Aktifkan penyembumbuhan SUPI

Pengidentifikasi permanen langganan (SUPI) adalah pengidentifikasi permanen unik untuk perangkat. Untuk menghindari transmisi pengidentifikasi ini dalam teks biasa, pengidentifikasi dapat disembunyikan melalui enkripsi. Nilai terenkripsi dikenal sebagai pengidentifikasi rahasia langganan (SUCI). Enkripsi (penyembunyian SUPI) dilakukan oleh UE pada pendaftaran, menghasilkan SUCI baru setiap kali untuk mencegah pengguna dilacak. Dekripsi (dekoncealment SUCI) dilakukan oleh fungsi jaringan Unified Data Management (UDM) dalam inti paket.

Penyembunyian SUPI memerlukan kunci umum jaringan rumah (HNPK) dan kunci privat yang sesuai. Kunci publik disimpan di SIM. Kunci privat disimpan di Azure Key Vault dan dirujuk oleh URL yang dikonfigurasi pada inti paket. Dalam panduan cara ini, Anda akan mempelajari cara mengonfigurasi inti paket dengan kunci privat untuk dekonsemen SUCI.

Konsekuensi SUPI dan dekoncealment SUCI didefinisikan dalam 3GPP TS 33.501: Arsitektur dan prosedur keamanan untuk Sistem 5G.

Penting

Konsekuensi SUPI mungkin diperlukan agar beberapa peralatan pengguna berfungsi. Lihat dokumentasi vendor peralatan Anda untuk detailnya.

Prasyarat

Pastikan Anda dapat masuk ke portal Azure menggunakan akun dengan akses ke langganan aktif yang Anda identifikasi di Menyelesaikan tugas prasyarat untuk menyebarkan jaringan seluler privat. Akun ini harus memiliki peran Kontributor bawaan di cakupan langganan.

Identifikasi nama sumber daya Jaringan Seluler yang sesuai dengan jaringan seluler privat Anda.

Identifikasi skema perlindungan SUPI mana yang ingin Anda gunakan (profil A atau profil B).

Hubungi vendor SIM Anda untuk membahas pemrograman SIM Anda dengan kunci umum. Anda harus menyetujui mana yang mengidentifikasi skema perlindungan SUPI mana yang akan digunakan (profil A atau profil B) dan pengidentifikasi kunci apa yang akan digunakan.

Membuat kunci privat jaringan rumah

Anda dapat menggunakan alat OpenSSL di Bash untuk menghasilkan pasangan kunci publik dan privat untuk profil A atau profil B.

Profil A

Saat menggunakan skema perlindungan SUPI Profil A, kuncinya harus berupa Kunci Privat X25519.

Masuk ke Azure CLI menggunakan Azure Cloud Shell dan pilih Bash dari menu dropdown.

Buat pasangan kunci dan simpan kunci privat ke file yang disebut

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemDapatkan kunci publik yang sesuai dan simpan ke file yang disebut

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Profil B

Saat menggunakan Profil Skema perlindungan SUPI B, kunci harus berupa Kunci Privat Kurva Elips menggunakan kurva prime256v1.

Masuk ke Azure CLI menggunakan Azure Cloud Shell dan pilih Bash dari menu dropdown.

Buat pasangan kunci dan simpan kunci privat ke file yang disebut

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemDapatkan kunci publik yang sesuai dan simpan ke file yang disebut

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Menambahkan kunci privat jaringan rumah ke Azure Key Vault

Kunci privat jaringan rumah disimpan di Azure Key Vault.

Penting

Anda harus menggunakan baris perintah Azure untuk mengunggah kunci karena portal tidak mendukung entri multibaris.

Buat Azure Key Vault atau pilih yang sudah ada untuk menghosting kunci privat Anda. Pastikan Key Vault menggunakan kontrol akses berbasis peran (RBAC) untuk otorisasi. Pengguna akan memerlukan peran Petugas Rahasia Key Vault.

Unggah kunci privat ke Key Vault sebagai rahasia, menentukan nama untuk mengidentifikasinya:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Catat URL pengidentifikasi rahasia. Ini ada dalam output perintah, atau Anda dapat menavigasi ke Key Vault Anda di portal dan memilih rahasia. Anda harus mengonfigurasi inti paket dengan URL ini.

Ulangi untuk kunci privat tambahan apa pun.

Membuat identitas terkelola yang ditetapkan pengguna

Buat identitas terkelola yang ditetapkan pengguna. Catat ID sumber daya UAMI-nya.

Tetapkan akses Pengguna Rahasia Key Vault ke Key Vault untuk identitas terkelola.

Buka sumber daya Jaringan Seluler di portal dan pilih Identitas dari menu Pengaturan sebelah kiri. Pilih Tambahkan untuk menambahkan identitas terkelola yang ditetapkan pengguna ke jaringan seluler.

Mengonfigurasi kunci privat jaringan rumah pada inti paket

Masuk ke portal Azure.

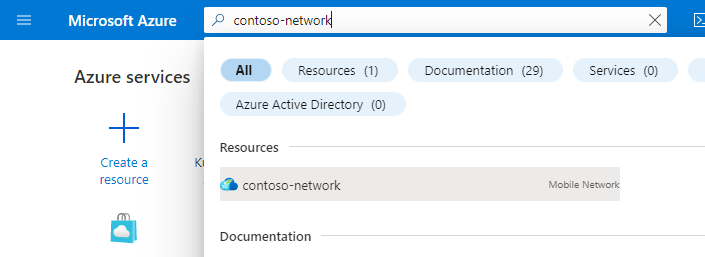

Cari dan pilih sumber daya Jaringan Seluler yang mewakili jaringan seluler privat yang ingin Anda provisikan SIMnya.

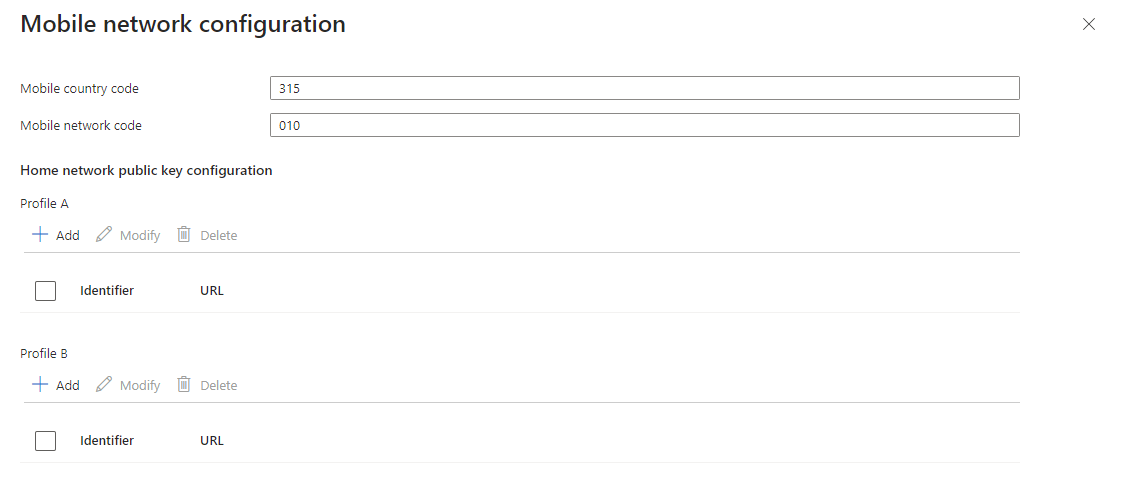

Pilih Ubah jaringan seluler.

Di bawah Konfigurasi kunci publik jaringan rumah, pilih Tambahkan untuk Profil A atau Profil B.

Tambahkan detail utama.

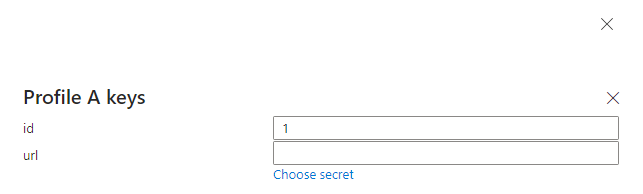

- Pilih ID antara 1 dan 255 dan masukkan ke bidang id . ID harus sesuai dengan pengidentifikasi kunci yang disediakan pada SIM, seperti yang disepakati dengan vendor SIM Anda.

- Masukkan URL rahasia kunci privat ke bidang url , atau pilih Pilih rahasia untuk memilihnya dari menu drop-down.

Pilih Tambahkan.

Ulangi untuk kunci privat tambahan apa pun.

Kembali ke sumber daya Jaringan Seluler. Sekarang harus menampilkan kunci publik jaringan Rumah : berhasil.

Navigasikan ke sumber daya Sarana Kontrol Inti Paket. Sekarang harus menunjukkan provisi kunci privat jaringan Rumah : berhasil.

Menonaktifkan konsesi SUPI

Jika Anda perlu menonaktifkan konsekuensi SUPI, hapus konfigurasi dari sumber daya Jaringan Seluler.

Memutar kunci

Kunci publik disimpan secara permanen pada SIM, jadi untuk mengubahnya, Anda harus mengeluarkan SIM baru. Oleh karena itu, sebaiknya buat pasangan kunci baru dengan ID baru dan mengeluarkan SIM baru. Setelah semua SIM lama tidak berfungsi, Anda dapat menghapus konfigurasi inti paket untuk kunci lama.

Langkah berikutnya

Anda dapat menggunakan pelacakan terdistribusi untuk mengonfirmasi bahwa konsekuensi SUPI sedang dilakukan di jaringan.