Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan beberapa praktik terbaik untuk menggunakan kontrol akses berbasis peran Azure (Azure RBAC). Praktik terbaik ini berasal dari pengalaman kami dengan Azure RBAC dan pengalaman pelanggan seperti Anda.

Hanya memberikan akses yang dibutuhkan pengguna

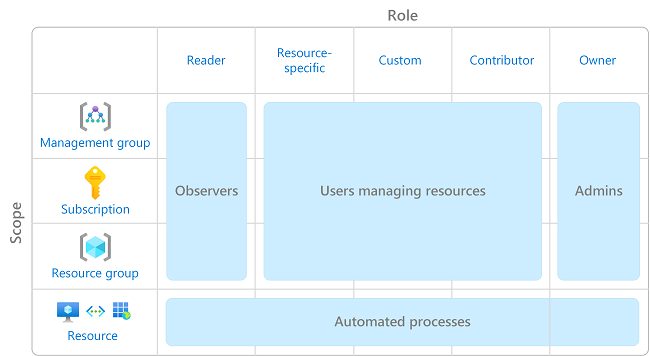

Dengan menggunakan Azure RBAC, Anda dapat memisahkan tugas dalam tim Anda dan hanya memberikan sejumlah akses kepada pengguna yang mereka butuhkan untuk melakukan pekerjaan mereka. Alih-alih memberi semua orang izin yang tidak dibatasi dalam langganan atau sumber daya Azure, Anda hanya dapat mengizinkan tindakan tertentu pada cakupan tertentu.

Saat merencanakan strategi kontrol akses Anda, ini adalah praktik terbaik untuk memberi pengguna hak istimewa paling sedikit untuk menyelesaikan pekerjaan mereka. Hindari menetapkan peran yang lebih luas pada cakupan yang lebih luas, meskipun di awal terkesan lebih tepat untuk melakukannya. Saat membuat peran kustom, hanya sertakan izin yang dibutuhkan pengguna. Dengan membatasi peran dan cakupan, Anda membatasi sumber daya apa yang berisiko jika keamanan utama bisa dikompromikan.

Diagram berikut menunjukkan pola yang disarankan untuk menggunakan Azure RBAC.

Untuk informasi tentang cara menetapkan peran, lihat Menetapkan peran Azure menggunakan portal Microsoft Azure.

Membatasi jumlah pemilik langganan

Anda harus membatasi maksimal 3 pemilik langganan untuk mengurangi potensi pelanggaran oleh pemilik yang abai. Rekomendasi ini dapat dipantau di Pertahanan Microsoft untuk Cloud. Untuk rekomendasi identitas dan akses lain di Defender for Cloud, lihat rekomendasi keamanan - panduan referensi.

Membatasi penetapan peran administrator istimewa

Beberapa peran diidentifikasi sebagai peran administrator istimewa . Pertimbangkan untuk mengambil tindakan berikut untuk meningkatkan postur keamanan Anda:

- Hapus penetapan peran istimewa yang tidak perlu.

- Hindari menetapkan peran administrator istimewa saat peran fungsi pekerjaan dapat digunakan sebagai gantinya.

- Jika Anda harus menetapkan peran administrator istimewa, gunakan cakupan sempit, seperti grup sumber daya atau sumber daya, alih-alih cakupan yang lebih luas, seperti grup manajemen atau langganan.

- Jika Anda menetapkan peran dengan izin untuk membuat penetapan peran, pertimbangkan untuk menambahkan kondisi guna membatasi penetapan tersebut. Untuk informasi selengkapnya, lihat Mendelegasikan manajemen penetapan peran Azure kepada orang lain dengan kondisi.

Untuk informasi selengkapnya, lihat Mencantumkan atau mengelola penugasan peran administrator khusus.

Menggunakan Microsoft Entra Privileged Identity Management

Untuk melindungi akun istimewa dari serangan cyber berbahaya, Anda dapat menggunakan Microsoft Entra Privileged Identity Management (PIM) untuk menurunkan waktu paparan hak istimewa dan meningkatkan visibilitas Anda ke dalam penggunaannya melalui laporan dan pemberitahuan. PIM membantu melindungi akun dengan hak istimewa dengan menyediakan akses hak istimewa tepat waktu ke ID Microsoft Entra dan sumber daya Azure. Akses dapat terikat waktu setelah hak istimewa dicabut secara otomatis.

Untuk informasi selengkapnya, lihat Apa itu Microsoft Entra Privileged Identity Management?.

Menetapkan peran ke grup, bukan pengguna

Untuk membuat penetapan peran lebih mudah dikelola, hindari menetapkan peran langsung kepada pengguna. Sebagai gantinya, tetapkan peran ke grup. Menetapkan peran ke grup alih-alih pengguna juga membantu meminimalkan jumlah penetapan peran, yang memiliki batas penetapan peran per langganan.

Menetapkan peran menggunakan ID peran unik alih-alih nama peran

Ada beberapa kali nama peran mungkin berubah, misalnya:

- Anda menggunakan peran kustom Anda sendiri dan Anda memutuskan untuk mengubah nama.

- Anda menggunakan peran pratinjau yang memiliki (Pratinjau) dalam namanya. Ketika peran dirilis, peran diganti namanya.

Meskipun peran diganti namanya, ID peran tidak berubah. Jika Anda menggunakan skrip atau otomasi untuk membuat tugas peran, ini adalah praktik terbaik untuk menggunakan ID peran unik, alih-alih nama peran. Oleh karena itu, jika nama sebuah peran diubah, kemungkinan besar skrip Anda akan tetap berfungsi.

Untuk informasi selengkapnya, lihat Menetapkan peran menggunakan ID peran unik dan Azure PowerShell dan Menetapkan peran menggunakan ID peran unik dan Azure CLI.

Hindari menggunakan kartubebas saat membuat peran kustom

Saat membuat peran kustom, Anda dapat menggunakan karakter wildcard (*) untuk mengatur izin. Disarankan agar Anda menentukan Actions dan DataActions secara eksplisit alih-alih menggunakan karakter kartu bebas (*). Akses dan izin tambahan yang diberikan melalui Actions atau DataActions di masa mendatang mungkin merupakan perilaku yang tidak diinginkan dengan menggunakan wildcard. Untuk informasi selengkapnya, lihat Peran kustom Azure.