Memecahkan masalah Azure RBAC

Artikel ini menjelaskan beberapa solusi umum untuk masalah yang terkait dengan kontrol akses berbasis peran Azure (Azure RBAC).

Anda tidak dapat menetapkan peran dalam portal Azure kontrol Akses (IAM) karena opsi Tambahkan>penetapan peran dinonaktifkan

Penyebab

Saat ini Anda masuk dengan pengguna yang tidak memiliki izin untuk menetapkan peran pada cakupan yang dipilih.

Solusi

Periksa apakah Anda saat ini masuk dengan pengguna yang diberi peran yang memiliki Microsoft.Authorization/roleAssignments/write izin seperti Administrator Kontrol Akses Berbasis Peran pada cakupan yang Anda coba tetapkan perannya.

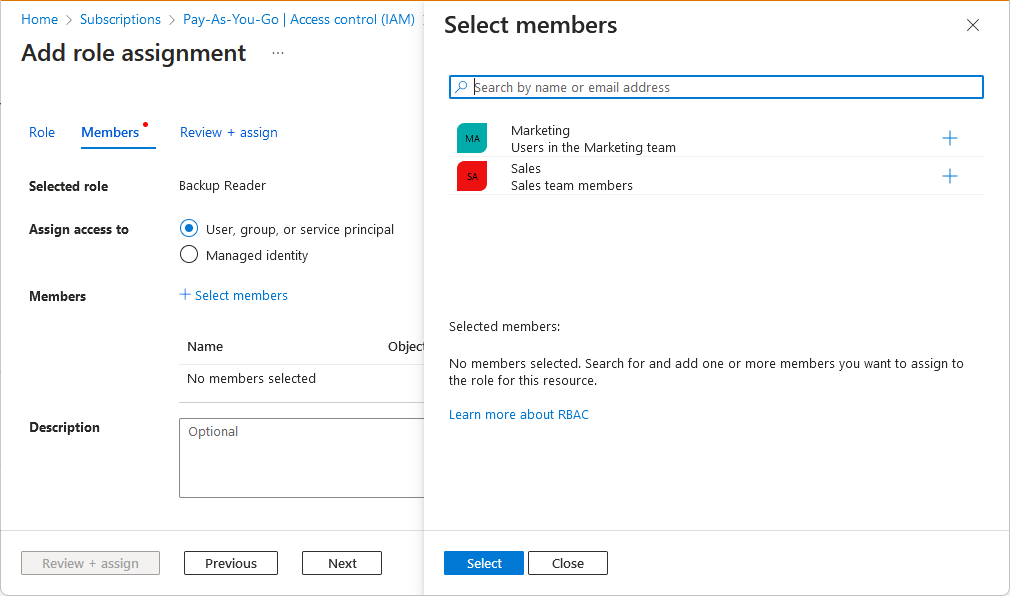

Ketika Anda mencoba menetapkan peran di portal Azure, beberapa peran atau prinsipal tidak tercantum. Misalnya, pada tab Peran , Anda akan melihat sekumpulan peran yang dikurangi.

Atau, pada panel Pilih anggota , Anda akan melihat sekumpulan prinsipal yang dikurangi.

Penyebab

Ada batasan pada penetapan peran yang dapat Anda tambahkan. Misalnya, Anda dibatasi dalam peran yang dapat Anda tetapkan atau batasi dalam prinsipal yang dapat Anda tetapkan perannya.

Solusi

Lihat peran yang ditetapkan untuk Anda. Periksa apakah ada kondisi yang membatasi penetapan peran yang dapat Anda tambahkan. Untuk informasi selengkapnya, lihat Mendelegasikan manajemen akses Azure kepada orang lain.

Anda tidak dapat menetapkan peran dan Anda mendapatkan kesalahan yang mirip dengan yang berikut ini:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Penyebab 1

Saat ini Anda masuk dengan pengguna yang tidak memiliki izin untuk menetapkan peran pada cakupan yang dipilih.

Solusi 1

Periksa apakah Anda saat ini masuk dengan pengguna yang diberi peran yang memiliki Microsoft.Authorization/roleAssignments/write izin seperti Administrator Kontrol Akses Berbasis Peran pada cakupan yang Anda coba tetapkan perannya.

Penyebab 2

Ada batasan pada penetapan peran yang dapat Anda tambahkan. Misalnya, Anda dibatasi dalam peran yang dapat Anda tetapkan atau batasi dalam prinsipal yang dapat Anda tetapkan perannya.

Solusi 2

Lihat peran yang ditetapkan untuk Anda. Periksa apakah ada kondisi yang membatasi penetapan peran yang dapat Anda tambahkan. Untuk informasi selengkapnya, lihat Mendelegasikan manajemen akses Azure kepada orang lain.

Anda menggunakan perwakilan layanan untuk menetapkan peran dengan Azure CLI dan Anda mendapatkan kesalahan berikut:

Insufficient privileges to complete the operation

Misalnya, Anda memiliki perwakilan layanan yang telah diberi peran Pemilik dan Anda mencoba membuat penetapan peran berikut sebagai perwakilan layanan menggunakan Azure CLI:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Penyebab

Kemungkinan Azure CLI mencoba mencari identitas penerima tugas di ID Microsoft Entra dan perwakilan layanan tidak dapat membaca ID Microsoft Entra secara default.

Solusi

Ada dua cara untuk berpotensi mengatasi kesalahan ini. Cara pertama adalah menetapkan peran Pembaca Direktori ke perwakilan layanan sehingga dapat membaca data di direktori.

Cara kedua untuk mengatasi kesalahan ini adalah dengan membuat penetapan peran dengan menggunakan --assignee-object-id parameter sebagai gantinya --assignee. Dengan menggunakan --assignee-object-id, Azure CLI akan melewati pencarian Microsoft Entra. Anda harus mendapatkan ID objek pengguna, grup, atau aplikasi yang ingin Anda tetapkan perannya. Untuk informasi selengkapnya, lihat Tetapkan peran Azure menggunakan Azure CLI.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Anda membuat pengguna, grup, atau perwakilan layanan baru dan segera mencoba menetapkan peran ke prinsipal tersebut dan penetapan peran terkadang gagal. Anda mendapatkan pesan yang mirip dengan kesalahan berikut:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Penyebab

Alasannya kemungkinan penundaan replikasi. Prinsipal dibuat di satu wilayah; namun, penetapan peran mungkin terjadi di wilayah lain yang belum mereplikasi perwakilan.

Solusi 1

Jika Anda membuat pengguna atau perwakilan layanan baru menggunakan REST API atau templat ARM, atur principalType properti saat membuat penetapan peran menggunakan Penetapan Peran - Buat API.

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview atau yang lebih baru |

ServicePrincipal |

2018-09-01-preview atau yang lebih baru |

Untuk informasi selengkapnya, lihat Menetapkan peran Azure ke perwakilan layanan baru menggunakan REST API atau Menetapkan peran Azure ke perwakilan layanan baru menggunakan template Azure Resource Manager.

Solusi 2

Jika Anda membuat pengguna atau perwakilan layanan baru menggunakan Azure PowerShell, atur ObjectType parameter ke User atau ServicePrincipal saat membuat penetapan peran menggunakan New-AzRoleAssignment. Pembatasan versi API yang mendasar yang sama dari Solusi 1 masih berlaku. Untuk informasi selengkapnya, lihat Menetapkan peran Azure menggunakan Azure PowerShell.

Solusi 3

Jika Anda membuat grup baru, tunggu beberapa menit sebelum membuat penetapan peran.

Ketika Anda mencoba menyebarkan file Bicep atau templat ARM yang menetapkan peran ke perwakilan layanan, Anda mendapatkan kesalahan:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Misalnya, jika Anda membuat penetapan peran untuk identitas terkelola, maka Anda menghapus identitas terkelola dan membuatnya kembali, identitas terkelola baru memiliki ID utama yang berbeda. Jika Anda mencoba menyebarkan penetapan peran lagi dan menggunakan nama penetapan peran yang sama, penyebaran gagal.

Penyebab

Penetapan name peran tidak unik, dan ditampilkan sebagai pembaruan.

Penetapan peran secara unik diidentifikasi dengan namanya, yang merupakan pengidentifikasi unik global (GUID). Anda tidak dapat membuat dua penetapan peran dengan nama yang sama, bahkan di langganan Azure yang berbeda. Anda juga tidak dapat mengubah properti penetapan peran yang ada.

Solusi

Berikan nilai unik idempotensi untuk penetapan nameperan . Ini adalah praktik yang baik untuk membuat GUID yang menggunakan cakupan, ID prinsipal, dan ID peran secara bersamaan. Sebaiknya gunakan fungsi guid() untuk membantu Anda membuat GUID deterministik untuk nama penetapan peran Anda, seperti dalam contoh ini:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Untuk informasi selengkapnya, lihat Membuat sumber daya Azure RBAC dengan menggunakan Bicep.

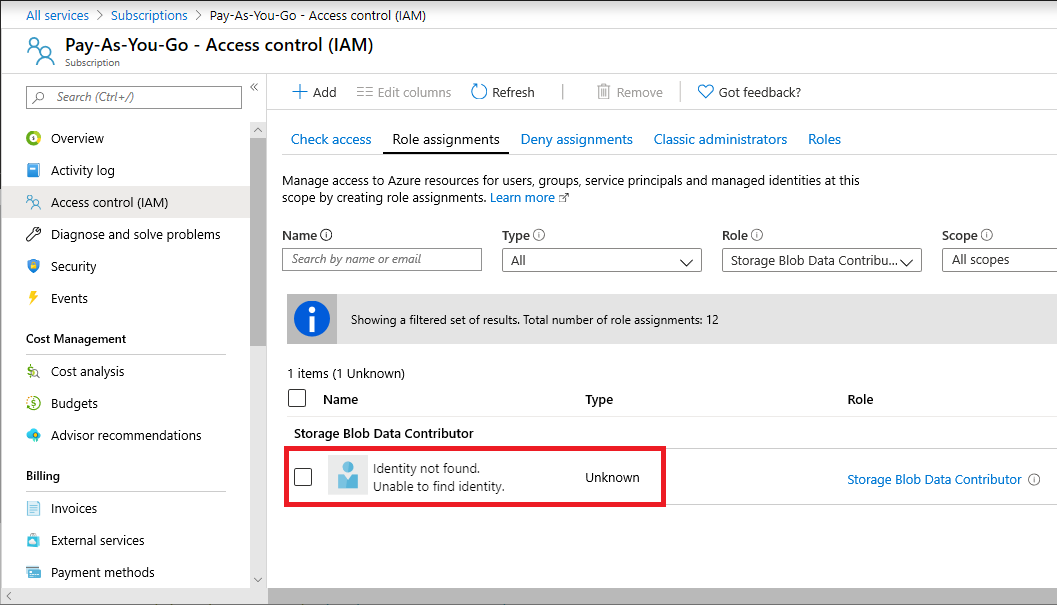

Dalam daftar penetapan peran untuk portal Azure, Anda melihat bahwa prinsip keamanan (pengguna, grup, perwakilan layanan, atau identitas terkelola) tercantum sebagai Identitas tidak ditemukan dengan jenis Tidak Diketahui.

Jika Anda mencantumkan penetapan peran ini menggunakan Azure PowerShell, Anda mungkin melihat nilai kosong DisplayName dan , atau nilai untuk ObjectType Unknown.SignInName Misalnya, Get-AzRoleAssignment mengembalikan penetapan peran yang mirip dengan output berikut:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Demikian pula, jika Anda mencantumkan penetapan peran ini menggunakan Azure CLI, Anda mungkin melihat yang kosong principalName. Misalnya, daftar penetapan peran az mengembalikan penetapan peran yang mirip dengan output berikut:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Penyebab 1

Anda baru-baru ini mengundang pengguna saat membuat penetapan peran dan prinsip keamanan ini masih dalam proses replikasi di seluruh wilayah.

Solusi 1

Tunggu beberapa saat dan refresh daftar penetapan peran.

Penyebab 2

Anda menghapus prinsip keamanan yang memiliki penetapan peran. Jika Anda menetapkan peran kepada perwakilan keamanan dan kemudian Anda kemudian menghapus perwakilan keamanan itu tanpa terlebih dahulu menghapus tugas peran, perwakilan keamanan akan terdaftar sebagai Identitas tidak ditemukan dan jenis Yang Tidak Diketahui.

Solusi 2

Tidak masalah untuk meninggalkan tugas peran ini di mana perwakilan keamanan telah dihapus. Jika Anda inginkan, Anda dapat menghapus penetapan peran ini menggunakan langkah-langkah yang mirip dengan penetapan peran lainnya. Untuk informasi tentang cara menghapus penetapan peran, lihat Hapus penetapan peran Azure.

Di PowerShell, jika Anda mencoba menghapus penetapan peran menggunakan ID objek dan nama definisi peran, dan lebih dari satu penetapan peran cocok dengan parameter Anda, Anda akan mendapatkan pesan kesalahan: The provided information does not map to a role assignment. Output berikut menunjukkan contoh pesan kesalahan:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Jika Anda mendapatkan pesan kesalahan ini, pastikan Anda juga menentukan -Scope atau -ResourceGroupName parameternya.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" -Scope /subscriptions/11111111-1111-1111-1111-111111111111

Anda mencoba menghapus penetapan peran Pemilik terakhir untuk langganan dan Anda melihat kesalahan berikut:

Cannot delete the last RBAC admin assignment

Penyebab

Menghapus penetapan peran Pemilik terakhir untuk langganan tidak didukung untuk menghindari penyewaan langganan.

Solusi

Untuk informasi tentang cara membatalkan langganan Anda, lihat Batalkan langganan Azure Anda.

Anda diizinkan untuk menghapus penetapan peran Pemilik (atau Administrator Akses Pengguna) terakhir di cakupan langganan, jika Anda adalah Administrator Global untuk penyewa atau administrator klasik (Administrator Layanan atau Administrator Bersama) untuk langganan. Dalam hal ini, tidak ada batasan untuk penghapusan. Namun, jika panggilan berasal dari beberapa prinsipal lain, maka Anda tidak akan dapat menghapus penetapan peran Pemilik terakhir pada cakupan langganan.

Penyebab

Jika Anda memindahkan sumber daya yang memiliki peran Azure yang ditetapkan langsung ke sumber daya (atau sumber daya anak), penetapan peran tidak dipindahkan dan menjadi yatim piatu.

Solusi

Setelah memindahkan sumber daya, Anda harus membuat ulang penetapan peran. Akhirnya, penetapan peran yatim piatu akan dihapus secara otomatis, tetapi ini adalah praktik terbaik untuk menghapus penetapan peran sebelum memindahkan sumber daya. Untuk informasi tentang cara memindahkan sumber daya, lihat Pindahkan sumber daya ke grup sumber daya atau langganan baru.

Anda baru saja menambahkan atau memperbarui penetapan peran, tetapi perubahan tidak terdeteksi. Anda mungkin melihat pesan Status: 401 (Unauthorized).

Penyebab 1

Azure Resource Manager terkadang menyimpan konfigurasi dan data untuk meningkatkan performa.

Solusi 1

Saat Anda menetapkan peran atau menghapus penetapan peran, diperlukan waktu hingga 10 menit agar perubahan diterapkan. Jika Anda menggunakan portal Azure, Azure PowerShell, atau Azure CLI, Anda dapat memaksa refresh perubahan penetapan peran Anda dengan keluar dan masuk. Jika Anda membuat perubahan penetapan peran dengan panggilan REST API, Anda dapat memaksa refresh dengan me-refresh token akses Anda.

Penyebab 2

Anda menambahkan identitas terkelola ke grup dan menetapkan peran ke grup tersebut. Layanan back-end untuk identitas terkelola mempertahankan cache per URI sumber daya selama sekitar 24 jam.

Solusi 2

Diperlukan waktu beberapa jam agar perubahan pada grup identitas terkelola atau keanggotaan peran diterapkan. Untuk informasi selengkapnya, lihat Batasan penggunaan identitas terkelola untuk otorisasi.

Anda baru saja menambahkan atau memperbarui penetapan peran di cakupan grup manajemen, tetapi perubahan tidak terdeteksi.

Penyebab

Azure Resource Manager terkadang menyimpan konfigurasi dan data untuk meningkatkan performa.

Solusi

Saat Anda menetapkan peran atau menghapus penetapan peran, diperlukan waktu hingga 10 menit agar perubahan diterapkan. Jika Anda menambahkan atau menghapus penetapan peran bawaan di cakupan grup manajemen dan peran bawaan memiliki DataActions, akses pada bidang data mungkin tidak diperbarui selama beberapa jam. Hal ini hanya berlaku untuk cakupan grup manajemen dan data pesawat. Peran kustom dengan DataActions tidak dapat ditetapkan di cakupan grup manajemen.

Anda membuat grup manajemen anak baru dan penetapan peran pada grup manajemen induk tidak terdeteksi untuk grup manajemen anak.

Penyebab

Azure Resource Manager terkadang menyimpan konfigurasi dan data untuk meningkatkan performa.

Solusi

Diperlukan waktu hingga 10 menit agar penetapan peran agar grup manajemen anak berlaku. Jika Anda menggunakan portal Microsoft Azure, Azure PowerShell, atau Azure CLI, Anda dapat memaksa refresh perubahan penetapan peran Anda dengan keluar dan masuk. Jika Anda membuat perubahan penetapan peran dengan panggilan REST API, Anda dapat memaksa penyegaran dengan menyegarkan token akses Anda.

Anda menggunakan perintah Remove-AzRoleAssignment untuk menghapus penetapan peran. Anda kemudian menggunakan perintah Get-AzRoleAssignment untuk memverifikasi bahwa penetapan peran dihapus untuk prinsip keamanan. Contohnya:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Perintah Get-AzRoleAssignment menunjukkan bahwa penetapan peran tidak dihapus. Namun, jika Anda menunggu 5-10 menit dan menjalankan Get-AzRoleAssignment lagi, output menunjukkan penetapan peran dihapus.

Penyebab

Penetapan peran telah dihapus. Namun, untuk meningkatkan performa, PowerShell menggunakan cache saat mencantumkan penetapan peran. Mungkin ada penundaan sekitar 10 menit agar cache disegarkan.

Solusi

Alih-alih mencantumkan penetapan peran untuk prinsip keamanan, cantumkan semua penetapan peran di cakupan langganan dan filter output. Misalnya, perintah berikut:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Dapat diganti dengan perintah ini sebagai gantinya:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Anda tidak dapat memperbarui atau menghapus peran kustom yang ada.

Penyebab 1

Saat ini Anda masuk dengan pengguna yang tidak memiliki izin untuk memperbarui atau menghapus peran kustom.

Solusi 1

Periksa apakah Anda saat ini masuk dengan pengguna yang diberi peran yang memiliki Microsoft.Authorization/roleDefinitions/write izin seperti Administrator Akses Pengguna.

Penyebab 2

Peran kustom menyertakan langganan dalam cakupan yang dapat ditetapkan dan langganan tersebut dalam status dinonaktifkan.

Solusi 2

Aktifkan kembali langganan yang dinonaktifkan dan perbarui peran kustom sesuai kebutuhan. Untuk mengetahui informasi selengkapnya, lihat Mengaktifkan kembali langganan Azure yang dinonaktifkan.

Saat mencoba membuat atau memperbarui peran kustom, Anda mendapatkan kesalahan yang mirip dengan berikut ini:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Penyebab

Kesalahan ini biasanya menunjukkan bahwa Anda tidak memiliki izin ke satu atau beberapa cakupan yang dapat ditetapkan dalam peran kustom.

Solusi

Cobalah langkah-langkah berikut:

- Tinjau Siapa yang dapat membuat, menghapus, memperbarui, atau melihat peran kustom dan memeriksa apakah Anda memiliki izin untuk membuat atau memperbarui peran kustom untuk semua cakupan yang dapat ditetapkan.

- Jika Anda tidak memiliki izin, minta administrator untuk menetapkan peran yang memiliki

Microsoft.Authorization/roleDefinitions/writetindakan, seperti Administrator Akses Pengguna, pada cakupan cakupan yang dapat ditetapkan. - Periksa apakah semua cakupan yang dapat ditetapkan dalam peran kustom valid. Jika tidak, hapus cakupan yang dapat ditetapkan tidak valid.

Untuk informasi selengkapnya, lihat tutorial peran kustom menggunakan portal Azure, Azure PowerShell, atau Azure CLI.

Anda tidak dapat menghapus peran kustom dan mendapatkan pesan kesalahan berikut:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Penyebab

Ada penetapan peran yang masih menggunakan peran kustom.

Solusi

Hapus penetapan peran yang menggunakan peran kustom dan coba hapus peran kustom lagi. Untuk informasi selengkapnya, lihat Menemukan penetapan peran untuk menghapus peran kustom.

Gejala - Tidak dapat menambahkan lebih dari satu grup manajemen sebagai cakupan yang dapat ditetapkan

Saat mencoba membuat atau memperbarui peran kustom, Anda tidak dapat menambahkan lebih dari satu grup manajemen sebagai cakupan yang dapat ditetapkan.

Penyebab

Anda hanya dapat menentukan satu kelompok pengelolaan dalam AssignableScopes peran kustom.

Solusi

Tentukan satu grup manajemen dalam AssignableScopes peran kustom Anda. Untuk informasi selengkapnya tentang peran kustom dan grup manajemen, lihat Atur sumber daya Anda dengan grup manajemen Azure.

Saat mencoba membuat atau memperbarui peran kustom, Anda tidak dapat menambahkan tindakan data atau Anda melihat pesan berikut:

You cannot add data action permissions when you have a management group as an assignable scope

Penyebab

Anda mencoba membuat peran kustom dengan tindakan data dan grup manajemen sebagai cakupan yang dapat ditetapkan. Peran kustom dengan DataActions tidak dapat ditetapkan di cakupan grup manajemen.

Solusi

Buat peran kustom dengan satu atau beberapa langganan sebagai cakupan yang dapat ditetapkan. Untuk informasi selengkapnya tentang peran kustom dan grup manajemen, lihat Atur sumber daya Anda dengan grup manajemen Azure.

Saat mencoba membuat sumber daya, Anda mendapatkan pesan kesalahan berikut:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Penyebab 1

Saat ini Anda masuk dengan pengguna yang tidak memiliki izin tulis ke sumber daya pada cakupan yang dipilih.

Solusi 1

Periksa apakah Saat ini Anda masuk dengan pengguna yang diberi peran yang memiliki izin tulis ke sumber daya pada cakupan yang dipilih. Misalnya, untuk mengelola komputer virtual dalam grup sumber daya, Anda harus memiliki peran Kontributor Komputer Virtual pada grup sumber daya (atau lingkup induk). Untuk daftar izin pada setiap peran bawaan, lihat Peran bawaan untuk sumber daya Azure.

Penyebab 2

Pengguna yang saat ini masuk memiliki penetapan peran dengan kriteria berikut:

- Peran menyertakan tindakan data Microsoft.Storage

- Penetapan peran mencakup kondisi ABAC yang menggunakan operator perbandingan GUID

Solusi 2

Saat ini, Anda tidak dapat memiliki penetapan peran dengan tindakan data Microsoft.Storage dan kondisi ABAC yang menggunakan operator perbandingan GUID. Berikut adalah beberapa opsi untuk mengatasi kesalahan ini:

- Jika peran adalah peran kustom, hapus tindakan data Microsoft.Storage apa pun

- Ubah kondisi penetapan peran agar tidak menggunakan operator perbandingan GUID

Saat pengguna tamu mencoba mengakses sumber daya, mereka mendapatkan pesan kesalahan yang mirip dengan yang berikut ini:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Penyebab

Pengguna tamu tidak memiliki izin ke sumber daya pada cakupan yang dipilih.

Solusi

Periksa apakah pengguna tamu diberi peran dengan izin hak istimewa paling sedikit ke sumber daya pada cakupan yang dipilih. Untuk informasi selengkapnya, Tetapkan peran Azure ke pengguna eksternal menggunakan portal Azure.

Saat mencoba membuat atau memperbarui tiket dukungan, Anda mendapatkan pesan kesalahan berikut:

You don't have permission to create a support request

Penyebab

Saat ini Anda masuk dengan pengguna yang tidak memiliki izin untuk membuat permintaan dukungan.

Solusi

Periksa apakah Saat ini Anda masuk dengan pengguna yang diberi peran yang memiliki Microsoft.Support/supportTickets/write izin, seperti Kontributor Permintaan Dukungan.

Pengguna memiliki akses baca ke aplikasi web dan beberapa fitur dinonaktifkan.

Penyebab

Jika Anda memberikan akses baca pengguna ke aplikasi web, beberapa fitur dinonaktifkan yang mungkin tidak Anda harapkan. Kemampuan manajemen berikut memerlukan akses tulis ke aplikasi web dan tidak tersedia dalam skenario baca-saja.

- Perintah (seperti mulai, berhenti, dll.)

- Ubah pengaturan seperti konfigurasi umum, pengaturan skala, pengaturan cadangan, dan pengaturan pemantauan

- Mengakses informasi masuk penerbitan dan rahasia lain seperti pengaturan aplikasi dan string koneksi

- Log streaming

- Mengonfigurasi log sumber daya

- Konsol (perintah)

- Penyebaran aktif dan terbaru (untuk penyebaran berkelanjutan git lokal)

- Perkiraan Pembelanjaan

- Pengujian Web

- Jaringan virtual (hanya dapat dilihat oleh pembaca jika jaringan virtual sebelumnya telah dikonfigurasi oleh pengguna dengan akses tulis).

Solusi

Tetapkan Kontributor atau peran bawaan Azure lainnya dengan izin tulis untuk aplikasi web.

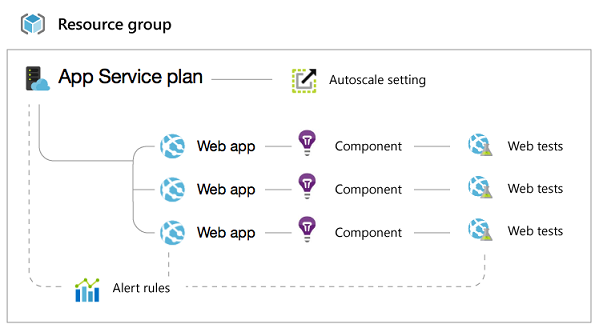

Pengguna memiliki akses tulis ke aplikasi web dan beberapa fitur dinonaktifkan.

Penyebab

Aplikasi web dipersulit dengan kehadiran beberapa sumber daya berbeda yang saling mempengaruhi. Berikut adalah grup sumber daya umum dengan beberapa situs web:

Akibatnya, jika Anda memberi seseorang akses hanya ke aplikasi web, banyak fungsi pada bilah situs web di portal Microsoft Azure dinonaktifkan.

Item ini memerlukan akses tulis ke paket Layanan Aplikasi yang sesuai dengan situs web Anda:

- Menampilkan tingkat harga aplikasi web (Gratis atau Standar)

- Mengonfigurasi skala (jumlah instans, ukuran komputer virtual, pengaturan skala otomatis)

- Kuota (penyimpanan, bandwidth, CPU)

Item ini memerlukan akses tulis ke seluruh grup Sumber Daya yang berisi situs web Anda:

- Sertifikat dan pengikatan TLS/SSL (sertifikat TLS/SSL dapat dibagikan antar situs dalam grup sumber daya dan lokasi geografis yang sama)

- Aturan peringatan

- Pengaturan skala otomatis

- Komponen Application Insights

- Pengujian Web

Solusi

Tetapkan peran bawaan Azure dengan izin tulis untuk paket layanan aplikasi atau grup sumber daya.

Pengguna memiliki akses ke komputer virtual dan beberapa fitur dinonaktifkan.

Penyebab

Mirip dengan aplikasi web, beberapa fitur pada bilah komputer virtual memerlukan akses tulis ke komputer virtual, atau ke sumber daya lain di grup sumber daya.

Komputer virtual terkait dengan nama Domain, jaringan virtual, akun penyimpanan, dan aturan peringatan.

Item-item ini memerlukan akses tulis ke mesin virtual:

- Titik akhir

- alamat IP

- Disk

- Ekstensi

Ini memerlukan akses tulis ke komputer virtual, dan grup sumber daya (bersama dengan nama Domain) yang ada di:

- Rangkaian ketersediaan

- Memuat set seimbang

- Aturan peringatan

Jika Anda tidak dapat mengakses salah satu petak ini, Anda perlu meminta administrator untuk akses Kontributor ke grup sumber daya.

Solusi

Tetapkan peran bawaan Azure dengan izin tulis untuk komputer virtual atau grup sumber daya.

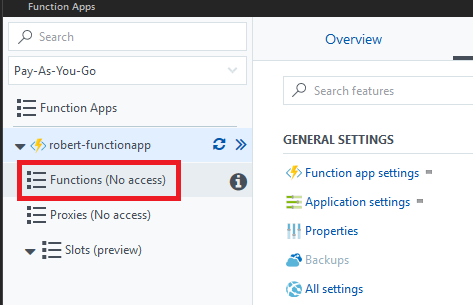

Pengguna memiliki akses ke aplikasi fungsi dan beberapa fitur dinonaktifkan. Misalnya, mereka dapat mengklik tab Fitur platform lalu mengklik Semua pengaturan untuk melihat beberapa pengaturan yang terkait dengan aplikasi fungsi (mirip dengan aplikasi web), tetapi tidak dapat mengubah salah satu pengaturan ini.

Penyebab

Beberapa fitur Azure Functions memerlukan akses tulis. Misalnya, jika pengguna diberi peran Pembaca , mereka tidak akan dapat melihat fungsi dalam aplikasi fungsi. Portal menampilkan (Tidak ada akses).

Solusi

Tetapkan peran bawaan Azure dengan izin tulis untuk aplikasi fungsi atau grup sumber daya.

Penyebab

Saat Anda mentransfer langganan Azure ke direktori Microsoft Entra yang berbeda, semua penetapan peran dihapus secara permanen dari direktori Microsoft Entra sumber dan tidak dimigrasikan ke direktori Microsoft Entra target.

Solusi

Anda harus membuat ulang penetapan peran Anda di direktori target. Anda juga harus membuat ulang identitas terkelola secara manual untuk sumber daya Azure. Untuk informasi selengkapnya, lihat Mentransfer langganan Azure ke direktori dan FAQ Microsoft Entra yang berbeda dan masalah yang diketahui dengan identitas terkelola.

Solusi

Jika Anda adalah Administrator Global Microsoft Entra dan Anda tidak memiliki akses ke langganan setelah ditransfer antar direktori, gunakan tombol Manajemen akses untuk sumber daya Azure untuk meningkatkan akses Anda untuk sementara waktu untuk mendapatkan akses ke langganan.

Penting

Mulai 31 Agustus 2024, peran administrator klasik Azure (bersama dengan sumber daya klasik Azure dan Azure Service Manager) dihentikan dan tidak lagi didukung. Jika Anda masih memiliki penetapan peran Administrator Bersama atau Administrator Layanan yang aktif, segera konversikan penetapan peran ini ke RBAC Azure.

Untuk informasi selengkapnya, lihat Administrator langganan klasik Azure.