Mengonfigurasi akses jaringan dan aturan firewall untuk Azure AI Search

Artikel ini menjelaskan cara membatasi akses jaringan ke titik akhir publik layanan pencarian. Untuk memblokir semua akses data plane ke titik akhir publik, gunakan titik akhir privat dan jaringan virtual Azure.

Artikel ini mengasumsikan portal Azure untuk mengonfigurasi opsi akses jaringan. Anda juga dapat menggunakan Rest API Manajemen, Azure PowerShell, atau Azure CLI.

Prasyarat

Layanan pencarian, wilayah mana pun, di tingkat Dasar atau yang lebih tinggi

Izin Pemilik atau Kontributor

Kapan harus mengonfigurasi akses jaringan

Secara default, Azure AI Search dikonfigurasi untuk mengizinkan koneksi melalui titik akhir publik. Akses ke layanan pencarian melalui titik akhir publik dilindungi oleh protokol autentikasi dan otorisasi, tetapi titik akhir itu sendiri terbuka untuk internet di lapisan jaringan untuk permintaan sarana data.

Jika Anda tidak menghosting situs web publik, Anda mungkin ingin mengonfigurasi akses jaringan untuk secara otomatis menolak permintaan kecuali berasal dari sekumpulan perangkat dan layanan cloud yang disetujui.

Ada dua mekanisme untuk membatasi akses ke titik akhir publik:

- Aturan masuk yang mencantumkan alamat IP, rentang, atau subnet tempat permintaan masuk

- Pengecualian untuk aturan jaringan, di mana permintaan diakui tanpa pemeriksaan, selama permintaan berasal dari layanan tepercaya

Aturan jaringan tidak diperlukan, tetapi ini adalah praktik terbaik keamanan untuk menambahkannya jika Anda menggunakan Azure AI Search untuk memunculkan konten perusahaan privat atau internal.

Aturan jaringan dilingkup ke operasi sarana data terhadap titik akhir publik layanan pencarian. Operasi sarana data termasuk membuat atau mengkueri indeks, dan semua tindakan lain yang dijelaskan oleh REST API Pencarian. Operasi sarana kontrol menargetkan administrasi layanan. Operasi tersebut menentukan titik akhir penyedia sumber daya, yang tunduk pada perlindungan jaringan yang didukung oleh Azure Resource Manager.

Batasan

Ada beberapa kelemahan untuk mengunci titik akhir publik.

Dibutuhkan waktu untuk sepenuhnya mengidentifikasi rentang IP dan menyiapkan firewall, dan jika Anda berada dalam tahap awal pengujian dan investigasi bukti konsep dan menggunakan data sampel, Anda mungkin ingin menunda kontrol akses jaringan sampai Anda benar-benar membutuhkannya.

Beberapa alur kerja memerlukan akses ke titik akhir publik. Secara khusus, wizard impor di portal Azure menyambungkan ke data sampel bawaan (dihosting) dan menyematkan model melalui titik akhir publik. Anda bisa beralih ke kode atau skrip untuk menyelesaikan tugas yang sama saat aturan firewall diberlakukan, tetapi jika Anda ingin menjalankan wizard, titik akhir publik harus tersedia. Untuk informasi selengkapnya, lihat Mengamankan koneksi di wizard impor.

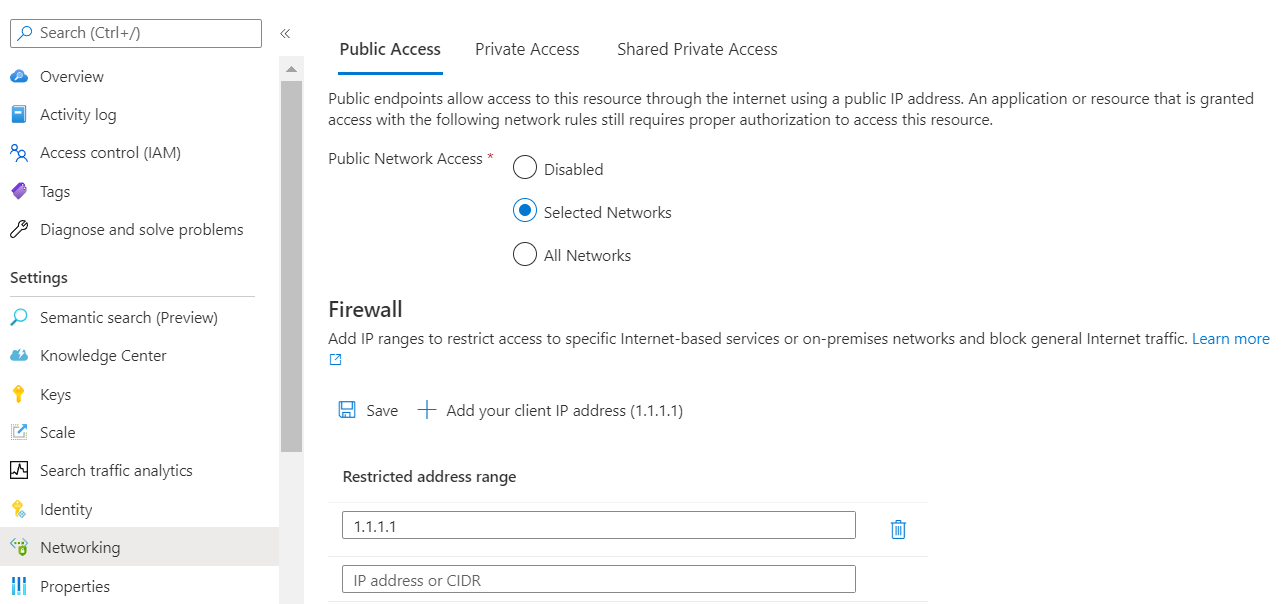

Mengonfigurasi akses jaringan di portal Azure

Masuk ke portal Azure dan temukan layanan pencarian Anda.

Di bawah Pengaturan, pilih Jaringan di panel paling kiri. Jika Anda tidak melihat opsi ini, periksa tingkat layanan Anda. Opsi jaringan tersedia pada tingkat Dasar dan yang lebih tinggi.

Pilih Alamat IP yang dipilih. Hindari opsi Dinonaktifkan kecuali Anda mengonfigurasi titik akhir privat.

Pengaturan lainnya menjadi tersedia ketika Anda memilih opsi ini.

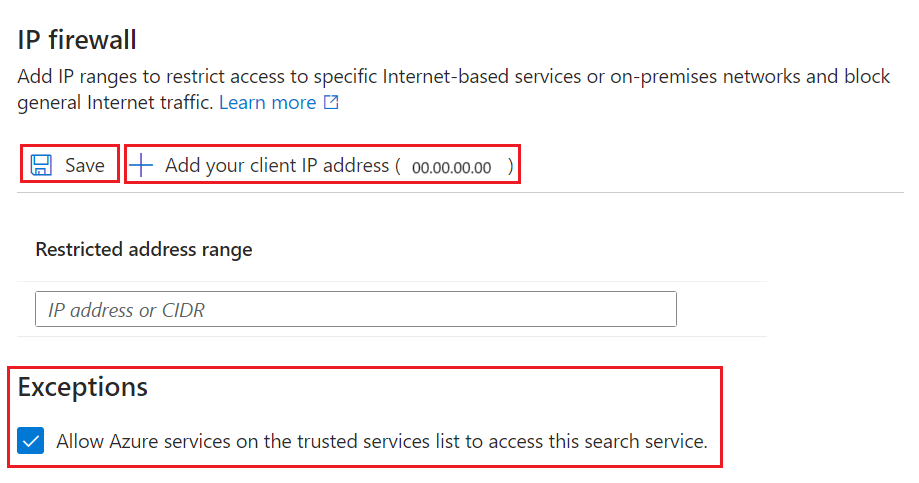

Di bawah IP Firewall, pilih Tambahkan alamat IP klien Anda untuk membuat aturan masuk untuk alamat IP publik perangkat pribadi Anda. Lihat Mengizinkan akses dari alamat IP portal Azure untuk detailnya.

Tambahkan alamat IP klien lain untuk perangkat dan layanan lain yang mengirim permintaan ke layanan pencarian.

Alamat ip dan rentang berada dalam format CIDR. Contoh notasi CIDR adalah 8.8.8.0/24, yang mewakili IP yang berkisar antara 8.8.8.0 hingga 8.8.8.255.

Jika klien pencarian Anda adalah aplikasi web statis di Azure, lihat Alamat IP masuk dan keluar di Azure App Service. Untuk fungsi Azure, lihat Alamat IP di Azure Functions.

Di bawah Pengecualian, pilih Izinkan layanan Azure pada daftar layanan tepercaya untuk mengakses layanan pencarian ini. Daftar layanan tepercaya meliputi:

Microsoft.CognitiveServicesuntuk layanan Azure OpenAI dan Azure AIMicrosoft.MachineLearningServicesuntuk Azure Pembelajaran Mesin

Saat mengaktifkan pengecualian ini, Anda mengambil dependensi pada autentikasi ID Microsoft Entra, identitas terkelola, dan penetapan peran. Setiap layanan Azure AI atau fitur AML yang memiliki penetapan peran yang valid pada layanan pencarian Anda dapat melewati firewall. Lihat Memberikan akses ke layanan tepercaya untuk detail selengkapnya.

Simpan perubahan Anda.

Setelah Anda mengaktifkan kebijakan kontrol akses IP untuk layanan Pencarian Azure AI Anda, semua permintaan ke bidang data dari mesin di luar daftar rentang alamat IP yang diizinkan ditolak.

Ketika permintaan berasal dari alamat IP yang tidak ada dalam daftar yang diizinkan, respons terlarang 403 generik dikembalikan tanpa detail lain.

Penting

Diperlukan waktu beberapa menit agar perubahan diterapkan. Tunggu setidaknya 15 menit sebelum memecahkan masalah apa pun yang terkait dengan konfigurasi jaringan.

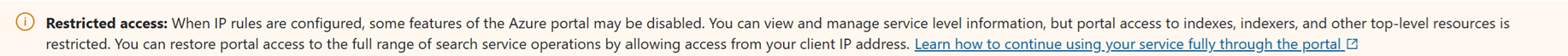

Izinkan akses dari alamat IP portal Azure

Saat aturan IP dikonfigurasi, beberapa fitur portal Microsoft Azure dinonaktifkan. Anda dapat melihat dan mengelola informasi tingkat layanan, tetapi akses portal ke wizard impor, indeks, pengindeks, dan sumber daya tingkat atas lainnya dibatasi.

Anda dapat memulihkan akses portal ke berbagai operasi layanan pencarian dengan menambahkan alamat IP portal.

Untuk mendapatkan alamat IP portal, lakukan nslookup (atau ping) pada stamp2.ext.search.windows.net, yang merupakan domain manajer lalu lintas. Untuk nslookup, alamat IP terlihat di bagian "Jawaban non-otoritatif" dari respons.

Dalam contoh berikut, alamat IP yang harus Anda salin adalah 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Saat layanan berjalan di berbagai wilayah, layanan terhubung ke manajer lalu lintas yang berbeda. Terlepas dari nama domain, alamat IP yang ditampilkan dari ping adalah yang benar untuk digunakan saat menentukan aturan firewall masuk untuk portal Microsoft Azure di wilayah Anda.

Untuk ping, waktu permintaan habis, tetapi alamat IP terlihat dalam respons. Misalnya, dalam pesan "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]", alamat IP adalah 52.252.175.48.

Banner memberi tahu Anda bahwa aturan IP memengaruhi pengalaman portal. Banner ini tetap terlihat bahkan setelah Anda menambahkan alamat IP portal. Ingatlah untuk menunggu beberapa menit agar aturan jaringan berlaku sebelum pengujian.

Berikan akses ke layanan Azure tepercaya

Apakah Anda memilih pengecualian layanan tepercaya? Jika ya, layanan pencarian Anda mengakui permintaan dan respons dari sumber daya Azure tepercaya tanpa memeriksa alamat IP. Sumber daya tepercaya harus memiliki identitas terkelola (baik sistem atau yang ditetapkan pengguna, tetapi biasanya sistem). Sumber daya tepercaya harus memiliki penetapan peran di Azure AI Search yang memberinya izin ke data dan operasi.

Daftar layanan tepercaya untuk Pencarian Azure AI meliputi:

Microsoft.CognitiveServicesuntuk layanan Azure OpenAI dan Azure AIMicrosoft.MachineLearningServicesuntuk Azure Pembelajaran Mesin

Alur kerja untuk pengecualian jaringan ini adalah permintaan yang berasal dari Azure AI Studio, Azure OpenAI Studio, atau fitur AML lainnya ke Azure AI Search, biasanya dalam skenario Azure OpenAI On Your Data untuk pengambilan augmented generation (RAG) dan lingkungan playground.

Sumber daya tepercaya harus memiliki identitas terkelola

Untuk menyiapkan identitas terkelola untuk Azure OpenAI dan Azure Pembelajaran Mesin:

- Cara mengonfigurasi Azure OpenAI Service dengan identitas terkelola

- Cara menyiapkan autentikasi antara Azure Pembelajaran Mesin dan layanan lainnya.

Untuk menyiapkan identitas terkelola untuk layanan Azure AI:

- Temukan akun multiservice Anda.

- Di panel paling kiri, di bawah Manajemen sumber daya, pilih Identitas.

- Atur Sistem yang ditetapkan ke Aktif.

Sumber daya tepercaya harus memiliki penetapan peran

Setelah sumber daya Azure Anda memiliki identitas terkelola, tetapkan peran di Azure AI Search untuk memberikan izin ke data dan operasi.

Layanan tepercaya digunakan untuk beban kerja vektorisasi: menghasilkan vektor dari konten teks dan gambar, dan mengirim payload kembali ke layanan pencarian untuk eksekusi atau pengindeksan kueri. Koneksi dari layanan tepercaya digunakan untuk mengirimkan payload ke pencarian Azure AI.

Temukan layanan pencarian Anda.

Di panel paling kiri, di bawah Kontrol akses (IAM), pilih Identitas.

Pilih Tambahkan lalu pilih Tambahkan penetapan peran.

Pada halaman Peran :

- Pilih Kontributor Data Indeks Pencarian untuk memuat indeks pencarian dengan vektor yang dihasilkan oleh model penyematan. Pilih peran ini jika Anda ingin menggunakan vektorisasi terintegrasi selama pengindeksan.

- Atau, pilih Pembaca Data Indeks Pencarian untuk menyediakan kueri dengan vektor yang dihasilkan oleh model penyematan. Penyematan yang digunakan dalam kueri tidak ditulis ke indeks, sehingga tidak diperlukan izin tulis.

Pilih Selanjutnya.

Pada halaman Anggota , pilih Identitas terkelola dan Pilih anggota.

Filter menurut identitas yang dikelola sistem lalu pilih identitas terkelola akun multiservice Azure AI Anda.

Catatan

Artikel ini membahas pengecualian tepercaya untuk mengakui permintaan ke layanan pencarian Anda, tetapi Azure AI Search berada di daftar layanan tepercaya sumber daya Azure lainnya. Secara khusus, Anda dapat menggunakan pengecualian layanan tepercaya untuk koneksi dari Azure AI Search ke Azure Storage.

Langkah berikutnya

Setelah permintaan diizinkan melalui firewall, permintaan harus diautentikasi dan diotorisasi. Anda memiliki dua pilihan:

Autentikasi berbasis kunci, di mana kunci API admin atau kueri disediakan berdasarkan permintaan. Ini adalah opsi default.

Kontrol akses berbasis peran menggunakan ID Microsoft Entra, di mana pemanggil adalah anggota peran keamanan pada layanan pencarian. Ini adalah opsi yang paling aman. Ini menggunakan ID Microsoft Entra untuk autentikasi dan penetapan peran di Azure AI Search untuk izin ke data dan operasi.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk