Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Gambaran Umum

Azure Security and Compliance Blueprint Automation ini memberikan panduan untuk penyebaran platform yang sesuai dengan Standar Keamanan Data Industri Kartu Pembayaran (PCI DSS 3.2) sebagai lingkungan layanan (PaaS) yang cocok untuk pengumpulan, penyimpanan, dan pengambilan data pemegang kartu. Solusi ini mengotomatiskan penyebaran dan konfigurasi sumber daya Azure untuk arsitektur referensi umum, menunjukkan cara-cara di mana pelanggan dapat memenuhi persyaratan keamanan dan kepatuhan tertentu dan berfungsi sebagai fondasi bagi pelanggan untuk membangun dan mengonfigurasi solusi mereka sendiri di Azure. Solusi ini menerapkan subset persyaratan dari PCI DSS 3.2. Untuk informasi selengkapnya tentang persyaratan PCI DSS 3.2 dan solusi ini, lihat bagian dokumentasi kepatuhan .

Azure Security and Compliance Blueprint Automation ini secara otomatis menyebarkan arsitektur referensi aplikasi web PaaS dengan kontrol keamanan yang telah dikonfigurasi sebelumnya untuk membantu pelanggan mencapai kepatuhan dengan persyaratan PCI DSS 3.2. Solusi ini terdiri dari templat Azure Resource Manager dan skrip PowerShell yang memandu penyebaran dan konfigurasi sumber daya.

Arsitektur ini dimaksudkan untuk berfungsi sebagai fondasi bagi pelanggan untuk menyesuaikan dengan persyaratan spesifik mereka dan tidak boleh digunakan as-is di lingkungan produksi. Menyebarkan aplikasi ke lingkungan ini tanpa modifikasi tidak cukup untuk sepenuhnya memenuhi persyaratan PCI DSS 3.2. Harap perhatikan hal-hal berikut:

- Arsitektur ini menyediakan garis besar untuk membantu pelanggan menggunakan Azure dengan cara yang sesuai dengan PCI DSS 3.2.

- Pelanggan bertanggung jawab untuk melakukan penilaian keamanan dan kepatuhan yang sesuai dari solusi apa pun yang dibangun menggunakan arsitektur ini, karena persyaratan dapat bervariasi berdasarkan spesifikasi implementasi setiap pelanggan.

Mencapai kepatuhan PCI DSS mengharuskan Penilai Keamanan Berkualifikasi (QSA) terakreditasi mensertifikasi solusi pelanggan produksi. Pelanggan bertanggung jawab untuk melakukan penilaian keamanan dan kepatuhan yang sesuai dari solusi apa pun yang dibangun menggunakan arsitektur ini, karena persyaratan dapat bervariasi berdasarkan spesifikasi implementasi setiap pelanggan.

Klik di sini untuk instruksi penyebaran.

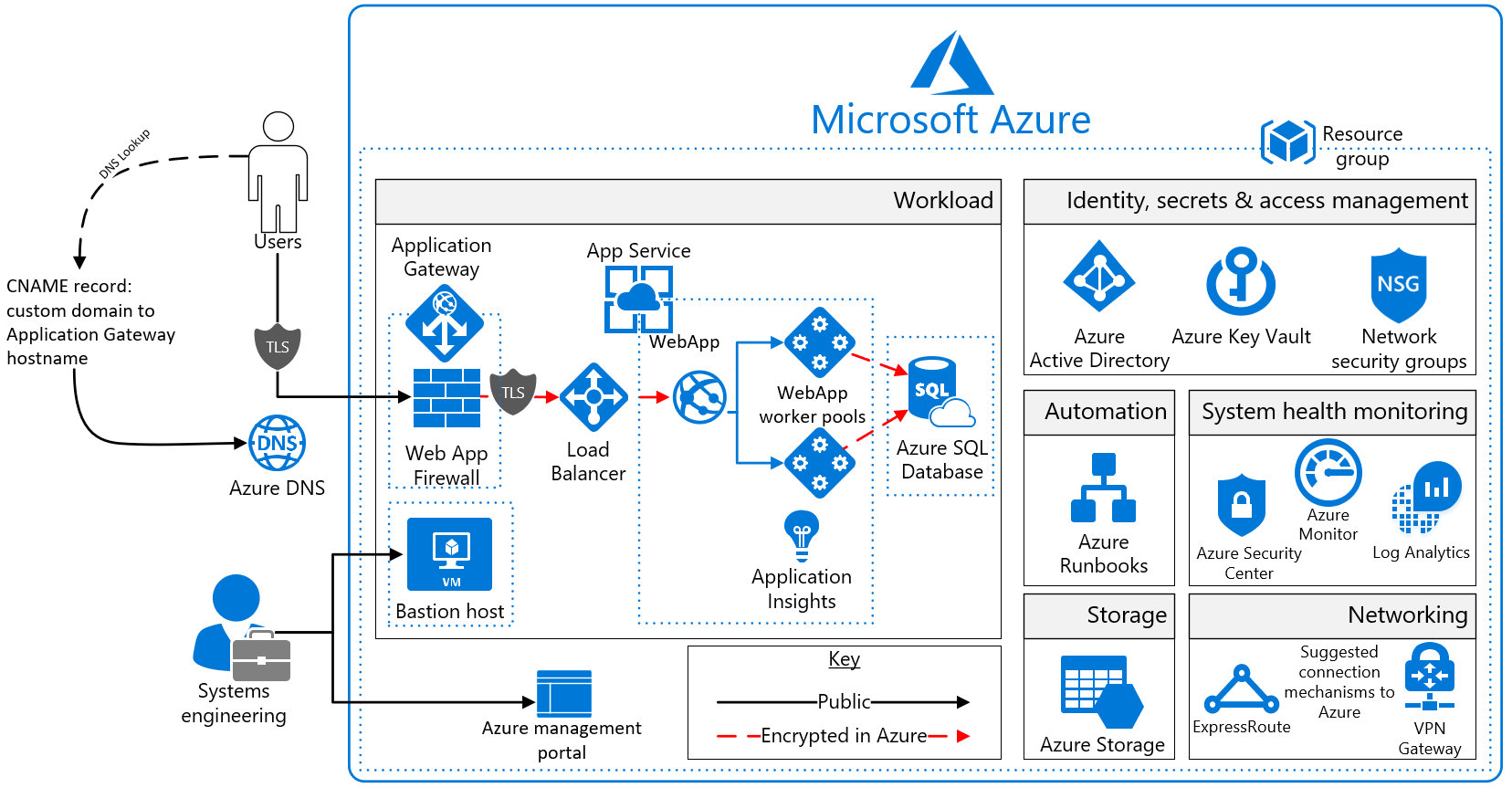

Diagram dan komponen arsitektur

Azure Security and Compliance Blueprint Automation ini menyebarkan arsitektur referensi untuk aplikasi web PaaS dengan backend Azure SQL Database. Aplikasi web dihosting di Lingkungan Azure App Service yang terisolasi, yang merupakan lingkungan privat khusus di pusat data Azure. Beban lingkungan menyeimbangkan lalu lintas untuk aplikasi web di seluruh komputer virtual yang dikelola oleh Azure. Arsitektur ini juga mencakup grup keamanan jaringan, Application Gateway, Azure DNS, dan Load Balancer.

Untuk analitik dan pelaporan yang ditingkatkan, database Azure SQL dapat dikonfigurasi dengan indeks penyimpan kolom. Database Azure SQL dapat ditingkatkan, diturunkan, atau dimatikan sepenuhnya sebagai respons terhadap penggunaan pelanggan. Semua lalu lintas SQL dienkripsi dengan SSL melalui penyertaan sertifikat yang ditandatangani sendiri. Sebagai praktik terbaik, Azure merekomendasikan penggunaan otoritas sertifikat tepercaya untuk keamanan yang ditingkatkan.

Solusi ini menggunakan akun Azure Storage, yang pelanggan dapat konfigurasikan untuk menggunakan Enkripsi Layanan Penyimpanan sehingga menjaga kerahasiaan data yang tersimpan. Azure menyimpan tiga salinan data dalam pusat data yang dipilih pelanggan untuk ketahanan. Penyimpanan redundan geografis memastikan bahwa data akan direplikasi ke pusat data sekunder ratusan mil jauhnya dan disimpan lagi sebagai tiga salinan dalam pusat data tersebut, mencegah peristiwa yang merugikan di pusat data utama pelanggan mengakibatkan hilangnya data.

Untuk keamanan yang ditingkatkan, semua sumber daya dalam solusi ini dikelola sebagai grup sumber daya melalui Azure Resource Manager. Kontrol akses berbasis peran Azure Active Directory digunakan untuk mengontrol akses ke sumber daya yang disebarkan, termasuk kuncinya di Azure Key Vault. Kesehatan sistem dipantau melalui Azure Monitor. Pelanggan mengonfigurasi kedua layanan pemantauan untuk menangkap log dan menampilkan kesehatan sistem dalam satu dasbor yang mudah dinavigasi.

Azure SQL Database umumnya dikelola melalui SQL Server Management Studio, yang berjalan dari komputer lokal yang dikonfigurasi untuk mengakses Azure SQL Database melalui VPN aman atau koneksi ExpressRoute.

Selain itu, Application Insights menyediakan manajemen dan analitik performa aplikasi real time melalui log Azure Monitor. Microsoft merekomendasikan untuk mengonfigurasi koneksi VPN atau ExpressRoute untuk manajemen dan impor data ke subnet arsitektur referensi.

Solusi ini menggunakan layanan Azure berikut. Detail arsitektur penyebaran ada di bagian Arsitektur Penyebaran .

- Lingkungan App Service v2

- Application Gateway

- (1) firewall aplikasi web

- Mode firewall: pencegahan

- Seperangkat aturan: OWASP 3.0

- Port pendengar: 443

- (1) firewall aplikasi web

- Application Insights

- Azure Active Directory

- Otomatisasi Azure

- Azure DNS

- Azure Key Vault

- Penyeimbang Beban Azure

- Azure Monitor

- Azure Resource Manager

- Azure Security Center

- Azure SQL Database

- Azure Storage

- Azure Virtual Network

- (1) /16 Jaringan

- (4) /24 Jaringan

- (4) Kelompok Keamanan Jaringan

- Aplikasi Web Azure

Arsitektur Penyebaran

Bagian berikut merinci elemen penyebaran dan implementasi.

Azure Resource Manager: Azure Resource Manager memungkinkan pelanggan untuk bekerja dengan sumber daya dalam solusi sebagai grup. Pelanggan dapat menyebarkan, memperbarui, atau menghapus semua sumber daya untuk solusi dalam satu operasi terkoordinasi. Pelanggan menggunakan templat untuk penyebaran dan templat tersebut dapat berfungsi untuk lingkungan yang berbeda seperti pengujian, penahapan, dan produksi. Resource Manager menyediakan fitur keamanan, audit, dan pemberian tag untuk membantu pelanggan mengelola sumber daya mereka setelah penyebaran.

Host Bastion: Host bastion adalah titik masuk tunggal yang memungkinkan pengguna mengakses sumber daya yang disebarkan di lingkungan ini. Host bastion menyediakan koneksi yang aman ke sumber daya yang telah disebarkan dengan hanya mengizinkan lalu lintas jarak jauh dari alamat IP publik yang ada dalam daftar aman. Untuk mengizinkan lalu lintas desktop jarak jauh (RDP), sumber lalu lintas perlu ditentukan dalam kelompok keamanan jaringan.

Solusi ini membuat mesin virtual sebagai host bastion yang terhubung dengan domain dengan konfigurasi berikut:

- Ekstensi antimalware

- Ekstensi Azure Diagnostics

- Azure Disk Encryption menggunakan Azure Key Vault

- Kebijakan matikan otomatis untuk mengurangi konsumsi sumber daya komputer virtual saat tidak digunakan

- Windows Defender Credential Guard diaktifkan sehingga kredensial dan rahasia lainnya berjalan di lingkungan yang dilindungi yang terisolasi dari sistem operasi yang sedang berjalan

App Service Environment v2: Lingkungan Azure App Service adalah fitur App Service yang menyediakan lingkungan yang sepenuhnya terisolasi dan khusus untuk menjalankan aplikasi App Service dengan aman dalam skala tinggi. Fitur isolasi ini diperlukan untuk memenuhi persyaratan kepatuhan PCI.

Lingkungan App Service diisolasi untuk hanya menjalankan satu aplikasi pelanggan dan selalu disebarkan ke dalam jaringan virtual. Fitur isolasi ini memungkinkan arsitektur referensi memiliki isolasi penyewa sepenuhnya, memisahkannya dari lingkungan multi-penyewa Azure, sehingga melarang para multi-penyewa tersebut untuk mendaftarkan sumber daya Lingkungan App Service yang telah disebarkan. Pelanggan memiliki kontrol halus atas lalu lintas jaringan aplikasi masuk dan keluar, dan aplikasi dapat membangun koneksi aman berkecepatan tinggi melalui jaringan virtual ke sumber daya perusahaan lokal. Pelanggan dapat "menskalakan otomatis" dengan App Service Environment berdasarkan metrik beban, anggaran yang tersedia, atau jadwal yang ditentukan.

Gunakan Lingkungan App Service untuk kontrol/konfigurasi berikut:

- Host di dalam Azure Virtual Network yang aman dan aturan keamanan jaringan

- Sertifikat ILB yang ditandatangani sendiri untuk komunikasi HTTPS

- Mode Penyeimbangan Beban Internal

- Nonaktifkan TLS 1.0

- Ubah Cipher TLS

- Mengontrol lalu lintas masuk port N/W

- Firewall aplikasi web – membatasi data

- Perbolehkan lalu lintas Azure SQL Database

Azure Web App: Azure App Service memungkinkan pelanggan untuk membangun dan menghosting aplikasi web dalam bahasa pemrograman pilihan mereka tanpa mengelola infrastruktur. Ini menawarkan penskalakan otomatis dan ketersediaan tinggi, mendukung Windows dan Linux, dan memungkinkan penyebaran otomatis dari GitHub, Azure DevOps, atau repositori Git apa pun.

Virtual Network

Arsitektur mendefinisikan Virtual Network privat dengan ruang alamat 10.200.0.0/16.

Grup keamanan jaringan: Grup keamanan jaringan berisi Daftar Kontrol Akses (ACL) yang mengizinkan atau menolak lalu lintas dalam Virtual Network. Kelompok keamanan jaringan dapat digunakan untuk mengamankan lalu lintas pada tingkat subnet atau VM individual. Ada grup keamanan Jaringan berikut ini:

- 1 Kelompok keamanan jaringan untuk Application Gateway

- 1 Kelompok keamanan jaringan untuk Lingkungan App Service

- 1 Grup keamanan jaringan untuk Azure SQL Database

- 1 Kelompok Keamanan Jaringan untuk Host Bastion

Masing-masing kelompok keamanan Jaringan memiliki port dan protokol tertentu yang terbuka sehingga solusinya dapat bekerja dengan aman dan benar. Selain itu, konfigurasi berikut diaktifkan untuk setiap grup keamanan Jaringan:

- Log dan peristiwa diagnostik diaktifkan dan disimpan di akun penyimpanan

- Log Azure Monitor tersambung ke diagnostik grup keamanan Jaringan

Subnet: Setiap subnet dikaitkan dengan grup keamanan Jaringan yang sesuai.

Azure DNS: Sistem Nama Domain, atau DNS, bertanggung jawab untuk menerjemahkan (atau menyelesaikan) nama situs web atau layanan ke alamat IP-nya. Azure DNS adalah layanan hosting untuk domain DNS yang menyediakan resolusi nama menggunakan infrastruktur Azure. Dengan menghosting domain di Azure, pengguna dapat mengelola catatan DNS menggunakan kredensial, API, alat, dan tagihan yang sama dengan layanan Azure lainnya. Azure DNS juga mendukung domain DNS privat.

Azure Load Balancer: Azure Load Balancer memungkinkan pelanggan untuk menskalakan aplikasi mereka dan membuat ketersediaan tinggi untuk layanan. Penyeimbang Beban mendukung skenario masuk dan keluar, serta memberikan latensi rendah, throughput tinggi, dan dapat diskalakan hingga jutaan alur untuk semua aplikasi TCP dan UDP.

Data yang sedang dalam perjalanan

Azure mengenkripsi semua komunikasi ke dan dari pusat data Azure secara default. Semua transaksi ke Azure Storage melalui portal Microsoft Azure terjadi melalui HTTPS.

Data tidak aktif

Arsitektur melindungi data tidak aktif melalui enkripsi, audit database, dan langkah-langkah lainnya.

Azure Storage: Untuk memenuhi persyaratan data terenkripsi saat tidak aktif, semua Azure Storage menggunakan Enkripsi Layanan Penyimpanan. Ini membantu melindungi dan melindungi data pemegang kartu untuk mendukung komitmen keamanan organisasi dan persyaratan kepatuhan yang ditentukan oleh PCI DSS 3.2.

Azure Disk Encryption: Azure Disk Encryption memanfaatkan fitur BitLocker Windows untuk menyediakan enkripsi volume untuk disk data. Solusi ini terintegrasi dengan Azure Key Vault untuk membantu mengontrol dan mengelola kunci enkripsi disk.

Azure SQL Database: Instans Azure SQL Database menggunakan langkah-langkah keamanan database berikut:

- Autentikasi dan otorisasi Direktori Aktif memungkinkan manajemen identitas pengguna database dan layanan Microsoft lainnya di satu lokasi pusat.

- Audit database SQL melacak peristiwa database dan menulisnya ke log audit di akun penyimpanan Azure.

- Azure SQL Database dikonfigurasi untuk menggunakan enkripsi data transparan, yang melakukan enkripsi real time dan dekripsi database, cadangan terkait, dan file log transaksi untuk melindungi informasi saat tidak aktif. Enkripsi data transparan memberikan jaminan bahwa data yang disimpan belum tunduk pada akses yang tidak sah.

- Aturan firewall mencegah semua akses ke server database hingga izin yang tepat diberikan. Firewall memberikan akses ke database berdasarkan alamat IP yang berasal dari setiap permintaan.

- Deteksi Ancaman SQL memungkinkan deteksi dan respons terhadap potensi ancaman saat terjadi dengan memberikan pemberitahuan keamanan untuk aktivitas database yang mencurigakan, potensi kerentanan, serangan injeksi SQL, dan pola akses database anomali.

- Kolom Terenkripsi memastikan bahwa data sensitif tidak pernah muncul sebagai teks biasa di dalam sistem database. Setelah mengaktifkan enkripsi data, hanya aplikasi klien atau server aplikasi dengan akses ke kunci yang dapat mengakses data teks biasa.

- Masking data dinamis SQL Database membatasi paparan data sensitif dengan menutupi data ke pengguna atau aplikasi yang tidak istimewa. Masking data dinamis dapat secara otomatis menemukan data yang berpotensi sensitif dan menyarankan masker yang sesuai untuk diterapkan. Ini membantu mengidentifikasi dan mengurangi akses ke data sehingga tidak keluar dari database melalui akses yang tidak sah. Pelanggan bertanggung jawab untuk menyesuaikan pengaturan masking data dinamis untuk mematuhi skema database mereka.

Pengelolaan identitas

Teknologi berikut menyediakan kemampuan untuk mengelola akses ke data pemegang kartu di lingkungan Azure:

- Azure Active Directory adalah layanan manajemen identitas dan direktori berbasis cloud dengan penyewa banyak dari Microsoft. Semua pengguna untuk solusi ini dibuat di Azure Active Directory, termasuk pengguna yang mengakses Azure SQL Database.

- Autentikasi ke aplikasi dilakukan menggunakan Azure Active Directory. Untuk informasi selengkapnya, lihat Mengintegrasikan aplikasi dengan Azure Active Directory. Selain itu, enkripsi kolom database menggunakan Azure Active Directory untuk mengautentikasi aplikasi ke Azure SQL Database. Untuk informasi selengkapnya, lihat cara melindungi data sensitif di Azure SQL Database.

- Kontrol akses berbasis peran Azure memungkinkan administrator untuk menentukan izin akses yang terperinci guna memberikan hanya akses yang diperlukan pengguna untuk menjalankan tugas mereka. Alih-alih memberikan izin tidak terbatas kepada setiap pengguna untuk sumber daya Azure, administrator hanya dapat mengizinkan tindakan tertentu untuk mengakses data pemegang kartu. Akses langganan terbatas pada administrator langganan.

- Azure Active Directory Privileged Identity Management memungkinkan pelanggan untuk meminimalkan jumlah pengguna yang memiliki akses ke informasi tertentu seperti data pemegang kartu. Administrator dapat menggunakan Azure Active Directory Privileged Identity Management untuk menemukan, membatasi, dan memantau identitas istimewa dan aksesnya ke sumber daya. Fungsionalitas ini juga dapat digunakan untuk memberlakukan akses administratif sesuai permintaan dan tepat waktu saat diperlukan.

- Azure Active Directory Identity Protection mendeteksi potensi kerentanan yang memengaruhi identitas organisasi, mengonfigurasi respons otomatis terhadap tindakan mencurigakan yang terdeteksi terkait identitas organisasi, dan menyelidiki insiden mencurigakan untuk mengambil tindakan yang tepat untuk mengatasinya.

Keamanan

Manajemen rahasia: Solusi ini menggunakan Azure Key Vault untuk manajemen kunci dan rahasia. Azure Key Vault membantu menjaga kunci kriptografis dan rahasia yang digunakan oleh aplikasi awan dan layanan. Kemampuan Azure Key Vault berikut membantu pelanggan melindungi dan mengakses data tersebut:

- Kebijakan akses tingkat lanjut dikonfigurasi berdasarkan kebutuhan.

- Kebijakan akses Key Vault didefinisikan dengan izin minimum yang diperlukan untuk kunci dan rahasia.

- Semua kunci dan rahasia di Key Vault memiliki tanggal kedaluwarsa.

- Semua kunci di Key Vault dilindungi oleh modul keamanan perangkat keras khusus. Jenis kuncinya adalah Kunci RSA HSM Protected 2048-bit.

- Semua pengguna dan identitas diberikan izin minimum yang diperlukan menggunakan kontrol akses berbasis peran.

- Log diagnostik untuk Key Vault diaktifkan dengan periode retensi setidaknya 365 hari.

- Operasi kriptografi yang diizinkan untuk kunci dibatasi untuk yang diperlukan.

Azure Security Center: Dengan Azure Security Center, pelanggan dapat menerapkan dan mengelola kebijakan keamanan secara terpusat di seluruh beban kerja, membatasi paparan ancaman, dan mendeteksi dan merespons serangan. Selain itu, Azure Security Center mengakses konfigurasi layanan Azure yang ada untuk memberikan rekomendasi konfigurasi dan layanan untuk membantu meningkatkan postur keamanan dan melindungi data.

Azure Security Center menggunakan berbagai kemampuan deteksi untuk memperingatkan pelanggan tentang potensi serangan yang menargetkan lingkungan mereka. Pemberitahuan ini berisi informasi berharga tentang apa yang memicu pemberitahuan, sumber daya yang ditargetkan, dan sumber serangan. Azure Security Center memiliki serangkaian pemberitahuan keamanan yang telah ditentukan sebelumnya, yang dipicu saat ancaman, atau aktivitas mencurigakan terjadi. Aturan pemberitahuan kustom di Azure Security Center memungkinkan pelanggan menentukan pemberitahuan keamanan baru berdasarkan data yang sudah dikumpulkan dari lingkungan mereka.

Azure Security Center menyediakan pemberitahuan dan insiden keamanan yang diprioritaskan, sehingga lebih sederhana bagi pelanggan untuk menemukan dan mengatasi potensi masalah keamanan. Laporan inteligensi ancaman dihasilkan untuk setiap ancaman yang terdeteksi untuk membantu tim respons insiden dalam menyelidiki dan memulihkan ancaman.

Azure Application Gateway: Arsitektur mengurangi risiko kerentanan keamanan menggunakan Azure Application Gateway dengan firewall aplikasi web yang dikonfigurasi, dan set aturan OWASP diaktifkan. Kemampuan tambahan meliputi:

- End-to-end SSL

- Aktifkan Offload SSL

- Nonaktifkan TLS v1.0 dan v1.1

- Firewall aplikasi web (mode pencegahan)

- Mode pencegahan dengan ruleset OWASP 3.0

- Aktifkan pembuatan log diagnostik

- Pemantauan kesehatan khusus

- Azure Security Center dan Azure Advisor memberikan perlindungan dan pemberitahuan tambahan. Azure Security Center juga menyediakan sistem reputasi.

Pengelogan dan audit

Layanan Azure secara ekstensif mencatat sistem dan aktivitas pengguna, serta kesehatan sistem:

- Log aktivitas: Log aktivitas memberikan wawasan tentang operasi yang dilakukan pada sumber daya dalam langganan. Log aktivitas dapat membantu menentukan inisiator operasi, waktu kemunculan, dan status.

- Log diagnostik: Log diagnostik mencakup semua log yang dikeluarkan oleh setiap sumber daya. Log ini termasuk log sistem peristiwa Windows, log Azure Storage, log audit Key Vault, dan log akses dan firewall Application Gateway. Semua log diagnostik menulis ke akun penyimpanan Azure terpusat dan terenkripsi untuk pengarsipan. Retensi dapat dikonfigurasi pengguna, hingga 730 hari, untuk memenuhi persyaratan retensi khusus organisasi.

Log Azure Monitor: Log ini dikonsolidasikan di log Azure Monitor untuk pemrosesan, penyimpanan, dan pelaporan dasbor. Setelah dikumpulkan, data diatur ke dalam tabel terpisah untuk setiap jenis data dalam ruang kerja Log Analytics, yang memungkinkan semua data dianalisis bersama terlepas dari sumber aslinya. Selain itu, Azure Security Center terintegrasi dengan log Azure Monitor yang memungkinkan pelanggan menggunakan kueri Kusto untuk mengakses data peristiwa keamanan mereka dan menggabungkannya dengan data dari layanan lain.

Solusi pemantauan Azure berikut disertakan sebagai bagian dari arsitektur ini:

- Penilaian Direktori Aktif: Solusi Pemeriksaan Kesehatan Direktori Aktif menilai risiko dan kesehatan lingkungan server secara berkala dan memberikan daftar rekomendasi yang diprioritaskan khusus untuk infrastruktur server yang disebarkan.

- Penilaian SQL: Solusi SQL Health Check menilai risiko dan kesehatan lingkungan server secara berkala dan memberi pelanggan daftar rekomendasi yang diprioritaskan khusus untuk infrastruktur server yang disebarkan.

- Kesehatan Agen: Solusi Kesehatan Agen melaporkan berapa banyak agen yang disebarkan dan distribusi geografis mereka, serta berapa banyak agen yang tidak responsif dan jumlah agen yang mengirimkan data operasional.

- Analitik Log Aktivitas: Solusi Analitik Log Aktivitas membantu analisis log aktivitas Azure di semua langganan Azure untuk pelanggan.

Azure Automation: Azure Automation menyimpan, menjalankan, dan mengelola runbook. Dalam solusi ini, runbook membantu mengumpulkan log dari Azure SQL Database. Solusi Pelacakan Perubahan Automation memungkinkan pelanggan untuk dengan mudah mengidentifikasi perubahan di lingkungan.

Azure Monitor: Azure Monitor membantu pengguna melacak performa, menjaga keamanan, dan mengidentifikasi tren dengan memungkinkan organisasi untuk mengaudit, membuat pemberitahuan, dan mengarsipkan data, termasuk melacak panggilan API di sumber daya Azure mereka.

Application Insights: Application Insights adalah layanan Manajemen Performa Aplikasi yang dapat diperluas untuk pengembang web di beberapa platform. Application Insights mendeteksi anomali performa dan pelanggan dapat menggunakannya untuk memantau aplikasi web langsung. Ini termasuk alat analitik yang kuat untuk membantu pelanggan mendiagnosis masalah dan untuk memahami apa yang sebenarnya dilakukan pengguna dengan aplikasi mereka. Ini dirancang untuk membantu pelanggan terus meningkatkan performa dan kegunaan.

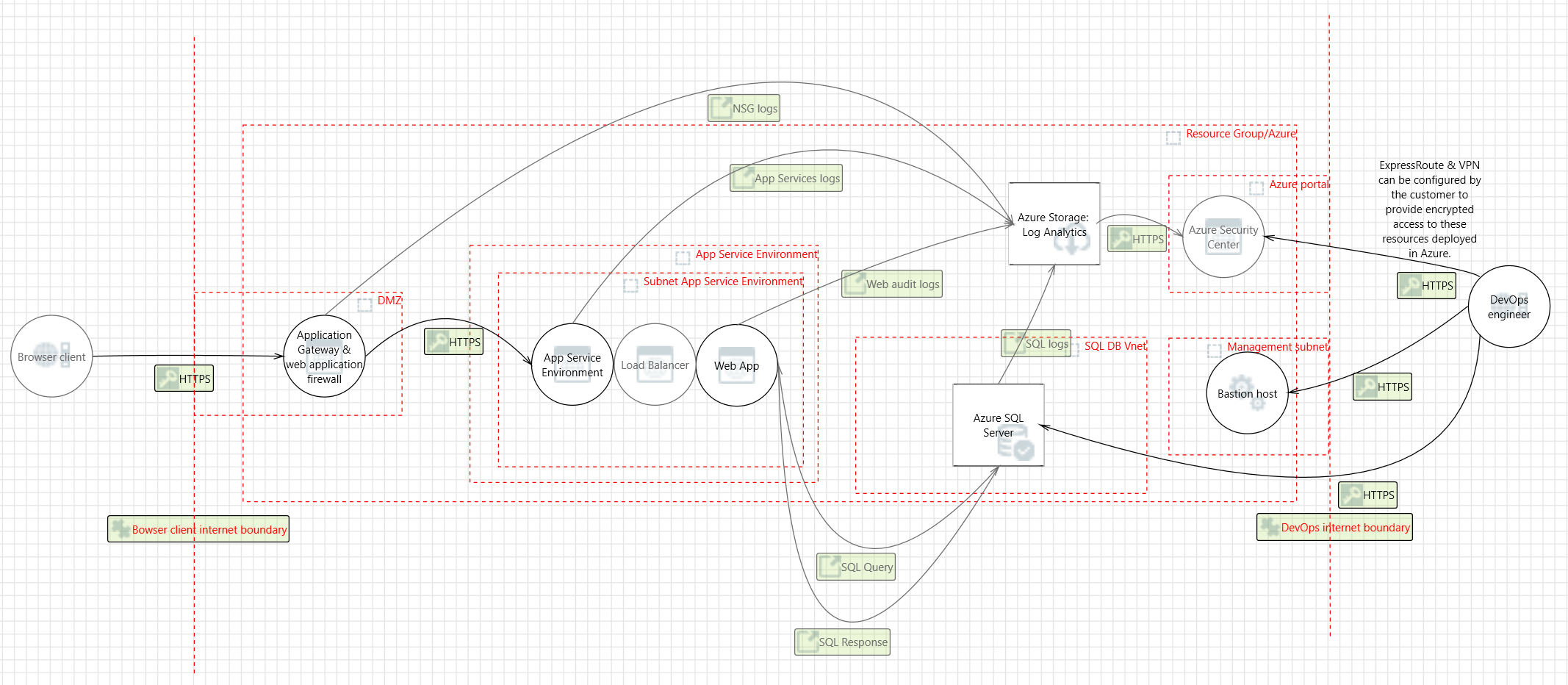

Model ancaman

Diagram aliran data untuk arsitektur referensi ini tersedia untuk diunduh atau dapat ditemukan di bawah ini. Model ini dapat membantu pelanggan memahami titik-titik potensi risiko dalam infrastruktur sistem saat melakukan modifikasi.

Dokumentasi kepatuhan

Azure Security and Compliance Blueprint – PCI DSS Customer Responsibility Matrix mencantumkan tanggung jawab pengontrol dan prosesor untuk semua persyaratan PCI DSS 3.2.

Azure Security and Compliance Blueprint – PCI DSS PaaS Web Application Implementation Matrix menyediakan informasi tentang persyaratan PCI DSS 3.2 yang ditangani oleh arsitektur aplikasi web PaaS, termasuk deskripsi terperinci tentang bagaimana implementasi memenuhi persyaratan setiap artikel yang dicakup.

Sebarkan solusi ini

Azure Security and Compliance Blueprint Automation ini terdiri dari file konfigurasi JSON dan skrip PowerShell yang ditangani oleh layanan API Azure Resource Manager untuk menyebarkan sumber daya dalam Azure. Instruksi penyebaran terperinci tersedia di sini.

Cepat Mulai

Kloning atau unduh repositori GitHub ini ke stasiun kerja lokal Anda.

Tinjau 0-Setup-AdministrativeAccountAndPermission.md dan jalankan perintah yang disediakan.

Sebarkan solusi pengujian dengan data sampel Contoso atau uji coba lingkungan produksi awal.

- 1A-ContosoWebStoreDemoAzureResources.ps1

- Skrip ini menyebarkan sumber daya Azure untuk demonstrasi webstore menggunakan data sampel Contoso.

- 1-DeployAndConfigureAzureResources.ps1

- Skrip ini menyebarkan sumber daya Azure yang diperlukan untuk mendukung lingkungan produksi untuk aplikasi web milik pelanggan. Lingkungan ini harus disesuaikan lebih lanjut oleh pelanggan berdasarkan persyaratan organisasi.

- 1A-ContosoWebStoreDemoAzureResources.ps1

Panduan dan rekomendasi

VPN dan ExpressRoute

Terowongan VPN aman atau ExpressRoute perlu dikonfigurasi untuk membuat koneksi dengan aman ke sumber daya yang disebarkan sebagai bagian dari arsitektur referensi aplikasi web PaaS ini. Dengan menyiapkan VPN atau ExpressRoute dengan tepat, pelanggan dapat menambahkan lapisan perlindungan untuk data saat transit.

Dengan menerapkan terowongan VPN aman dengan Azure, koneksi privat virtual antara jaringan lokal dan Azure Virtual Network dapat dibuat. Koneksi ini terjadi di Internet dan memungkinkan pelanggan untuk menyalurkan informasi dengan aman melalui tautan terenkripsi antara jaringan pelanggan dan Azure. Site-to-Site VPN adalah teknologi yang aman dan matang yang telah digunakan oleh perusahaan dari berbagai ukuran sejak beberapa dekade lalu. Pada opsi ini, mode terowongan IPsec digunakan sebagai mekanisme enkripsi.

Karena lalu lintas dalam terowongan VPN melintasi Internet dengan VPN situs-ke-situs, Microsoft menawarkan opsi koneksi lain yang lebih aman. Azure ExpressRoute adalah tautan WAN khusus antara Azure dan lokasi lokal atau penyedia hosting Exchange. Karena koneksi ExpressRoute tidak melalui Internet, koneksi ini menawarkan lebih banyak keandalan, kecepatan yang lebih cepat, latensi yang lebih rendah, dan keamanan yang lebih tinggi daripada koneksi umum melalui Internet. Selain itu, karena ini adalah koneksi langsung dari penyedia telekomunikasi pelanggan, data tidak melakukan perjalanan melalui Internet dan oleh karena itu tidak terekspos ke dalamnya.

Praktik terbaik untuk menerapkan jaringan hibrid aman yang memperluas jaringan lokal ke Azure tersedia.

Pengelakan

- Dokumen ini hanya untuk tujuan informasi. MICROSOFT TIDAK MEMBERIKAN JAMINAN, TERSURAT, TERSIRAT, ATAU HUKUM, MENGENAI INFORMASI DALAM DOKUMEN INI. Dokumen ini disediakan "as-is." Informasi dan tampilan yang dinyatakan dalam dokumen ini, termasuk URL dan referensi situs web Internet lainnya, dapat berubah tanpa pemberitahuan. Pelanggan yang membaca dokumen ini menanggung risiko menggunakannya.

- Dokumen ini tidak memberi pelanggan hak hukum apa pun atas kekayaan intelektual apa pun dalam produk atau solusi Microsoft apa pun.

- Pelanggan dapat menyalin dan menggunakan dokumen ini untuk tujuan referensi internal.

- Rekomendasi tertentu dalam dokumen ini dapat mengakibatkan peningkatan penggunaan sumber daya data, jaringan, atau komputasi di Azure, dan dapat meningkatkan lisensi Azure pelanggan atau biaya langganan.

- Arsitektur ini dimaksudkan untuk berfungsi sebagai fondasi bagi pelanggan untuk menyesuaikan dengan persyaratan spesifik mereka dan tidak boleh digunakan as-is di lingkungan produksi.

- Dokumen ini dikembangkan sebagai referensi dan tidak boleh digunakan untuk menentukan semua cara di mana pelanggan dapat memenuhi persyaratan dan peraturan kepatuhan tertentu. Pelanggan harus mencari dukungan hukum dari organisasi mereka tentang implementasi pelanggan yang disetujui.