Perlindungan ancaman Azure

Azure menawarkan fungsionalitas perlindungan ancaman bawaan melalui layanan seperti ID Microsoft Entra, log Azure Monitor, dan Microsoft Defender untuk Cloud. Koleksi layanan dan kemampuan keamanan ini menyediakan cara sederhana dan cepat untuk memahami apa yang terjadi dalam penyebaran Azure Anda.

Azure menyediakan berbagai opsi untuk mengonfigurasi dan menyesuaikan keamanan untuk memenuhi persyaratan penyebaran aplikasi Anda. Artikel ini membahas cara memenuhi persyaratan ini.

Microsoft Entra ID Protection

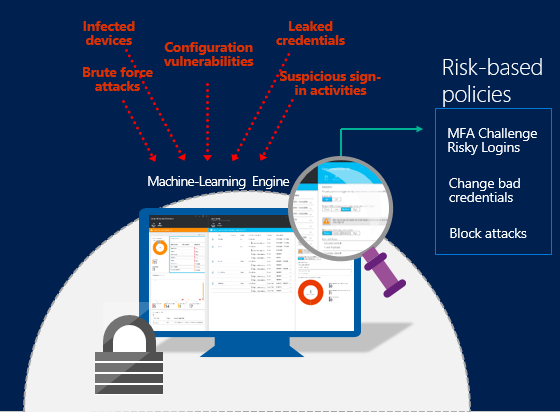

Microsoft Entra ID Protection adalah fitur edisi Microsoft Entra ID P2 yang memberikan gambaran umum tentang deteksi risiko dan potensi kerentanan yang dapat memengaruhi identitas organisasi Anda. Perlindungan Identitas menggunakan kemampuan deteksi anomali Microsoft Entra yang ada yang tersedia melalui Laporan Aktivitas Anomali Microsoft Entra, dan memperkenalkan jenis deteksi risiko baru yang dapat mendeteksi anomali real time.

Identity Protection menggunakan algoritme pembelajaran mesin adaptif dan heuristik untuk mendeteksi anomali dan deteksi risiko yang mungkin menunjukkan bahwa identitas telah disusupi. Dengan menggunakan data ini, Identity Protection menghasilkan laporan dan pemberitahuan sehingga Anda dapat menyelidiki deteksi risiko ini dan mengambil tindakan remediasi atau mitigasi yang tepat.

Kemampuan Identity Protection

Perlindungan ID Microsoft Entra lebih dari alat pemantauan dan pelaporan. Untuk membantu melindungi identitas organisasi, Anda dapat mengonfigurasi kebijakan berbasis risiko yang secara otomatis merespons masalah yang terdeteksi saat tingkat risiko tertentu tercapai. Kebijakan ini, selain kontrol Akses Bersyar lainnya yang disediakan oleh ID Microsoft Entra dan EMS, dapat secara otomatis memblokir atau memulai tindakan remediasi adaptif termasuk pengaturan ulang kata sandi dan penegakan autentikasi multifaktor.

Contoh beberapa cara Azure Identity Protection dapat membantu mengamankan akun dan identitas Anda meliputi:

Mendeteksi deteksi risiko dan akun berisiko

- Mendeteksi enam jenis deteksi risiko menggunakan pembelajaran mesin dan aturan heuristik.

- Menghitung tingkat risiko pengguna.

- Memberikan rekomendasi khusus untuk meningkatkan postur keamanan secara keseluruhan dengan menyoroti kerentanan.

- Mengirim pemberitahuan untuk deteksi risiko.

- Menyelidiki deteksi risiko menggunakan informasi yang relevan dan kontekstual.

- Memberikan alur kerja dasar untuk melacak penyelidikan.

- Memberikan akses mudah ke tindakan perbaikan seperti atur ulang kata sandi.

Kebijakan akses bersyarat berbasis risiko

- Memitigasi proses masuk berisiko dengan memblokir proses masuk atau meminta tantangan autentikasi multifaktor.

- Memblokir atau mengamankan akun pengguna berisiko.

- Mengharuskan pengguna mendaftar autentikasi multifaktor.

Microsoft Entra Privileged Identity Management

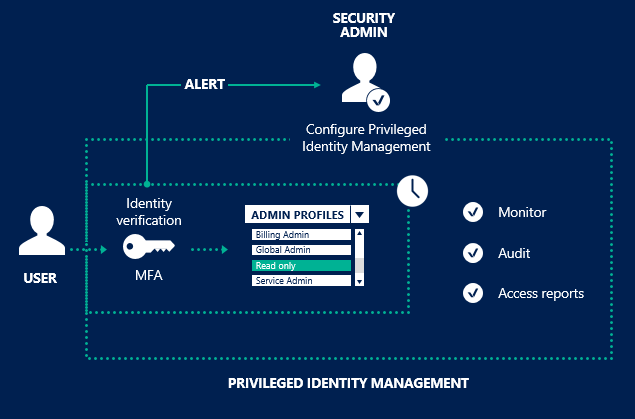

Dengan Microsoft Entra Privileged Identity Management (PIM), Anda dapat mengelola, mengontrol, dan memantau akses dalam organisasi Anda. Fitur ini mencakup akses ke sumber daya di ID Microsoft Entra dan microsoft layanan online lainnya, seperti Microsoft 365 atau Microsoft Intune.

PIM membantu Anda:

Dapatkan pemberitahuan dan laporan tentang administrator Microsoft Entra dan akses administratif just-in-time (JIT) ke Microsoft layanan online, seperti Microsoft 365 dan Intune.

Mendapatkan laporan tentang riwayat akses administrator dan perubahan penugasan administrator.

Mendapatkan pemberitahuan tentang akses ke peran istimewa.

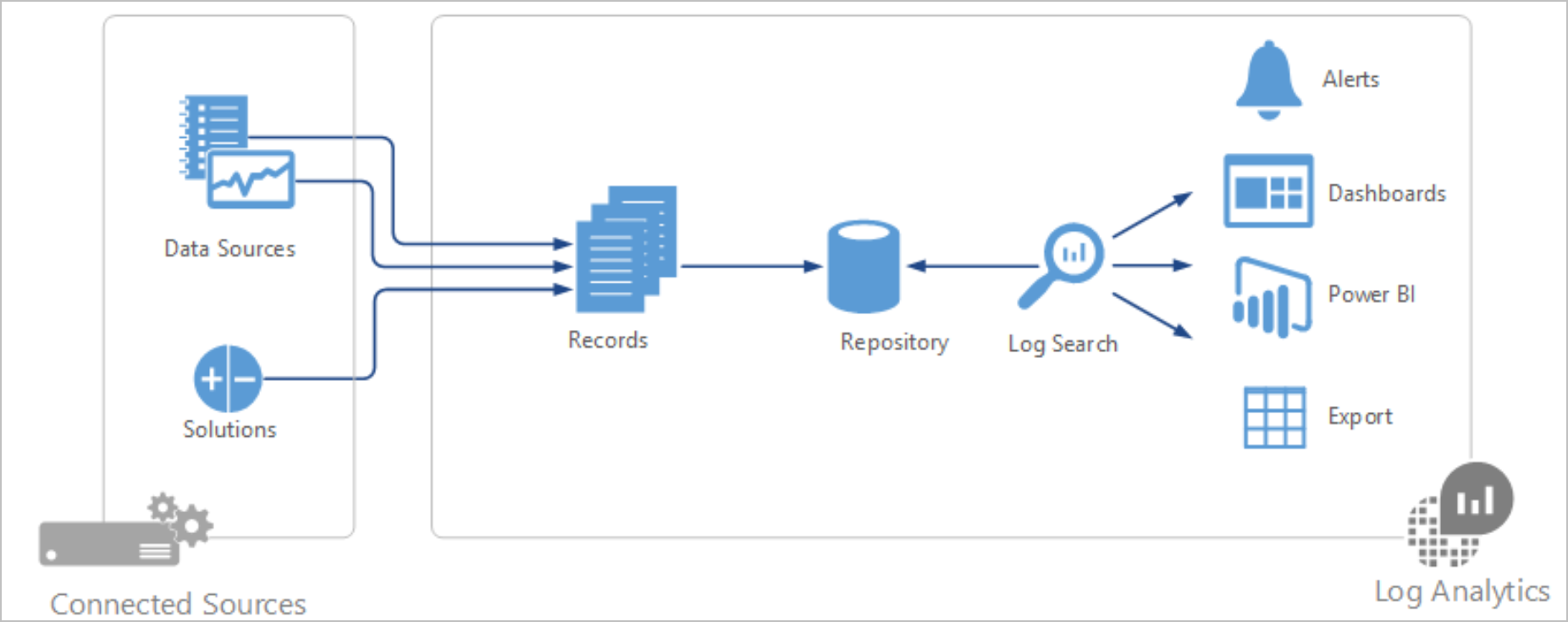

Log Azure Monitor

Log Azure Monitor adalah solusi manajemen TI berbasis cloud Microsoft yang membantu Anda mengelola dan melindungi infrastruktur lokal dan cloud Anda. Karena log Azure Monitor diterapkan sebagai layanan berbasis cloud, Anda dapat menjalankannya secara cepat dengan investasi minimal dalam layanan infrastruktur. Fitur keamanan baru dikirim secara otomatis, menghemat biaya pemeliharaan dan peningkatan yang sedang berlangsung.

Postur keamanan dan kepatuhan holistik

Microsoft Defender untuk Cloud memberikan tampilan komprehensif tentang postur keamanan TI organisasi Anda, dengan kueri pencarian bawaan untuk masalah penting yang memerlukan perhatian Anda. Ini memberikan wawasan tingkat tinggi tentang status keamanan komputer Anda. Anda juga dapat melihat semua peristiwa 24 jam lalu, 7 hari lalu, atau kerangka waktu kustom lainnya.

Log Azure Monitor membantu Anda dengan cepat dan mudah memahami postur keamanan keseluruhan lingkungan apa pun, semuanya dalam konteks Operasi IT, termasuk penilaian pembaruan perangkat lunak, penilaian antimalware, dan garis besar konfigurasi. Data log keamanan mudah diakses untuk menyederhanakan proses audit keamanan dan kepatuhan.

Wawasan dan Analitik

Di bagian tengah log Azure Monitor adalah repositori, yang di-host oleh Azure.

Anda mengumpulkan data ke dalam repositori dari sumber yang terhubung dengan mengonfigurasi sumber data dan menambahkan solusi ke langganan Anda.

Sumber data dan solusi masing-masing membuat jenis catatan terpisah dengan sekumpulan properti mereka sendiri, tetapi Anda masih bisa menganalisisnya bersama-sama dalam kueri ke repositori. Anda dapat menggunakan alat dan metode yang sama untuk bekerja dengan berbagai data yang dikumpulkan oleh berbagai sumber.

Sebagian besar interaksi Anda dengan log Azure Monitor adalah melalui portal Microsoft Azure, yang berjalan di browser apa pun dan memberi Anda akses ke pengaturan konfigurasi dan beberapa alat untuk menganalisis dan bertindak berdasarkan data yang dikumpulkan. Dari portal, Anda dapat menggunakan:

- Pencarian log tempat Anda membuat kueri untuk menganalisis data yang dikumpulkan.

- Dasbor, yang dapat Anda sesuaikan dengan tampilan grafis dari pencarian Anda yang paling berharga.

- Solusi, yang menyediakan fungsionalitas tambahan dan alat analisis.

Solusi menambahkan fungsionalitas ke log Azure Monitor. Ini terutama berjalan di cloud dan memberikan analisis data yang dikumpulkan dalam repositori analitik log. Solusi juga dapat menentukan jenis rekaman baru yang akan dikumpulkan dan dapat dianalisis dengan pencarian log atau dengan menggunakan antarmuka pengguna tambahan yang disediakan solusi di dasbor analitik log.

Defender for Cloud adalah contoh dari jenis solusi ini.

Otomatisasi dan kontrol: Pemberitahuan tentang penyimpangan konfigurasi keamanan

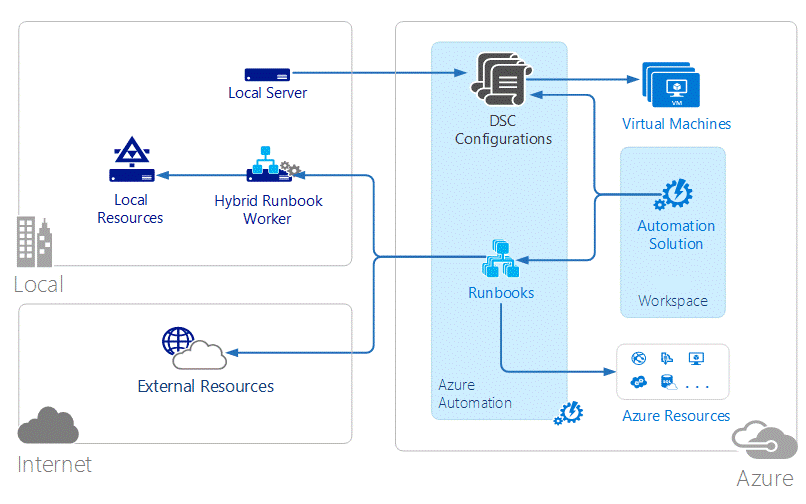

Azure Automation mengotomatiskan proses administratif dengan runbook yang didasarkan pada PowerShell dan berjalan di cloud. Runbook juga dapat dieksekusi di server di pusat data lokal Anda untuk mengelola sumber daya lokal. Azure Automation menyediakan pengelolaan konfigurasi dengan PowerShell Desired State Configuration (DSC).

Anda dapat membuat dan mengelola sumber daya DSC yang di-host di Azure dan menerapkannya ke sistem cloud dan lokal. Dengan demikian, Anda dapat menentukan dan secara otomatis menegakkan konfigurasinya atau mendapatkan laporan tentang penyimpangan untuk membantu memastikan bahwa konfigurasi keamanan tetap dalam kebijakan.

Microsoft Defender for Cloud

Microsoft Defender untuk Cloud membantu melindungi lingkungan cloud hibrid Anda. Dengan melakukan penilaian keamanan berkelanjutan dari sumber daya terhubung Anda, ini dapat memberikan rekomendasi keamanan mendetail untuk kerentanan yang ditemukan.

rekomendasi Defender untuk Cloud didasarkan pada Tolok ukur keamanan cloud Microsoft - serangkaian pedoman khusus Azure yang ditulis Microsoft untuk praktik terbaik keamanan dan kepatuhan berdasarkan kerangka kerja kepatuhan umum. Tolok ukur yang dipatuhi secara luas ini dibangun berdasarkan kontrol dari Center for Internet Security (CIS) dan National Institute of Standards and Technology (NIST) dengan fokus pada keamanan yang berpusat pada cloud.

Mengaktifkan fitur keamanan Defender untuk Cloud yang ditingkatkan menghadirkan perlindungan dan beban kerja Azure, hibrid, dan multicloud yang canggih. Pelajajari selengkapnya di Fitur keamanan Microsoft Defender for Cloud yang disempurnakan.

Dasbor perlindungan beban kerja di Defender for Cloud memberikan visibilitas dan kontrol fitur perlindungan beban kerja cloud terintegrasi yang disediakan oleh beragam paket Microsoft Defender:

Tip

Pelajari selengkapnya tentang bagian bernomor di Dasbor perlindungan beban kerja.

Peneliti keamanan Microsoft terus mencari ancaman. Mereka memiliki akses ke set telemetri yang luas yang diperoleh dari kehadiran global Microsoft di cloud dan secara lokal. Kumpulan himpunan data yang luas dan beragam ini memungkinkan Microsoft menemukan pola dan tren serangan baru di seluruh produk konsumen dan perusahaan lokal kami, serta layanan online.

Dengan begitu, Defender for Cloud dapat dengan cepat memperbarui algoritme deteksinya saat penyerang merilis eksploitasi baru yang semakin canggih. Pendekatan ini membantu Anda mengimbangi lingkungan ancaman yang begitu dinamis.

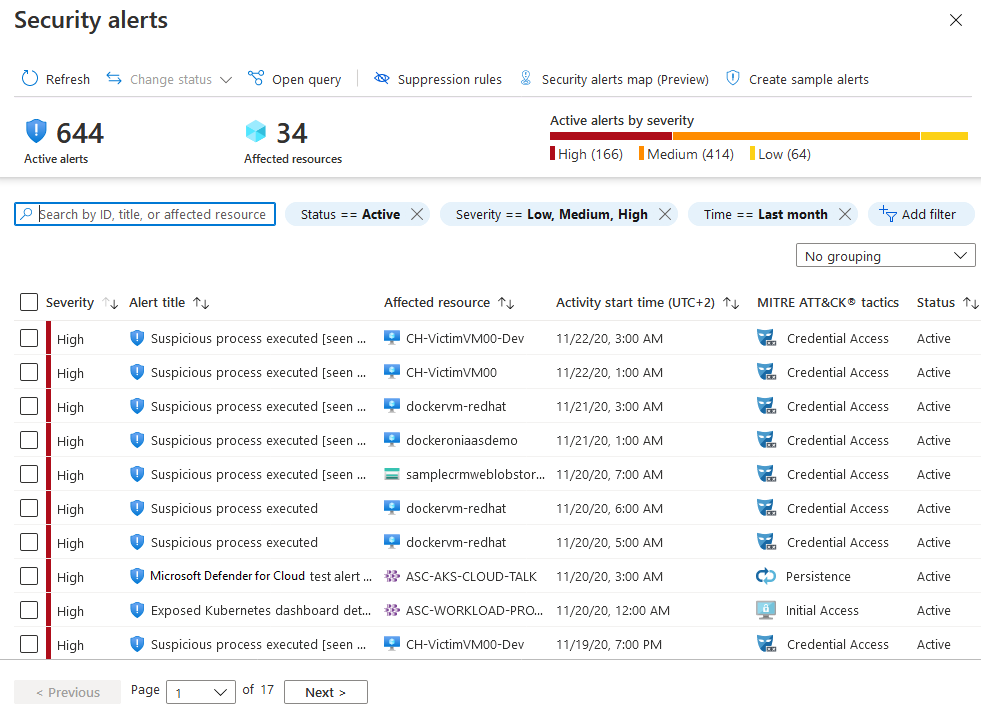

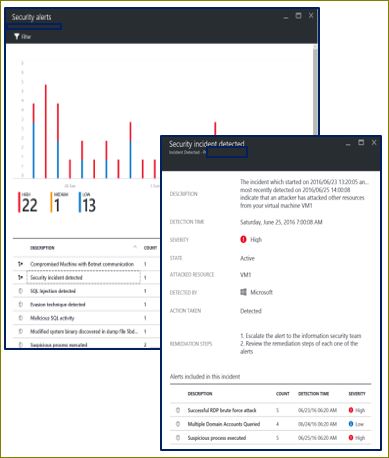

Microsoft Defender for Cloud secara otomatis mengumpulkan informasi keamanan dari sumber daya, jaringan, dan solusi mitra Anda yang terhubung. Security Center menganalisis informasi ini, mengkorelasikan informasi dari berbagai sumber, untuk mengidentifikasi ancaman.

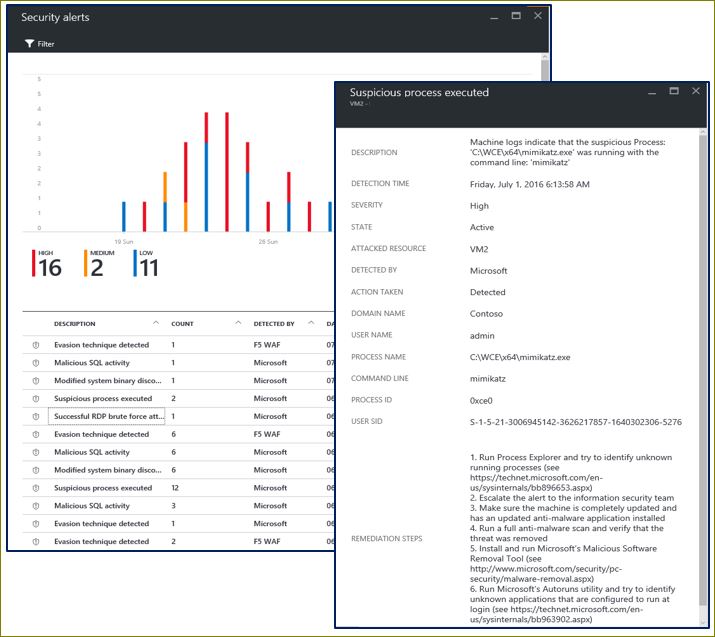

Pemberitahuan keamanan menjadi prioritas di Defender for Cloud bersama dengan rekomendasi tentang cara memulihkan ancaman.

Defender for Cloud menyebarkan analitik keamanan tingkat lanjut, yang jauh melampaui pendekatan berbasis tanda tangan. Terobosan dalam teknologi big data dan pembelajaran mesin digunakan untuk mengevaluasi peristiwa di seluruh cloud. Analitik lanjutan dapat mendeteksi ancaman yang tidak mungkin diidentifikasi melalui pendekatan manual dan memprediksi evolusi serangan. Jenis analitik keamanan ini tercakup dalam bagian berikutnya.

Inteligensi ancaman

Microsoft memiliki akses ke sejumlah besar inteligensi ancaman global.

Telemetri mengalir dari berbagai sumber, seperti Azure, Microsoft 365, Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU), dan Microsoft Security Response Center (MSRC).

Peneliti juga menerima informasi inteligensi ancaman yang dibagikan di antara penyedia layanan cloud utama dan mereka berlangganan umpan inteligensi ancaman dari pihak ketiga. Microsoft Defender for Cloud dapat menggunakan informasi ini untuk memberitahu Anda tentang ancaman dari pelaku yang diketahui. Beberapa contohnya termasuk:

Memanfaatkan kekuatan pembelajaran mesin: Microsoft Defender for Cloud memiliki akses ke sejumlah besar data tentang aktivitas jaringan cloud, yang dapat digunakan untuk mendeteksi ancaman yang menargetkan penyebaran Azure Anda.

Deteksi brute force: Pembelajaran mesin digunakan untuk menciptakan pola historis upaya akses jarak jauh, yang memungkinkannya mendeteksi serangan brute force terhadap Secure Shell (SSH), Remote Desktop Protocol (RDP), dan port SQL.

Deteksi DDoS dan botnet keluar:Tujuan umum serangan yang menargetkan sumber daya cloud adalah menggunakan kekuatan komputasi sumber daya ini untuk mengeksekusi serangan lain.

Server analitik perilaku dan VM baru: Setelah server atau komputer virtual disusupi, penyerang menggunakan berbagai teknik untuk mengeksekusi kode berbahaya pada sistem itu sambil menghindari deteksi, memastikan kegigihan, dan melenyapkan kontrol keamanan.

Deteksi Ancaman Azure SQL Database: Deteksi ancaman untuk Azure SQL Database, yang mengidentifikasi aktivitas database anomali yang menunjukkan upaya yang tidak biasa dan berpotensi berbahaya untuk mengakses atau mengeksploitasi database.

Analitik perilaku

Analitik perilaku adalah teknik yang menganalisis dan membandingkan data dengan kumpulan pola yang diketahui. Namun, pola-pola ini bukanlah tanda tangan yang sederhana. Semuanya ditentukan melalui algoritma pembelajaran mesin kompleks yang diterapkan pada himpunan data besar.

Pola juga ditentukan melalui analisis perilaku jahat yang cermat oleh analis ahli. Microsoft Defender for Cloud dapat menggunakan analitik perilaku untuk mengidentifikasi sumber daya yang disusupi berdasarkan analisis log mesin virtual, log perangkat jaringan virtual, log fabric, crash dump, dan sumber daya lainnya.

Selain itu, pola berkorelasi dengan sinyal lain untuk memeriksa bukti pendukung kampanye yang tersebar luas. Korelasi ini membantu mengidentifikasi peristiwa yang konsisten dengan indikator penyusupan yang ditetapkan.

Beberapa contohnya termasuk:

Eksekusi proses yang mencurigakan: Penyerang menggunakan beberapa teknik untuk mengeksekusi perangkat lunak berbahaya tanpa deteksi. Misalnya, penyerang mungkin memberikan malware nama yang sama dengan file sistem yang sah tetapi menempatkan file-file ini di lokasi alternatif, menggunakan nama yang mirip dengan file jinak, atau menutupi ekstensi file yang sebenarnya. Model Defender for Cloud memproses perilaku dan memantau eksekusi proses untuk mendeteksi outlier seperti ini.

Upaya malware dan eksploitasi tersembunyi: Malware canggih dapat menghindari produk antimalware tradisional dengan tidak pernah menulis ke disk atau mengenkripsi komponen perangkat lunak yang disimpan di disk. Akan tetapi, malware tersebut dapat dideteksi dengan menggunakan analisis memori, karena malware harus meninggalkan jejak dalam memori untuk berfungsi. Ketika perangkat lunak crash, crash dump menangkap sebagian memori pada saat crash. Dengan menganalisis memori di crash dump, Microsoft Defender for Cloud dapat mendeteksi teknik yang digunakan untuk mengeksploitasi kerentanan dalam perangkat lunak, mengakses data rahasia, dan secara diam-diam bertahan dalam komputer yang disusupi tanpa memengaruhi performa komputer Anda.

Gerakan lateral dan pengintaian internal: Untuk bertahan dalam jaringan yang disusupi dan menemukan serta memanen data berharga, penyerang sering berusaha untuk bergerak secara lateral dari mesin yang disusupi ke orang lain dalam jaringan yang sama. Defender for Cloud memantau aktivitas masuk dan proses untuk menemukan upaya untuk memperluas pijakan penyerang dalam jaringan, seperti eksekusi perintah jarak jauh, probing jaringan, dan enumerasi akun.

Skrip PowerShell berbahaya: PowerShell dapat digunakan oleh penyerang untuk mengeksekusi kode berbahaya pada komputer virtual target untuk berbagai tujuan. Defender for Cloud memeriksa aktivitas PowerShell untuk bukti aktivitas yang mencurigakan.

Serangan keluar: Penyerang sering menargetkan sumber daya cloud dengan tujuan menggunakan sumber daya tersebut untuk memasang serangan tambahan. Komputer virtual yang disusupi, misalnya, dapat digunakan untuk melancarkan serangan brute force terhadap komputer virtual lainnya, mengirim spam, atau memindai port terbuka dan perangkat lain di internet. Dengan menerapkan pembelajaran mesin pada lalu lintas jaringan, Defender for Cloud dapat mendeteksi kapan komunikasi jaringan keluar melebihi norma. Saat spam terdeteksi, Defender for Cloud juga mengkorelasikan lalu lintas email yang tidak biasa dengan inteligensi dari Microsoft 365 untuk menentukan apakah email tersebut kemungkinan berbahaya atau hasil dari kampanye email yang sah.

Deteksi anomali

Microsoft Defender for Cloud juga menggunakan deteksi anomali untuk mengidentifikasi ancaman. Berbeda dengan analitik perilaku (yang bergantung pada pola yang diketahui berasal dari himpunan data besar), deteksi anomali lebih "dipersonalisasi" dan berfokus pada garis besar yang dikhususkan untuk penyebaran Anda. Pembelajaran mesin diterapkan untuk menilai aktivitas normal pada penyebaran Anda dan kemudian aturan dibuat untuk menentukan kondisi outlier yang dapat mewakili peristiwa keamanan. Berikut adalah contohnya:

- Serangan brute force RDP/SSH masuk: Penyebaran Anda mungkin memiliki komputer virtual yang sibuk dengan banyak proses masuk setiap hari dan komputer virtual lainnya yang memiliki sedikit proses masuk, jika ada. Microsoft Defender for Cloud dapat menentukan aktivitas masuk dasar untuk komputer virtual ini dan menggunakan pembelajaran mesin untuk menentukan aktivitas masuk normal. Jika ada perbedaan dengan garis besar yang ditentukan untuk karakteristik terkait login, peringatan mungkin dihasilkan. Sekali lagi, pembelajaran mesin menentukan apa yang signifikan.

Pemantauan inteligensi ancaman berkelanjutan

Microsoft Defender for Cloud beroperasi dengan tim riset keamanan dan ilmu data di seluruh dunia yang terus memantau adanya perubahan dalam lanskap ancaman. Ini termasuk inisiatif berikut:

Pemantauan inteligensi ancaman: Inteligensi ancaman mencakup mekanisme, indikator, implikasi, dan saran yang dapat ditindaklanjuti tentang ancaman yang ada atau yang muncul. Informasi ini dibagikan di komunitas keamanan dan Microsoft terus memantau umpan inteligensi ancaman dari sumber internal dan eksternal.

Berbagi sinyal: Wawasan dari tim keamanan di seluruh portofolio layanan cloud dan lokal Microsoft, server, dan perangkat titik akhir klien dibagikan dan dianalisis.

Spesialis keamanan Microsoft: Kerja sama yang berkelanjutan dengan tim di Microsoft yang bekerja di bidang keamanan khusus, seperti forensik dan deteksi serangan web.

Penyetelan deteksi: Algoritma dijalankan terhadap himpunan data pelanggan nyata dan peneliti keamanan bekerja dengan pelanggan untuk memvalidasi hasilnya. Positif benar dan salah digunakan untuk menyempurnakan algoritma pembelajaran mesin.

Upaya gabungan ini berujung pada deteksi baru yang lebih baik, yang dapat Anda langsung manfaatkan. Tak ada tindakan yang perlu Anda ambil.

Microsoft Defender untuk Penyimpanan

Microsoft Defender for Storage adalah lapisan native Azure dari kecerdasan keamanan yang mendeteksi upaya yang tidak biasa dan berpotensi berbahaya untuk mengakses atau mengeksploitasi akun penyimpanan Anda. Ini menggunakan kemampuan deteksi ancaman tingkat lanjut dan data Inteligensi Ancaman Microsoft untuk memberikan peringatan keamanan kontekstual. Peringatan tersebut juga mencakup langkah-langkah untuk mengurangi ancaman yang terdeteksi dan mencegah serangan di masa mendatang.

Fitur perlindungan ancaman: Layanan Azure lainnya

Komputer virtual: Antimalware Microsoft

Antimalware Microsoft untuk Azure adalah solusi agen tunggal untuk aplikasi dan lingkungan penyewa, didesain untuk berjalan di latar belakang tanpa campur tangan manusia. Anda dapat menyebarkan perlindungan berdasarkan kebutuhan beban kerja aplikasi Anda, dengan konfigurasi kustom dasar aman secara default atau tingkat lanjut, termasuk pemantauan antimalware. Antimalware Azure adalah opsi keamanan untuk komputer virtual Azure yang secara otomatis dipasang di semua komputer virtual Azure PaaS.

Fitur inti antimalware Microsoft

Berikut adalah fitur Azure yang menyebarkan dan mengaktifkan antimalware Microsoft untuk aplikasi Anda:

Perlindungan real time: Memantau aktivitas di layanan cloud dan di komputer virtual untuk mendeteksi dan memblokir eksekusi malware.

Pemindaian terjadwal: Secara berkala melakukan pemindaian yang ditargetkan untuk mendeteksi malware, termasuk program yang berjalan secara aktif.

Remediasi malware: Secara otomatis mengambil tindakan pada malware yang terdeteksi, seperti menghapus atau mengarantina file berbahaya dan membersihkan entri registri berbahaya.

Pembaruan tanda tangan: Secara otomatis memasang tanda tangan perlindungan terbaru (definisi virus) untuk memastikan perlindungan sudah diperbarui pada frekuensi yang telah ditentukan sebelumnya.

Pembaruan Antimalware Engine: Secara otomatis memperbarui Microsoft Antimalware Engine.

Pembaruan platform antimalware: Secara otomatis memperbarui platform antimalware Microsoft.

Perlindungan aktif: Melaporkan metadata telemetri tentang ancaman yang terdeteksi dan sumber daya yang mencurigakan ke Microsoft Azure untuk memastikan respons cepat terhadap lanskap ancaman yang berkembang, serta memungkinkan pengiriman tanda tangan sinkron real time melalui sistem perlindungan aktif Microsoft.

Pelaporan sampel: Menyediakan dan melaporkan sampel ke layanan antimalware Microsoft untuk membantu memperbaiki layanan dan memungkinkan pemecahan masalah.

Pengecualian: Memungkinkan administrator aplikasi dan layanan untuk mengonfigurasi file, proses, dan drive tertentu untuk pengecualian dari perlindungan dan pemindaian karena performa dan alasan lainnya.

Pengumpulan peristiwa antimalware: Merekam kesehatan layanan antimalware, aktivitas mencurigakan, dan tindakan remediasi yang diambil dalam log peristiwa sistem operasi dan mengumpulkannya ke akun penyimpanan Azure pelanggan.

Deteksi Ancaman Azure SQL Database

Deteksi Ancaman Azure SQL Database adalah fitur inteligensi keamanan baru yang disertakan dalam layanan Azure SQL Database. Bekerja sepanjang waktu untuk mempelajari, memprofilkan, dan mendeteksi aktivitas database anomali, Deteksi Ancaman Azure SQL Database mengidentifikasi potensi ancaman terhadap database.

Petugas keamanan atau administrator lain yang ditunjuk bisa mendapatkan pemberitahuan langsung tentang aktivitas database yang mencurigakan saat terjadi. Setiap pemberitahuan memberikan detail aktivitas mencurigakan dan rekomendasi cara menyelidiki dan memitigasi ancaman lebih lanjut.

Saat ini, Deteksi Ancaman Azure SQL Database mendeteksi potensi kerentanan dan serangan injeksi SQL, dan pola akses database anomali.

Setelah menerima pemberitahuan email deteksi ancaman, pengguna dapat menavigasi dan melihat catatan audit yang relevan melalui tautan mendalam di email. Link membuka penampil audit atau templat Excel audit yang telah dikonfigurasi sebelumnya yang memperlihatkan catatan audit yang relevan di sekitar waktu kejadian yang mencurigakan, menurut yang berikut ini:

Penyimpanan audit untuk database/server dengan aktivitas database anomali.

Tabel penyimpanan audit yang relevan yang digunakan pada saat peristiwa untuk menulis log audit.

Catatan audit jam segera setelah terjadinya peristiwa.

Catatan audit dengan ID peristiwa serupa pada saat terjadinya peristiwa (opsional untuk beberapa detektor).

Detektor ancaman Database SQL menggunakan salah satu metodologi deteksi berikut:

Deteksi deterministik: Mendeteksi pola mencurigakan (berbasis aturan) dalam kueri klien SQL yang cocok dengan serangan yang diketahui. Metodologi ini memiliki deteksi tinggi dan positif palsu rendah, tetapi cakupan terbatas karena termasuk dalam kategori "deteksi atom."

Deteksi perilaku: Mendeteksi aktivitas anomali, yang merupakan perilaku abnormal dalam database yang tidak terlihat selama 30 hari terakhir. Contoh aktivitas anomali klien SQL dapat berupa lonjakan proses masuk atau kueri yang gagal, volume data yang tinggi yang diekstraksi, kueri kanonis yang tidak biasa, atau alamat IP asing yang digunakan untuk mengakses database.

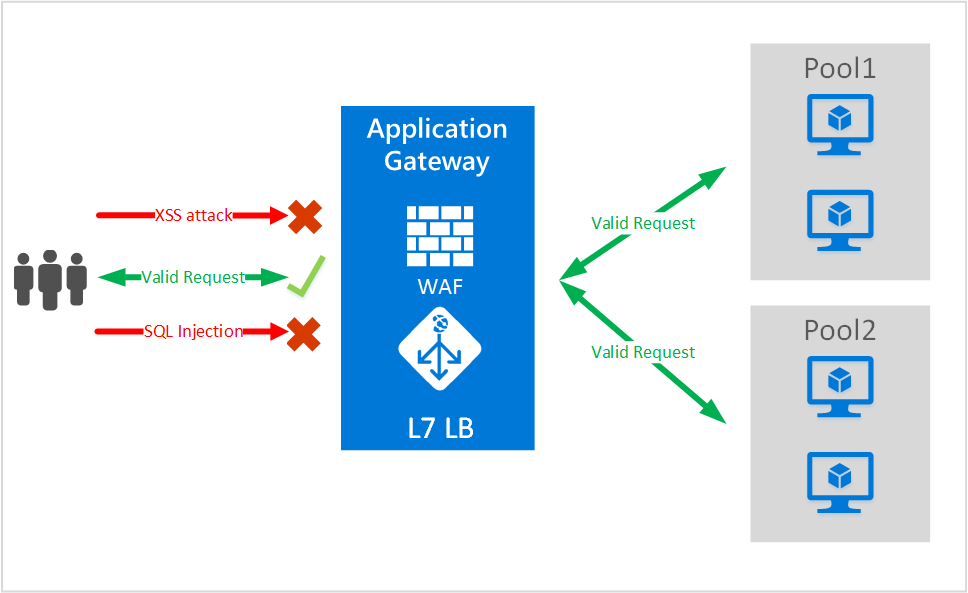

Application Gateway Web Application Firewall

Web application firewall (WAF) adalah fitur Application Gateway yang memberikan perlindungan ke aplikasi web yang menggunakan gateway aplikasi untuk fungsi kontrol pengiriman aplikasi standar. Web Application Firewall melakukannya dengan melindungi aplikasi dari sebagian besar 10 kerentanan web umum teratas berdasarkan Open Web Application Security Project (OWASP).

Perlindungan meliputi:

Perlindungan injeksi SQL.

Perlindungan scripting lintas situs.

Perlindungan Serangan Web Umum seperti injeksi perintah, penyelundupan permintaan HTTP, pemisahan respons HTTP, dan serangan inklusi file jarak jauh.

Perlindungan terhadap pelanggaran protokol HTTP.

Perlindungan terhadap anomali protokol HTTP, seperti agen pengguna host yang hilang dan menerima header.

Pencegahan terhadap bot, crawler, dan pemindai.

Deteksi kesalahan konfigurasi aplikasi umum (yaitu, Apache, IIS, dan sebagainya).

Mengonfigurasi WAF di gateway aplikasi Anda memberikan keuntungan berikut:

Melindungi aplikasi web Anda dari kerentanan web dan serangan tanpa modifikasi ke kode back-end.

Melindungi beberapa aplikasi web secara bersamaan di belakang gateway aplikasi. Gateway aplikasi mendukung hosting hingga 20 situs web.

Memantau aplikasi web terhadap serangan dengan menggunakan laporan real time yang dihasilkan oleh log WAF gateway aplikasi.

Membantu memenuhi persyaratan kepatuhan. Kontrol kepatuhan tertentu mengharuskan semua titik akhir yang terhubung ke internet dilindungi oleh solusi WAF.

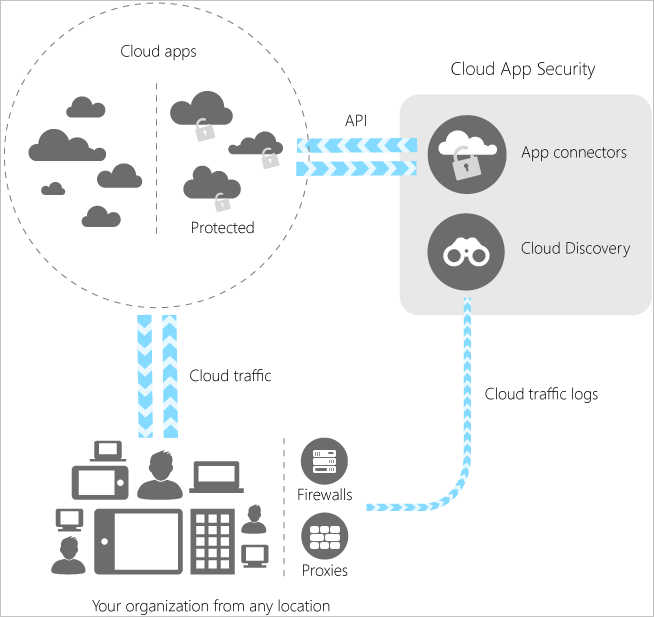

Aplikasi Defender for Cloud

Aplikasi Defender for Cloud adalah komponen penting dari tumpukan Microsoft Cloud Security. Ini adalah solusi komprehensif yang dapat membantu organisasi Anda saat Anda bergerak untuk memanfaatkan secara penuh janji aplikasi cloud. Ini membuat Anda tetap memegang kendali, melalui peningkatan visibilitas ke dalam aktivitas. Ini juga membantu meningkatkan perlindungan data penting di seluruh aplikasi cloud.

Dengan alat yang membantu mengungkap IT bayangan, menilai risiko, menegakkan kebijakan, menyelidiki aktivitas, dan menghentikan ancaman, organisasi Anda dapat lebih aman bergerak ke cloud sambil mempertahankan kontrol data penting.

| Kategori | Deskripsi |

|---|---|

| Temukan | Singkap TI bayangan dengan Aplikasi Defender for Cloud. Dapatkan visibilitas dengan menemukan aplikasi, aktivitas, pengguna, data, dan file di lingkungan cloud Anda. Temukan aplikasi pihak ketiga yang tersambung ke cloud Anda. |

| Menyelidiki | Selidiki aplikasi cloud Anda dengan menggunakan alat forensik cloud untuk mendalami aplikasi berisiko, pengguna tertentu, dan file di jaringan Anda. Temukan pola dalam data yang dikumpulkan dari cloud Anda. Buat laporan untuk memantau cloud Anda. |

| Menguasai | Mitigasi risiko dengan menetapkan kebijakan dan pemberitahuan untuk mencapai kontrol maksimum atas lalu lintas cloud jaringan. Gunakan Aplikasi Defender for Cloud untuk memigrasikan pengguna Anda ke alternatif aplikasi cloud yang aman dan berizin. |

| Lindungi | Gunakan Aplikasi Defender for Cloud untuk mengizinkan atau melarang aplikasi, memberlakukan pencegahan kehilangan data, mengontrol izin dan berbagi, serta membuat laporan dan pemberitahuan kustom. |

| Menguasai | Mitigasi risiko dengan menetapkan kebijakan dan pemberitahuan untuk mencapai kontrol maksimum atas lalu lintas cloud jaringan. Gunakan Aplikasi Defender for Cloud untuk memigrasikan pengguna Anda ke alternatif aplikasi cloud yang aman dan berizin. |

Aplikasi Defender for Cloud mengintegrasikan visibilitas dengan cloud Anda dengan:

Menggunakan Cloud Discovery untuk memetakan dan mengidentifikasi lingkungan cloud Anda dan aplikasi cloud yang digunakan organisasi Anda.

Memberi sanksi dan melarang aplikasi di cloud Anda.

Menggunakan konektor aplikasi yang mudah digunakan yang memanfaatkan API penyedia, untuk visibilitas dan tata kelola aplikasi yang terhubung dengan Anda.

Membantu Anda memiliki kontrol berkelanjutan dengan mengatur, lalu terus menyempurnakan, kebijakan.

Saat mengumpulkan data dari sumber-sumber ini, Aplikasi Defender for Cloud menjalankan analisis canggih. Ini segera memperingatkan Anda terhadap aktivitas anomali, dan memberi Anda visibilitas mendalam ke lingkungan cloud Anda. Anda dapat mengonfigurasi kebijakan di Aplikasi Defender for Cloud dan menggunakannya untuk melindungi semua yang ada di lingkungan cloud Anda.

Kemampuan perlindungan ancaman pihak ketiga melalui Marketplace Azure

Web Application Firewall

Web Application Firewall memeriksa lalu lintas web masuk dan memblokir injeksi SQL, scripting lintas situs, unggahan malware, serangan DDoS aplikasi, dan serangan lainnya yang menargetkan aplikasi web Anda. Ini juga memeriksa respons dari server web back-end untuk pencegahan kehilangan data (DLP). Mesin kontrol akses terintegrasi memungkinkan administrator untuk membuat kebijakan kontrol akses terperinci untuk autentikasi, otorisasi, dan akuntansi (AAA), yang memberi organisasi autentikasi dan kontrol pengguna yang kuat.

Web Application Firewall menyediakan keuntungan berikut:

Mendeteksi dan memblokir suntikan SQL, Scripting Lintas Situs, unggahan malware, aplikasi DDoS, atau serangan lain terhadap aplikasi Anda.

Autentikasi dan kontrol akses.

Memindai lalu lintas keluar untuk mendeteksi data sensitif dan dapat menutupi atau memblokir informasi agar tidak bocor.

Mempercepat pengiriman konten aplikasi web, menggunakan kemampuan seperti penembolokan, kompresi, dan pengoptimalan lalu lintas lainnya.

Untuk contoh firewall aplikasi web yang tersedia di Marketplace Azure, lihat Barracuda WAF, Brocade virtual web application firewall (vWAF), Imperva SecureSphere, dan ThreatSTOP IP firewall.

Langkah selanjutnya

- Menanggapi ancaman saat ini: Membantu mengidentifikasi ancaman aktif yang menargetkan sumber daya Azure Anda dan memberikan wawasan yang perlu Anda respons dengan cepat.