Pemicu dan tindakan yang didukung di playbook Microsoft Azure Sentinel

Artikel ini menjelaskan pemicu dan tindakan yang didukung oleh konektor Microsoft Sentinel Logic Apps. Gunakan pemicu dan tindakan yang tercantum di playbook Microsoft Azure Sentinel untuk berinteraksi dengan data Microsoft Azure Sentinel Anda.

Penting

Fungsionalitas yang dicatat saat ini dalam PRATINJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk ketentuan hukum tambahan yang berlaku untuk fitur Azure dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Prasyarat

Sebelum memulai, pastikan Anda memiliki izin Azure berikut yang diperlukan untuk menggunakan komponen konektor Microsoft Azure Sentinel:

| Peran | Menggunakan pemicu | Mendapatkan tindakan yang tersedia | Perbarui insiden, tambahkan komentar |

|---|---|---|---|

| Pembaca Microsoft Azure Sentinel | ✓ | ✓ | - |

| Microsoft Azure Sentinel Penanggap/Kontributor | ✓ | ✓ | ✓ |

Untuk informasi selengkapnya, lihat Peran dan izin di Microsoft Azure Sentinel dan prasyarat untuk bekerja dengan playbook Microsoft Azure Sentinel.

Pemicu Microsoft Azure Sentinel yang didukung

Konektor Microsoft Azure Sentinel, dan oleh karena itu playbook Microsoft Sentinel, mendukung pemicu berikut:

Insiden Microsoft Azure Sentinel. Direkomendasikan untuk sebagian besar skenario automasi insiden.

Playbook menerima objek insiden, termasuk entitas dan pemberitahuan. Pemicu ini memungkinkan Anda melampirkan playbook ke aturan otomatisasi yang dapat dipicu setiap kali insiden dibuat atau diperbarui di Microsoft Azure Sentinel, menerapkan semua manfaat aturan otomatisasi ke insiden tersebut.

Pemberitahuan Microsoft Azure Sentinel (Pratinjau). Direkomendasikan untuk playbook yang harus dijalankan secara manual pada pemberitahuan, atau untuk aturan analitik terjadwal yang tidak menghasilkan insiden untuk pemberitahuan mereka.

- Pemicu ini tidak dapat digunakan untuk mengotomatiskan respons untuk pemberitahuan yang dihasilkan oleh aturan analitik keamanan Microsoft.

- Playbook yang menggunakan pemicu ini tidak dapat dipanggil oleh aturan otomatisasi.

Entitas Microsoft Azure Sentinel. Direkomendasikan untuk playbook yang harus dijalankan secara manual pada entitas tertentu dari konteks investigasi atau perburuan ancaman. Playbook yang menggunakan pemicu ini tidak dapat dipanggil oleh aturan otomatisasi.

Skema yang digunakan oleh alur ini tidak identik. Sebaiknya gunakan alur pemicu insiden Microsoft Sentinel untuk sebagian besar skenario.

Bidang dinamis insiden

Objek Insiden yang diterima dari insiden Microsoft Sentinel mencakup bidang dinamis berikut:

| Nama bidang | Deskripsi |

|---|---|

| Properti insiden | Ditampilkan sebagai Insiden: <nama bidang> |

| Pemberitahuan | Array properti pemberitahuan berikut, ditampilkan sebagai Pemberitahuan: <nama> bidang. Karena setiap insiden dapat mencakup beberapa pemberitahuan, memilih properti pemberitahuan secara otomatis menghasilkan untuk setiap perulangan untuk mencakup semua pemberitahuan dalam insiden. |

| Entitas | Array semua entitas pemberitahuan |

| Bidang info ruang kerja | Detail tentang ruang kerja Microsoft Azure Sentinel tempat insiden dibuat, termasuk: - ID Langganan - Nama ruang kerja - ID Ruang Kerja - Nama grup sumber daya |

Tindakan Microsoft Azure Sentinel yang didukung

Konektor Microsoft Azure Sentinel, dan oleh karena itu playbook Microsoft Azure Sentinel, mendukung tindakan berikut:

| Perbuatan | Kapan harus menggunakannya |

|---|---|

| Pemberitahuan - Dapatkan Insiden | Dalam playbook yang dimulai dengan pemicu Pemberitahuan. Berguna untuk mendapatkan properti insiden, atau mengambil ARM ID Insiden untuk digunakan dengan Perbarui insiden atau tindakan Tambahkan komentar ke insiden. |

| Dapatkan Insiden | Ketika memicu playbook dari sumber eksternal atau dengan pemicu non-Sentinel. Identifikasi dengan ARM ID Insiden. Ambil properti insiden dan komentar. |

| Perbarui Insiden | Untuk mengubah Status insiden (contohnya, saat menutup insiden), tetapkan Pemilik, tambahkan atau hapus tag, atau ubah Tingkat Keparahan, Judul, atau Deskripsi. |

| Menambahkan komentar ke insiden | Untuk memperkaya insiden dengan informasi yang dikumpulkan dari sumber eksternal; untuk mengaudit tindakan yang diambil oleh playbook pada entitas; untuk memberikan informasi tambahan yang berharga bagi penyelidikan insiden. |

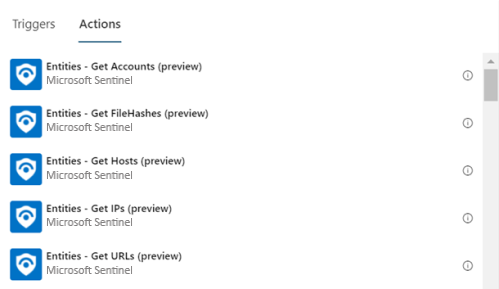

| Entitas - Dapatkan <jenis entitas> | Dalam playbook yang bekerja pada jenis entitas tertentu (IP, Akun, Host, **URL, atau FileHash) yang dikenal pada waktu pembuatan playbook, dan Anda harus dapat mengurainya dan mengerjakan bidang uniknya. |

Tip

Tindakan Perbarui Insiden dan Menambahkan Komentar ke Insiden membutuhkan ARM ID Insiden.

Gunakan tindakan Pemberitahuan - Dapatkan Insiden sebelum mendapatkan ARM ID Insiden.

Jenis entitas yang didukung

Bidang dinamis Entitas adalah sebuah array dari objek JSON, masing-masing mewakili sebuah entitas. Setiap jenis entitas memiliki skema tersendiri, bergantung pada sifat uniknya.

Tindakan "Entitas - Dapatkan <jenis> entitas" memungkinkan Anda untuk:

- Memfilter entitas array berdasarkan jenis permintaan.

- Mengurai bidang spesifik dari jenis ini, sehingga mereka dapat digunakan sebagai bidang dinamis dalam tindakan lebih lanjut.

Input-nya adalah bidang dinamis Entitas.

Responsnya adalah entitas array, di mana sifat khususnya diurai dan dapat digunakan langsung dalam perulangan Untuk masing-masing.

Jenis entitas yang saat ini didukung meliputi:

Gambar berikut menunjukkan contoh tindakan yang tersedia untuk entitas:

Untuk jenis entitas lain, fungsi serupa dapat dicapai dengan menggunakan tindakan bawaan dari Logic Apps:

Filter entitas array berdasarkan jenis permintaan dengan menggunakan Filter Array.

Urai bidang spesifik dari jenis ini, sehingga mereka dapat digunakan sebagai bidang dinamis dalam tindakan lebih lanjut dengan menggunakan Menguraikan JSON.

Konten terkait

Untuk informasi selengkapnya, lihat:

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk