Membuat dan mengelola playbook Microsoft Azure Sentinel

Playbook adalah kumpulan prosedur yang dapat dijalankan dari Microsoft Azure Sentinel sebagai respons terhadap seluruh insiden, ke pemberitahuan individual, atau ke entitas tertentu. Playbook dapat membantu mengotomatiskan dan mengatur respons Anda, dan dapat dilampirkan ke aturan otomatisasi untuk berjalan secara otomatis saat pemberitahuan tertentu dihasilkan atau ketika insiden dibuat atau diperbarui. Playbook juga dapat dijalankan secara manual sesuai permintaan pada insiden, pemberitahuan, atau entitas tertentu.

Artikel ini menjelaskan cara membuat dan mengelola playbook Microsoft Azure Sentinel. Anda nantinya dapat melampirkan playbook ini ke aturan analitik atau aturan otomatisasi, atau menjalankannya secara manual pada insiden, pemberitahuan, atau entitas tertentu.

Catatan

Playbook di Microsoft Azure Sentinel didasarkan pada alur kerja yang dibangun di Azure Logic Apps, yang berarti Anda mendapatkan semua daya, penyesuaian, dan templat bawaan aplikasi logika. Biaya tambahan mungkin berlaku. Untuk informasi harga, kunjungi halaman harga Azure Logic Apps.

Penting

Microsoft Sentinel sekarang tersedia secara umum dalam platform operasi keamanan terpadu Microsoft di portal Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Prasyarat

Akun dan langganan Azure. Jika Anda tidak memiliki langganan, daftar untuk mendapatkan akun Azure secara gratis.

Untuk membuat dan mengelola playbook, Anda memerlukan akses ke Microsoft Azure Sentinel dengan salah satu peran Azure berikut:

Aplikasi logika Peran Azure Deskripsi Consumption Kontributor Aplikasi Logika Mengedit dan mengelola aplikasi logika. Consumption Operator Aplikasi Logika Membaca, mengaktifkan, dan menonaktifkan aplikasi logika. Standard Operator Standar Logic Apps Aktifkan, kirim ulang, dan nonaktifkan alur kerja. Standard Pengembang Standar Logic Apps Membuat dan mengedit alur kerja. Standard Kontributor Standar Logic Apps Mengelola semua aspek alur kerja. Untuk informasi selengkapnya, lihat dokumentasi berikut:

- Akses ke operasi aplikasi logika

- Prasyarat playbook Microsoft Azure Sentinel.

Sebelum membuat playbook, kami sarankan Anda membaca Azure Logic Apps untuk playbook Microsoft Azure Sentinel.

Buat buku pedoman

Ikuti langkah-langkah ini untuk membuat playbook baru di Microsoft Azure Sentinel:

Di portal Azure atau di portal Pertahanan, buka ruang kerja Microsoft Azure Sentinel Anda. Pada menu ruang kerja, di bawah Konfigurasi, pilih Otomatisasi.

Dari menu atas, pilih Buat, lalu pilih salah satu opsi berikut:

Jika Anda membuat playbook Konsumsi, pilih salah satu opsi berikut, bergantung pada pemicu yang ingin Anda gunakan, lalu ikuti langkah-langkah untuk aplikasi logika Konsumsi:

- Playbook dengan pemicu insiden

- Playbook dengan pemicu pemberitahuan

- Playbook dengan pemicu entitas

Panduan ini berlanjut dengan Playbook dengan pemicu entitas.

Jika Anda membuat playbook Standar, pilih Playbook kosong lalu ikuti langkah-langkah untuk jenis aplikasi logika Standar.

Untuk informasi selengkapnya, lihat Jenis aplikasi logika yang didukung dan Pemicu dan tindakan yang didukung di playbook Microsoft Azure Sentinel.

Menyiapkan aplikasi logika playbook Anda

Pilih salah satu tab berikut untuk detail tentang cara membuat aplikasi logika untuk playbook Anda, bergantung pada apakah Anda menggunakan aplikasi logika Konsumsi atau Standar. Untuk informasi selengkapnya, lihat Jenis aplikasi logika yang didukung.

Tip

Jika playbook Anda memerlukan akses ke sumber daya yang dilindungi yang berada di dalam atau terhubung ke jaringan virtual Azure, buat alur kerja aplikasi logika Standar.

Alur kerja standar berjalan di Azure Logic Apps penyewa tunggal dan dukungan menggunakan titik akhir privat untuk lalu lintas masuk sehingga alur kerja Anda dapat berkomunikasi secara privat dan aman dengan jaringan virtual. Alur kerja standar juga mendukung integrasi jaringan virtual untuk lalu lintas keluar. Untuk informasi selengkapnya, lihat Mengamankan lalu lintas antara jaringan virtual dan Azure Logic Apps penyewa tunggal menggunakan titik akhir privat.

Setelah Anda memilih pemicu, yang mencakup pemicu insiden, pemberitahuan, atau entitas, wizard Buat playbook muncul, misalnya:

Ikuti langkah-langkah berikut untuk membuat playbook Anda:

Pada tab Dasar, berikan informasi berikut ini:

Untuk Langganan dan Grup sumber daya, pilih nilai yang Anda inginkan dari daftar masing-masing.

Nilai Wilayah diatur ke wilayah yang sama dengan ruang kerja Analitik Log terkait.

Untuk Nama playbook, masukkan nama untuk playbook Anda.

Untuk memantau aktivitas playbook ini untuk tujuan diagnostik, pilih Aktifkan log diagnostik di Analitik Log, lalu pilih ruang kerja Analitik Log kecuali Anda sudah memilih ruang kerja.

Pilih Berikutnya : Koneksi >.

Pada tab Koneksi , sebaiknya tinggalkan nilai default, yang mengonfigurasi aplikasi logika untuk terhubung ke Microsoft Azure Sentinel dengan identitas terkelola.

Untuk informasi selengkapnya, lihat Mengautentikasi playbook ke Microsoft Azure Sentinel.

Untuk melanjutkan, pilih Berikutnya : Tinjau dan buat >.

Pada tab Tinjau dan buat , tinjau pilihan konfigurasi Anda, dan pilih Buat playbook.

Azure membutuhkan waktu beberapa menit untuk membuat dan menyebarkan playbook Anda. Setelah penyebaran selesai, playbook Anda terbuka di perancang alur kerja Konsumsi untuk Azure Logic Apps. Pemicu yang Anda pilih sebelumnya secara otomatis muncul sebagai langkah pertama dalam alur kerja Anda, jadi sekarang Anda dapat terus membangun alur kerja dari sini.

Pada perancang, pilih pemicu Microsoft Azure Sentinel, jika belum dipilih.

Pada panel Buat koneksi , ikuti langkah-langkah ini untuk memberikan informasi yang diperlukan untuk menyambungkan ke Microsoft Azure Sentinel.

Untuk Autentikasi, pilih dari metode berikut, yang memengaruhi parameter koneksi berikutnya:

Metode Deskripsi OAuth Open Authorization (OAuth) adalah standar teknologi yang memungkinkan Anda mengotorisasi aplikasi atau layanan untuk masuk ke aplikasi atau layanan lain tanpa mengekspos informasi privat, seperti kata sandi. OAuth 2.0 adalah protokol industri untuk otorisasi dan memberikan akses terbatas ke sumber daya yang dilindungi. Untuk informasi selengkapnya, lihat sumber daya berikut ini:

- Apa itu OAuth?

- Otorisasi OAuth 2.0 dengan ID Microsoft EntraPrinsipal layanan Perwakilan layanan mewakili entitas yang memerlukan akses ke sumber daya yang diamankan oleh penyewa Microsoft Entra. Untuk informasi selengkapnya, lihat Objek perwakilan layanan. Identitas terkelola Identitas yang dikelola secara otomatis di ID Microsoft Entra. Aplikasi dapat menggunakan identitas ini untuk mengakses sumber daya yang mendukung autentikasi Microsoft Entra dan untuk mendapatkan token Microsoft Entra tanpa harus mengelola kredensial apa pun.

Untuk keamanan yang optimal, Microsoft merekomendasikan penggunaan identitas terkelola untuk autentikasi jika memungkinkan. Opsi ini memberikan keamanan yang unggul dan membantu menjaga keamanan informasi autentikasi sehingga Anda tidak perlu mengelola informasi sensitif ini. Untuk informasi selengkapnya, lihat sumber daya berikut ini:

- Apa identitas terkelola untuk sumber daya Azure?

- Mengautentikasi akses dan koneksi ke sumber daya Azure dengan identitas terkelola di Azure Logic Apps.Untuk informasi selengkapnya, lihat Perintah autentikasi.

Berdasarkan opsi autentikasi yang Anda pilih, berikan nilai parameter yang diperlukan untuk opsi yang sesuai.

Untuk informasi selengkapnya tentang parameter ini, lihat Referensi konektor Microsoft Azure Sentinel.

Untuk ID Penyewa, pilih ID penyewa Microsoft Entra Anda.

Setelah selesai, pilih Masuk.

Jika sebelumnya Anda memilih Playbook dengan pemicu entitas, pilih jenis entitas yang Anda inginkan untuk diterima playbook ini sebagai input.

Perintah autentikasi

Saat Anda menambahkan pemicu atau tindakan berikutnya yang memerlukan autentikasi, Anda mungkin diminta untuk memilih dari jenis autentikasi yang tersedia yang didukung oleh penyedia sumber daya terkait. Dalam contoh ini, pemicu Microsoft Azure Sentinel adalah operasi pertama yang Anda tambahkan ke alur kerja Anda. Jadi, penyedia sumber daya adalah Microsoft Sentinel, yang mendukung beberapa opsi autentikasi. Untuk informasi selengkapnya, lihat dokumentasi berikut:

- Mengautentikasi playbook ke Microsoft Azure Sentinel

- Pemicu dan tindakan yang didukung di playbook Microsoft Azure Sentinel

Menambahkan tindakan ke playbook Anda

Sekarang setelah Anda memiliki alur kerja untuk playbook Anda, tentukan apa yang terjadi saat Anda memanggil playbook. Tambahkan tindakan, kondisi logis, perulangan, atau beralih kondisi kasus, semuanya dengan memilih tanda plus (+) pada perancang. Untuk informasi selengkapnya, lihat Membuat alur kerja dengan pemicu atau tindakan.

Pilihan ini membuka panel Tambahkan tindakan tempat Anda dapat menelusuri atau mencari layanan, aplikasi, sistem, tindakan alur kontrol, dan lainnya. Setelah Anda memasukkan istilah pencarian atau memilih sumber daya yang Anda inginkan, daftar hasil menunjukkan tindakan yang tersedia.

Di setiap tindakan, saat Anda memilih di dalam bidang, Anda mendapatkan opsi berikut:

Konten dinamis (ikon kilat): Pilih dari daftar output yang tersedia dari tindakan sebelumnya dalam alur kerja, termasuk pemicu Microsoft Azure Sentinel. Misalnya, output ini dapat mencakup atribut pemberitahuan atau insiden yang diteruskan ke playbook, termasuk nilai dan atribut semua entitas yang dipetakan dan detail kustom dalam pemberitahuan atau insiden. Anda dapat menambahkan referensi ke tindakan saat ini dengan memilih output ini.

Untuk contoh yang memperlihatkan penggunaan konten dinamis, lihat bagian berikut ini:

Editor ekspresi (ikon fungsi): Pilih dari pustaka besar fungsi untuk menambahkan lebih banyak logika ke alur kerja Anda.

Untuk informasi selengkapnya, lihat Pemicu dan tindakan yang didukung di playbook Microsoft Azure Sentinel.

Konten dinamis: Playbook entitas tanpa ID insiden

Playbook yang dibuat dengan pemicu entitas Microsoft Sentinel sering menggunakan bidang ID ARM Insiden, misalnya, untuk memperbarui insiden setelah mengambil tindakan pada entitas. Jika playbook seperti itu dipicu dalam skenario yang tidak terhubung ke insiden, seperti ketika perburuan ancaman, tidak ada ID insiden untuk mengisi bidang ini. Sebagai gantinya, bidang diisi dengan nilai null. Akibatnya, playbook mungkin gagal berjalan hingga selesai.

Untuk mencegah kegagalan ini, kami sarankan Anda membuat kondisi yang memeriksa nilai di bidang ID insiden sebelum alur kerja mengambil tindakan lain. Anda dapat meresepkan serangkaian tindakan yang berbeda untuk diambil jika bidang memiliki nilai null, karena playbook tidak dijalankan dari insiden.

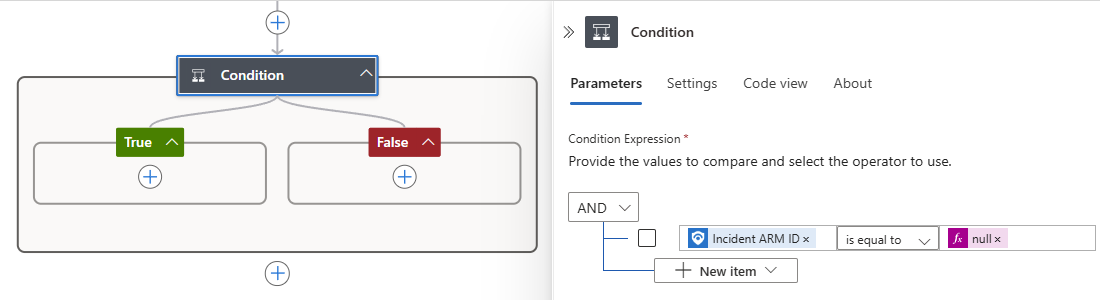

Di alur kerja Anda, sebelum tindakan pertama yang merujuk ke bidang ID ARM Insiden, ikuti langkah-langkah umum ini untuk menambahkan tindakan Kondisi.

Di panel Kondisi, pada baris kondisi, pilih bidang Pilih nilai di sebelah kiri, lalu pilih opsi konten dinamis (ikon petir).

Dari daftar konten dinamis, di bawah insiden Microsoft Azure Sentinel, gunakan kotak pencarian untuk menemukan dan memilih ID ARM Insiden.

Tip

Jika output tidak muncul dalam daftar, di samping nama pemicu, pilih Lihat selengkapnya.

Di bidang tengah, dari daftar operator, pilih tidak sama dengan.

Di sebelah kanan Pilih bidang nilai , dan pilih opsi editor ekspresi (ikon fungsi).

Di editor, masukkan null, dan pilih Tambahkan.

Setelah selesai, kondisi Anda terlihat mirip dengan contoh berikut:

Konten dinamis: Bekerja dengan detail kustom

Dalam pemicu insiden Microsoft Sentinel, output Detail kustom pemberitahuan adalah array objek JSON di mana masing-masing mewakili detail kustom dari pemberitahuan. Detail kustom adalah pasangan kunci-nilai yang memungkinkan Anda menampilkan informasi dari peristiwa dalam pemberitahuan sehingga dapat diwakili, dilacak, dan dianalisis sebagai bagian dari insiden.

Bidang dalam pemberitahuan ini dapat disesuaikan, sehingga skemanya tergantung pada jenis peristiwa yang muncul. Untuk menghasilkan skema yang menentukan cara mengurai output detail kustom, berikan data dari instans peristiwa ini:

Pada menu ruang kerja Microsoft Azure Sentinel, di bawah Konfigurasi, pilih Analitik.

Ikuti langkah-langkah untuk membuat atau membuka aturan kueri terjadwal atau aturan kueri NRT yang sudah ada.

Pada tab Atur logika aturan, perluas bagian Detail kustom, misalnya:

Tabel berikut ini menyediakan informasi selengkapnya tentang pasangan kunci-nilai ini:

Item Location Deskripsi Kunci Kolom kiri Mewakili bidang kustom yang Anda buat. Nilai Kolom kanan Mewakili bidang dari data peristiwa yang mengisi bidang kustom. Untuk menghasilkan skema, berikan contoh kode JSON berikut:

{ "FirstCustomField": [ "1", "2" ], "SecondCustomField": [ "a", "b" ] }Kode menunjukkan nama kunci sebagai array, dan nilai sebagai item dalam array. Nilai ditampilkan sebagai nilai aktual, bukan kolom yang berisi nilai.

Untuk menggunakan bidang kustom untuk pemicu insiden, ikuti langkah-langkah berikut untuk alur kerja Anda:

Di perancang alur kerja, di bawah pemicu insiden Microsoft Sentinel, tambahkan tindakan bawaan bernama Parse JSON.

Pilih di dalam parameter Konten tindakan, dan pilih opsi daftar konten dinamis (ikon petir).

Dari daftar, di bagian pemicu insiden, temukan dan pilih Detail Kustom Pemberitahuan, misalnya:

Pilihan ini secara otomatis menambahkan untuk setiap perulangan di sekitar Parse JSON karena insiden berisi array pemberitahuan.

Di panel Uraikan informasi JSON , pilih Gunakan contoh payload untuk menghasilkan skema, misalnya:

Dalam kotak Masukkan atau tempel sampel payload JSON, berikan payload sampel, dan pilih Selesai.

Misalnya, Anda dapat menemukan contoh payload dengan mencari di Log Analytics untuk instans lain dari pemberitahuan ini, lalu menyalin objek detail kustom, yang dapat Anda temukan di bawah Properti yang Diperluas. Untuk mengakses data Analitik Log, buka halaman Log di portal Azure atau halaman Perburuan tingkat lanjut di portal Defender.

Contoh berikut menunjukkan contoh kode JSON sebelumnya:

Setelah selesai, kotak Skema sekarang berisi skema yang dihasilkan berdasarkan sampel yang Anda berikan. Tindakan Uraikan JSON membuat bidang kustom yang sekarang dapat Anda gunakan sebagai bidang dinamis dengan jenis Array dalam tindakan alur kerja berikutnya.

Contoh berikut menunjukkan array dan itemnya, baik dalam skema maupun di daftar konten dinamis untuk tindakan berikutnya bernama Buat:

Mengelola playbook Anda

Pilih tab Playbook Aktif Automation > untuk melihat semua playbook yang dapat Anda akses, difilter menurut tampilan langganan Anda.

Setelah Anda melakukan onboarding ke platform operasi keamanan terpadu, secara default tab Playbook aktif menunjukkan filter yang telah ditentukan sebelumnya dengan langganan ruang kerja onboarding. Di portal Azure, edit langganan yang Anda tampilkan dari menu Direktori + langganan di header halaman Azure global.

Meskipun tab Playbook aktif menampilkan semua playbook aktif yang tersedia di semua langganan yang dipilih, secara default playbook hanya dapat digunakan dalam langganan tempat playbook berada, kecuali Anda secara khusus memberikan izin Microsoft Sentinel ke grup sumber daya playbook.

Tab Playbook aktif menampilkan playbook Anda dengan detail berikut:

| Nama kolom | Deskripsi |

|---|---|

| Keadaan | Menunjukkan apakah playbook diaktifkan atau dinonaktifkan. |

| Rencana | Menunjukkan apakah playbook menggunakan jenis sumber daya Azure Logic Apps Standar atau Konsumsi . Playbook jenis Standar menggunakan LogicApp/Workflow konvensi penamaan, yang mencerminkan bagaimana playbook Standar mewakili alur kerja yang ada bersama alur kerja lain dalam satu aplikasi logika. Untuk informasi selengkapnya, lihat Azure Logic Apps untuk playbook Microsoft Azure Sentinel. |

| Jenis pemicu | Menunjukkan pemicu di Azure Logic Apps yang memulai playbook ini: - Insiden/Peringatan/Entitas Microsoft Sentinel: Playbook dimulai dengan salah satu pemicu Sentinel, termasuk insiden, pemberitahuan, atau entitas - Menggunakan Tindakan Microsoft Azure Sentinel: Playbook dimulai dengan pemicu non-Microsoft Sentinel tetapi menggunakan tindakan Microsoft Azure Sentinel - Lainnya: Playbook tidak menyertakan komponen Microsoft Azure Sentinel apa pun - Tidak diinisialisasi: Playbook dibuat, tetapi tidak berisi komponen, tidak memicu tidak ada tindakan. |

Pilih playbook untuk membuka halaman Azure Logic Apps-nya, yang menampilkan detail selengkapnya tentang playbook. Pada halaman Azure Logic Apps:

- Melihat log sepanjang waktu playbook dijalankan

- Lihat hasil eksekusi, termasuk keberhasilan dan kegagalan dan detail lainnya

- Jika Anda memiliki izin yang relevan, buka perancang alur kerja di Azure Logic Apps untuk mengedit playbook secara langsung

Konten terkait

Setelah Anda membuat playbook, lampirkan ke aturan yang akan dipicu oleh peristiwa di lingkungan Anda, atau jalankan playbook Anda secara manual pada insiden, pemberitahuan, atau entitas tertentu.

Untuk informasi selengkapnya, lihat: