Mengautentikasi playbook ke Microsoft Azure Sentinel

Playbook Microsoft Azure Sentinel didasarkan pada alur kerja yang dibangun di Azure Logic Apps, layanan cloud yang membantu Anda menjadwalkan, mengotomatiskan, dan mengatur tugas dan alur kerja di seluruh sistem di seluruh perusahaan.

Azure Logic Apps harus terhubung secara terpisah dan mengautentikasi secara independen ke setiap sumber daya, dari setiap jenis, yang berinteraksi dengannya, termasuk ke Microsoft Azure Sentinel itu sendiri. Logic Apps menggunakan konektor khusus untuk tujuan ini, dengan setiap jenis sumber daya memiliki konektornya sendiri.

Artikel ini menjelaskan jenis koneksi dan autentikasi yang didukung untuk konektor Logic Apps Microsoft Sentinel. Playbook dapat menggunakan metode autentikasi yang didukung untuk berinteraksi dengan Microsoft Azure Sentinel dan mengakses data Microsoft Azure Sentinel Anda.

Prasyarat

Kami menyarankan agar Anda membaca artikel berikut sebelum artikel ini:

- Mengotomatiskan respons ancaman dengan playbook Microsoft Azure Sentinel

- Membuat dan mengelola playbook Microsoft Azure Sentinel

- Azure Logic Apps untuk playbook Microsoft Azure Sentinel

- Pemicu dan tindakan yang didukung di playbook Microsoft Azure Sentinel

Untuk memberikan akses identitas terkelola ke sumber daya lain, seperti ruang kerja Microsoft Azure Sentinel Anda, pengguna yang masuk harus memiliki peran dengan izin untuk menulis penetapan peran, seperti Pemilik atau Administrator Akses Pengguna ruang kerja Microsoft Azure Sentinel.

Autentikasi

Konektor Microsoft Azure Sentinel di Logic Apps, serta pemicu dan tindakan komponennya dapat beroperasi atas nama identitas apa pun yang memiliki izin akses yang diperlukan (baca dan/atau tulis) di ruang kerja yang relevan. Konektor mendukung beberapa jenis identitas:

- Identitas terkelola (Pratinjau). Misalnya, gunakan metode ini untuk menurunkan jumlah identitas yang perlu Anda kelola.

- Perwakilan layanan (aplikasi Microsoft Entra). Aplikasi terdaftar menyediakan kemampuan yang ditingkatkan untuk mengontrol izin, mengelola kredensial, dan mengaktifkan batasan tertentu pada penggunaan konektor.

- Pengguna Microsoft Entra

Izin yang diperlukan

Terlepas dari metode autentikasi, izin berikut diperlukan oleh identitas terautentikasi untuk menggunakan berbagai komponen konektor Microsoft Azure Sentinel. Tindakan "Tulis" mencakup tindakan seperti memperbarui insiden atau menambahkan komentar.

| Peran | Menggunakan pemicu | Menggunakan tindakan "Baca" | Menggunakan tindakan "Tulis" |

|---|---|---|---|

| Pembaca Microsoft Azure Sentinel | ✓ | ✓ | - |

| Microsoft Azure Sentinel Penanggap/Kontributor | ✓ | ✓ | ✓ |

Untuk informasi selengkapnya, lihat Peran dan izin di prasyarat playbook Microsoft Azure Sentinel dan Microsoft Azure Sentinel.

Mengautentikasi dengan identitas terkelola

Mengautentikasi sebagai identitas terkelola memungkinkan Anda memberikan izin langsung ke playbook, yang merupakan sumber daya alur kerja Aplikasi Logika. Tindakan konektor Microsoft Azure Sentinel yang diambil oleh playbook kemudian beroperasi atas nama playbook, seolah-olah itu adalah objek independen dengan izinnya sendiri di Microsoft Azure Sentinel.

Untuk mengautentikasi dengan identitas terkelola:

Mengaktifkan identitas terkelola pada sumber alur kerja Logic Apps. Untuk informasi selengkapnya, lihat Mengaktifkan identitas yang ditetapkan sistem di portal Azure.

Aplikasi logika Anda sekarang dapat menggunakan identitas yang ditetapkan sistem, yang terdaftar dengan ID Microsoft Entra dan diwakili oleh ID objek.

Gunakan langkah-langkah berikut untuk memberikan identitas tersebut akses ke ruang kerja Microsoft Azure Sentinel Anda:

Dari menu Microsoft Azure Sentinel, pilih Pengaturan.

Pilih tab pengaturan Ruang Kerja. Dari menu ruang kerja, pilih Kontrol akses (IAM).

Dari bilah tombol di bagian atas, pilih Tambahkan dan pilih Tambahkan penugasan peran. Jika opsi Tambahkan penetapan peran dinonaktifkan, artinya Anda tidak memiliki izin untuk menetapkan peran.

Di panel baru yang muncul, tetapkan peran yang sesuai:

- Microsoft Sentinel Responder: Playbook memiliki langkah-langkah yang memperbarui insiden atau daftar tonton

- Pembaca Microsoft Azure Sentinel: Playbook hanya menerima insiden

Di bawah Tetapkan akses ke, pilih Aplikasi Logika.

Pilih langganan tempat playbook berada, lalu pilih nama playbook.

Pilih Simpan.

Untuk informasi selengkapnya, lihat Memberikan akses identitas ke sumber daya.

Mengaktifkan metode autentikasi identitas terkelola di konektor Microsoft Azure Sentinel Logic Apps:

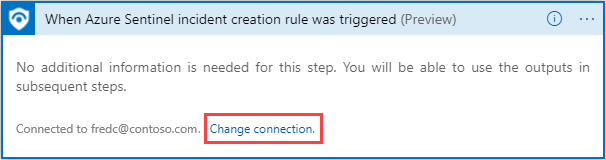

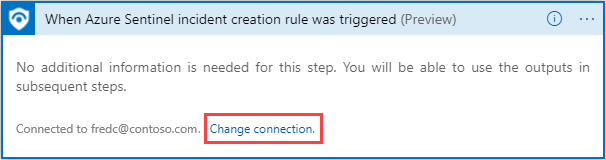

Di perancang Logic Apps, tambahkan langkah konektor Microsoft Azure Sentinel Logic Apps. Jika konektor sudah diaktifkan untuk koneksi yang sudah ada, pilih tautan Ubah koneksi . Contohnya:

Dalam daftar koneksi yang dihasilkan, pilih Tambahkan baru.

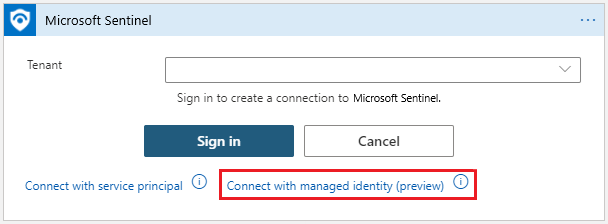

Buat koneksi baru dengan memilih Sambungkan dengan identitas terkelola (pratinjau). Contohnya:

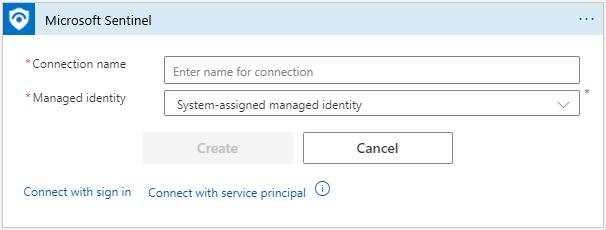

Masukkan nama untuk koneksi ini, pilih Identitas terkelola yang ditetapkan sistem, lalu pilih Buat.

Pilih Buat untuk menyelesaikan pembuatan koneksi Anda.

Mengautentikasi sebagai perwakilan layanan (aplikasi Microsoft Entra)

Buat perwakilan layanan dengan mendaftarkan aplikasi Microsoft Entra. Kami menyarankan agar Anda menggunakan aplikasi terdaftar sebagai identitas konektor alih-alih akun pengguna.

Untuk menggunakan aplikasi Anda sendiri dengan konektor Microsoft Azure Sentinel:

Daftarkan aplikasi dengan ID Microsoft Entra dan buat perwakilan layanan. Untuk informasi selengkapnya, lihat Membuat aplikasi Microsoft Entra dan perwakilan layanan yang dapat mengakses sumber daya.

Dapatkan kredensial untuk autentikasi di masa mendatang. Di halaman aplikasi terdaftar, dapatkan kredensial aplikasi untuk masuk:

- ID Klien, di bawah Gambaran Umum

- Rahasia klien, di bawah Sertifikat & rahasia

Berikan aplikasi dengan izin untuk bekerja dengan ruang kerja Microsoft Azure Sentinel:

Di ruang kerja Microsoft Azure Sentinel, buka Pengaturan>Pengaturan Ruang Kerja>Kontrol akses (IAM)

Pilih Tambahkan penetapan peran, lalu pilih peran yang ingin Anda tetapkan ke aplikasi.

Misalnya, untuk memungkinkan aplikasi melakukan tindakan yang membuat perubahan di ruang kerja Microsoft Azure Sentinel, seperti memperbarui insiden, pilih peran Kontributor Microsoft Azure Sentinel. Untuk tindakan yang hanya membaca data, peran Pembaca Microsoft Sentinel sudah cukup.

Temukan aplikasi yang diperlukan dan simpan perubahan Anda.

Secara default, aplikasi Microsoft Entra tidak ditampilkan dalam opsi yang tersedia. Untuk menemukan aplikasi Anda, cari nama dan pilih.

Gunakan kredensial aplikasi untuk mengautentikasi ke konektor Microsoft Azure Sentinel di Logic Apps.

Di perancang Logic Apps, tambahkan langkah konektor Microsoft Azure Sentinel Logic Apps.

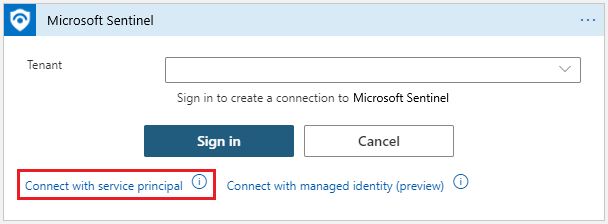

Jika konektor sudah diaktifkan untuk koneksi yang sudah ada, pilih tautan Ubah koneksi . Contohnya:

Dalam daftar koneksi yang dihasilkan, pilih Tambahkan baru, lalu pilih Koneksi dengan Perwakilan Layanan. Contohnya:

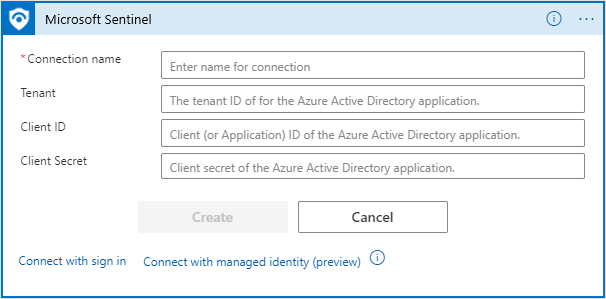

Masukkan nilai parameter yang diperlukan, yang tersedia di halaman detail aplikasi terdaftar:

- Penyewa: dibawah Gambaran Umum

- ID Klien: dibawah Gambaran Umum

- Rahasia Klien: dibawah Sertifikat & rahasia

Contohnya:

Pilih Buat untuk menyelesaikan pembuatan koneksi Anda.

Mengautentikasi sebagai pengguna Microsoft Entra

Untuk membuat koneksi sebagai pengguna Microsoft Entra:

Di perancang Logic Apps, tambahkan langkah konektor Microsoft Azure Sentinel Logic Apps. Jika konektor sudah diaktifkan untuk koneksi yang sudah ada, pilih tautan Ubah koneksi . Contohnya:

Dalam daftar koneksi yang dihasilkan, pilih Tambahkan baru, lalu pilih Masuk.

Masukkan kredensial Anda saat diminta, lalu ikuti instruksi yang tersisa di layar untuk membuat koneksi.

Melihat dan mengedit koneksi API playbook

Koneksi API digunakan untuk menghubungkan Azure Logic Apps ke layanan lain, termasuk Microsoft Sentinel. Setiap kali autentikasi baru dibuat untuk konektor di Azure Logic Apps, sumber daya koneksi API baru dibuat, berisi detail yang disediakan saat mengonfigurasi akses ke layanan. Koneksi API yang sama dapat digunakan dalam semua tindakan dan pemicu Microsoft Azure Sentinel di Grup Sumber Daya yang sama.

Untuk melihat koneksi API, lakukan salah satu hal berikut:

Di portal Azure, cari koneksi API. Temukan koneksi API untuk playbook Anda menggunakan data berikut:

- Nama tampilan: Nama yang mudah diingat yang Anda berikan koneksi setiap kali Anda membuatnya.

- Status: Status koneksi API.

- Grup sumber daya: Koneksi API untuk playbook Microsoft dibuat di grup sumber daya sumber daya playbook (Azure Logic Apps).

Di portal Azure, lihat semua sumber daya dan filter tampilan menurut = jenis konektor API. Metode ini memungkinkan Anda untuk memilih, menandai, dan menghapus beberapa koneksi sekaligus.

Untuk mengubah otorisasi koneksi yang ada, masukkan sumber daya koneksi, dan pilih Edit koneksi API.

Konten terkait

Untuk informasi selengkapnya, lihat: