Mengotomatiskan dan menjalankan playbook Microsoft Azure Sentinel

Playbook adalah kumpulan prosedur yang dapat dijalankan dari Microsoft Azure Sentinel sebagai respons terhadap seluruh insiden, ke pemberitahuan individual, atau ke entitas tertentu. Playbook dapat membantu mengotomatiskan dan mengatur respons Anda, dan dapat diatur untuk berjalan secara otomatis saat pemberitahuan tertentu dihasilkan atau ketika insiden dibuat atau diperbarui, dengan dilampirkan ke aturan otomatisasi. Ini juga dapat dijalankan secara manual sesuai permintaan pada insiden, pemberitahuan, atau entitas tertentu.

Artikel ini menjelaskan cara melampirkan playbook ke aturan analitik atau aturan otomatisasi, atau menjalankan playbook secara manual pada insiden, pemberitahuan, atau entitas tertentu.

Catatan

Playbook di Microsoft Azure Sentinel didasarkan pada alur kerja yang dibuat di Azure Logic Apps, yang berarti Anda mendapatkan semua kekuatan, penyesuaian, dan templat bawaan Logic Apps. Biaya tambahan mungkin berlaku. Buka halaman harga Azure Logic Apps untuk mengetahui detail selengkapnya.

Penting

Microsoft Sentinel sekarang tersedia secara umum dalam platform operasi keamanan terpadu Microsoft di portal Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Prasyarat

Sebelum memulai, pastikan Anda memiliki playbook yang tersedia untuk mengotomatiskan atau menjalankan, dengan pemicu, kondisi, dan tindakan yang ditentukan. Untuk informasi selengkapnya, lihat Membuat dan mengelola playbook Microsoft Azure Sentinel.

Peran Azure yang diperlukan untuk menjalankan playbook

Untuk menjalankan playbook, Anda memerlukan peran Azure berikut:

| Peran | Deskripsi |

|---|---|

| Pemilik | Memungkinkan Anda memberikan akses ke playbook di grup sumber daya. |

| Kontributor Microsoft Azure Sentinel | Melampirkan playbook ke aturan analitik atau aturan otomatisasi |

| Penanggap Microsoft Azure Sentinel | Akses insiden untuk menjalankan playbook secara manual. Untuk benar-benar menjalankan playbook, Anda juga memerlukan peran berikut: - Operator Playbook Microsoft Sentinel, untuk menjalankan playbook secara manual - Peran Kontributor Otomatisasi Microsoft Sentinel, untuk memungkinkan aturan otomatisasi menjalankan playbook. |

Untuk informasi selengkapnya, lihat prasyarat playbook.

Izin tambahan yang diperlukan untuk menjalankan playbook pada insiden

Microsoft Sentinel menggunakan akun layanan untuk menjalankan playbook pada insiden, untuk menambahkan keamanan dan mengaktifkan API aturan otomatisasi untuk mendukung kasus penggunaan CI/CD. Akun layanan ini digunakan untuk playbook yang dipicu insiden, atau saat Anda menjalankan playbook secara manual pada insiden tertentu.

Selain peran dan izin Anda sendiri, akun layanan Microsoft Azure Sentinel ini harus memiliki serangkaian izin sendiri pada grup sumber daya tempat playbook berada, dalam bentuk peran Kontributor Otomatisasi Microsoft Sentinel. Setelah Microsoft Sentinel memiliki peran ini, Microsoft Azure Sentinel dapat menjalankan playbook apa pun di grup sumber daya yang relevan, secara manual atau dari aturan otomatisasi.

Untuk memberi Microsoft Azure Sentinel izin yang diperlukan, Anda harus memiliki peran administrator akses Pemilik atau Pengguna. Untuk menjalankan playbook, Anda juga memerlukan peran Kontributor Aplikasi Logika pada grup sumber daya yang berisi playbook yang ingin Anda jalankan.

Mengonfigurasi izin playbook untuk insiden dalam penyebaran multipenyewa

Dalam penyebaran multipenyewa, jika playbook yang ingin Anda jalankan berada di penyewa yang berbeda, Anda harus memberikan akun layanan Microsoft Azure Sentinel dengan izin untuk menjalankan playbook di penyewa playbook.

Dari menu navigasi Microsoft Azure Sentinel, di penyewa playbook, pilih Pengaturan.

Di halaman Pengaturan , pilih tab Pengaturan , lalu perluas izin Playbook.

Pilih tombol Konfigurasikan izin untuk membuka panel Kelola izin .

Tandai kotak centang grup sumber daya yang berisi playbook yang ingin Anda jalankan, dan pilih Terapkan. Contohnya:

Anda sendiri harus memiliki izin Pemilik pada grup sumber daya apa pun yang ingin Anda berikan izin Microsoft Sentinel, dan Anda harus memiliki peran Operator Playbook Microsoft Sentinel pada grup sumber daya apa pun yang berisi playbook yang ingin Anda jalankan.

Jika, dalam skenario MSSP, Anda ingin menjalankan playbook di penyewa pelanggan dari aturan otomatisasi yang dibuat saat masuk ke penyewa penyedia layanan, Anda harus memberikan izin Microsoft Sentinel untuk menjalankan playbook di kedua penyewa:

Di penyewa pelanggan, ikuti instruksi standar untuk penyebaran multipenyewa.

Di penyewa penyedia layanan, tambahkan aplikasi Azure Security Insights di templat onboarding Azure Lighthouse Anda sebagai berikut:

- Dari portal Azure buka MICROSOFT Entra ID dan pilih Aplikasi perusahaan.

- Pilih Jenis aplikasi dan filter pada Aplikasi Microsoft.

- Dalam kotak pencarian, masukkan Azure Security Insights.

- Salin bidang ID Objek. Anda perlu menambahkan otorisasi tambahan ini ke delegasi Azure Lighthouse yang ada.

Peran Kontributor Otomatisasi Microsoft Sentinel memiliki GUID tetap dari f4c81013-99ee-4d62-a7ee-b3f1f648599a. Sampel otorisasi Azure Lighthouse akan terlihat seperti ini di templat parameter Anda:

{

"principalId": "<Enter the Azure Security Insights app Object ID>",

"roleDefinitionId": "f4c81013-99ee-4d62-a7ee-b3f1f648599a",

"principalIdDisplayName": "Microsoft Sentinel Automation Contributors"

}

Mengotomatiskan respons terhadap insiden dan pemberitahuan

Untuk merespons secara otomatis seluruh insiden atau pemberitahuan individual dengan playbook, buat aturan otomatisasi yang berjalan saat insiden dibuat atau diperbarui, atau saat pemberitahuan dibuat. Aturan otomatisasi ini mencakup langkah yang memanggil playbook yang ingin Anda gunakan.

Untuk membuat aturan otomatisasi:

Dari halaman Automation di menu navigasi Microsoft Azure Sentinel, pilih Buat dari menu atas lalu Aturan automasi. Contohnya:

Panel Buat aturan otomatisasi baru terbuka. Masukkan nama untuk aturan Anda. Opsi Anda berbeda tergantung pada apakah ruang kerja Anda di-onboarding ke platform operasi keamanan terpadu. Contohnya:

Pemicu: Pilih pemicu yang sesuai dengan keadaan saat Anda membuat aturan otomatisasi — Saat insiden dibuat, Saat insiden diperbarui, atau Saat pemberitahuan dibuat.

Kondisi:

Jika ruang kerja Anda belum di-onboard ke platform operasi keamanan terpadu, insiden dapat memiliki dua sumber yang mungkin:

- Insiden dapat dibuat di dalam Microsoft Azure Sentinel

- Insiden dapat diimpor dari — dan disinkronkan dengan — Pertahanan Microsoft XDR.

Jika Anda memilih salah satu pemicu insiden dan Anda ingin aturan otomatisasi hanya berlaku pada insiden yang bersumber di Microsoft Azure Sentinel, atau di Pertahanan Microsoft XDR, tentukan sumber dalam kondisi penyedia If Incident sama .

Kondisi ini ditampilkan hanya jika pemicu insiden dipilih dan ruang kerja Anda tidak di-onboard ke platform operasi keamanan terpadu.

Untuk semua jenis pemicu, jika Anda ingin aturan otomatisasi hanya berlaku pada aturan analitik tertentu, tentukan yang mana dengan memodifikasi nama aturan If Analytics yang berisi kondisi.

Tambahkan kondisi lain yang ingin Anda tentukan apakah aturan otomatisasi ini berjalan. Pilih + Tambahkan dan pilih kondisi atau grup kondisi dari daftar drop-down. Daftar kondisi diisi oleh detail pemberitahuan dan bidang pengidentifikasi entitas.

Tindakan:

Karena Anda menggunakan aturan otomatisasi ini untuk menjalankan playbook, pilih tindakan Jalankan playbook dari daftar drop-down. Anda kemudian akan diminta untuk memilih dari daftar drop-down kedua yang menampilkan playbook yang tersedia. Aturan otomatisasi hanya dapat menjalankan playbook yang dimulai dengan pemicu yang sama (insiden atau pemberitahuan) seperti pemicu yang ditentukan dalam aturan, sehingga hanya playbook yang muncul dalam daftar.

Jika playbook tampak berwarna abu-abu di daftar drop-down, itu berarti bahwa Microsoft Sentinel tidak memiliki izin ke grup sumber daya playbook tersebut. Klik tautan Kelola izin playbook untuk menetapkan izin.

Di panel Kelola izin yang terbuka, tandai kotak centang grup sumber daya yang berisi playbook yang ingin Anda jalankan, dan pilih Terapkan. Contohnya:

Anda sendiri harus memiliki izin Pemilik pada grup sumber daya apa pun yang ingin Anda berikan izin Microsoft Sentinel, dan Anda harus memiliki peran Operator Playbook Microsoft Sentinel pada grup sumber daya apa pun yang berisi playbook yang ingin Anda jalankan.

Untuk informasi selengkapnya, lihat Izin tambahan yang diperlukan untuk menjalankan playbook pada insiden.

Tambahkan tindakan lain yang Anda inginkan untuk aturan ini. Anda dapat mengubah urutan eksekusi tindakan dengan memilih panah atas atau bawah di sebelah kanan tindakan apa pun.

Atur tanggal kedaluwarsa untuk aturan automasi jika Anda ingin aturan tersebut memilikinya.

Masukkan angka di bawah Urutan untuk menentukan di mana dalam urutan aturan otomatisasi yang dijalankan aturan ini.

Pilih Terapkan untuk menyelesaikan otomatisasi Anda.

Untuk informasi selengkapnya, lihat Membuat dan mengelola playbook Microsoft Azure Sentinel.

Merespons pemberitahuan—metode warisan

Cara lain untuk menjalankan playbook secara otomatis sebagai respons terhadap pemberitahuan adalah dengan memanggilnya dari aturan analitik. Saat aturan menghasilkan pemberitahuan, playbook berjalan.

Metode ini akan ditolak per Maret 2026.

Mulai Juni 2023, Anda tidak dapat lagi menambahkan playbook ke aturan analitik dengan cara ini. Namun, Anda masih dapat melihat playbook yang ada yang disebut dari aturan analitik, dan playbook ini masih akan berjalan hingga Maret 2026. Kami sangat mendorong Anda untuk membuat aturan otomatisasi untuk memanggil playbook ini sebagai gantinya sebelum itu.

Menjalankan playbook secara manual, sesuai permintaan

Anda juga dapat menjalankan playbook sesuai permintaan secara manual, baik sebagai respons terhadap pemberitahuan, insiden, atau entitas. Ini dapat berguna dalam situasi ketika Anda menginginkan lebih banyak masukan manusia dan kontrol atas proses orkestrasi dan respons.

Menjalankan playbook secara manual pada pemberitahuan

Prosedur ini tidak didukung di platform operasi keamanan terpadu.

Di portal Azure, pilih salah satu tab berikut sesuai kebutuhan untuk lingkungan Anda:

- Halaman detail insiden

- Grafik investigasi

Di halaman Insiden , pilih insiden, lalu pilih Tampilkan detail lengkap untuk membuka halaman detail insiden.

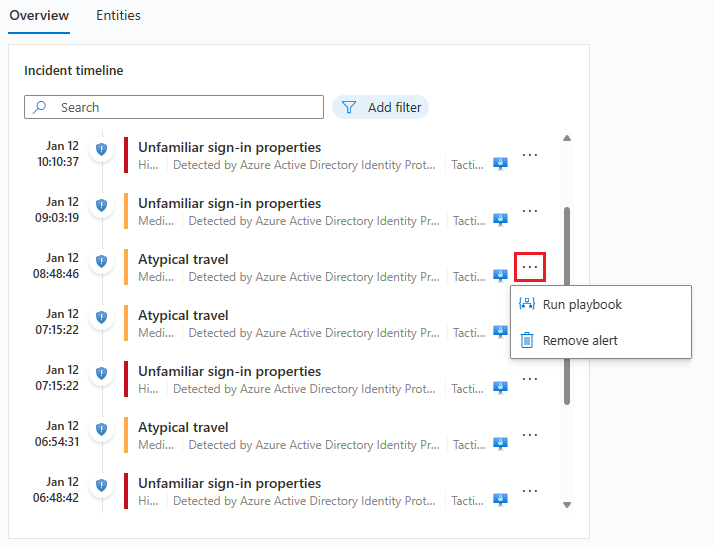

Di halaman detail insiden, di widget Garis waktu insiden, pilih pemberitahuan tempat Anda ingin menjalankan playbook. Pilih tiga titik di akhir baris pemberitahuan dan pilih Jalankan playbook dari menu pop-up.

Panel Playbook pemberitahuan terbuka. Anda melihat daftar semua playbook yang dikonfigurasi dengan pemicu Microsoft Sentinel Alert Logic Apps yang dapat Anda akses.

Klik Jalankan pada baris playbook tertentu untuk memicunya.

Anda dapat melihat riwayat eksekusi alur untuk playbook pada pemberitahuan dengan memilih tab Runs di panel Alert playbooks. Mungkin perlu waktu beberapa detik agar proses yang baru saja selesai muncul dalam daftar ini. Memilih eksekusi tertentu akan membuka log eksekusi penuh di Logic Apps.

Menjalankan playbook secara manual pada insiden

Prosedur ini berbeda, tergantung pada apakah Anda bekerja di Microsoft Azure Sentinel atau di platform operasi keamanan terpadu. Pilih tab yang relevan untuk lingkungan Anda:

Di halaman Insiden, pilih insiden.

Dari panel detail insiden yang muncul di samping, pilih Tindakan > Jalankan playbook.

Memilih tiga titik di akhir baris insiden pada kisi atau mengklik kanan insiden menampilkan daftar yang sama dengan tombol Tindakan .

Run playbook pada panel insiden terbuka di samping. Anda melihat daftar semua playbook yang dikonfigurasi dengan pemicu Microsoft Sentinel Incident Logic Apps yang dapat Anda akses.

Jika Anda tidak melihat playbook yang ingin Anda jalankan dalam daftar, itu berarti Microsoft Sentinel tidak memiliki izin untuk menjalankan playbook di grup sumber daya tersebut.

Untuk memberikan izin tersebut, pilih Pengaturan>Izin>>playbook Konfigurasikan izin. Di panel Kelola izin yang terbuka, tandai kotak centang grup sumber daya yang berisi playbook yang ingin Anda jalankan, dan pilih Terapkan.

Untuk informasi, lihat Izin tambahan yang diperlukan untuk menjalankan playbook pada insiden.

Klik Jalankan pada baris playbook tertentu untuk memicunya.

Anda harus memiliki peran operator playbook Microsoft Sentinel pada grup sumber daya apa pun yang berisi playbook yang ingin Anda jalankan. Jika Anda tidak dapat menjalankan playbook karena izin yang hilang, kami sarankan Anda menghubungi admin untuk memberi Anda izin yang relevan. Untuk informasi selengkapnya, lihat Prasyarat playbook Microsoft Azure Sentinel.

Lihat riwayat eksekusi untuk playbook pada insiden dengan memilih tab Jalankan pada panel Jalankan playbook pada insiden . Mungkin perlu waktu beberapa detik agar proses yang baru saja selesai muncul dalam daftar ini. Memilih eksekusi tertentu akan membuka log eksekusi penuh di Logic Apps.

Menjalankan playbook secara manual pada entitas

Prosedur ini tidak didukung di platform operasi keamanan terpadu.

Pilih entitas dengan salah satu cara berikut, tergantung pada konteks asal Anda:

- Halaman detail insiden (baru)

- Halaman detail insiden (warisan)

- Grafik investigasi

- Perburuan pro-aktif

Jika Anda berada di halaman detail insiden (versi baru):

Di widget Entitas di tab Gambaran Umum, temukan entitas Anda, dan lakukan salah satu hal berikut ini:

Jangan pilih entitas. Sebagai gantinya, pilih tiga titik di sebelah kanan entitas, lalu pilih Jalankan playbook. Temukan playbook yang ingin Anda jalankan, dan pilih Jalankan di baris playbook tersebut.

Pilih entitas untuk membuka tab Entitas dari halaman detail insiden. Temukan entitas Anda dalam daftar, dan pilih tiga titik di sebelah kanan. Temukan playbook yang ingin Anda jalankan, dan pilih Jalankan di baris playbook tersebut.

Pilih entitas dan telusuri paling detail ke halaman detail entitas. Kemudian, pilih tombol Jalankan playbook di panel sebelah kiri. Temukan playbook yang ingin Anda jalankan, dan pilih Jalankan di baris playbook tersebut.

Terlepas dari konteks asal Anda, langkah terakhir dalam prosedur ini adalah dari panel Jalankan playbook pada< jenis> entitas. Panel ini memperlihatkan daftar semua playbook yang dapat Anda akses yang dikonfigurasi dengan pemicu Microsoft Azure Sentinel Entity Logic Apps untuk jenis entitas yang dipilih.

Pada panel *Jalankan playbook pada< jenis> entitas, pilih tab Jalankan untuk melihat riwayat eksekusi playbook untuk entitas tertentu. Mungkin perlu waktu beberapa detik agar proses yang baru saja selesai muncul dalam daftar ini. Memilih eksekusi tertentu akan membuka log eksekusi penuh di Logic Apps.

Konten terkait

Untuk informasi selengkapnya, lihat: