Membuat dan menggunakan aturan otomatisasi Microsoft Sentinel untuk mengelola respons

Artikel ini menjelaskan cara membuat dan menggunakan aturan otomatisasi di Microsoft Sentinel untuk mengelola dan menyusun respons ancaman, untuk memaksimalkan efisiensi dan efektivitas SOC Anda.

Dalam artikel ini Anda akan mempelajari cara menentukan pemicu dan kondisi yang akan menentukan kapan aturan automasi Anda akan berjalan, berbagai tindakan yang dapat dilakukan aturan, dan fitur dan fungsionalitas yang tersisa.

Penting

Fitur yang dicatat dari aturan otomatisasi saat ini dalam PRATINJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk ketentuan hukum tambahan yang berlaku untuk fitur Azure dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Microsoft Azure Sentinel tersedia sebagai bagian dari platform operasi keamanan terpadu di portal Pertahanan Microsoft. Microsoft Sentinel di portal Defender sekarang didukung untuk penggunaan produksi. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Mendesain aturan automasi Anda

Sebelum Anda membuat aturan otomatisasi, kami sarankan Anda menentukan cakupan dan desainnya, termasuk pemicu, kondisi, dan tindakan yang akan membentuk aturan Anda.

Menentukan cakupan

Langkah pertama dalam merancang dan menentukan aturan otomatisasi Anda adalah mencari tahu insiden atau pemberitahuan mana yang ingin Anda terapkan. Penentuan ini akan berdampak langsung pada cara Anda membuat aturan.

Anda juga ingin menentukan kasus penggunaan Anda. Apa yang Anda coba capai dengan automasi ini? Pertimbangkan opsi berikut:

- Buat tugas untuk diikuti analis Anda dalam triaging, investigasi, dan remediasi insiden.

- Menekan insiden bising. (Atau, gunakan metode lain untuk menangani positif palsu di Microsoft Azure Sentinel.)

- Triase insiden baru dengan mengubah statusnya dari Baru ke Aktif dan menetapkan pemilik.

- Tandai insiden untuk mengklasifikasikannya.

- Tingkatkan insiden dengan menetapkan pemilik baru.

- Tutup insiden yang diselesaikan, tentukan alasan dan tambahkan komentar.

- Analisis konten insiden (pemberitahuan, entitas, dan properti lainnya) dan ambil tindakan lebih lanjut dengan memanggil playbook.

- Menangani atau merespons pemberitahuan tanpa insiden terkait.

Menentukan pemicu

Apakah Anda ingin otomatisasi ini diaktifkan saat insiden atau pemberitahuan baru dibuat? Atau setiap kali insiden diperbarui?

Aturan otomatisasi dipicu saat insiden dibuat atau diperbarui atau saat pemberitahuan dibuat. Ingat bahwa insiden mencakup pemberitahuan, dan bahwa pemberitahuan dan insiden dapat dibuat oleh aturan analitik, yang ada beberapa jenis, seperti yang dijelaskan dalam Mendeteksi ancaman dengan aturan analitik bawaan di Microsoft Azure Sentinel.

Tabel berikut menunjukkan berbagai kemungkinan skenario yang memicu aturan otomatisasi untuk dijalankan.

| Jenis pemicu | Peristiwa yang menyebabkan aturan berjalan |

|---|---|

| Ketika insiden dibuat | Platform operasi keamanan terpadu di Pertahanan Microsoft: Microsoft Azure Sentinel tidak di-onboard ke platform terpadu: |

| Ketika insiden diperbarui | |

| Saat peringatan dibuat |

Membuat aturan automasi Anda

Sebagian besar instruksi berikut berlaku untuk setiap dan semua kasus penggunaan yang akan Anda buat aturan automasinya.

Jika Anda ingin menekan insiden berisik, coba tangani positif palsu.

Jika Anda ingin membuat aturan otomatisasi untuk diterapkan ke aturan analitik tertentu, lihat Mengatur respons otomatis dan membuat aturan.

Untuk membuat aturan otomatisasi Anda:

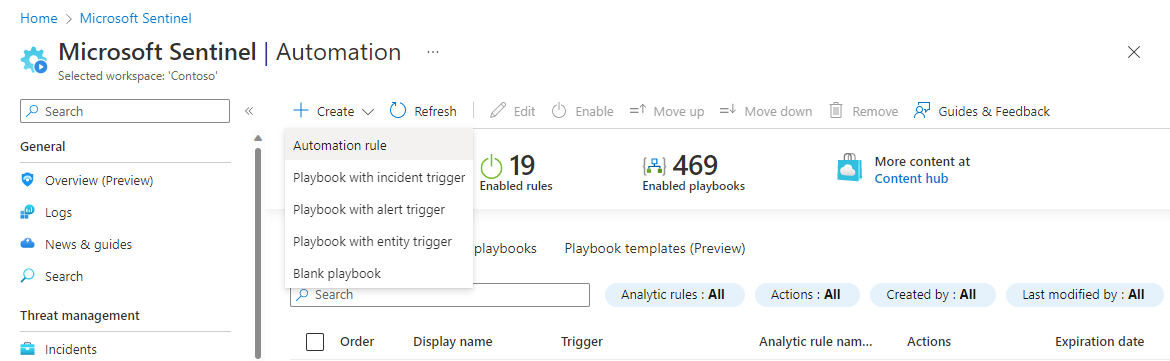

Untuk Microsoft Azure Sentinel di portal Azure, pilih halaman Otomatisasi Konfigurasi>. Untuk Microsoft Azure Sentinel di portal Pertahanan, pilih Otomatisasi Konfigurasi>Microsoft Sentinel.>

Dari halaman Automation di menu navigasi Microsoft Azure Sentinel, pilih Buat dari menu atas dan pilih Aturan automasi.

Panel Buat aturan otomatisasi baru terbuka. Di bidang Nama aturan automasi, masukkan nama untuk aturan Anda.

Pilih pemicu Anda

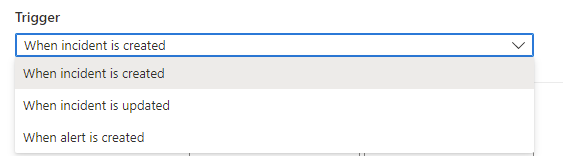

Dari menu drop-down Pemicu, pilih pemicu yang sesuai dengan keadaan saat Anda membuat aturan otomatisasi—Saat insiden dibuat, Saat insiden diperbarui, atau Saat pemberitahuan dibuat.

Tentukan kondisi

Gunakan opsi di area Kondisi untuk menentukan kondisi untuk aturan otomatisasi Anda.

Aturan yang Anda buat saat pemberitahuan dibuat hanya mendukung properti Nama aturan If Analytic dalam kondisi Anda. Pilih apakah Anda ingin aturan menjadi inklusif (Berisi) atau eksklusif (Tidak berisi), lalu pilih nama aturan analitik dari daftar drop-down.

Nilai nama aturan analitik hanya menyertakan aturan analitik, dan tidak menyertakan jenis aturan lain, seperti inteligensi ancaman atau aturan anomali.

Aturan yang Anda buat saat insiden dibuat atau diperbarui mendukung berbagai kondisi, tergantung pada lingkungan Anda. Opsi ini dimulai dengan apakah ruang kerja Anda di-onboard ke platform operasi keamanan terpadu:

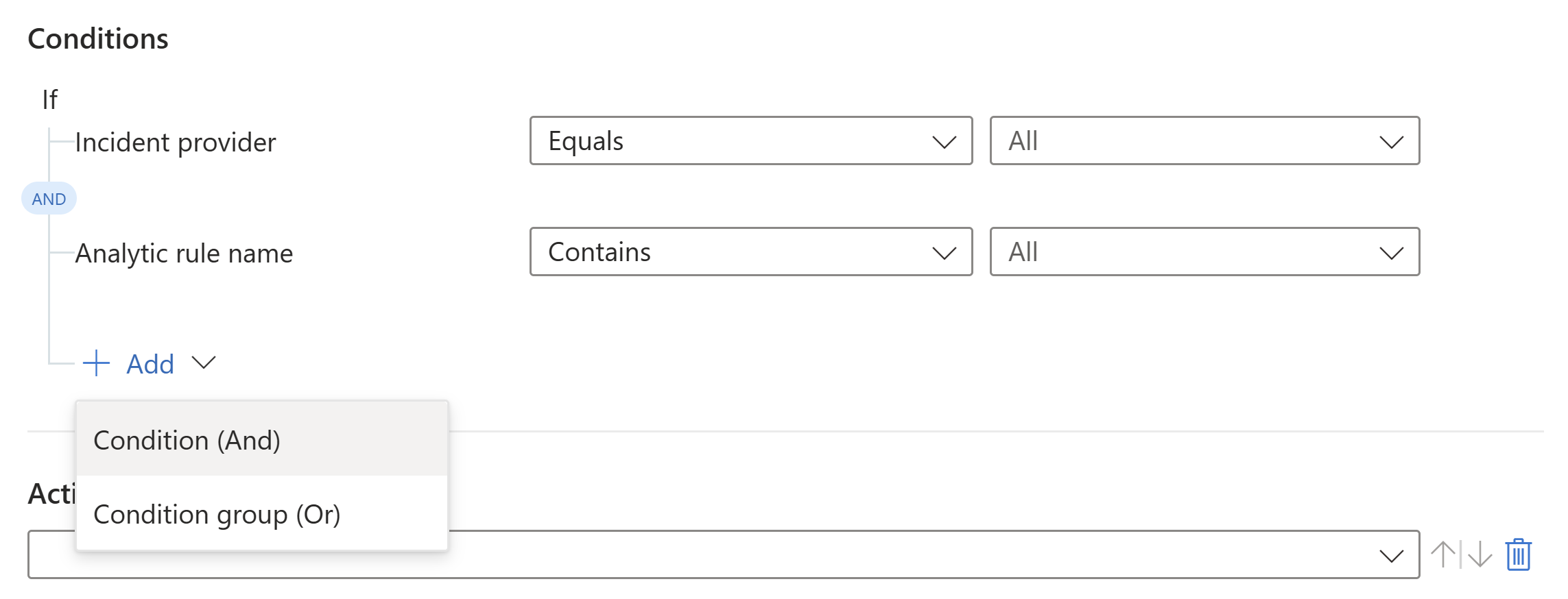

Jika ruang kerja Anda di-onboarding ke platform operasi keamanan terpadu, mulailah dengan memilih salah satu operator berikut, baik di portal Azure atau Defender:

DAN: kondisi individu yang dievaluasi sebagai grup. Aturan dijalankan jika semua kondisi jenis ini terpenuhi.

Untuk bekerja dengan operator AND , pilih + Tambahkan expander dan pilih Kondisi (Dan) dari daftar drop-down. Daftar kondisi diisi oleh bidang properti insiden dan properti entitas.

ATAU (juga dikenal sebagai grup kondisi): kelompok kondisi, yang masing-masing dievaluasi secara independen. Aturan dijalankan jika satu atau beberapa grup kondisi benar. Untuk mempelajari cara menggunakan jenis kondisi yang kompleks ini, lihat Menambahkan kondisi tingkat lanjut ke aturan otomatisasi.

Contohnya:

Jika Anda memilih Saat insiden diperbarui sebagai pemicu, mulailah dengan menentukan kondisi Anda, lalu tambahkan operator dan nilai tambahan sesuai kebutuhan.

Untuk menentukan kondisi Anda:

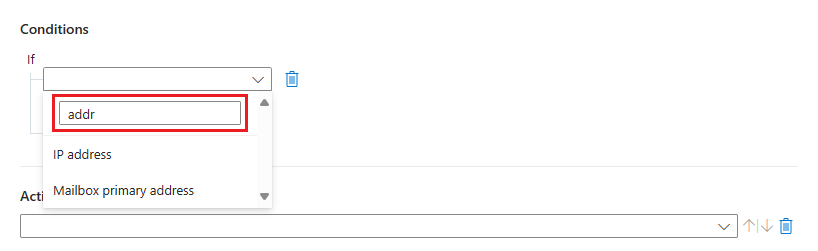

Pilih properti dari kotak drop-down pertama di sebelah kiri. Anda dapat mulai mengetik bagian mana pun dari nama properti di kotak pencarian untuk memfilter daftar secara dinamis, sehingga Anda dapat menemukan apa yang Anda cari dengan cepat.

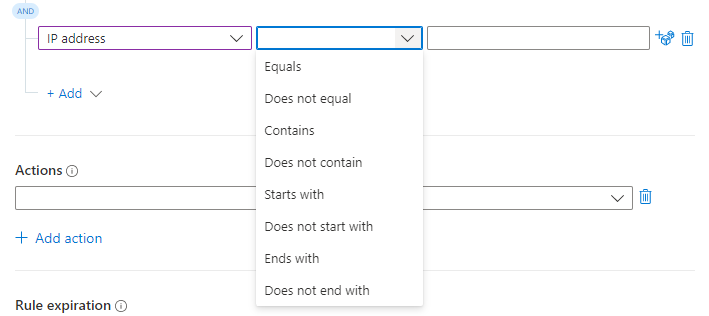

Pilih operator dari kotak drop-down berikutnya di sebelah kanan.

Daftar operator yang dapat Anda pilih bervariasi sesuai dengan pemicu dan properti yang dipilih.

Kondisi yang tersedia dengan pemicu buat

Properti Set operator - Judul

- Keterangan

- Semua properti entitas yang tercantum- Sama dengan/Tidak sama dengan

- Berisi/Tidak berisi

- Dimulai dengan/Tidak dimulai dengan

- Berakhir dengan/Tidak diakhiri dengan- Tag (Lihat masing-masing vs. koleksi) Tag individual apa pun:

- Sama dengan/Tidak sama dengan

- Berisi/Tidak berisi

- Dimulai dengan/Tidak dimulai dengan

- Berakhir dengan/Tidak diakhiri dengan

Kumpulan semua tag:

- Berisi/Tidak berisi- Keparahan

- Keadaan

- Kunci detail kustom- Sama dengan/Tidak sama dengan - Taktik

- Memperingatkan nama produk

- Nilai detail kustom

- Nama aturan analitik- Berisi/Tidak berisi Kondisi yang tersedia dengan pemicu pembaruan

Properti Set operator - Judul

- Keterangan

- Semua properti entitas yang tercantum- Sama dengan/Tidak sama dengan

- Berisi/Tidak berisi

- Dimulai dengan/Tidak dimulai dengan

- Berakhir dengan/Tidak diakhiri dengan- Tag (Lihat masing-masing vs. koleksi) Tag individual apa pun:

- Sama dengan/Tidak sama dengan

- Berisi/Tidak berisi

- Dimulai dengan/Tidak dimulai dengan

- Berakhir dengan/Tidak diakhiri dengan

Kumpulan semua tag:

- Berisi/Tidak berisi- Tag (selain di atas)

- Pemberitahuan

- Komentar- Ditambahkan - Keparahan

- Keadaan- Sama dengan/Tidak sama dengan

- Diubah

- Diubah dari

- Diubah Menjadi- Pemilik - Diubah - Diperbarui oleh

- Kunci detail kustom- Sama dengan/Tidak sama dengan - Taktik - Berisi/Tidak berisi

- Ditambahkan- Memperingatkan nama produk

- Nilai detail kustom

- Nama aturan analitik- Berisi/Tidak berisi Kondisi tersedia dengan pemicu pemberitahuan

Satu-satunya kondisi yang dapat dievaluasi oleh aturan berdasarkan pemicu pembuatan pemberitahuan adalah aturan analitik Microsoft Sentinel yang membuat pemberitahuan.

Oleh karena itu, aturan automasi berdasarkan pemicu pemberitahuan hanya akan berjalan pada pemberitahuan yang dibuat oleh Microsoft Sentinel.

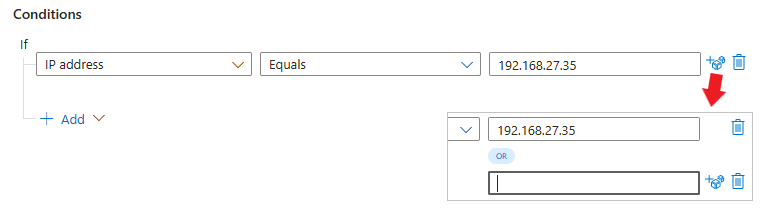

Masukkan nilai di bidang di sebelah kanan. Bergantung pada properti yang Anda pilih, ini mungkin merupakan kotak teks atau drop-down tempat Anda memilih dari daftar nilai tertutup. Anda mungkin juga dapat menambahkan beberapa nilai dengan memilih ikon dadu di sebelah kanan kotak teks.

Sekali lagi, untuk mengatur kondisi Or yang kompleks dengan bidang yang berbeda, lihat Menambahkan kondisi tingkat lanjut ke aturan otomatisasi.

Kondisi berdasarkan tag

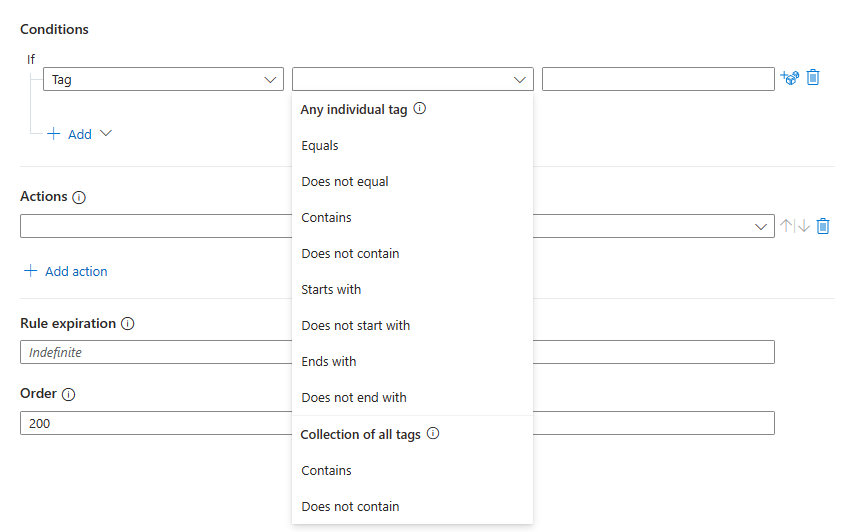

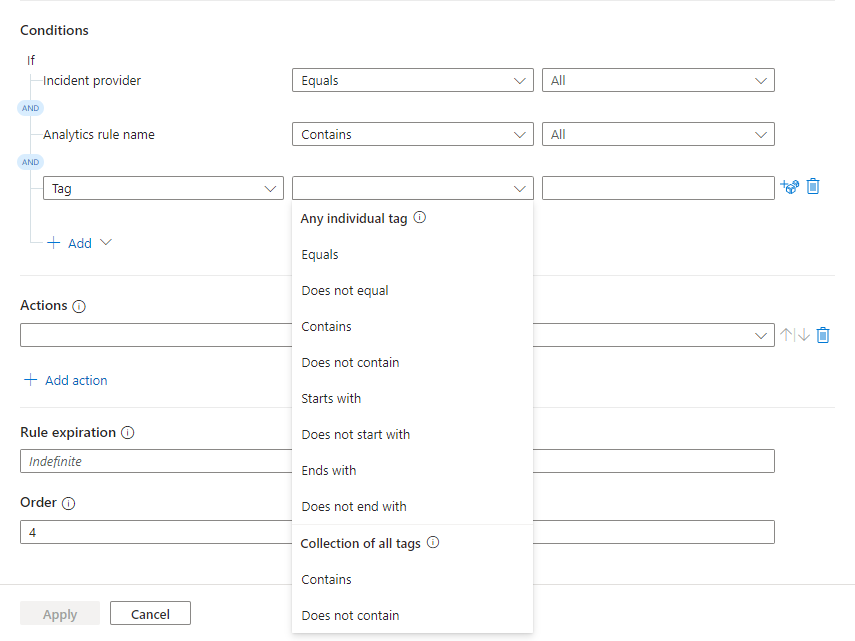

Anda dapat membuat dua jenis kondisi berdasarkan tag:

- Kondisi dengan setiap operator tag individu mengevaluasi nilai yang ditentukan terhadap setiap tag dalam koleksi. Evaluasi benar ketika setidaknya satu tag memenuhi kondisi.

- Kondisi dengan Kumpulan semua operator tag mengevaluasi nilai yang ditentukan terhadap kumpulan tag sebagai satu unit. Evaluasi hanya berlaku jika koleksi secara keseluruhan memenuhi kondisi.

Untuk menambahkan salah satu kondisi ini berdasarkan tag insiden, lakukan langkah-langkah berikut:

Buat aturan otomatisasi baru seperti yang dijelaskan di atas.

Tambahkan kondisi atau grup kondisi.

Pilih Tag dari daftar drop-down properti.

Pilih daftar drop-down operator untuk mengungkapkan operator yang tersedia untuk dipilih.

Lihat bagaimana operator dibagi dalam dua kategori seperti yang dijelaskan sebelumnya. Pilih operator Anda dengan hati-hati berdasarkan bagaimana Anda ingin tag dievaluasi.

Untuk informasi selengkapnya, lihat Properti tag: individual vs. collection.

Kondisi berdasarkan detail kustom

Anda dapat mengatur nilai detail kustom yang muncul dalam insiden sebagai kondisi aturan otomatisasi. Ingat bahwa detail kustom adalah poin data dalam data log peristiwa mentah yang dapat dimunculkan dan ditampilkan dalam peringatan serta insiden yang dihasilkan darinya. Gunakan detail kustom untuk masuk ke konten yang relevan aktual dalam pemberitahuan Anda tanpa harus menggali hasil kueri.

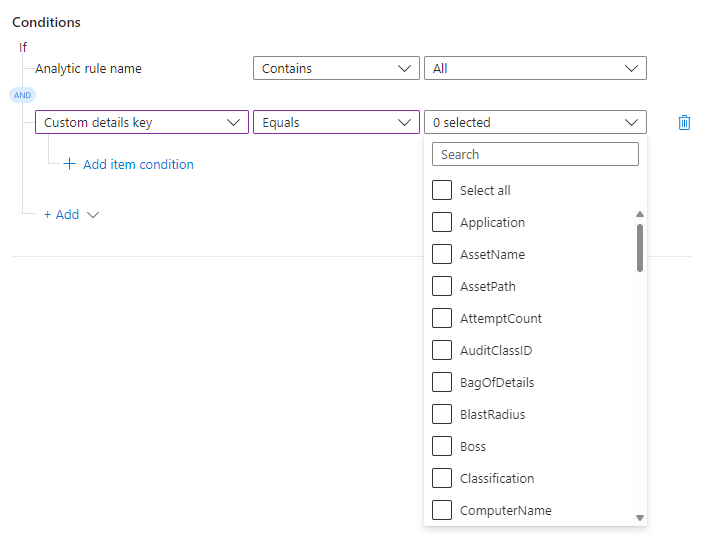

Untuk menambahkan kondisi berdasarkan detail kustom:

Buat aturan otomatisasi baru seperti yang dijelaskan sebelumnya.

Tambahkan kondisi atau grup kondisi.

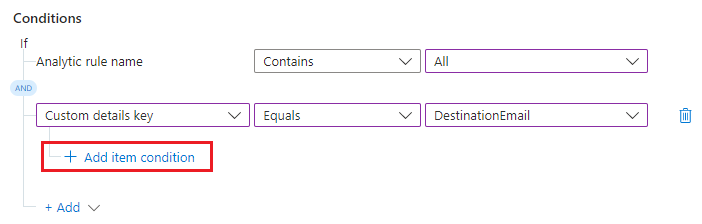

Pilih Kunci detail kustom dari daftar drop-down properti. Pilih Sama dengan atau Tidak sama dengan daftar drop-down operator.

Untuk kondisi detail kustom, nilai dalam daftar drop-down terakhir berasal dari detail kustom yang muncul di semua aturan analitik yang tercantum dalam kondisi pertama. Pilih detail kustom yang ingin Anda gunakan sebagai kondisi.

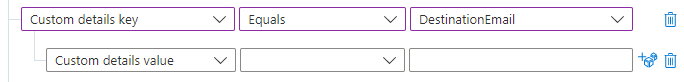

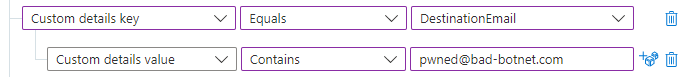

Anda memilih bidang yang ingin Anda evaluasi untuk kondisi ini. Sekarang tentukan nilai yang muncul di bidang tersebut yang membuat kondisi ini dievaluasi ke true.

Pilih + Tambahkan kondisi item.

Baris kondisi nilai muncul di bawah ini.

Pilih Berisi atau Tidak berisi dari daftar drop-down operator. Di kotak teks sebelah kanan, masukkan nilai yang Anda ingin kondisinya melakukan evaluasi ke true.

Dalam contoh ini, jika insiden memiliki detail kustom DestinationEmail, dan jika nilai detail tersebut adalah pwned@bad-botnet.com, tindakan yang ditentukan dalam aturan otomatisasi akan berjalan.

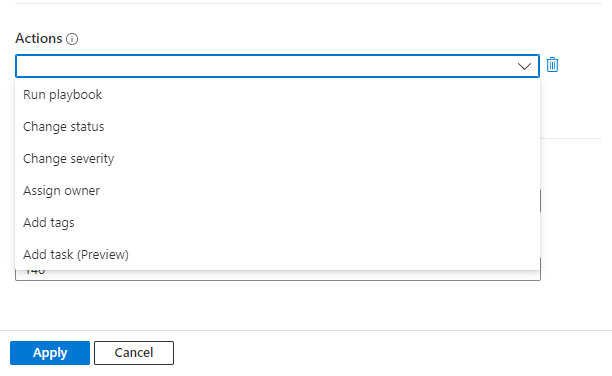

Menambahkan tindakan

Pilih tindakan yang Anda inginkan untuk dilakukan oleh aturan otomatisasi ini. Tindakan yang tersedia termasuk Tetapkan pemilik, Ubah status, Ubah tingkat keparahan, Tambahkan tag, dan Jalankan playbook. Anda dapat menambahkan tindakan sebanyak yang disuka.

Catatan

Hanya tindakan Jalankan playbook yang tersedia dalam aturan otomatisasi menggunakan pemicu pemberitahuan.

Untuk tindakan apa pun yang Anda pilih, isi bidang yang muncul untuk tindakan tersebut sesuai dengan apa yang ingin Anda lakukan.

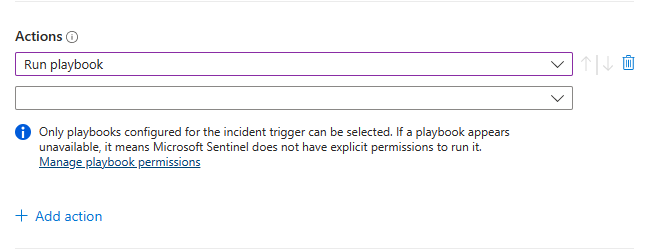

Jika menambahkan tindakan Jalankan playbook, Anda akan diminta untuk memilih dari daftar drop-down playbook yang tersedia.

Hanya playbook yang dimulai dengan pemicu insiden yang dapat dijalankan dari aturan otomatisasi, jadi hanya itu yang akan muncul dalam daftar. Demikian juga, hanya playbook yang dimulai dengan pemicu pemberitahuan yang tersedia dalam aturan otomatisasi menggunakan pemicu pemberitahuan.

Microsoft Sentinel harus diberi izin eksplisit agar dapat menjalankan playbook dari aturan otomatisasi. Jika playbook muncul "abu-abu" di daftar drop-down, artinya Sentinel tidak memiliki izin ke grup sumber daya playbook tersebut. Klik tautan Kelola izin playbook untuk menetapkan izin.

Di panel Kelola izin yang terbuka, tandai kotak centang grup sumber daya yang berisi playbook yang ingin Anda jalankan, dan pilih Terapkan.

Anda sendiri harus memiliki izin pemilik pada grup sumber daya apa pun yang ingin Anda berikan izin Microsoft Azure Sentinel, dan Anda harus memiliki peran Kontributor Otomatisasi Microsoft Sentinel pada grup sumber daya apa pun yang berisi playbook yang ingin Anda jalankan.

Jika Anda belum memiliki playbook yang akan mengambil tindakan yang Anda ingin, buat playbook baru. Anda harus keluar dari proses pembuatan aturan automasi dan menghidupkan ulang setelah Anda membuat playbook.

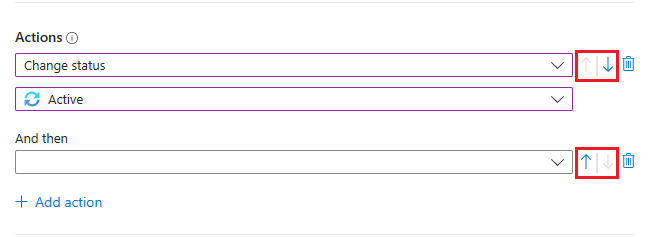

Memindahkan tindakan di sekitar

Anda dapat mengubah urutan tindakan dalam aturan Anda bahkan setelah Anda menambahkannya. Pilih panah atas atau bawah biru di samping setiap tindakan untuk memindahkannya ke atas atau ke bawah satu langkah.

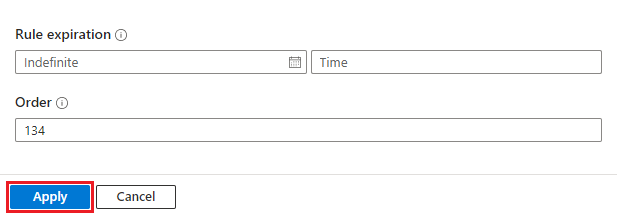

Menyelesaikan pembuatan aturan Anda

Di bawah Kedaluwarsa aturan, jika Anda ingin aturan otomatisasi Anda kedaluwarsa, tetapkan tanggal kedaluwarsa (dan secara opsional, waktu). Jika tidak, biarkan sebagai Tidak Terbatas.

Bidang Pesanan telah diisi sebelumnya dengan nomor berikutnya yang tersedia untuk jenis pemicu aturan Anda. Angka ini menentukan di mana dalam urutan aturan otomatisasi (dari jenis pemicu yang sama) aturan ini akan berjalan. Anda dapat mengubah angka jika Anda ingin aturan ini dijalankan sebelum aturan yang ada.

Lihat Catatan tentang urutan dan prioritas eksekusi untuk informasi selengkapnya.

Pilih Terapkan. Anda selesai!

Mengaudit aktivitas aturan automasi

Cari tahu aturan otomatisasi apa yang mungkin telah dilakukan pada insiden tertentu. Anda memiliki catatan lengkap kronik insiden yang tersedia untuk Anda di tabel SecurityIncident di halaman Log di portal Azure, atau halaman Perburuan tingkat lanjut di portal Defender. Gunakan kueri berikut untuk melihat semua aktivitas aturan otomasi Anda:

SecurityIncident

| where ModifiedBy contains "Automation"

Eksekusi aturan otomasi

Aturan automasi dijalankan secara berurutan, sesuai urutan yang Anda tentukan. Setiap aturan otomasi dijalankan setelah aturan sebelumnya selesai dijalankan. Dalam aturan otomasi, semua tindakan dijalankan secara berurutan dalam urutan di mana mereka didefinisikan. Lihat Catatan tentang urutan dan prioritas eksekusi untuk informasi selengkapnya.

Tindakan playbook dalam aturan otomatisasi mungkin diperlakukan secara berbeda dalam beberapa keadaan, sesuai dengan kriteria berikut:

| Durasi playbook | Aturan Azure Automation menuju ke tindakan berikutnya... |

|---|---|

| Kurang dari satu detik | Segera setelah playbook selesai |

| Kurang dari dua menit | Hingga dua menit setelah playbook mulai berjalan, tetapi tidak lebih dari 10 detik setelah playbook selesai |

| Lebih dari dua menit | Dua menit setelah playbook mulai berjalan, terlepas dari apakah playbook selesai atau tidak |

Langkah berikutnya

Dalam dokumen ini, Anda mempelajari cara menggunakan aturan otomatisasi untuk mengelola otomatisasi respons secara terpusat untuk insiden dan peringatan Microsoft Sentinel.

- Untuk mempelajari cara menambahkan kondisi tingkat lanjut dengan operator

ORke aturan otomatisasi, lihat Menambahkan kondisi tingkat lanjut ke aturan otomatisasi Microsoft Sentinel. - Untuk mempelajari selengkapnya tentang aturan otomatisasi, lihat Mengotomatiskan penanganan insiden di Microsoft Sentinel dengan aturan otomatisasi

- Untuk mempelajari lebih lanjut opsi otomatisasi tingkat lanjut, lihat Mengotomatiskan respons ancaman dengan playbook di Microsoft Azure Sentinel.

- Untuk mempelajari cara menggunakan aturan otomatisasi untuk menambahkan tugas ke insiden, lihat Membuat tugas insiden di Microsoft Azure Sentinel menggunakan aturan otomatisasi.

- Untuk memigrasikan playbook pemicu peringatan agar dipanggil oleh aturan otomatisasi, lihat Memigrasikan playbook pemicu pemberitahuan Microsoft Sentinel Anda ke aturan otomatisasi

- Untuk mendapatkan bantuan terkait menerapkan aturan otomatisasi dan playbook, lihat Tutorial: Menggunakan playbook untuk mengotomatiskan respons ancaman di Microsoft Azure Sentinel.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk