Deteksi ancaman tingkat lanjut dengan Analitik Perilaku Pengguna dan Entitas (UEBA) di Microsoft Azure Sentinel

Catatan

Untuk informasi tentang ketersediaan fitur di cloud Pemerintah AS, lihat tabel Microsoft Azure Sentinel di ketersediaan fitur Cloud untuk pelanggan Pemerintah AS.

Mengidentifikasi ancaman di dalam organisasi Anda dan dampak potensialnya—baik entitas yang disusupi atau orang dalam yang berbahaya—selalu menjadi proses yang memakan waktu dan padat karya. Memilah pemberitahuan, menghubungkan titik-titik, dan aktif berburu semuanya menambah sejumlah besar waktu dan upaya yang dikeluarkan dengan pengembalian minimal, dan kemungkinan ancaman canggih hanya menghindari penemuan. Khususnya ancaman yang sangat sulit dipahami seperti ancaman persisten nol hari, ditargetkan, dan canggih dapat menjadi ancaman paling berbahaya bagi organisasi Anda, sehingga pendeteksian ancaman semacam ini semakin penting.

Kemampuan UEBA di Microsoft Azure Sentinel menghilangkan kejenuhan dari beban kerja analis Anda dan ketidakpastian dari upayanya, dan juga memberikan kecerdasan yang dapat ditindaklanjuti dengan fidelitas tinggi, sehingga mereka dapat berfokus pada investigasi dan remediasi.

Penting

Microsoft Sentinel sekarang tersedia secara umum dalam platform operasi keamanan terpadu Microsoft di portal Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Semua manfaat UEBA tersedia di platform operasi keamanan terpadu di portal Pertahanan Microsoft.

Apa yang dimaksud dengan Analitik Perilaku Pengguna dan Entitas (UEBA)?

Saat Microsoft Sentinel mengumpulkan log dan pemberitahuan dari semua sumber data yang terhubung, Microsoft Sentinel menganalisisnya dan membangun profil perilaku garis besar dari entitas organisasi Anda (seperti pengguna, host, IP alamat, dan aplikasi) lintas waktu dan cakrawala grup serekan. Dengan menggunakan berbagai teknik dan kemampuan pembelajaran mesin, Microsoft Azure Sentinel dapat mengidentifikasi aktivitas anomali dan membantu Anda menentukan apakah suatu aset telah disusupi. Tidak hanya itu, tetapi juga dapat mengetahui sensitivitas relatif dari aset tertentu, mengidentifikasi aset dari grup serekan, dan mengevaluasi dampak potensial dari setiap aset yang disusupi ("radius ledakannya"). Berbekal informasi ini, Anda dapat secara efektif memangkatkan investigasi dan penanganan insiden Anda.

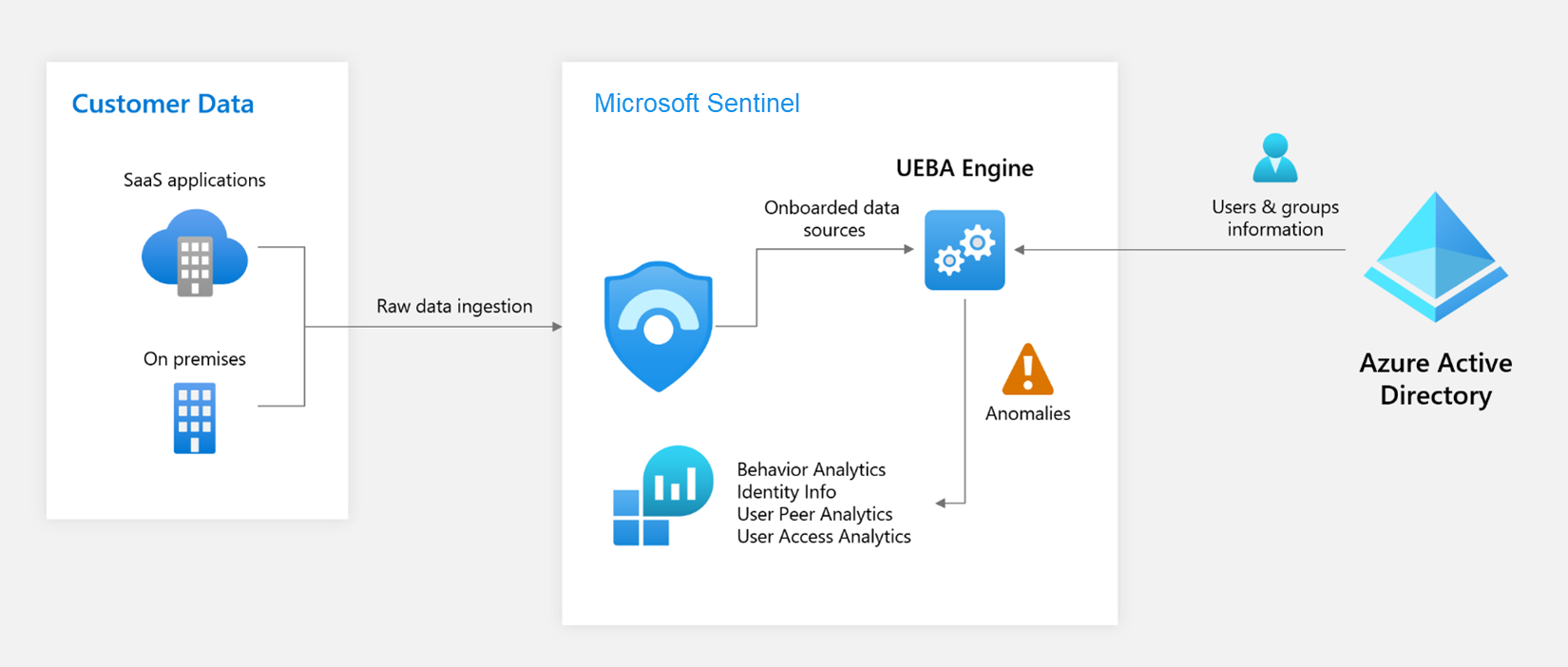

Arsitektur analitik UEBA

Analitik berbasis keamanan

Terinspirasi oleh paradigma Gartner untuk solusi UEBA, Microsoft Azure Sentinel menyediakan pendekatan "dari luar ke dalam", berdasarkan tiga bingkai acuan:

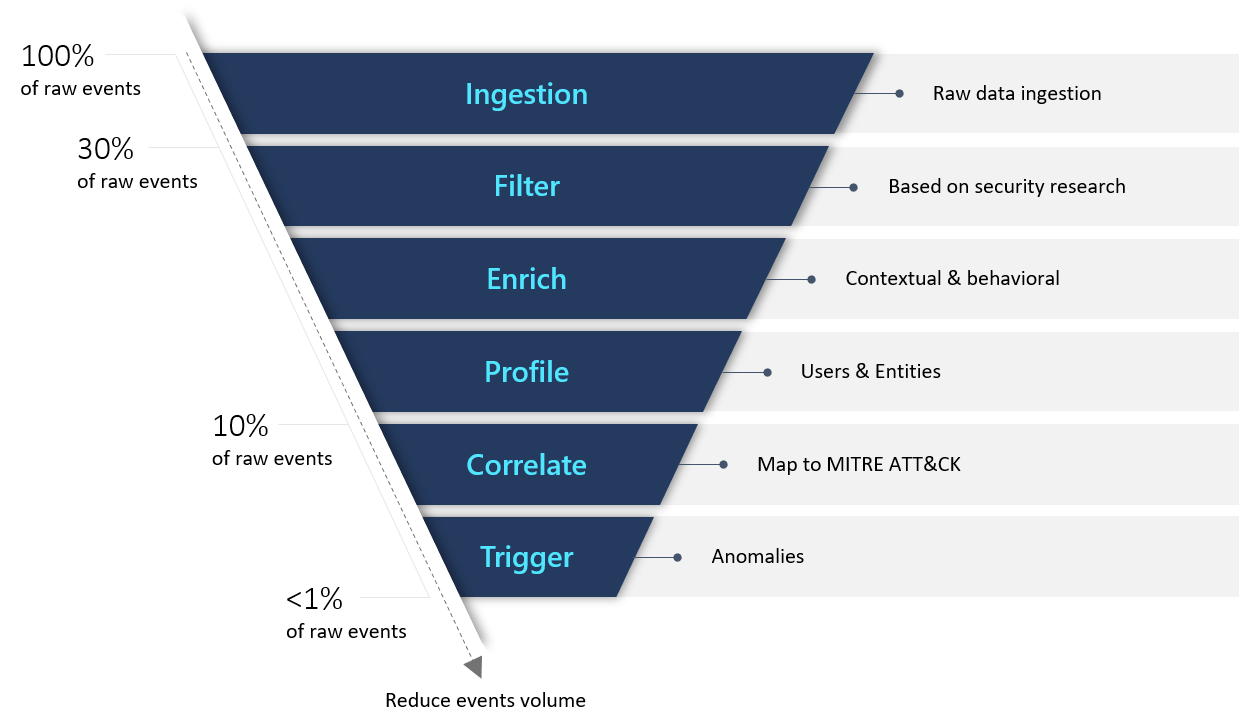

Kasus penggunaan: Dengan memprioritaskan vektor dan skenario serangan yang relevan berdasarkan penelitian keamanan yang selaras dengan kerangka taktik, teknik, dan sub-teknik MITRE ATT&CK yang menempatkan berbagai entitas sebagai korban, pelaku, atau titik pivot dalam rantai pembunuhan; Microsoft Azure Sentinel berfokus secara khusus pada log paling berharga yang dapat digunakan oleh setiap sumber data.

Sumber Data: Meskipun prioritas yang diutamakan adalah mendukung sumber data Azure, Microsoft Azure Sentinel memilih sumber data pihak ketiga dengan cermat untuk memberikan data yang cocok dengan skenario ancaman kami.

Analitik: Dengan berbagai algoritma pembelajaran mesin (ML), Microsoft Azure Sentinel mengidentifikasi aktivitas ganjil dan memberikan bukti dengan jelas dan singkat dalam bentuk pengayaan kontekstual, yang beberapa contohnya ada di bawah.

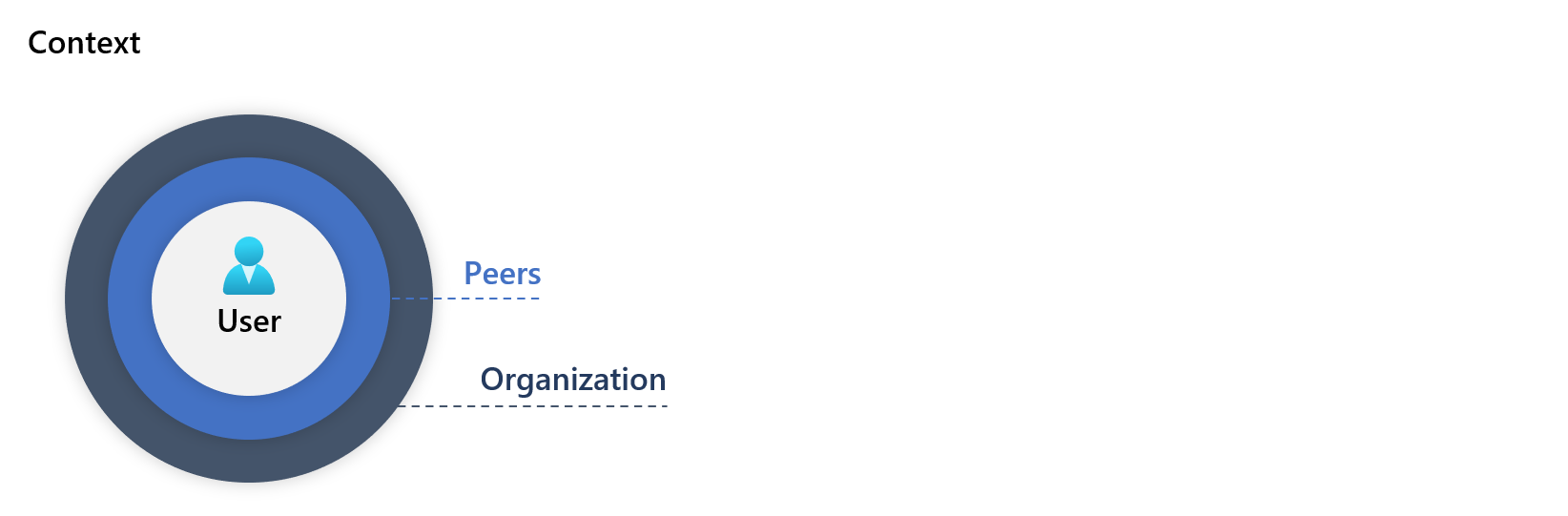

Microsoft Azure Sentinel menyajikan artefak yang membantu analis keamanan Anda mendapatkan pemahaman yang jelas tentang aktivitas ganjil dalam konteks, dan dibandingkan dengan profil garis dasar pengguna. Tindakan yang dilakukan oleh pengguna (atau host, maupun alamat) dievaluasi secara kontekstual, di mana hasil yang "benar" menunjukkan keganjilan yang teridentifikasi:

- di seluruh lokasi geografis, perangkat, dan lingkungan.

- melintasi cakrawala waktu dan frekuensi (dibandingkan dengan riwayat pengguna sendiri).

- dibandingkan dengan perilaku serekan.

- dibandingkan dengan perilaku organisasi.

Informasi entitas pengguna yang digunakan Microsoft Azure Sentinel untuk membangun profil penggunanya berasal dari ID Microsoft Entra Anda (dan/atau Active Directory lokal Anda, sekarang dalam Pratinjau). Saat Anda mengaktifkan UEBA, UEBA menyinkronkan ID Microsoft Entra Anda dengan Microsoft Sentinel, menyimpan informasi dalam database internal yang terlihat melalui tabel IdentityInfo .

- Di Microsoft Azure Sentinel di portal Azure, Anda mengkueri tabel IdentityInfo di Log Analytics di halaman Log.

- Di platform operasi keamanan terpadu di Pertahanan Microsoft, Anda mengkueri tabel ini dalam Perburuan tingkat lanjut.

Di pratinjau, Anda juga dapat menyinkronkan informasi entitas pengguna Active Directory lokal Anda juga, menggunakan Pertahanan Microsoft untuk Identitas.

Lihat Mengaktifkan Analitik Perilaku Pengguna dan Entitas (UEBA) di Microsoft Sentinel untuk mempelajari cara mengaktifkan UEBA dan menyinkronkan identitas pengguna.

Penilaian

Setiap aktivitas diberi skor dengan “Skor Prioritas Investigasi” – yang menentukan probabilitas pengguna tertentu melakukan aktivitas tertentu, berdasarkan pembelajaran perilaku pengguna tersebut dan rekannya. Kegiatan yang diidentifikasi sebagai yang paling ganjil menerima skor tertinggi (pada skala 0-10).

Lihat bagaimana analitik perilaku digunakan di Microsoft Cloud App Security untuk mengetahui contoh cara kerjanya.

Pelajari selengkapnya entitas di Microsoft Azure Sentinel dan lihat daftar lengkap entitas dan pengidentifikasi yang didukung.

halaman entitas

Informasi tentang halaman entitas sekarang dapat ditemukan di halaman Entitas di Microsoft Azure Sentinel.

Mengajukan kueri data analitik perilaku

Dengan menggunakan KQL, kita dapat mengkueri tabel BehaviorAnalytics .

Misalnya - jika kita ingin menemukan semua kasus pengguna yang gagal masuk ke sumber daya Azure, di mana itu adalah upaya pertama pengguna untuk terhubung dari negara/wilayah tertentu, dan koneksi dari negara/wilayah tersebut jarang terjadi bahkan untuk rekan pengguna, kita dapat menggunakan kueri berikut:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- Di Microsoft Azure Sentinel di portal Azure, Anda mengkueri tabel BehaviorAnalytics di Analitik Log di halaman Log.

- Di platform operasi keamanan terpadu di Pertahanan Microsoft, Anda mengkueri tabel ini dalam Perburuan tingkat lanjut.

Metadata rekan pengguna - tabel dan notebook

Metadata rekan pengguna memberikan konteks penting dalam deteksi ancaman, dalam menyelidiki insiden, dan dalam memburu potensi ancaman. Analis keamanan dapat mengamati aktivitas normal rekan pengguna untuk menentukan apakah aktivitas pengguna tidak biasa dibandingkan dengan rekannya.

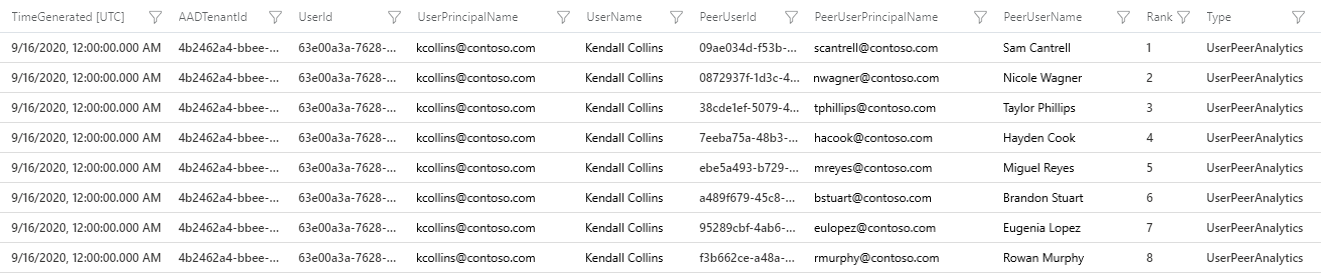

Microsoft Sentinel menghitung dan memberi peringkat serekan pengguna, berdasarkan keanggotaan grup keamanan Microsoft Entra pengguna, milis, dan seterusnya, dan menyimpan rekan-rekan dengan peringkat 1-20 dalam tabel UserPeerAnalytics . Cuplikan layar di bawah ini menunjukkan skema tabel UserPeerAnalytics dan menampilkan rekan dengan peringkat delapan teratas dari pengguna Kendall Collins. Microsoft Azure Sentinel menggunakan algoritma istilah frekuensi dokumen terbalik (TF-IDF) untuk menormalkan penimbangan dalam menghitung peringkat: semakin kecil grup, semakin tinggi bobotnya.

Anda dapat menggunakan notebook Jupyter yang disediakan di repositori GitHub Microsoft Azure Sentinel untuk memvisualisasikan metadata rekan pengguna. Untuk instruksi mendetail tentang cara menggunakan notebook, lihat notebook Analisis Terpandu - Metadata Keamanan Pengguna.

Catatan

Tabel UserAccessAnalytics tidak digunakan lagi.

Kueri berburu dan kueri eksplorasi

Microsoft Azure Sentinel menyediakan satu set kueri berburu, kueri eksplorasi, dan buku kerja Analitik Perilaku Pengguna dan Entitas, yang didasarkan pada tabel BehaviorAnalytics. Alat-alat ini menyajikan data yang diperkaya, berfokus pada kasus penggunaan tertentu, yang menunjukkan perilaku anomali.

Untuk informasi selengkapnya, lihat:

Ketika alat pertahanan warisan menjadi usang, organisasi mungkin memiliki perkebunan digital yang begitu luas dan berpori sehingga menjadi tidak dapat dikelola untuk mendapatkan gambaran komprehensif tentang risiko dan postur lingkungan mereka mungkin dihadapi. Jika Anda sangat mengandalkan upaya reaktif, seperti analitik dan aturan, aktor jahat dapat mempelajari cara menghindari upaya tersebut. Di sinilah UEBA menunjukkan perannya, dengan menyediakan metodologi penilaian risiko dan algoritma untuk mencari tahu apa yang sebenarnya terjadi.

Langkah berikutnya

Dalam dokumen ini, Anda mempelajari tentang kemampuan analitik perilaku entitas Microsoft Azure Sentinel. Untuk panduan praktis tentang implementasi dan untuk menggunakan wawasan yang Anda peroleh, lihat artikel berikut:

- Aktifkan analitik perilaku entitas di Microsoft Azure Sentinel.

- Lihat daftar anomali yang terdeteksi oleh mesin UEBA.

- Selidiki insiden dengan data UEBA.

- Lakukan perburuan ancaman keamanan.

Untuk informasi selengkapnya, lihat juga Referensi UEBA Microsoft Sentinel.