Menanggapi pelaku ancaman saat menyelidiki atau berburu ancaman di Microsoft Azure Sentinel

Artikel ini menunjukkan kepada Anda cara mengambil tindakan respons terhadap pelaku ancaman di tempat, selama penyelidikan insiden atau perburuan ancaman, tanpa melakukan pivot atau konteks yang beralih dari penyelidikan atau perburuan. Anda menyelesaikan ini menggunakan playbook berdasarkan pemicu entitas baru.

Pemicu entitas saat ini mendukung jenis entitas berikut:

Penting

Pemicu entitas saat ini dalam PRATINJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk ketentuan hukum tambahan yang berlaku untuk fitur Azure dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Menjalankan playbook dengan pemicu entitas

Saat Menyelidiki insiden, dan Anda menentukan bahwa entitas tertentu - akun pengguna, host, alamat IP, file, dan sebagainya - mewakili ancaman, Anda dapat segera mengambil tindakan remediasi pada ancaman tersebut dengan menjalankan playbook sesuai permintaan. Anda juga dapat melakukannya jika Anda menemukan entitas yang mencurigakan saat secara proaktif berburu ancaman di luar konteks insiden.

Pilih entitas dalam konteks apa pun yang Anda temui, dan pilih cara yang sesuai untuk menjalankan playbook, sebagai berikut:

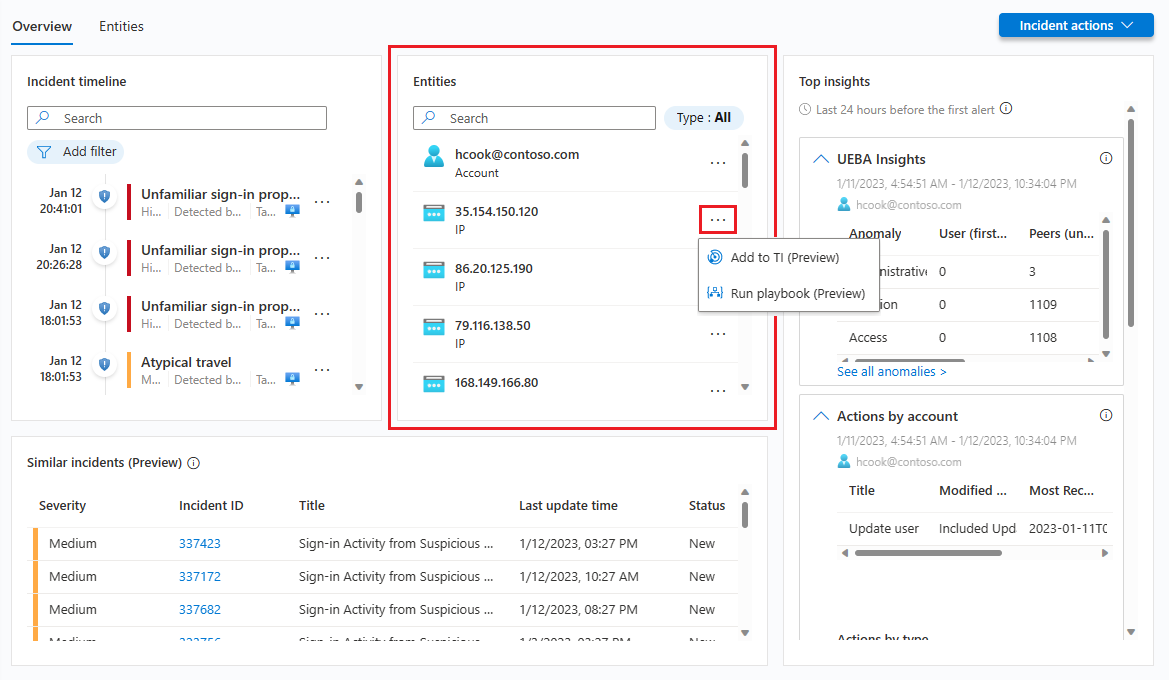

Di widget Entitas pada tab Gambaran Umum insiden di halaman detail insiden baru (sekarang di Pratinjau), atau di tab Entitasnya, pilih entitas dari daftar, pilih tiga titik di samping entitas, dan pilih Jalankan playbook (Pratinjau) dari menu pop-up.

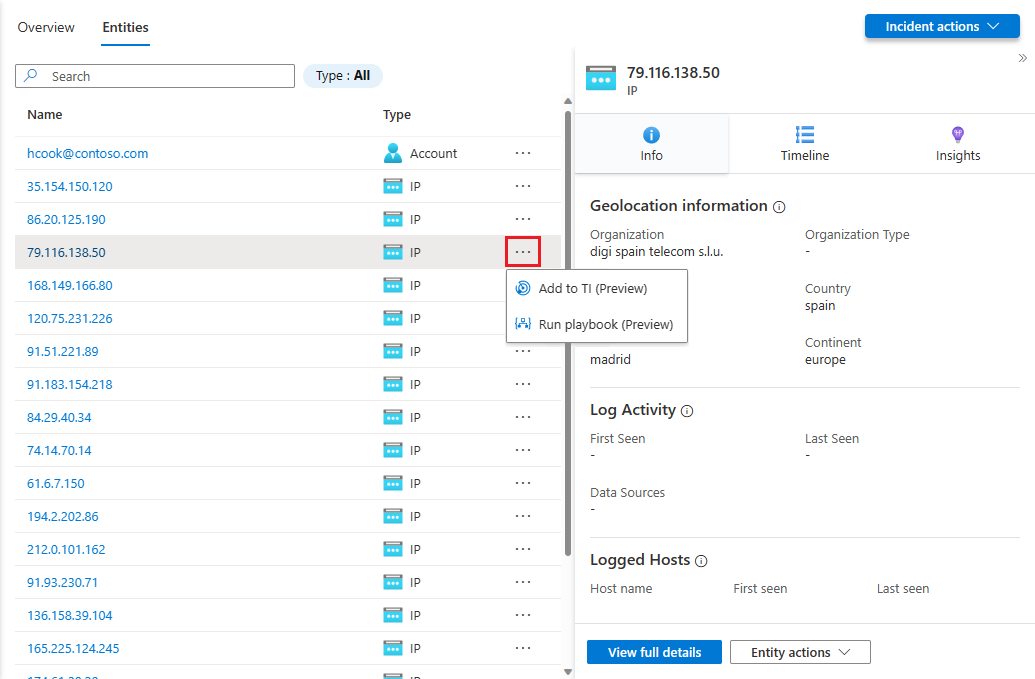

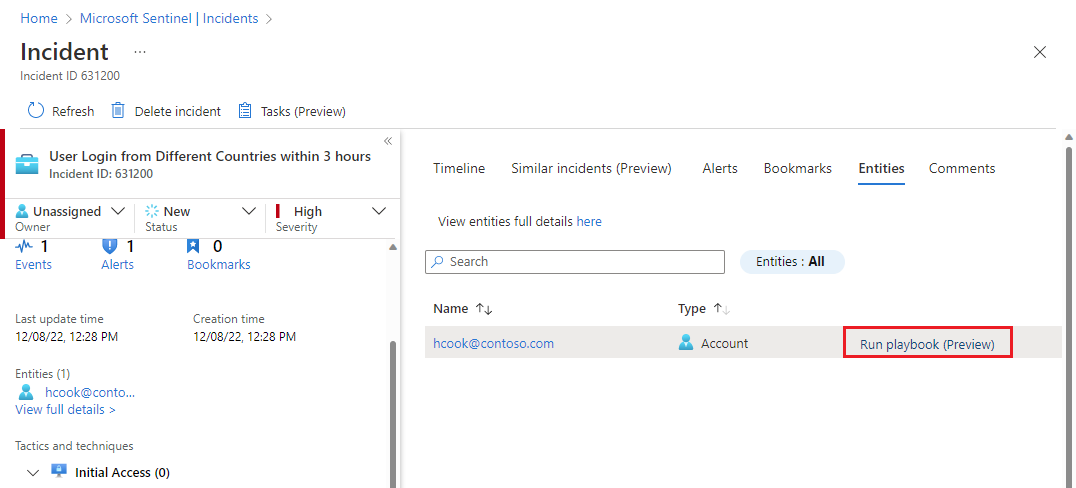

Di tab Entitas dari insiden, pilih entitas dari daftar dan pilih tautan Jalankan playbook (Pratinjau) di akhir barisnya dalam daftar.

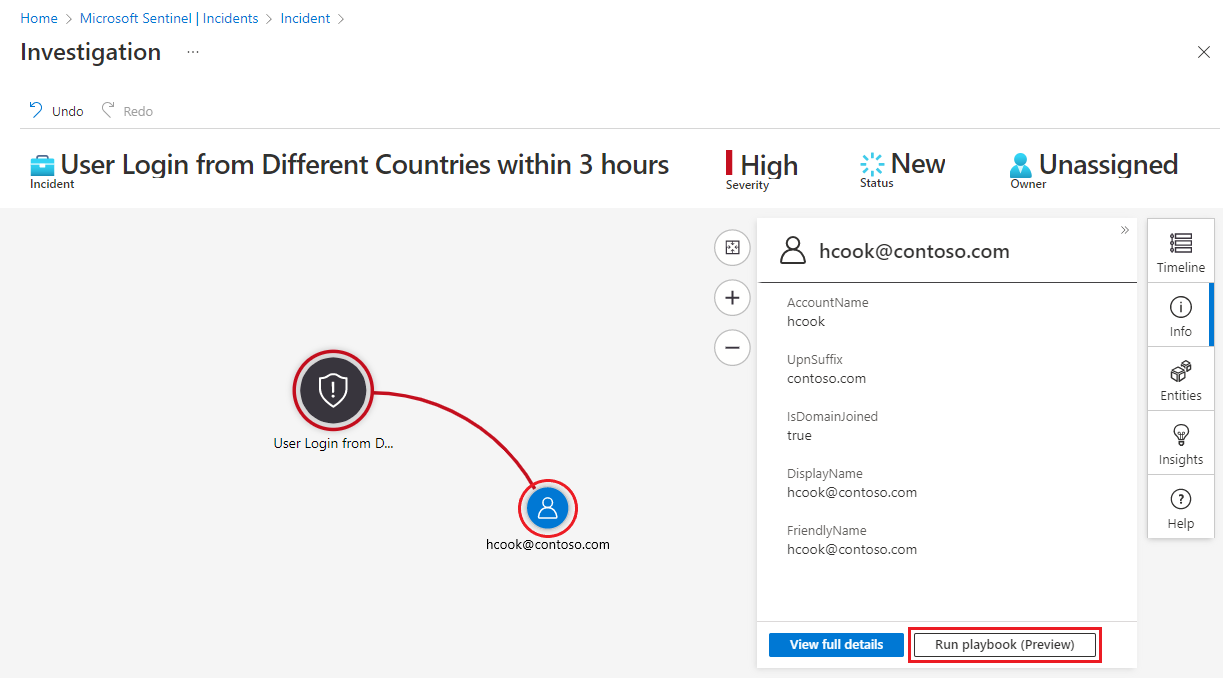

Dari grafik Investigasi, pilih entitas dan pilih tombol Jalankan playbook (Pratinjau) di panel sisi entitas.

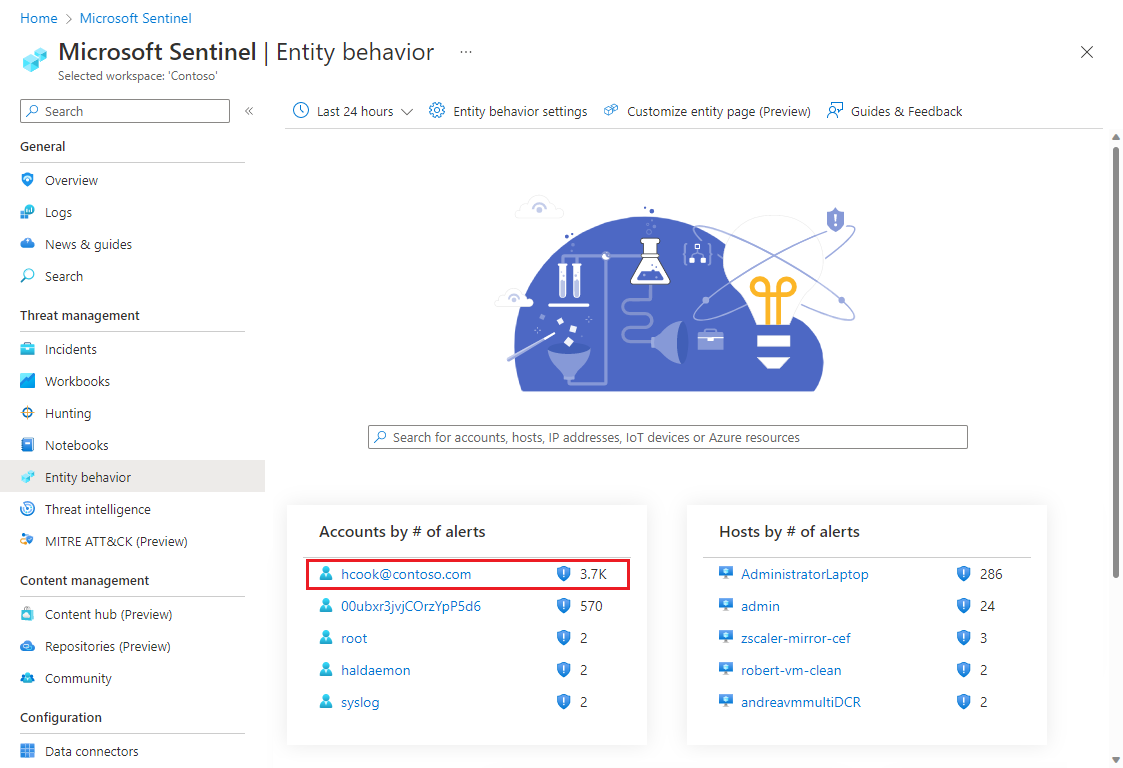

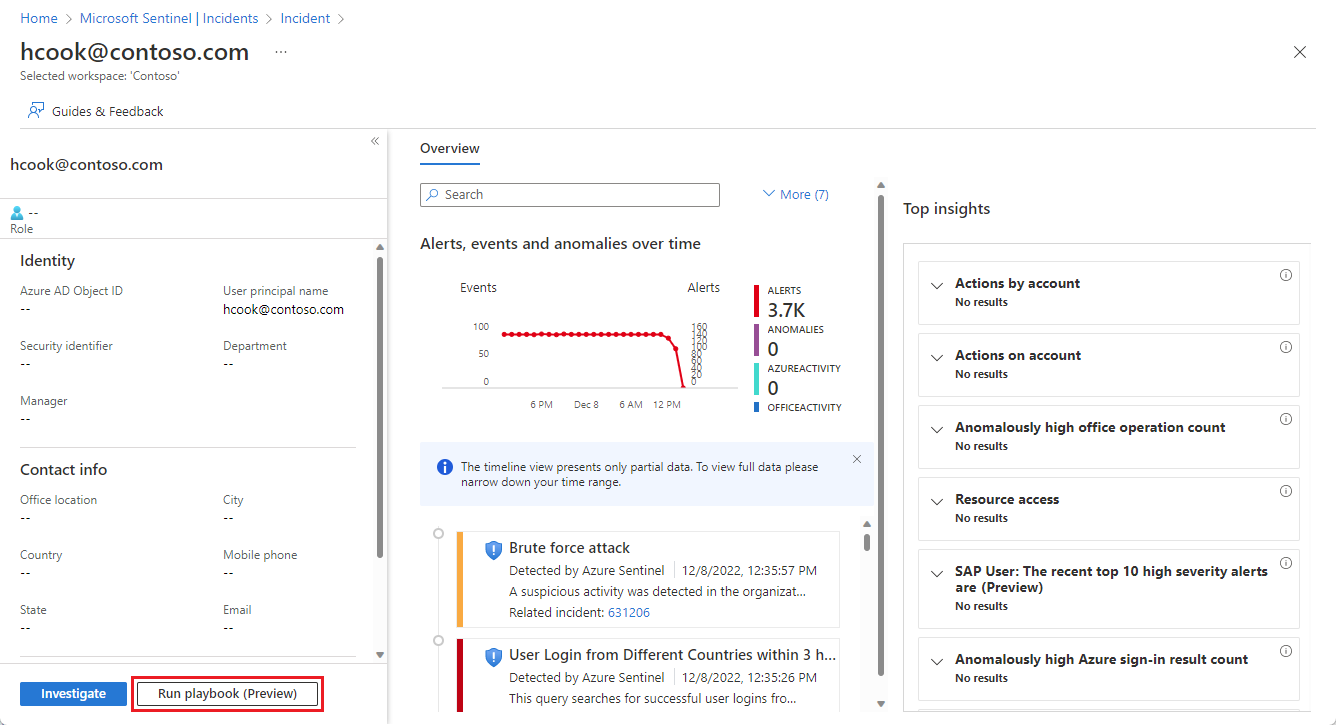

Dari halaman Perilaku entitas , pilih entitas. Dari halaman entitas yang dihasilkan, pilih tombol Jalankan playbook (Pratinjau) di panel sebelah kiri.

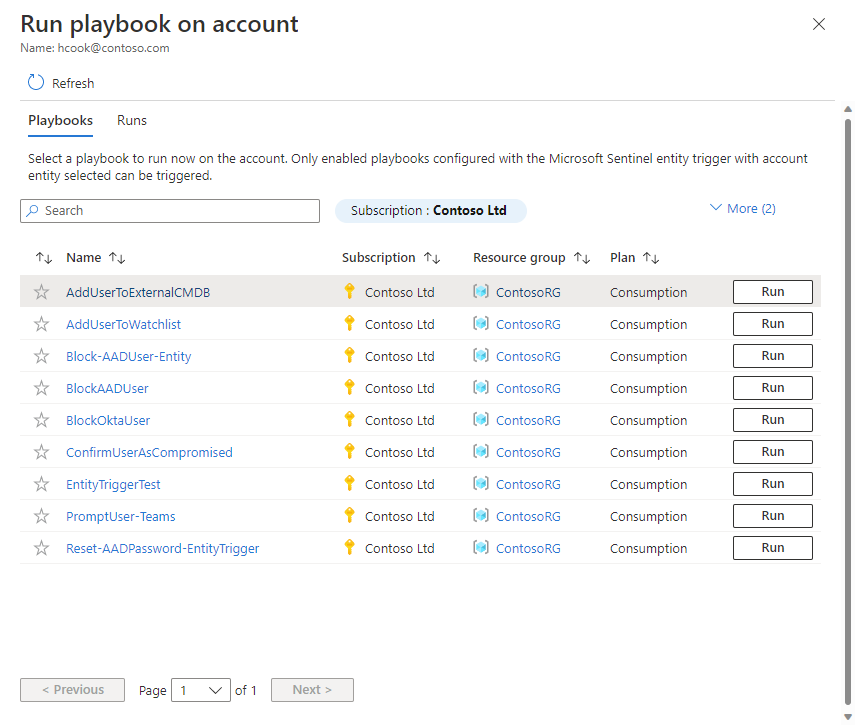

Ini semua akan membuka run playbook pada< panel jenis> entitas.

Di salah satu panel ini, Anda akan melihat dua tab: Playbook dan Runs.

Di tab Playbook, Anda akan melihat daftar semua playbook yang dapat Anda akses dan yang menggunakan pemicu Entitas Microsoft Azure Sentinel untuk jenis entitas tersebut (dalam hal ini, akun pengguna). Pilih tombol Jalankan untuk playbook yang ingin Anda jalankan segera.

Jika Anda tidak melihat playbook yang ingin Anda jalankan dalam daftar, itu berarti Microsoft Sentinel tidak memiliki izin untuk menjalankan playbook di grup sumber daya tersebut.

Untuk memberikan izin tersebut, pilih izin Pengaturan > Pengaturan > Playbook > Mengonfigurasi izin. Di panel Kelola izin , tandai kotak centang grup sumber daya yang berisi playbook yang ingin Anda jalankan, dan pilih Terapkan.

Untuk informasi selengkapnya, lihat Izin tambahan yang diperlukan microsoft Azure Sentinel untuk menjalankan playbook.

Anda dapat mengaudit aktivitas playbook pemicu entitas Anda di tab Jalankan . Anda akan melihat daftar setiap kali playbook dijalankan pada entitas yang Anda pilih. Mungkin perlu waktu beberapa detik agar proses yang baru saja selesai muncul dalam daftar ini. Memilih eksekusi tertentu akan membuka log eksekusi penuh di Azure Logic Apps.

Langkah berikutnya

Dalam artikel ini, Anda mempelajari cara menjalankan playbook secara manual untuk memulihkan ancaman dari entitas saat sedang menyelidiki insiden atau berburu ancaman.

- Pelajari selengkapnya tentang menyelidiki insiden di Microsoft Azure Sentinel.

- Pelajari cara berburu ancaman secara proaktif menggunakan Microsoft Azure Sentinel.

- Pelajari entitas di Microsoft Sentinel lebih lanjut.

- Pelajari selengkapnya tentang playbook di Microsoft Azure Sentinel.