Membatasi sumber operasi salin ke akun penyimpanan

Untuk alasan keamanan, administrator penyimpanan mungkin ingin membatasi lingkungan tempat data dapat disalin ke akun aman. Membatasi cakupan operasi penyalinan yang diizinkan membantu mencegah infiltrasi data yang tidak diinginkan dari penyewa atau jaringan virtual yang tidak tepercaya.

Artikel ini memperlihatkan kepada Anda cara membatasi akun sumber operasi salin ke akun dalam penyewa yang sama dengan akun tujuan, atau dengan tautan privat ke jaringan virtual yang sama dengan tujuan.

Penting

Cakupan yang diizinkan untuk operasi salin saat ini dalam PRATINJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk persyaratan hukum yang berlaku pada fitur Azure dalam versi beta, pratinjau, atau belum dirilis secara umum.

Tentang Cakupan yang diizinkan untuk operasi penyalinan (pratinjau)

Properti AllowedCopyScope dari akun penyimpanan digunakan untuk menentukan lingkungan tempat data dapat disalin ke akun tujuan. Ini ditampilkan di portal Azure sebagai pengaturan konfigurasi Cakupan yang diizinkan untuk operasi salin (pratinjau). Properti tidak diatur secara default dan tidak mengembalikan nilai hingga Anda secara eksplisit mengaturnya. Ini memiliki tiga nilai yang mungkin:

- (null) (default): Izinkan penyalinan dari akun penyimpanan apa pun ke akun tujuan.

- ID Microsoft Entra: Mengizinkan penyalinan hanya dari akun dalam penyewa Microsoft Entra yang sama dengan akun tujuan.

- PrivateLink: Mengizinkan penyalinan hanya dari akun penyimpanan yang memiliki tautan privat ke jaringan virtual yang sama dengan akun tujuan.

Pengaturan ini berlaku untuk operasi Salin Blob dan Salin Blob Dari URL . Contoh alat yang menggunakan Copy Blob adalah AzCopy dan Azure Storage Explorer.

Ketika sumber permintaan salin tidak memenuhi persyaratan yang ditentukan oleh pengaturan ini, permintaan gagal dengan kode status HTTP 403 (Terlarang).

Properti AllowedCopyScope didukung untuk akun penyimpanan yang hanya menggunakan model penyebaran Azure Resource Manager. Untuk informasi tentang akun penyimpanan mana yang menggunakan model penyebaran Azure Resource Manager, lihat Jenis akun penyimpanan.

Mengidentifikasi akun penyimpanan sumber operasi salin

Sebelum mengubah nilai AllowedCopyScope untuk akun penyimpanan, identifikasi pengguna, aplikasi, atau layanan yang akan terpengaruh oleh perubahan. Bergantung pada temuan Anda, mungkin perlu untuk menyesuaikan pengaturan ke cakupan yang menyertakan semua sumber salinan yang diinginkan, atau untuk menyesuaikan konfigurasi jaringan atau Microsoft Entra untuk beberapa akun penyimpanan sumber.

Log Azure Storage menangkap detail di Azure Monitor tentang permintaan yang dibuat terhadap akun penyimpanan, termasuk sumber dan tujuan operasi penyalinan. Untuk informasi selengkapnya, lihat Memantau Azure Storage. Aktifkan dan analisis log untuk mengidentifikasi operasi salin yang mungkin terpengaruh dengan mengubah AllowedCopyScope untuk akun penyimpanan tujuan.

Buat pengaturan diagnostik di portal Azure

Untuk mencatat data Azure Storage dengan Azure Monitor dan menganalisisnya dengan Azure Log Analytics, Anda harus terlebih dahulu membuat pengaturan diagnostik yang menunjukkan jenis permintaan dan layanan penyimpanan mana yang ingin Anda catat datanya. Untuk membuat pengaturan diagnostik di portal Microsoft Azure, ikuti langkah-langkah berikut ini:

Buat ruang kerja Log Analytics baru di langganan yang berisi akun Azure Storage Anda, atau gunakan ruang kerja Log Analytics yang sudah ada. Setelah mengonfigurasi pembuatan log untuk akun penyimpanan Anda, log akan tersedia di ruang kerja Log Analytics. Untuk informasi selengkapnya, lihat Membuat ruang kerja Log Analytics di portal Microsoft Azure.

Navigasikan ke akun penyimpanan Anda di portal Microsoft Azure.

Di bagian Pemantauan, pilih Pengaturan diagnostik.

Pilih layanan Azure Storage yang ingin Anda catat permintaannya. Misalnya, pilih blob untuk mencatat permintaan ke Blob Storage.

Pilih Menambahkan pengaturan diagnostik.

Berikan nama untuk pengaturan diagnostik.

Di bawah Kategori, di bagian Log , pilih StorageRead, StorageWrite, dan StorageDelete untuk mencatat semua permintaan data ke layanan yang dipilih.

Di bawah Detail tujuan, pilih Kirim ke Log Analytics. Pilih langganan Anda dan ruang kerja Analitik Log yang Anda buat sebelumnya, seperti yang ditunjukkan pada gambar berikut, lalu pilih Simpan.

Setelah Anda membuat pengaturan diagnostik, permintaan ke akun penyimpanan pun dicatat sesuai dengan pengaturan tersebut. Untuk informasi selengkapnya, lihat Membuat pengaturan diagnostik untuk mengumpulkan log dan metrik sumber daya di Azure.

Log kueri untuk permintaan salin

Log Azure Storage menyertakan semua permintaan untuk menyalin data ke akun penyimpanan dari sumber lain. Entri log mencakup nama akun penyimpanan tujuan dan URI objek sumber, bersama dengan informasi untuk membantu mengidentifikasi klien yang meminta salinan. Untuk referensi lengkap bidang yang tersedia di log Azure Storage di Azure Monitor, lihat Log sumber daya.

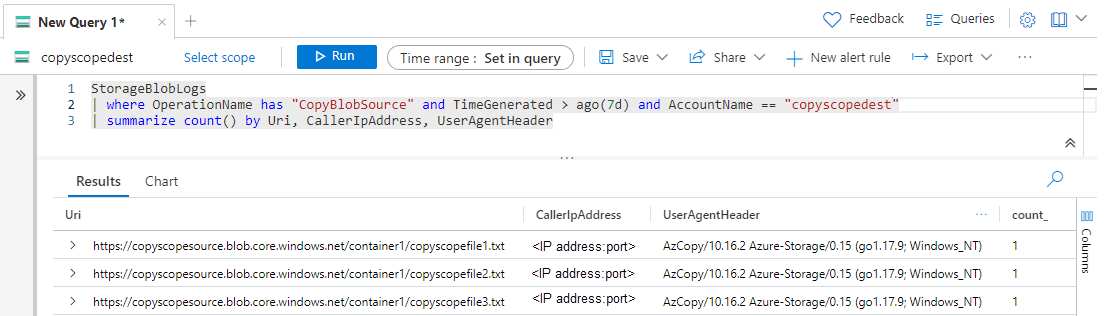

Untuk mengambil log permintaan untuk menyalin blob yang dibuat dalam tujuh hari terakhir, ikuti langkah-langkah berikut:

Navigasikan ke akun penyimpanan Anda di portal Microsoft Azure.

Di bagian Pemantauan, pilih Log.

Tempelkan kueri berikut ke dalam kueri log baru dan jalankan. Kueri ini menampilkan objek sumber yang paling sering dirujuk dalam permintaan untuk menyalin data ke akun penyimpanan yang ditentukan. Dalam contoh berikut, ganti teks

<account-name>tempat penampung dengan nama akun penyimpanan Anda sendiri.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

Hasil kueri akan terlihat mirip dengan yang berikut ini:

URI adalah jalur lengkap ke objek sumber yang sedang disalin, yang mencakup nama akun penyimpanan, nama kontainer, dan nama file. Dari daftar URI, tentukan apakah operasi salin akan diblokir jika pengaturan AllowedCopyScope tertentu diterapkan.

Anda juga dapat mengonfigurasi aturan pemberitahuan berdasarkan kueri ini untuk memberi tahu Anda tentang Salin permintaan Blob untuk akun tersebut. Untuk informasi selengkapnya, lihat Membuat, menampilkan, dan mengelola peringatan log menggunakan Azure Monitor.

Membatasi cakupan yang diizinkan untuk operasi penyalinan (pratinjau)

Saat yakin bahwa Anda dapat dengan aman membatasi sumber permintaan salin ke cakupan tertentu, Anda dapat mengatur properti AllowedCopyScope untuk akun penyimpanan ke cakupan tersebut.

Izin untuk mengubah cakupan yang diizinkan untuk operasi penyalinan (pratinjau)

Untuk mengatur properti AllowedCopyScope untuk akun penyimpanan, pengguna harus memiliki izin untuk membuat dan mengelola akun penyimpanan. Peran kontrol akses berbasis peran Azure (Azure RBAC) yang memberikan izin ini mencakup tindakan Microsoft.Storage/storageAccounts/write atau Microsoft.Storage/storageAccounts/*. Peran bawaan dengan tindakan ini meliputi:

- Peran Pemilik Azure Resource Manager

- Peran Kontributor Azure Resource Manager

- Peran Kontributor Storage Account

Peran ini tidak menyediakan akses ke data di akun penyimpanan melalui ID Microsoft Entra. Namun, peran ini meliputi Microsoft.Storage/storageAccounts/listkeys/action, yang memberikan akses ke kunci akses akun. Dengan izin ini, pengguna dapat menggunakan kunci akses akun untuk mengakses semua data di akun penyimpanan.

Penetapan peran harus dilingkupkan ke tingkat akun penyimpanan atau yang lebih tinggi untuk mengizinkan pengguna membatasi cakupan operasi penyalinan untuk akun tersebut. Untuk informasi selengkapnya tentang cakupan peran, lihat Memahami cakupan Azure RBAC.

Berhati-hatilah untuk membatasi penetapan peran ini hanya kepada mereka yang membutuhkan kemampuan untuk membuat akun penyimpanan atau memperbarui propertinya. Gunakan prinsip hak istimewa paling sedikit untuk memastikan bahwa pengguna memiliki izin terkecil yang dibutuhkan dalam menyelesaikan tugasnya. Untuk informasi selengkapnya tentang pengelolaan akses dengan Azure RBAC, lihat Praktik terbaik untuk Azure RBAC.

Catatan

Peran administrator langganan klasik Administrator Layanan dan Administrator Bersama mencakup peran Pemilik Azure Resource Manager yang setara. Peran Pemilik mencakup semua tindakan, sehingga pengguna dengan salah satu peran administratif ini juga dapat membuat dan mengelola akun penyimpanan. Untuk informasi selengkapnya, lihat Peran Azure, peran Microsoft Entra, dan peran administrator langganan klasik.

Mengonfigurasi cakupan yang diizinkan untuk operasi penyalinan (pratinjau)

Menggunakan akun yang memiliki izin yang diperlukan, konfigurasikan cakupan yang diizinkan untuk operasi salin di portal Azure, dengan PowerShell atau menggunakan Azure CLI.

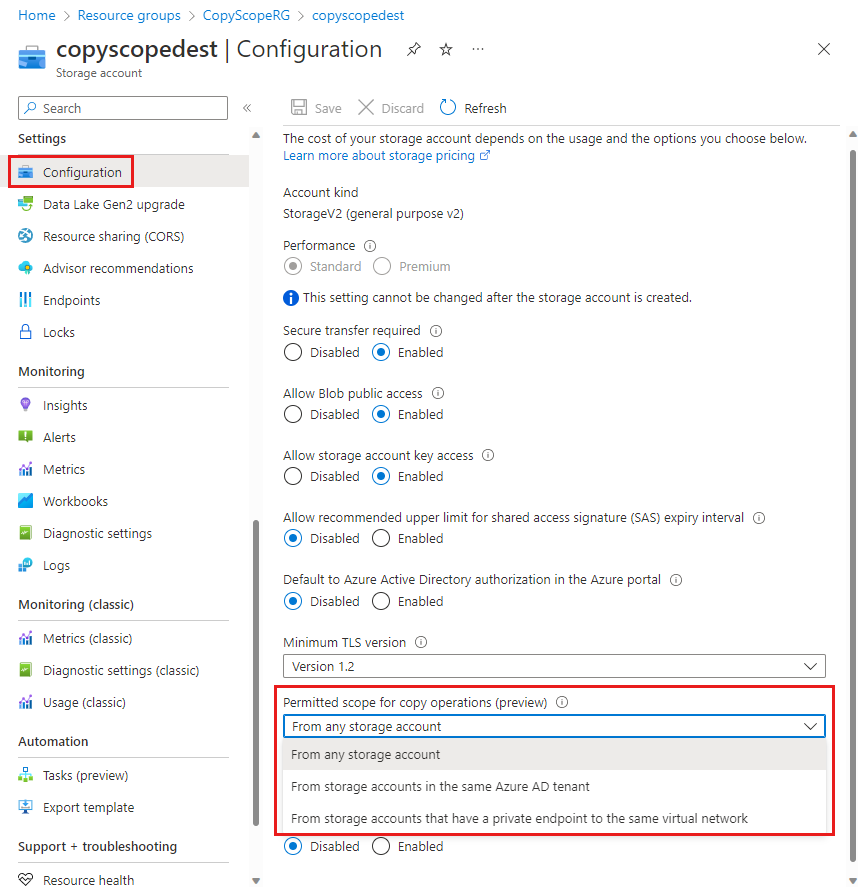

Untuk mengonfigurasi cakupan yang diizinkan untuk operasi salin untuk akun penyimpanan yang ada di portal Azure, ikuti langkah-langkah berikut:

Navigasikan ke akun penyimpanan Anda di portal Microsoft Azure.

Di bawah Pengaturan, pilih Konfigurasi.

Atur Cakupan yang diizinkan untuk operasi salin (pratinjau) ke salah satu hal berikut ini:

- Dari akun penyimpanan apa pun

- Dari akun penyimpanan di penyewa Microsoft Entra yang sama

- Dari akun penyimpanan yang memiliki titik akhir privat ke jaringan virtual yang sama

Pilih Simpan.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk