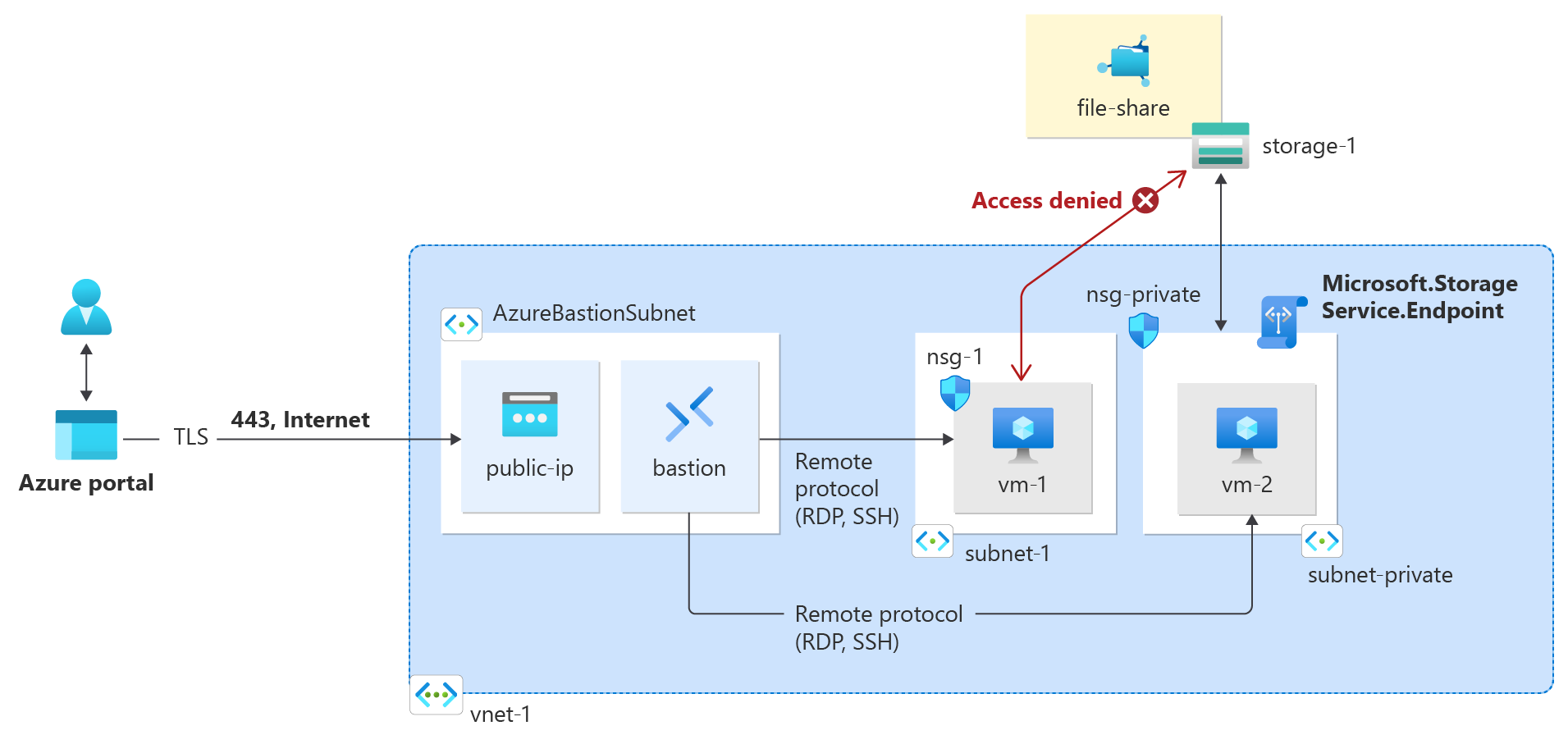

Tutorial: Membatasi akses jaringan ke sumber daya PaaS dengan titik akhir layanan jaringan virtual menggunakan portal Microsoft Azure

Titik akhir layanan jaringan virtual memungkinkan Anda membatasi akses jaringan ke beberapa sumber daya layanan Azure ke subnet jaringan virtual. Anda juga dapat menghapus akses internet ke sumber daya. Titik akhir layanan menyediakan koneksi langsung dari jaringan virtual Anda ke layanan Azure yang didukung, sehingga Anda dapat menggunakan ruang alamat privat jaringan virtual untuk mengakses layanan Azure. Lalu lintas yang ditetapkan ke sumber daya Azure melalui titik akhir layanan tetap berada di jaringan backbone Microsoft Azure.

Dalam tutorial ini, Anda akan mempelajari cara:

- Membuat jaringan virtual dengan satu subnet

- Menambahkan subnet dan mengaktifkan titik akhir layanan

- Membuat sumber daya Azure dan mengizinkan akses jaringan hanya dari subnet

- Menyebarkan komputer virtual (VM) ke setiap subnet

- Mengonfirmasi akses ke sumber daya dari subnet

- Mengonfirmasi akses ditolak ke sumber daya dari subnet dan internet

Tutorial ini menggunakan portal Microsoft Azure. Anda juga dapat menyelesaikannya menggunakan Azure CLI atau PowerShell.

Prasyarat

- Akun Azure dengan langganan aktif. Buat akun gratis.

Masuk ke Azure

Masuk ke portal Azure.

Membuat jaringan virtual dan host Azure Bastion

Prosedur berikut membuat jaringan virtual dengan subnet sumber daya, subnet Azure Bastion, dan host Bastion:

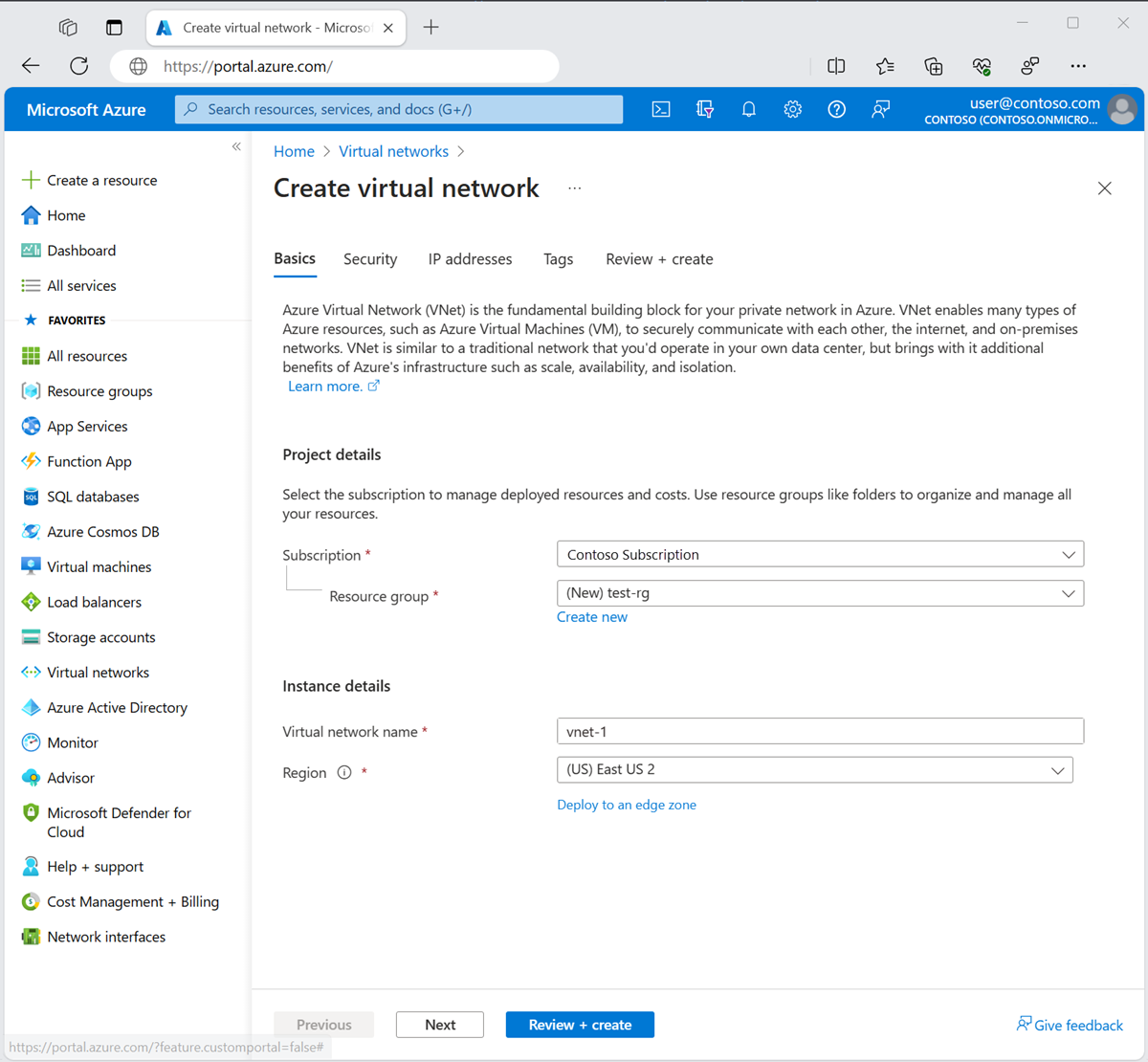

Di portal, cari dan pilih Jaringan virtual.

Pada halaman Jaringan virtual, pilih + Buat.

Pada tab Dasar-dasar dari Buat jaringan virtual, masukkan atau pilih informasi berikut:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih Buat baru. Masukkan test-rg untuk nama tersebut. Pilih OK. Detail instans Nama Masukkan vnet-1. Wilayah Pilih US Timur 2.

Pilih Berikutnya untuk melanjutkan ke tab Keamanan .

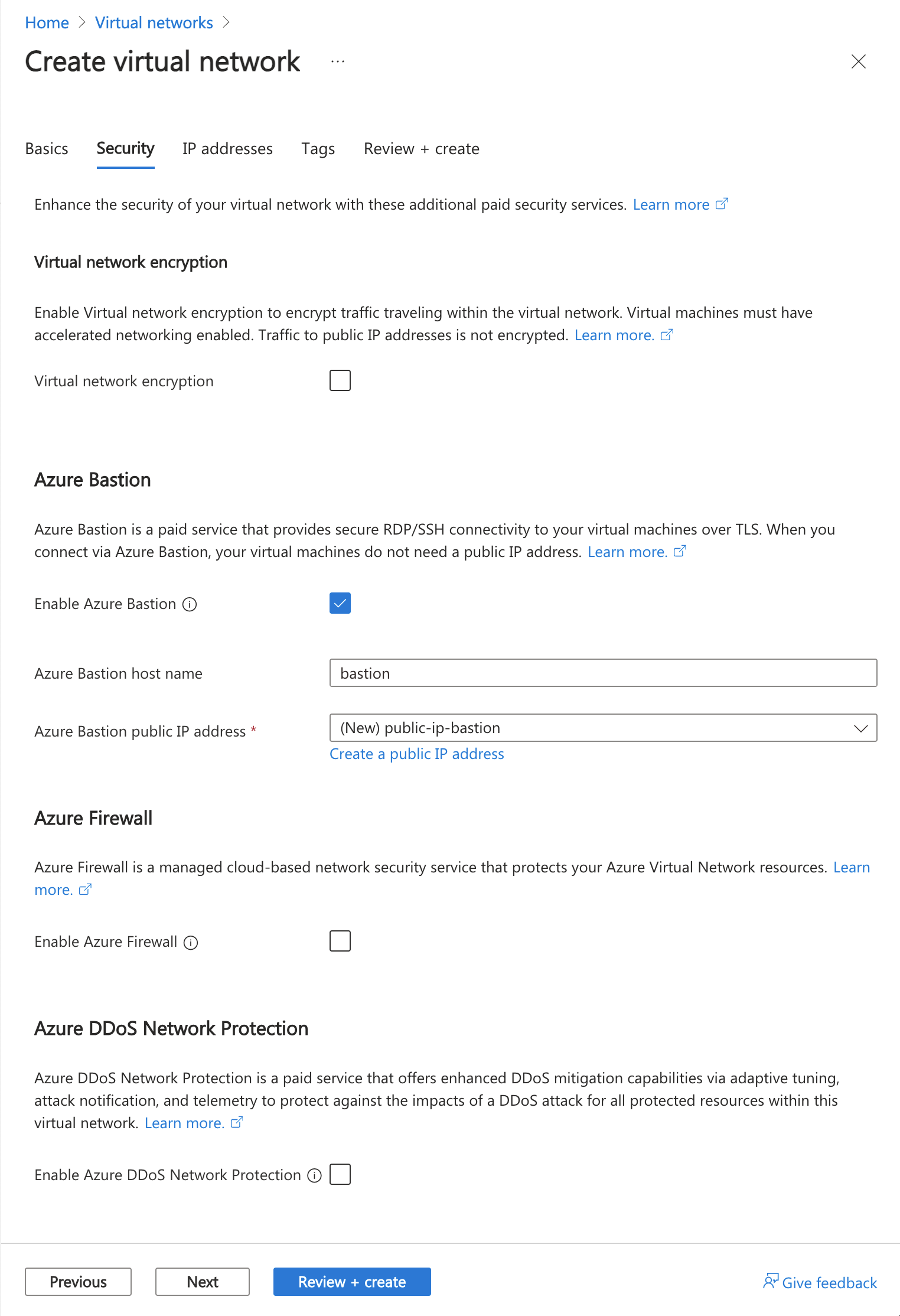

Di bagian Azure Bastion , pilih Aktifkan Bastion.

Bastion menggunakan browser Anda untuk terhubung ke VM di jaringan virtual Anda melalui Secure Shell (SSH) atau Remote Desktop Protocol (RDP) dengan menggunakan alamat IP privat mereka. VM tidak memerlukan alamat IP publik, perangkat lunak klien, atau konfigurasi khusus. Untuk informasi selengkapnya, lihat Apa yang dimaksud dengan Azure Bastion?.

Di Azure Bastion, masukkan atau pilih informasi berikut:

Pengaturan Nilai Nama host Azure Bastion Masukkan bastion. Alamat IP publik Azure Bastion Pilih Buat alamat IP publik. Masukkan public-ip-bastion di Nama. Pilih OK.

Pilih Berikutnya untuk melanjutkan ke tab Alamat IP.

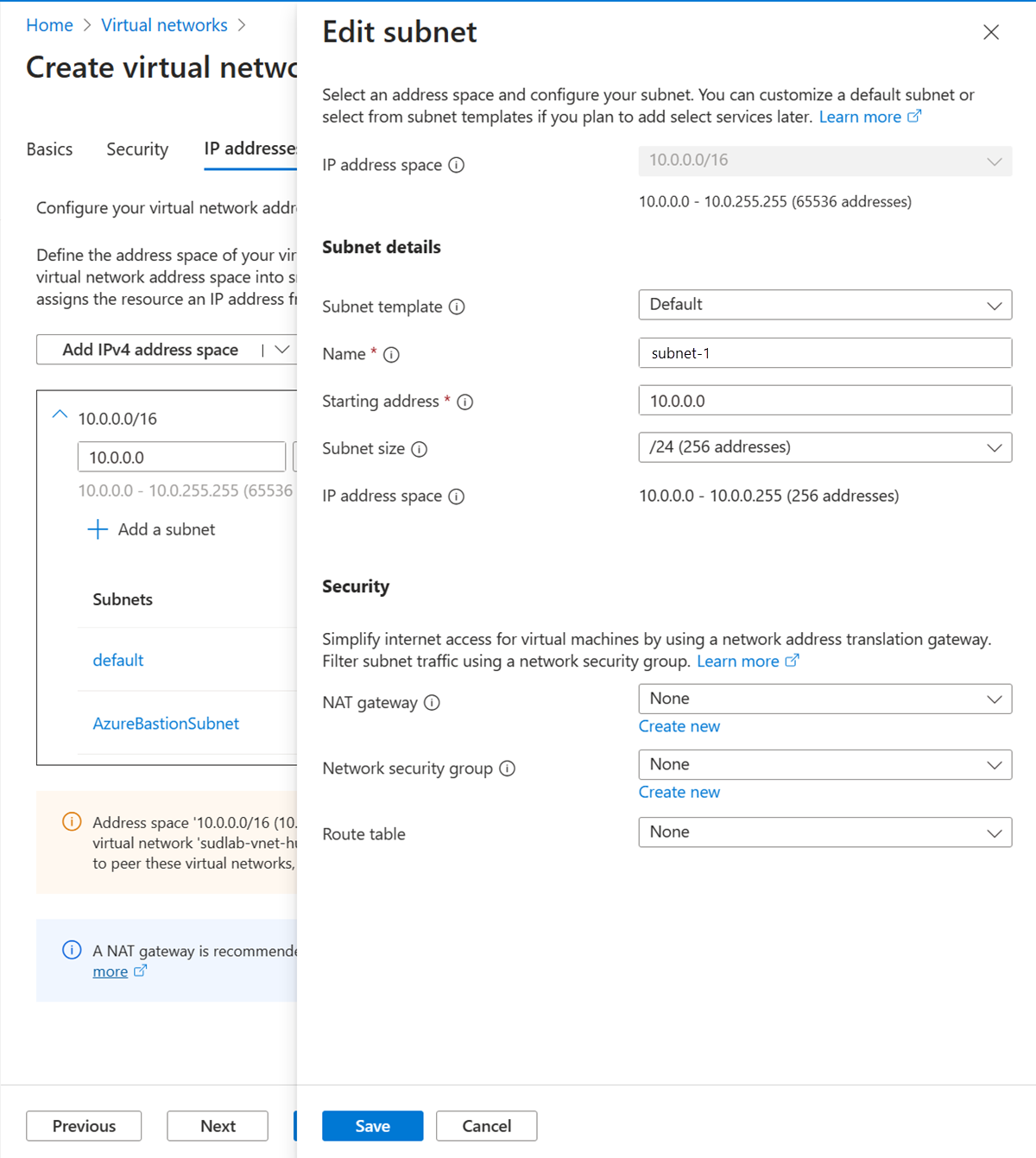

Dalam kotak ruang alamat di Subnet, pilih subnet default .

Di Edit subnet, masukkan atau pilih informasi berikut:

Pengaturan Nilai Detail subnet Templat subnet Biarkan default Default. Nama Masukkan subnet-1. Alamat awal Biarkan default 10.0.0.0. Ukuran subnet Biarkan default /24 (256 alamat).

Pilih Simpan.

Pilih Tinjau + buat di bagian bawah jendela. Saat melalui validasi, pilih Buat.

Mengaktifkan titik akhir layanan

Titik akhir layanan diaktifkan per layanan, per subnet.

Di kotak pencarian di bagian atas halaman portal, cari Jaringan virtual. Pilih Jaringan Virtual di hasil pencarian.

Di Jaringan virtual, pilih vnet-1.

Di bagian Pengaturan vnet-1, pilih Subnet.

Pilih + Subnet.

Pada halaman Tambahkan subnet , masukkan atau pilih informasi berikut ini:

Pengaturan Nilai Nama subnet-privat Rentang alamat subnet Biarkan default 10.0.2.0/24. TITIK AKHIR LAYANAN Layanan Pilih Microsoft.Storage Pilih Simpan.

Perhatian

Sebelum mengaktifkan titik akhir layanan untuk subnet yang sudah ada yang berisi sumber daya, lihat Mengubah pengaturan subnet.

Membatasi akses jaringan untuk subnet

Secara default, semua instans komputer virtual dalam subnet dapat berkomunikasi dengan semua sumber daya. Anda dapat membatasi komunikasi ke dan dari semua sumber daya dalam subnet dengan membuat grup keamanan jaringan, dan mengaitkannya ke subnet.

Di kotak pencarian di bagian atas halaman portal, cari Grup keamanan jaringan. Pilih Grup keamanan jaringan di hasil penelusuran.

Di Grup keamanan jaringan, pilih + Buat.

Di tab Dasar-dasar buat grup keamanan jaringan, masukkan atau pilih informasi berikut ini:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih test-rg. Detail instans Nama Masukkan nsg-storage. Wilayah Pilih US Timur 2. Pilih Tinjau + buat, lalu pilih Buat.

Membuat aturan NSG keluar

Di kotak pencarian di bagian atas halaman portal, cari Grup keamanan jaringan. Pilih Grup keamanan jaringan di hasil penelusuran.

Pilih nsg-storage.

Pilih Aturan keamanan keluar di Setelan.

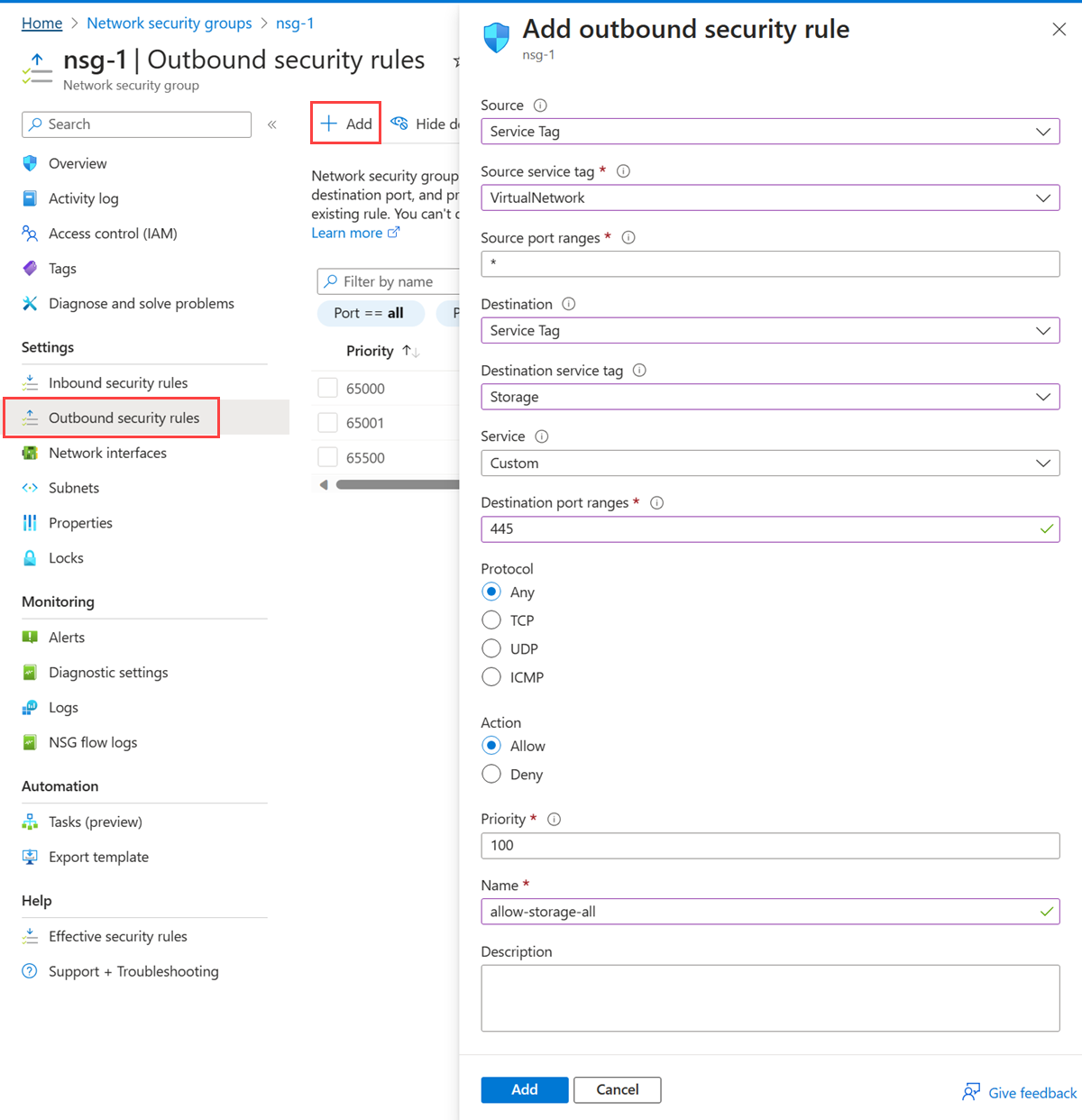

Pilih + Tambah.

Buat aturan yang memungkinkan komunikasi keluar ke layanan Azure Storage. Masukkan atau pilih informasi berikut di Tambahkan aturan keamanan keluar:

Pengaturan Nilai Sumber Pilih Tag Layanan. Tag layanan sumber Pilih VirtualNetwork. Source port ranges Biarkan default *. Tujuan Pilih Tag Layanan. Tag layanan tujuan Pilih Penyimpanan. Layanan Biarkan default Kustom. Rentang port tujuan Masukkan 445. Protokol SMB digunakan untuk menyambungkan ke berbagi file yang dibuat di langkah selanjutnya. Protokol Pilih Apa pun. Perbuatan Pilih Izinkan. Prioritas Biarkan default 100. Nama Masukkan allow-storage-all.

Pilih + Tambah.

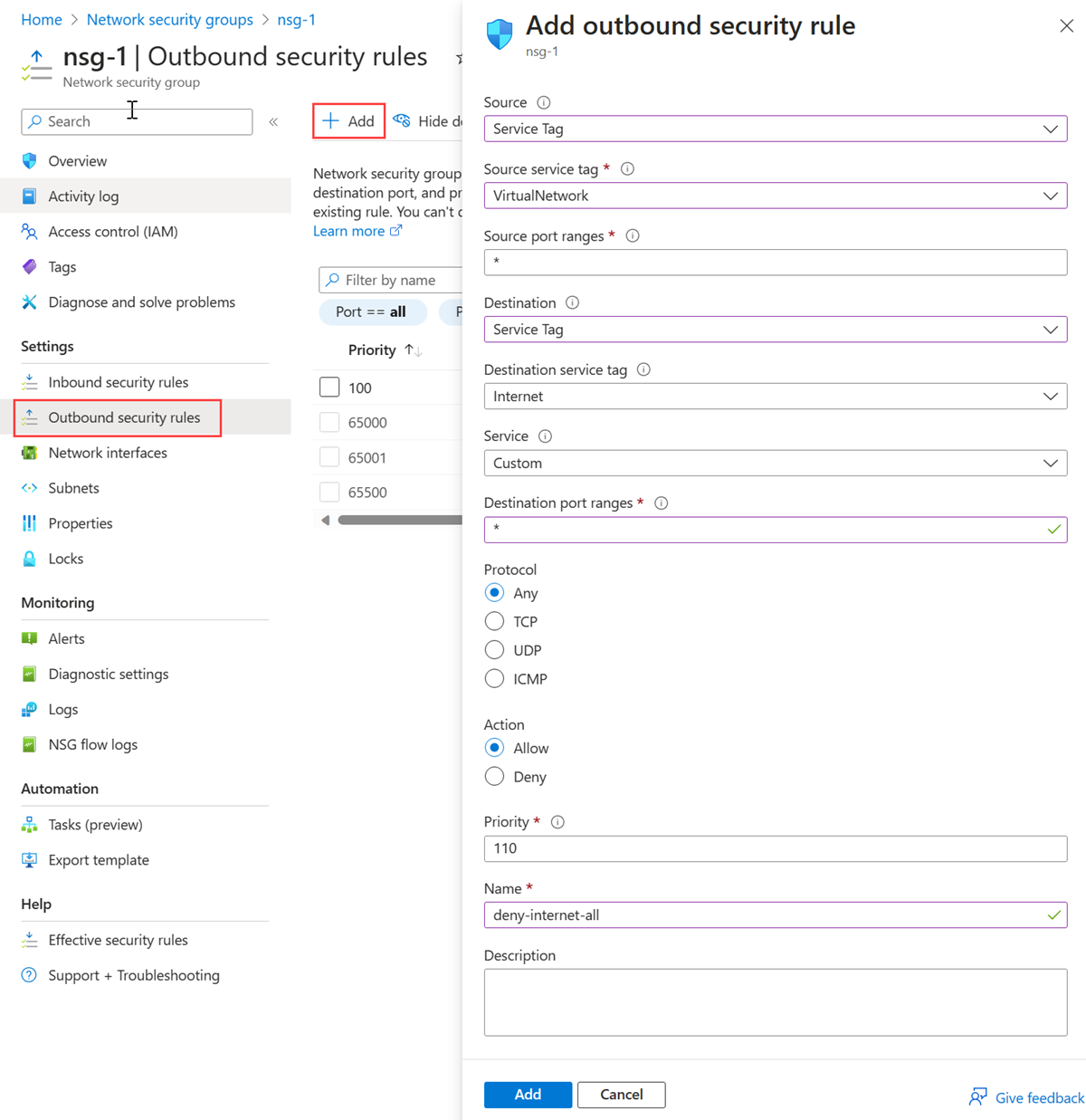

Buat aturan keamanan keluar lain yang menolak komunikasi ke internet. Aturan ini mengesampingkan aturan default di semua grup keamanan jaringan yang memungkinkan komunikasi internet keluar. Selesaikan langkah-langkah sebelumnya dengan nilai berikut di Tambahkan aturan keamanan keluar:

Pengaturan Nilai Sumber Pilih Tag Layanan. Tag layanan sumber Pilih VirtualNetwork. Source port ranges Biarkan default *. Tujuan Pilih Tag Layanan. Tag layanan tujuan Pilih Internet. Layanan Biarkan default Kustom. Rentang port tujuan Memasuki *. Protokol Pilih Apa pun. Perbuatan Pilih Tolak. Prioritas Biarkan default 110. Nama Masukkan deny-internet-all.

Pilih Tambahkan.

Mengaitkan grup keamanan jaringan ke subnet

Di kotak pencarian di bagian atas halaman portal, cari Grup keamanan jaringan. Pilih Grup keamanan jaringan di hasil penelusuran.

Pilih nsg-storage.

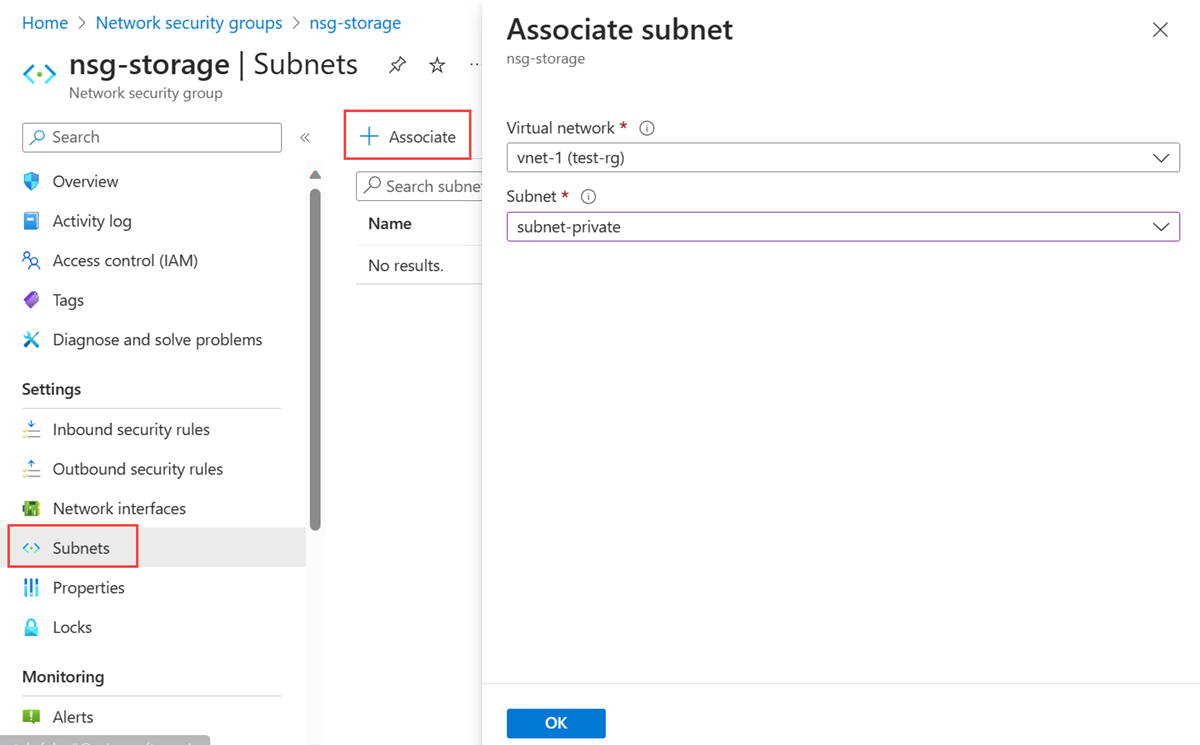

Pilih Subnet di Pengaturan.

Pilih + Asosiasikan.

Di Kaitkan subnet, pilih vnet-1 di Jaringan virtual. Pilih subnet-privat di Subnet.

Pilih OK.

Membatasi akses jaringan ke sumber daya

Langkah-langkah yang diperlukan untuk membatasi akses jaringan ke sumber daya yang dibuat melalui layanan Azure, yang diaktifkan untuk titik akhir layanan bervariasi di seluruh layanan. Lihat dokumentasi untuk layanan individual untuk langkah-langkah spesifik untuk setiap layanan. Bagian lainnya dari tutorial ini mencakup langkah-langkah untuk membatasi akses jaringan untuk akun Microsoft Azure Storage, sebagai contoh.

Buat akun penyimpanan

Buat akun Azure Storage untuk langkah-langkah dalam artikel ini. Jika Anda sudah memiliki akun penyimpanan, Anda dapat menggunakannya sebagai gantinya.

Di kotak pencarian di bagian atas portal, masukkan Akun penyimpanan. Pilih Akun penyimpanan di hasil pencarian.

Pilih + Buat.

Pada tab Dasar-Dasarbuat akun penyimpanan, masukkan atau pilih informasi berikut ini:

Pengaturan Nilai Detail Proyek Langganan Pilih langganan Azure Anda. Grup Sumber Daya Pilih test-rg. Detail instans Nama akun penyimpanan Masukkan storage1. Jika nama tidak tersedia, masukkan nama unik. Lokasi Pilih (US) US Timur 2. Performa Biarkan Standar default. Redundansi geografis Pilih Penyimpanan redundan secara lokal (LRS). Pilih Tinjau.

Pilih Buat.

Membuat berbagi file di akun penyimpanan

Di kotak pencarian di bagian atas portal, masukkan Akun penyimpanan. Pilih Akun penyimpanan di hasil pencarian.

Di Akun penyimpanan, pilih akun penyimpanan yang Anda buat di langkah sebelumnya.

Di Penyimpanan data, pilih Berbagi file.

Pilih + Berbagi file.

Masukkan atau pilih informasi berikut di Berbagi file baru:

Pengaturan Nilai Nama Masukkan berbagi file. Tingkat Biarkan default Transaksi dioptimalkan. Pilih Berikutnya: Pencadangan.

Batal pilih Aktifkan pencadangan.

Pilih Tinjau + buat, lalu pilih Buat.

Membatasi akses jaringan ke subnet

Secara default, akun penyimpanan menerima koneksi jaringan dari klien di jaringan apa pun, termasuk internet. Anda dapat membatasi akses jaringan dari internet, dan semua subnet lainnya di semua jaringan virtual (kecuali subnet subnet privat di jaringan virtual vnet-1 .)

Untuk membatasi akses jaringan ke subnet:

Di kotak pencarian di bagian atas portal, masukkan Akun penyimpanan. Pilih Akun penyimpanan di hasil pencarian.

Pilih akun penyimpanan Anda.

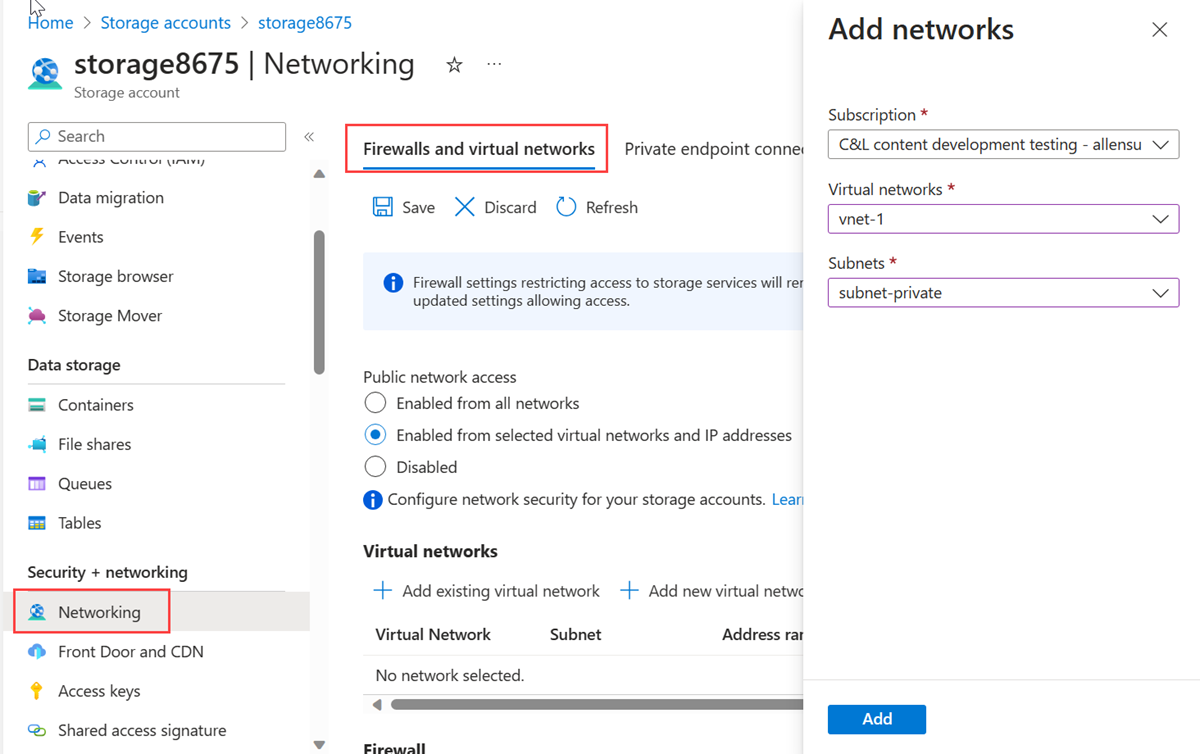

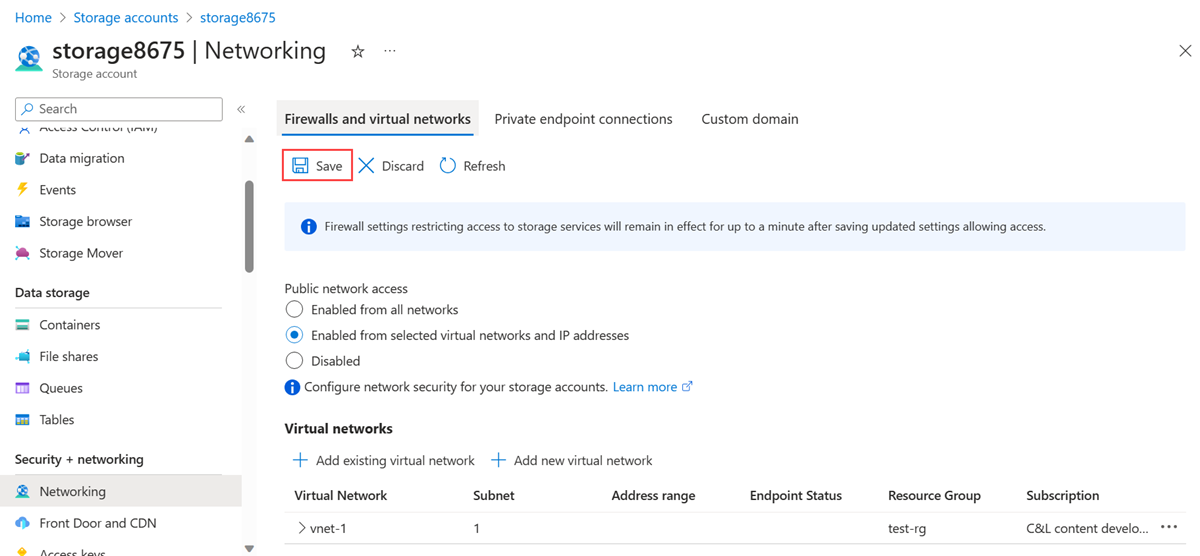

Di Keamanan + jaringan, pilih Jaringan.

Di tab Firewall dan jaringan virtual, pilih Diaktifkan dari jaringan virtual dan alamat IP yang dipilih di Akses jaringan publik.

Di Jaringan virtual, pilih + Tambahkan jaringan virtual yang ada.

Di Tambahkan jaringan, masukkan atau pilih informasi berikut:

Pengaturan Nilai Langganan Pilih langganan Anda. Jaringan virtual Pilih vnet-1. Subnet Pilih subnet-privat.

Pilih Tambahkan.

Pilih Simpan untuk menyimpan konfigurasi jaringan virtual.

Membuat komputer virtual

Untuk menguji akses jaringan ke akun penyimpanan, sebarkan komputer virtual ke setiap subnet.

Membuat komputer virtual pengujian

Prosedur berikut membuat mesin virtual pengujian (VM) bernama vm-1 di jaringan virtual.

Di portal, cari dan pilih Komputer virtual.

Di Komputer virtual, pilih + Buat, lalu komputer virtual Azure.

Di tab Dasar dari Buat mesin virtual, masukkan atau pilih informasi berikut ini:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih test-rg. Detail instans Nama komputer virtual Masukkan vm-1. Wilayah Pilih US Timur 2. Opsi ketersediaan Pilih Tidak diperlukan redundansi infrastruktur. Jenis keamanan Biarkan default Standar. Gambar Pilih Pusat Data Windows Server 2022 - x64 Gen2. Arsitektur Mesin virtual Biarkan default x64. Ukuran Pilih ukuran. Akun administrator Jenis autentikasi Pilih Kata sandi. Nama Pengguna Masukkan azureuser. Kata sandi Masukkan kata sandi. Mengonfirmasikan kata sandi Masukkan kembali sandi. Aturan port masuk Port masuk publik Pilih Tidak ada. Pilih tab Jaringan di bagian atas halaman.

Masukkan atau pilih informasi berikut di tab Jaringan:

Pengaturan Nilai Antarmuka jaringan Jaringan virtual Pilih vnet-1. Subnet Pilih subnet-1 (10.0.0.0/24). IP Publik Pilih Tidak ada. kelompok keamanan jaringan NIC Pilih Tingkat Lanjut. Mengonfigurasi grup keamanan jaringan Pilih Buat baru. Masukkan nsg-1 untuk nama tersebut. Biarkan sisanya di default dan pilih OK. Biarkan pengaturan lainnya di default dan pilih Tinjau + buat.

Tinjau pengaturan akhir, dan pilih Buat.

Catatan

Komputer virtual di jaringan virtual dengan host bastion tidak memerlukan alamat IP publik. Bastion menyediakan IP publik, dan VM menggunakan IP privat untuk berkomunikasi dalam jaringan. Anda dapat menghapus IP publik dari VM apa pun di jaringan virtual yang dihosting bastion. Untuk informasi selengkapnya, lihat Memisahkan alamat IP publik dari Azure VM.

Catatan

Azure menyediakan IP akses keluar default untuk VM yang tidak diberi alamat IP publik atau berada di kumpulan backend load balancer Azure dasar internal. Mekanisme IP akses keluar default menyediakan alamat IP keluar yang tidak dapat dikonfigurasi.

IP akses keluar default dinonaktifkan saat salah satu peristiwa berikut terjadi:

- Alamat IP publik ditetapkan ke VM.

- VM ditempatkan di kumpulan backend load balancer standar, dengan atau tanpa aturan keluar.

- Sumber daya Azure NAT Gateway ditetapkan ke subnet VM.

VM yang Anda buat dengan menggunakan set skala komputer virtual dalam mode orkestrasi fleksibel tidak memiliki akses keluar default.

Untuk informasi selengkapnya tentang koneksi keluar di Azure, lihat Akses keluar default di Azure dan Menggunakan Terjemahan Alamat Jaringan Sumber (SNAT) untuk koneksi keluar.

Membuat komputer virtual kedua

Ulangi langkah-langkah di bagian sebelumnya untuk membuat komputer virtual kedua. Ganti nilai berikut di Membuat komputer virtual:

Pengaturan Nilai Nama komputer virtual Masukkan vm-private. Subnet Pilih subnet-privat. IP Publik Pilih Tidak ada. kelompok keamanan jaringan NIC Pilih Tidak ada. Peringatan

Jangan lanjutkan ke langkah berikutnya sampai penyebaran selesai.

Mengonfirmasi akses ke akun penyimpanan

Komputer virtual yang Anda buat sebelumnya yang ditetapkan ke subnet subnet privat digunakan untuk mengonfirmasi akses ke akun penyimpanan. Komputer virtual yang Anda buat di bagian sebelumnya yang ditetapkan ke subnet subnet-1 digunakan untuk mengonfirmasi bahwa akses ke akun penyimpanan diblokir.

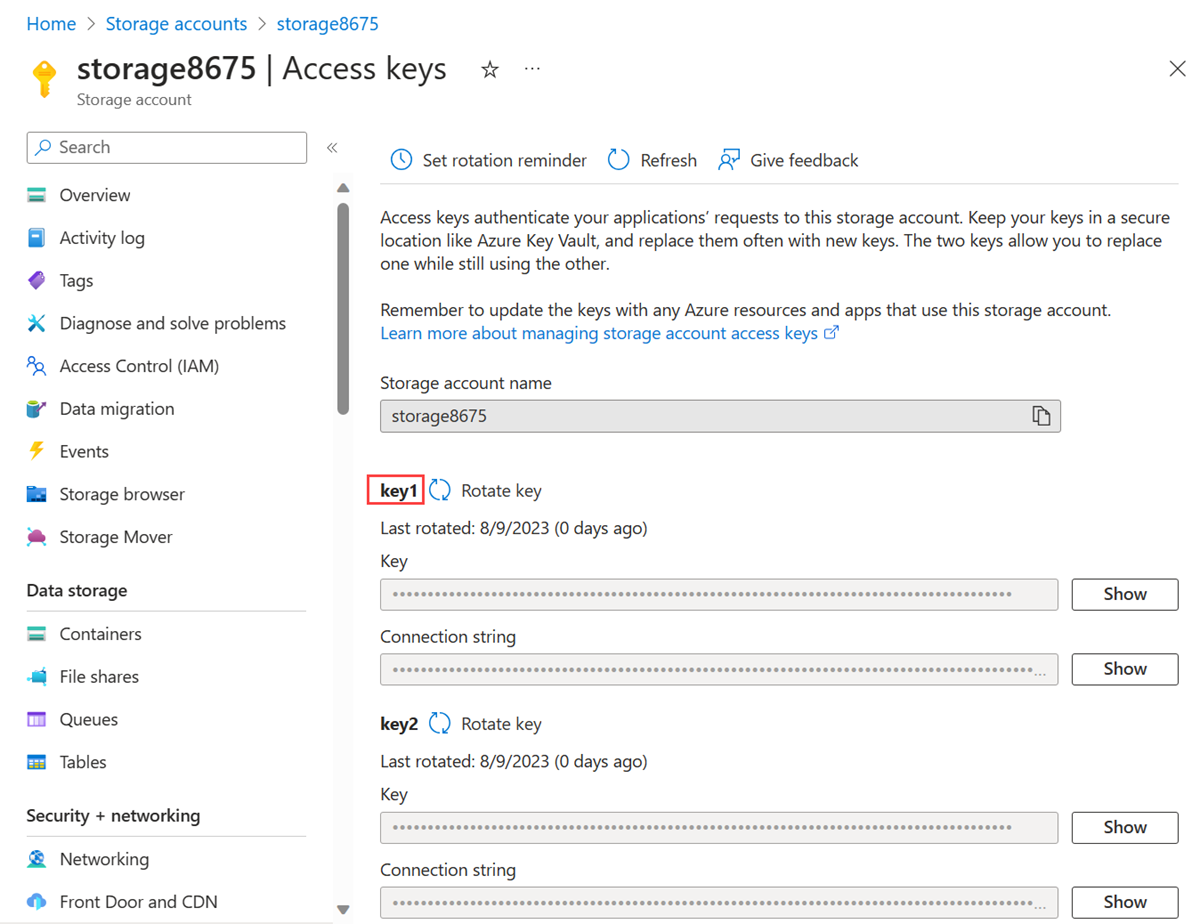

Mendapatkan kunci akses akun penyimpanan

Di kotak pencarian di bagian atas portal, masukkan Akun penyimpanan. Pilih Akun penyimpanan di hasil pencarian.

Di Akun penyimpanan, pilih akun penyimpanan Anda.

Di Keamanan + jaringan, pilih Kunci akses.

Salin nilai key1. Anda mungkin perlu memilih tombol Tampilkan untuk menampilkan kunci.

Di kotak pencarian di bagian atas portal, masukkan Jaringan virtual. Pilih Jaringan Virtual dalam hasil pencarian.

Pilih vm-private.

Pilih Bastion dalam Operasi.

Masukkan nama pengguna dan kata sandi yang Anda tentukan saat membuat komputer virtual. Pilih Sambungkan.

Buka Windows PowerShell. Gunakan skrip berikut untuk memetakan berbagi file Azure ke drive Z.

Ganti

<storage-account-key>dengan kunci yang Anda salin di langkah sebelumnya.Ganti

<storage-account-name>dengan nama akun penyimpanan Anda. Dalam contoh ini, ini adalah storage8675.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapPowerShell mengembalikan output yang mirip dengan contoh output berikut:

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...Berbagi file Azure berhasil dipetakan ke drive Z.

Tutup koneksi Bastion ke vm-private.

Konfirmasi akses ditolak ke akun penyimpanan

Dari vm-1

Di kotak pencarian di bagian atas portal, masukkan Jaringan virtual. Pilih Jaringan Virtual dalam hasil pencarian.

Pilih vm-1.

Pilih Bastion dalam Operasi.

Masukkan nama pengguna dan kata sandi yang Anda tentukan saat membuat komputer virtual. Pilih Sambungkan.

Ulangi perintah sebelumnya untuk mencoba memetakan drive ke berbagi file di akun penyimpanan. Anda mungkin perlu menyalin kunci akses akun penyimpanan lagi untuk prosedur ini:

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapAnda akan menerima pesan kesalahan berikut:

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandTutup koneksi Bastion ke vm-1.

Dari komputer lokal:

Di kotak pencarian di bagian atas portal, masukkan Akun penyimpanan. Pilih Akun penyimpanan di hasil pencarian.

Di Akun penyimpanan, pilih akun penyimpanan Anda.

Di Penyimpanan data, pilih Berbagi file.

Pilih berbagi file.

Pilih Telusuri di menu sebelah kiri.

Anda akan menerima pesan kesalahan berikut:

Catatan

Akses ditolak karena komputer Anda tidak berada di subnet subnet-privat jaringan virtual vnet-1 .

Membersihkan sumber daya

Setelah selesai menggunakan sumber daya yang Anda buat, Anda dapat menghapus grup sumber daya dan semua sumber dayanya:

Di portal Microsoft Azure, cari dan pilih Grup sumber daya.

Pada halaman Grup sumber daya, pilih grup sumber daya test-rg .

Pada halaman test-rg , pilih Hapus grup sumber daya.

Masukkan test-rg di Masukkan nama grup sumber daya untuk mengonfirmasi penghapusan, lalu pilih Hapus.

Langkah berikutnya

Dalam tutorial ini:

Anda mengaktifkan titik akhir layanan untuk subnet jaringan virtual.

Anda mempelajari bahwa Anda dapat mengaktifkan titik akhir layanan untuk sumber daya yang disebarkan dari beberapa layanan Azure.

Anda membuat akun Azure Storage dan membatasi akses jaringan ke akun penyimpanan hanya untuk sumber daya dalam subnet jaringan virtual.

Untuk mempelajari selengkapnya tentang titik akhir layanan, lihat Ringkasan titik akhir layanan dan Mengelola subnet.

Jika Anda memiliki beberapa jaringan virtual di akun Anda, Anda mungkin ingin menciptakan konektivitas di antara mereka sehingga sumber daya dapat berkomunikasi satu sama lain. Untuk mempelajari cara menghubungkan jaringan virtual, lanjutkan ke tutorial berikutnya.