Mengintegrasikan layanan Azure dengan jaringan virtual untuk isolasi jaringan

Virtual Network integrasi untuk layanan Azure memungkinkan Anda mengunci akses ke layanan hanya ke infrastruktur jaringan virtual Anda. Infrastruktur jaringan virtual juga mencakup jaringan virtual yang di-peering dan jaringan lokal.

Integrasi jaringan virtual memberikan layanan Azure manfaat isolasi jaringan dengan satu atau beberapa metode berikut:

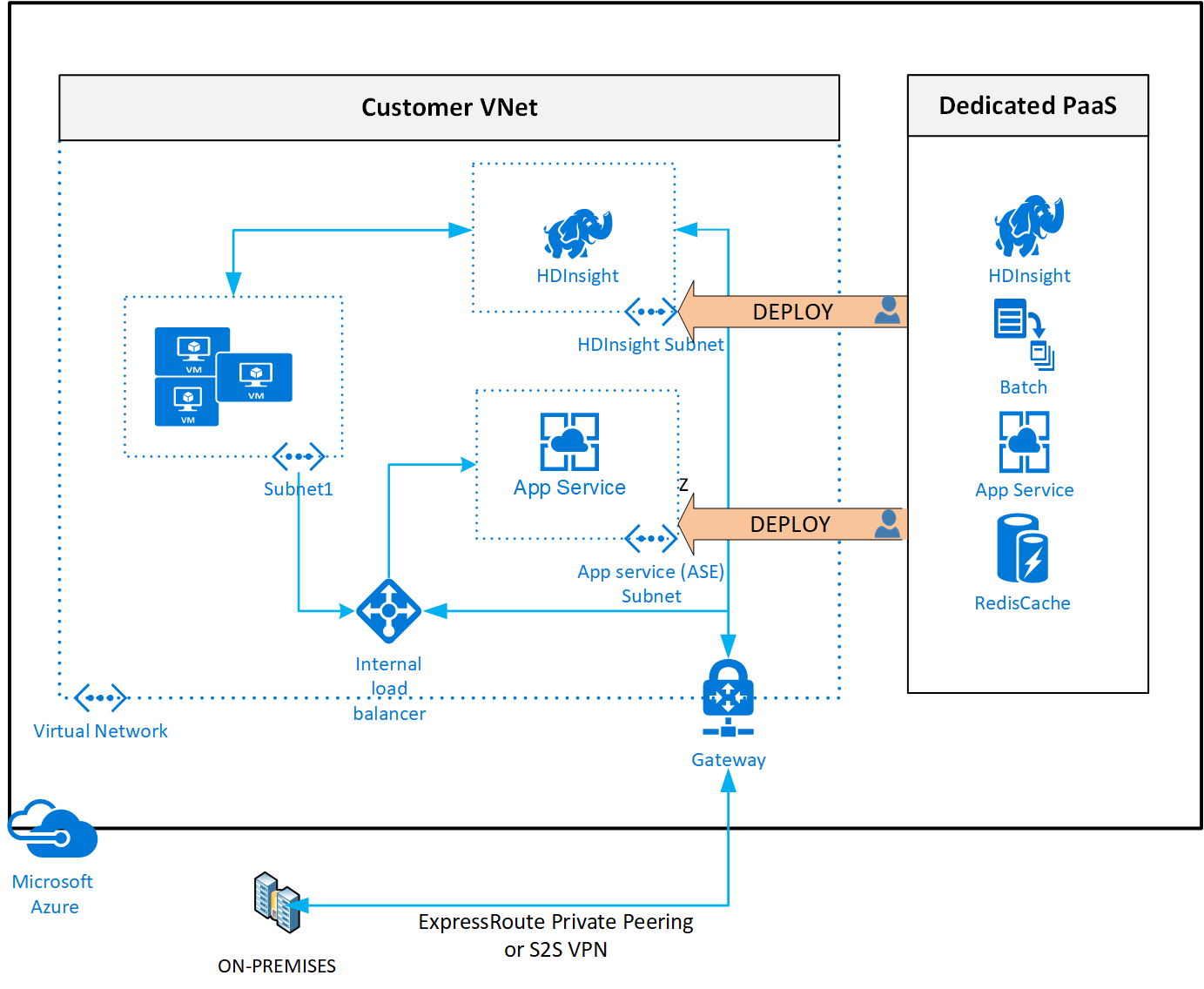

Menyebarkan instans khusus layanan ke dalam jaringan virtual. Layanan kemudian dapat diakses secara privat dalam jaringan virtual dan dari jaringan lokal.

Menggunakan Titik Akhir Privat yang menyambungkan Anda secara privat dan aman ke layanan yang didukung oleh Azure Private Link. Titik Akhir Pribadi menggunakan alamat IP pribadi dari jaringan virtual Anda, yang secara efektif membawa layanan ke jaringan virtual Anda.

Mengakses layanan menggunakan titik akhir publik dengan memperluas jaringan virtual ke layanan, melalui titik akhir layanan. Titik akhir layanan memungkinkan sumber daya layanan diamankan ke jaringan virtual.

Menggunakan tag layanan untuk mengizinkan atau menolak lalu lintas ke sumber daya Azure Anda ke dan dari titik akhir IP publik.

Menyebarkan layanan Azure khusus ke dalam jaringan virtual

Saat Anda menyebarkan layanan Azure khusus dalam jaringan virtual, Anda dapat berkomunikasi dengan sumber daya layanan secara privat, melalui alamat IP privat.

Menyebarkan layanan Azure khusus ke dalam jaringan virtual memberikan kemampuan berikut:

Sumber daya dalam jaringan virtual dapat berkomunikasi satu sama lain secara privat melalui alamat IP privat. Misalnya, mentransfer data secara langsung antara HDInsight dan SQL Server yang berjalan pada komputer virtual di jaringan virtual.

Sumber daya lokal dapat mengakses sumber daya di jaringan virtual menggunakan alamat IP privat melalui VPN Situs-ke-Situs (VPN Gateway) atau ExpressRoute.

Jaringan virtual dapat di-peering untuk memungkinkan sumber daya di jaringan virtual berkomunikasi satu sama lain menggunakan alamat IP privat.

Layanan Azure sepenuhnya mengelola instans layanan dalam jaringan virtual. Manajemen ini termasuk memantau kesehatan sumber daya dan penskalaan dengan beban.

Instans layanan disebarkan ke subnet dalam jaringan virtual. Akses jaringan masuk dan keluar untuk subnet harus dibuka melalui grup keamanan jaringan, sesuai panduan yang diberikan oleh layanan.

Layanan tertentu memberlakukan pembatasan pada subnet tempat layanan disebarkan. Pembatasan ini membatasi pemberlakuan kebijakan, rute, atau mengombinasikan VM dan sumber daya layanan di dalam subnet yang sama. Periksa pembatasan tertentu pada tiap layanan karena dapat berubah seiring waktu. Contoh layanan tersebut adalah Azure NetApp Files, Dedicated HSM, Azure Container Instances, App Service.

Secara opsional, layanan dapat memerlukan subnet yang didelegasikan sebagai pengidentifikasi eksplisit bahwa subnet dapat menghosting layanan tertentu. Layanan Azure memiliki izin eksplisit untuk membuat sumber daya khusus layanan di subnet yang didelegasikan dengan delegasi.

Lihat contoh respons REST API di jaringan virtual dengan subnet yang didelegasikan. Daftar lengkap layanan yang menggunakan model subnet yang didelegasikan dapat diperoleh melalui API Delegasi yang Tersedia.

Untuk daftar layanan yang dapat disebarkan ke jaringan virtual, baca Menyebarkan layanan Azure khusus ke jaringan virtual.

Private Link dan Titik Akhir Privat

Titik akhir privat memungkinkan masuknya lalu lintas dari jaringan virtual Anda ke sumber daya Azure dengan aman. Tautan privat ini dibuat tanpa memerlukan alamat IP publik. Titik akhir privat adalah antarmuka jaringan khusus untuk layanan Azure di jaringan virtual Anda. Saat Anda membuat titik akhir privat untuk sumber daya Anda, konektivitas yang aman antara klien di jaringan virtual dan sumber daya Azure Anda akan dibuat. Titik akhir privat diberi alamat IP dari rentang alamat IP jaringan virtual Anda. Koneksi antara titik akhir privat dan layanan Azure menggunakan tautan privat.

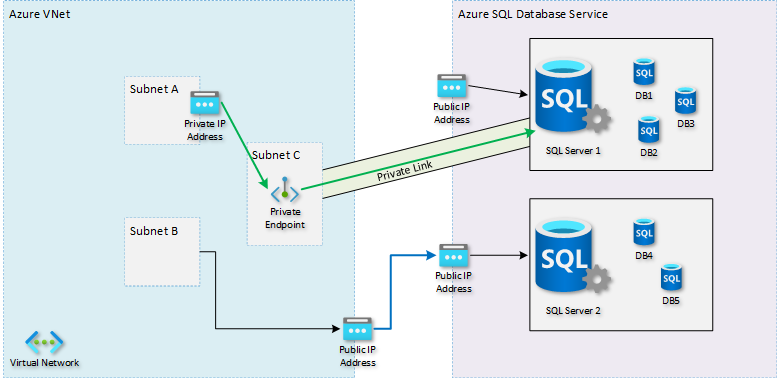

Dalam diagram, bagian kanan menampilkan Azure SQL Database sebagai layanan PaaS target. Targetnya bisa berupa layanan apa pun yang mendukung titik akhir privat. Ada beberapa intans SQL Server logis untuk beberapa pelanggan, yang semuanya dapat dijangkau melalui alamat IP publik.

Dalam hal ini, satu instans SQL Server logis terekspos dengan titik akhir privat. Titik akhir tersebut menjadikan SQL Server dapat dijangkau melalui alamat IP privat di jaringan virtual klien. Karena perubahan konfigurasi DNS, aplikasi klien kini mengirimkan lalu lintasnya langsung ke titik akhir privat tersebut. Layanan target melihat lalu lintas yang berasal dari alamat IP privat jaringan virtual.

Panah hijau mewakili tautan privat. Alamat IP publik masih dapat ada untuk sumber daya target berdampingan dengan titik akhir privat. IP publik tidak lagi digunakan oleh aplikasi klien. Firewall kini dapat melarang akses apa pun untuk alamat IP publik tersebut, sehingga hanya dapat diakses melalui titik akhir privat. Koneksi ke server SQL tanpa titik akhir privat dari jaringan virtual berasal dari alamat IP publik. Panah biru mewakili alur ini.

Aplikasi klien biasanya menggunakan nama host DNS untuk mencapai layanan target. Tidak ada perubahan yang diperlukan pada aplikasi. Resolusi DNS di jaringan virtual harus dikonfigurasi untuk menyelesaikan nama host yang sama ke alamat IP privat sumber daya target alih-alih alamat IP publik asli. Dengan jalur pribadi antara klien dan layanan target, klien tidak bergantung pada alamat IP publik. Layanan target dapat menonaktifkan akses publik.

Paparan instans individu ini memungkinkan Anda mencegah pencurian data. Pihak yang jahat tidak dapat mengumpulkan informasi dari database dan mengunggahnya ke database publik atau akun penyimpanan lain. Anda dapat mencegah akses ke alamat IP publik dari semua layanan PaaS. Anda masih dapat mengizinkan akses ke instans PaaS melalui titik akhir privat mereka.

Untuk informasi selengkapnya tentang Private Link dan daftar layanan Azure yang didukung, baca Apa itu Private Link?.

Titik akhir layanan

Titik akhir layanan menyediakan konektivitas yang aman dan langsung ke layanan Azure melalui jaringan backbone Azure. Titik akhir memungkinkan Anda mengamankan sumber daya layanan Azure penting hanya ke jaringan virtual Anda. Titik akhir layanan memungkinkan alamat IP privat di jaringan virtual untuk menjangkau layanan Azure tanpa memerlukan IP publik keluar.

Tanpa titik akhir layanan, membatasi akses hanya ke jaringan virtual Anda bisa menjadi tantangan. Alamat IP sumber dapat berubah atau dapat dibagikan kepada pelanggan lain. Misalnya, layanan PaaS dengan alamat IP keluar bersama. Dengan titik akhir layanan, alamat IP sumber yang dilihat layanan target menjadi alamat IP privat dari jaringan virtual Anda. Perubahan lalu lintas masuk ini memungkinkan untuk dengan mudah mengidentifikasi asal dan menggunakannya untuk mengonfigurasi aturan firewall yang sesuai. Misalnya, hanya mengizinkan lalu lintas dari subnet tertentu dalam jaringan virtual tersebut.

Dengan titik akhir layanan, entri DNS untuk layanan Azure tetap sebagaimana adanya dan terus meresolusi alamat IP publik yang ditetapkan ke layanan Azure.

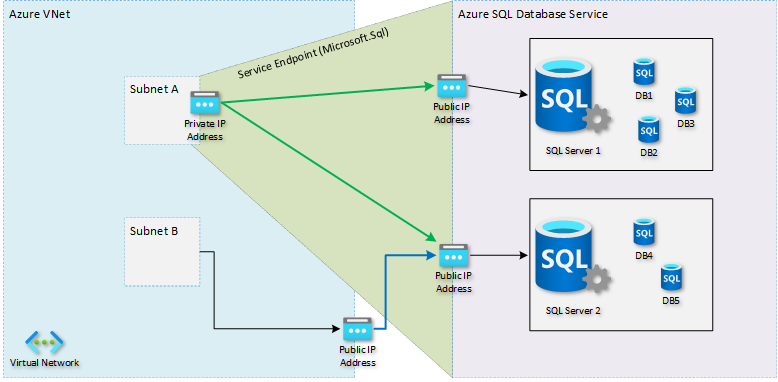

Dalam diagram berikut, sisi kanan adalah layanan PaaS target yang sama. Di sebelah kiri, ada jaringan virtual pelanggan dengan dua subnet: Subnet A yang memiliki Titik Akhir Layanan menuju Microsoft.Sql, dan Subnet B, yang tidak memiliki Titik Akhir Layanan yang ditentukan.

Ketika sumber daya di Subnet B mencoba menjangkau SQL Server apa pun, sumber daya menggunakan alamat IP publik untuk komunikasi keluar. Panah biru mewakili lalu lintas ini. Firewall SQL Server harus menggunakan alamat IP publik tersebut untuk mengizinkan atau memblokir lalu lintas jaringan.

Saat sumber daya di Subnet A mencoba menjangkau server database, sumber daya dipandang sebagai alamat IP privat dari dalam jaringan virtual. Panah hijau mewakili lalu lintas ini. Firewall SQL Server kini dapat secara khusus mengizinkan atau memblokir Subnet A. Pengetahuan tentang alamat IP publik dari layanan sumber tidak diperlukan.

Titik akhir layanan berlaku untuk semua instans layanan target. Misalnya, semua instans SQL Server pelanggan Azure, bukan hanya instans pelanggan.

Untuk informasi selengkapnya, baca Titik akhir layanan jaringan virtual

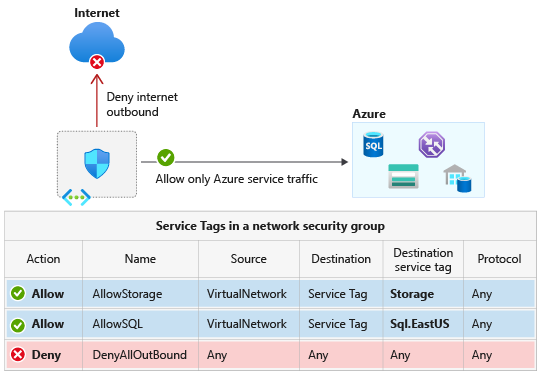

Tag layanan

Tag layanan mewakili sekelompok awalan alamat IP dari layanan Azure tertentu. Dengan menggunakan tag layanan, Anda dapat menentukan kontrol akses jaringan pada grup keamanan jaringan atau Azure Firewall. Anda dapat mengizinkan atau menolak lalu lintas untuk layanan ini. Untuk mengizinkan atau menolak lalu lintas, tentukan tag layanan dalam sumber atau bidang tujuan dari suatu aturan.

Capai isolasi jaringan dan lindungi sumber daya Azure Anda dari Internet sambil mengakses layanan Azure yang memiliki titik akhir publik. Buat aturan grup keamanan jaringan masuk/keluar untuk menolak lalu lintas ke dan dari Internet dan memungkinkan lalu lintas ke/dari AzureCloud. Untuk tag layanan lainnya, lihat tag layanan yang tersedia dari layanan Azure tertentu.

Untuk informasi selengkapnya tentang Tag Layanan dan layanan Azure yang mendukungnya, baca Gambaran Umum Tag Layanan

Membandingkan Titik Akhir Privat dan Titik Akhir Layanan

Catatan

Microsoft menyarankan untuk menggunakan Azure Private Link. Private Link menawarkan kemampuan yang lebih baik dalam hal mengakses PaaS secara privat dari lokal, dalam perlindungan eksfiltrasi data bawaan dan layanan pemetaan ke IP Privat di jaringan Anda sendiri. Untuk informasi selengkapnya, lihat Azure Private Link

Daripada hanya melihat perbedaan mereka, ada baiknya menunjukkan bahwa titik akhir layanan dan titik akhir privat memiliki karakteristik yang sama.

Kedua fitur ini digunakan untuk kontrol yang lebih terperinci atas firewall pada layanan target. Misalnya, membatasi akses ke database SQL Server atau akun penyimpanan. Operasi ini berbeda untuk keduanya, seperti yang dibahas secara lebih mendetail di bagian sebelumnya.

Kedua pendekatan mengatasi masalah kelelahan port Source Network Address Translation (SNAT). Anda mungkin mengalami masalah kelelahan saat melakukan tunneling lalu lintas melalui Network Virtual Appliance (NVA) atau layanan dengan batasan port SNAT. Saat Anda menggunakan titik akhir layanan atau titik akhir privat, lalu lintas mengambil jalur yang dioptimalkan langsung ke layanan target. Kedua pendekatan dapat menguntungkan aplikasi yang intensif bandwidth karena latensi dan biaya yang berkurang.

Dalam kedua kasus tersebut, Anda masih dapat memastikan bahwa lalu lintas ke layanan target melewati firewall jaringan atau NVA. Prosedur ini berbeda untuk kedua pendekatan. Saat menggunakan titik akhir layanan, Anda harus mengonfigurasi titik akhir layanan pada subnet firewall, bukan subnet tempat layanan sumber disebarkan. Saat menggunakan titik akhir privat, Anda meletakkan Rute Yang Ditentukan Pengguna (UDR) untuk alamat IP titik akhir privat pada subnet sumber. Tidak di subnet titik akhir privat.

Untuk membandingkan dan memahami perbedaannya, lihat tabel berikut ini.

| Pertimbangan | Titik Akhir Layanan | Titik Akhir Privat |

|---|---|---|

| Cakupan layanan di tingkat yang mana konfigurasi berlaku | Seluruh layanan (misalnya, semua SQL Server atau akun Penyimpanan dari semua pelanggan) | Instans individu (misalnya, instans SQL Server tertentu atau akun Penyimpanan yang Anda miliki) |

| Perlindungan Penyelundupan Data Bawaan - kemampuan untuk memindahkan/menyalin data dari sumber daya PaaS yang dilindungi ke sumber daya PaaS lain yang tidak dilindungi oleh orang dalam yang berbahaya | Tidak | Ya |

| Akses Privat ke sumber daya PaaS dari lokal | Tidak | Ya |

| Konfigurasi NSG diperlukan untuk Akses Layanan | Ya (menggunakan Tag Layanan) | Tidak |

| Layanan dapat dicapai tanpa menggunakan alamat IP publik apa pun | Tidak | Ya |

| Lalu lintas Azure-ke-Azure tetap berada di jaringan backbone Azure | Ya | Ya |

| Layanan dapat menonaktifkan alamat IP publiknya | Tidak | Ya |

| Anda dapat dengan mudah membatasi lalu lintas yang berasal dari Azure Virtual Network | Ya (izinkan akses dari subnet tertentu dan atau gunakan NSG) | Ya |

| Anda dapat dengan mudah membatasi lalu lintas yang berasal dari lokal (VPN/ExpressRoute) | N/A** | Ya |

| Memerlukan perubahan DNS | Tidak | Ya (lihat konfigurasi DNS) |

| Berdampak pada biaya solusi Anda | Tidak | Ya (lihat Harga Private Link) |

| Berdampak pada SLA komposit solusi Anda | Tidak | Ya (Layanan Private Link sendiri memiliki SLA 99,99%) |

| Penyiapan dan pemeliharaan | Mudah disiapkan dengan lebih sedikit overhead manajemen | Diperlukan upaya ekstra |

| Batas | Tidak ada batasan jumlah total titik akhir layanan dalam jaringan virtual. Layanan Azure tertentu dapat memberlakukan batasan jumlah subnet yang digunakan untuk mengamankan sumber daya. (lihat FAQ jaringan virtual) | Ya (lihat Batas Private Link) |

**Sumber daya layanan Azure yang diamankan ke jaringan virtual tidak dapat dijangkau dari jaringan lokal. Jika Anda ingin mengizinkan lalu lintas dari lokal, izinkan alamat IP publik (biasanya NAT) dari lokal atau ExpressRoute Anda. Alamat IP ini dapat ditambahkan melalui konfigurasi firewall IP untuk sumber daya layanan Azure. Untuk informasi selengkapnya, lihat FAQ jaringan virtual.

Langkah berikutnya

Pelajari cara mengintegrasikan aplikasi dengan jaringan Azure.

Pelajari cara membatasi akses ke sumber daya menggunakan Tag Layanan.

Pelajari cara menyambungkan secara privat ke akun Azure Cosmos DB melalui Azure Private Link.