Tentang NVA pada hub Virtual WAN

Pelanggan dapat menyebarkan NVA tertentu langsung ke hub Azure Virtual WAN melalui solusi yang dikelola bersama oleh Microsoft Azure dan vendor NVA pihak ketiga. Tidak semua NVA dalam Azure Marketplace dapat disebarkan ke hub Azure Virtual WAN. Untuk memperoleh daftar lengkap mitra yang tersedia, lihat bagian Mitra.

Manfaat utama

Ketika NVA disebarkan ke hub Virtual WAN, Appliance dapat berfungsi sebagai gateway pihak ketiga yang memiliki berbagai fungsionalitas. Ia dapat berfungsi sebagai gateway SD-WAN, Firewall, atau kombinasi keduanya.

Menyebarkan NVA ke hub Virtual WAN akan memberikan manfaat berikut:

- Pemilihan pilihan infrastruktur yang telah ditentukan dan diuji sebelumnya (Unit Infrastruktur NVA): Microsoft dan mitra bekerja sama untuk memvalidasi batas throughput dan bandwidth sebelum solusi tersedia bagi pelanggan.

- Ketersediaan dan ketahanan bawaan: Penyebaran NVA Azure Virtual WAN menyadari Zona Ketersediaan (AZ) serta secara otomatis dikonfigurasikan agar sangat tersedia.

- Provisi dan boot-strapping yang tidak merepotkan: Aplikasi terkelola telah memenuhi syarat untuk provisi dan boot-strapping untuk platform Virtual WAN. Aplikasi Terkelola tersedia melalui link Marketplace Azure.

- Perutean yang disederhanakan: Memanfaatkan sistem perutean cerdas Azure Virtual WAN. Solusi NVA melakukan peering dengan router Hub Azure Virtual WAN serta berpartisipasi dalam proses keputusan perutean Azure Virtual WAN yang mirip dengan Microsoft Gateways.

- Dukungan terintegrasi: Mitra memiliki perjanjian dukungan khusus dengan Microsoft Azure Virtual WAN untuk mendiagnosis dan menyelesaikan masalah pelanggan dengan cepat.

- Manajemen siklus hidup opsional yang disediakan platform: Peningkatan dan patch dikelola secara langsung oleh Anda atau sebagai bagian dari layanan Azure Virtual WAN. Untuk praktik terbaik yang terkait dengan manajemen siklus hidup perangkat lunak untuk NVA di Virtual WAN, silakan hubungi penyedia NVA atau dokumentasi penyedia referensi Anda.

- Terintegrasi dengan fitur platform: Konektivitas transit dengan gateway Microsoft dan Virtual Network, Encrypted ExpressRoute (overlay SD-WAN yang berjalan di atas sirkuit ExpressRoute) serta tabel rute Hub Virtual berinteraksi dengan mulus.

Penting

Untuk memastikan agar Anda mendapatkan dukungan terbaik untuk solusi terintegrasi ini, pastikan Anda memiliki tingkat hak dukungan yang sama dengan Microsoft dan penyedia Network Virtual Appliance Anda.

Mitra

Tabel berikut menjelaskan Appliance Virtual Jaringan yang memenuhi syarat untuk disebarkan di hub Virtual WAN dan kasus penggunaan yang relevan (konektivitas dan/atau firewall). Kolom Pengidentifikasi Vendor NVA Virtual WAN sesuai dengan Vendor NVA yang ditampilkan di portal Azure saat Anda menyebarkan NVA baru atau melihat NVA yang ada yang disebarkan di hub Virtual.

Appliance Virtual Jaringan konektivitas SD-WAN berikut dapat digunakan di hub Azure Virtual WAN.

| Mitra | Pengidentifikasi Vendor NVA Virtual WAN | Panduan Konfigurasi/Cara/Penyebaran | Model dukungan khusus |

|---|---|---|---|

| Barracuda Networks | barracudasdwanrelease | Panduan Penyebaran Barracuda SecureEdge untuk Virtual WAN | Ya |

| Cisco SD-WAN | ciscosdwan | Integrasi solusi Cisco SD-WAN dengan Azure virtual WAN meningkatkan Cloud OnRamp untuk penyebaran Multi-Cloud dan memungkinkan mengonfigurasi Cisco Catalyst 8000V Edge Software (Cisco Catalyst 8000V) sebagai appliance virtual jaringan (NVA) di hub Azure Virtual WAN. Lihat Panduan Konfigurasi Cisco SD-WAN Cloud OnRamp, Cisco IOS XE Release 17.x | Ya |

| VMware SD-WAN | vmwaresdwaninvwan | Panduan penyebaran VMware SD-WAN dalam hub Virtual WAN. Aplikasi terkelola untuk penyebaran dapat ditemukan di link Marketplace Azure ini. | Ya |

| Versa Networks | versanetworks | Jika sudah menjadi pelanggan Versa Networks, masuk ke akun Versa Anda dan akses panduan penyebaran menggunakan link berikut Panduan Penyebaran Versa. Jika Anda pelanggan baru Versa, daftar menggunakan link pendaftaran pratinjau Versa. | Ya |

| Aruba EdgeConnect | arubaedgeconnectenterprise | Panduan penyebaran Aruba EdgeConnect SD-WAN. Saat ini dalam Pratinjau: tautan Marketplace Azure | No |

Alat Virtual Jaringan keamanan berikut ini dapat digunakan di hub Virtual WAN. Alat Virtual ini dapat digunakan untuk memeriksa semua lalu lintas Utara-Selatan, Timur-Barat, dan Internet.

| Mitra | Virtual WAN NVA Vendor | Panduan Konfigurasi/Cara/Penyebaran | Model dukungan khusus |

|---|---|---|---|

| Check Point CloudGuard Network Security untuk Azure Virtual WAN | checkpoint | Panduan penyebaran Check Point Network Security untuk Virtual WAN | No |

| Fortinet Next-Generation Firewall (NGFW) | fortinet-ngfw | Panduan penyebaran Fortinet NGFW . Fortinet NGFW mendukung hingga 80 unit skala dan tidak disarankan untuk digunakan untuk penghentian terowongan SD-WAN. Untuk penghentian terowongan Fortigate SD-WAN, lihat Dokumentasi Fortinet SD-WAN dan NGFW. | No |

| (Pratinjau) Pertahanan Ancaman Firewall Aman Cisco untuk Azure Virtual WAN | cisco-tdv-vwan-nva | Panduan penyebaran Cisco Secure Firewall Threat Defense untuk Azure Virtual WAN untuk Virtual WAN | No |

Appliance Virtual Jaringan Konektivitas SD-WAN peran ganda dan keamanan (Firewall Generasi Berikutnya) berikut dapat digunakan di hub Azure Virtual WAN. Appliance Virtual ini dapat digunakan untuk memeriksa semua lalu lintas Utara-Selatan, Timur-Barat, dan Internet.

| Mitra | Virtual WAN NVA Vendor | Panduan Konfigurasi/Cara/Penyebaran | Model dukungan khusus |

|---|---|---|---|

| Fortinet Next-Generation Firewall (NGFW) | fortinet-sdwan-and-ngfw | Panduan penyebaran Fortinet SD-WAN dan NGFW NVA . Fortinet SD-WAN dan NGFW NVA mendukung hingga 20 unit skala dan mendukung penghentian terowongan SD-WAN dan kemampuan Firewall Generasi Berikutnya. | No |

Kasus penggunaan dasar

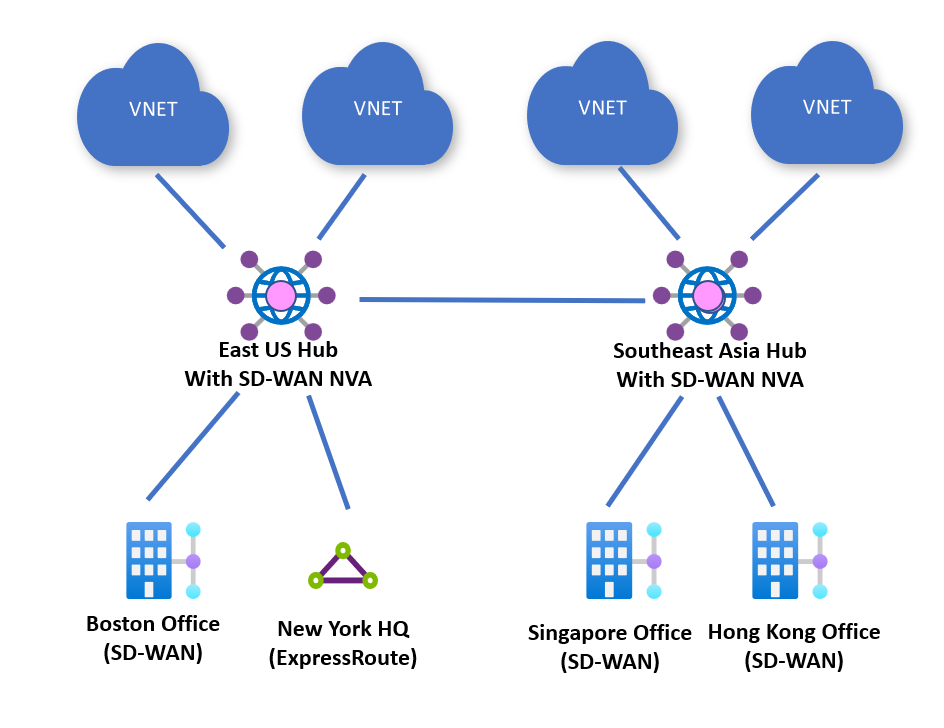

Konektivitas dari mana saja ke mana saja

Pelanggan dapat menyebarkan NVA di setiap wilayah Azure tempat Appliance memiliki rekam jejak. Situs cabang tersambung ke Azure melalui tunnel SD-WAN yang berakhir di NVA terdekat yang disebarkan pada Hub Azure Virtual WAN.

Situs cabang kemudian dapat mengakses beban kerja di Azure yang disebarkan pada jaringan virtual di wilayah yang sama atau wilayah lain melalui backbone global Microsoft. Situs yang terhubung dengan SD-WAN juga dapat berkomunikasi dengan cabang lain yang tersambung ke Azure melalui ExpressRoute, VPN situs-ke-situs, atau Konektivitas Pengguna Jarak Jauh.

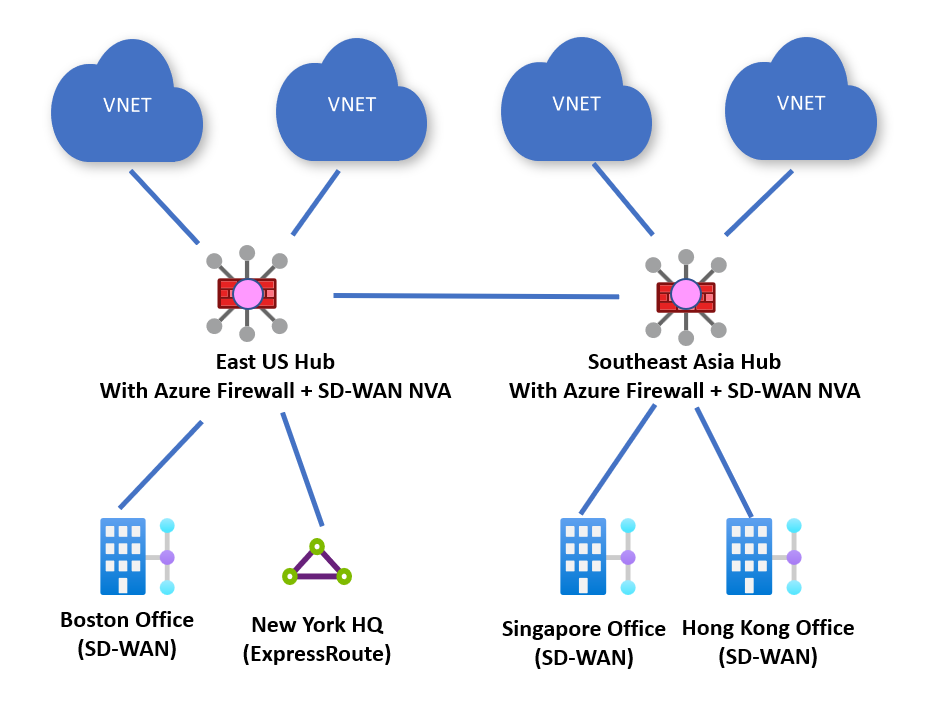

Keamanan yang disediakan oleh Azure Firewall bersama NVA konektivitas

Pelanggan dapat menggunakan Azure Firewall di samping NVA berbasis konektivitas. Perutean WAN virtual dapat dikonfigurasi untuk mengirim semua lalu lintas ke Azure Firewall untuk diperiksa. Anda juga dapat mengonfigurasi Virtual WAN untuk mengirim semua lalu lintas yang terikat internet ke Azure Firewall untuk diperiksa.

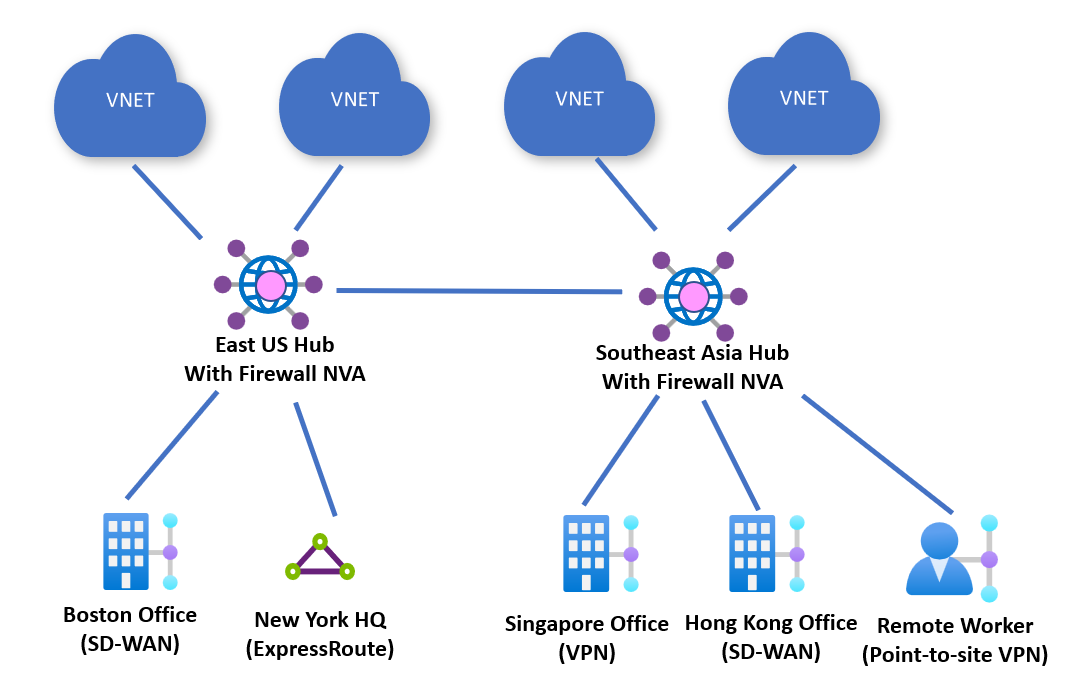

Keamanan yang disediakan firewall NVA

Pelanggan juga dapat menyebarkan NVA ke hub Virtual WAN yang melakukan konektivitas SD-WAN dan kemampuan Firewall Generasi Berikutnya. Pelanggan dapat menyambungkan perangkat lokal ke NVA di hub dan juga menggunakan perangkat yang sama untuk memeriksa semua lalu lintas Utara-Selatan, Timur-Barat, dan Internet. Perutean untuk mengaktifkan skenario ini dapat dikonfigurasi melalui Niat Perutean dan Kebijakan Perutean.

Mitra yang mendukung arus lalu lintas ini tercantum sebagai konektivitas dan keamanan SD-WAN peran ganda (Firewall Generasi Berikutnya) Appliance Virtual Jaringan di bagian Mitra.

Bagaimana cara kerjanya?

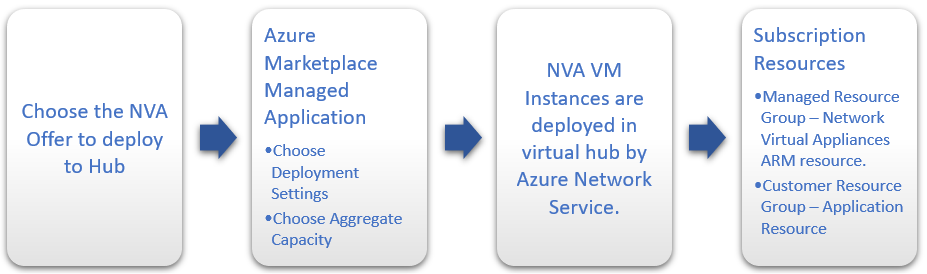

NVA yang tersedia untuk disebarkan langsung ke hub Azure Virtual WAN direkayasa secara khusus untuk digunakan pada Hub Azure Virtual WAN. Penawaran NVA diterbitkan ke Marketplace Azure sebagai Aplikasi Terkelola, serta pelanggan dapat menyebarkan penawaran langsung dari Marketplace Azure.

Setiap penawaran NVA mitra akan memiliki pengalaman dan fungsionalitas yang sedikit berbeda berdasarkan persyaratan penyebaran mereka.

Aplikasi terkelola

Semua penawaran NVA yang tersedia untuk digunakan ke hub Virtual WAN akan memiliki Aplikasi Terkelola yang tersedia pada Azure Marketplace. Aplikasi terkelola memungkinkan mitra untuk melakukan hal berikut:

- Membangun pengalaman penerapan khusus untuk NVA mereka.

- Memberikan template Resource Manager khusus yang memungkinkan mereka guna membuat NVA langsung di hub Virtual WAN.

- Menagih biaya lisensi perangkat lunak secara langsung, atau melalui Azure Marketplace.

- Mengekspos properti kustom dan meter sumber daya.

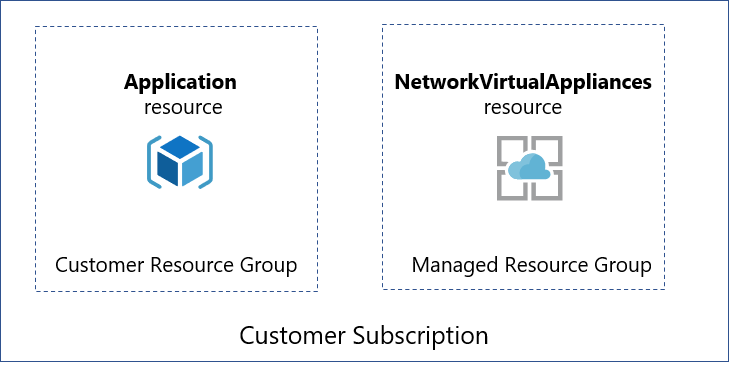

Mitra NVA dapat membuat sumber daya yang berbeda tergantung pada penyebaran appliance, lisensi konfigurasi, dan kebutuhan manajemen mereka. Ketika pelanggan membuat NVA di hub Virtual WAN, seperti halnya semua aplikasi terkelola, akan terdapat dua Grup Sumber Daya yang dibuat dalam langganan mereka.

- Grup sumber daya pelanggan - Ini berisi tempat penampung aplikasi untuk aplikasi terkelola. Mitra dapat menggunakan ini untuk mengekspos properti pelanggan apa pun yang mereka pilih di sini.

- Grup sumber daya terkelola - Pelanggan tidak dapat mengonfigurasi atau mengubah sumber daya dalam grup sumber daya ini secara langsung, karena ia dikendalikan oleh penerbit aplikasi terkelola. Grup sumber daya ini berisi sumber daya NetworkVirtualAppliances .

Izin grup sumber daya terkelola

Secara default, semua grup sumber daya terkelola memiliki penugasan Microsoft Entra tolak- semua. Penugasan tolak-semua mencegah pelanggan memanggil operasi tulis pada sumber daya apa pun di grup sumber daya terkelola, termasuk sumber daya Network Virtual Appliance.

Namun, mitra dapat membuat pengecualian untuk tindakan tertentu yang diizinkan dilakukan pelanggan pada sumber daya yang disebarkan dalam grup sumber daya terkelola.

Izin pada sumber daya dalam grup sumber daya terkelola yang ada tidak diperbarui secara dinamis karena tindakan baru yang diizinkan ditambahkan oleh mitra dan memerlukan refresh manual.

Untuk me-refresh izin pada grup sumber daya terkelola, pelanggan dapat memanfaatkan REST API Izin Refresh.

Catatan

Untuk menerapkan izin baru dengan benar, API izin refresh harus dipanggil dengan targetVersion parameter kueri tambahan. Nilai untuk targetVersion khusus penyedia. Harap referensikan dokumentasi penyedia Anda untuk nomor versi terbaru.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

Unit Infrastruktur NVA

Saat membuat NVA di hub Virtual WAN, Anda harus memilih jumlah Unit Infrastruktur NVA yang ingin disebarkan. Unit Infrastruktur NVA merupakan unit kapasitas bandwidth agregat untuk NVA di hub Virtual WAN. Unit Infrastruktur NVA mirip dengan Unit Skala VPN dalam hal cara Anda berpikir tentang kapasitas dan ukuran.

- Unit Infrastruktur NVA adalah pedoman tentang berapa banyak throughput jaringan agregat yang dapat didukung oleh infrastruktur komputer virtual tempat NVA disebarkan. 1 Unit Infrastruktur NVA sesuai dengan 500 Mbps throughput agregat. Nomor 500 Mbps ini tidak mempertimbangkan perbedaan antara perangkat lunak yang berjalan pada Network Virtual Appliances. Tergantung pada fitur yang diaktifkan dalam NVA atau implementasi perangkat lunak khusus mitra, fungsi jaringan seperti enkripsi/dekripsi, enkapsulasi/dekapsulasi atau inspeksi paket mendalam mungkin lebih intensif. Ini berarti Anda mungkin melihat lebih sedikit throughput daripada unit infrastruktur NVA. Untuk pemetaan unit infrastruktur NVA Virtual WAN ke throughput yang diharapkan, silakan hubungi vendor.

- Azure mendukung penyebaran mulai dari 2-80 Unit Infrastruktur NVA untuk penyebaran hub virtual NVA tertentu, tetapi mitra mungkin memilih unit skala mana yang mereka dukung. Dengan demikian, Anda mungkin tidak dapat menyebarkan semua konfigurasi unit skala yang mungkin.

NVA di Virtual WAN disebarkan untuk memastikan Anda selalu dapat mencapai jumlah throughput khusus vendor untuk unit skala tertentu yang dipilih. Untuk mencapai hal ini, NVA di Virtual WAN diprovisikan secara berlebihan dengan kapasitas tambahan dalam bentuk beberapa instans dengan cara 'n+1'. Ini berarti bahwa pada waktu tertentu Anda mungkin melihat throughput agregat di seluruh instans menjadi lebih besar dari angka throughput khusus vendor. Ini memastikan apakah instans tidak sehat, instans 'n' yang tersisa dapat melayani lalu lintas pelanggan dan menyediakan throughput khusus vendor untuk unit skala tersebut.

Jika jumlah total lalu lintas yang melewati NVA pada waktu tertentu melampaui nomor throughput khusus vendor untuk unit skala yang dipilih, peristiwa yang dapat menyebabkan instans NVA tidak tersedia termasuk tetapi tidak terbatas pada aktivitas pemeliharaan platform Azure rutin atau peningkatan perangkat lunak dapat mengakibatkan gangguan layanan atau konektivitas. Untuk meminimalkan gangguan layanan, Anda harus memilih unit skala berdasarkan profil lalu lintas puncak dan nomor throughput khusus vendor untuk unit skala tertentu dibandingkan dengan mengandalkan angka throughput kasus terbaik yang diamati selama pengujian.

Proses konfigurasi NVA

Mitra telah bekerja untuk memberikan pengalaman yang mengonfigurasi NVA secara otomatis sebagai bagian dari proses penyebaran. Setelah NVA disediakan ke hub virtual, konfigurasi tambahan apa pun yang mungkin diperlukan untuk NVA harus dilakukan melalui portal mitra NVA atau aplikasi manajemen. Akses langsung ke NVA tidak tersedia.

Sumber daya situs serta koneksi dengan NVI

Tidak seperti konfigurasi VPN Gateway Situs-ke-situs Azure Virtual WAN, Anda tidak perlu membuat sumber daya Situs, sumber daya koneksi Situs-ke-Situs, atau koneksi titik-ke-situs guna menyambungkan situs cabang Anda ke NVA Anda di hub Azure Virtual WAN.

Anda masih harus membuat koneksi Hub-ke-VNet untuk menyambungkan hub Azure Virtual WAN ke jaringan virtual Azure Anda serta menyambungkan koneksi ExpressRoute, VPN situs-ke-situs, atau VPN pengguna Jarak Jauh.

Wilayah yang didukung

NVA di hub virtual tersedia di wilayah berikut:

| Wilayah geopolitik | Wilayah Azure |

|---|---|

| Amerika Utara | Kanada Tengah, Kanada Timur, AS Tengah, AS Timur, AS Timur 2, AS Selatan Tengah, AS Utara Tengah, Barat Sentral AS, AS Barat, AS Barat 2 |

| Amerika Selatan | Brasil Selatan, Brasil Tenggara |

| Eropa | Prancis Tengah, Prancis Selatan, Jerman Utara, Jerman Barat Tengah, Eropa Utara, Norwegia Timur, Norwegia Barat, Swiss Utara, Swiss Barat, UK Selatan, Inggris Barat, Eropa Barat, Swedia Tengah, Italia Utara |

| Timur Tengah | UEA Utara, Qatar Tengah, Israel Tengah |

| Asia | Asia Timur, Jepang Timur, Jepang Barat, Korea Tengah, Korea Selatan, Asia Tenggara |

| Australia | Australia Tenggara, Australia Timur, Australia Tengah, Australia Tengah 2 |

| Afrika | Afrika Selatan Utara |

| India | India Selatan, India Barat, India Tengah |

FAQ NVA

Saya adalah mitra appliance virtual jaringan (NVA) dan ingin mendapatkan NVA kami di hub. Apakah saya dapat bergabung dengan program mitra ini?

Sayangnya, saat ini kami tidak memiliki kapasitas untuk melakukan pendaftaran mitra baru. Periksa kembali dengan kami di kemudian hari!

Apakah saya dapat menyebarkan semua NVA dari Marketplace Azure ke hub Virtual WAN?

Hanya mitra yang tercantum di bagian Mitra di atas yang dapat disebarkan ke Hub Virtual WAN.

Berapa biaya NVA?

Anda harus membeli lisensi untuk NVA dari vendor NVA. Lisensi bring-your-own (BYOL) adalah satu-satunya model lisensi yang didukung saat ini. Selain itu, Biaya Microsoft untuk Unit Infrastruktur NVA yang Anda gunakan, dan sumber daya lain yang Anda gunakan. Untuk informasi selengkapnya, lihat konsep Harga.

Apakah saya dapat menyebarkan NVA ke hub Basic?

Tidak, Anda harus menggunakan hub Standar jika Anda ingin menyebarkan NVA.

Apakah saya dapat menyebarkan NVA ke hub Secure?

Ya. NVAs Mitra dapat disebarkan ke hub dengan Azure Firewall.

Dapatkah saya menyambungkan perangkat apa pun di kantor cabang saya ke NVA saya di hub?

Tidak, Barracuda CloudGen WAN hanya kompatibel dengan perangkat tepi Barracuda. Untuk mempelajari selengkapnya tentang persyaratan CloudGen WAN, lihat halaman CloudGen WAN Barracuda. Untuk Cisco, ada beberapa perangkat SD-WAN yang kompatibel. Lihat dokumentasi Cisco Cloud OnRamp untuk Multi-Cloud untuk perangkat yang kompatibel. Hubungi penyedia Anda untuk menyampaikan pertanyaan apa pun.

Skenario perutean apa yang didukung dengan NVA di hub?

Semua skenario perutean yang didukung oleh Virtual WAN didukung dengan NVA di hub.

Wilayah mana saja yang didukung?

Untuk semua wilayah yang didukung saat ini, harap lihat wilayah yang mendukung NVA.

Bagaimana cara menghapus NVA saya di hub?

Jika sumber daya Network Virtual Appliance disebarkan melalui Aplikasi Terkelola, hapus Aplikasi Terkelola. Menghapus Aplikasi Terkelola secara otomatis menghapus Grup Sumber Daya Terkelola dan sumber daya Network Virtual Appliance terkait.

Anda tidak dapat menghapus NVA yang merupakan sumber daya hop berikutnya untuk Kebijakan Perutean. Untuk menghapus NVA, pertama-tama hapus Kebijakan Perutean.

Jika sumber daya Network Virtual Appliance disebarkan melalui perangkat lunak orkestrasi mitra, referensikan dokumentasi mitra untuk menghapus Network Virtual Appliance.

Atau, Anda dapat menjalankan perintah PowerShell berikut untuk menghapus Network Virtual Appliance Anda.

Temukan grup sumber daya Azure dari NVA yang ingin Anda hapus. Grup sumber daya Azure biasanya berbeda dari grup sumber daya tempat hub Virtual WAN disebarkan. Pastikan properti Hub Virtual dari sumber daya NVA sesuai dengan NVA yang ingin Anda hapus. Contoh berikut mengasumsikan bahwa semua NVA dalam langganan Anda memiliki nama yang berbeda. Jika ada beberapa NVA dengan nama yang sama, pastikan Anda mengumpulkan informasi yang terkait dengan NVA yang ingin Anda hapus.

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubHapus NVA.

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

Serangkaian langkah yang sama dapat dijalankan dari Azure CLI.

- Temukan grup sumber daya Azure dari NVA yang ingin Anda hapus. Grup sumber daya Azure biasanya berbeda dari grup sumber daya tempat hub Virtual WAN disebarkan. Pastikan properti Hub Virtual dari sumber daya NVA sesuai dengan NVA yang ingin Anda hapus.

az network virtual-appliance list - Menghapus NVA

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

Langkah berikutnya

Untuk mempelajari selengkapnya tentang Virtual WAN, lihat artikel Gambaran Umum Virtual WAN.