Arsitektur jaringan transit global dan Azure Virtual WAN

Perusahaan modern memerlukan konektivitas yang ada di mana-mana antara aplikasi, data, dan pengguna yang sangat terdistribusi di seluruh cloud dan lokal. Arsitektur jaringan transit global diadopsi oleh perusahaan untuk mengkonsolidasikan, menyambungkan, dan mengontrol jejak TI perusahaan global modern yang berpusat pada cloud.

Arsitektur jaringan transit global didasarkan pada model konektivitas hub dan spoke klasik di mana 'hub' jaringan yang dihosting cloud memungkinkan konektivitas transitif antara titik akhir yang dapat didistribusikan di berbagai jenis 'spoke'.

Dalam model ini, sebuah spoke dapat berupa:

- Jaringan virtual (VNet)

- Situs cabang fisik

- Pengguna jarak jauh

- Internet

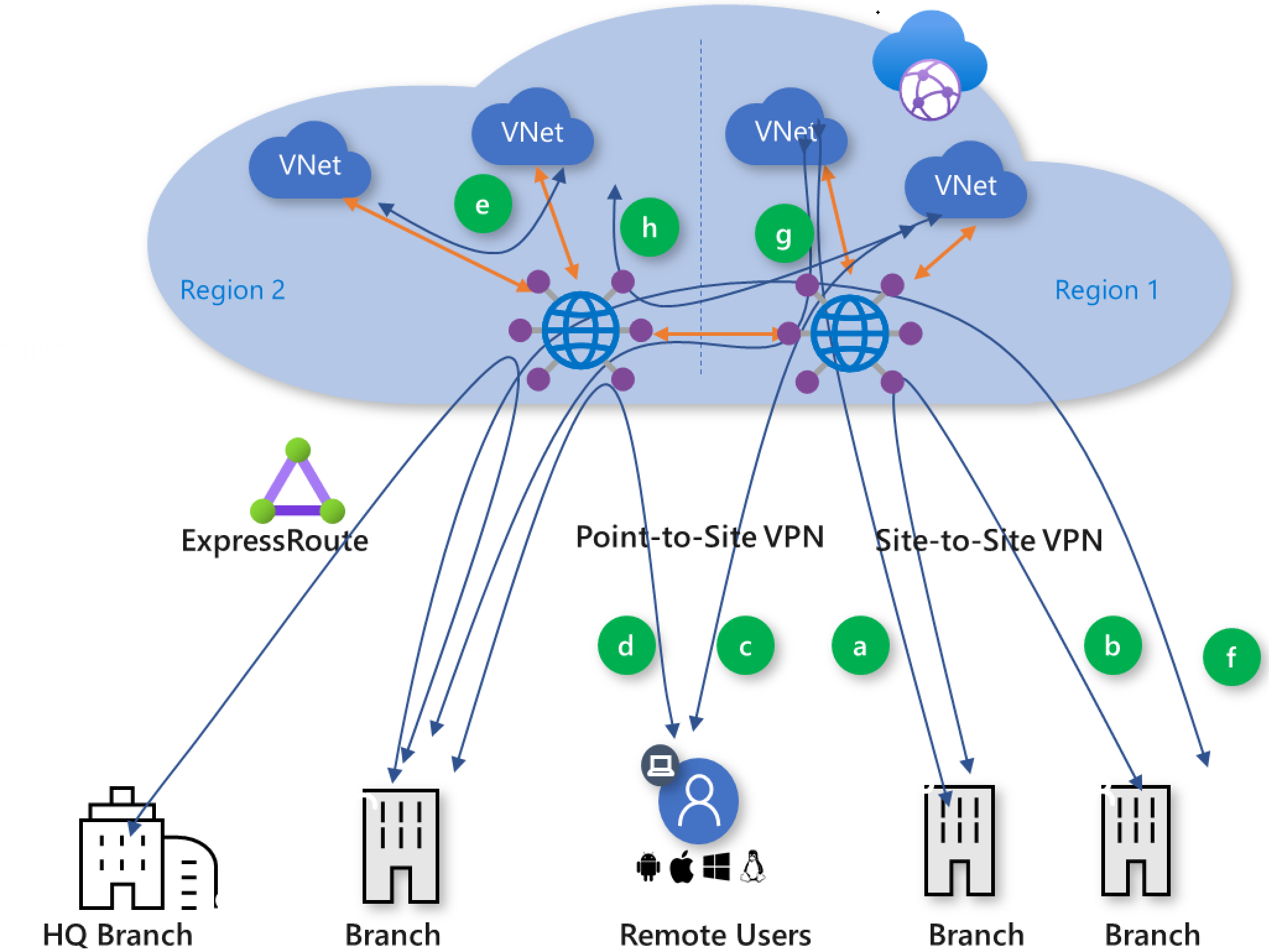

Figur 1: Jaringan hub dan spoke transit global

Figur 1 menunjukkan tampilan logis dari jaringan transit global di mana pengguna yang didistribusikan secara geografis, situs fisik, dan VNet saling terhubung melalui hub jaringan yang dihosting di cloud. Arsitektur ini memungkinkan konektivitas transit satu lompatan logis antara titik akhir jaringan.

Jaringan transit global dengan Azure Virtual WAN

Azure Virtual WAN adalah layanan jaringan cloud yang dikelola Microsoft. Semua komponen jaringan yang terdiri dari layanan ini dihosting dan dikelola oleh Microsoft. Untuk mengetahui informasi selengkapnya tentang Azure Virtual WAN, lihat artikel Ringkasan Azure Virtual WAN.

Azure Virtual WAN memungkinkan arsitektur jaringan transit global dengan mengaktifkan konektivitas di mana saja, dari mana saja ke mana saja antara set beban kerja cloud yang terdistribusi secara global di VNet, situs cabang, aplikasi SaaS dan PaaS, dan pengguna.

Figur 2: Jaringan transit global dan Azure Virtual WAN

Dalam arsitektur Azure Virtual WAN, hub WAN virtual tersedia di wilayah Azure, di mana Anda dapat memilih untuk menyambungkan cabang, VNet, dan pengguna jarak jauh. Situs cabang fisik disambungkan ke hub dengan ExpressRoute Premium atau Standar atau VPN situs ke situs, VNet disambungkan ke hub melalui koneksi VNet, dan pengguna jarak jauh dapat langsung menyambungkan ke hub menggunakan VPN Pengguna (VPN titik ke situs). Azure Virtual WAN juga mendukung koneksi VNet lintas wilayah di mana VNet di satu wilayah dapat disambungkan ke hub WAN virtual di wilayah yang berbeda.

Anda dapat membuat WAN virtual dengan membuat satu hub WAN virtual di wilayah yang memiliki jumlah spoke terbesar (cabang, VNet, pengguna), lalu menyambungkan spoke yang ada di wilayah lain ke hub. Hal ini merupakan pilihan yang baik ketika jejak perusahaan sebagian besar berada di satu wilayah dengan beberapa spoke jarak jauh.

Konektivitas hub ke hub

Jejak cloud Enterprise dapat menjangkau beberapa wilayah cloud dan optimal (bijaksana latensi) untuk mengakses cloud dari wilayah yang paling dekat dengan situs fisik dan pengguna Perusahaan. Salah satu prinsip utama arsitektur jaringan transit global adalah memungkinkan konektivitas lintas wilayah antara semua titik akhir jaringan cloud dan lokal. Hal ini berarti lalu lintas dari cabang yang tersambung ke cloud di satu wilayah dapat mencapai cabang lain atau VNet di wilayah yang berbeda menggunakan konektivitas hub ke hub yang diaktifkan oleh Jaringan Global Azure.

Figur 3: Konektivitas lintas wilayah Azure Virtual WAN

Saat beberapa hub diaktifkan dalam satu WAN virtual, hub secara otomatis saling terhubung melalui tautan hub ke hub, sehingga memungkinkan konektivitas global antara cabang dan Vnet yang didistribusikan di beberapa wilayah.

Selain itu, hub yang semuanya merupakan bagian dari WAN virtual yang sama, dapat dikaitkan dengan akses regional dan kebijakan keamanan yang berbeda. Untuk mengetahui informasi selengkapnya, lihat Kontrol keamanan dan kebijakan nanti di artikel ini.

Konektivitas dari mana saja ke mana saja

Arsitektur jaringan transit global memungkinkan konektivitas dari mana saja ke mana saja melalui hub WAN virtual. Arsitektur ini menghilangkan atau mengurangi kebutuhan akan konektivitas cloud penuh atau sebagian antara spoke, yang lebih kompleks untuk dibangun dan dipelihara. Selain itu, kontrol perutean di jaringan hub dan spoke vs. cloud lebih mudah dikonfigurasi dan dipelihara.

Konektivitas dari mana saja ke mana saja (dalam konteks arsitektur global) memungkinkan perusahaan dengan pengguna, cabang, pusat data, VNet, dan aplikasi yang terdistribusi secara global untuk tersambung satu sama lain melalui hub “transit”. Azure Virtual WAN bertindak sebagai sistem transit global.

Figur 4: Jalur lalu lintas Azure Virtual WAN

Azure Virtual WAN mendukung jalur konektivitas transit global berikut. Huruf-huruf dalam tanda kutip dipetakan ke Figur 4.

- Cabang ke VNet (a)

- Cabang ke cabang (b)

- Jangkauan Global ExpressRoute dan Azure Virtual WAN

- Pengguna jarak jauh ke VNet (c)

- Pengguna jarak jauh ke cabang (d)

- VNet ke VNet (e)

- Cabang-ke-hub-hub-ke-Cabang (f)

- Cabang-ke-hub-hub-ke-VNet (g)

- VNet-ke-hub-hub-ke-VNet (h)

Cabang ke VNet (a) dan Cabang ke VNet Lintas Wilayah (g)

Cabang ke VNet adalah jalur utama yang didukung oleh Azure Virtual WAN. Jalur ini memungkinkan Anda untuk menyambungkan cabang ke beban kerja perusahaan Azure IAAS yang disebarkan di VNet Azure. Cabang dapat disambungkan ke WAN virtual melalui ExpressRoute atau VPN situs ke situs. Lalu lintas transit ke VNet yang disambungkan ke hub WAN virtual melalui Koneksi VNet. Transit gateway eksplisit tidak diperlukan untuk Virtual WAN karena Virtual WAN secara otomatis mengaktifkan transit gateway ke situs cabang. Lihat artikel Mitra Azure Virtual WAN tentang cara menyambungkan CPE SD-WAN ke Azure Virtual WAN.

Jangkauan Global ExpressRoute dan Azure Virtual WAN

ExpressRoute adalah cara privat dan tangguh untuk menghubungkan jaringan lokal Anda ke Microsoft Cloud. Azure Virtual WAN mendukung koneksi sirkuit Rute Ekspres. SKU sirkuit ExpressRoute berikut dapat dihubungkan ke Virtual WAN: Lokal, Standar, dan Premium.

Ada dua opsi untuk mengaktifkan konektivitas transit ExpressRoute ke ExpressRoute saat menggunakan Azure Virtual WAN:

Anda dapat mengaktifkan ExpressRoute ke konektivitas transit ExpressRoute dengan mengaktifkan ExpressRoute Global Reach di sirkuit ExpressRoute Anda. Global Reach adalah fitur add-on ExpressRoute yang memungkinkan Anda menautkan sirkuit ExpressRoute di lokasi peering yang berbeda bersama-sama untuk membuat jaringan privat. Konektivitas transit ExpressRoute ke ExpressRoute antara sirkuit dengan add-on Jangkauan Global tidak akan transit hub Virtual WAN karena Jangkauan Global memungkinkan jalur yang lebih optimal melalui tulang punggung global.

Anda dapat menggunakan fitur Niat Perutean dengan kebijakan perutean lalu lintas privat untuk mengaktifkan konektivitas transit ExpressRoute melalui appliance keamanan yang disebarkan di Hub Virtual WAN. Opsi ini tidak memerlukan Jangkauan Global. Untuk informasi selengkapnya, lihat bagian ExpressRoute dalam dokumentasi niat perutean.

Cabang ke cabang (b) dan lintas wilayah Cabang ke Cabang (f)

Cabang dapat disambungkan ke hub WAN virtual Azure menggunakan sirkuit ExpressRoute dan/atau koneksi VPN situs ke situs. Anda dapat menyambungkan cabang ke hub WAN virtual yang berada di wilayah terdekat dengan cabang.

Opsi ini memungkinkan perusahaan memanfaatkan tulang punggung Azure untuk menyambungkan cabang. Namun, meskipun kemampuan ini tersedia, Anda harus mempertimbangkan keuntungan dari menyambungkan cabang melalui Azure Virtual WAN vs. menggunakan WAN privat.

Catatan

Menonaktifkan Konektivitas Cabang ke Cabang di Azure Virtual WAN - Azure Virtual WAN dapat dikonfigurasi untuk menonaktifkan konektivitas Cabang ke Cabang. Konfigurasi ini akan memblokir penyebaran rute antara VPN (S2S dan P2S) dan situs yang terhubung dengan Rute Ekspres. Konfigurasi ini tidak akan memengaruhi propagasi dan konektivitas rute cabang-ke-Vnet dan Vnet-ke-Vnet. Untuk mengonfigurasi pengaturan ini menggunakan Portal Azure: Di bawah menu Konfigurasi Azure Virtual WAN, Pilih Pengaturan: Cabang ke Cabang - Dinonaktifkan.

Pengguna jarak jauh ke VNet (c)

Anda dapat mengaktifkan akses jarak jauh langsung dan aman ke Azure menggunakan koneksi titik ke situs dari klien pengguna jarak jauh ke WAN virtual. Pengguna jarak jauh perusahaan tidak lagi harus menjepit ke cloud menggunakan VPN perusahaan.

Pengguna jarak jauh ke cabang (d)

Jalur Pengguna Jarak Jauh ke cabang memungkinkan pengguna jarak jauh yang menggunakan koneksi titik ke situs ke Azure mengakses beban kerja dan aplikasi lokal dengan transit melalui cloud. Jalur ini memberikan fleksibilitas kepada pengguna jarak jauh untuk mengakses beban kerja yang disebarkan di Azure dan lokal. Perusahaan dapat mengaktifkan layanan akses jarak jauh aman berbasis cloud di Azure Virtual WAN.

Transit VNet ke VNet (e) dan lintas wilayah VNet ke VNet (h)

Transit VNet ke VNet memungkinkan VNet untuk tersambung satu sama lain untuk menghubungkan aplikasi multi-tingkat yang diterapkan di beberapa VNet. Secara opsional, Anda dapat menyambungkan VNet satu sama lain melalui Peering VNet dan hal ini mungkin cocok untuk beberapa skenario di mana transit melalui hub VWAN tidak diperlukan.

Penerowongan paksa dan rute default

Penerowongan Paksa dapat diaktifkan dengan mengonfigurasi rute default aktifkan pada koneksi VPN, ExpressRoute, atau Virtual Network di Virtual WAN.

Hub virtual menyebarkan rute default yang dipelajari ke koneksi jaringan virtual/VPN situs ke situs/ExpressRoute jika mengaktifkan bendera default 'Diaktifkan' pada koneksi.

Bendera ini terlihat saat pengguna mengedit koneksi jaringan virtual, koneksi VPN, atau koneksi ExpressRoute. Secara default, bendera ini dinonaktifkan saat situs atau sirkuit ExpressRoute disambungkan ke hub. Ini diaktifkan secara default ketika koneksi jaringan virtual ditambahkan untuk menghubungkan VNet ke hub virtual. Rute default tidak berasal dari hub Virtual WAN; rute default disebarkan jika sudah dipelajari oleh hub Virtual WAN sebagai akibat dari penyebaran firewall di hub, atau jika situs lain yang terhubung telah mengaktifkan penerowongan paksa.

Kontrol keamanan dan kebijakan

Hub Azure Virtual WAN menghubungkan semua titik akhir jaringan di seluruh jaringan hibrid dan berpotensi melihat semua lalu lintas transit. Hub Virtual WAN dapat dikonversi ke Hub Virtual Aman dengan menyebarkan solusi keamanan bump-in-the-wire di hub. Anda dapat menyebarkan Azure Firewall, pilih Appliance Virtual Jaringan Firewall Generasi Berikutnya atau software-as-a-service (SaaS) keamanan di dalam hub Virtual WAN untuk mengaktifkan kontrol keamanan, akses, dan kebijakan berbasis cloud. Anda dapat mengonfigurasi Virtual WAN untuk merutekan lalu lintas ke solusi keamanan di hub menggunakan Niat Perutean Hub Virtual.

Orkestrasi Azure Firewall di hub WAN virtual dapat dilakukan oleh Azure Firewall Manager. Azure Firewall Manager memberikan kemampuan untuk mengelola dan menskalakan keamanan untuk jaringan transit global. Azure Firewall Manager memberikan kemampuan untuk mengelola perutean secara terpusat, manajemen kebijakan global, layanan keamanan internet tingkat lanjut melalui pihak ketiga bersama dengan Azure Firewall.

Untuk informasi selengkapnya tentang menyebarkan dan mengatur Appliance Virtual Jaringan Firewall Generasi Berikutnya di hub Virtual WAN, lihat Appliance Virtual Jaringan Terintegrasi di Hub Virtual. Untuk informasi selengkapnya tentang solusi keamanan SaaS yang dapat disebarkan di hub Virtual WAN, lihat perangkat lunak sebagai layanan.

Figur 5: Hub virtual aman dengan Azure Firewall

Virtual WAN mendukung jalur konektivitas transit aman global berikut. Meskipun diagram dan pola lalu lintas di bagian ini menjelaskan kasus penggunaan Azure Firewall, pola lalu lintas yang sama didukung dengan Network Virtual Appliances dan solusi keamanan SaaS yang disebarkan di hub. Huruf-huruf dalam tanda kutip dipetakan ke Figur 5.

- Transit aman cabang-ke-VNet (c)

- Transit aman Cabang ke VNet di seluruh hub Virtual (g), didukung dengan Niat Perutean

- Transit aman VNet ke VNet (e)

- Transit aman VNet-ke-VNet di seluruh Hub Virtual (h), didukung dengan Niat Perutean

- Transit aman cabang-ke-Cabang (b), didukung dengan Niat Perutean

- Transit aman Cabang-ke-Cabang di seluruh Hub Virtual (f), didukung dengan Niat Perutean

- Layanan Keamanan VNet ke internet atau pihak ketiga (i)

- Layanan Keamanan cabang ke internet atau pihak ketiga (j)

Transit aman VNet-ke-VNet (e), transit aman VNet-ke-VNet lintas wilayah (h)

Transit aman VNet-ke-VNet memungkinkan VNet terhubung satu sama lain melalui appliance keamanan (Azure Firewall, pilih NVA dan SaaS) yang disebarkan di hub Virtual WAN.

Layanan Keamanan VNet ke internet atau pihak ketiga (i)

VNet-to-Internet memungkinkan VNet terhubung ke internet melalui appliance keamanan (Azure Firewall, pilih NVA dan SaaS) di hub WAN virtual. Lalu lintas ke internet melalui layanan keamanan pihak ketiga yang didukung tidak mengalir melalui appliance keamanan dan dirutekan langsung ke layanan keamanan pihak ketiga. Anda dapat mengonfigurasi jalur Vnet ke internet melalui layanan keamanan pihak ketiga yang didukung menggunakan Azure Firewall Manager.

Layanan Keamanan cabang ke internet atau pihak ketiga (j)

Cabang ke internet memungkinkan cabang untuk tersambung ke internet melalui Azure Firewall di hub WAN virtual. Lalu lintas ke internet melalui layanan keamanan pihak ketiga yang didukung tidak mengalir melalui appliance keamanan dan dirutekan langsung ke layanan keamanan pihak ketiga. Anda dapat mengonfigurasi jalur Cabang ke Internet melalui layanan keamanan pihak ketiga yang didukung menggunakan Azure Firewall Manager.

Transit aman cabang ke cabang, Transit aman cabang ke cabang lintas wilayah (b), (f)

Cabang dapat disambungkan ke hub virtual aman dengan Azure Firewall menggunakan sirkuit ExpressRoute dan/atau koneksi VPN situs ke situs. Anda dapat menyambungkan cabang ke hub WAN virtual yang berada di wilayah terdekat dengan cabang. Mengonfigurasi Niat Perutean pada hub Virtual WAN memungkinkan hub yang sama cabang-ke-cabang atau inspeksi antar-hub/antar-wilayah cabang oleh appliance keamanan (Azure Firewall, pilih NVA dan SaaS) yang disebarkan di Hub Virtual WAN.

Opsi ini memungkinkan perusahaan memanfaatkan tulang punggung Azure untuk menyambungkan cabang. Namun, meskipun kemampuan ini tersedia, Anda harus mempertimbangkan keuntungan dari menyambungkan cabang melalui Azure Virtual WAN vs. menggunakan WAN privat.

Transit aman cabang-ke-VNet (c), Cabang-ke-VNet mengamankan transit lintas wilayah (g)

Transit aman Branch-to-VNet memungkinkan cabang untuk berkomunikasi dengan jaringan virtual di wilayah yang sama dengan hub WAN virtual serta jaringan virtual lain yang terhubung ke hub WAN virtual lain di wilayah lain (inspeksi lalu lintas antar-hub hanya didukung dengan Niat Perutean).

Bagaimana cara mengaktifkan rute default (0.0.0.0/0) di Hub Virtual Aman

Azure Firewall yang disebarkan di hub Azure Virtual WAN (Hub Virtual Aman) dapat dikonfigurasi sebagai router default ke Internet atau Penyedia Keamanan Tepercaya untuk semua cabang (yang disambungkan dengan VPN atau Rute Ekspres), Vnet spoke dan Pengguna (yang disambungkan melalui VPN P2S). Konfigurasi ini harus dilakukan menggunakan Azure Firewall Manager. Lihat Merutekan Lalu Lintas ke hub Anda untuk mengonfigurasi semua lalu lintas dari cabang (termasuk Pengguna) serta Vnet ke internet melalui Azure Firewall.

Ini adalah konfigurasi dua langkah:

Konfigurasikan perutean lalu lintas internet menggunakan menu Pengaturan Rute Hub Virtual Aman. Konfigurasikan Vnet dan Cabang yang dapat mengirimkan lalu lintas ke internet melalui Firewall.

Konfigurasikan Koneksi (Vnet dan Cabang) mana yang dapat merutekan lalu lintas ke internet (0.0.0.0/0) melalui Azure FW di hub atau Penyedia Keamanan Tepercaya. Langkah ini memastikan bahwa rute default disebarkan ke cabang dan Vnet yang dipilih yang dilampirkan ke hub Azure Virtual WAN melalui Koneksi.

Memaksa lalu lintas penerowongan ke firewall lokal di Hub Virtual Aman

Jika sudah ada rute default yang dipelajari (melalui BGP) oleh Hub Virtual dari salah satu Cabang (situs VPN atau ER), rute default ini ditimpa oleh rute default yang dipelajari dari pengaturan Azure Firewall Manager. Dalam kasus ini, semua lalu lintas yang memasuki hub dari Vnet dan cabang yang ditujukan ke internet, akan dirutekan ke Azure Firewall atau Penyedia Keamanan Tepercaya.

Catatan

Saat ini tidak ada opsi untuk memilih firewall lokal atau Azure Firewall (dan Penyedia Keamanan Tepercaya) untuk lalu lintas terikat internet yang berasal dari Vnet, Cabang, atau Pengguna. Rute default yang dipelajari dari pengaturan Azure Firewall Manager selalu lebih disukai daripada rute default yang dipelajari dari salah satu cabang.

Langkah berikutnya

Membuat koneksi menggunakan Azure Virtual WAN dan Menyebarkan Azure Firewall di hub VWAN.