Mengkonfigurasi klien VPN untuk titik-ke-situs: RADIUS - autentikasi sertifikat

Untuk menghubungkan ke jaringan virtual melalui point-to-site (P2S), Anda perlu mengonfigurasi perangkat klien yang akan Anda hubungkan. Artikel ini membantu Anda membuat dan menginstal konfigurasi klien VPN untuk autentikasi sertifikat RADIUS.

Saat Anda menggunakan autentikasi RADIUS, ada beberapa instruksi autentikasi: autentikasi sertifikat, autentikasi kata sandi, serta metode dan protokol autentikasi lainnya. Konfigurasi klien VPN berbeda untuk setiap jenis autentikasi. Untuk mengkonfigurasi klien VPN, Anda menggunakan file konfigurasi klien yang berisi pengaturan yang diperlukan.

Catatan

Mulai 1 Juli 2018, dukungan dihapus untuk TLS 1.0 dan 1.1 dari Gateway VPN Azure. VPN Gateway hanya akan mendukung TLS 1.2. Hanya koneksi titik-ke-situs yang terpengaruh; koneksi titik-ke-situs tidak akan terpengaruh. Jika Anda menggunakan TLS untuk VPN titik-ke-situs di Windows 10 atau klien yang lebih baru, Anda tidak perlu melakukan tindakan apa pun. Jika Anda menggunakan TLS untuk koneksi titik ke situs pada klien Windows 7 dan Windows 8, lihat Tanya Jawab Umum VPN Gateway untuk petunjuk pembaruan.

Alur kerja

Alur kerja konfigurasi untuk autentikasi RADIUS P2S adalah sebagai berikut:

Dapatkan konfigurasi klien VPN untuk opsi autentikasi pilihan Anda dan gunakan untuk mengatur klien VPN (artikel ini).

Penting

Jika ada perubahan pada konfigurasi VPN Point-to-site setelah Anda membuat file konfigurasi klien VPN, misalnya jenis protokol VPN atau jenis autentikasi, pastikan untuk membuat dan memasang konfigurasi klien VPN baru untuk perangkat pengguna Anda.

Anda dapat membuat file konfigurasi klien VPN untuk autentikasi sertifikat RADIUS yang menggunakan protokol EAP-TLS. Biasanya, sertifikat yang dikeluarkan perusahaan digunakan untuk mengautentikasi pengguna untuk VPN. Pastikan bahwa semua pengguna yang terhubung memiliki sertifikat yang terpasang di perangkat mereka, dan bahwa server RADIUS Anda dapat memvalidasi sertifikat.

Dalam perintah, -AuthenticationMethod adalah EapTls. Selama autentikasi sertifikat, klien memvalidasi server RADIUS dengan memvalidasi sertifikatnya. -RadiusRootCert adalah file .cer yang memuat sertifikat akar yang digunakan untuk memvalidasi server RADIUS.

Setiap perangkat klien VPN memerlukan sertifikat klien yang terpasang. Terkadang perangkat Windows memiliki beberapa sertifikat klien. Selama autentikasi, ini bisa menghasilkan kotak dialog pop-up yang mencantumkan semua sertifikat. Pengguna kemudian harus memilih sertifikat yang akan digunakan. Sertifikat yang benar dapat difilter dengan menentukan sertifikat akar yang harus dirantai oleh sertifikat klien.

-ClientRootCert adalah file .cer yang memuat sertifikat akar. Ini adalah parameter opsional. Jika perangkat yang ingin Anda hubungkan hanya memiliki satu sertifikat klien, Anda tidak perlu menentukan parameter ini.

Buat file konfigurasi klien VPN

Anda dapat membuat file konfigurasi klien VPN dengan menggunakan portal Azure, atau dengan menggunakan Azure PowerShell.

Portal Azure

Navigasikan ke gateway jaringan virtual.

Klik Konfigurasi Point-to-Site.

Klik Unduh klien VPN.

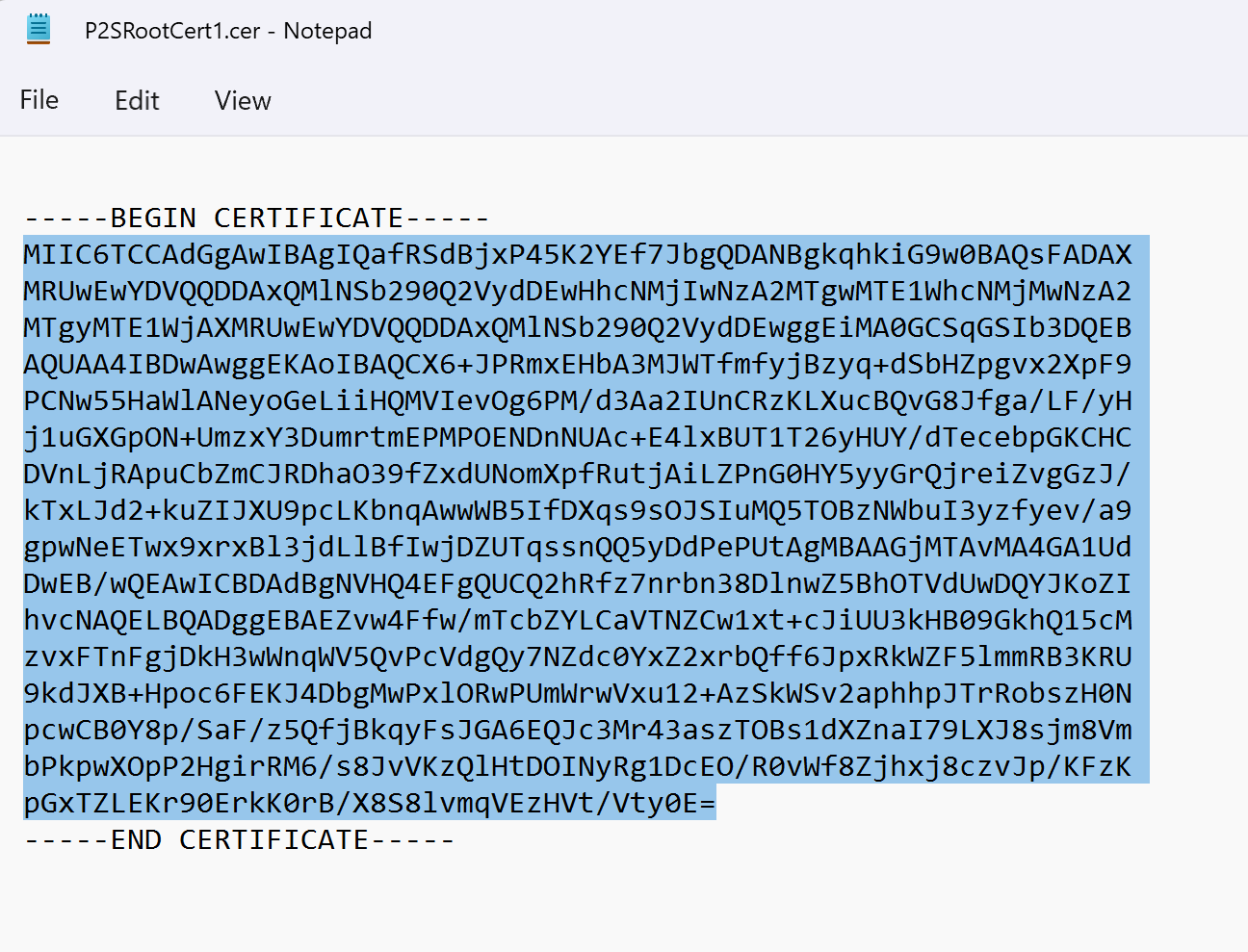

Pilih klien dan isi informasi apa pun yang diminta. Bergantung pada konfigurasinya, Anda mungkin diminta untuk mengunggah sertifikat akar Radius ke portal. Ekspor sertifikat dalam Base-64 yang dikodekan X.509 yang diperlukan (. CER) memformat dan membukanya menggunakan editor teks, seperti Notepad. Anda akan melihat teks yang mirip dengan contoh berikut. Bagian yang disorot dengan warna biru berisi informasi yang Anda salin dan unggah ke Azure.

Jika file Anda tidak terlihat mirip dengan contoh, biasanya itu berarti Anda tidak mengekspornya menggunakan format X.509(.CER) yang dikodekan Base-64. Selain itu, jika Anda menggunakan editor teks selain Notepad, pahami bahwa beberapa editor dapat memperkenalkan pemformatan yang tidak diinginkan di latar belakang. Pemformatan Ini dapat menyebabkan masalah ketika mengunggah teks dari sertifikat tersebut ke Azure.

Klik Unduh untuk menghasilkan file .zip Anda.

File .zip akan diunduh, biasanya ke folder Unduhan Anda.

Azure PowerShell

Buat file konfigurasi klien VPN untuk digunakan dengan autentikasi sertifikat. Anda dapat membuat file konfigurasi klien VPN menggunakan perintah berikut:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

Menjalankan perintah menampilkan tautan. Salin dan tempel tautan ke browser web untuk mengunduh VpnClientConfiguration.zip. Ekstrak file zip untuk melihat folder berikut:

- WindowsAmd64 dan WindowsX86: Folder ini masing-masing berisi paket alat penginstal Windows 64-bit dan 32-bit.

- GenericDevice: Folder ini berisi informasi umum yang digunakan untuk membuat konfigurasi klien VPN Anda sendiri.

Jika Anda sudah membuat file konfigurasi klien, Anda dapat mengambilnya dengan menggunakan Get-AzVpnClientConfiguration cmdlet. Tetapi jika Anda membuat perubahan pada konfigurasi VPN P2S Anda, seperti jenis protokol VPN atau jenis autentikasi, konfigurasi tidak diperbarui secara otomatis. Anda harus menjalankan New-AzVpnClientConfiguration cmdlet untuk membuat unduhan konfigurasi baru.

Untuk mengambil file konfigurasi klien yang dihasilkan sebelumnya, gunakan perintah berikut:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Klien VPN native Windows

Anda dapat menggunakan klien VPN asli jika Anda mengonfigurasi IKEv2 atau SSTP.

Pilih paket konfigurasi dan instal pada perangkat klien. Untuk arsitektur prosesor 64-bit, pilih paket alat penginstal VpnClientSetupAmd64. Untuk arsitektur prosesor 32-bit, pilih paket alat penginstal VpnClientSetupX86. Jika Anda melihat pop-up SmartScreen, pilih Info selengkapnya>Tetap jalankan. Anda juga dapat menyimpan paket untuk diinstal pada komputer klien lain.

Setiap klien memerlukan sertifikat klien untuk autentikasi. Instal sertifikat klien. Untuk informasi tentang sertifikat klien, lihat Sertifikat klien untuk point-to-site. Untuk memasang sertifikat yang dihasilkan, lihat Memasang sertifikat pada klien Windows.

Pada komputer klien, telusuri ke Pengaturan Jaringan dan pilih VPN. Koneksi VPN memperlihatkan nama jaringan virtual yang dihubungkannya.

Klien VPN asli Mac (macOS)

Anda harus membuat profil terpisah untuk setiap perangkat Mac yang terhubung ke jaringan virtual Azure. Ini karena perangkat memerlukan sertifikat pengguna untuk autentikasi yang akan ditentukan dalam profil. Selain itu, Anda hanya dapat menggunakan klien VPN asli macOS jika Anda menyertakan jenis terowongan IKEv2 dalam konfigurasi Anda. Folder Generik memiliki semua informasi yang diperlukan untuk membuat profil:

- VpnSettings.xml berisi pengaturan penting seperti alamat server dan jenis terowongan.

- VpnServerRoot.cer berisi sertifikat akar yang diperlukan untuk memvalidasi VPN gateway selama pengaturan koneksi P2S.

- RadiusServerRoot.cer berisi sertifikat akar yang diperlukan untuk memvalidasi server RADIUS selama autentikasi.

Gunakan langkah-langkah berikut untuk mengonfigurasi klien VPN asli di Mac untuk autentikasi sertifikat:

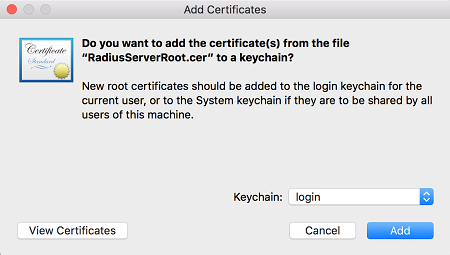

Impor sertifikat akar VpnServerRoot dan RadiusServerRoot ke Mac Anda. Salin setiap file ke Mac Anda, klik dua kali file tersebut, lalu pilih Tambahkan.

Setiap klien memerlukan sertifikat klien untuk autentikasi. Instal sertifikat klien pada perangkat klien.

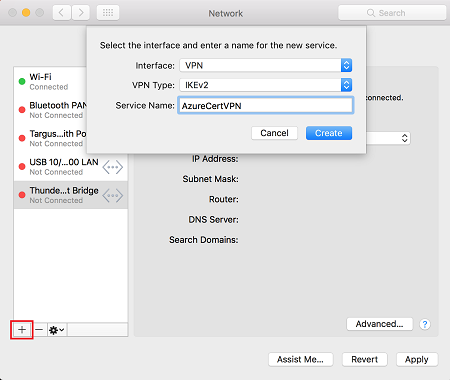

Buka kotak dialog Network di bawah Preferensi Jaringan. Pilih + untuk membuat profil koneksi klien VPN baru untuk koneksi P2S ke jaringan virtual Azure.

Nilai Antarmuka adalah VPN, dan nilai Jenis VPN adalah IKEv2. Tentukan nama untuk profil di kotak Nama Layanan, lalu pilih Buat untuk membuat profil koneksi klien VPN.

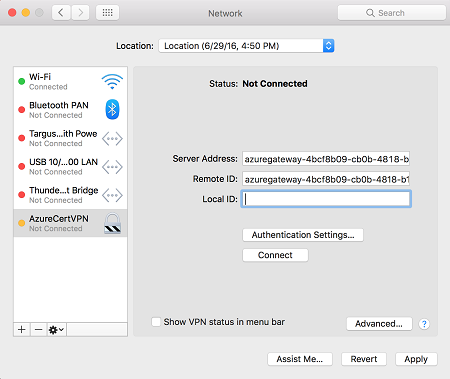

Di folder Generik, dari file VpnSettings.xml, salin nilai tag VpnServer. Tempelkan nilai ini di kotak profil Alamat Server dan ID jarak jauh. Biarkan kotak ID Lokal kosong.

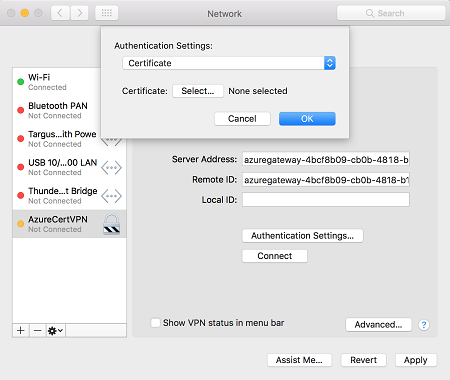

Pilih Pengaturan Autentikasi dan pilih Sertifikat.

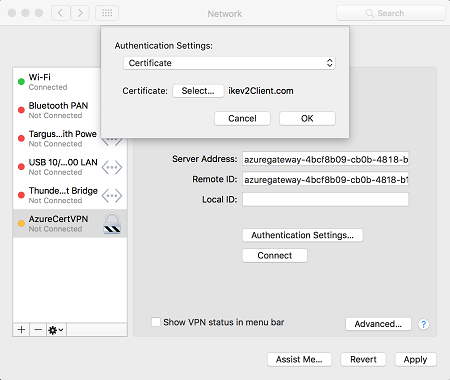

Klik Pilih untuk memilih sertifikat yang ingin Anda gunakan untuk autentikasi.

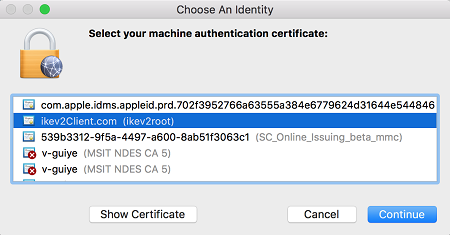

Pilih Identitas menampilkan daftar sertifikat untuk Anda pilih. Pilih sertifikat yang tepat, lalu pilih Lanjutkan.

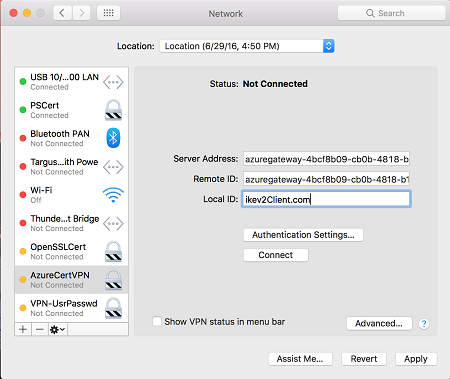

Di kotak ID Lokal, tentukan nama sertifikat (dari Langkah 6). Dalam contoh ini, namanya ikev2Client.com. Lalu, pilih tombol Terapkan untuk menyimpan perubahan.

Pada kotak dialog Jaringan, pilih Terapkan untuk menyimpan semua perubahan. Lalu, pilih Hubungkan untuk memulai koneksi P2S ke jaringan virtual Azure.

Langkah berikutnya

Kembali ke artikel untuk menyelesaikan konfigurasi P2S Anda.

Untuk informasi pemecahan masalah P2S, lihat Memecahkan masalah koneksi point-to-site Azure.