Mengonfigurasi pengaturan server VPN Gateway P2S - Autentikasi RADIUS

Artikel ini membantu Anda membuat koneksi point-to-site (P2S) yang menggunakan autentikasi RADIUS. Anda dapat membuat konfigurasi ini menggunakan PowerShell, atau portal Azure. Jika Anda ingin melakukan autentikasi menggunakan metode lain, lihat artikel berikut ini:

Untuk informasi selengkapnya tentang koneksi VPN titik-ke-situs, lihat Tentang VPN P2S.

Jenis koneksi ini memerlukan:

- Gateway VPN RouteBased.

- Server RADIUS untuk menangani autentikasi pengguna. Server RADIUS dapat disebarkan secara lokal, atau di jaringan virtual Azure (VNet). Anda juga dapat mengonfigurasi dua server RADIUS untuk ketersediaan tinggi.

- Paket konfigurasi profil klien VPN. Paket konfigurasi profil klien VPN merupakan paket yang Anda hasilkan. Ini berisi pengaturan yang diperlukan agar klien VPN terhubung melalui P2S.

Batasan:

- Jika Anda menggunakan IKEv2 dengan RADIUS, hanya autentikasi berbasis EAP yang didukung.

- Koneksi ExpressRoute tidak dapat digunakan untuk menyambungkan ke server RADIUS lokal.

Tentang Autentikasi Domain Active Directory Domain Services (AD) untuk VPN P2S

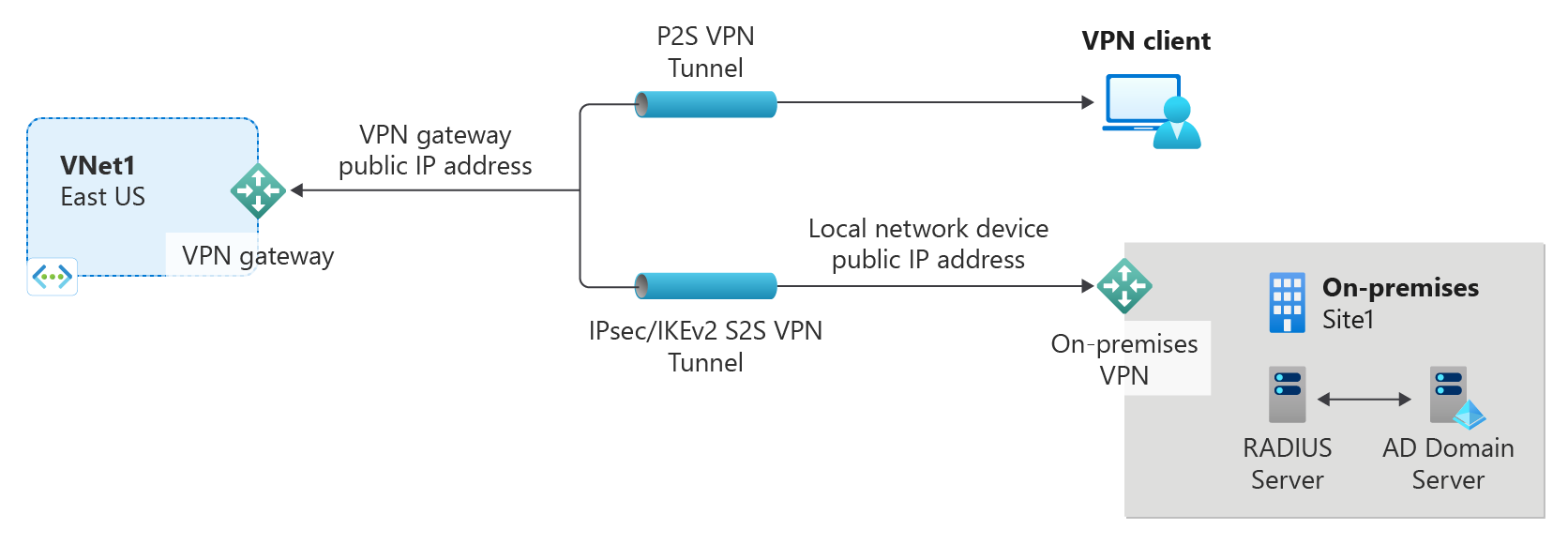

Autentikasi Domain AD memungkinkan pengguna masuk ke Azure menggunakan kredensial domain organisasi mereka. Ini membutuhkan server RADIUS yang terintegrasi dengan server AD. Organisasi juga dapat menggunakan penyebaran RADIUS yang ada.

Server RADIUS dapat berada di tempat, atau di Azure VNet Anda. Selama autentikasi, Azure VPN Gateway bertindak sebagai pass through dan meneruskan pesan autentikasi bolak-balik antara server RADIUS dan perangkat penghubung. Gateway VPN harus dapat mencapai server RADIUS. Jika lokasi server RADIUS tersedia secara lokal, maka koneksi VPN situs-ke-situs dari Azure ke situs lokal akan dibutuhkan.

Selain Active Directory, server RADIUS juga dapat berintegrasi dengan sistem identitas eksternal lainnya. Hal ini membuka banyak opsi autentikasi untuk VPN P2S, termasuk opsi MFA. Periksa dokumentasi vendor server RADIUS Anda untuk mendapatkan daftar sistem identitas yang terintegrasi ke dokumentasi tersebut.

Sebelum memulai

Pastikan Anda memiliki langganan Azure. Jika Anda belum memiliki langganan Azure, Anda dapat mengaktifkan manfaat pelanggan MSDN atau mendaftar untuk akun gratis.

Bekerja dengan Azure PowerShell

Artikel ini menggunakan cmdlet PowerShell. Untuk menjalankan cmdlet, Anda dapat menggunakan Azure Cloud Shell. Cloud Shell adalah shell interaktif gratis yang dapat Anda gunakan untuk menjalankan langkah-langkah dalam artikel ini. Shell ini memiliki alat Azure umum yang telah dipasang sebelumnya dan dikonfigurasi untuk digunakan dengan akun Anda.

Untuk membuka Cloud Shell, cukup pilih Buka Cloudshell dari sudut kanan atas blok kode. Anda juga dapat membuka Cloud Shell di tab browser terpisah dengan membuka https://shell.azure.com/powershell. Pilih Salin untuk menyalin blok kode, tempelkan kode ke Cloud Shell, dan pilih tombol Enter untuk menjalankannya.

Anda juga dapat menginstal dan menjalankan cmdlet Azure PowerShell secara lokal di komputer Anda. Cmdlet PowerShell sering diperbarui. Jika Anda belum menginstal versi terbaru, nilai yang ditentukan dalam instruksi mungkin gagal. Untuk menemukan versi Azure PowerShell yang terinstal di komputer Anda, gunakan Get-Module -ListAvailable Az cmdlet. Untuk menginstal atau memperbarui, lihat Menginstal modul Azure PowerShell.

Contoh nilai

Anda dapat menggunakan nilai berikut untuk membuat lingkungan pengujian, atau merujuk ke nilai ini untuk lebih memahami contoh dalam artikel ini. Anda dapat menggunakan langkah-langkah ini sebagai walk-through dan menggunakan nilai tanpa mengubahnya, atau mengubahnya agar sesuai dengan lingkungan Anda.

- Nama: VNet1

- Ruang alamat: 10.1.0.0/16 serta 10.254.0.0/16

Untuk contoh ini, kita menggunakan lebih dari satu ruang alamat untuk mengilustrasikan bahwa konfigurasi ini berfungsi dengan beberapa ruang alamat. Namun, beberapa ruang alamat tidak dibutuhkan untuk konfigurasi ini. - Nama subnet: FrontEnd

- Rentang alamat subnet: 10.1.0.0/24

- Nama subnet: BackEnd

- Rentang alamat subnet: 10.254.1.0/24

- Nama subnet: GatewaySubnet

Nama subnet GatewaySubnet diwajibkan agar gateway VPN berfungsi.- Rentang alamat GatewaySubnet: 10.1.255.0/27

- Kumpulan alamat klien VPN: 172.16.201.0/24

Klien VPN yang tersambung ke VNet menggunakan koneksi P2S ini menerima alamat IP dari kumpulan alamat klien VPN. - Langganan: Jika Anda memiliki lebih dari satu langganan, verifikasi bahwa Anda telah menggunakan langganan yang benar.

- Grup Sumber Daya: TestRG1

- Lokasi: US Timur

- DNS Server: Alamat IP server DNS yang ingin Anda gunakan untuk resolusi nama bagi VNet Anda. (opsional)

- Nama GW: Vnet1GW

- Nama IP publik: VNet1GWPIP

- VpnType: RouteBased

Membuat grup sumber daya, VNet, dan alamat IP Publik

Langkah-langkah berikut membuat grup sumber daya dan jaringan virtual di grup sumber daya dengan tiga subnet. Saat mengganti nilai, penting bahwa Anda selalu memberi nama subnet gateway khususnya GatewaySubnet. Penamaan selain itu akan membuat gateway Anda gagal.

Buat grup sumber daya menggunakan New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Buat jaringan virtual menggunakan New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Buat subnet menggunakan New-AzVirtualNetworkSubnetConfig dengan nama berikut: FrontEnd dan GatewaySubnet (subnet gateway harus bernama GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetTulis konfigurasi subnet ke jaringan virtual dengan Set-AzVirtualNetwork, yang membuat subnet dalam jaringan virtual:

$vnet | Set-AzVirtualNetwork

Meminta alamat IP publik

VPN gateway harus memiliki alamat IP Publik. Pertama-tama, minta sumber daya alamat IP, lalu merujuknya saat membuat gateway jaringan virtual Anda. Alamat IP ditetapkan secara statis ke sumber daya saat gateway VPN dibuat. Alamat IP Publik berubah hanya pada saat gateway dihapus dan dibuat ulang. Ini tidak berubah di seluruh pengubahan ukuran, pengaturan ulang, atau pemeliharaan/peningkatan internal lainnya dari gateway VPN Anda.

Minta alamat IP publik untuk gateway VPN Anda menggunakan New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardBuat konfigurasi alamat IP gateway menggunakan New-AzVirtualNetworkGatewayIpConfig. Konfigurasi ini dirujuk saat Anda membuat gateway VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Menyiapkan server RADIUS Anda

Sebelum membuat serta mengonfigurasi gateway jaringan virtual, server RADIUS Anda harus dikonfigurasi dengan benar untuk autentikasi.

- Jika Anda tidak memiliki server RADIUS yang digunakan, sebarkan server tersebut. Untuk langkah-langkah penyebaran, lihat panduan penyiapan yang disediakan oleh vendor RADIUS Anda.

- Konfigurasi gateway VPN sebagai klien RADIUS pada RADIUS. Saat menambahkan klien RADIUS ini, tentukan jaringan virtual GatewaySubnet yang Anda buat.

- Setelah server RADIUS disiapkan, dapatkan alamat IP server RADIUS dan rahasia bersama yang harus digunakan klien RADIUS untuk berkomunikasi dengan server RADIUS. Jika server RADIUS berada di Azure VNet, gunakan IP CA dari VM server RADIUS.

Artikel Server Kebijakan Jaringan (NPS) memberikan panduan tentang mengonfigurasi server RADIUS Windows (NPS) untuk autentikasi domain AD.

Buat gateway VPN

Dalam langkah ini, Anda membuat gateway jaringan virtual untuk VNet Anda. Untuk informasi selengkapnya tentang jenis autentikasi dan terowongan, lihat Menentukan jenis terowongan dan autentikasi dalam versi portal Azure artikel ini.

- -GatewayType harus 'Vpn' dan -VpnType harus 'RouteBased'.

- Gateway VPN dapat memakan waktu 45 menit atau lebih untuk dibuat, tergantung pada SKU Gateway yang Anda pilih.

Dalam contoh berikut, kita menggunakan VpnGw2, Generasi 2 SKU. Jika Anda melihat kesalahan ValidateSet mengenai nilai GatewaySKU dan menjalankan perintah ini secara lokal, verifikasi bahwa Anda telah menginstal cmdlet PowerShell versi terbaru. Versi terbaru berisi nilai baru yang divalidasi untuk SKU Gateway terbaru.

Buat gateway jaringan virtual dengan jenis gateway "Vpn" menggunakan New-AzVirtualNetworkGateway.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Menambahkan server RADIUS

- -RadiusServer dapat ditentukan berdasarkan nama atau alamat IP. Jika Anda menentukan nama dan server berada di lokal, gateway VPN mungkin tidak dapat mengatasi nama tersebut. Jika itu masalahnya, maka lebih baik menentukan alamat IP server.

- -RadiusSecret harus cocok dengan yang dikonfigurasi pada server RADIUS Anda.

- -VpnClientAddressPool adalah rentang dari mana klien VPN yang tersambung menerima alamat IP. Gunakan rentang alamat IP pribadi yang tidak tumpang tindih dengan lokasi lokal yang disambungkan atau dengan VNet yang ingin disambungkan. Pastikan Anda memiliki kumpulan alamat yang cukup besar yang dikonfigurasi.

Membuat string aman untuk rahasia RADIUS.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"Anda akan diminta untuk memasukkan rahasia RADIUS. Karakter yang Anda masukkan tidak akan ditampilkan dan sebagai gantinya, akan digantikan oleh karakter "*".

RadiusSecret:***

Menambahkan kumpulan alamat klien dan nilai server RADIUS

Di bagian ini, Anda menambahkan kumpulan alamat klien VPN dan informasi server RADIUS. Ada beberapa kemungkinan konfigurasi. Pilih contoh yang ingin Anda konfigurasi.

Konfigurasi SSTP

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Konfigurasi OpenVPN®

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Konfigurasi IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP + IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Tentukan dua server RADIUS

Untuk menentukan dua server RADIUS, gunakan sintaksis berikut. Ubah nilai -VpnClientProtocol sesuai kebutuhan Anda.

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

Mengonfigurasi klien VPN dan menyambungkan

Paket konfigurasi profil klien VPN berisi pengaturan yang akan membantu Anda mengonfigurasi profil klien VPN untuk koneksi ke Azure VNet.

Untuk membuat paket konfigurasi klien VPN serta mengonfigurasi klien VPN, harap lihat salah satu artikel berikut ini:

- RADIUS - Autentikasi sertifikat untuk klien VPN

- RADIUS - Autentikasi kata sandi untuk klien VPN

- RADIUS - Metode autentikasi lainnya untuk klien VPN

Setelah mengonfigurasi klien VPN, sambungkan ke Azure.

Untuk memverifikasi koneksi Anda

Untuk memverifikasi bahwa koneksi VPN Anda aktif, buka prompt perintah tinggi, dan jalankan ipconfig/all.

Lihat hasilnya. Perhatikan bahwa alamat IP yang diterima merupakan salah satu alamat dalam Kumpulan Alamat Klien VPN P2S yang Anda tentukan dalam konfigurasi Anda. Hasilnya mirip dengan contoh ini:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Untuk memecahkan masalah koneksi P2S, lihat Pemecahan masalah koneksi titik-ke-situs Azure.

Untuk menyambungkan ke komputer virtual

Anda dapat menyambungkan ke VM yang disebarkan ke jaringan virtual Anda dengan membuat Koneksi Desktop Jarak Jauh ke VM Anda. Cara terbaik untuk memverifikasi bahwa Anda dapat terhubung ke VM Anda terlebih dahulu adalah dengan menggunakan alamat IP pribadinya, bukan nama komputernya. Dengan demikian, Anda sedang menguji untuk melihat apakah Anda dapat tersambung, bukan apakah resolusi nama dikonfigurasi dengan benar.

Temukan alamat IP pribadi. Anda dapat menemukan alamat IP privat VM dengan melihat properti untuk VM di portal Azure atau dengan menggunakan PowerShell.

portal Azure: Temukan VM Anda di portal Azure. Lihat properti untuk VM. Alamat IP pribadi dicantumkan.

PowerShell: Gunakan contoh untuk melihat daftar VM dan alamat IP privat dari grup sumber daya Anda. Anda tidak perlu mengubah contoh ini sebelum menggunakannya.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Verifikasi bahwa Anda tersambung ke jaringan virtual Anda.

Buka Koneksi Desktop Jauh dengan memasukkan RDP atau Koneksi Desktop Jarak Jauh di kotak pencarian pada bilah tugas. Lalu pilih Koneksi Desktop Jarak Jauh. Anda juga dapat membuka Koneksi Desktop Jauh dengan menggunakan

mstscperintah di PowerShell.Di Remote Desktop Connection, masukkan alamat IP privat dari VM itu. Anda dapat memilih Perlihatkan Opsi untuk menyesuaikan pengaturan lain lalu menyambungkan.

Jika Anda mengalami masalah saat menyambungkan ke VM melalui koneksi VPN Anda, periksa poin-poin berikut:

- Pastikan sambungan VPN Anda aktif.

- Verifikasi bahwa Anda menyambungkan ke alamat IP private untuk VM itu.

- Jika Anda bisa tersambung ke VM dengan menggunakan alamat IP privat tetapi bukan nama komputer, verifikasi bahwa Anda telah mengonfigurasi DNS dengan benar. Untuk informasi selengkapnya tentang cara kerja resolusi nama untuk VM, lihat Resolusi nama untuk VM.

Untuk informasi selengkapnya tentang sambungan RDP, lihat Memecahkan masalah sambungan Desktop Jauh ke VM.

Pastikan bahwa paket konfigurasi klien VPN dihasilkan setelah alamat IP server DNS ditentukan untuk VNet. Jika Anda memperbarui alamat IP server DNS, hasilkan dan instal paket konfigurasi klien VPN baru.

Gunakan 'ipconfig' untuk memeriksa alamat IPv4 yang ditetapkan ke adaptor Ethernet di komputer yang Anda sambungkan. Jika alamat IP berada dalam rentang alamat VNet yang Anda sambungkan, atau dalam rentang alamat VPNClientAddressPool Anda, ini disebut sebagai ruang alamat yang tumpang tindih. Ketika ruang alamat Anda tumpang tindih semacam ini, lalu lintas jaringan tidak mencapai Azure, ruang alamat Anda tetap berada di jaringan lokal.

FAQ

Untuk informasi FAQ, lihat bagian Autentikasi Point-to-site - RADIUS dari Tanya Jawab Umum.

Langkah berikutnya

Setelah koneksi selesai, Anda dapat menambahkan komputer virtual ke jaringan virtual Anda. Untuk informasi selengkapnya, lihat Mesin Virtual. Untuk memahami selengkapnya tentang jaringan dan mesin virtual, lihat Gambaran umum jaringan VM Azure dan Linux.