Mengonfigurasi koneksi Titik-ke-Situs menggunakan autentikasi sertifikat (klasik)

Artikel ini memperlihatkan kepada Anda cara membuat VNet dengan koneksi Titik-ke-Situs menggunakan model penyebaran klasik (warisan). Konfigurasi ini menggunakan sertifikat untuk mengautentikasi klien terhubung, baik yang ditandatangani sendiri atau yang diterbitkan OS. Instruksi ini untuk model penyebaran klasik. Anda tidak dapat lagi membuat gateway menggunakan model penyebaran klasik. Lihat versi Resource Manager dari artikel ini sebagai gantinya.

Penting

Anda tidak dapat lagi membuat gateway jaringan virtual baru untuk jaringan virtual model penyebaran klasik (manajemen layanan). Gateway jaringan virtual baru hanya dapat dibuat untuk jaringan virtual Resource Manager.

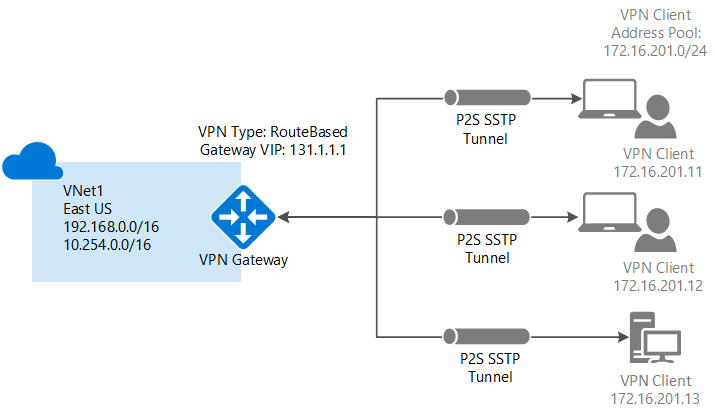

Anda menggunakan koneksi VPN gateway Titik-ke-Situs (P2S) untuk membuat koneksi aman ke jaringan virtual dari komputer klien individual. Koneksi VPN Titik-ke-Situs berguna jika Anda ingin terhubung ke jaringan virtual dari jarak jauh. Ketika Anda hanya memiliki beberapa klien yang perlu terhubung ke VNet, VPN P2S adalah solusi yang berguna untuk digunakan dari pada VPN Situs-ke-Situs. Pembuatan koneksi P2S dimulai dari komputer klien.

Penting

Model penyebaran klasik hanya mendukung klien VPN Windows dan menggunakan Secure Socket Tunneling Protocol (SSTP), protokol VPN berbasis SSL. Untuk mendukung klien VPN non-Windows, VNet harus dibuat dengan model penyebaran Resource Manager. Selain SSTP, model penyebaran Resource Manager mendukung IKEv2 VPN. Untuk informasi selengkapnya, lihat Tentang koneksi P2S.

Catatan

Artikel ini ditulis untuk model penyebaran klasik (warisan). Kami menyarankan agar Anda menggunakan model penyebaran Azure terbaru sebagai gantinya. Model penyebaran Resource Manager adalah model penyebaran terbaru dan menawarkan lebih banyak opsi dan kompatibilitas fitur daripada model penyebaran klasik. Untuk memahami perbedaan antara kedua model penyebaran ini, lihat Memahami model penyebaran dan status sumber daya Anda.

Jika Anda ingin menggunakan versi lain dari artikel ini, gunakan daftar isi di panel kiri.

Pengaturan dan persyaratan

Persyaratan

Koneksi autentikasi sertifikat Titik-ke-Situs memerlukan item-item berikut ini. Terdapat langkah-langkah dalam artikel ini yang akan membantu Anda membuatnya.

- VPN Gateway Dinamis.

- Kunci umum (.cer file) untuk sertifikat akar, yang diunggah ke Azure. Kunci ini dianggap sebagai sertifikat tepercaya dan digunakan untuk autentikasi.

- Sertifikat klien dihasilkan dari sertifikat akar, dan diinstal pada setiap komputer klien yang akan tersambung. Sertifikat ini digunakan untuk autentikasi klien.

- Paket konfigurasi klien VPN harus dibuat dan diinstal pada setiap komputer klien yang tersambung. Paket konfigurasi klien mengonfigurasi klien VPN asli yang sudah ada di sistem operasi dengan informasi yang diperlukan untuk terhubung ke VNet.

Koneksi Titik-ke-Situs tidak memerlukan perangkat VPN atau alamat IP publik lokal. Koneksi VPN dibuat melalui SSTP (Secure Socket Tunneling Protocol). Di sisi server, kami mendukung SSTP versi 1.0, 1.1, dan 1.2. Klien memutuskan versi yang akan digunakan. Untuk Windows 8.1 ke atas, SSTP menggunakan 1.2 secara default.

Untuk informasi selengkapnya, lihat Tentang koneksi Titik-ke-Situs dan FAQ.

Contoh pengaturan

Anda dapat menggunakan nilai-nilai ini untuk membuat lingkungan pengujian, atau merujuknya untuk lebih memahami contoh dalam artikel ini:

- Grup sumber daya: TestRG

- Nama VNet: VNet1

- Ruang alamat: 192.168.0.0/16

Untuk contoh ini, kita hanya menggunakan satu ruang alamat. Anda dapat memiliki lebih dari satu ruang alamat untuk VNet Anda. - Nama subnet: FrontEnd

- Rentang alamat subnet: 192.168.1.0/24

- GatewaySubnet: 192.168.200.0/24

- Wilayah: (US) US Timur

- Ruang alamat klien: 172.16.201.0/24

Klien VPN yang terhubung ke VNet menggunakan koneksi Titik-ke-Situs ini menerima alamat IP dari kumpulan yang ditentukan. - Tipe koneksi: Pilih Titik-ke-Situs.

Sebelum memulai, pastikan Anda berlangganan Azure. Jika Anda belum memiliki langganan Azure, Anda dapat mengaktifkan manfaat pelanggan MSDN atau mendaftar untuk akun gratis.

Membuat jaringan virtual

Jika Anda sudah memiliki VNet, pastikan pengaturannya kompatibel dengan desain VPN gateway Anda. Perhatikan subnet apa pun yang mungkin tumpang tindih dengan jaringan lain.

- Dari browser, masuk portal Microsoft Azure dan, jika perlu, masuk dengan akun Azure Anda.

- Pilih +Buat sumber daya. Di bidang Cari marketplace, ketik 'Virtual Network'. Temukan Jaringan Virtual dari daftar yang dikembalikan dan pilih untuk membuka halaman Jaringan Virtual.

- Pada halaman Jaringan Virtual, di bawah tombol Buat, Anda melihat "Terapkan dengan Manajer Sumber Daya (ubah ke Klasik)". Resource Manager adalah default untuk membuat VNet. Anda tidak ingin membuat Resource Manager VNet. Pilih (ubah ke Klasik) untuk membuat VNet Klasik. Lalu, pilih tab Gambaran Umum dan pilih Buat.

- Di halaman Buat jaringan virtual (klasik), pada tab Dasar, konfigurasikan pengaturan VNet dengan nilai contoh.

- Pilih Tinjau + buat untuk memvalidasi VNet Anda.

- Validasi berjalan. Setelah VNet divalidasi, pilih Buat.

Pengaturan DNS bukan merupakan bagian yang diperlukan dari konfigurasi ini, tetapi DNS diperlukan jika Anda ingin resolusi nama di antara VM Anda. Menentukan nilai tidak membuat server DNS baru. Alamat IP server DNS yang Anda tentukan harus server DNS yang dapat menyelesaikan nama untuk sumber daya yang Anda hubungkan.

Setelah membuat jaringan virtual, Anda dapat menambahkan alamat IP server DNS untuk menangani resolusi nama. Buka pengaturan untuk jaringan virtual Anda, pilih server DNS, dan tambahkan alamat IP server DNS yang ingin Anda gunakan untuk resolusi nama.

- Temukan jaringan virtual di portal.

- Pada halaman untuk jaringan virtual Anda, di bawah bagian Setelan, pilih server DNS.

- Tambahkan server DNS.

- Untuk menyimpan pengaturan Anda, pilih Simpan di bagian atas halaman.

Membuat VPN Gateway

Navigasikan ke VNet yang Anda buat.

Pada halaman VNet, di Pengaturan, pilih Gateway. Pada halaman Gateway, Anda bisa menampilkan gateway untuk jaringan virtual Anda. Jaringan virtual ini belum memiliki gateway. Klik catatan yang bertuliskan Klik di sini untuk menambahkan koneksi dan gateway.

Pada halaman Mengonfigurasi koneksi VPN dan gateway, pilih pengaturan berikut ini:

- Jenis koneksi: Titik-ke-situs

- Ruang alamat klien: Tambahkan rentang alamat IP tempat klien VPN menerima alamat IP saat menyambungkan. Gunakan rentang alamat IP privat yang tidak tumpang tindih dengan lokasi lokal tempat Anda terhubung, atau dengan VNet yang ingin Anda sambungkan.

Jangan centang kotak Jangan konfigurasikan gateway saat ini. Kita akan membuat gateway.

Di bagian bawah halaman, pilih Berikutnya: Gateway >.

Pada tab Gateway, pilih nilai berikut ini:

- Ukuran: Ukurannya adalah SKU gateway untuk gateway jaringan virtual Anda. Di portal Microsoft Azure, SKU default adalah Default. Untuk informasi selengkapnya tentang SKU gateway, lihat Tentang Pengaturan VPN gateway.

- Tipe Perutean: Anda harus memilih Dinamis untuk konfigurasi titik-ke-situs. Perutean statis tidak akan berfungsi.

- Subnet gateway: Bidang ini terisi secara otomatis. Anda tidak dapat mengubah nama. Jika Anda mencoba mengubah nama menggunakan PowerShell atau cara lain, gateway tidak akan berfungsi dengan baik.

- Rentang alamat (blok CIDR): Meskipun dimungkinkan untuk membuat subnet gateway sekecil /29, kami sarankan Anda membuat subnet yang lebih besar yang mencakup lebih banyak alamat dengan memilih setidaknya /28 atau /27. Melakukannya akan memungkinkan alamat yang cukup untuk mengakomodasi kemungkinan konfigurasi tambahan yang mungkin Anda inginkan di masa mendatang. Saat bekerja dengan subnet gateway, hindari mengaitkan grup keamanan jaringan (NSG) ke subnet gateway. Mengaitkan grup keamanan jaringan ke subnet ini dapat menyebabkan gateway VPN Anda tidak berfungsi seperti yang diharapkan.

Pilih Tinjau + buat untuk memvalidasi pengaturan Anda.

Setelah validasi lolos, pilih Buat. VPN Gateway dapat memakan waktu hingga 45 menit sampai selesai, tergantung pada SKU gateway yang Anda pilih.

Buat sertifikat

Azure menggunakan sertifikat untuk mengautentikasi klien VPN untuk VPN Titik-ke-Situs. Anda mengunggah informasi kunci publik sertifikat akar ke Azure. Kunci umum kemudian dianggap tepercaya. Sertifikat klien harus dihasilkan dari sertifikat akar tepercaya, lalu diinstal pada setiap komputer klien di Certificates-Current User\Personal\Certificates certificate store. Sertifikat digunakan untuk mengautentikasi klien ketika memulai koneksi ke VNet.

Jika Anda menggunakan sertifikat yang ditandatangani sendiri, sertifikat tersebut harus dibuat menggunakan parameter tertentu. Anda dapat membuat sertifikat yang ditandatangani sendiri menggunakan instruksi untuk PowerShell dan Windows 10 atau lebih baru, atau MakeCert. Penting untuk mengikuti langkah-langkah dalam instruksi ini ketika Anda menggunakan sertifikat akar yang ditandatangani sendiri dan menghasilkan sertifikat klien dari sertifikat akar yang ditandatangani sendiri. Jika tidak, sertifikat yang Anda hasilkan tidak akan kompatibel dengan koneksi P2S dan akan terjadi kesalahan koneksi.

Memperoleh kunci umum (.cer) untuk sertifikat akar

Dapatkan file .cer untuk sertifikat akar. Anda dapat menggunakan sertifikat akar yang dihasilkan dengan solusi perusahaan (direkomendasikan), atau menghasilkan sertifikat yang ditandatangani sendiri. Setelah Anda membuat sertifikat akar, ekspor data sertifikat publik (bukan kunci privat) sebagai file .cer X.509 yang dikodekan oleh Base64. Anda mengunggah file ini nanti ke Azure.

Sertifikat perusahaan: Jika Anda menggunakan solusi perusahaan, Anda dapat menggunakan rantai sertifikat yang ada. Dapatkan .cer untuk sertifikat akar yang ingin Anda gunakan.

Sertifikat akar yang ditandatangani sendiri: Jika Anda tidak menggunakan solusi sertifikat perusahaan, buat sertifikat akar yang ditandatangani sendiri. Jika tidak, sertifikat yang Anda buat tidak akan kompatibel dengan koneksi P2S Anda dan klien menerima kesalahan koneksi saat mencoba menyambungkan. Anda dapat menggunakan Azure PowerShell, MakeCert, atau OpenSSL. Langkah-langkah dalam artikel berikut ini menjelaskan cara membuat sertifikat akar yang ditandatangani sendiri yang kompatibel:

- Instruksi PowerShell untuk Windows 10 atau yang lebih baru: Instruksi ini memerlukan PowerShell di komputer yang menjalankan Windows 10 atau yang lebih baru. Sertifikat klien yang dihasilkan dari sertifikat akar dapat diinstal pada klien P2S yang didukung.

- Instruksi MakeCert: Gunakan MakeCert untuk menghasilkan sertifikat jika Anda tidak memiliki akses ke komputer yang menjalankan Windows 10 atau yang lebih baru. Meskipun MakeCert tidak digunakan lagi, Anda masih dapat menggunakannya untuk membuat sertifikat. Sertifikat klien yang Anda hasilkan dari sertifikat akar dapat diinstal pada klien P2S yang didukung.

- Linux - Instruksi OpenSSL

- Linux - instruksi strongSwan

Membuat sertifikat klien

Setiap komputer klien yang Anda sambungkan ke VNet dengan koneksi titik-ke-situs harus memiliki sertifikat klien yang terinstal. Anda membuatnya dari sertifikat akar dan memasangnya di setiap komputer klien. Jika Anda tidak memasang sertifikat klien yang valid, autentikasi akan gagal ketika klien mencoba menyambungkan ke VNet.

Anda dapat membuat sertifikat unik untuk setiap klien, atau Anda dapat menggunakan sertifikat yang sama untuk beberapa klien. Keuntungan membuat sertifikat klien yang unik adalah kemampuan untuk mencabut satu sertifikat. Jika tidak, jika beberapa klien menggunakan sertifikat klien yang sama untuk mengautentikasi dan Anda mencabutnya, Anda harus membuat dan memasang sertifikat baru untuk setiap klien yang menggunakan sertifikat tersebut.

Anda dapat membuat sertifikat klien dengan menggunakan metode berikut:

Sertifikat perusahaan:

Jika Anda menggunakan solusi sertifikat enterpise, buat sertifikat klien dengan format nilai nama umum name@yourdomain.com. Gunakan format ini, jangan gunakan format nama domain\nama pengguna.

Pastikan sertifikat klien didasarkan pada templat sertifikat pengguna yang memiliki Autentikasi Klien yang terdaftar sebagai item pertama dalam daftar pengguna. Periksa sertifikat dengan mengklik dua kali sertifikat dan menampilkan Penggunaan Kunci yang Disempurnakan di tab Detail.

Sertifikat akar yang ditandatangani sendiri: Ikuti langkah-langkah di salah satu artikel sertifikat P2S berikut ini sehingga sertifikat klien yang Anda buat akan kompatibel dengan koneksi P2S Anda.

Ketika Anda membuat sertifikat klien dari sertifikat akar yang ditandatangani sendiri, sertifikat tersebut secara otomatis dipasang pada komputer yang Anda gunakan untuk membuatnya. Jika Anda ingin memasang sertifikat klien di komputer klien lain, ekspor sebagai file .pfx, bersama dengan seluruh rantai sertifikat. Dengan begitu, akan terbuat file .pfx yang berisi informasi sertifikat akar yang diperlukan klien untuk mengautentikasi.

Langkah-langkah dalam artikel ini menghasilkan sertifikat klien yang kompatibel, yang kemudian dapat Anda ekspor dan distribusikan.

Instruksi PowerShell Windows 10 atau lebih baru: Instruksi ini memerlukan Windows 10 atau lebih baru, dan PowerShell untuk membuat sertifikat. Sertifikat yang dibuat dapat dipasang pada klien P2S yang didukung.

Instruksi MakeCert: Gunakan MakeCert jika Anda tidak memiliki akses ke komputer Windows 10 atau lebih baru untuk membuat sertifikat. Meskipun MakeCert tidak digunakan lagi, Anda masih dapat menggunakannya untuk membuat sertifikat. Anda dapat memasang sertifikat yang dihasilkan pada klien P2S yang didukung.

Linux: Lihat instruksi strongSwan atau OpenSSL .

Mengunggah sertifikat akar file .cer

Setelah gateway dibuat, unggah file .cer (yang berisi informasi kunci umum) untuk sertifikat akar tepercaya ke server Azure. Jangan unggah kunci privat untuk sertifikat akar. Setelah sertifikat diunggah, Azure dapat menggunakannya untuk mengautentikasi klien yang telah menginstal sertifikat klien yang dihasilkan dari sertifikat akar tepercaya. Anda nantinya dapat mengunggah file sertifikat akar tepercaya tambahan (hingga 20), jika diperlukan.

- Navigasikan ke jaringan virtual yang Anda buat.

- Di Pengaturan, pilih Koneksi titik ke situs.

- Pilih Kelola sertifikat.

- Pilih Unggah.

- Pada panel Unggah sertifikat, pilih ikon folder dan navigasikan ke sertifikat yang ingin Anda unggah.

- Pilih Unggah.

- Setelah sertifikat berhasil diunggah, Anda bisa menampilkannya di halaman Kelola sertifikat. Anda mungkin perlu memilih Refresh untuk melihat sertifikat yang baru saja Anda unggah.

Mengonfigurasi klien

Untuk menyambungkan ke VNet menggunakan VPN Titik-ke-Situs, setiap klien harus menginstal paket untuk mengonfigurasi klien Windows VPN asli. Paket konfigurasi mengonfigurasi klien Windows VPN asli dengan pengaturan yang diperlukan untuk terhubung ke jaringan virtual.

Anda dapat menggunakan paket konfigurasi klien VPN yang sama di setiap komputer klien, selama versinya cocok dengan arsitektur untuk klien tersebut. Untuk daftar sistem operasi klien yang didukung, lihat Tentang koneksi Titik-ke-Situs dan FAQ.

Buat dan instal paket konfigurasi klien VPN

Navigasikan ke pengaturan Koneksi Titik-ke-situs untuk VNet Anda.

Di bagian atas halaman, pilih paket unduhan yang sesuai dengan sistem operasi klien tempat paket tersebut akan diinstal:

- Untuk klien 64-bit, pilih Klien VPN (64-bit).

- Untuk klien 32-bit, pilih Klien VPN (32-bit).

Azure menghasilkan paket dengan pengaturan tertentu yang diperlukan klien. Setiap kali Anda membuat perubahan pada VNet atau gateway, Anda perlu mengunduh paket konfigurasi klien baru dan menginstalnya di komputer klien Anda.

Setelah paket menghasilkan, pilih Unduh.

Instal paket konfigurasi klien pada komputer klien Anda. Saat menginstal, jika muncul popup SmartScreen yang mengatakan PC Anda terlindungi oleh Windows, pilih Info selengkapnya, lalu pilih Tetap jalankan. Anda juga dapat menyimpan paket untuk diinstal pada komputer klien lain.

Menginstal sertifikat klien

Untuk latihan ini, sertifikat klien yang baru dibuat akan diinstal secara otomatis di komputer Anda. Untuk membuat koneksi P2S dari komputer klien yang berbeda dari yang digunakan untuk menghasilkan sertifikat klien, Anda harus menginstal sertifikat klien yang dihasilkan di komputer tersebut.

Ketika menginstal sertifikat klien, Anda perlu kata sandi yang dibuat ketika sertifikat klien diekspor. Biasanya, Anda dapat menginstal sertifikat hanya dengan mengeklik ganda pada sertifikat. Untuk informasi selengkapnya, lihat Menginstal sertifikat klien yang diekspor.

Menyambungkan ke VNet Anda

Catatan

Anda harus memiliki hak Admin pada komputer klien tempat Anda tersambung.

- Pada komputer klien, buka pengaturan VPN.

- Pilih VPN yang Anda buat. Jika Anda menggunakan pengaturan pada contoh, koneksi akan diberi label Group TestRG VNet1.

- Pilih Sambungkan.

- Di kotak Windows Azure Virtual Network, pilih Sambungkan. Jika pesan pop-up tentang sertifikat muncul, pilih Lanjutkan untuk menggunakan hak istimewa yang lebih tinggi dan Ya untuk menerima perubahan konfigurasi.

- Saat koneksi berhasil, Anda akan melihat pemberitahuan Telah tersambung.

Jika Anda mengalami masalah saat menyambungkan, periksa item berikut ini:

Jika Anda mengekspor sertifikat klien dengan Wizard Ekspor Sertifikat, pastikan Anda mengekspornya sebagai file .pfx dan memilih Sertakan semua sertifikat dalam jalur sertifikasi jika memungkinkan. Ketika Anda mengekspornya dengan nilai ini, informasi sertifikat akar juga diekspor. Setelah Anda memasang sertifikat pada komputer klien, sertifikat akar dalam file .pfx juga dipasang. Untuk memverifikasi bahwa sertifikat akar dipasang, buka Kelola sertifikat pengguna dan pilih Sertifikat\Otoritas Sertifikasi Akar Tepercaya. Verifikasi bahwa sertifikat akar tercantum, karena harus ada agar autentikasi berfungsi.

Jika Anda menggunakan sertifikat yang dikeluarkan oleh solusi Enterprise CA dan Anda tidak dapat mengautentikasi, verifikasi urutan autentikasi pada sertifikat klien. Periksa urutan daftar autentikasi dengan mengklik dua kali sertifikat klien, pilih tab Detail, lalu pilih Penggunaan Kunci yang Disempurnakan. Pastikan Autentikasi Klien adalah item pertama dalam daftar. Jika tidak, terbitkan sertifikat klien berdasarkan templat pengguna yang memiliki Autentikasi Klien sebagai item pertama dalam daftar.

Untuk informasi pemecahan masalah P2S tambahan, lihat Memecahkan masalah koneksi P2S.

Memverifikasi koneksi VPN

Pastikan koneksi VPN Anda aktif. Buka perintah dengan hak penuh di komputer klien Anda, dan jalankan ipconfig/all.

Lihat hasilnya. Perhatikan bahwa alamat IP yang Anda terima adalah salah satu alamat dalam rentang alamat konektivitas Titik-ke-Situs yang Anda tentukan saat membuat VNet. Hasilnya harus sama dengan contoh ini:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Untuk menyambungkan ke komputer virtual

Buat Remote Desktop Connection Jauh untuk menyambungkan ke VM yang disebarkan ke VNet Anda. Cara terbaik untuk memverifikasi bahwa Anda dapat terhubung ke VM Anda adalah terhubung dengan alamat IP pribadinya, bukan nama komputernya. Dengan demikian, Anda sedang menguji untuk melihat apakah Anda dapat tersambung, bukan apakah resolusi nama dikonfigurasi dengan benar.

- Temukan alamat IP privat untuk VM Anda. Untuk menemukan alamat IP pribadi dari suatu VM, tampilkan properti untuk VM di portal Microsoft Azure atau gunakan PowerShell.

- Verifikasi bahwa Anda terhubung ke VNet Anda dengan koneksi VPN Point-to-Site.

- Untuk membuka Remote Desktop Connection, masukkan RDP atau Remote Desktop Connection di kotak pencarian pada bilah tugas, lalu pilih Remote Desktop Connection. Anda juga dapat membukanya menggunakan perintah mstsc di PowerShell.

- Di Remote Desktop Connection, masukkan alamat IP privat dari VM itu. Jika perlu, pilih Tampilkan Opsi untuk menyesuaikan pengaturan tambahan, lalu sambungkan.

Untuk memecahkan masalah sambungan RDP ke VM

Jika Anda mengalami masalah saat menyambungkan ke komputer virtual melalui koneksi VPN Anda, ada beberapa hal yang dapat Anda periksa.

- Pastikan sambungan VPN Anda aktif.

- Verifikasi bahwa Anda menyambungkan ke alamat IP private untuk VM itu.

- Gunakan ipconfig untuk memeriksa alamat IPv4 yang ditetapkan ke adaptor Ethernet pada komputer asal Anda menyambungkan. Jika alamat IP berada dalam rentang alamat VNet yang Anda sambungkan, atau dalam rentang alamat VPNClientAddressPool Anda, keadaan itu disebut sebagai ruang alamat yang tumpang tindih. Ketika ruang alamat Anda tumpang tindih semacam ini, lalu lintas jaringan tidak mencapai Azure, ruang alamat Anda tetap berada di jaringan lokal.

- Jika Anda bisa menyambungkan ke VM menggunakan alamat IP pribadi, tetapi bukan nama komputer, verifikasi bahwa Anda telah mengonfigurasi DNS dengan benar. Untuk informasi selengkapnya tentang cara kerja resolusi nama untuk VM, lihat Resolusi Nama untuk VM.

- Pastikan bahwa paket konfigurasi klien VPN dihasilkan setelah alamat IP server DNS ditentukan untuk VNet. Jika Anda memperbarui alamat IP server DNS, buat dan instal paket konfigurasi klien VPN baru.

Untuk informasi pemecahan masalah selengkapnya, lihat Memecahkan masalah sambungan Remote Desktop ke VM.

Untuk menambahkan atau menghapus sertifikat akar tepercaya

Anda dapat menambahkan dan menghapus sertifikat akar tepercaya dari Azure. Ketika Anda menghapus sertifikat akar, klien yang memiliki sertifikat yang dihasilkan dari akar tersebut tidak dapat lagi mengautentikasi dan menyambungkan. Agar klien tersebut dapat mengautentikasi dan menyambungkan lagi, Anda harus menginstal sertifikat klien baru yang dihasilkan dari sertifikat akar yang dipercaya oleh Azure.

Menambahkan sertifikat akar tepercaya

Anda bisa menambahkan file .cer hingga 20 sertifikat akar tepercaya ke Azure menggunakan proses yang sama saat menambahkan sertifikat akar tepercaya pertama.

Menghapus sertifikat akar tepercaya

- Pada bagian Koneksi titik-ke-situs di halaman untuk VNet Anda, pilih Kelola sertifikat.

- Pilih elipsis di samping sertifikat yang ingin Anda hapus, lalu pilih Hapus.

Untuk mencabut sertifikat klien

Jika perlu, Anda dapat mencabut sertifikat klien. Daftar pencabutan sertifikat memungkinkan Anda untuk secara selektif menolak konektivitas Titik-ke-Situs berdasarkan masing-masing sertifikat klien. Metode ini berbeda dengan menghapus sertifikat akar tepercaya. Jika Anda menghapus sertifikat akar terpercaya .cer dari Azure, sertifikat tersebut akan mencabut akses untuk semua sertifikat klien yang dihasilkan/ditandatangani oleh sertifikat akar yang dicabut. Mencabut sertifikat klien, bukan sertifikat akar, membuat sertifikat lain yang dihasilkan dari sertifikat akar dapat terus digunakan untuk autentikasi.

Praktik umumnya adalah menggunakan sertifikat akar untuk mengelola akses di tingkat tim atau organisasi, sambil menggunakan sertifikat klien yang dicabut untuk kontrol akses halus pada pengguna individual.

Anda dapat mencabut sertifikat klien dengan menambahkan thumbprint ke daftar pencabutan.

- Ambil thumbprint sertifikat klien. Untuk informasi selengkapnya, lihat Cara: Mengambil Thumbprint Sertifikat.

- Salin informasi ke editor teks dan hapus semua spasi sehingga menjadi string berkelanjutan.

- Navigasikan ke Koneksi VPN Titik-ke-situs, lalu pilih Kelola sertifikat.

- Pilih Daftar pencabutan untuk membuka halaman Daftar pencabutan.

- Di Thumbprint, tempelkan thumbprint sertifikat sebagai satu baris teks berkelanjutan, tanpa spasi.

- Pilih + Tambahkan ke daftar untuk menambahkan thumbprint ke daftar pencabutan sertifikat (CRL).

Setelah pembaruan selesai, sertifikat tidak dapat lagi digunakan untuk menyambungkan. Klien yang mencoba terhubung menggunakan sertifikat ini menerima pesan yang mengatakan bahwa sertifikat tersebut tidak lagi berlaku.

FAQ

Tanya Jawab Umum ini berlaku untuk sambungan P2S yang menggunakan model penyebaran klasik.

Sistem operasi klien apa yang dapat saya gunakan dengan titik-ke-situs?

Sistem operasi klien berikut didukung:

- Windows 7 (32-bit dan 64-bit)

- Windows Server 2008 R2 (hanya 64 bit)

- Windows 8 (32-bit dan 64-bit)

- Windows 8.1 (32-bit dan 64-bit)

- Windows Server 2012 (hanya 64 bit)

- Windows Server 2012 R2 (hanya 64 bit)

- Windows 10

- Windows 11

Dapatkah saya menggunakan sembarang klien VPN perangkat lunak yang mendukung SSTP untuk titik-ke-situs?

Tidak. Dukungan hanya terbatas pada versi sistem operasi Windows yang tercantum.

Berapa banyak titik akhir klien VPN yang bisa ada di konfigurasi titik-ke-situs saya?

Jumlah titik akhir klien VPN bergantung pada sku dan protokol gateway Anda.

| VPN Gateway Generation |

SKU | S2S/VNet-to-VNet Tunnel |

P2S Koneksi SSTP |

P2S Koneksi IKEv2/OpenVPN |

Agregat Tolok Ukur Throughput |

BGP | Zone-redundant | Jumlah VM yang Didukung di Virtual Network |

|---|---|---|---|---|---|---|---|---|

| Generasi1 | Dasar | Maks. 10 | Maks. 128 | Tidak Didukung | 100 Mbps | Tidak Didukung | No | 200 |

| Generasi1 | VpnGw1 | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mbps | Didukung | No | 450 |

| Generasi1 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gbps | Didukung | No | 1300 |

| Generasi1 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gbps | Didukung | No | 4000 |

| Generasi1 | VpnGw1AZ | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mbps | Didukung | Ya | 1000 |

| Generasi1 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gbps | Didukung | Ya | 2000 |

| Generasi1 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gbps | Didukung | Ya | 5000 |

| Generation2 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gbps | Didukung | No | 685 |

| Generation2 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gbps | Didukung | No | 2240 |

| Generation2 | VpnGw4 | Maks. 100* | Maks. 128 | Maks. 5000 | 5 Gbps | Didukung | No | 5300 |

| Generation2 | VpnGw5 | Maks. 100* | Maks. 128 | Maks. 10000 | 10 Gbps | Didukung | No | 6700 |

| Generation2 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gbps | Didukung | Ya | 2000 |

| Generation2 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gbps | Didukung | Ya | 3300 |

| Generation2 | VpnGw4AZ | Maks. 100* | Maks. 128 | Maks. 5000 | 5 Gbps | Didukung | Ya | 4400 |

| Generation2 | VpnGw5AZ | Maks. 100* | Maks. 128 | Maks. 10000 | 10 Gbps | Didukung | Ya | 9000 |

Dapatkah saya menggunakan OS akar PKI internal saya sendiri untuk konektivitas titik-ke-situs?

Ya. Sebelumnya, hanya sertifikat akar yang ditandatangani sendiri yang dapat digunakan. Anda dapat mengunggah hingga 20 sertifikat akar.

Bisakah saya melintasi proksi dan firewall dengan menggunakan titik-ke-situs?

Ya. Kami menggunakan Protokol Tunneling Soket Aman (SSTP) untuk terowongan melalui firewall. Terowongan ini muncul sebagai sambungan HTTPS.

Jika saya menghidupkan ulang komputer klien yang dikonfigurasi untuk Titik ke Situs, apakah VPN akan otomatis tersambung kembali?

Secara default, komputer klien tidak akan membangun kembali sambungan VPN secara otomatis.

Apakah titik-ke-situs mendukung sambungan ulang otomatis dan DDNS pada klien VPN?

Tidak. Sambungan ulang otomatis dan DDNS saat ini tidak didukung di VPN titik-ke-situs.

Bisakah saya memiliki konfigurasi titik-ke-situs dan titik-ke-situs untuk jaringan virtual yang sama?

Ya. Kedua solusi akan berfungsi jika Anda memiliki jenis VPN RouteBased untuk gateway Anda. Untuk model penyebaran klasik, Anda memerlukan gateway dinamis. Kami tidak mendukung titik-ke-situs untuk gateway VPN perutean statik atau gateway yang menggunakan cmdlet -VpnType PolicyBased.

Bisakah saya mengonfigurasi klien Titik ke Situs untuk tersambung ke beberapa jaringan virtual secara bersamaan?

Ya. Namun, jaringan virtual tidak dapat memiliki awalan IP yang tumpang tindih dan ruang alamat titik-ke-situs tidak boleh tumpang tindih antara jaringan virtual.

Berapa banyak throughput yang bisa saya harapkan melalui sambungan Situs-ke-Situs atau titik-ke-situs?

Sulit untuk mempertahankan throughput yang tepat dari terowongan VPN. IPsec dan SSTP adalah protokol VPN yang sangat terenkripsi. Throughput juga dibatasi oleh latensi dan bandwidth antara tempat Anda dan internet.

Langkah berikutnya

Setelah koneksi selesai, Anda dapat menambahkan komputer virtual ke jaringan virtual Anda. Untuk informasi selengkapnya, lihat Mesin Virtual.

Untuk memahami selengkapnya tentang jaringan dan komputer virtual Linux, lihat Gambaran umum jaringan VM Azure dan Linux.

Untuk informasi pemecahan masalah P2S, Pemecahan masalah koneksi titik-ke-situs Azure.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk