Cara aplikasi Defender untuk Cloud membantu melindungi lingkungan Google Cloud Platform (GCP) Anda

Google Cloud Platform adalah penyedia IaaS yang memungkinkan organisasi Anda untuk menghosting dan mengelola seluruh beban kerja mereka di cloud. Seiring dengan manfaat memanfaatkan infrastruktur di cloud, aset organisasi Anda yang paling penting mungkin terpapar ancaman. Aset yang diekspos termasuk instans penyimpanan dengan informasi yang berpotensi sensitif, sumber daya komputasi yang mengoperasikan beberapa aplikasi, port, dan jaringan privat virtual anda yang paling penting yang memungkinkan akses ke organisasi Anda.

Koneksi GCP ke Defender untuk Cloud Apps membantu Anda mengamankan aset dan mendeteksi potensi ancaman dengan memantau aktivitas administratif dan masuk, memberi tahu tentang kemungkinan serangan brute force, penggunaan berbahaya akun pengguna istimewa, dan penghapusan VM yang tidak biasa.

Ancaman utama

- Penyalahgunaan sumber daya cloud

- Akun yang disusupi dan ancaman orang dalam

- Kebocoran data

- Kesalahan konfigurasi sumber daya dan kontrol akses yang tidak mencukup

Bagaimana aplikasi Defender untuk Cloud membantu melindungi lingkungan Anda

- Mendeteksi ancaman cloud, akun yang disusupi, dan orang dalam berbahaya

- Menggunakan jejak audit aktivitas untuk investigasi forensik

Mengontrol GCP dengan kebijakan bawaan dan templat kebijakan

Anda dapat menggunakan templat kebijakan bawaan berikut untuk mendeteksi dan memberi tahu Anda tentang potensi ancaman:

| Jenis | Nama |

|---|---|

| Kebijakan deteksi anomali bawaan | Aktivitas dari alamat IP anonim Aktivitas dari negara yang jarang Aktivitas dari alamat IP yang mencurigakan Perjalanan yang tidak memungkinkan Aktivitas yang dilakukan oleh pengguna yang dihentikan (memerlukan ID Microsoft Entra sebagai IdP) Beberapa upaya masuk yang gagal Aktivitas administratif yang tidak biasa Beberapa aktivitas hapus VM Beberapa aktivitas pembuatan VM yang tidak biasa (pratinjau) |

| Templat kebijakan aktivitas | Perubahan pada sumber daya mesin komputasi Perubahan pada konfigurasi StackDriver Perubahan pada sumber daya penyimpanan Perubahan pada Virtual Private Network Masuk dari alamat IP berisiko |

Untuk informasi selengkapnya tentang membuat kebijakan, lihat Membuat kebijakan.

Mengotomatiskan kontrol tata kelola

Selain memantau potensi ancaman, Anda dapat menerapkan dan mengotomatiskan tindakan tata kelola GCP berikut untuk memulihkan ancaman yang terdeteksi:

| Jenis | Perbuatan |

|---|---|

| Tata kelola pengguna | - Mengharuskan pengguna untuk mengatur ulang kata sandi ke Google (memerlukan instans Google Workspace tertaut yang terhubung) - Menangguhkan pengguna (memerlukan instans Google Workspace tertaut yang terhubung) - Beri tahu pengguna tentang pemberitahuan (melalui ID Microsoft Entra) - Mengharuskan pengguna untuk masuk lagi (melalui ID Microsoft Entra) - Menangguhkan pengguna (melalui MICROSOFT Entra ID) |

Untuk informasi selengkapnya tentang memulihkan ancaman dari aplikasi, lihat Mengatur aplikasi yang terhubung.

Lindungi GCP secara real time

Tinjau praktik terbaik kami untuk mengamankan dan berkolaborasi dengan pengguna eksternal dan memblokir dan melindungi pengunduhan data sensitif ke perangkat yang tidak dikelola atau berisiko.

Koneksi Google Cloud Platform ke aplikasi Microsoft Defender untuk Cloud

Bagian ini memberikan petunjuk untuk menghubungkan Microsoft Defender untuk Cloud Apps ke akun Google Cloud Platform (GCP) yang ada menggunakan API konektor. Koneksi ini memberi Anda visibilitas ke dalam dan kontrol atas penggunaan GCP. Untuk informasi tentang cara aplikasi Defender untuk Cloud melindungi GCP, lihat Melindungi GCP.

Kami menyarankan agar Anda menggunakan proyek khusus untuk integrasi dan membatasi akses ke proyek untuk mempertahankan integrasi yang stabil dan mencegah penghapusan/modifikasi proses penyiapan.

Catatan

Petunjuk untuk menghubungkan lingkungan GCP Anda untuk audit mengikuti rekomendasi Google untuk menggunakan log agregat. Integrasi ini memanfaatkan Google StackDriver dan akan menggunakan sumber daya tambahan yang mungkin memengaruhi penagihan Anda. Sumber daya yang dikonsumsi adalah:

- Sink ekspor agregat – Tingkat organisasi

- Topik Pub/Sub – Tingkat proyek GCP

- Langganan Pub/Sub – Tingkat proyek GCP

Koneksi audit aplikasi Defender untuk Cloud hanya mengimpor log audit Aktivitas Admin; Log audit Akses Data dan Peristiwa Sistem tidak diimpor. Untuk informasi selengkapnya tentang log GCP, lihat Log Audit Cloud.

Prasyarat

Pengguna GCP yang mengintegrasikan harus memiliki izin berikut:

- Edit IAM dan Admin – Tingkat organisasi

- Pembuatan dan pengeditan proyek

Anda dapat menyambungkan audit Keamanan GCP ke koneksi aplikasi Defender untuk Cloud Anda untuk mendapatkan visibilitas ke dalam dan kontrol atas penggunaan aplikasi GCP.

Mengonfigurasi Google Cloud Platform

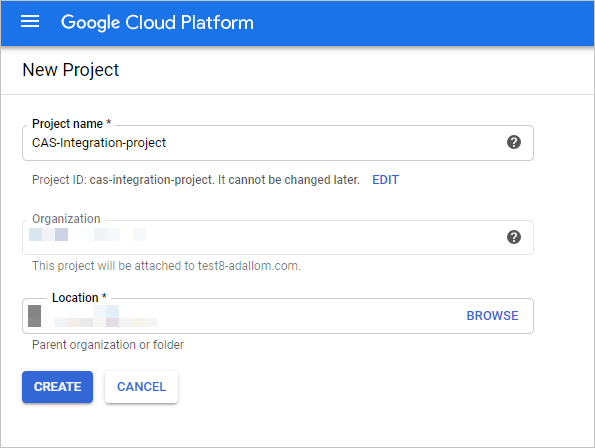

Membuat proyek khusus

Membuat proyek khusus di GCP di bawah organisasi Anda untuk mengaktifkan isolasi dan stabilitas integrasi

Masuk ke portal GCP Anda menggunakan akun pengguna GCP yang mengintegrasikan Anda.

Pilih Buat Proyek untuk memulai proyek baru.

Di layar Proyek baru, beri nama proyek Anda dan pilih Buat.

Aktifkan API yang diperlukan

Beralih ke proyek khusus.

Buka tab Pustaka .

Cari dan pilih Cloud Logging API, lalu pada halaman API, pilih AKTIFKAN.

Cari dan pilih Cloud Pub/Sub API, lalu pada halaman API, pilih AKTIFKAN.

Catatan

Pastikan Anda tidak memilih PUB/Sub Lite API.

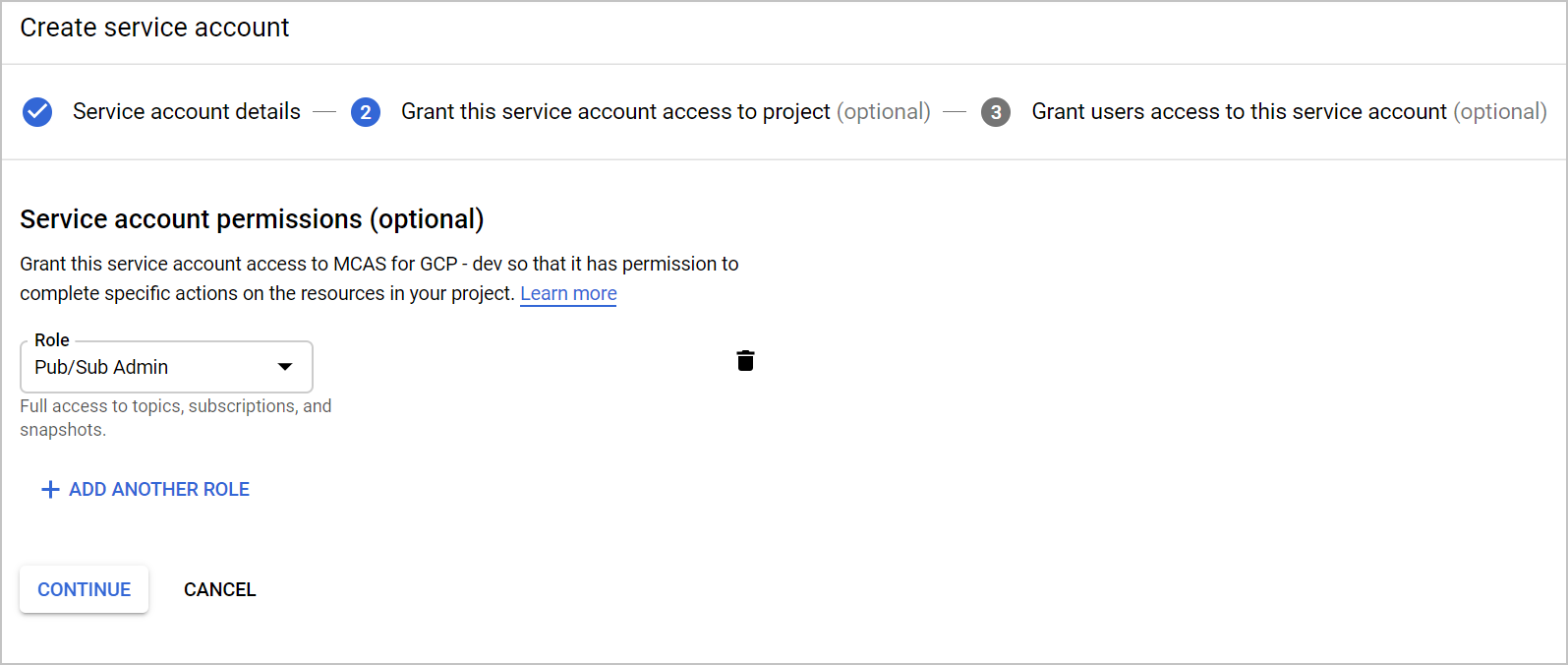

Membuat akun layanan khusus untuk integrasi audit keamanan

Di bawah IAM &admin, pilih Akun layanan.

Pilih BUAT AKUN LAYANAN untuk membuat akun layanan khusus.

Masukkan nama akun, lalu pilih Buat.

Tentukan Peran sebagai Pub/Sub Admin lalu pilih Simpan.

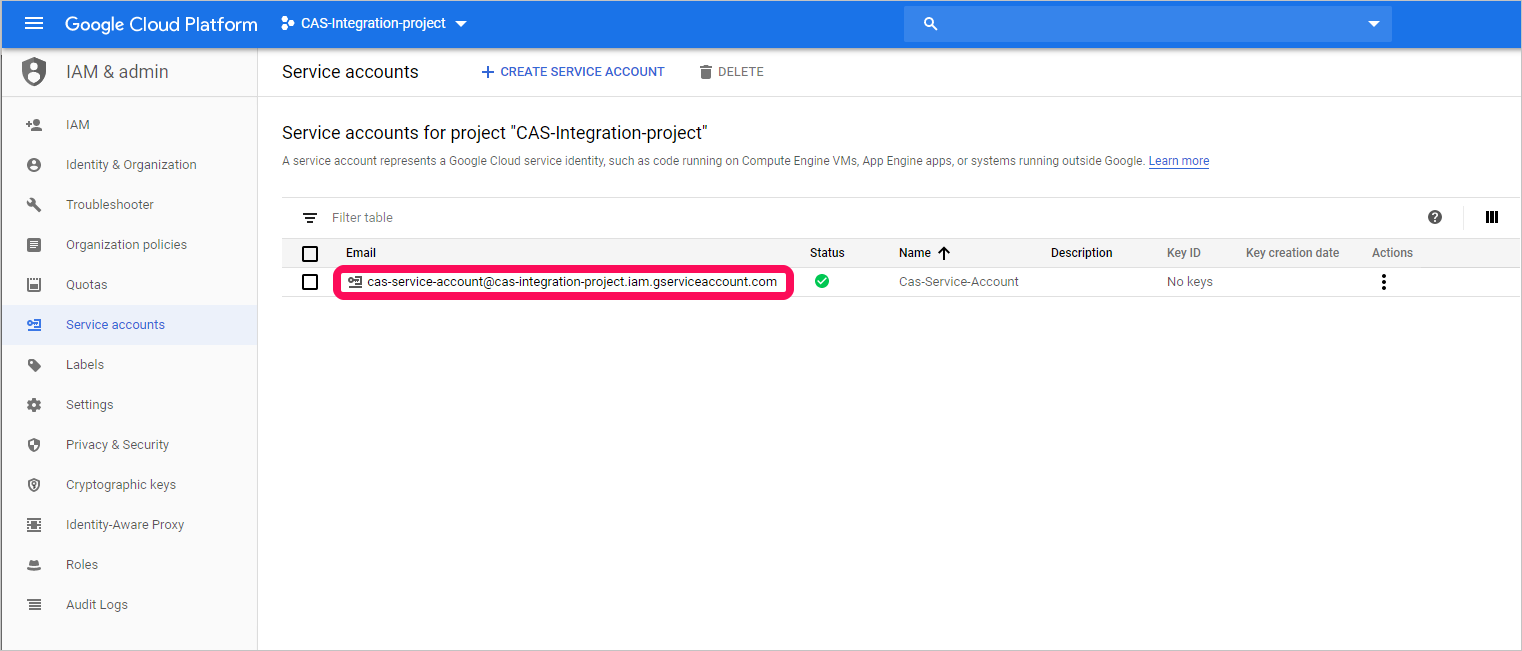

Salin nilai Email, Anda akan memerlukannya nanti.

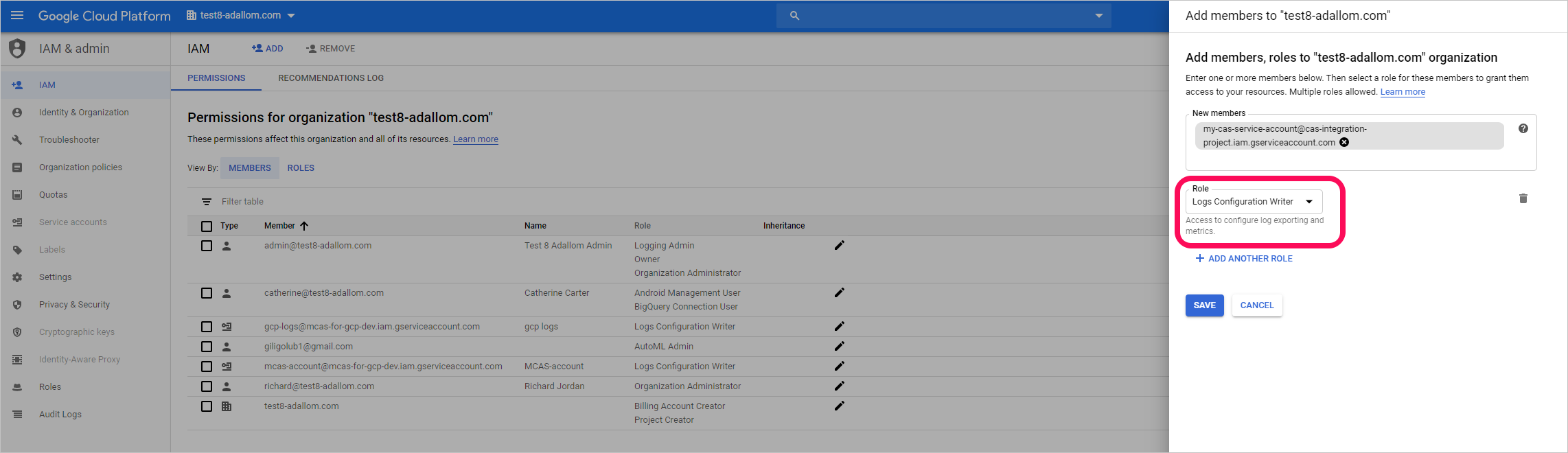

Di bawah IAM & admin, pilih IAM.

Ubah tingkat organisasi.

Pilih TAMBAHKAN.

Dalam kotak Anggota baru, tempelkan nilai Email yang Anda salin sebelumnya.

Tentukan Peran sebagai Penulis Konfigurasi Log lalu pilih Simpan.

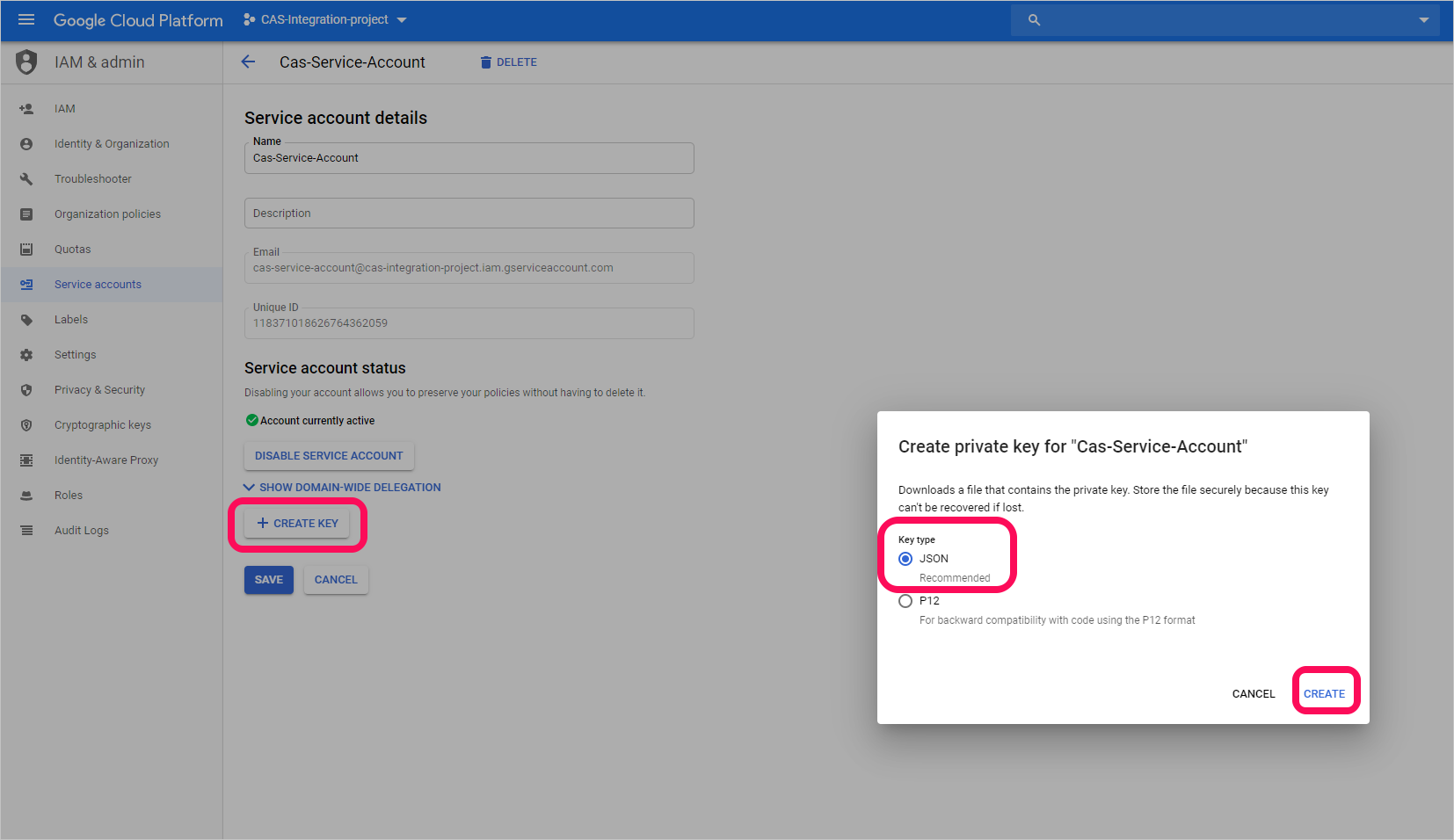

Membuat kunci privat untuk akun layanan khusus

Beralih ke tingkat proyek.

Di bawah IAM &admin, pilih Akun layanan.

Buka akun layanan khusus dan pilih Edit.

Pilih BUAT KUNCI.

Di layar Buat kunci privat, pilih JSON, lalu pilih BUAT.

Catatan

Anda akan memerlukan file JSON yang diunduh ke perangkat Anda nanti.

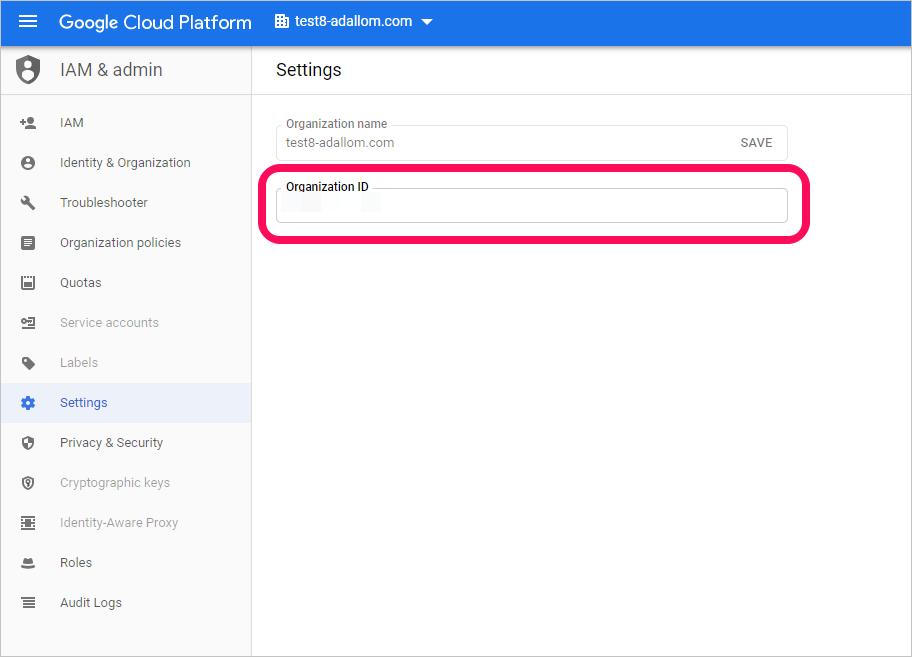

Mengambil ID Organisasi Anda

Catat ID Organisasi Anda, Anda akan memerlukannya nanti. Untuk informasi selengkapnya, lihat Mendapatkan ID organisasi Anda.

Koneksi audit Google Cloud Platform ke Aplikasi Defender untuk Cloud

Prosedur ini menjelaskan cara menambahkan detail koneksi GCP untuk menghubungkan audit Google Cloud Platform ke aplikasi Defender untuk Cloud.

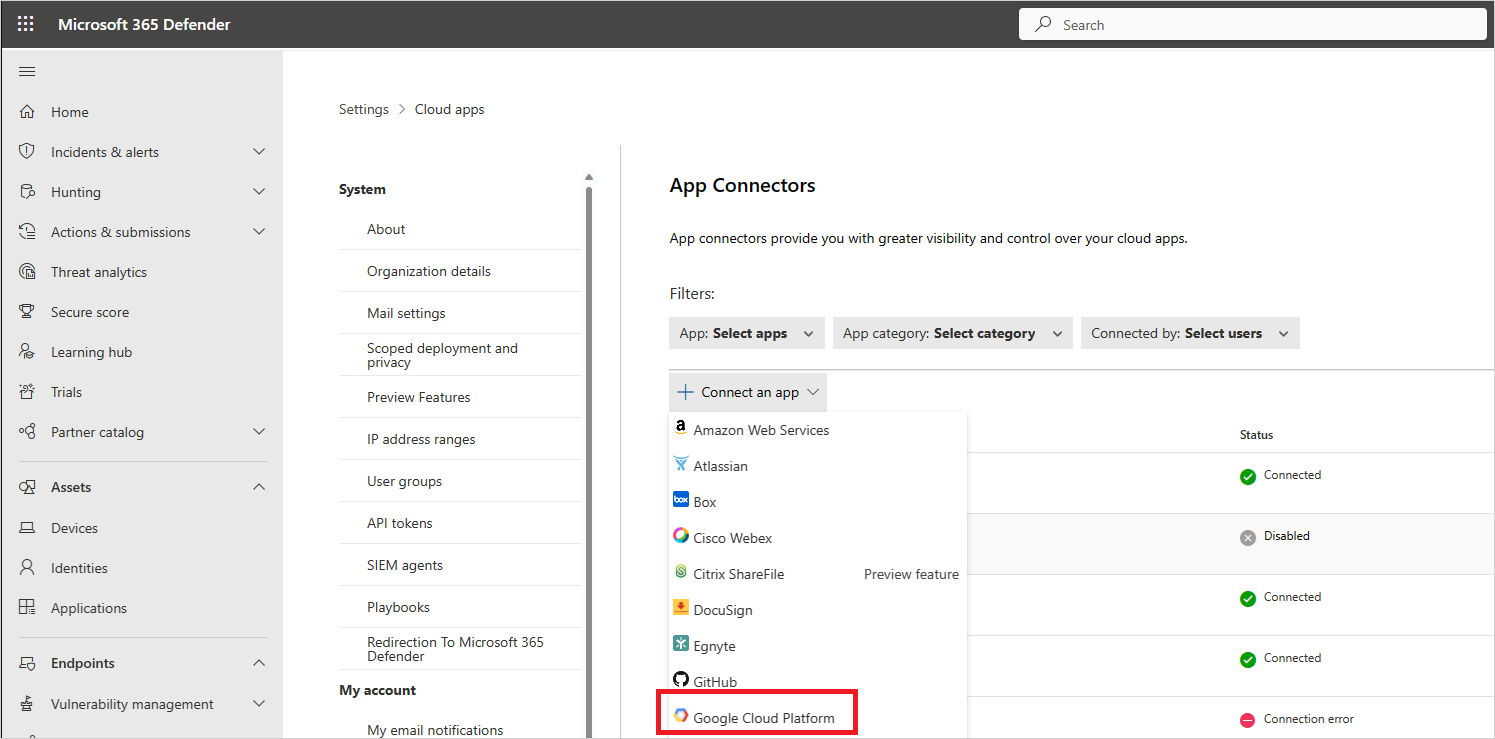

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah aplikasi yang Koneksi, pilih App Koneksi ors.

Di halaman Konektor aplikasi, untuk memberikan kredensial konektor GCP, lakukan salah satu hal berikut ini:

Catatan

Sebaiknya sambungkan instans Google Workspace Anda untuk mendapatkan manajemen dan tata kelola pengguna terpadu. Ini adalah yang direkomendasikan bahkan jika Anda tidak menggunakan produk Google Workspace apa pun dan pengguna GCP dikelola melalui sistem manajemen pengguna Google Workspace.

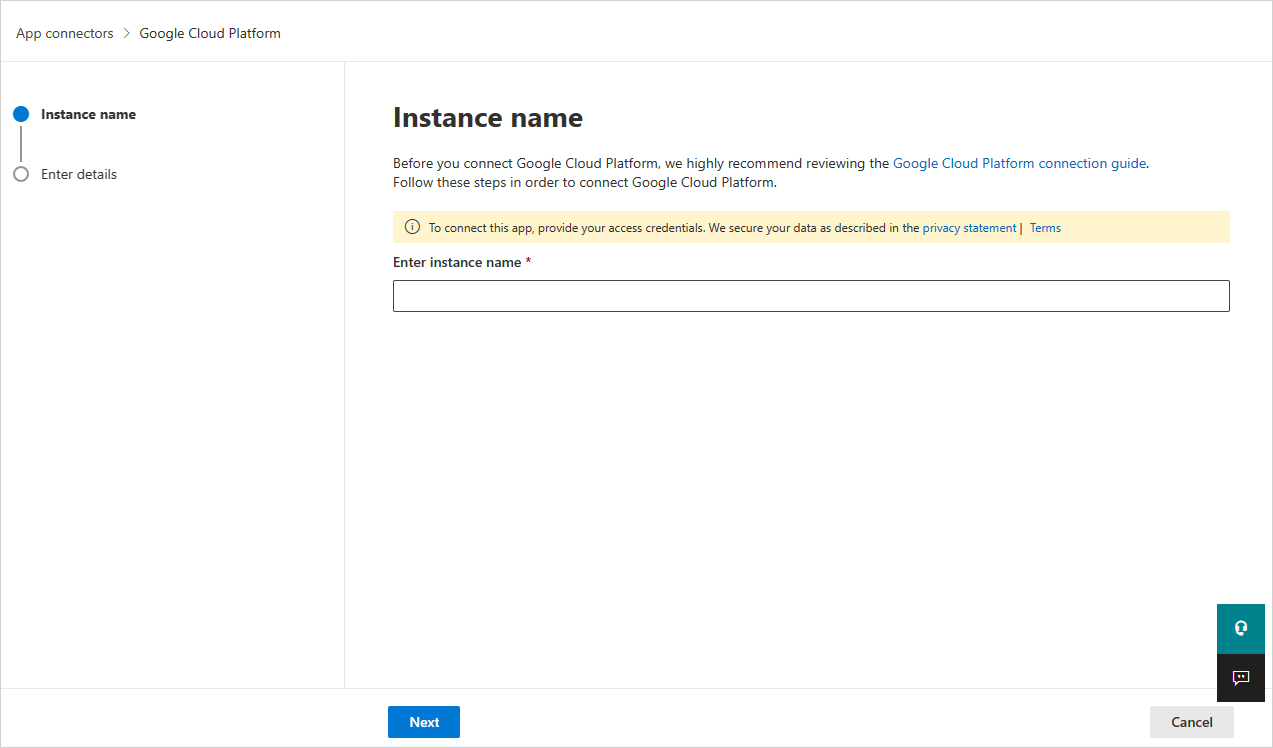

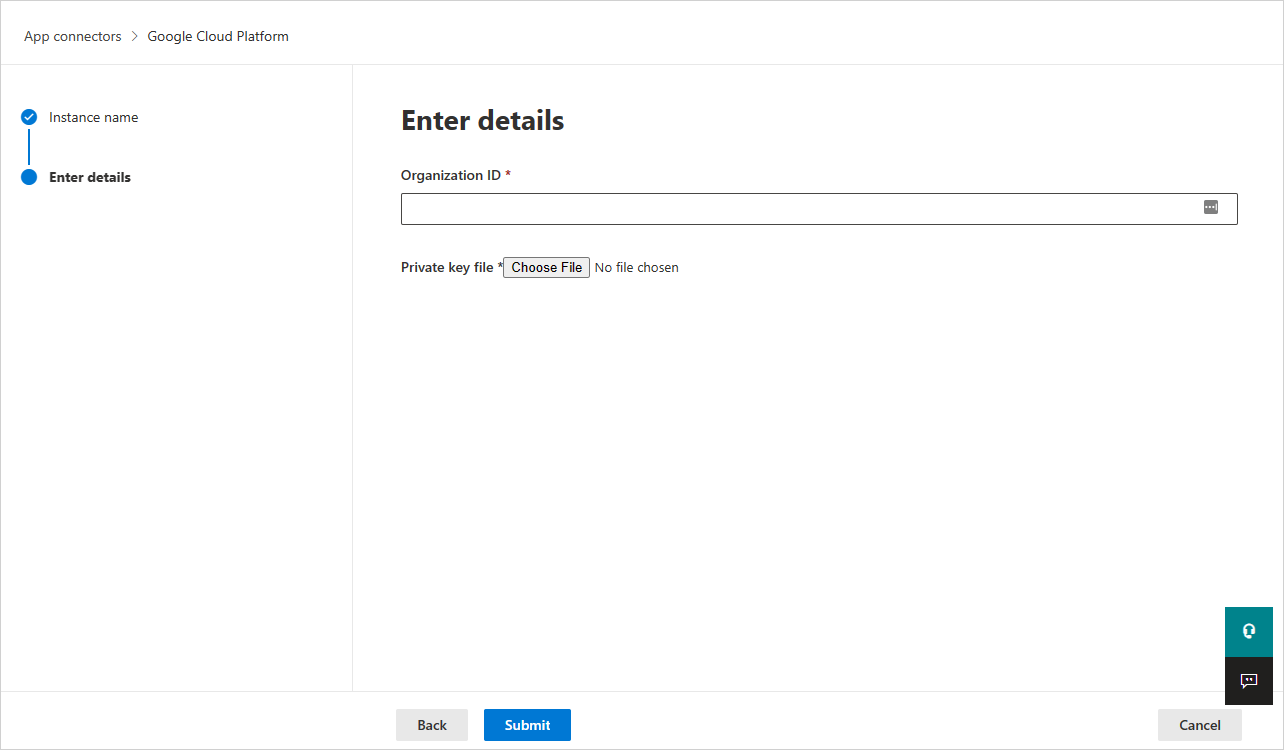

Untuk konektor baru

Pilih +Koneksi aplikasi, diikuti oleh Google Cloud Platform.

Di jendela berikutnya, berikan nama untuk konektor, lalu pilih Berikutnya.

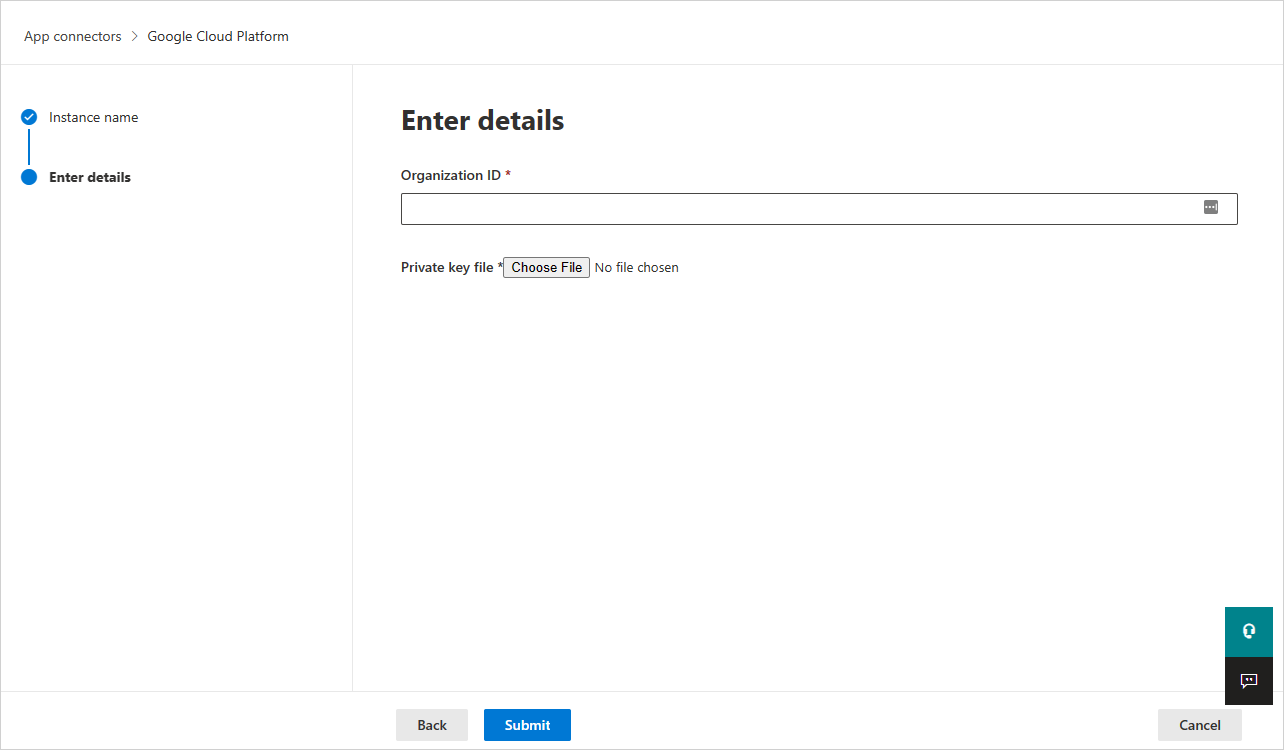

Di halaman Masukkan detail , lakukan hal berikut ini, lalu pilih Kirim.

- Dalam kotak ID Organisasi, masukkan organisasi yang Anda catat sebelumnya.

- Dalam kotak File kunci privat, telusuri ke file JSON yang Anda unduh sebelumnya.

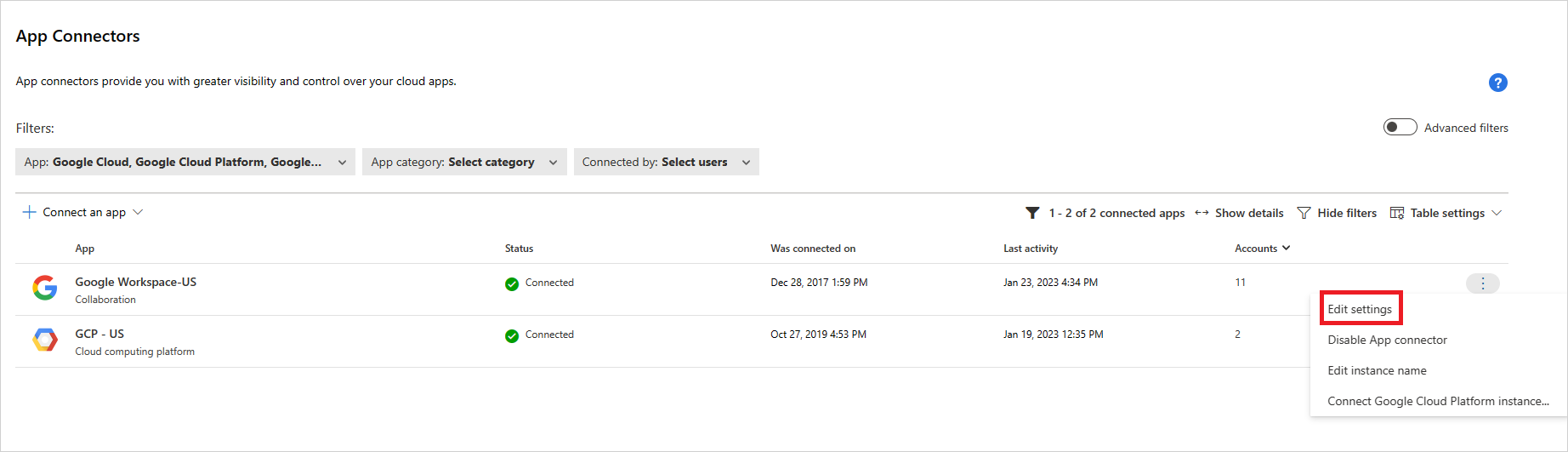

Untuk konektor yang sudah ada

Dalam daftar konektor, pada baris tempat konektor GCP muncul, pilih Edit pengaturan.

Di halaman Masukkan detail , lakukan hal berikut ini, lalu pilih Kirim.

- Dalam kotak ID Organisasi, masukkan organisasi yang Anda catat sebelumnya.

- Dalam kotak File kunci privat, telusuri ke file JSON yang Anda unduh sebelumnya.

Di Portal Pertahanan Microsoft, pilih Pengaturan. Lalu pilih Cloud Apps. Di bawah aplikasi yang Koneksi, pilih App Koneksi ors. Pastikan status App Koneksi or yang tersambung Koneksi.

Catatan

Defender untuk Cloud Apps akan membuat sink ekspor agregat (tingkat organisasi), topik Pub/Sub, dan langganan Pub/Sub menggunakan akun layanan integrasi dalam proyek integrasi.

Sink ekspor agregat digunakan untuk mengagregasi log di seluruh organisasi GCP dan topik Pub/Sub yang dibuat digunakan sebagai tujuan. Defender untuk Cloud Apps berlangganan topik ini melalui langganan Pub/Sub yang dibuat untuk mengambil log aktivitas admin di seluruh organisasi GCP.

Jika Anda mengalami masalah saat menyambungkan aplikasi, lihat Pemecahan Masalah Koneksi or Aplikasi.

Langkah berikutnya

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.