Integrasi Microsoft Azure Sentinel (Pratinjau)

Anda dapat mengintegrasikan Microsoft Defender untuk Cloud Apps dengan Microsoft Sentinel (SIEM dan SOAR asli cloud yang dapat diskalakan) untuk memungkinkan pemantauan terpusat pemberitahuan dan data penemuan. Mengintegrasikan dengan Microsoft Azure Sentinel memungkinkan Anda melindungi aplikasi cloud dengan lebih baik sambil mempertahankan alur kerja keamanan biasa, mengotomatiskan prosedur keamanan, dan berkorelasi antara peristiwa berbasis cloud dan lokal.

Manfaat menggunakan Microsoft Azure Sentinel meliputi:

- Retensi data yang lebih panjang disediakan oleh Analitik Log.

- Visualisasi di luar kotak.

- Gunakan alat seperti buku kerja Microsoft Power BI atau Microsoft Sentinel untuk membuat visualisasi data penemuan Anda sendiri yang sesuai dengan kebutuhan organisasi Anda.

Solusi integrasi tambahan meliputi:

- SIEM Generik - Integrasikan aplikasi Defender untuk Cloud dengan server SIEM generik Anda. Untuk informasi dalam mengintegrasikan dengan SIEM Generik, lihat Integrasi SIEM generik.

- API grafik keamanan Microsoft - Layanan perantara (atau broker) yang menyediakan satu antarmuka terprogram untuk menghubungkan beberapa penyedia keamanan. Untuk informasi selengkapnya, lihat Integrasi solusi keamanan menggunakan Microsoft Graph Security API.

Mengintegrasikan dengan Microsoft Sentinel mencakup konfigurasi di aplikasi Defender untuk Cloud dan Microsoft Sentinel.

Prasyarat

Untuk berintegrasi dengan Microsoft Sentinel:

- Anda harus memiliki lisensi Microsoft Azure Sentinel yang valid

- Anda harus menjadi Administrator Global atau Administrator Keamanan di penyewa Anda.

Dukungan Pemerintah AS

Aplikasi Defender untuk Cloud langsung - Integrasi Microsoft Azure Sentinel hanya tersedia untuk pelanggan komersial.

Namun, semua data Defender untuk Cloud Apps tersedia di Microsoft Defender XDR, dan oleh karena itu tersedia di Microsoft Azure Sentinel melalui konektor Microsoft Defender XDR.

Kami menyarankan agar pelanggan GCC, GCC High, dan DoD yang tertarik untuk melihat data aplikasi Defender untuk Cloud di Microsoft Sentinel menginstal solusi Microsoft Defender XDR.

Untuk informasi selengkapnya, lihat:

- Integrasi Microsoft Defender XDR dengan Microsoft Azure Sentinel

- Microsoft Defender untuk Cloud Aplikasi untuk penawaran Pemerintah AS

Mengintegrasikan dengan Microsoft Azure Sentinel

Di Portal Pertahanan Microsoft, pilih Pengaturan > Aplikasi Cloud.

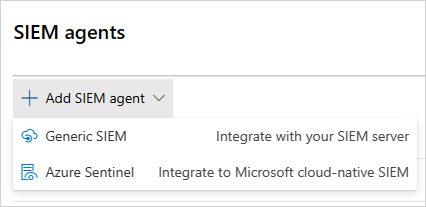

Di bawah Sistem, pilih agen > SIEM Tambahkan agen > SIEM Sentinel. Contoh:

Catatan

Opsi untuk menambahkan Microsoft Azure Sentinel tidak tersedia jika sebelumnya Anda telah melakukan integrasi.

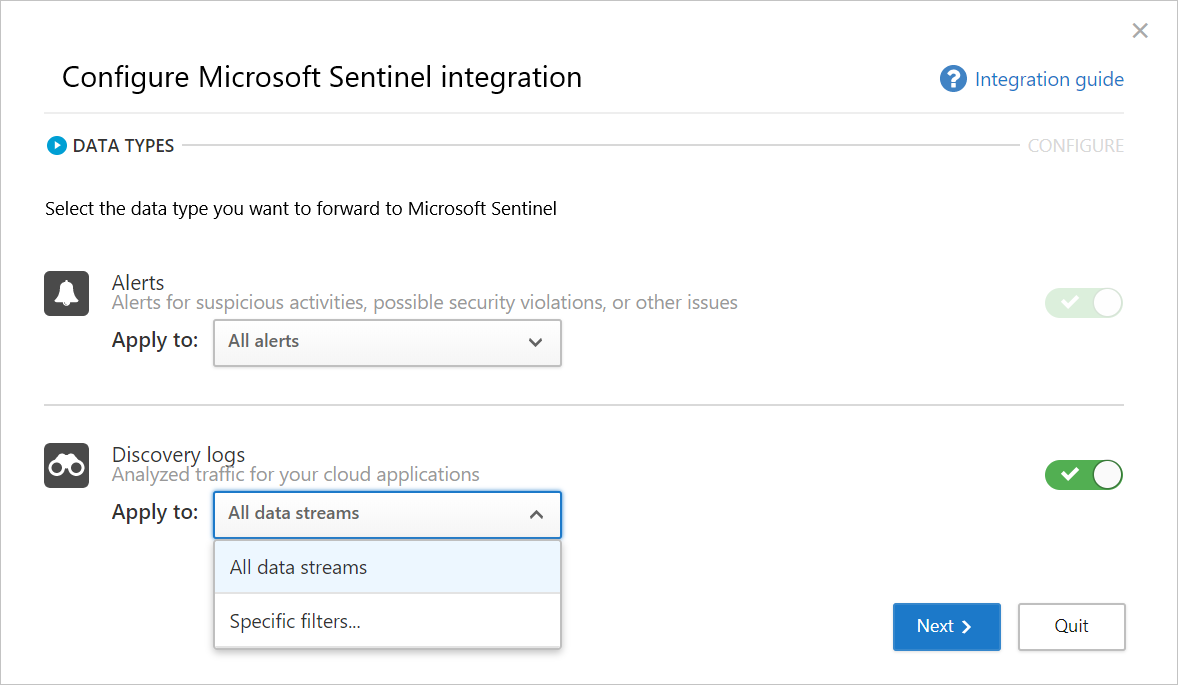

Dalam wizard, pilih jenis data yang ingin Anda teruskan ke Microsoft Sentinel. Anda dapat mengonfigurasi integrasi, sebagai berikut:

- Pemberitahuan: Pemberitahuan diaktifkan secara otomatis setelah Microsoft Azure Sentinel diaktifkan.

- Log penemuan: Gunakan penggeser untuk mengaktifkan dan menonaktifkannya, secara default, semuanya dipilih, lalu gunakan drop-down Terapkan ke untuk memfilter log penemuan mana yang dikirim ke Microsoft Sentinel.

Misalnya:

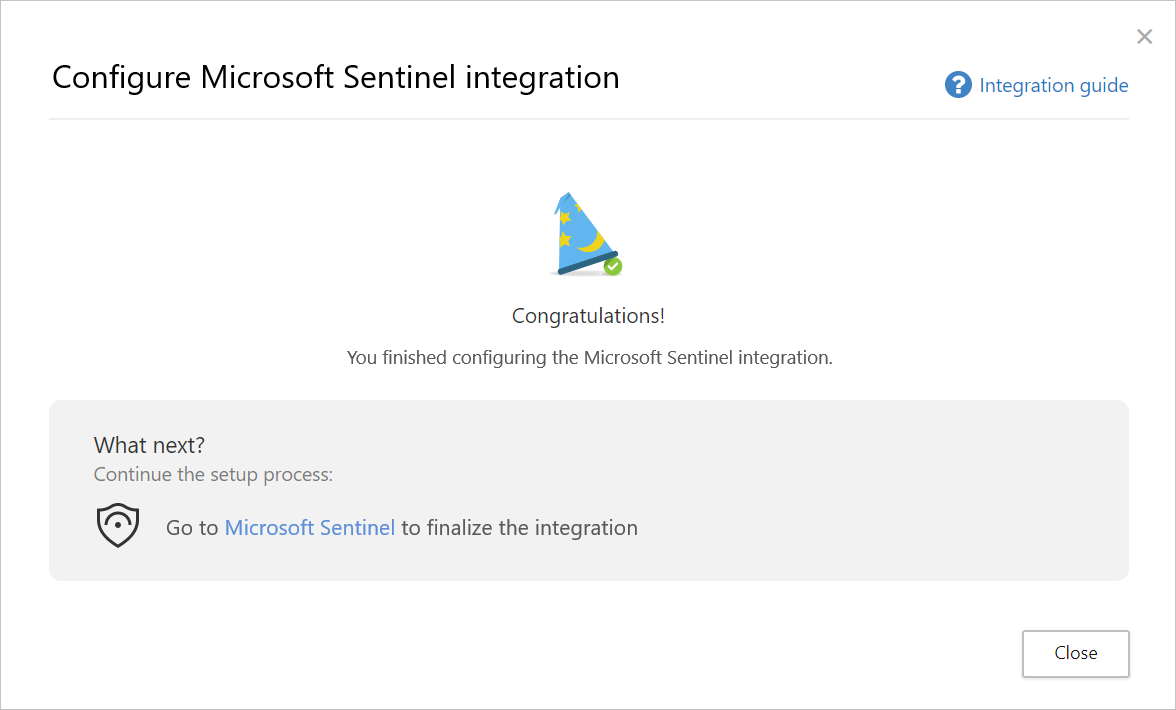

Pilih Berikutnya, dan lanjutkan ke Microsoft Azure Sentinel untuk menyelesaikan integrasi. Untuk informasi tentang mengonfigurasi Microsoft Azure Sentinel, lihat konektor data Microsoft Azure Sentinel untuk aplikasi Defender untuk Cloud. Contoh:

Catatan

Log penemuan baru biasanya akan muncul di Microsoft Azure Sentinel dalam waktu 15 menit setelah mengonfigurasinya di portal aplikasi Defender untuk Cloud. Namun, mungkin perlu waktu lebih lama tergantung pada kondisi lingkungan sistem. Untuk informasi selengkapnya, lihat Menangani penundaan penyerapan dalam aturan analitik.

Pemberitahuan dan log penemuan di Microsoft Azure Sentinel

Setelah integrasi selesai, Anda dapat melihat pemberitahuan Defender untuk Cloud Apps dan log penemuan di Microsoft Azure Sentinel.

Di Microsoft Azure Sentinel, di bawah Log, di bawah Wawasan Keamanan, Anda dapat menemukan log untuk jenis data Defender untuk Cloud Apps, sebagai berikut:

| Jenis data | Table |

|---|---|

| Log penemuan | McasShadowItReporting |

| Peringatan | SecurityAlert |

Tabel berikut ini menjelaskan setiap bidang dalam skema McasShadowItReporting :

| Bidang | Jenis | Deskripsi | Contoh |

|---|---|---|---|

| TenantId | String | ID Ruang Kerja | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | Sistem sumber – nilai statis | Azure |

| TimeGenerated [UTC] | DateTime | Tanggal data penemuan | 2019-07-23T11:00:35.858Z |

| StreamName | String | Nama aliran tertentu | Departemen Pemasaran |

| TotalEvents | Bilangan bulat | Jumlah total peristiwa per sesi | 122 |

| BlockedEvents | Bilangan bulat | Jumlah peristiwa yang diblokir | 0 |

| UploadedBytes | Bilangan bulat | Jumlah data yang diunggah | 1,514,874 |

| TotalByte | Bilangan bulat | Jumlah total data | 4,067,785 |

| DownloadedBytes | Bilangan bulat | Jumlah data yang diunduh | 2,552,911 |

| IpAddress | String | Alamat IP sumber | 127.0.0.0 |

| UserName | String | Nama pengguna | Raegan@contoso.com |

| EnrichedUserName | String | Nama pengguna yang diperkaya dengan nama pengguna Microsoft Entra | Raegan@contoso.com |

| NamaAplikasi | String | Nama aplikasi cloud | Microsoft OneDrive for Business |

| AppId | Bilangan bulat | Pengidentifikasi aplikasi cloud | 15600 |

| AppCategory | String | Kategori aplikasi cloud | Penyimpanan cloud |

| AppTags | Array string | Tag bawaan dan kustom yang ditentukan untuk aplikasi | ["disetujui"] |

| AppScore | Bilangan bulat | Skor risiko aplikasi dalam skala 0-10, 10 menjadi skor untuk aplikasi yang tidak berisiko | 10 |

| Jenis | String | Jenis log – nilai statis | McasShadowItReporting |

Menggunakan Power BI dengan data aplikasi Defender untuk Cloud di Microsoft Azure Sentinel

Setelah integrasi selesai, Anda juga dapat menggunakan data Defender untuk Cloud Apps yang disimpan di Microsoft Azure Sentinel di alat lain.

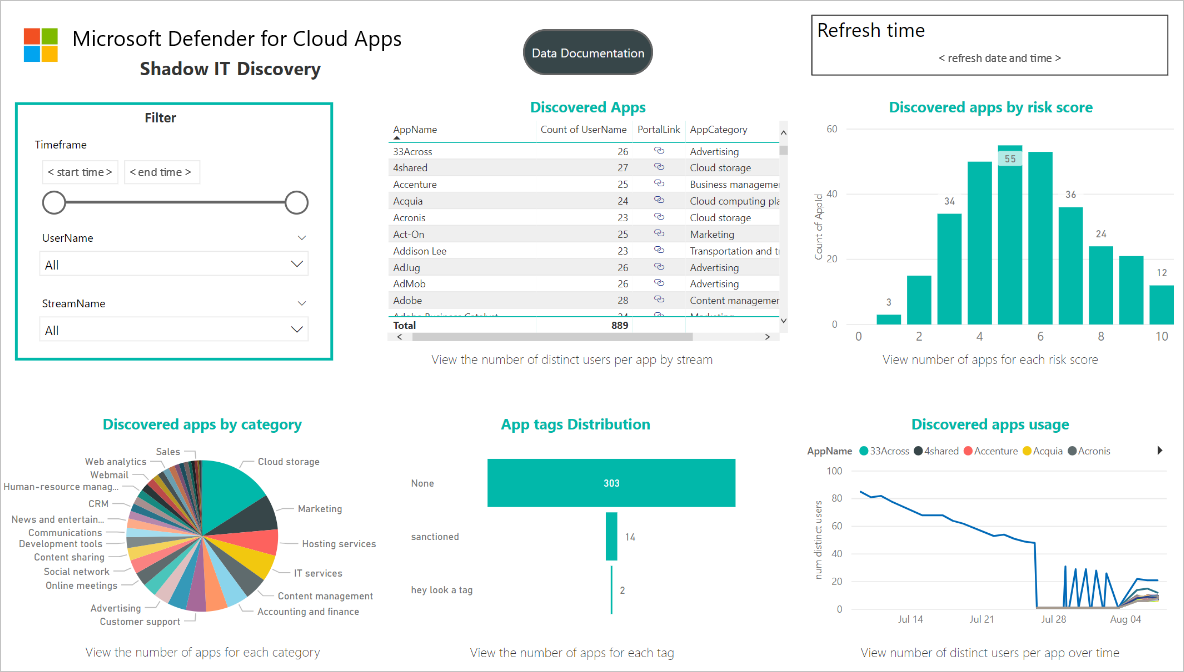

Bagian ini menjelaskan cara menggunakan Microsoft Power BI untuk membentuk dan menggabungkan data dengan mudah untuk membuat laporan dan dasbor yang memenuhi kebutuhan organisasi Anda.

Memulai:

Di Power BI, impor kueri dari Microsoft Azure Sentinel untuk data aplikasi Defender untuk Cloud. Untuk mengetahui informasi selengkapnya, lihat Mengimpor data log Azure Monitor ke Power BI.

Instal aplikasi Defender untuk Cloud Apps Shadow IT Discovery dan sambungkan ke data log penemuan Anda untuk melihat dasbor Shadow IT Discovery bawaan.

Catatan

Saat ini, aplikasi tidak diterbitkan di Microsoft AppSource. Oleh karena itu, Anda mungkin perlu menghubungi admin Power BI Anda untuk izin menginstal aplikasi.

Misalnya:

Secara opsional, buat dasbor kustom di Power BI Desktop dan sesuaikan dengan analitik visual dan persyaratan pelaporan organisasi Anda.

Koneksi aplikasi Defender untuk Cloud Apps

Di Power BI, pilih Aplikasi > Shadow IT Discovery .

Pada halaman Mulai menggunakan aplikasi baru Anda, pilih Koneksi. Misalnya:

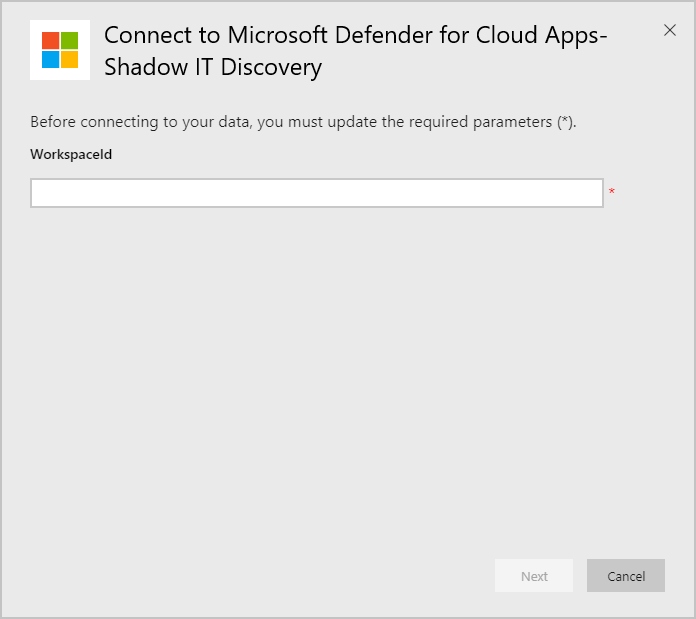

Pada halaman ID ruang kerja, masukkan ID ruang kerja Microsoft Azure Sentinel seperti yang ditampilkan di halaman gambaran umum analitik log Anda, lalu pilih Berikutnya. Misalnya:

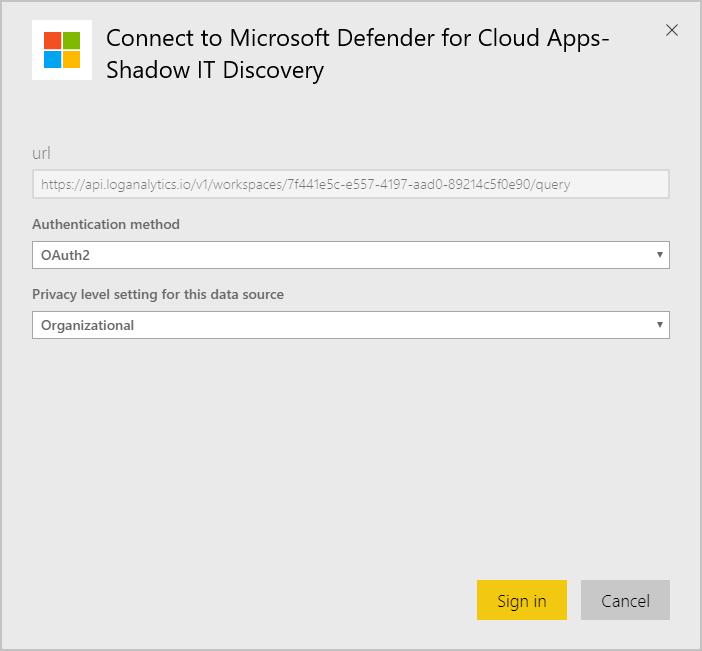

Pada halaman autentikasi, tentukan metode autentikasi dan tingkat privasi, lalu pilih Masuk. Misalnya:

Setelah menyambungkan data Anda, buka tab Himpunan Data ruang kerja dan pilih Refresh. Ini akan memperbarui laporan dengan data Anda sendiri.

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.