Mengatur akun layanan Microsoft Entra

Ada tiga jenis akun layanan di ID Microsoft Entra: identitas terkelola, perwakilan layanan, dan akun pengguna yang digunakan sebagai akun layanan. Saat Anda membuat akun layanan untuk penggunaan otomatis, akun tersebut diberikan izin untuk mengakses sumber daya di Azure dan ID Microsoft Entra. Sumber daya dapat mencakup layanan Microsoft 365, aplikasi SaaS, aplikasi kustom, database, sistem HR, dan sebagainya. Mengatur akun layanan Microsoft Entra mengelola pembuatan, izin, dan siklus hidup untuk memastikan keamanan dan kelangsungan.

Selengkapnya:

Catatan

Kami tidak merekomendasikan akun pengguna sebagai akun layanan karena akun tersebut kurang aman. Ini termasuk akun layanan lokal yang disinkronkan ke ID Microsoft Entra, karena tidak dikonversi ke perwakilan layanan. Sebagai gantinya, kami merekomendasikan identitas terkelola, atau perwakilan layanan, dan penggunaan Akses Bersyar.

Pelajari selengkapnya: Apa itu Akses Bersyar?

Merencanakan akun layanan Anda

Sebelum membuat akun layanan, atau mendaftarkan aplikasi, dokumentasikan informasi kunci akun layanan. Gunakan informasi untuk memantau dan mengatur akun. Sebaiknya kumpulkan data berikut dan lacak di Database Manajemen Konfigurasi Terpusat (CMDB) Anda.

| Data | Deskripsi | Detail |

|---|---|---|

| Pemilik | Akuntabel pengguna atau grup untuk mengelola dan memantau akun layanan | Berikan izin pemilik untuk memantau akun dan menerapkan cara untuk mengurangi masalah. Mitigasi masalah dilakukan oleh pemilik, atau berdasarkan permintaan ke tim IT. |

| Tujuan | Bagaimana akun digunakan | Petakan akun layanan ke layanan, aplikasi, atau skrip. Hindari membuat akun layanan multi-penggunaan. |

| Izin (Cakupan) | Sekumpulan izin yang diantisipasi | Dokumentasikan sumber daya yang diakses dan izin untuk sumber daya tersebut |

| CMDB Link | Tautan ke sumber daya yang diakses, dan skrip tempat akun layanan digunakan | Mendokumentasikan sumber daya dan pemilik skrip untuk mengomunikasikan efek perubahan |

| Penilaian risiko | Risiko dan efek bisnis, jika akun disusupi | Gunakan informasi untuk mempersempit cakupan izin dan menentukan akses ke informasi |

| Periode untuk ditinjau | Irama ulasan akun layanan, oleh pemilik | Tinjau komunikasi dan ulasan. Dokumentasikan apa yang terjadi jika peninjauan dilakukan setelah periode peninjauan terjadwal. |

| Seumur hidup | Masa pakai akun maksimum yang diantisipasi | Gunakan pengukuran ini untuk menjadwalkan komunikasi kepada pemilik, menonaktifkan, lalu menghapus akun. Atur tanggal kedaluwarsa untuk kredensial yang mencegahnya bergulir secara otomatis. |

| Nama | Nama akun standar | Membuat konvensi penamaan untuk akun layanan untuk mencari, mengurutkan, dan memfilternya |

Prinsip hak istimewa paling sedikit

Berikan izin akun layanan yang diperlukan untuk melakukan tugas, dan tidak lebih. Jika akun layanan memerlukan izin tingkat tinggi, evaluasi alasannya dan coba kurangi izin.

Kami merekomendasikan praktik berikut untuk hak istimewa akun layanan.

Izin

- Jangan tetapkan peran bawaan ke akun layanan

- Perwakilan layanan diberi peran istimewa

- Jangan sertakan akun layanan sebagai anggota grup mana pun dengan izin yang ditingkatkan

- Lihat, Get-MgDirectoryRoleMember:

Get-MgDirectoryRoleMember, dan filter untuk objectType "Service Principal", atau gunakanGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- Lihat, Pengenalan izin dan persetujuan untuk membatasi fungsionalitas yang dapat diakses akun layanan pada sumber daya

- Perwakilan layanan dan identitas terkelola dapat menggunakan cakupan Open Authorization (OAuth) 2.0 dalam konteks yang didelegasikan yang meniru pengguna yang masuk, atau sebagai akun layanan dalam konteks aplikasi. Dalam konteks aplikasi, tidak ada yang masuk.

- Mengonfirmasi permintaan akun layanan cakupan untuk sumber daya

- Jika akun meminta Files.ReadWrite.All, evaluasi apakah memerlukan File.Read.All

- Referensi izin Microsoft Graph

- Pastikan Anda mempercayai pengembang aplikasi, atau API, dengan akses yang diminta

Durasi

- Membatasi kredensial akun layanan (rahasia klien, sertifikat) ke periode penggunaan yang diantisipasi

- Menjadwalkan tinjauan berkala penggunaan dan tujuan akun layanan

- Pastikan tinjauan terjadi sebelum kedaluwarsa akun

Setelah Anda memahami tujuan, cakupan, dan izin, buat akun layanan Anda, gunakan instruksi di artikel berikut.

- Cara menggunakan identitas terkelola untuk App Service dan Azure Functions

- Membuat aplikasi Microsoft Entra dan perwakilan layanan yang dapat mengakses sumber daya

Gunakan identitas terkelola jika memungkinkan. Jika Anda tidak dapat menggunakan identitas terkelola, gunakan perwakilan layanan. Jika Anda tidak dapat menggunakan perwakilan layanan, gunakan akun pengguna Microsoft Entra.

Bangunlah proses siklus hidup

Siklus hidup akun layanan dimulai dengan perencanaan, dan berakhir dengan penghapusan permanen. Bagian berikut mencakup cara Anda memantau, meninjau izin, menentukan penggunaan akun berkelanjutan, dan pada akhirnya membatalkan provisi akun.

Memantau akun layanan

Pantau akun layanan Anda untuk memastikan pola penggunaan sudah benar, dan akun layanan digunakan.

Mengumpulkan dan memantau rincian masuk akun layanan

Gunakan salah satu metode pemantauan berikut:

- Log masuk Microsoft Entra di portal Azure

- Mengekspor log masuk Microsoft Entra ke

- Dokumentasi Microsoft Azure Storage

- Dokumentasi Azure Event Hubs, atau

- Gambaran umum Log Azure Monitor

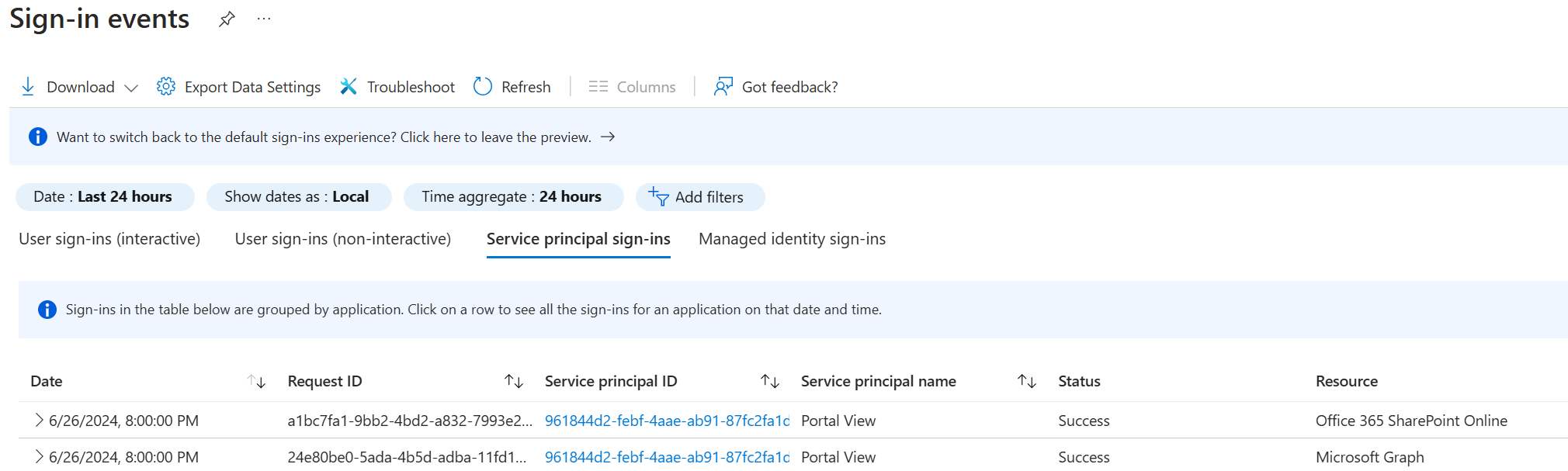

Gunakan cuplikan layar berikut untuk melihat rincian masuk perwakilan layanan.

Detail log masuk

Cari detail berikut dalam log masuk.

- Akun layanan tidak masuk ke penyewa

- Perubahan pola akun layanan masuk

Kami menyarankan Anda mengekspor log masuk Microsoft Entra, lalu mengimpornya ke alat informasi keamanan dan manajemen peristiwa (SIEM), seperti Microsoft Sentinel. Gunakan alat SIEM untuk membuat pemberitahuan dan dasbor.

Ulaslah izin akun layanan

Tinjau izin akun layanan dan cakupan yang diakses secara teratur untuk melihat apakah izin tersebut dapat dikurangi atau dihilangkan.

- Lihat, Get-MgServicePrincipalOauth2PermissionGrant

- Lihat,

AzureADAssessmentdan konfirmasi validitas - Jangan atur kredensial perwakilan layanan ke Tidak Pernah kedaluwarsa

- Gunakan sertifikat atau kredensial yang disimpan di Azure Key Vault, jika memungkinkan

Sertifikasi ulang penggunaan akun layanan

Buat proses peninjauan rutin untuk memastikan akun layanan ditinjau secara teratur oleh pemilik, tim keamanan, atau tim IT.

Prosesnya meliputi:

- Tentukan siklus peninjauan akun layanan, dan dokumentasikan di CMDB Anda

- Komunikasi ke pemilik, tim keamanan, tim IT, sebelum peninjauan

- Tentukan komunikasi peringatan, dan waktunya, jika tinjauan terlewatkan

- Instruksi jika pemilik gagal meninjau atau merespons

- Nonaktifkan, tetapi jangan hapus, akun hingga peninjauan selesai

- Instruksi untuk menentukan dependensi. Memberi tahu pemilik sumber daya tentang efek

Ulasan mencakup pemilik dan mitra IT, dan mereka mensertifikasi:

- Akun diperlukan

- Izin ke akun memadai dan diperlukan, atau perubahan diminta

- Akses ke akun, dan kredensialnya, dikontrol

- Kredensial akun akurat: jenis kredensial dan masa pakai

- Skor risiko akun belum berubah sejak sertifikasi ulang sebelumnya

- Perbarui masa pakai akun yang diharapkan, dan tanggal sertifikasi ulang berikutnya

Akun layanan Deprovision

Deprovisi akun layanan dalam keadaan berikut:

- Skrip atau aplikasi akun dihentikan

- Skrip akun atau fungsi aplikasi dihentikan. Misalnya, akses ke sumber daya.

- Akun layanan digantikan oleh akun layanan lain

- Kredensial kedaluwarsa, atau akun tidak berfungsi, dan tidak ada keluhan

Pembatalan provisi mencakup tugas-tugas berikut:

Setelah aplikasi atau skrip terkait dideprovisi:

- Log masuk di ID Microsoft Entra dan akses sumber daya oleh akun layanan

- Jika akun aktif, tentukan bagaimana akun tersebut digunakan sebelum melanjutkan

- Untuk identitas layanan terkelola, nonaktifkan masuk akun layanan, tetapi jangan hapus dari direktori

- Mencabut penetapan peran akun layanan dan pemberian persetujuan OAuth2

- Setelah periode yang ditentukan, dan peringatan kepada pemilik, hapus akun layanan dari direktori