Pengalaman pengguna akhir yang tangguh menggunakan Azure AD B2C

Pengalaman pengguna akhir pendaftaran dan rincian masuk terdiri dari elemen-elemen berikut:

- Antarmuka yang berinteraksi dengan pengguna, seperti CSS, HTML, dan JavaScript

- Alur pengguna dan kebijakan kustom yang Anda buat, misalnya pendaftaran, masuk, dan pengeditan profil

- Penyedia identitas (IDP) untuk aplikasi Anda, seperti nama pengguna atau kata sandi akun lokal, Microsoft Outlook, Facebook, dan Google

Alur pengguna dan kebijakan kustom

Untuk membantu Anda menyiapkan tugas identitas yang paling umum, Azure AD B2C menyediakan alur pengguna bawaan yang dapat dikonfigurasikan. Anda juga dapat membangun kebijakan kustom Anda sendiri yang menawarkan fleksibilitas maksimum. Namun, kami merekomendasikan penggunaan kebijakan kustom untuk mengatasi skenario yang kompleks.

Pilih alur pengguna atau kebijakan kustom

Pilih alur pengguna bawaan yang memenuhi persyaratan bisnis Anda. Microsoft menguji alur bawaan, oleh karena itu Anda dapat meminimalkan pengujian untuk memvalidasi fungsional, performa, atau skala tingkat kebijakan. Namun, uji aplikasi untuk fungsionalitas, performa, dan skala.

Dengan kebijakan kustom, pastikan pengujian tingkat kebijakan untuk fungsi, performa, atau skala. Lakukan pengujian tingkat aplikasi.

Untuk mempelajari lebih lanjut, Anda dapat membandingkan alur pengguna dan polisi kustom.

Pilih beberapa IdP

Saat menggunakan IdP eksternal seperti Facebook, buat paket fallback jika IdP eksternal tidak tersedia.

Menyiapkan beberapa IdP

Dalam proses pendaftaran IdP eksternal, sertakan klaim identitas terverifikasi, seperti nomor ponsel pengguna atau alamat email. Lakukan klaim terverifikasi ke instans direktori Azure AD B2C yang mendasarinya. Jika IdP eksternal tidak tersedia, kembali ke klaim identitas terverifikasi, dan kembali ke nomor telepon sebagai metode autentikasi. Opsi lain adalah mengirim pengguna kode akses satu kali (OTP) untuk masuk.

Anda dapat membangun jalur autentikasi alternatif:

- Konfigurasikan kebijakan pendaftaran untuk mengizinkan pendaftaran oleh akun lokal dan IDP eksternal.

- Konfigurasikan kebijakan profil untuk memungkinkan pengguna untuk menautkan identitas lain ke akun mereka setelah mereka masuk.

- Beri tahu dan izinkan pengguna untuk beralih ke IDP alternatif selama pemadaman.

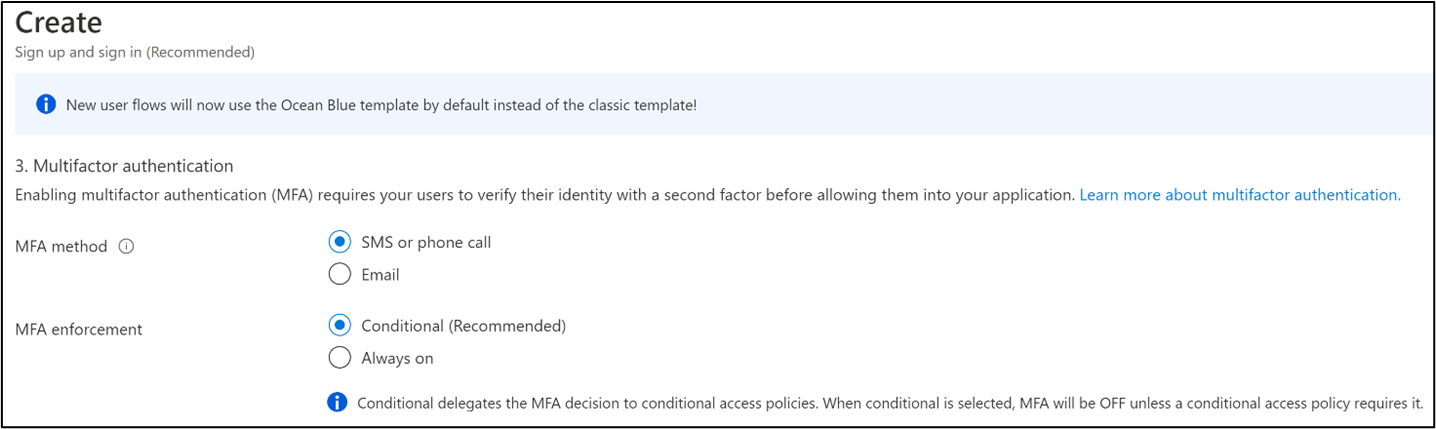

Ketersediaan autentikasi multifaktor

Jika Anda menggunakan layanan telepon untuk autentikasi multifaktor, pertimbangkan penyedia layanan alternatif. Penyedia layanan telepon lokal mungkin mengalami gangguan layanan.

Pilih autentikasi multifaktor alternatif

Layanan Azure AD B2C memiliki penyedia MFA berbasis telepon untuk memberikan kode akses satu kali (OTP) berbasis waktu. Ini adalah panggilan suara dan pesan teks ke nomor telepon yang telah didaftarkan pengguna.

Dengan alur pengguna, ada dua metode untuk membangun ketahanan:

Mengubah konfigurasi alur pengguna: Selama gangguan dalam pengiriman OTP berbasis telepon, ubah metode pengiriman OTP menjadi email. Sebarkan ulang alur pengguna.

Mengubah aplikasi: Untuk tugas identitas, seperti pendaftaran dan masuk, tentukan dua set alur pengguna. Konfigurasikan set pertama untuk menggunakan OTP berbasis telepon, dan yang kedua untuk mengirim email ke OTP. Selama gangguan dalam pengiriman OTP berbasis telepon, beralih dari set pertama alur pengguna ke yang kedua, membiarkan pengguna mengalir tidak berubah.

Jika Anda menggunakan kebijakan kustom, ada empat metode untuk membangun ketahanan. Daftar ini berdasarkan urutan kompleksitas. Menyebarkan ulang kebijakan yang diperbarui.

Aktifkan pemilihan pengguna OTP telepon atau email OTP: Mengekspos kedua opsi untuk memungkinkan pengguna memilih sendiri. Jangan mengubah kebijakan atau aplikasi.

Beralih secara dinamis antara OTP telepon dan email OTP: Mengumpulkan informasi telepon dan email saat mendaftar. Tentukan kebijakan kustom untuk beralih secara kondisional, selama gangguan telepon, ke email OTP. Jangan ubah kebijakan atau aplikasi.

Menggunakan aplikasi autentikasi: Memperbarui kebijakan kustom untuk menggunakan aplikasi autentikasi. Jika MFA Anda adalah OTP telepon atau email, sebarkan ulang kebijakan kustom dan gunakan aplikasi autentikasi.

Catatan

Pengguna mengonfigurasi integrasi Authenticator selama pendaftaran.

Pertanyaan keamanan: Jika tidak ada metode sebelumnya yang berlaku, gunakan pertanyaan keamanan. Pertanyaan-pertanyaan ini untuk pengguna selama onboarding, atau pengeditan profil. Jawaban disimpan dalam database terpisah. Metode ini tidak memenuhi persyaratan MFA dari sesuatu yang Anda miliki, misalnya, telepon, tetapi adalah sesuatu yang Anda ketahui.

Jaringan pengiriman konten

Jaringan pengiriman konten (CDN) berkinerja lebih baik dan lebih murah daripada penyimpanan blob untuk menyimpan UI alur pengguna kustom. Konten halaman web berasal dari jaringan server yang terdistribusi secara geografis dengan ketersediaan tinggi.

Secara berkala, uji ketersediaan CDN dan performa distribusi konten melalui skenario end-to-end dan pengujian beban. Untuk lonjakan karena promosi atau lalu lintas liburan, revisi perkiraan untuk pengujian beban.