Isolasi sumber daya aman dalam satu penyewa di ID Microsoft Entra

Banyak skenario pemisahan yang dapat dicapai dalam satu penyewa. Jika memungkinkan, kami sarankan Anda mendelegasikan administrasi untuk memisahkan lingkungan dalam satu penyewa untuk pengalaman produktivitas dan kolaborasi terbaik.

Hasil

Pemisahan sumber daya - Untuk membatasi akses sumber daya ke pengguna, grup, dan Perwakilan Layanan, gunakan peran direktori Microsoft Entra, grup keamanan, kebijakan Akses Bersyar, grup sumber daya Azure, grup manajemen Azure, unit administratif (AUs), dan kontrol lainnya. Aktifkan administrator terpisah untuk mengelola sumber daya. Gunakan pengguna, izin, dan persyaratan akses terpisah.

Gunakan isolasi di beberapa penyewa jika ada:

- Set sumber daya yang memerlukan pengaturan di seluruh penyewa

- Toleransi risiko minimal untuk akses tidak sah oleh anggota penyewa

- Perubahan konfigurasi menyebabkan efek yang tidak diinginkan

Pemisahan konfigurasi - Dalam beberapa kasus, sumber daya seperti aplikasi memiliki dependensi pada konfigurasi di seluruh penyewa seperti metode autentikasi atau lokasi bernama. Pertimbangkan dependensi saat mengisolasi sumber daya. Administrator Global dapat mengonfigurasi pengaturan sumber daya dan pengaturan seluruh penyewa yang memengaruhi sumber daya.

Jika sekumpulan sumber daya memerlukan pengaturan seluruh penyewa yang unik, atau entitas yang berbeda mengelola pengaturan penyewa, gunakan isolasi dengan beberapa penyewa.

Pemisahan administratif - Dengan administrasi yang didelegasikan ID Microsoft Entra, memisahkan administrasi sumber daya seperti aplikasi dan API, pengguna dan grup, grup sumber daya, dan kebijakan Akses Bersyar.

Administrator Global dapat menemukan dan mendapatkan akses ke sumber daya tepercaya. Siapkan audit dan pemberitahuan untuk perubahan administrator terautentikasi ke sumber daya.

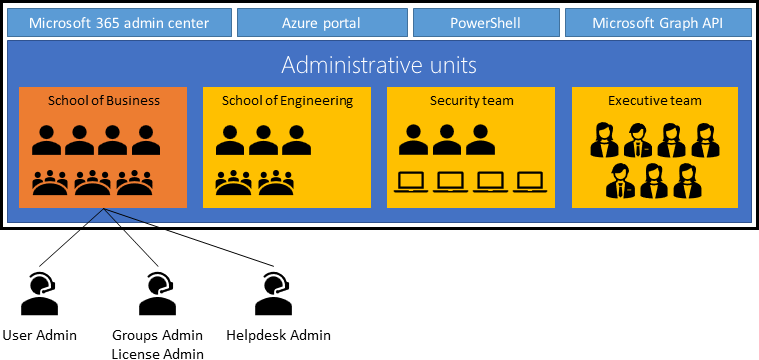

Gunakan unit administratif (AUs) di ID Microsoft Entra untuk pemisahan administratif. AU membatasi izin dalam peran ke sebagian organisasi yang Anda tentukan. Gunakan AU untuk mendelegasikan peran Administrator Helpdesk ke spesialis dukungan regional. Kemudian mereka dapat mengelola pengguna di wilayah yang mereka dukung.

Gunakan AUs untuk memisahkan pengguna, grup, dan objek perangkat. Tetapkan unit dengan aturan untuk grup keanggotaan dinamis.

Dengan Privileged Identity Management (PIM), pilih seseorang untuk menyetujui permintaan untuk peran yang sangat istimewa. Misalnya, pilih admin yang memerlukan akses Administrator Autentikasi untuk membuat perubahan metode autentikasi pengguna.

Catatan

Penggunaan PIM memerlukan dan lisensi Microsoft Entra ID P2 per manusia.

Untuk mengonfirmasi Administrator Autentikasi tidak dapat mengelola sumber daya, isolasi sumber daya di penyewa terpisah dengan Administrator Autentikasi terpisah. Gunakan metode ini untuk pencadangan. Lihat panduan otorisasi multi-pengguna untuk contohnya.

Penggunaan umum

Penggunaan umum untuk beberapa lingkungan dalam satu penyewa adalah pemisahan produksi dari sumber daya nonproduksi. Di penyewa, tim pengembangan dan pemilik aplikasi membuat dan mengelola lingkungan terpisah dengan aplikasi pengujian, menguji pengguna dan grup, dan menguji kebijakan untuk objek tersebut. Demikian pula, tim membuat instans nonproduksi sumber daya Azure dan aplikasi tepercaya.

Gunakan sumber daya Azure nonproduksi dan instans nonproduksi aplikasi terintegrasi Microsoft Entra dengan objek direktori nonproduksi yang setara. Sumber daya nonproduksi dalam direktori adalah untuk pengujian.

Catatan

Hindari lebih dari satu lingkungan Microsoft 365 di penyewa Microsoft Entra. Namun, Anda dapat memiliki beberapa lingkungan Dynamics 365 di penyewa Microsoft Entra.

Skenario lain untuk isolasi dalam satu penyewa adalah pemisahan antara lokasi, anak perusahaan, atau administrasi berjenjang. Lihat model akses perusahaan.

Gunakan penetapan kontrol akses berbasis peran Azure (Azure RBAC) untuk administrasi terlingkup sumber daya Azure. Demikian pula, aktifkan manajemen MICROSOFT Entra ID microsoft Entra ID yang mempercayai aplikasi melalui beberapa kemampuan. Contohnya termasuk Akses Bersyar, pemfilteran pengguna dan grup, penetapan unit administratif, dan penetapan aplikasi.

Untuk memastikan isolasi layanan Microsoft 365, termasuk penahapan konfigurasi tingkat organisasi, pilih beberapa isolasi penyewa.

Manajemen cakupan untuk sumber daya Azure

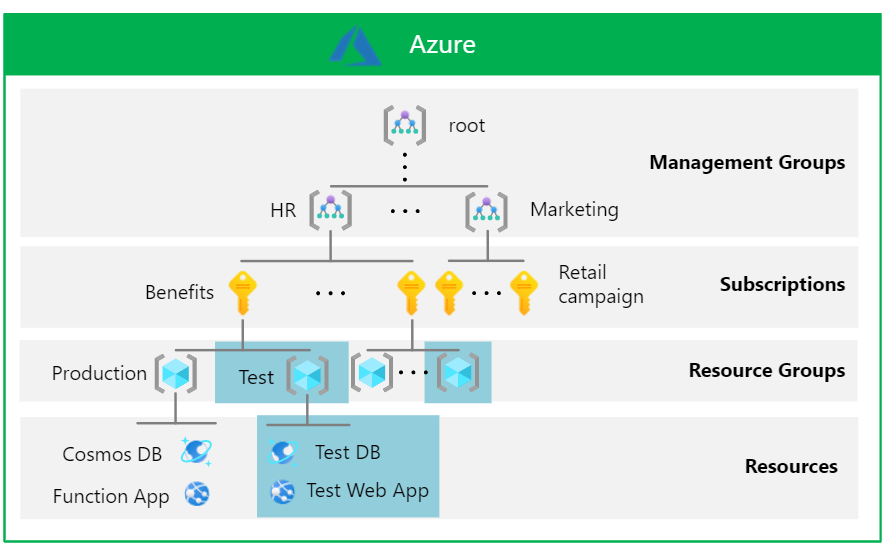

Gunakan Azure RBAC untuk merancang model administrasi dengan cakupan granular dan area permukaan. Pertimbangkan hierarki manajemen dalam contoh berikut:

Catatan

Anda dapat menentukan hierarki manajemen, berdasarkan persyaratan organisasi, batasan, dan tujuan. Untuk informasi selengkapnya, lihat panduan Cloud Adoption Framework, mengatur sumber daya Azure.

- Grup manajemen - Tetapkan peran ke grup manajemen sehingga tidak memengaruhi grup manajemen lainnya. Dalam skenario sebelumnya, tim SDM mendefinisikan kebijakan Azure untuk mengaudit wilayah tempat sumber daya disebarkan di seluruh langganan SDM.

- Langganan - Tetapkan peran ke langganan untuk mencegahnya memengaruhi grup sumber daya lain. Dalam skenario sebelumnya, tim SDM menetapkan peran Pembaca untuk langganan Manfaat, tanpa membaca langganan SDM lain, atau langganan dari tim lain.

- Grup sumber daya - Tetapkan peran ke grup sumber daya sehingga tidak memengaruhi grup sumber daya lainnya. Tim teknik Manfaat menetapkan peran Kontributor kepada seseorang untuk mengelola database pengujian dan aplikasi web pengujian, atau untuk menambahkan lebih banyak sumber daya.

- Sumber daya individual - Tetapkan peran ke sumber daya sehingga tidak memengaruhi sumber daya lain. Tim teknik Manfaat menetapkan analis data peran Pembaca Akun Cosmos DB untuk instans pengujian database Azure Cosmos DB. Pekerjaan ini tidak mengganggu aplikasi web pengujian atau sumber daya produksi.

Untuk informasi selengkapnya, lihat Peran bawaan Azure dan Apa itu Azure RBAC?.

Strukturnya hierarkis. Oleh karena itu, semakin tinggi dalam hierarki, semakin luas cakupan, visibilitas, dan efek pada tingkat yang lebih rendah. Cakupan tingkat atas memengaruhi sumber daya Azure di batas penyewa Microsoft Entra. Anda dapat menerapkan izin di beberapa tingkat. Tindakan ini menimbulkan risiko. Menetapkan peran yang lebih tinggi hierarki dapat memberikan lebih banyak akses menurunkan cakupan daripada yang Anda inginkan. Microsoft Entra menyediakan visibilitas dan remediasi untuk membantu mengurangi risiko.

- Grup manajemen akar menentukan kebijakan Azure dan penetapan peran RBAC yang diterapkan ke langganan dan sumber daya

- Administrator Global dapat meningkatkan akses ke langganan dan grup manajemen

Pantau cakupan tingkat atas Anda. Penting untuk merencanakan dimensi isolasi sumber daya lainnya, seperti jaringan. Untuk panduan tentang jaringan Azure, lihat Praktik terbaik Azure untuk keamanan jaringan. Beban kerja Infrastruktur sebagai layanan (IaaS) memiliki skenario di mana isolasi identitas dan sumber daya perlu menjadi bagian dari desain dan strategi.

Pertimbangkan untuk mengisolasi sumber daya sensitif atau pengujian sesuai dengan Arsitektur konseptual zona arahan Azure. Misalnya, tetapkan langganan identitas ke grup manajemen yang dipisahkan. Langganan terpisah untuk pengembangan dalam grup manajemen kotak pasir. Temukan detail dalam dokumentasi skala perusahaan. Pemisahan untuk pengujian di penyewa dipertimbangkan dalam hierarki grup manajemen arsitektur referensi.

Manajemen terlingkup untuk aplikasi kepercayaan ID Microsoft Entra

Bagian berikut mengilustrasikan pola untuk manajemen cakupan aplikasi kepercayaan ID Microsoft Entra.

MICROSOFT Entra ID mendukung konfigurasi beberapa instans aplikasi kustom dan SaaS, tetapi tidak sebagian besar layanan Microsoft, terhadap direktori yang sama dengan penetapan pengguna independen. Contoh sebelumnya memiliki versi produksi dan pengujian aplikasi perjalanan. Untuk mencapai konfigurasi khusus aplikasi dan pemisahan kebijakan, sebarkan versi praproduksi terhadap penyewa perusahaan. Tindakan ini memungkinkan pemilik beban kerja untuk melakukan pengujian dengan kredensial perusahaan mereka. Objek direktori nonproduksi, seperti pengguna uji dan grup pengujian, dikaitkan dengan aplikasi nonproduksi dengan kepemilikan terpisah dari objek tersebut.

Ada aspek seluruh penyewa yang memengaruhi aplikasi kepercayaan dalam batas penyewa Microsoft Entra:

- Administrator Global mengelola semua pengaturan di seluruh penyewa

- Peran direktori lain seperti Administrator Pengguna, Administrator Aplikasi, dan Administrator Akses Bersyar mengelola konfigurasi di seluruh penyewa dalam cakupan peran.

Pengaturan konfigurasi seperti metode autentikasi, konfigurasi hibrid, daftar izin kolaborasi B2B domain, dan lokasi bernama luas penyewa.

Catatan

Izin microsoft Graph API dan izin persetujuan tidak dapat dilingkupkan ke grup atau anggota AU. Izin tersebut ditetapkan di tingkat direktori. Hanya persetujuan khusus sumber daya yang memungkinkan cakupan pada tingkat sumber daya, yang saat ini terbatas pada izin Obrolan Microsoft Teams.

Penting

Siklus hidup layanan Microsoft SaaS seperti Office 365, Microsoft Dynamics, dan Microsoft Exchange terikat ke penyewa Microsoft Entra. Akibatnya, beberapa instans layanan ini memerlukan beberapa penyewa Microsoft Entra.