Pengantar administrasi yang didelegasikan dan lingkungan yang terisolasi

Arsitektur penyewa tunggal Microsoft Entra dengan administrasi yang didelegasikan sering kali memadai untuk memisahkan lingkungan. Organisasi Anda mungkin memerlukan tingkat isolasi yang tidak dimungkinkan dalam satu penyewa.

Untuk artikel ini, penting untuk dipahami:

- Operasi dan fungsi penyewa tunggal

- Unit administratif (AUs) di ID Microsoft Entra

- Hubungan antara sumber daya Azure dan penyewa Microsoft Entra

- Persyaratan yang mendorong isolasi

Penyewa Microsoft Entra sebagai batas keamanan

Penyewa Microsoft Entra menyediakan kemampuan manajemen identitas dan akses (IAM) ke aplikasi dan sumber daya untuk organisasi.

Identitas adalah objek direktori yang diautentikasi dan diotorisasi untuk akses ke sumber daya. Ada objek identitas untuk identitas manusia dan non-manusia. Untuk membedakan, identitas manusia disebut sebagai identitas dan identitas nonhuman adalah identitas beban kerja. Entitas nonhuman mencakup objek aplikasi, Perwakilan Layanan, identitas terkelola, dan perangkat. Umumnya, identitas beban kerja adalah untuk entitas perangkat lunak untuk mengautentikasi dengan sistem.

- Identitas - Objek yang mewakili manusia

- Identitas beban kerja - Identitas beban kerja adalah aplikasi, perwakilan layanan, dan identitas terkelola.

- Identitas beban kerja mengautentikasi dan mengakses layanan dan sumber daya lain

Untuk informasi selengkapnya, pelajari tentang identitas beban kerja.

Penyewa Microsoft Entra adalah batas keamanan identitas yang dikontrol menjadi administrator. Dalam batas keamanan ini, administrasi langganan, grup manajemen, dan grup sumber daya dapat didelegasikan ke kontrol administratif tersegmentasi sumber daya Azure. Grup ini bergantung pada konfigurasi kebijakan dan pengaturan di seluruh penyewa, di bawah kontrol Administrator Global Microsoft Entra.

MICROSOFT Entra ID memberikan akses objek ke aplikasi dan sumber daya Azure. Sumber daya dan aplikasi Azure yang mempercayai ID Microsoft Entra dapat dikelola dengan ID Microsoft Entra. Mengikuti praktik terbaik, siapkan lingkungan dengan lingkungan pengujian.

Akses ke aplikasi yang menggunakan ID Microsoft Entra

Memberikan akses identitas ke aplikasi:

- Layanan produktifitas Microsoft seperti Exchange Online, Microsoft Teams, dan SharePoint Online

- Layanan TI Microsoft seperti Azure Sentinel, Microsoft Intune, dan Microsoft Defender Advanced Threat Protection (ATP)

- Alat pengembang Microsoft seperti Azure DevOps dan Microsoft Graph API

- Solusi SaaS seperti Salesforce dan ServiceNow

- Aplikasi lokal yang terintegrasi dengan kemampuan akses hibrid seperti proksi aplikasi Microsoft Entra

- Aplikasi kustom yang dikembangkan

Aplikasi yang menggunakan ID Microsoft Entra memerlukan konfigurasi dan manajemen objek direktori di penyewa Microsoft Entra tepercaya. Contoh objek direktori termasuk pendaftaran aplikasi, perwakilan layanan, grup, dan ekstensi atribut skema.

Akses ke sumber daya Azure

Berikan peran kepada pengguna, grup, dan objek Perwakilan Layanan (identitas beban kerja) di penyewa Microsoft Entra. Untuk mempelajari selengkapnya, lihat Kontrol akses berbasis peran Azure (RBAC) dan kontrol akses berbasis atribut Azure (ABAC).

Gunakan Azure RBAC untuk menyediakan akses, berdasarkan peran sebagaimana ditentukan oleh prinsip keamanan, definisi peran, dan cakupan. Azure ABAC menambahkan kondisi penetapan peran, berdasarkan atribut untuk tindakan. Untuk kontrol akses yang lebih halus, tambahkan kondisi penetapan peran. Akses sumber daya Azure, grup sumber daya, langganan, dan grup manajemen dengan peran RBAC yang ditetapkan.

Sumber daya Azure yang mendukung identitas terkelola memungkinkan sumber daya untuk mengautentikasi, mendapatkan akses ke, dan mendapatkan peran yang ditetapkan ke sumber daya lain di batas penyewa Microsoft Entra.

Aplikasi yang menggunakan ID Microsoft Entra untuk masuk dapat menggunakan sumber daya Azure, seperti komputasi atau penyimpanan. Misalnya, aplikasi kustom yang berjalan di Azure dan mempercayai ID Microsoft Entra untuk autentikasi memiliki objek direktori dan sumber daya Azure. Sumber daya Azure di penyewa Microsoft Entra memengaruhi kuota dan batas Azure di seluruh penyewa.

Akses ke objek direktori

Identitas, sumber daya, dan hubungannya diwakili sebagai objek direktori dalam penyewa Microsoft Entra. Contohnya termasuk pengguna, grup, Perwakilan Layanan, dan pendaftaran aplikasi. Memiliki sekumpulan objek direktori di batas penyewa Microsoft Entra untuk kemampuan berikut:

Visibilitas: Identitas dapat menemukan atau menghitung sumber daya, pengguna, grup, pelaporan penggunaan akses, dan log audit berdasarkan izin. Misalnya, anggota direktori dapat menemukan pengguna di direktori dengan izin pengguna default ID Microsoft Entra.

Efek pada aplikasi: Sebagai bagian dari logika bisnis mereka, aplikasi dapat memanipulasi objek direktori melalui Microsoft Graph. Contoh umumnya termasuk membaca atau mengatur atribut pengguna, memperbarui kalender pengguna, mengirim email atas nama pengguna, dan sebagainya. Persetujuan diperlukan untuk memungkinkan aplikasi memengaruhi penyewa. Administrator dapat menyetujui semua pengguna. Untuk informasi selengkapnya, lihat izin dan persetujuan di platform identitas Microsoft.

Pembatasan dan batas layanan: Perilaku runtime sumber daya dapat memicu pembatasan untuk mencegah penggunaan berlebihan atau penurunan layanan. Pembatasan dapat terjadi pada aplikasi, penyewa, atau seluruh tingkat layanan. Umumnya, itu terjadi ketika aplikasi memiliki sejumlah besar permintaan di atau di seluruh penyewa. Demikian pula, ada batasan dan pembatasan layanan Microsoft Entra yang mungkin memengaruhi perilaku runtime aplikasi.

Catatan

Berhati-hatilah dengan izin aplikasi. Misalnya, dengan Exchange Online, lingkup izin aplikasi ke kotak surat dan izin.

Unit administratif untuk manajemen peran

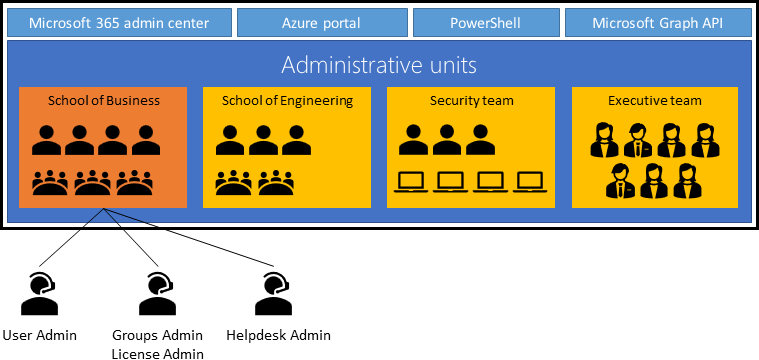

Unit administratif membatasi izin dalam peran ke sebagian organisasi Anda. Anda dapat menggunakan unit administratif untuk mendelegasikan peran Administrator Helpdesk ke spesialis dukungan regional, sehingga mereka dapat mengelola pengguna di wilayah yang mereka dukung. Unit administratif adalah sumber daya Microsoft Entra yang dapat menjadi kontainer untuk sumber daya Microsoft Entra lainnya. Unit administratif dapat berisi:

- Pengguna

- Grup

- Perangkat

Dalam diagram berikut, AUs mengelompokkan penyewa Microsoft Entra berdasarkan struktur organisasi. Pendekatan ini berguna ketika unit bisnis atau grup mengalokasikan staf dukungan IT khusus. Gunakan AUs untuk memberikan izin istimewa terbatas pada unit administratif.

Untuk informasi selengkapnya, lihat unit administratif di ID Microsoft Entra.

Alasan umum isolasi sumber daya

Terkadang Anda mengisolasi sekelompok sumber daya dari sumber daya lain karena alasan keamanan, seperti sumber daya dengan persyaratan akses unik. Tindakan ini adalah kasus penggunaan yang baik untuk AUs. Tentukan pengguna dan akses sumber daya utama keamanan, dan dalam peran apa. Alasan untuk mengisolasi sumber daya:

- Tim pengembang perlu melakukan iterasi dengan aman. Tetapi pengembangan dan pengujian aplikasi yang menulis ke ID Microsoft Entra dapat memengaruhi penyewa Microsoft Entra melalui operasi tulis:

- Aplikasi baru yang bisa mengubah konten Office 365 seperti situs SharePoint, OneDrive, Microsoft Teams, dan sebagainya

- Aplikasi kustom yang dapat mengubah data pengguna dengan MS Graph atau API serupa dalam skala besar. Misalnya, aplikasi yang diberikan Directory.ReadWrite.All.

- Skrip DevOps yang memperbarui sekumpulan besar objek

- Pengembang aplikasi terintegrasi Microsoft Entra perlu membuat objek pengguna untuk pengujian. Objek pengguna tidak memiliki akses ke sumber daya produksi.

- Sumber daya dan aplikasi Azure nonproduksi yang dapat memengaruhi sumber daya lain. Misalnya, aplikasi SaaS baru memerlukan isolasi dari instans produksi dan objek pengguna

- Sumber daya rahasia yang akan dilindungi dari penemuan, enumerasi, atau pengamanan oleh administrator

Konfigurasi dalam penyewa

Pengaturan konfigurasi di ID Microsoft Entra dapat memengaruhi sumber daya di penyewa Microsoft Entra melalui tindakan manajemen ditargetkan, atau di seluruh penyewa:

- Identitas eksternal: Administrator mengidentifikasi dan mengontrol identitas eksternal yang akan disediakan di penyewa

- Apakah akan mengizinkan identitas eksternal di penyewa

- Dari domain mana identitas eksternal ditambahkan

- Apakah pengguna dapat mengundang pengguna dari penyewa lain

- Lokasi bernama: Administrator membuat lokasi bernama untuk:

- Memblokir masuk dari lokasi

- Memicu kebijakan Akses Bersyar seperti autentikasi multifaktor

- Melewati persyaratan keamanan

- Opsi layanan mandiri: Administrator mengatur pengaturan ulang kata sandi mandiri dan membuat grup Microsoft 365 di tingkat penyewa

Jika tidak ditimpa oleh kebijakan global, Anda dapat mencakup beberapa konfigurasi di seluruh penyewa:

- Konfigurasi penyewa memungkinkan identitas eksternal. Administrator sumber daya dapat mengecualikan identitas tersebut dari akses.

- Konfigurasi penyewa memungkinkan pendaftaran perangkat pribadi. Administrator sumber daya dapat mengecualikan perangkat dari akses.

- Lokasi bernama dikonfigurasi. Administrator sumber daya dapat mengonfigurasi kebijakan untuk mengizinkan atau mengecualikan akses.

Alasan umum isolasi konfigurasi

Konfigurasi yang dikontrol oleh administrator memengaruhi sumber daya. Meskipun beberapa konfigurasi di seluruh penyewa dapat dilingkupkan dengan kebijakan yang tidak berlaku atau sebagian berlaku untuk sumber daya, yang lain tidak dapat. Jika sumber daya memiliki konfigurasi unik, isolasi di penyewa terpisah. Contohnya meliputi:

- Sumber daya dengan persyaratan yang bertentangan dengan postur keamanan atau kolaborasi di seluruh penyewa

- Misalnya jenis autentikasi yang diizinkan, kebijakan manajemen perangkat, layanan mandiri, pemeriksaan identitas untuk identitas eksternal, dll.

- Persyaratan kepatuhan yang mencakup sertifikasi ke seluruh lingkungan

- Tindakan ini mencakup semua sumber daya dan penyewa Microsoft Entra, terutama ketika persyaratan bertentangan dengan, atau mengecualikan, sumber daya organisasi lainnya

- Persyaratan akses pengguna eksternal yang bertentangan dengan kebijakan sumber daya produksi atau sensitif

- Organisasi yang mencakup beberapa negara atau wilayah, dan perusahaan yang dihosting di penyewa Microsoft Entra.

- Misalnya, pengaturan dan lisensi yang digunakan di negara, wilayah, atau anak perusahaan bisnis

Administrasi penyewa

Identitas dengan peran istimewa dalam penyewa Microsoft Entra memiliki visibilitas dan izin untuk menjalankan tugas konfigurasi yang dijelaskan di bagian sebelumnya. Administrasi mencakup kepemilikan objek identitas seperti pengguna, grup, dan perangkat. Ini juga mencakup implementasi tercakup konfigurasi seluruh penyewa untuk autentikasi, otorisasi, dan sebagainya.

Administrasi objek direktori

Administrator mengelola bagaimana objek identitas mengakses sumber daya, dan dalam keadaan apa. Mereka juga menonaktifkan, menghapus, atau memodifikasi objek direktori, berdasarkan hak istimewanya. Objek identitas meliputi:

- Identitas organisasi seperti berikut ini, diwakili oleh objek pengguna:

- Administrator

- Pengguna organisasi

- Pengembang organisasi

- Akun Layanan

- Menguji pengguna

- Identitas eksternal mewakili pengguna dari luar organisasi:

- Mitra, pemasok, atau vendor yang disediakan dengan akun di lingkungan organisasi

- Mitra, pemasok, atau vendor yang disediakan dengan kolaborasi Azure B2B

- Grup diwakili oleh objek:

- Kelompok keamanan

- Grup Microsoft 365

- Grup dinamis

- Unit administratif

- Perangkat diwakili oleh objek:

- Perangkat gabungan hibrid Microsoft Entra. Komputer lokal disinkronkan dari lokal.

- Perangkat gabungan Microsoft Entra

- Perangkat seluler terdaftar Microsoft Entra yang digunakan oleh karyawan untuk mengakses aplikasi tempat kerja

- Microsoft Entra mendaftarkan perangkat tingkat bawah (warisan). Misalnya, Windows 2012 R2.

- Identitas Beban Kerja

- Identitas Terkelola

- Perwakilan layanan

- Aplikasi

Di lingkungan hibrid, identitas disinkronkan biasanya dari lingkungan lokal menggunakan Microsoft Entra Connect.

Administrasi layanan identitas

Administrator dengan izin tertentu mengelola bagaimana kebijakan di seluruh penyewa diterapkan untuk grup sumber daya, grup keamanan, atau aplikasi. Saat mempertimbangkan administrasi sumber daya, ingatlah alasan berikut untuk mengelompokkan sumber daya, atau untuk mengisolasinya.

- Administrator Global mengontrol langganan Azure yang ditautkan ke penyewa

- Identitas yang diberi peran Administrator Autentikasi mengharuskan nonadministrator untuk mendaftar ulang autentikasi multifaktor atau autentikasi Fast IDentity Online (FIDO).

- Administrator Akses Bersyarat membuat kebijakan Akses Bersyarat untuk masuk pengguna ke aplikasi, dari perangkat milik organisasi. Konfigurasi cakupan administrator ini. Misalnya, jika identitas eksternal diizinkan di penyewa, identitas tersebut dapat mengecualikan akses ke sumber daya.

- Administrator Aplikasi Cloud menyetujui izin aplikasi atas nama pengguna

Alasan umum isolasi administratif

Siapa yang harus mengelola lingkungan dan sumber dayanya? Terkadang, administrator satu lingkungan tidak memiliki akses ke lingkungan lain:

- Pemisahan tanggung jawab administratif di seluruh penyewa untuk mengurangi risiko kesalahan keamanan dan operasional yang memengaruhi sumber daya penting

- Peraturan yang membatasi siapa yang dapat mengelola lingkungan, berdasarkan kondisi seperti kewarganegaraan, residensi, tingkat izin, dan sebagainya

Pertimbangan operasional dan keamanan

Mengingat interdependensi antara penyewa Microsoft Entra dan sumber dayanya, penting untuk memahami risiko keamanan dan operasional dari kompromi atau kesalahan. Jika Anda beroperasi di lingkungan federasi dengan akun yang disinkronkan, penyusupan lokal dapat menyebabkan penyusupan ID Microsoft Entra.

- Penyusupan identitas: Dalam batas penyewa, identitas diberi peran apa pun, jika administrator yang menyediakan akses memiliki hak istimewa yang memadai. Sementara efek identitas non-hak istimewa yang disusupi sebagian besar terkandung, administrator yang disusupi dapat menyebabkan masalah luas. Misalnya, jika akun Administrator Global Microsoft Entra disusupi, sumber daya Azure dapat disusupi. Untuk mengurangi risiko penyusupan identitas, atau pelaku jahat, terapkan administrasi berjenjang dan ikuti prinsip-prinsip hak istimewa paling sedikit untuk peran administrator Microsoft Entra. Buat kebijakan Akses Bersyar yang mengecualikan akun pengujian dan menguji Perwakilan Layanan agar tidak mengakses sumber daya di luar aplikasi pengujian. Untuk informasi selengkapnya tentang strategi akses istimewa, lihat akses istimewa: strategi.

- Penyusupan lingkungan terfederasi

- Memercayai kompromi sumber daya: Setiap komponen penyewa Microsoft Entra yang disusupi memengaruhi sumber daya kepercayaan, berdasarkan izin di tingkat penyewa dan sumber daya. Hak istimewa sumber daya menentukan efek komponen yang disusupi. Sumber daya yang terintegrasi untuk melakukan operasi tulis dapat memengaruhi seluruh penyewa. Mengikuti panduan Zero Trust dapat membantu membatasi efek kompromi.

- Pengembangan aplikasi: Ada risiko pada tahap awal siklus hidup pengembangan aplikasi dengan hak istimewa penulisan ke ID Microsoft Entra. Bug dapat menulis perubahan secara tidak sengaja ke objek Microsoft Entra. Untuk mempelajari lebih lanjut, lihat praktik terbaik platform identitas Microsoft.

- Kesalahan operasional: Pelaku buruk, dan kesalahan operasional oleh administrator penyewa atau pemilik sumber daya membantu menyebabkan insiden keamanan. Risiko ini terjadi dalam arsitektur apa pun. Gunakan pemisahan tugas, administrasi berjenjang, prinsip-prinsip hak istimewa paling sedikit, dan mengikuti praktik terbaik. Hindari menggunakan penyewa terpisah.

Prinsip Zero Trust

Masukkan prinsip Zero Trust ke dalam strategi desain ID Microsoft Entra Anda untuk memandu desain yang aman. Anda dapat merangkul keamanan proaktif dengan Zero Trust.