Memberikan akses pengguna Microsoft Entra B2B ke aplikasi lokal Anda

Sebagai organisasi yang menggunakan kemampuan kolaborasi Microsoft Entra B2B untuk mengundang pengguna tamu dari organisasi mitra, Anda sekarang dapat menyediakan akses pengguna B2B ini ke aplikasi lokal. Aplikasi lokal ini dapat menggunakan autentikasi berbasis SAML atau autentikasi Windows terintegrasi (IWA) dengan delegasi yang dibatasi Kerberos (KCD).

Akses ke aplikasi SAML

Jika aplikasi lokal Anda menggunakan autentikasi berbasis SAML, Anda dapat dengan mudah membuat aplikasi ini tersedia untuk pengguna kolaborasi Microsoft Entra B2B Anda melalui pusat admin Microsoft Entra menggunakan proksi aplikasi Microsoft Entra.

Anda harus melakukan hal berikut:

- Aktifkan Proksi Aplikasi dan instal konektor. Untuk petunjuknya, lihat Menerbitkan aplikasi menggunakan proksi aplikasi Microsoft Entra.

- Terbitkan aplikasi berbasis SAML lokal melalui proksi aplikasi Microsoft Entra dengan mengikuti instruksi dalam akses menyeluruh SAML untuk aplikasi lokal dengan Proksi Aplikasi.

- Tetapkan Pengguna Microsoft Entra B2B ke Aplikasi SAML.

Setelah menyelesaikan semua langkah ini, aplikasi Anda seharusnya sudah aktif dan berjalan. Untuk menguji akses Microsoft Entra B2B:

- Buka browser dan navigasikan ke URL eksternal yang Anda buat saat menerbitkan aplikasi.

- Masuk dengan akun Microsoft Entra B2B yang Anda tetapkan ke aplikasi. Anda harus dapat membuka aplikasi dan mengaksesnya dengan akses menyeluruh.

Akses ke aplikasi IWA dan KCD

Untuk memberi pengguna B2B akses ke aplikasi lokal yang diamankan dengan autentikasi Windows terintegrasi dan delegasi yang dibatasi Kerberos, Anda memerlukan komponen berikut:

Autentikasi melalui proksi aplikasi Microsoft Entra. Pengguna B2B harus dapat mengautentikasi ke aplikasi lokal. Untuk melakukan ini, Anda harus menerbitkan aplikasi lokal melalui proksi aplikasi Microsoft Entra. Untuk informasi selengkapnya, lihat Tutorial: Menambahkan aplikasi lokal untuk akses jarak jauh melalui Proksi Aplikasi.

Autorisasi melalui objek pengguna B2B di direktori lokal. Aplikasi harus dapat melakukan pemeriksaan akses pengguna, dan memberikan akses ke sumber daya yang benar. IWA dan KCD memerlukan objek pengguna di Active Directory lokal untuk menyelesaikan autorisasi ini. Seperti yang dijelaskan dalam Cara kerja single sign-on dengan KCD, Proksi Aplikasi memerlukan objek pengguna ini untuk meniru pengguna dan mendapatkan token Kerberos ke aplikasi.

Catatan

Saat Anda mengonfigurasi proksi aplikasi Microsoft Entra, pastikan bahwa Identitas Masuk yang Didelegasikan diatur ke Nama prinsipal pengguna (default) dalam konfigurasi akses menyeluruh untuk autentikasi Windows terintegrasi (IWA).

Untuk skenario pengguna B2B, ada dua metode yang dapat Anda gunakan untuk membuat objek pengguna tamu yang diperlukan untuk otorisasi di direktori lokal:

- Microsoft Identity Manager (MIM) dan agen manajemen MIM untuk Microsoft Graph.

- Skrip PowerShell, yang merupakan solusi yang lebih ringan yang tidak memerlukan MIM.

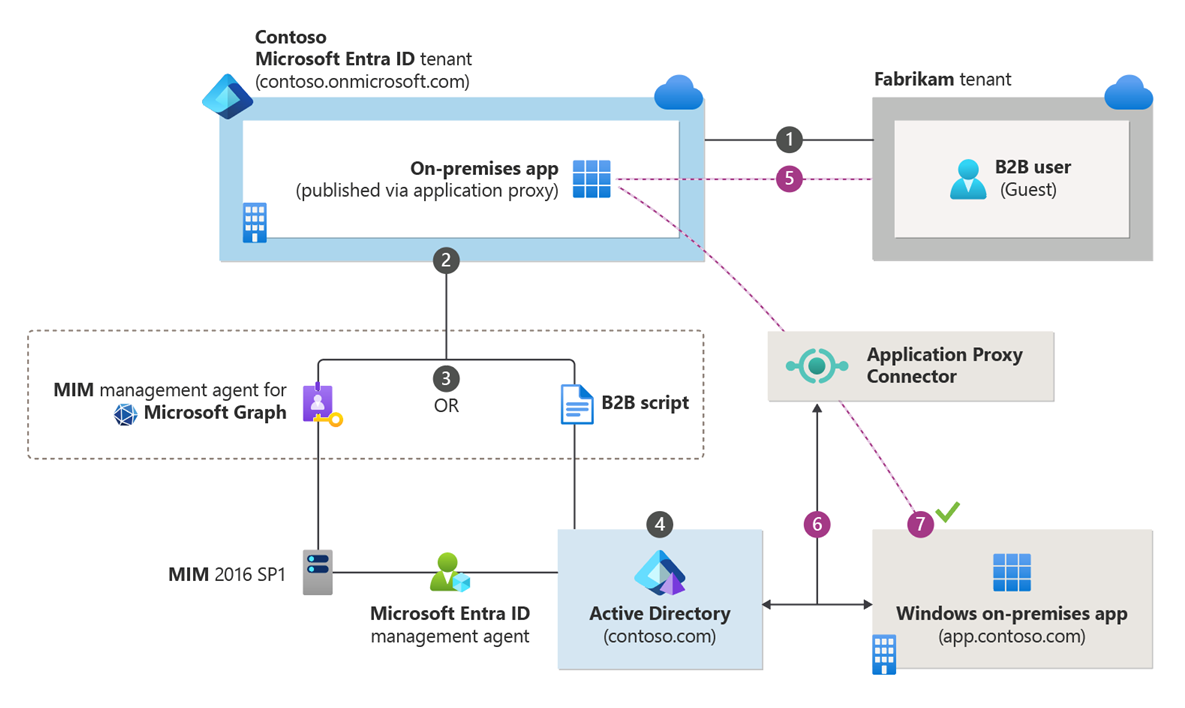

Diagram berikut memberikan gambaran umum tingkat tinggi tentang bagaimana proksi aplikasi Microsoft Entra dan pembuatan objek pengguna B2B di direktori lokal bekerja sama untuk memberi pengguna B2B akses ke aplikasi IWA dan KCD lokal Anda. Langkah bernomor dijelaskan secara rinci di bawah diagram.

- Pengguna dari organisasi mitra (penyewa Fabrikam) diundang ke penyewa Contoso.

- Objek pengguna tamu dibuat pada penyewa Contoso (misalnya, objek pengguna dengan UPN guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- Tamu Fabrikam diimpor dari Contoso melalui MIM atau melalui skrip PowerShell B2B.

- Representasi atau "jejak" objek pengguna tamu Fabrikam (Tamu#EXT#) dibuat di direktori lokal, Contoso.com, melalui MIM atau melalui skrip PowerShell B2B.

- Pengguna tamu mengakses aplikasi lokal, app.contoso.com.

- Permintaan autentikasi diautorisasi melalui Proksi Aplikasi, menggunakan delegasi yang dibatasi Kerberos.

- Karena objek pengguna tamu ada secara lokal, autentikasi berhasil.

Kebijakan manajemen Lifecycle

Anda dapat mengelola objek pengguna B2B lokal melalui kebijakan manajemen siklus hidup. Misalnya:

- Anda dapat menyiapkan kebijakan autentikasi multifaktor (MFA) untuk pengguna Tamu sehingga MFA digunakan selama autentikasi Proksi Aplikasi. Untuk informasi selengkapnya, lihat Akses Bersyarat untuk pengguna kolaborasi B2B.

- Setiap sponsor, tinjauan akses, verifikasi akun, dll yang dilakukan pada pengguna B2B cloud berlaku untuk pengguna lokal. Misalnya, jika pengguna cloud dihapus melalui kebijakan manajemen siklus hidup Anda, pengguna lokal juga dihapus oleh MIM Sync atau melalui skrip Microsoft Entra B2B. Untuk informasi selengkapnya, lihat Mengelola akses tamu dengan tinjauan akses Microsoft Entra.

Membuat objek pengguna tamu B2B melalui skrip Microsoft Entra B2B

Anda dapat menggunakan skrip sampel Microsoft Entra B2B untuk membuat akun Microsoft Entra bayangan yang disinkronkan dari akun Microsoft Entra B2B. Anda kemudian dapat menggunakan akun bayangan untuk aplikasi lokal yang menggunakan KCD.

Membuat objek pengguna tamu B2B melalui MIM

Anda dapat menggunakan MIM dan konektor MIM untuk Microsoft Graph untuk membuat objek pengguna tamu di direktori lokal. Untuk mempelajari selengkapnya, lihat Kolaborasi Microsoft Entra business-to-business (B2B) dengan Microsoft Identity Manager (MIM) 2016 SP1 dengan Azure Proksi Aplikasi.

Pertimbangan lisensi

Pastikan Anda memiliki Lisensi Akses Klien (CAL) atau Koneksi or Eksternal yang benar untuk pengguna tamu eksternal yang mengakses aplikasi lokal atau yang identitasnya dikelola secara lokal. Untuk informasi selengkapnya, lihat bagian "Konektor Eksternal" dari Lisensi Akses Klien dan Lisensi Manajemen. Konsultasikan dengan perwakilan Microsoft atau penjual lokal terkait kebutuhan lisensi spesifik Anda.