Autentikasi dan Akses Bersyarah untuk ID Eksternal

Berlaku untuk:  Penyewa Tenaga Kerja Penyewa

Penyewa Tenaga Kerja Penyewa  eksternal (pelajari lebih lanjut)

eksternal (pelajari lebih lanjut)

Tip

Artikel ini berlaku untuk kolaborasi B2B dan koneksi langsung B2B di penyewa tenaga kerja. Untuk informasi tentang penyewa eksternal, lihat Keamanan dan tata kelola di ID Eksternal Microsoft Entra.

Saat pengguna eksternal mengakses sumber daya di organisasi Anda, alur autentikasi ditentukan oleh metode kolaborasi (kolaborasi B2B atau koneksi langsung B2B), penyedia identitas pengguna (penyewa Microsoft Entra eksternal, penyedia identitas sosial, dan sebagainya), kebijakan Akses Bersyar, dan pengaturan akses lintas penyewa yang dikonfigurasi baik di penyewa rumah pengguna maupun sumber daya hosting penyewa.

Artikel ini menjelaskan alur autentikasi untuk pengguna eksternal yang mengakses sumber daya di organisasi Anda. Organisasi dapat menerapkan beberapa kebijakan Akses Bersyarat untuk pengguna eksternal mereka, yang dapat diterapkan di tingkat penyewa, aplikasi, atau pengguna individual dengan cara yang sama seperti diaktifkan untuk karyawan penuh waktu dan anggota organisasi.

Alur autentikasi untuk pengguna Microsoft Entra eksternal

Diagram berikut mengilustrasikan alur autentikasi saat organisasi Microsoft Entra berbagi sumber daya dengan pengguna dari organisasi Microsoft Entra lainnya. Diagram ini memperlihatkan cara kerja pengaturan akses lintas penyewa dengan kebijakan Akses Bersyar, seperti autentikasi multifaktor, untuk menentukan apakah pengguna dapat mengakses sumber daya. Alur ini berlaku untuk kolaborasi B2B sekaligus koneksi langsung B2B, kecuali sebagaimana tercantum pada langkah 6.

| Langkah | Deskripsi |

|---|---|

| 1 | Pengguna dari Fabrikam ( penyewa rumah pengguna) memulai kredensial masuk ke sumber daya di Contoso ( penyewa sumber daya). |

| 2 | Selama masuk, layanan token keamanan Microsoft Entra (STS) mengevaluasi kebijakan Akses Bersyarat Contoso. Ini juga memeriksa apakah pengguna Fabrikam diizinkan mengakses dengan mengevaluasi pengaturan akses lintas penyewa (pengaturan keluar Fabrikam dan pengaturan masuk Contoso). |

| 3 | MICROSOFT Entra ID memeriksa pengaturan kepercayaan masuk Contoso untuk melihat apakah Contoso mempercayai klaim MFA dan perangkat (kepatuhan perangkat, status gabungan hibrid Microsoft Entra) dari Fabrikam. Jika tidak, lewati ke langkah 6. |

| 4 | Jika Contoso mempercayai klaim MFA dan perangkat dari Fabrikam, MICROSOFT Entra ID memeriksa sesi autentikasi pengguna untuk indikasi bahwa pengguna menyelesaikan MFA. Jika Contoso mempercayai informasi perangkat dari Fabrikam, ID Microsoft Entra mencari klaim dalam sesi autentikasi yang menunjukkan status perangkat (patuh atau Microsoft Entra hibrid bergabung). |

| 5 | Jika MFA diperlukan tetapi tidak selesai, atau jika klaim perangkat tidak disediakan, ID Microsoft Entra mengeluarkan tantangan MFA dan perangkat di penyewa rumah pengguna sesuai kebutuhan. Ketika MFA dan persyaratan perangkat terpenuhi di Fabrikam, pengguna diizinkan mengakses sumber daya di Contoso. Jika pemeriksaan tidak dapat dipenuhi, akses diblokir. |

| 6 | Ketika tidak ada pengaturan kepercayaan yang dikonfigurasi dan MFA diperlukan, pengguna kolaborasi B2B diminta untuk MFA. Mereka perlu memenuhi MFA di penyewa sumber daya. Akses diblokir untuk pengguna koneksi langsung B2B. Jika kepatuhan perangkat diperlukan tetapi tidak dapat dievaluasi, akses diblokir untuk pengguna kolaborasi B2B maupun pengguna koneksi langsung B2B. |

Untuk informasi selengkapnya, lihat bagian Akses Bersyarat untuk pengguna eksternal.

Alur autentikasi untuk pengguna eksternal non-AAD

Saat organisasi Microsoft Entra berbagi sumber daya dengan pengguna eksternal dengan idP selain ID Microsoft Entra, alur autentikasi bergantung pada apakah pengguna mengautentikasi dengan penyedia identitas atau dengan autentikasi kode sandi satu kali email. Dalam kedua kasus, penyewa sumber daya mengidentifikasi metode autentikasi mana yang akan digunakan, dan kemudian mengalihkan pengguna ke IdP mereka atau mengeluarkan kode sandi sekali pakai.

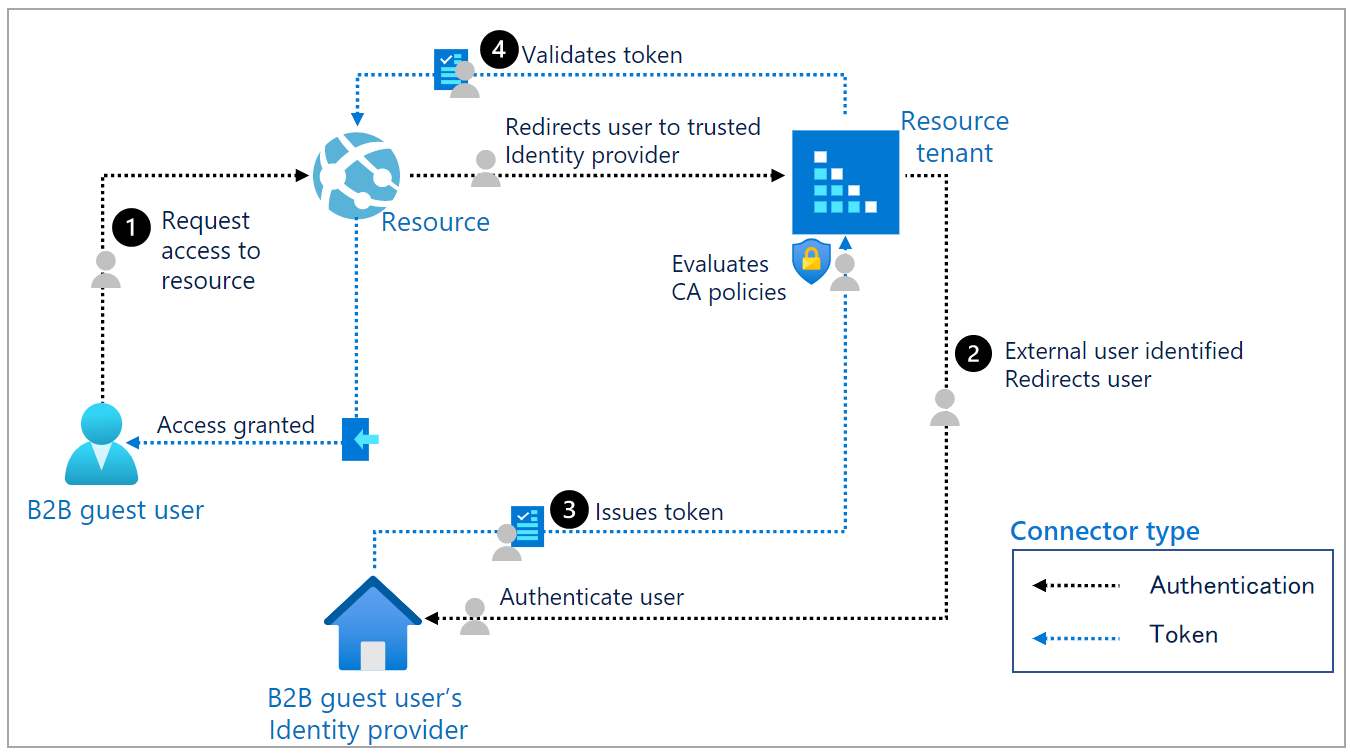

Contoh 1: Alur autentikasi dan token untuk pengguna eksternal non-AAD

Diagram berikut mengilustrasikan alur autentikasi saat pengguna eksternal masuk dengan akun dari penyedia identitas non-AAD, seperti Google, Facebook, atau IdP SAML/WS-Fed federasi.

| Langkah | Deskripsi |

|---|---|

| 1 | Pengguna tamu B2B meminta akses ke sumber daya. Sumber daya mengalihkan pengguna ke penyewa sumber dayanya, IdP tepercaya. |

| 2 | Penyewa sumber daya mengidentifikasi pengguna sebagai eksternal dan mengalihkan pengguna ke IdP pengguna tamu B2B. Pengguna melakukan autentikasi utama dalam IdP. |

| 3 | Kebijakan otorisasi dievaluasi di IdP pengguna tamu B2B. Jika pengguna memenuhi kebijakan ini, IdP pengguna tamu B2B akan mengeluarkan token kepada pengguna. Pengguna dialihkan kembali ke penyewa sumber daya dengan token. Penyewa sumber daya memvalidasi token dan kemudian mengevaluasi pengguna terhadap kebijakan Akses Bersyaratnya. Misalnya, penyewa sumber daya dapat mengharuskan pengguna untuk melakukan autentikasi multifaktor Microsoft Entra. |

| 4 | Pengaturan akses lintas penyewa masuk dan kebijakan Akses Bersyarat dievaluasi. Jika semua kebijakan terpenuhi, penyewa sumber daya mengeluarkan token dan mengarahkan pengguna ke sumber dayanya. |

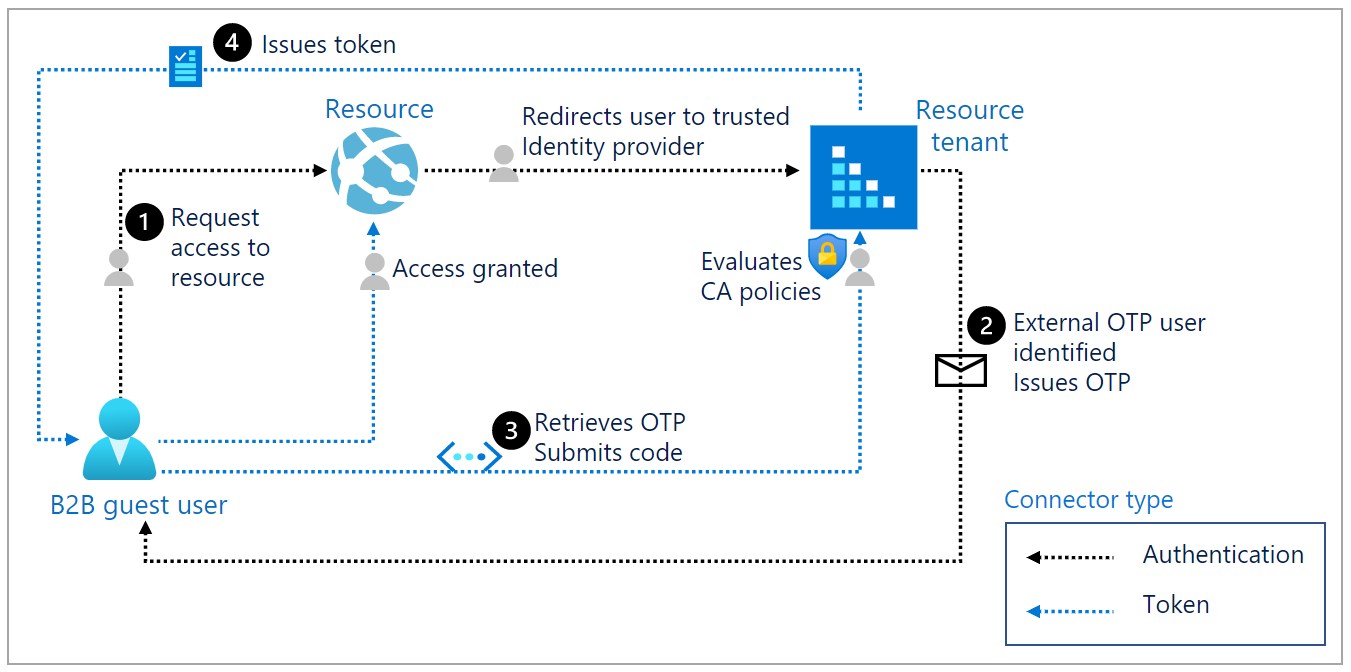

Contoh 2: Alur autentikasi dan token untuk pengguna kode sandi sekali pakai

Diagram berikut mengilustrasikan alur saat autentikasi kode sandi satu kali email diaktifkan dan pengguna eksternal tidak diautentikasi melalui cara lain, seperti ID Microsoft Entra, akun Microsoft (MSA), atau penyedia identitas sosial.

| Langkah | Deskripsi |

|---|---|

| 1 | Pengguna meminta akses ke sumber daya di penyewa lain. Sumber daya mengalihkan pengguna ke penyewa sumber dayanya, IdP tepercaya. |

| 2 | Penyewa sumber daya mengidentifikasi pengguna sebagai pengguna kode sandi satu kali (OTP) email eksternal dan mengirim email dengan OTP kepada pengguna. |

| 3 | Pengguna mengambil OTP dan mengirimkan kode. Penyewa sumber daya mengevaluasi pengguna terhadap kebijakan Akses Bersyaratnya. |

| 4 | Setelah semua kebijakan Akses bersyarat terpenuhi, penyewa sumber daya mengeluarkan token dan mengalihkan pengguna ke sumber dayanya. |

Akses Bersyarat untuk pengguna eksternal

Organisasi dapat menerapkan kebijakan Akses Bersyarat untuk kolaborasi B2B eksternal dan pengguna koneksi langsung B2B dengan cara yang sama seperti yang diaktifkan untuk karyawan penuh waktu dan anggota organisasi. Dengan pengenalan pengaturan akses lintas penyewa, Anda juga dapat mempercayai MFA dan klaim perangkat dari organisasi Microsoft Entra eksternal. Bagian ini menjelaskan pertimbangan penting untuk menerapkan Akses Bersyarat ke pengguna di luar organisasi Anda.

Catatan

Kontrol Kustom dengan Akses Bersyar tidak didukung untuk kepercayaan lintas penyewa.

Menetapkan kebijakan Akses Bersyar ke jenis pengguna eksternal

Saat mengonfigurasi kebijakan Akses Bersyar, Anda memiliki kontrol terperinci atas jenis pengguna eksternal yang ingin Anda terapkan kebijakannya. Pengguna eksternal dikategorikan berdasarkan cara mereka mengautentikasi (secara internal atau eksternal) dan hubungan mereka dengan organisasi Anda (tamu atau anggota).

- Pengguna tamu kolaborasi B2B - Sebagian besar pengguna yang umumnya dianggap sebagai tamu termasuk dalam kategori ini. Pengguna kolaborasi B2B ini memiliki akun di organisasi Microsoft Entra eksternal atau penyedia identitas eksternal (seperti identitas sosial), dan mereka memiliki izin tingkat tamu di organisasi Anda. Objek pengguna yang dibuat di direktori Microsoft Entra Anda memiliki UserType of Guest. Kategori ini mencakup pengguna kolaborasi B2B yang diundang dan yang menggunakan pendaftaran layanan mandiri.

- Pengguna anggota kolaborasi B2B - Pengguna kolaborasi B2B ini memiliki akun di organisasi Microsoft Entra eksternal atau penyedia identitas eksternal (seperti identitas sosial) dan akses tingkat anggota ke sumber daya di organisasi Anda. Skenario ini umum dalam organisasi yang terdiri dari beberapa penyewa, yang mana pengguna dianggap bagian dari organisasi yang lebih besar dan membutuhkan akses tingkat-anggota pada sumber daya dalam organisasi penyewa lainnya. Objek pengguna yang dibuat di direktori Microsoft Entra sumber daya memiliki UserType anggota.

- Pengguna koneksi langsung B2B - Pengguna eksternal yang dapat mengakses sumber daya Anda melalui koneksi langsung B2B, yang merupakan koneksi dua arah bersama dengan organisasi Microsoft Entra lain yang memungkinkan akses menyeluruh ke aplikasi Microsoft tertentu (saat ini, saluran bersama Microsoft Teams Connect). Pengguna B2B direct connect tidak memiliki kehadiran di organisasi Microsoft Entra Anda, tetapi sebaliknya dikelola dari dalam aplikasi (misalnya, oleh pemilik saluran bersama Teams).

- Pengguna tamu lokal - Pengguna tamu lokal memiliki kredensial yang dikelola di direktori Anda. Sebelum kolaborasi Microsoft Entra B2B tersedia, biasanya berkolaborasi dengan distributor, pemasok, vendor, dan lainnya dengan menyiapkan kredensial internal untuk mereka dan menunjuknya sebagai tamu dengan mengatur objek pengguna UserType ke Tamu.

- Pengguna penyedia layanan - Organisasi yang berfungsi sebagai penyedia layanan cloud untuk organisasi Anda (properti isServiceProvider di konfigurasi khusus mitra Microsoft Graph adalah benar).

- Pengguna eksternal lainnya - Berlaku untuk setiap pengguna yang tidak termasuk dalam kategori ini, tetapi yang tidak dianggap sebagai anggota internal organisasi Anda, yang berarti mereka tidak mengautentikasi secara internal melalui ID Microsoft Entra, dan objek pengguna yang dibuat di direktori Microsoft Entra sumber daya tidak memiliki UserType Anggota.

Catatan

Pilihan "Semua pengguna tamu dan eksternal" sekarang telah diganti dengan "Pengguna tamu dan eksternal" dan semua sub jenisnya. Untuk pelanggan yang sebelumnya memiliki kebijakan Akses Bersyarat dengan "Semua pengguna tamu dan eksternal" yang dipilih sekarang akan melihat "Pengguna tamu dan eksternal" bersama dengan semua sub jenis yang dipilih. Perubahan UX ini tidak berdampak fungsional pada bagaimana kebijakan dievaluasi oleh backend Akses Bersyar. Pilihan baru memberi pelanggan granularitas yang diperlukan untuk memilih jenis pengguna tamu dan eksternal tertentu untuk disertakan/dikecualikan dari cakupan pengguna saat membuat kebijakan Akses Bersyar mereka.

Pelajari selengkapnya tentang penetapan pengguna Akses Bersyar.

Membandingkan kebijakan Akses Bersyarah ID Eksternal

Tabel berikut ini memberikan perbandingan terperinci tentang kebijakan keamanan dan opsi kepatuhan di MICROSOFT Entra External ID. Kebijakan dan kepatuhan keamanan dikelola oleh organisasi host/mengundang di bawah kebijakan Akses Bersyarat.

| Kebijakan | Pengguna kolaborasi B2B | Pengguna koneksi langsung B2B |

|---|---|---|

| Memberikan kontrol—Memblokir akses | Didukung | Didukung |

| Memberikan kontrol - Memerlukan autentikasi multifaktor | Didukung | Didukung, memerlukan konfigurasi pengaturan kepercayaan masuk Anda untuk menerima klaim MFA dari organisasi eksternal |

| Memberikan kontrol - Memerlukan perangkat yang sesuai | Didukung, mengharuskan mengonfigurasi pengaturan kepercayaan masuk Anda untuk menerima klaim perangkat yang sesuai dari organisasi eksternal. | Didukung, mengharuskan mengonfigurasi pengaturan kepercayaan masuk Anda untuk menerima klaim perangkat yang sesuai dari organisasi eksternal. |

| Memberikan kontrol - Memerlukan perangkat gabungan hibrid Microsoft Entra | Didukung, mengharuskan mengonfigurasi pengaturan kepercayaan masuk Anda untuk menerima klaim perangkat gabungan hibrid Microsoft Entra dari organisasi eksternal | Didukung, mengharuskan mengonfigurasi pengaturan kepercayaan masuk Anda untuk menerima klaim perangkat gabungan hibrid Microsoft Entra dari organisasi eksternal |

| Memberikan kontrol - Memerlukan aplikasi klien yang disetujui | Tidak didukung | Tidak didukung |

| Memberikan kontrol - Memerlukan kebijakan perlindungan aplikasi | Tidak didukung | Tidak didukung |

| Memberikan kontrol - Memerlukan perubahan kata sandi | Tidak didukung | Tidak didukung |

| Memberikan kontrol - Ketentuan Penggunaan | Didukung | Tidak didukung |

| Kontrol sesi - Menggunakan pembatasan yang diberlakukan aplikasi | Didukung | Tidak didukung |

| Kontrol sesi - Menggunakan kontrol Aplikasi Akses Bersyarah | Didukung | Tidak didukung |

| Kontrol sesi - Frekuensi masuk | Didukung | Tidak didukung |

| Kontrol sesi - Sesi browser persisten | Didukung | Tidak didukung |

MFA untuk pengguna eksternal Microsoft Entra

Dalam skenario lintas penyewa Microsoft Entra, organisasi sumber daya dapat membuat kebijakan Akses Bersyarat yang memerlukan MFA atau kepatuhan perangkat untuk semua pengguna tamu dan eksternal. Umumnya, pengguna kolaborasi B2B yang mengakses sumber daya kemudian diperlukan untuk menyiapkan autentikasi multifaktor Microsoft Entra mereka dengan penyewa sumber daya. Namun, ID Microsoft Entra sekarang menawarkan kemampuan untuk mempercayai klaim MFA dari penyewa Microsoft Entra lainnya. Mengaktifkan kepercayaan MFA dengan penyewa lain menyederhanakan proses masuk untuk pengguna kolaborasi B2B dan memungkinkan akses untuk pengguna koneksi langsung B2B.

Jika Anda mengonfigurasi pengaturan kepercayaan masuk untuk menerima klaim MFA dari kolaborasi B2B atau penyewa beranda pengguna koneksi langsung B2B, MICROSOFT Entra ID memeriksa sesi autentikasi pengguna. Jika sesi berisi klaim yang menunjukkan bahwa kebijakan MFA sudah terpenuhi di penyewa rumah pengguna, pengguna diberikan masuk tanpa hambatan ke sumber daya bersama Anda.

Jika kepercayaan MFA tidak diaktifkan, pengalaman pengguna berbeda untuk pengguna kolaborasi B2B dan pengguna koneksi langsung B2B:

Pengguna kolaborasi B2B: Jika organisasi sumber daya tidak mengaktifkan kepercayaan MFA dengan penyewa rumah pengguna, pengguna akan mendapatkan tantangan MFA dari organisasi sumber daya. (Alurnya sama dengan alur MFA untuk pengguna eksternal non-Azure AD.)

Pengguna koneksi langsung B2B: Jika organisasi sumber daya tidak mengaktifkan kepercayaan MFA dengan penyewa rumah pengguna, pengguna diblokir agar tidak mengakses sumber daya. Jika Anda ingin mengizinkan B2B terhubung langsung dengan organisasi eksternal dan kebijakan Akses Bersyarat Anda memerlukan MFA, Anda harus mengonfigurasi setelan kepercayaan masuk untuk menerima klaim MFA dari organisasi.

Pelajari selengkapnya tentang cara mengonfigurasi pengaturan kepercayaan masuk untuk MFA.

MFA untuk pengguna eksternal non-Azure AD

Untuk pengguna eksternal non-Azure AD, penyewa sumber daya selalu bertanggung jawab atas MFA. Contoh berikut menunjukkan alur MFA umum. Skenario ini berfungsi untuk identitas apa pun, termasuk MSA atau ID sosial. Alur ini juga berlaku untuk pengguna eksternal Microsoft Entra saat Anda tidak mengonfigurasi pengaturan kepercayaan dengan organisasi Microsoft Entra asal mereka.

Seorang admin atau pekerja informasi di perusahaan bernama Fabrikam mengundang pengguna dari perusahaan lain bernama Contoso untuk menggunakan aplikasi Fabrikam.

Aplikasi Fabrikam dikonfigurasi untuk mewajibkan autentikasi multifaktor Microsoft Entra saat diakses.

Ketika pengguna kolaborasi B2B dari Contoso mencoba mengakses aplikasi Fabrikam, mereka diminta untuk menyelesaikan tantangan autentikasi multifaktor Microsoft Entra.

Pengguna tamu kemudian dapat menyiapkan autentikasi multifaktor Microsoft Entra mereka dengan Fabrikam dan memilih opsi.

Fabrikam harus memiliki lisensi ID Microsoft Entra premium yang memadai yang mendukung autentikasi multifaktor Microsoft Entra. Pengguna dari Contoso kemudian menggunakan lisensi ini dari Fabrikam. Lihat model penagihan untuk ID Eksternal Microsoft Entra untuk informasi tentang lisensi B2B.

Catatan

MFA selesai pada sewa sumber daya untuk memastikan prediktabilitas. Saat pengguna tamu masuk, mereka akan melihat halaman masuk penyewa sumber daya yang ditampilkan di latar belakang, dan halaman masuk penyewa rumah dan logo perusahaan mereka sendiri di latar depan.

Reset autentikasi multifaktor Microsoft Entra (pemeriksaan) untuk pengguna kolaborasi B2B

Cmdlet PowerShell berikut tersedia untuk pemeriksaan atau meminta pendaftaran MFA dari pengguna kolaborasi B2B.

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Catatan: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

Sambungkan ke ID Microsoft Entra:

$cred = Get-Credential Connect-MsolService -Credential $credDapatkan semua pengguna dengan metode bukti:

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Contohnya:

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Atur ulang metode autentikasi multifaktor Microsoft Entra untuk pengguna tertentu guna mengharuskan pengguna menyiapkan metode pemeriksaan lagi, misalnya:

Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName gsamoogle_gmail.com#EXT#@ WoodGroveAzureAD.onmicrosoft.com

Kebijakan kekuatan autentikasi untuk pengguna eksternal

Kekuatan autentikasi adalah kontrol Akses Bersyar yang memungkinkan Anda menentukan kombinasi tertentu dari metode autentikasi multifaktor yang harus diselesaikan pengguna eksternal untuk mengakses sumber daya Anda. Kontrol ini sangat berguna untuk membatasi akses eksternal ke aplikasi sensitif di organisasi Anda karena Anda dapat menerapkan metode autentikasi tertentu, seperti metode tahan phishing, untuk pengguna eksternal.

Anda juga memiliki kemampuan untuk menerapkan kekuatan autentikasi ke berbagai jenis pengguna tamu atau eksternal yang berkolaborasi atau terhubung dengan Anda. Ini berarti Anda dapat menerapkan persyaratan kekuatan autentikasi yang unik untuk kolaborasi B2B Anda, koneksi langsung B2B, dan skenario akses eksternal lainnya.

MICROSOFT Entra ID menyediakan tiga kekuatan autentikasi bawaan:

- Kekuatan autentikasi multifaktor

- Kekuatan MFA tanpa kata sandi

- Kekuatan MFA tahan phishing

Anda dapat menggunakan salah satu kekuatan bawaan ini atau membuat kebijakan kekuatan autentikasi kustom berdasarkan metode autentikasi yang ingin Anda butuhkan.

Catatan

Saat ini, Anda hanya dapat menerapkan kebijakan kekuatan autentikasi untuk pengguna eksternal yang mengautentikasi dengan ID Microsoft Entra. Untuk pengguna kode akses satu kali email, SAML/WS-Fed, dan federasi Google, gunakan kontrol pemberian MFA untuk mewajibkan MFA.

Saat Anda menerapkan kebijakan kekuatan autentikasi ke pengguna Microsoft Entra eksternal, kebijakan bekerja sama dengan pengaturan kepercayaan MFA di pengaturan akses lintas penyewa Anda untuk menentukan di mana dan bagaimana pengguna eksternal harus melakukan MFA. Pengguna Microsoft Entra terlebih dahulu mengautentikasi menggunakan akun mereka sendiri di penyewa Microsoft Entra rumah mereka. Kemudian ketika pengguna ini mencoba mengakses sumber daya Anda, MICROSOFT Entra ID menerapkan kebijakan Akses Bersyariah kekuatan autentikasi dan memeriksa untuk melihat apakah Anda mengaktifkan kepercayaan MFA.

Dalam skenario pengguna eksternal, metode autentikasi yang dapat diterima untuk memenuhi kekuatan autentikasi bervariasi, tergantung pada apakah pengguna menyelesaikan MFA di penyewa rumah mereka atau penyewa sumber daya. Tabel berikut menunjukkan metode yang dapat diterima di setiap penyewa. Jika penyewa sumber daya memilih untuk mempercayai klaim dari organisasi Microsoft Entra eksternal, hanya klaim yang tercantum di kolom "Penyewa rumah" yang diterima oleh penyewa sumber daya untuk pemenuhan MFA. Jika penyewa sumber daya menonaktifkan kepercayaan MFA, pengguna eksternal harus menyelesaikan MFA di penyewa sumber daya menggunakan salah satu metode yang tercantum di kolom "Penyewa sumber daya".

Tabel 1. Metode MFA kekuatan autentikasi untuk pengguna eksternal

| Metode autentikasi | Penyewa rumah | Penyewa sumber daya |

|---|---|---|

| SMS sebagai faktor kedua | ✅ | ✅ |

| Panggilan suara | ✅ | ✅ |

| Microsoft Authenticator pemberitahuan push | ✅ | ✅ |

| Masuk telepon Microsoft Authenticator | ✅ | |

| Token perangkat lunak OATH | ✅ | ✅ |

| Token perangkat keras OATH | ✅ | |

| Kunci keamanan FIDO2 | ✅ | |

| Windows Hello untuk Bisnis | ✅ | |

| Autentikasi berbasis sertifikat | ✅ |

Untuk mengonfigurasi kebijakan Akses Bersyarat yang menerapkan persyaratan kekuatan autentikasi untuk pengguna eksternal atau tamu, lihat Akses Bersyarat: Memerlukan kekuatan autentikasi untuk pengguna eksternal.

Pengalaman pengguna untuk pengguna Microsoft Entra eksternal

Kebijakan kekuatan autentikasi bekerja sama dengan pengaturan kepercayaan MFA di pengaturan akses lintas penyewa Anda untuk menentukan di mana dan bagaimana pengguna eksternal harus melakukan MFA.

Pertama, pengguna Microsoft Entra mengautentikasi dengan akun mereka sendiri di penyewa rumah mereka. Kemudian ketika pengguna ini mencoba mengakses sumber daya Anda, MICROSOFT Entra ID menerapkan kebijakan Akses Bersyariah kekuatan autentikasi dan memeriksa untuk melihat apakah Anda telah mengaktifkan kepercayaan MFA.

- Jika kepercayaan MFA diaktifkan, MICROSOFT Entra ID memeriksa sesi autentikasi pengguna untuk klaim yang menunjukkan bahwa MFA terpenuhi di penyewa rumah pengguna. (Lihat Tabel 1 untuk metode autentikasi yang dapat diterima untuk pemenuhan MFA ketika selesai di penyewa rumah pengguna eksternal.) Jika sesi berisi klaim yang menunjukkan bahwa kebijakan MFA sudah terpenuhi di penyewa rumah pengguna dan metode memenuhi persyaratan kekuatan autentikasi, pengguna diizinkan mengakses. Jika tidak, MICROSOFT Entra ID memberi pengguna tantangan untuk menyelesaikan MFA di penyewa rumah menggunakan metode autentikasi yang dapat diterima. Metode MFA harus diaktifkan di penyewa rumah dan pengguna harus dapat mendaftar untuk itu.

- Jika kepercayaan MFA dinonaktifkan, ID Microsoft Entra memberi pengguna tantangan untuk menyelesaikan MFA di penyewa sumber daya menggunakan metode autentikasi yang dapat diterima. (Lihat Tabel 1 untuk metode autentikasi yang dapat diterima untuk pemenuhan MFA oleh pengguna eksternal.)

Jika pengguna tidak dapat menyelesaikan MFA, atau jika kebijakan Akses Bersyar (seperti kebijakan perangkat yang sesuai) mencegah mereka mendaftar, akses diblokir.

Kepatuhan perangkat dan kebijakan perangkat gabungan hibrid Microsoft Entra

Organisasi dapat menggunakan kebijakan Akses Bersyarat untuk mengharuskan perangkat pengguna dikelola oleh Microsoft Intune. Kebijakan tersebut dapat memblokir akses pengguna eksternal, karena pengguna eksternal tidak dapat mendaftarkan perangkat mereka yang tidak dikelola dengan organisasi sumber daya. Perangkat hanya dapat dikelola oleh penyewa rumah pengguna.

Namun, Anda dapat menggunakan pengaturan kepercayaan perangkat untuk membuka blokir pengguna eksternal sambil tetap memerlukan perangkat terkelola. Di pengaturan akses lintas penyewa, Anda dapat memilih untuk mempercayai klaim dari penyewa rumah pengguna eksternal tentang apakah perangkat pengguna memenuhi kebijakan kepatuhan perangkat mereka atau microsoft Entra hybrid bergabung. Anda dapat mengatur pengaturan kepercayaan perangkat untuk semua organisasi Microsoft Entra atau organisasi individual.

Saat pengaturan kepercayaan perangkat diaktifkan, MICROSOFT Entra ID memeriksa sesi autentikasi pengguna untuk klaim perangkat. Jika sesi berisi klaim perangkat yang menunjukkan bahwa kebijakan sudah terpenuhi di penyewa rumah pengguna, pengguna eksternal diberikan masuk tanpa hambatan ke sumber daya bersama Anda.

Penting

- Kecuali Anda bersedia mempercayai klaim mengenai kepatuhan perangkat atau status gabungan hibrid Microsoft Entra dari penyewa rumah pengguna eksternal, kami tidak menyarankan penerapan kebijakan Akses Bersyarat yang mengharuskan pengguna eksternal menggunakan perangkat terkelola.

Filter perangkat

Saat membuat kebijakan Akses Bersyar untuk pengguna eksternal, Anda dapat mengevaluasi kebijakan berdasarkan atribut perangkat perangkat yang terdaftar di ID Microsoft Entra. Dengan menggunakan filter untuk kondisi perangkat , Anda dapat menargetkan perangkat tertentu menggunakan operator dan properti yang didukung dan kondisi penetapan lain yang tersedia dalam kebijakan Akses Bersyarah Anda.

Filter perangkat dapat digunakan bersama dengan pengaturan akses lintas penyewa untuk mendasarkan kebijakan pada perangkat yang dikelola di organisasi lain. Misalnya, Anda ingin memblokir perangkat dari penyewa Microsoft Entra eksternal berdasarkan atribut perangkat tertentu. Anda dapat mengambil langkah-langkah berikut untuk menyiapkan kebijakan berbasis atribut perangkat:

- Konfigurasikan pengaturan akses lintas penyewa Anda untuk mempercayai klaim perangkat dari organisasi tersebut.

- Tetapkan atribut perangkat yang ingin Anda gunakan untuk pemfilteran ke salah satu atribut ekstensi perangkat yang didukung.

- Buat kebijakan Akses Bersyarat dengan filter perangkat yang memblokir akses ke perangkat yang berisi atribut tersebut.

Pelajari selengkapnya tentang pemfilteran untuk perangkat dengan Akses Bersyarat.

Kebijakan manajemen aplikasi perangkat bergerak

Kami tidak menyarankan untuk mewajibkan kebijakan perlindungan aplikasi untuk pengguna eksternal. Kontrol pemberian Akses Bersyarat seperti Memerlukan aplikasi klien yang disetujui dan Memerlukan kebijakan perlindungan aplikasi mengharuskan perangkat didaftarkan di penyewa sumber daya. Kontrol ini hanya dapat diterapkan ke perangkat iOS dan Android. Karena perangkat pengguna hanya dapat dikelola oleh penyewa rumah mereka, kontrol ini tidak dapat diterapkan ke pengguna tamu eksternal.

Akses Bersyarat Berbasis Lokasi

Kebijakan berbasis lokasi berdasarkan rentang IP dapat diberlakukan jika organisasi yang mengundang dapat membuat rentang alamat IP tepercaya yang menentukan organisasi mitra mereka.

Kebijakan juga dapat diberlakukan berdasarkan lokasi geografis.

Akses Bersyarat Berbasis Risiko

Kebijakan risiko masuk diterapkan jika pengguna tamu eksternal memenuhi kontrol pemberian. Misalnya, organisasi dapat memerlukan autentikasi multifaktor Microsoft Entra untuk risiko masuk sedang atau tinggi. Namun, jika pengguna sebelumnya belum mendaftar untuk autentikasi multifaktor Microsoft Entra di penyewa sumber daya, pengguna akan diblokir. Hal ini dilakukan untuk mencegah pengguna jahat mendaftarkan kredensial autentikasi multifaktor Microsoft Entra mereka sendiri jika mereka membahayakan kata sandi pengguna yang sah.

Namun Kebijakan risiko pengguna tidak dapat diselesaikan dalam penyewa sumber daya. Misalnya, jika Anda memerlukan perubahan kata sandi untuk pengguna tamu eksternal berisiko tinggi, mereka diblokir karena ketidakmampuan untuk mengatur ulang kata sandi di direktori sumber daya.

Kondisi aplikasi klien Access bersyarat

Kondisi aplikasi klien berperilaku sama untuk pengguna tamu B2B seperti yang mereka lakukan untuk jenis pengguna lainnya. Misalnya, Anda dapat mencegah pengguna tamu menggunakan protokol autentikasi lama.

Kontrol sesi Akses Bersyarat

Kontrol sesi berperilaku sama untuk pengguna tamu B2B seperti yang mereka lakukan untuk tipe pengguna lain.

Perlindungan ID Microsoft Entra dan kebijakan risiko pengguna

Microsoft Entra ID Protection mendeteksi kredensial yang disusupi untuk pengguna Microsoft Entra dan menandai akun pengguna yang mungkin disusupi sebagai "berisiko." Sebagai penyewa sumber daya, Anda dapat menerapkan kebijakan risiko pengguna ke pengguna eksternal untuk memblokir proses masuk berisiko. Untuk pengguna eksternal, risiko pengguna dievaluasi di direktori beranda mereka. Risiko masuk secara real-time untuk pengguna ini dievaluasi di direktori sumber daya ketika mereka mencoba mengakses sumber daya. Namun, karena identitas pengguna eksternal ada di direktori beranda mereka, berikut ini adalah batasan:

- Jika pengguna eksternal memicu kebijakan risiko pengguna Perlindungan ID untuk memaksa pengaturan ulang kata sandi, mereka diblokir karena tidak dapat mengatur ulang kata sandi mereka di organisasi sumber daya.

- Laporan pengguna berisiko organisasi sumber daya tidak mencerminkan pengguna eksternal karena evaluasi risiko terjadi di direktori beranda pengguna eksternal.

- Admin di organisasi sumber daya tidak dapat menutup atau memulihkan pengguna eksternal berisiko karena mereka tidak memiliki akses ke direktori asal pengguna B2B.

Anda dapat mencegah kebijakan berbasis risiko memengaruhi pengguna eksternal dengan membuat grup di ID Microsoft Entra yang berisi semua pengguna eksternal organisasi Anda. Kemudian, tambahkan grup ini sebagai pengecualian untuk risiko pengguna Anda dan kebijakan Akses Bersyarat berbasis risiko masuk.

Untuk informasi selengkapnya, lihat Microsoft Entra ID Protection dan pengguna B2B.

Langkah berikutnya

Untuk informasi lebih lanjut, baca artikel berikut: