Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Pelajari cara mengonfigurasi F5 BIG-IP Access Policy Manager (APM) dan MICROSOFT Entra ID untuk akses hibrid aman (SHA) ke aplikasi berbasis formulir. Layanan yang diterbitkan BIG-IP untuk akses menyeluruh (SSO) Microsoft Entra memiliki manfaat:

- Meningkatkan tata kelola Zero Trust melalui pra-autentikasi Microsoft Entra dan Akses Bersyariah

- Lihat Apa itu Akses Bersyarat?

- Lihat Keamanan Zero Trust

- SSO penuh antara ID Microsoft Entra dan layanan yang diterbitkan BIG-IP

- Identitas terkelola dan akses dari satu sarana kontrol

Selengkapnya:

Deskripsi Skenario

Untuk skenario, ada aplikasi warisan internal yang dikonfigurasi untuk autentikasi berbasis formulir (FBA). Idealnya, MICROSOFT Entra ID mengelola akses aplikasi, karena warisan tidak memiliki protokol autentikasi modern. Modernisasi membutuhkan waktu dan upaya, memperkenalkan risiko waktu henti. Sebagai gantinya, sebarkan BIG-IP antara internet publik dan aplikasi internal. Gerbang konfigurasi ini memiliki akses masuk ke aplikasi.

Dengan BIG-IP di depan aplikasi, Anda dapat melapisi layanan dengan preauthentication Microsoft Entra dan SSO berbasis header. Overlay meningkatkan postur keamanan aplikasi.

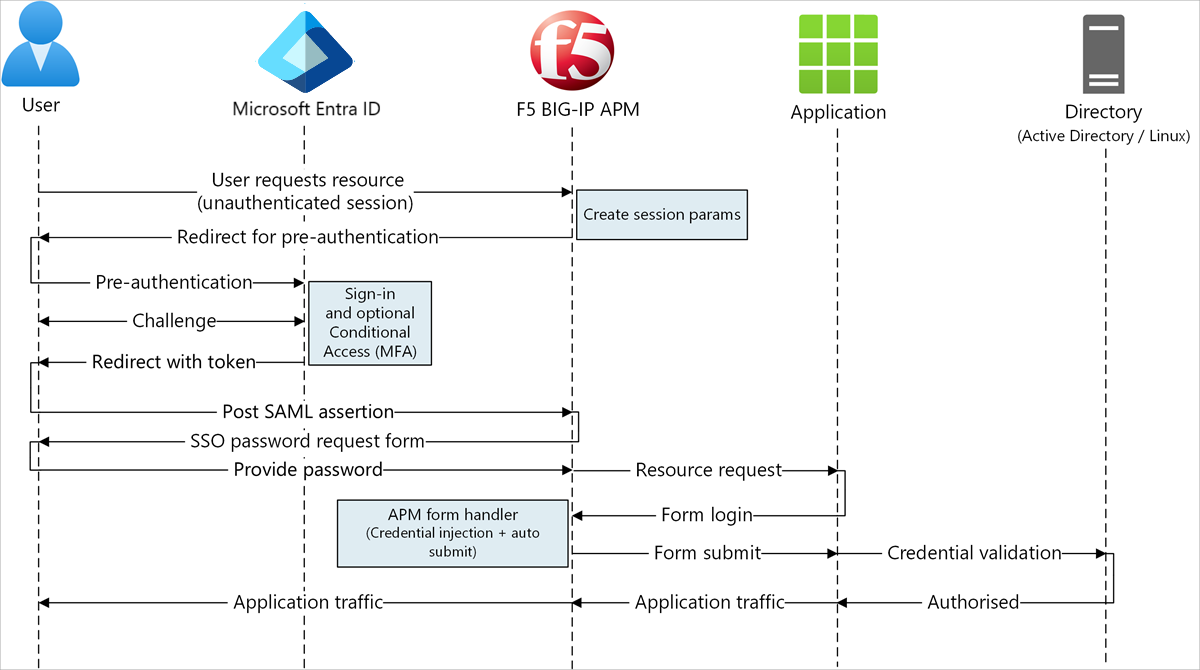

Arsitektur skenario

Solusi SHA memiliki komponen berikut:

-

Aplikasi - BIG-IP layanan yang telah diluncurkan dilindungi oleh SHA.

- Aplikasi memvalidasi kredensial pengguna

- Gunakan direktori, sumber terbuka, dan sebagainya

-

Microsoft Entra ID - Penyedia identitas Security Assertion Markup Language (SAML) yang memverifikasi kredensial pengguna, akses kondisional, dan SSO ke BIG-IP.

- Dengan SSO, MICROSOFT Entra ID menyediakan atribut ke BIG-IP, termasuk pengidentifikasi pengguna

-

BIG-IP - proksi terbalik dan penyedia layanan SAML (SP) untuk aplikasi.

- Autentikasi delegasi BIG-IP ke IDP SAML kemudian melakukan SSO berbasis header ke aplikasi back-end.

- SSO menggunakan kredensial pengguna yang di-cache terhadap aplikasi autentikasi berbasis formulir lainnya

SHA mendukung alur yang dimulai SP dan IdP. Diagram berikut mengilustrasikan alur yang dimulai SP.

- Pengguna terhubung ke titik akhir aplikasi (BIG-IP).

- Kebijakan akses BIG-IP APM mengalihkan pengguna ke MICROSOFT Entra ID (SAML IdP).

- Microsoft Entra melakukan pra-autentikasi pengguna dan menerapkan kebijakan Akses Bersyariah yang diberlakukan.

- Pengguna dialihkan ke BIG-IP (SAML SP) dan SSO terjadi menggunakan token SAML yang dikeluarkan.

- BIG-IP meminta pengguna untuk memasukkan kata sandi aplikasi dan menyimpannya di cache.

- BIG-IP mengirimkan permintaan ke aplikasi dan menerima formulir masuk.

- Skrip APM mengisi nama pengguna dan kata sandi, lalu mengirimkan formulir.

- Server web melayani payload aplikasi dan mengirimkannya ke klien.

Prasyarat

Anda memerlukan komponen berikut:

- Langganan Azure

- Jika Anda tidak memilikinya, dapatkan akun gratis Azure

- Salah satu peran berikut: Administrator Aplikasi Cloud, atau Administrator Aplikasi

- BIG-IP atau menyebarkan BIG-IP Virtual Edition (VE) di Azure

- Salah satu lisensi F5 BIG-IP berikut:

- F5 BIG-IP® Bundel terbaik

- Lisensi mandiri F5 BIG-IP Access Policy Manager™ (APM)

- Lisensi add-on F5 BIG-IP Access Policy Manager™ (APM) pada BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Uji coba fitur lengkap BIG-IP 90 hari. Lihat Uji Coba Gratis

- Identitas pengguna disinkronkan dari direktori lokal ke ID Microsoft Entra

- Sertifikat SSL untuk menerbitkan layanan melalui HTTPS, atau menggunakan sertifikat default saat pengujian

- Lihat profil SSL

- Aplikasi autentikasi berbasis formulir, atau menyiapkan aplikasi autentikasi berbasis formulir (FBA) Layanan Informasi Internet (IIS) untuk pengujian

Konfigurasi BIG-IP

Konfigurasi dalam artikel ini adalah implementasi SHA yang fleksibel: pembuatan manual objek konfigurasi BIG-IP. Gunakan pendekatan ini untuk skenario yang tidak dibahas oleh templat Konfigurasi Terpandu.

Catatan

Ganti contoh string atau nilai dengan yang berasal dari lingkungan Anda.

Mendaftarkan F5 BIG-IP di MICROSOFT Entra ID

Pendaftaran BIG-IP adalah langkah pertama untuk SSO antar entitas. Aplikasi yang Anda buat dari templat galeri F5 BIG-IP adalah pihak yang mengandalkan, mewakili SAML SP untuk aplikasi yang diterbitkan BIG-IP.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi Entra ID>Enterprise>Semua aplikasi.

- Di panel Semua aplikasi , pilih Aplikasi baru.

- Panel Telusuri Galeri Microsoft Entra terbuka.

- Petak peta muncul untuk platform cloud, aplikasi lokal, dan aplikasi unggulan. Ikon aplikasi unggulan menunjukkan dukungan federasi SSO dan penyediaan.

- Di galeri Azure, cari F5.

- Pilih F5 BIG-IP APM integrasi Microsoft Entra ID.

- Masukkan Nama yang digunakan aplikasi baru untuk mengenali instans aplikasi.

- Pilih Tambahkan.

- Pilih Buat.

Mengaktifkan SSO ke BIG-IP F5

Konfigurasikan pendaftaran BIG-IP untuk memenuhi token SAML yang diminta BIG-IP APM.

- Di menu sebelah kiri, di bagian Kelola, pilih Single sign-on.

- Panel Akses menyeluruh muncul.

- Pada halaman Pilih metode aksesmenyeluruh, pilih SAML.

- Pilih Tidak, saya akan menyimpan nanti.

- Pada panel Siapkan akses menyeluruh dengan SAML , pilih ikon pena .

- Untuk Pengidentifikasi, ganti nilai dengan URL aplikasi yang diterbitkan BIG-IP.

- Untuk Reply URL, ganti nilai tersebut, tetapi pertahankan jalur pada endpoint SAML SP aplikasi. Dengan konfigurasi ini, alur SAML beroperasi dalam mode yang dimulai IdP.

- ID Microsoft Entra mengeluarkan pernyataan SAML, lalu pengguna dialihkan ke titik akhir BIG-IP.

- Untuk modus yang dimulai oleh SP, untuk URL Masuk, masukkan URL aplikasi.

- Untuk Url Keluar, masukkan titik akhir single logout (SLO) APM BIG-IP yang didahului oleh header host layanan.

- Kemudian, sesi pengguna BIG-IP APM berakhir saat pengguna keluar dari ID Microsoft Entra.

- Pilih Simpan.

- Tutup panel konfigurasi SAML.

- Lewati perintah pengujian SSO.

- Catat properti bagian Atribut Pengguna & Klaim . ID Microsoft Entra mengeluarkan properti untuk autentikasi BIG-IP APM, dan SSO ke aplikasi back-end.

- Pada panel Sertifikat Penandatanganan SAML , pilih Unduh.

- File XML Metadata Federasi disimpan ke komputer Anda.

Catatan

Dari Sistem Operasi Manajemen Lalu Lintas (TMOS) v16 dan seterusnya, titik akhir SLO SAML adalah /saml/sp/profile/redirect/slo.

Catatan

Sertifikat penandatanganan Microsoft Entra SAML memiliki masa pakai tiga tahun.

Pelajari selengkapnya: Tutorial: Mengelola sertifikat untuk single sign-on terfederasi

Tetapkan pengguna dan grup

ID Microsoft Entra mengeluarkan token untuk pengguna yang diberikan akses ke aplikasi. Untuk memberikan akses aplikasi pengguna dan grup tertentu:

- Pada panel gambaran umum aplikasi F5 BIG-IP , pilih Tetapkan Pengguna dan grup.

- Pilih + Tambahkan pengguna/grup.

- Pilih pengguna dan grup yang Anda inginkan.

- Pilih Tetapkan.

Konfigurasi lanjutan BIG-IP

Gunakan instruksi berikut untuk mengonfigurasi BIG-IP.

Mengonfigurasi pengaturan penyedia layanan SAML

Pengaturan SAML SP menentukan properti SAML SP yang digunakan APM untuk melapisi aplikasi warisan dengan praautensi SAML. Untuk mengonfigurasinya:

Pilih Akses>Federasi>Penyedia Layanan SAML.

Pilih Layanan SP Lokal.

Pilih Buat.

Pada Buat Layanan SP SAML Baru, untuk Nama dan ID Entitas, masukkan nama dan ID entitas yang ditentukan.

Catatan

Nilai Pengaturan Nama SP diperlukan jika ID entitas tidak cocok dengan bagian nama host URL yang diterbitkan. Atau, nilai diperlukan jika ID entitas tidak dalam format URL berbasis nama host reguler.

Jika ID entitas adalah

urn:myvacation:contosoonline, masukkan skema eksternal aplikasi dan nama host.

Mengonfigurasi konektor IdP eksternal

Konektor IDP SAML menentukan pengaturan bagi BIG-IP APM untuk mempercayai ID Microsoft Entra sebagai IDP SAML-nya. Pengaturan menghubungkan penyedia layanan SAML ke IDP SAML, yang menetapkan kepercayaan federasi antara APM dan ID Microsoft Entra.

Untuk mengonfigurasi konektor:

Pilih objek penyedia layanan SAML baru.

Pilih Ikat/Batalkan Ikatan Konektor IdP.

Di daftar Buat Konektor IdP Baru , pilih Dari Metadata.

Pada panel Buat Konektor IdP SAML Baru , telusuri file XML Metadata Federasi yang Anda unduh.

Masukkan Nama Penyedia Identitas untuk objek APM yang mewakili IDP SAML eksternal. Misalnya, MyVacation_EntraID.

Pilih Tambahkan Baris Baru.

Pilih Konektor IdP SAML baru.

Pilih Perbarui.

Pilih OK.

Mengonfigurasi SSO berbasis formulir

Buat objek SSO APM untuk SSO FBA ke aplikasi back-end.

Lakukan SSO FBA dalam mode yang dimulai klien atau mode yang dimulai BIG-IP. Kedua metode meniru masuk pengguna dengan menyuntikkan kredensial ke dalam tag nama pengguna dan kata sandi. Formulir dikirimkan. Pengguna menyediakan kata sandi untuk mengakses aplikasi FBA. Kata sandi di-cache dan digunakan kembali untuk aplikasi FBA lainnya.

Pilih Akses>Akses Akses Menyeluruh.

Pilih Berbasis Formulir.

Pilih Buat.

Untuk Nama, masukkan nama deskriptif. Misalnya, Contoso\FBA\sso.

Untuk Gunakan Templat SSO, pilih Tidak Ada.

Untuk Sumber Nama Pengguna, masukkan sumber nama pengguna untuk mengisi formulir kumpulan kata sandi. Default

session.sso.token.last.usernameberfungsi dengan baik, karena memiliki pengguna masuk Microsoft Entra User Principal Name (UPN).Untuk Sumber Kata Sandi, pertahankan variabel APM default

session.sso.token.last.passwordyang BIG-IP gunakan untuk menyimpan kata sandi pengguna.

Untuk Mulai URI, masukkan URI log masuk aplikasi FBA. Jika URI permintaan cocok dengan nilai URI ini, autentikasi berbasis formulir APM akan menjalankan SSO.

Untuk Tindakan Formulir, biarkan kosong. Kemudian, URL permintaan asli digunakan untuk SSO.

Untuk Parameter Formulir untuk Nama Pengguna, masukkan elemen kolom nama pengguna pada formulir masuk. Gunakan alat dev browser untuk menentukan elemen .

Untuk Parameter Formulir untuk Kata Sandi, masukkan elemen bidang kata sandi dalam formulir masuk. Gunakan alat dev browser untuk menentukan elemen .

Untuk informasi lebih lanjut, buka techdocs.f5.com untuk Bab Manual: Metode single sign-on.

Mengonfigurasi profil akses

Profil akses mengikat elemen APM yang mengelola akses ke server virtual BIG-IP, termasuk kebijakan akses, konfigurasi SSO, dan pengaturan UI.

Pilih

Akses Profil / Kebijakan . Pilih Profil Akses ( kebijakanPer-Session).

Pilih Buat.

Masukkan nama .

Untuk Jenis Profil, pilih Semua.

Untuk Konfigurasi SSO, pilih objek konfigurasi FBA SSO yang Anda buat.

Untuk Bahasa yang Diterima, pilih setidaknya satu bahasa.

Di kolom KebijakanPer-Session , untuk profil, pilih Edit.

Editor Kebijakan Visual APM dimulai.

Di bawah fallback, pilih + ikon.

- Di pop-up, pilih Autentikasi.

- Pilih SAML Auth.

- Pilih Tambahkan Item.

- Pada SP autentikasi SAML, ubah Nama menjadi autentikasi Microsoft Entra.

- Di menu dropdown AAA Server , masukkan objek penyedia layanan SAML yang Anda buat.

- Pada cabang Berhasil, pilih ikon +.

- Di pop-up, pilih Autentikasi.

- Pilih Halaman Masuk.

- Pilih Tambahkan Item.

- Untuk nama pengguna, di kolom Baca Saja , pilih Ya.

Untuk fallback halaman masuk, pilih + tanda. Tindakan ini menambahkan objek pemetaan kredensial SSO.

Di pop-up, pilih tab Penugasan .

Pilih Pemetaan Kredensial SSO.

Pilih Tambahkan Item.

Pada Penetapan Variabel: Pemetaan Kredensial SSO, pertahankan pengaturan default.

Pilih Simpan.

Di kotak Tolak atas, pilih tautan.

Cabang Berhasil berubah menjadi Izinkan.

Pilih Simpan.

(Opsional) Mengonfigurasi pemetaan atribut

Anda dapat menambahkan konfigurasi LogonID_Mapping. Kemudian, daftar sesi aktif BIG-IP memiliki UPN pengguna yang masuk, bukan nomor sesi. Gunakan informasi ini untuk menganalisis log atau pemecahan masalah.

Untuk cabang SAML Auth Successful, pilih ikon +.

Di pop-up, pilih Penugasan.

Pilih Penugasan Variabel.

Pilih Tambahkan Item.

Pada tab Properti , masukkan Nama. Misalnya, LogonID_Mapping.

Di bawah Tetapkan Variabel, pilih Tambahkan entri baru.

Pilih ubah.

Untuk Variabel Kustom, gunakan

session.logon.last.username.Untuk Variabel Sesi, pengguna

session.saml.last.identity.Pilih Selesai.

Pilih Simpan.

Pilih Terapkan Kebijakan Akses.

Tutup Editor Kebijakan Visual.

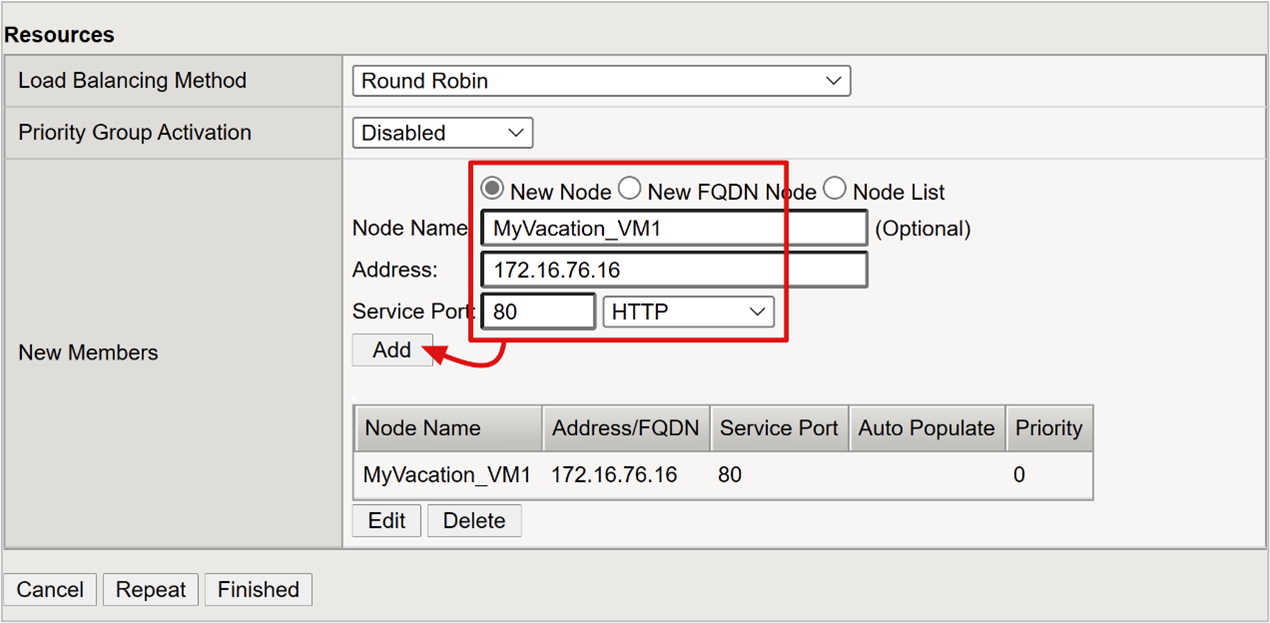

Mengonfigurasi kolam back-end

Untuk mengaktifkan BIG-IP untuk meneruskan lalu lintas klien dengan benar, buat objek simpul BIG-IP yang mewakili server back-end yang menghosting aplikasi Anda. Kemudian, tempatkan node tersebut di kumpulan server BIG-IP.

Pilih Kumpulan Lalu Lintas> Lokal.

Pilih Daftar Kumpulan.

Pilih Buat.

Masukkan Nama untuk objek kumpulan server. Misalnya, MyApps_VMs.

Untuk Nama Simpul, masukkan nama tampilan server. Server ini menghosting aplikasi web back-end.

Untuk Alamat, masukkan alamat IP host server aplikasi.

Untuk Port Layanan , masukkan port HTTP/S yang didengarkan aplikasi.

Catatan

Monitor kesehatan memerlukan konfigurasi yang tidak dibahas artikel ini. Buka support.f5.com untuk K13397: Gambaran umum pemformatan permintaan monitor kesehatan HTTP untuk sistem DNS BIG-IP.

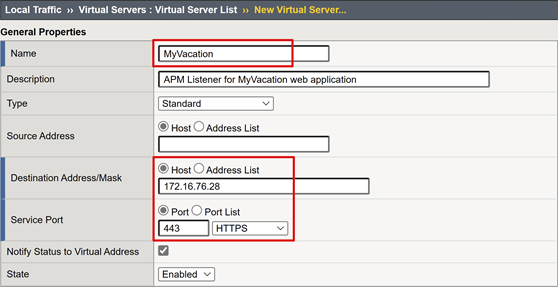

Mengonfigurasi server virtual

Server virtual adalah objek sarana data BIG-IP yang diwakili oleh alamat IP virtual. Server mendengarkan permintaan klien ke aplikasi. Setiap lalu lintas yang diterima diproses dan dievaluasi terhadap profil akses APM yang terkait dengan server virtual. Lalu lintas diarahkan sesuai dengan kebijakan.

Untuk mengonfigurasi server virtual:

Pilih Lalu Lintas Lokal>Server Virtual.

Pilih Daftar Server Virtual.

Pilih Buat.

Masukkan nama .

Untuk Alamat Tujuan/Masker, pilih Host dan masukkan alamat IPv4 atau IPv6. Alamat menerima lalu lintas klien untuk aplikasi back-end yang diterbitkan.

Untuk Port Layanan, pilih Port, masukkan 443, dan pilih HTTPS.

Untuk Profil HTTP (Klien), pilih http.

Untuk Profil SSL (Klien), pilih profil yang Anda buat, atau biarkan default untuk pengujian. Opsi ini memungkinkan server virtual untuk Keamanan Lapisan Transportasi (TLS) untuk menerbitkan layanan melalui HTTPS.

Untuk Terjemahan Alamat Sumber, pilih Peta Otomatis.

Di bawah Kebijakan Akses, dalam kotak Profil Akses , masukkan nama yang Anda buat. Tindakan ini mengikat profil preauthentication Microsoft Entra SAML dan kebijakan SSO FBA ke server virtual.

- Di bawah Sumber Daya, untuk Default Pool, pilih objek kumpulan back-end yang Anda buat.

- Pilih Selesai.

Mengonfigurasi pengaturan manajemen sesi

Pengaturan manajemen sesi BIG-IP menentukan kondisi untuk penghentian dan kelanjutan sesi. Buat kebijakan di area ini.

- Buka Kebijakan Akses.

- Pilih Profil Akses.

- Pilih Profil Akses.

- Dari daftar, pilih aplikasi Anda.

Jika Anda menentukan satu nilai URI keluar di ID Microsoft Entra, keluar yang dimulai IdP dari MyApps mengakhiri klien dan sesi APM BIG-IP. File XML metadata federasi aplikasi yang diimpor menyediakan APM dengan titik akhir Microsoft Entra SAML untuk keluar yang dimulai SP. Pastikan APM merespons dengan benar pengguna keluar.

Jika tidak ada portal web BIG-IP, pengguna tidak dapat menginstruksikan APM untuk keluar. Jika pengguna keluar dari aplikasi, BIG-IP tidak sadar. Sesi aplikasi dapat dipulangkan melalui SSO. Untuk keluar yang dimulai SP, pastikan sesi dihentikan dengan aman.

Anda dapat menambahkan fungsi SLO ke tombol keluar aplikasi Anda. Fungsi ini mengalihkan klien ke titik akhir keluar Microsoft Entra SAML. Untuk menemukan titik akhir keluar SAML, buka > Akhir Pendaftaran Aplikasi.

Jika Anda tidak dapat mengubah aplikasi, minta BIG-IP mendengarkan panggilan keluar aplikasi dan memicu SLO.

Selengkapnya:

- K42052145: Mengonfigurasi penghentian sesi otomatis (keluar) berdasarkan nama file yang dirujuk URI

- K12056: Gambaran umum opsi menyertakan URI Logout

Aplikasi yang diterbitkan

Aplikasi Anda diterbitkan dan dapat diakses dengan SHA dengan URL aplikasi atau portal Microsoft.

Aplikasi muncul sebagai sumber daya target di Akses Bersyar. Pelajari selengkapnya: Membangun kebijakan Akses Bersyarat.

Untuk peningkatan keamanan, blokir akses langsung ke aplikasi, menegakkan jalur melalui BIG-IP.

Uji

- Pengguna terhubung ke URL eksternal aplikasi, atau di Aplikasi Saya, dan memilih ikon aplikasi.

- Pengguna mengautentikasi ke ID Microsoft Entra.

- Pengguna dialihkan ke titik akhir BIG-IP untuk aplikasi.

- Perintah kata sandi muncul.

- APM mengisi nama pengguna dengan UPN dari ID Microsoft Entra. Nama pengguna bersifat baca-saja untuk konsistensi sesi. Sembunyikan bidang ini, jika diperlukan.

- Informasi dikirimkan.

- Pengguna masuk ke aplikasi.

Pecahkan masalah

Saat memecahkan masalah, pertimbangkan informasi berikut:

BIG-IP melakukan SSO FBA saat mengurai formulir masuk di URI

- BIG-IP mencari tag elemen nama pengguna dan kata sandi dari konfigurasi Anda

Konfirmasikan tag elemen konsisten, atau SSO gagal

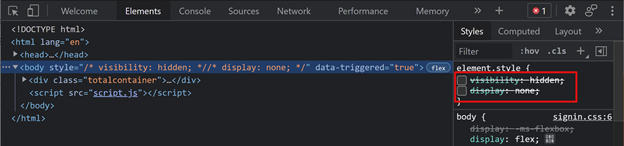

Formulir kompleks yang dihasilkan secara dinamis mungkin memerlukan analisis alat dev untuk memahami formulir masuk

Inisiasi klien lebih baik untuk halaman masuk dengan beberapa formulir

- Anda dapat memilih nama formulir dan mengkustomisasi logika penangan formulir JavaScript

Metode SSO FBA menyembunyikan interaksi formulir untuk mengoptimalkan pengalaman dan keamanan pengguna:

- Anda dapat memvalidasi apakah kredensial disuntikkan

- Dalam mode yang dimulai klien, nonaktifkan pengiriman otomatis formulir di profil SSO Anda

- Gunakan alat dev untuk menonaktifkan dua properti gaya yang mencegah halaman masuk muncul

Meningkatkan verbositas log

Log BIG-IP berisi informasi untuk mengisolasi masalah autentikasi dan SSO. Tingkatkan tingkat verbositas log:

- Buka Kebijakan Akses>Gambaran Umum.

- Pilih Log Peristiwa.

- Pilih Pengaturan.

- Pilih baris aplikasi yang anda terbitkan.

- Pilih Edit.

- Pilih Akses Log Sistem.

- Di daftar SSO, pilih Debug.

- Pilih OK.

- Rekonstruksi masalah tersebut.

- Tinjau log.

Kembalikan pengaturan jika tidak, ada data yang berlebihan.

Pesan kesalahan BIG-IP

Jika kesalahan BIG-IP muncul setelah praautentikasi Microsoft Entra, masalahnya mungkin terkait dengan ID Microsoft Entra dan BIG-IP SSO.

- .

- Pilih Akses laporan.

- Jalankan laporan selama satu jam terakhir.

- Tinjau log untuk petunjuk.

Gunakan tautan Tampilkan variabel sesi untuk sesi Anda untuk menentukan apakah APM menerima klaim Microsoft Entra yang diharapkan.

Tidak ada pesan kesalahan BIG-IP

Jika tidak ada pesan kesalahan BIG-IP yang muncul, masalah mungkin terkait dengan permintaan back-end, atau SSO BIG-IP-to-application.

- Pilih Kebijakan Akses>Gambaran Umum.

- Pilih Sesi Aktif.

- Pilih tautan sesi aktif.

Gunakan tautan Lihat Variabel di lokasi ini untuk membantu menentukan akar penyebab, terutama jika APM gagal mendapatkan pengidentifikasi pengguna dan kata sandi yang benar.

Untuk mempelajari lebih lanjut, buka techdocs.f5.com untuk Bab Manual: Variabel Sesi.