Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Zero Trust adalah model keamanan baru yang mengasumsikan pelanggaran dan memverifikasi setiap permintaan seolah-olah berasal dari jaringan yang tidak terkendali. Dalam artikel ini, Anda akan mempelajari tentang prinsip panduan Zero Trust dan menemukan sumber daya untuk membantu Anda menerapkan Zero Trust.

Prinsip panduan Zero Trust

Saat ini, organisasi membutuhkan model keamanan baru yang secara efektif beradaptasi dengan kompleksitas lingkungan modern, merangkul tenaga kerja seluler, dan melindungi orang, perangkat, aplikasi, dan data di mana pun mereka berada.

Untuk mengatasi dunia komputasi baru ini, Microsoft sangat merekomendasikan model keamanan Zero Trust, yang didasarkan pada prinsip panduan ini:

- Verifikasi secara eksplisit - Selalu autentikasi dan otorisasi berdasarkan semua titik data yang tersedia.

- Gunakan akses hak istimewa paling sedikit - Batasi akses pengguna dengan Just-In-Time dan Just-Enough-Access (JIT/JEA), kebijakan adaptif berbasis risiko, dan perlindungan data.

- Asumsikan pembobolan - Meminimalkan radius ledakan dan segmentasi akses. Verifikasi enkripsi menyeluruh dan gunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan.

Untuk informasi selengkapnya tentang Zero Trust, lihat Pusat Panduan Zero Trust Microsoft.

Arsitektur Zero Trust

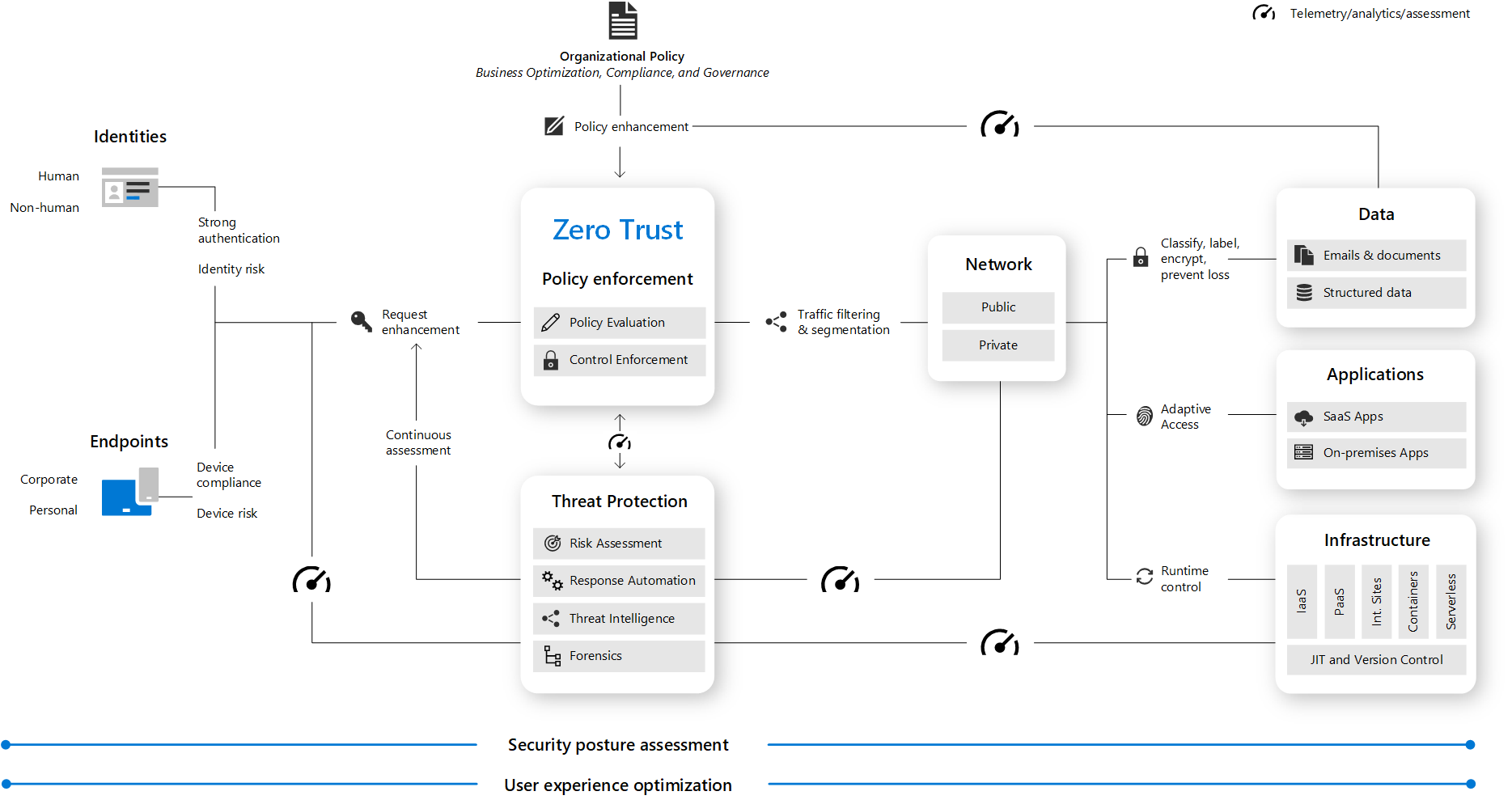

Pendekatan Zero Trust meluas ke seluruh kawasan digital dan berfungsi sebagai filosofi keamanan terintegrasi dan strategi end-to-end.

Ilustrasi ini memberikan representasi elemen utama yang berkontribusi pada Zero Trust.

Dalam ilustrasi:

- Penegakan kebijakan keamanan berada di pusat arsitektur Zero Trust. Ini termasuk autentikasi Multifaktor dengan akses bersyarah yang memperhitungkan risiko akun pengguna, status perangkat, serta kriteria dan kebijakan lain yang Anda tetapkan.

- Identitas, perangkat (juga disebut titik akhir), data, aplikasi, jaringan, dan komponen infrastruktur lainnya semuanya dikonfigurasi dengan keamanan yang sesuai. Kebijakan yang dikonfigurasi untuk setiap komponen ini dikoordinasikan dengan strategi Zero Trust Anda secara keseluruhan. Misalnya, kebijakan perangkat menentukan kriteria perangkat yang sehat dan kebijakan akses bersyarat memerlukan perangkat yang sehat untuk akses ke aplikasi dan data tertentu.

- Perlindungan ancaman dan inteligensi memantau lingkungan, memunculkan risiko saat ini, dan mengambil tindakan otomatis untuk memulihkan serangan.

Untuk informasi selengkapnya tentang menyebarkan komponen teknologi arsitektur Zero Trust, lihat Solusi Penyebaran Zero Trust Microsoft.

Sebagai alternatif untuk panduan penyebaran yang menyediakan langkah-langkah konfigurasi untuk setiap komponen teknologi yang dilindungi oleh prinsip Zero Trust, panduan Rencana Modernisasi Cepat (RaMP) didasarkan pada inisiatif dan memberi Anda serangkaian jalur penyebaran untuk lebih cepat menerapkan lapisan perlindungan utama.

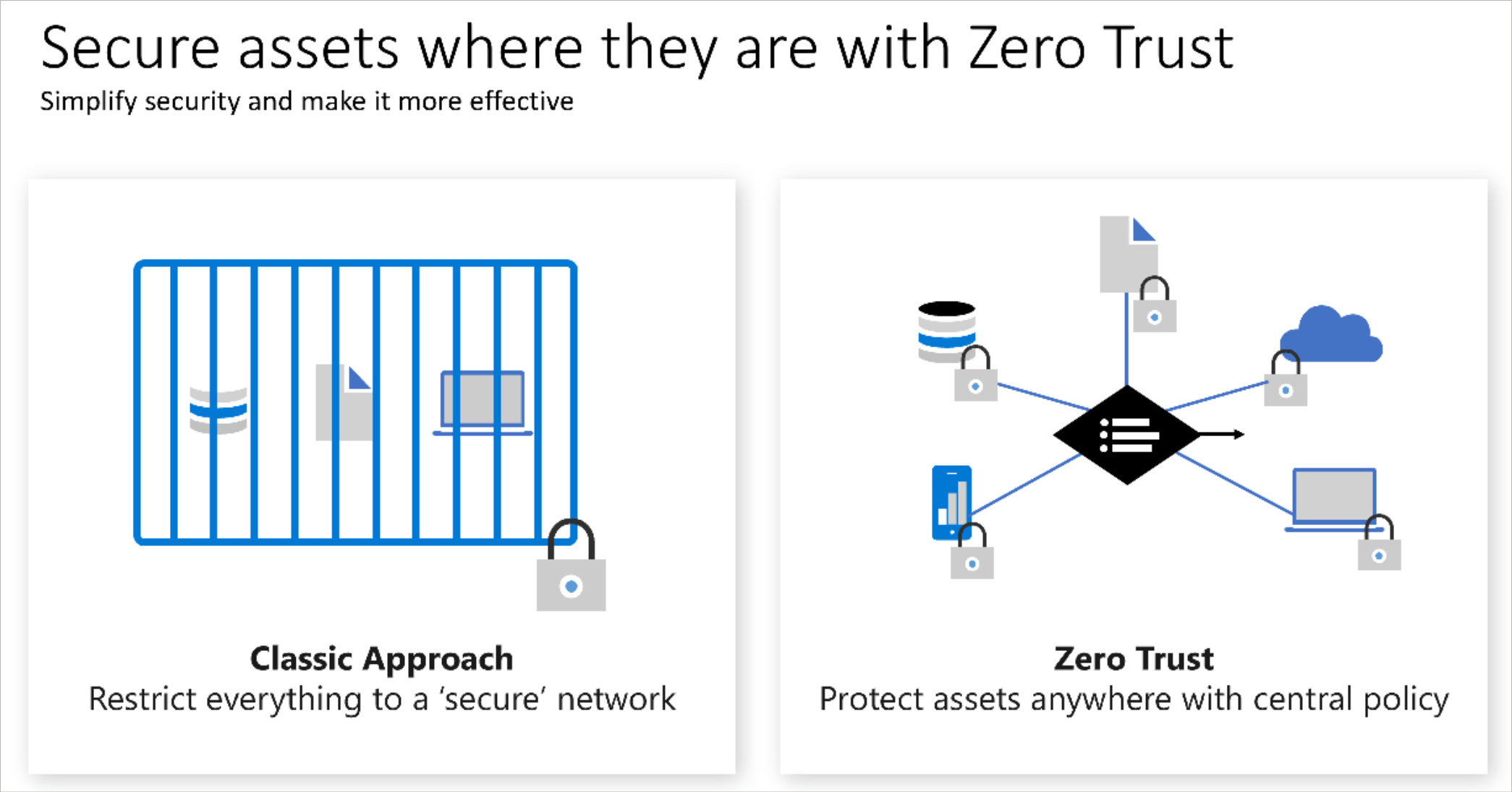

Dari perimeter keamanan ke Zero Trust

Pendekatan tradisional kontrol akses untuk TI telah didasarkan pada pembatasan akses ke jaringan perusahaan dan kemudian melengkapinya dengan lebih banyak kontrol yang sesuai. Model ini membatasi semua sumber daya ke koneksi jaringan milik perusahaan dan menjadi terlalu ketat untuk memenuhi kebutuhan perusahaan dinamis.

Organisasi harus merangkul pendekatan Zero Trust untuk mengakses kontrol saat mereka merangkul pekerjaan jarak jauh dan menggunakan teknologi cloud untuk mengubah model bisnis, model keterlibatan pelanggan, keterlibatan karyawan, dan model pemberdayaan secara digital.

Prinsip zero trust membantu membangun dan terus meningkatkan jaminan keamanan, sambil menjaga fleksibilitas untuk mengimbangi dunia baru ini. Sebagian besar perjalanan tanpa kepercayaan dimulai dengan kontrol akses dan fokus pada identitas sebagai kontrol pilihan dan utama sementara mereka terus merangkul teknologi keamanan jaringan sebagai elemen utama. Teknologi jaringan dan taktik perimeter keamanan masih ada dalam model kontrol akses modern, tetapi mereka bukan pendekatan yang dominan dan lebih disukai dalam strategi kontrol akses lengkap.

Untuk informasi selengkapnya tentang transformasi kontrol akses Zero Trust, lihatlah kontrol akses dari Cloud Adoption Framework.

Akses bersyarat dengan Zero Trust

Pendekatan Microsoft untuk Zero Trust mencakup Akses Bersyarat sebagai mesin kebijakan utama. Akses Bersyarat digunakan sebagai mesin penggerak kebijakan untuk arsitektur Zero Trust yang mencakup definisi kebijakan dan penegakan kebijakan. Berdasarkan berbagai sinyal atau kondisi, Akses Bersyarat dapat memblokir atau memberikan akses terbatas ke sumber daya.

Untuk mempelajari selengkapnya tentang membuat model akses berdasarkan Akses Bersyariah yang selaras dengan prinsip panduan Zero Trust, lihat Akses Bersyariah untuk Zero Trust.

Mengembangkan aplikasi menggunakan prinsip Zero Trust

Zero Trust adalah kerangka kerja keamanan yang tidak bergantung pada kepercayaan implisit yang diberikan untuk interaksi di balik perimeter jaringan yang aman. Sebaliknya, ia menggunakan prinsip-prinsip verifikasi eksplisit, akses paling tidak istimewa, dan dengan asumsi pelanggaran untuk menjaga keamanan pengguna dan data sambil memungkinkan skenario umum seperti akses ke aplikasi dari luar perimeter jaringan.

Sebagai pengembang, penting bagi Anda untuk menggunakan prinsip Zero Trust untuk menjaga keamanan pengguna dan data. Pengembang aplikasi dapat meningkatkan keamanan aplikasi, meminimalkan dampak pelanggaran, dan memastikan bahwa aplikasi mereka memenuhi persyaratan keamanan pelanggan mereka dengan mengadopsi prinsip Zero Trust.

Untuk informasi selengkapnya tentang kunci praktik terbaik untuk menjaga keamanan aplikasi Anda, lihat:

- Membangun aplikasi Microsoft dengan pendekatan Zero Trust untuk identitas

- Membangun aplikasi yang siap untuk Zero Trust dengan menggunakan fitur dan alat dari platform identitas Microsoft

Zero Trust dan Microsoft 365

Microsoft 365 dibangun dengan banyak kemampuan perlindungan keamanan dan informasi untuk membantu Anda membangun Zero Trust ke lingkungan Anda. Banyak kemampuan dapat diperluas untuk melindungi akses ke aplikasi SaaS lain yang digunakan organisasi Anda dan data dalam aplikasi ini. Lihat menyebarkan Zero Trust untuk Microsoft 365 untuk mempelajari selengkapnya.

Untuk mempelajari tentang rekomendasi dan konsep inti untuk menyebarkan kebijakan dan konfigurasi email, dokumen, dan aplikasi yang aman untuk akses Zero Trust ke Microsoft 365, lihat Identitas Zero Trust dan konfigurasi akses perangkat.

Langkah selanjutnya

- Untuk mempelajari cara meningkatkan solusi keamanan Anda dengan mengintegrasikan dengan produk Microsoft, lihat Mengintegrasikan dengan solusi Zero Trust Microsoft