Praktik terbaik untuk peran Microsoft Entra

Artikel ini menjelaskan beberapa praktik terbaik untuk menggunakan kontrol akses berbasis peran Microsoft Entra (Microsoft Entra RBAC). Praktik terbaik ini berasal dari pengalaman kami dengan Microsoft Entra RBAC dan pengalaman pelanggan seperti Anda. Kami mendorong Anda untuk juga membaca panduan keamanan terperinci kami di Mengamankan akses istimewa untuk penyebaran hibrid dan cloud di ID Microsoft Entra.

1. Terapkan prinsip hak istimewa paling sedikit

Saat merencanakan strategi kontrol akses Anda, ini adalah praktik terbaik untuk mengelola hak istimewa paling sedikit. Hak istimewa paling sedikit berarti Anda memberi admi Anda izin yang mereka butuhkan untuk melakukan pekerjaan mereka. Ada tiga aspek yang perlu dipertimbangkan ketika Anda menetapkan peran kepada admin Anda: sekumpulan izin tertentu, dalam cakupan tertentu, untuk periode waktu tertentu. Hindari menetapkan peran yang lebih luas pada cakupan yang lebih luas, meskipun di awal terkesan lebih tepat untuk melakukannya. Dengan membatasi peran dan cakupan, Anda membatasi sumber daya apa yang berisiko jika keamanan utama bisa dikompromikan. Microsoft Entra RBAC mendukung lebih dari 65 peran bawaan. Ada peran Microsoft Entra untuk mengelola objek direktori seperti pengguna, grup, dan aplikasi, dan juga untuk mengelola layanan Microsoft 365 seperti Exchange, SharePoint, dan Intune. Untuk lebih memahami peran bawaan Microsoft Entra, lihat Memahami peran di ID Microsoft Entra. Jika tidak ada peran bawaan yang sesuai dengan kebutuhan Anda, Anda bisa membuat peran kustom Anda sendiri.

Menemukan peran yang tepat

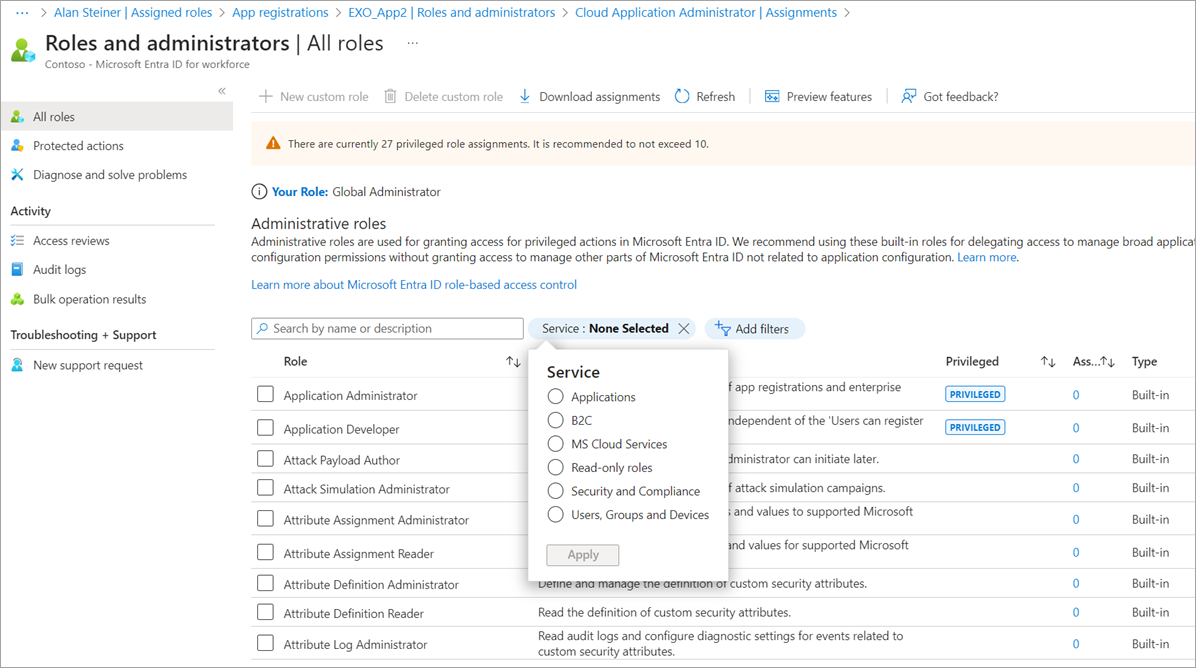

Ikuti langkah-langkah ini untuk membantu Anda menemukan peran yang tepat.

Masuk ke Pusat Admin Microsoft Entra.

Telusuri Peran Identitas>& Peran admin>& admin.

Gunakan filter Layanan untuk mempersempit daftar peran.

Lihat dokumentasi peran bawaan Microsoft Entra. Izin yang terkait dengan setiap peran dicantumkan bersama untuk keterbacaan yang lebih baik. Untuk memahami struktur dan arti izin peran, lihat Cara memahami izin peran.

Lihat ke dokumentasi Peran dengan hak istimewa paling sedikit menurut tugas.

2. Gunakan Azure Active Directory Privileged Identity Management untuk memberikan akses just-in-time

Salah satu prinsip hak istimewa paling sedikit adalah bahwa akses harus diberikan hanya jika diperlukan. Microsoft Entra Privileged Identity Management (PIM) memungkinkan Anda memberikan akses just-in-time kepada administrator Anda. Microsoft menyarankan agar Anda menggunakan PIM di MICROSOFT Entra ID. Dengan menggunakan PIM, pengguna dapat dibuat memenuhi syarat untuk peran Microsoft Entra di mana mereka kemudian dapat mengaktifkan peran untuk waktu yang terbatas saat diperlukan. Akses istimewa secara otomatis dihapus ketika jangka waktu berakhir. Anda juga dapat mengonfigurasi pengaturan PIM untuk memerlukan persetujuan, menerima email pemberitahuan saat seseorang mengaktifkan penetapan peran mereka, atau pengaturan peran lainnya. Pemberitahuan memberikan peringatan saat pengguna baru ditambahkan ke peran yang sangat istimewa. Untuk informasi selengkapnya, lihat Mengonfigurasi pengaturan peran Microsoft Entra di Privileged Identity Management.

3. Aktifkan autentikasi multifaktor untuk semua akun administrator Anda

Berdasarkan studi kami, akun Anda 99,9% lebih kecil kemungkinannya untuk dikompromikan jika Anda menggunakan autentikasi multifaktor (MFA).

Anda dapat mengaktifkan MFA pada peran Microsoft Entra menggunakan dua metode:

- Pengaturan peran dalam Privileged Identity Management

- Akses Bersyarat

4. Konfigurasikan tinjauan akses berulang untuk mencabut izin yang tidak diperlukan dari waktu ke waktu

Tinjauan akses memungkinkan organisasi meninjau akses admin secara teratur untuk memastikan hanya orang yang tepat yang memiliki akses berkelanjutan. Mengaudit admin Anda secara teratur sangat penting karena alasan berikut:

- Aktor jahat dapat membahayakan akun.

- Tim dalam sebuah perusahaan sering berubah. Jika tidak ada audit, administrator dapat mengumpulkan akses yang tidak perlu dari waktu ke waktu.

Microsoft menyarankan agar Anda menggunakan tinjauan akses untuk menemukan dan menghapus penetapan peran yang tidak lagi diperlukan. Ini membantu Anda mengurangi risiko akses yang tidak sah atau berlebihan dan mempertahankan standar kepatuhan Anda.

Untuk informasi tentang tinjauan akses untuk peran, lihat Membuat tinjauan akses sumber daya Azure dan peran Microsoft Entra di PIM. Untuk informasi tentang tinjauan akses grup yang diberi peran, lihat Membuat tinjauan akses grup dan aplikasi di ID Microsoft Entra.

5. Batasi jumlah Administrator Global menjadi kurang dari 5

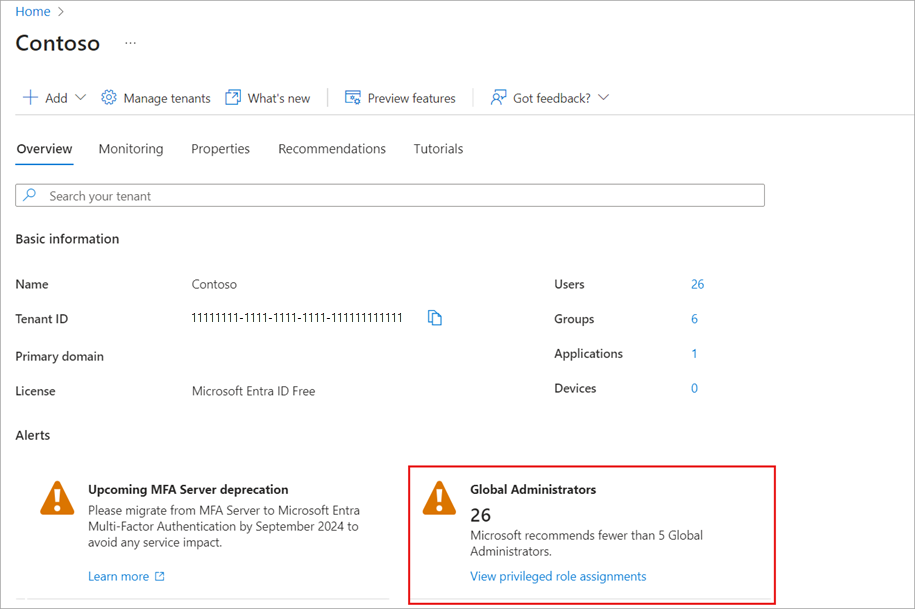

Sebagai praktik terbaik, Microsoft menyarankan agar Anda menetapkan peran Administrator Global menjadi kurang dari lima orang di organisasi Anda. Administrator Global pada dasarnya memiliki akses yang tidak terbatas, dan yang terbaik adalah menjaga permukaan serangan tetap rendah. Seperti yang dinyatakan sebelumnya, semua akun ini harus dilindungi dengan autentikasi multifaktor.

Jika Anda memiliki 5 penetapan peran Administrator Global istimewa atau lebih, kartu pemberitahuan Administrator Global ditampilkan di halaman Gambaran Umum Microsoft Entra untuk membantu Anda memantau penetapan peran Administrator Global.

Secara default, saat pengguna mendaftar untuk layanan cloud Microsoft, penyewa Microsoft Entra dibuat dan pengguna diberi peran Administrator Global. Pengguna yang diberi peran Administrator Global dapat membaca dan memodifikasi hampir setiap pengaturan administratif di organisasi Microsoft Entra Anda. Dengan beberapa pengecualian, Administrator Global juga dapat membaca dan mengubah semua pengaturan konfigurasi di organisasi Microsoft 365 Anda. Administrator Global juga memiliki kemampuan untuk meningkatkan akses mereka untuk membaca data.

Microsoft menyarankan agar organisasi memiliki dua akun akses darurat khusus cloud yang secara permanen menetapkan peran Administrator Global. Akun ini sangat istimewa dan tidak ditugaskan untuk individu tertentu. Akun terbatas pada skenario darurat atau "pecahkan kaca" di mana akun normal tidak dapat digunakan atau semua administrator lain secara tidak sengaja dikunci. Akun-akun ini harus dibuat mengikuti rekomendasi akun akses darurat.

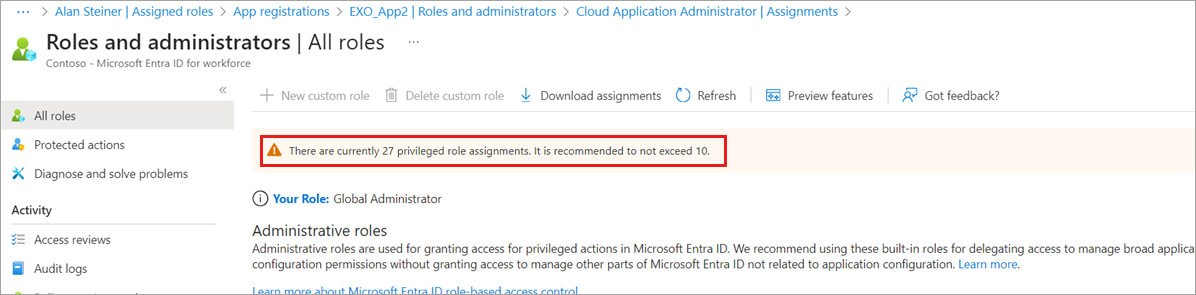

6. Batasi jumlah penetapan peran istimewa hingga kurang dari 10

Beberapa peran termasuk izin istimewa, seperti kemampuan untuk memperbarui kredensial. Karena peran ini berpotensi menyebabkan peningkatan hak istimewa, Anda harus membatasi penggunaan penetapan peran istimewa ini menjadi kurang dari 10 di organisasi Anda. Jika Anda melebihi 10 penetapan peran istimewa, peringatan ditampilkan di halaman Peran dan administrator.

Anda dapat mengidentifikasi peran, izin, dan penetapan peran yang diistimewakan dengan mencari label PRIVILEGED . Untuk informasi selengkapnya, lihat Peran dan izin istimewa di ID Microsoft Entra.

7. Gunakan grup untuk penetapan peran Microsoft Entra dan delegasikan penetapan peran

Jika Anda memiliki sistem tata kelola eksternal yang memanfaatkan grup, maka Anda harus mempertimbangkan untuk menetapkan peran ke grup Microsoft Entra, bukan pengguna individual. Anda juga dapat mengelola grup yang dapat ditetapkan oleh peran di PIM untuk memastikan bahwa tidak ada pemilik atau anggota permanen di grup istimewa ini. Untuk informasi selengkapnya, lihat Privileged Identity Management (PIM) untuk Grup.

Anda dapat menetapkan pemilik ke grup yang dapat ditetapkan oleh peran. Pemilik memutuskan siapa yang ditambahkan atau dihapus dari grup, jadi secara tidak langsung, memutuskan siapa yang mendapatkan penetapan peran. Dengan cara ini, Administrator Peran Istimewa dapat mendelegasikan manajemen peran per peran dengan menggunakan grup. Untuk informasi selengkapnya, lihat Menggunakan grup Microsoft Entra untuk mengelola penetapan peran.

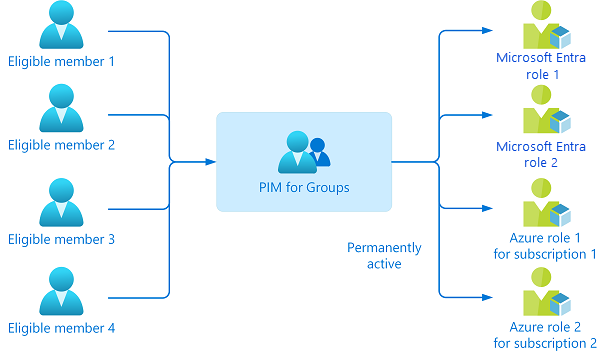

8. Aktifkan beberapa peran sekaligus menggunakan PIM untuk Grup

Mungkin saja seseorang memiliki lima atau enam penugasan yang memenuhi syarat untuk peran Microsoft Entra melalui PIM. Mereka harus mengaktifkan setiap peran secara individual, yang dapat mengurangi produktivitas. Lebih buruk lagi, mereka juga dapat memiliki puluhan atau ratusan sumber daya Azure yang ditetapkan kepada mereka, yang semakin memperburuk masalah.

Dalam hal ini, Anda harus menggunakan Privileged Identity Management (PIM) untuk Grup. Buat PIM untuk Grup dan berikan akses permanen ke beberapa peran (ID Microsoft Entra dan/atau Azure). Jadikan pengguna tersebut sebagai anggota atau pemilik grup yang memenuhi syarat. Hanya dengan satu aktivasi, mereka akan memiliki akses ke semua sumber daya yang ditautkan.

9. Gunakan akun cloud native untuk peran Microsoft Entra

Hindari menggunakan akun lokal yang disinkronkan untuk penetapan peran Microsoft Entra. Jika akun lokal Anda disusupi, akun tersebut juga dapat membahayakan sumber daya Microsoft Entra Anda.