Peran dan izin istimewa di ID Microsoft Entra (pratinjau)

Penting

Label untuk peran dan izin istimewa saat ini dalam PRATINJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk persyaratan hukum yang berlaku pada fitur Azure dalam versi beta, pratinjau, atau belum dirilis secara umum.

ID Microsoft Entra memiliki peran dan izin yang diidentifikasi sebagai istimewa. Peran dan izin ini dapat digunakan untuk mendelegasikan manajemen sumber daya direktori kepada pengguna lain, memodifikasi kredensial, kebijakan autentikasi atau otorisasi, atau mengakses data terbatas. Penetapan peran istimewa dapat menyebabkan peningkatan hak istimewa jika tidak digunakan dengan cara yang aman dan dimaksudkan. Artikel ini menjelaskan peran dan izin istimewa serta praktik terbaik tentang cara menggunakannya.

Peran dan izin mana yang diistimewakan?

Untuk daftar peran dan izin istimewa, lihat Peran bawaan Microsoft Entra. Anda juga dapat menggunakan pusat admin Microsoft Entra, Microsoft Graph PowerShell, atau Microsoft Graph API untuk mengidentifikasi peran, izin, dan penetapan peran yang diidentifikasi sebagai hak istimewa.

Di pusat admin Microsoft Entra, cari label PRIVILEGED .

Pada halaman Peran dan administrator , peran istimewa diidentifikasi di kolom Istimewa . Kolom Penugasan mencantumkan jumlah penetapan peran. Anda juga dapat memfilter peran istimewa.

Saat Anda melihat izin untuk peran istimewa, Anda dapat melihat izin mana yang diistimewakan. Jika Anda melihat izin sebagai pengguna default, Anda tidak akan dapat melihat izin mana yang diistimewakan.

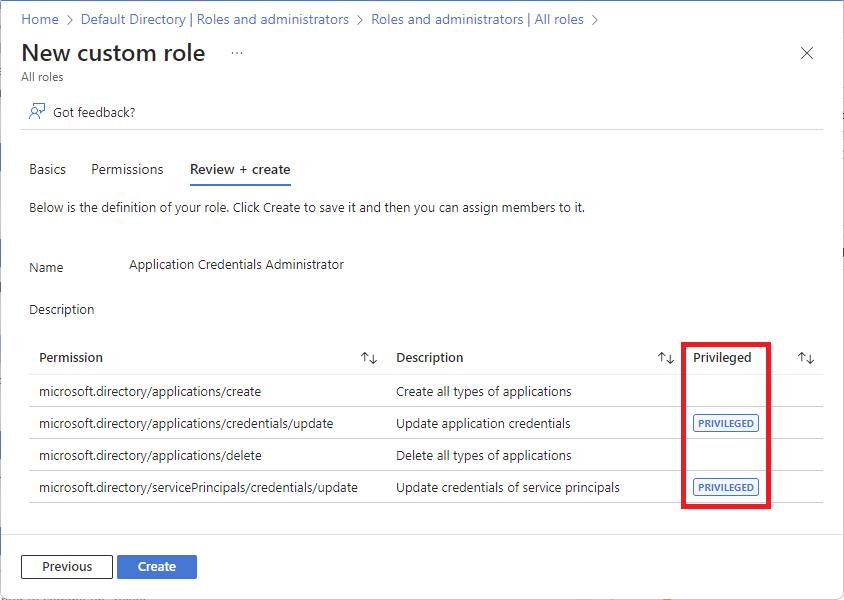

Saat membuat peran kustom, Anda dapat melihat izin mana yang diistimewakan dan peran kustom akan diberi label sebagai hak istimewa.

Praktik terbaik untuk menggunakan peran istimewa

Berikut adalah beberapa praktik terbaik untuk menggunakan peran istimewa.

- Menerapkan prinsip hak istimewa paling rendah

- Gunakan Privileged Identity Management untuk memberikan akses just-in-time

- Mengaktifkan autentikasi multifaktor untuk semua akun administrator Anda

- Konfigurasikan tinjauan akses berulang untuk mencabut izin yang tidak diperlukan dari waktu ke waktu

- Batasi jumlah Administrator Global hingga kurang dari 5

- Batasi jumlah penetapan peran istimewa hingga kurang dari 10

Untuk informasi selengkapnya, lihat Praktik terbaik untuk peran Microsoft Entra.

Izin istimewa versus tindakan yang dilindungi

Izin istimewa dan tindakan yang dilindungi adalah kemampuan terkait keamanan yang memiliki tujuan berbeda. Izin yang memiliki label PRIVILEGED membantu Anda mengidentifikasi izin yang dapat menyebabkan peningkatan hak istimewa jika tidak digunakan dengan cara yang aman dan dimaksudkan. Tindakan yang dilindungi adalah izin peran yang telah ditetapkan kebijakan Akses Bersyarat untuk keamanan tambahan, seperti memerlukan autentikasi multifaktor. Persyaratan Akses Bersyarkat diberlakukan saat pengguna melakukan tindakan yang dilindungi. Tindakan yang dilindungi saat ini dalam Pratinjau. Untuk informasi selengkapnya, lihat Apa itu tindakan yang dilindungi di MICROSOFT Entra ID?.

| Kemampuan | Izin istimewa | Tindakan terproteksi |

|---|---|---|

| Mengidentifikasi izin yang harus digunakan dengan cara yang aman | ✅ | |

| Memerlukan keamanan tambahan untuk melakukan tindakan | ✅ |

Terminologi

Untuk memahami peran dan izin istimewa di ID Microsoft Entra, ini membantu mengetahui beberapa terminologi berikut.

| Term | Definisi |

|---|---|

| tindakan | Aktivitas yang dapat dilakukan perwakilan keamanan pada jenis objek. Terkadang disebut sebagai operasi. |

| izin | Definisi yang menentukan aktivitas yang dapat dilakukan prinsip keamanan pada jenis objek. Izin mencakup satu atau beberapa tindakan. |

| izin istimewa | Di ID Microsoft Entra, izin yang dapat digunakan untuk mendelegasikan manajemen sumber daya direktori kepada pengguna lain, memodifikasi kredensial, kebijakan autentikasi atau otorisasi, atau mengakses data terbatas. |

| peran istimewa | Peran bawaan atau kustom yang memiliki satu atau beberapa izin istimewa. |

| penetapan peran istimewa | Penetapan peran yang menggunakan peran istimewa. |

| elevasi hak istimewa | Ketika perwakilan keamanan mendapatkan lebih banyak izin daripada peran yang ditetapkan awalnya disediakan dengan meniru peran lain. |

| tindakan terlindungi | Izin dengan Akses Bersyarah diterapkan untuk keamanan tambahan. |

Cara memahami izin peran

Skema untuk izin secara longgar mengikuti format REST Microsoft Graph:

<namespace>/<entity>/<propertySet>/<action>

Contohnya:

microsoft.directory/applications/credentials/update

| Elemen izin | Deskripsi |

|---|---|

| namespace | Produk atau layanan yang memaparkan tugas dan ditambahkan dengan microsoft. Misalnya, semua tugas di MICROSOFT Entra ID menggunakan microsoft.directory namespace layanan. |

| entitas | Fitur logika atau komponen yang diekspos oleh layanan di Microsoft Graph. Misalnya, MICROSOFT Entra ID mengekspos Pengguna dan Grup, OneNote mengekspos Catatan, dan Exchange mengekspos Kotak Surat dan Kalender. Ada kata kunci khusus yaitu allEntities untuk menentukan semua entitas dalam sebuah namespace layanan. Ini sering digunakan dalam peran yang memberikan akses ke seluruh produk. |

| propertySet | Properti atau aspek spesifik entitas tempat akses diberikan. Misalnya, microsoft.directory/applications/authentication/read memberikan kemampuan untuk membaca URL balasan, URL keluar, dan properti alur implisit pada objek aplikasi di ID Microsoft Entra.

|

| tindakan | Operasi diberikan, paling banyak yaitu membuat, membaca, memperbarui, atau menghapus (CRUD). Ada kata kunci spesial yaitu allTasks untuk menentukan semua kemampuan di atas (membuat, membaca, memperbarui, dan menghapus). |

Membandingkan peran autentikasi

Tabel berikut membandingkan kemampuan peran terkait autentikasi.

| Peran | Mengelola metode autentikasi pengguna | Mengelola autentikasi multifaktor per pengguna | Mengelola pengaturan autentikasi multifaktor | Mengelola kebijakan metode autentikasi | Mengelola kebijakan perlindungan kata sandi | Memperbarui properti sensitif | Menghapus dan memulihkan pengguna |

|---|---|---|---|---|---|---|---|

| Admin Autentikasi | Ya untuk beberapa pengguna | Ya untuk beberapa pengguna | Ya | No | Tidak | Ya untuk beberapa pengguna | Ya untuk beberapa pengguna |

| Admin Autentikasi Istimewa | Ya untuk semua pengguna | Ya untuk semua pengguna | Tidak | No | Tidak | Ya untuk semua pengguna | Ya untuk semua pengguna |

| Admin Kebijakan Autentikasi | Tidak | Ya | Ya | Ya | Ya | No | Tidak |

| Admin Pengguna | Tidak | No | No | No | Tidak | Ya untuk beberapa pengguna | Ya untuk beberapa pengguna |

Siapa yang dapat mengatur ulang kata sandi

Dalam tabel berikut, kolom mencantumkan peran yang dapat mengatur ulang kata sandi dan membatalkan token refresh. Barisnya berisi peran yang dapat diatur ulang kata sandinya. Misalnya, Administrator Kata Sandi dapat mengatur ulang kata sandi untuk Pembaca Direktori, Pengundang Tamu, Administrator Kata Sandi, dan pengguna tanpa peran administrator. Jika pengguna diberi peran lain, Administrator Kata Sandi tidak dapat mengatur ulang kata sandi mereka.

Tabel berikut adalah untuk peran yang ditugaskan di cakupan penyewa. Untuk peran yang ditugaskan pada cakupan unit administrasi, pembatasan lebih lanjut berlaku.

| Peran yang kata sandinya dapat diatur ulang | Admin Kata Sandi | Admin meja bantuan | Admin Autentikasi | Admin Pengguna | Admin Autentikasi Istimewa | Admin global |

|---|---|---|---|---|---|---|

| Admin Autentikasi | ✅ | ✅ | ✅ | |||

| Pembaca Direktori | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Admin global | ✅ | ✅* | ||||

| Admin Grup | ✅ | ✅ | ✅ | |||

| Pengundang Tamu | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Admin meja bantuan | ✅ | ✅ | ✅ | ✅ | ||

| Pembaca Pusat Pesan | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Admin Kata Sandi | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Admin Autentikasi Istimewa | ✅ | ✅ | ||||

| Admin Peran Istimewa | ✅ | ✅ | ||||

| Pembaca Laporan | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Pengguna (tidak ada peran admin) |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Pengguna (tidak ada peran admin, tetapi anggota atau pemilik grup yang dapat ditetapkan peran) |

✅ | ✅ | ||||

| Pengguna dengan peran yang dilingkup ke unit administratif manajemen terbatas | ✅ | ✅ | ||||

| Admin Pengguna | ✅ | ✅ | ✅ | |||

| Manajer Keberhasilan Pengalaman Pengguna | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Pembaca Laporan Ringkasan Penggunaan | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Semua peran kustom | ✅ | ✅ |

Penting

Peran Dukungan Tingkat Mitra dapat mengatur ulang kata sandi dan membatalkan token refresh untuk semua non-administrator dan administrator (termasuk Administrator Global). Peran Dukungan Tingkat Mitra1 dapat mengatur ulang kata sandi dan membatalkan token refresh hanya untuk non-administrator. Peran ini tidak boleh digunakan karena tidak digunakan lagi.

Kemampuan untuk mengatur ulang kata sandi mencakup kemampuan untuk memperbarui properti sensitif berikut yang diperlukan untuk pengaturan ulang kata sandi mandiri:

- businessPhones

- mobilePhone

- otherMails

Siapa yang dapat melakukan tindakan sensitif

Beberapa administrator dapat melakukan tindakan sensitif berikut untuk beberapa pengguna. Semua pengguna dapat membaca properti sensitif.

| Tindakan sensitif | Nama properti sensitif |

|---|---|

| Menonaktifkan atau mengaktifkan pengguna | accountEnabled |

| Memperbarui telepon bisnis | businessPhones |

| Memperbarui ponsel | mobilePhone |

| Memperbarui ID lokal yang tidak dapat diubah | onPremisesImmutableId |

| Memperbarui email lain | otherMails |

| Memperbarui profil kata sandi | passwordProfile |

| Memperbarui nama prinsipal pengguna | userPrincipalName |

| Menghapus atau memulihkan pengguna | Tidak berlaku |

Dalam tabel berikut, kolom mencantumkan peran yang bisa melakukan tindakan sensitif. Baris mencantumkan peran tempat tindakan sensitif dapat dilakukan.

Tabel berikut adalah untuk peran yang ditugaskan di cakupan penyewa. Untuk peran yang ditugaskan pada cakupan unit administrasi, pembatasan lebih lanjut berlaku.

| Peran yang dapat dilakukan oleh tindakan sensitif | Admin Autentikasi | Admin Pengguna | Admin Autentikasi Istimewa | Admin global |

|---|---|---|---|---|

| Admin Autentikasi | ✅ | ✅ | ✅ | |

| Pembaca Direktori | ✅ | ✅ | ✅ | ✅ |

| Admin global | ✅ | ✅ | ||

| Admin Grup | ✅ | ✅ | ✅ | |

| Pengundang Tamu | ✅ | ✅ | ✅ | ✅ |

| Admin meja bantuan | ✅ | ✅ | ✅ | |

| Pembaca Pusat Pesan | ✅ | ✅ | ✅ | ✅ |

| Admin Kata Sandi | ✅ | ✅ | ✅ | ✅ |

| Admin Autentikasi Istimewa | ✅ | ✅ | ||

| Admin Peran Istimewa | ✅ | ✅ | ||

| Pembaca Laporan | ✅ | ✅ | ✅ | ✅ |

| Pengguna (tidak ada peran admin) |

✅ | ✅ | ✅ | ✅ |

| Pengguna (tidak ada peran admin, tetapi anggota atau pemilik grup yang dapat ditetapkan peran) |

✅ | ✅ | ||

| Pengguna dengan peran yang dilingkup ke unit administratif manajemen terbatas | ✅ | ✅ | ||

| Admin Pengguna | ✅ | ✅ | ✅ | |

| Manajer Keberhasilan Pengalaman Pengguna | ✅ | ✅ | ✅ | ✅ |

| Pembaca Laporan Ringkasan Penggunaan | ✅ | ✅ | ✅ | ✅ |

| Semua peran kustom | ✅ | ✅ |

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk