Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Jika Anda admin lingkungan atau admin Microsoft Power Platform, Anda dapat mengelola aplikasi yang dibuat di organisasi Anda.

Admin dapat melakukan hal berikut dari pusat admin Power Platform:

- Menambahkan atau mengubah pengguna dengan siapa aplikasi dibagikan

- Menghapus aplikasi yang saat ini tidak digunakan

Prasyarat

- Paket Power Apps atau paket Power Automate. Selain itu, Anda bisa mendaftar uji coba gratis Power Apps.

- Admin lingkungan Power Apps atau izin admin Power Platform. Untuk informasi lebih lanjut, lihat Administrasi lingkungan di Power Apps.

Mengelola Power Apps

- Masuk ke pusat admin Power Platform.

- Di panel navigasi, pilih Kelola.

- Di panel Kelola, pilih Lingkungan.

- Pada halaman Lingkungan, pilih lingkungan.

- Di panel Sumber Daya, pilih Power Apps.

- Pilih aplikasi yang ingin Anda kelola.

- Di bilah perintah, pilih tindakan yang Anda inginkan: Bagikan atau Hapus.

Mengelola siapa yang dapat berbagi aplikasi kanvas

Power Apps menghormati hak istimewa Bagikan aplikasi kanvas di Dataverse. Pengguna tidak akan dapat berbagi aplikasi kanvas di lingkungan jika pengguna tidak memiliki peran keamanan dengan hak istimewa Berbagi Aplikasi Kanvas yang diatur ke nilai selain Tidak ada yang dipilih. Hak istimewa Berbagi Aplikasi Kanvas Dataverse ini juga dihormati di lingkungan default. Baca Mengedit pengaturan peran keamananuntuk mempelajari lebih lanjut.

Catatan

Kemampuan untuk secara rinci mengontrol hak istimewa Berbagi Aplikasi Kanvas di peran keamanan memerlukan Dataverse di lingkungan yang memungkinkan hak istimewa diubah. Power Apps tidak secara terpisah mengenali hak istimewa entitas aplikasi Kanvas Dataverse lainnya yang ditetapkan untuk lingkungan tersebut.

Pembaruan sistem dapat menghapus penyesuaian ke peran keamanan yang ditetapkan sebelumnya, termasuk pembuat lingkungan. Ini berarti penghapusan hak istimewa berbagi aplikasi kanvas dapat dimasukkan ulang selama pembaruan sistem. Hingga penyesuaian ke hak istimewa berbagi aplikasi kanvas dipertahankan selama pembaruan sistem, penyesuaian hak istimewa berbagi mungkin harus diterapkan kembali.

Menampilkan konten kesalahan tata kelola organisasi Anda

Jika Anda menentukan konten pesan kesalahan tata kelola untuk muncul dalam pesan kesalahan, konten tersebut disertakan dalam pesan kesalahan yang ditampilkan saat pengguna mengamati bahwa mereka tidak memiliki izin untuk berbagi aplikasi di lingkungan. Pelajari lebih lanjut dalam perintah konten pesan kesalahan tata kelola PowerShell.

Bedakan pembuat formulir kustom Microsoft SharePoint dari Pembuat Lingkungan umum

Selain kemampuan untuk menyimpan sumber daya formulir kustom SharePoint ke lingkungan non-default, Anda juga dapat membatasi hak istimewa pembuat hanya untuk dapat membuat dan mengedit formulir kustom SharePoint di lingkungan non-default. Di luar lingkungan default, admin dapat membatalkan penetapan peran keamanan Pembuat Lingkungan dari pengguna dan menetapkan peran keamanan pembuat formulir kustom SharePoint.

Catatan

Kemampuan untuk membedakan pembuat formulir kustom SharePoint dari Pembuat Lingkungan umum memerlukan Dataverse di lingkungan dengan hak istimewa yang akan diubah.

Pengguna dengan hanya peran pembuat formulir kustom SharePoint di lingkungan tidak akan melihat lingkungan dalam daftar lingkungan di Power Apps atau Power Automate.

Lakukan langkah berikut untuk membatasi hak istimewa pembuat agar hanya dapat membuat dan mengedit formulir kustom SharePoint di lingkungan non-default.

Minta admin menetapkan lingkungan untuk formulir kustom SharePoint yang berbeda dari lingkungan default.

Minta admin menginstal solusi pembuat formulir kustom SharePoint dari Marketplace ke lingkungan Anda yang ditunjuk untuk formulir kustom SharePoint.

Di pusat admin Power Platform, pilih lingkungan yang Anda tetapkan untuk formulir kustom SharePoint pada langkah satu dan tetapkan peran keamanan pembuat formulir kustom SharePoint kepada pengguna yang diharapkan untuk membuat formulir kustom SharePoint. Lihat Menetapkan peran keamanan kepada pengguna di lingkungan yang memiliki database Dataverse.

Tanya jawab

Dapatkah saya mengedit hak istimewa di peran keamanan pembuat formulir kustom SharePoint?

Tidak, peran keamanan pembuat formulir kustom SharePoint ditambahkan ke lingkungan dengan mengimpor solusi yang tidak dapat disesuaikan. Perhatikan, pembuatan formulir kustom SharePoint mengharuskan pengguna untuk memiliki izin di SharePoint dan Power Platform. Platform ini memverifikasi pengguna telah menulis izin untuk daftar yang ditargetkan yang dibuat menggunakan Microsoft Lists dan pengguna memiliki izin di Power Platform untuk membuat atau memperbarui formulir kustom SharePoint. Agar pembuat formulir kustom SharePoint memenuhi pemeriksaan Power Platform, pengguna harus memiliki peran keamanan formulir kustom SharePoint atau peran keamanan Pembuat Lingkungan.

Apakah pengguna hanya dengan peran pembuat formulir kustom SharePoint akan melihat lingkungan di pemilih lingkungan make.powerapps.com?

Tidak, pembuat tidak memiliki peran keamanan yang dipanggil di dokumentasi Pilih lingkungan tidak akan melihat lingkungan di pemilih lingkungan di https://make.powerapps.com. Pengguna dengan peran pembuat formulir kustom SharePoint mungkin mencoba menavigasi ke lingkungan dengan memanipulasi URI. Jika pengguna mencoba membuat aplikasi mandiri, mereka akan melihat kesalahan izin.

Mengelola status karantina aplikasi

Sebagai pelengkap kebijakan pencegahan kehilangan data Power Platform, platform Power memungkinkan admin untuk 'mengkarantina' sumber daya, mengatur pagar pembatas untuk pengembangan kode rendah. Status karantina sumber daya dikelola oleh admin dan mengontrol apakah sumber daya dapat diakses oleh pengguna akhir. Di Power Apps, kemampuan ini memungkinkan admin untuk secara langsung membatasi ketersediaan aplikasi yang mungkin perlu diperhatikan untuk memenuhi persyaratan kepatuhan organisasi.

Catatan

Aplikasi yang dikarantina tidak akan dapat diakses oleh pengguna yang belum pernah meluncurkan aplikasi ini sebelumnya.

Aplikasi yang dikarantina dapat diakses, sesaat, oleh pengguna yang telah memutar aplikasi ini sebelum dikarantina. Pengguna ini mungkin dapat menggunakan aplikasi yang dikarantina selama beberapa detik jika mereka pernah menggunakannya sebelumnya. Tetapi setelah itu, mereka akan mendapatkan pesan yang memberi tahu mereka bahwa aplikasi tersebut dikarantina jika mereka mencoba membukanya lagi.

Tabel berikut menjelaskan bagaimana kondisi karantina mempengaruhi pengalaman bagi admin, pembuat, dan pengguna akhir.

| Persona | Pengalaman |

|---|---|

| Admin | Terlepas dari status karantina aplikasi, aplikasi terlihat oleh admin di Pusat Admin Power Platform dan cmdlet PowerShell. |

| Pembuat | Terlepas dari status karantina aplikasi, aplikasi tetap dapat terlihat dan https://make.powerapps.com dapat dibuka untuk pengeditan di Power Apps Studio. |

| Pengguna Akhir | Aplikasi yang dikarantina menyajikan pengguna akhir yang meluncurkan aplikasi pesan yang menunjukkan bahwa mereka tidak dapat mengakses aplikasi. |

Pengguna akhir akan melihat pesan kesalahan saat mereka meluncurkan aplikasi yang telah dikarantina.

Berikut adalah tabel yang menunjukkan dukungan karantina:

| Jenis Power Apps | Dukungan karantina |

|---|---|

| Aplikasi Kanvas | Tersedia secara umum |

| Aplikasi yang diarahkan model | Belum didukung |

Mengarantina aplikasi

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Membatalkan karantina aplikasi

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Mendapatkan status karantina aplikasi

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Lingkungan Terkelola: Akses bersyarat pada aplikasi individual

Selain menghormati kebijakan akses bersyarat yang diterapkan ke layanan Power Apps, di Lingkungan Terkelola dimungkinkan untuk menerapkan kebijakan akses bersyarat Microsoft Entra ke masing-masing aplikasi yang dibuat menggunakan Power Apps. Misalnya, admin dapat menerapkan kebijakan akses bersyarat yang memerlukan autentikasi multi-faktor hanya pada aplikasi yang berisi data sensitif. Power Apps menggunakan konteks autentikasi akses bersyarat sebagai mekanisme untuk menargetkan kebijakan akses bersyarat pada aplikasi terperinci. Admin adalah orang yang diizinkan untuk menambah dan menghilangkan konteks autentikasi pada aplikasi. Pembuat tidak dapat mengedit konteks autentikasi edit pada aplikasi.

Catatan

- Konteks autentikasi yang ditetapkan pada aplikasi tidak dipindahkan dengan aplikasi dalam solusi dan dipindahkan di seluruh lingkungan. Pilihan ini memungkinkan konteks autentikasi yang berbeda untuk diterapkan ke aplikasi di lingkungan yang berbeda. Selain itu, saat aplikasi bergerak di seluruh lingkungan melalui solusi, konteks autentikasi yang diatur dalam lingkungan dipertahankan. Contohnya, jika konteks autentikasi diatur pada aplikasi dalam lingkungan UAT, konteks autentikasi tersebut dipertahankan.

- Beberapa konteks autentikasi dapat diatur di aplikasi. Pengguna akhir harus meneruskan gabungan kebijakan akses bersyarat yang diterapkan oleh beberapa konteks autentikasi.

- Akses bersyarat pada aplikasi individual merupakan fitur Lingkungan Terkelola.

Tabel berikut menjelaskan bagaimana pemberlakuan akses bersyarat pada aplikasi tertentu memengaruhi pengalaman admin, pembuat, dan pengguna akhir.

| Persona | Pengalaman |

|---|---|

| Admin | Apa pun kebijakan akses bersyarat yang terkait dengan aplikasi, aplikasi dapat dilihat oleh admin di Pusat Admin Power Platform dan cmdlet PowerShell. |

| Pembuat | Apa pun kebijakan akses bersyarat yang terkait dengan aplikasi, sebuah aplikasi dapat dilihat di https://make.powerapps.com dan dapat dibuka untuk diedit di Power Apps Studio. |

| Pengguna Akhir | Kebijakan akses bersyarat yang diterapkan ke aplikasi diterapkan saat pengguna akhir menjalankan aplikasi. Pengguna yang tidak lulus pemeriksaan akses bersyarkat disajikan dialog dalam pengalaman autentikasi yang menunjukkan bahwa mereka tidak diizinkan untuk mengakses sumber daya. |

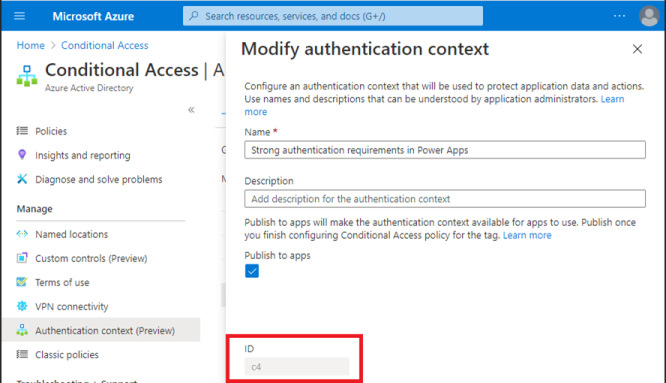

Setelah admin mengaitkan konteks autentikasi ke kebijakan akses bersyarat di https://portal.azure.com, mereka dapat mengatur ID konteks autentikasi pada aplikasi. Gambar berikut menjelaskan lokasi untuk mendapatkan ID konteks autentikasi.

Pengguna akhir yang tidak memenuhi persyaratan kebijakan akses bersyarat menerima pesan kesalahan yang menunjukkan bahwa mereka tidak memiliki akses.

Tabel berikut mencerminkan akses kondisional pada dukungan aplikasi rinci:

| Jenis Power Apps | Akses bersyarat pada dukungan aplikasi individual |

|---|---|

| Aplikasi Kanvas | Ketersediaan pratinjau |

| Aplikasi yang diarahkan model | Tidak didukung |

Menambahkan ID konteks autentikasi akses bersyarat ke aplikasi

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Dapatkan ID konteks autentikasi akses bersyarat yang diatur di aplikasi

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Hapus ID konteks autentikasi akses bersyarat di aplikasi

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>