Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

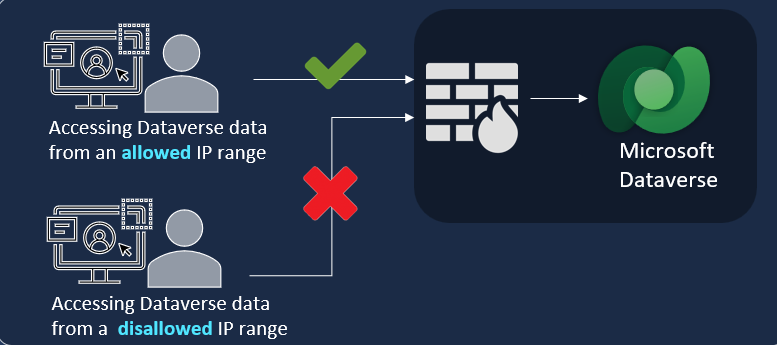

Firewall IP melindungi data organisasi Anda dengan memastikan pengguna hanya dapat mengakses Microsoft Dataverse dari lokasi IP yang diizinkan. Firewall IP menganalisis alamat IP setiap permintaan secara real time. Misalnya, Anda dapat mengaktifkan firewall IP di lingkungan produksi Dataverse Anda dan mengatur alamat IP yang diizinkan dalam rentang yang terkait dengan lokasi kantor Anda dan bukan lokasi IP eksternal apa pun, seperti kedai kopi. Jika pengguna mencoba mengakses sumber daya organisasi dari kedai kopi, Dataverse menolak akses secara real time.

Manfaat utama

Mengaktifkan firewall IP di lingkungan Anda Power Platform menawarkan beberapa manfaat utama.

- Kurangi ancaman orang dalam seperti eksfiltrasi data: Pengguna jahat yang mencoba mengunduh data dari Dataverse menggunakan alat klien seperti Excel atau Power BI dari lokasi IP yang tidak diizinkan diblokir untuk melakukannya secara real time.

- Mencegah serangan pemutaran ulang token: Jika pengguna mencuri token akses dan mencoba menggunakannya untuk mengakses Dataverse dari luar rentang IP yang diizinkan, Dataverse menolak upaya tersebut secara real time.

Perlindungan firewall IP bekerja dalam skenario interaktif dan noninteraktif.

Bagaimana cara kerja firewall IP?

Saat permintaan dibuat Dataverse, alamat IP permintaan dievaluasi secara real time terhadap rentang IP yang dikonfigurasi untuk Power Platform lingkungan. Jika alamat IP berada dalam rentang yang diizinkan, permintaan diizinkan. Jika alamat IP berada di luar rentang IP yang dikonfigurasi untuk lingkungan, firewall IP menolak permintaan dengan pesan kesalahan: Permintaan yang Anda coba buat ditolak karena akses ke IP Anda diblokir. Hubungi administrator Anda untuk informasi selengkapnya.

Prasyarat

- Firewall IP adalah fitur Lingkungan Terkelola.

- Anda harus memiliki Power Platform peran admin untuk mengaktifkan atau menonaktifkan firewall IP.

Aktifkan firewall IP

Anda dapat mengaktifkan firewall IP di Power Platform lingkungan dengan menggunakan Power Platform pusat admin atau Dataverse API OData.

Mengaktifkan firewall IP menggunakan Power Platform pusat admin

Login ke Power Platform pusat admin sebagai administrator.

Di panel navigasi, pilih Keamanan.

Di panel Keamanan , pilih Identitas dan akses.

Di halaman Manajemen identitas dan akses , pilih firewall IP.

Di panel Siapkan firewall IP, pilih lingkungan. Kemudian pilih Siapkan firewall IP.

Di panel Siapkan firewall IP untuk lingkungan ini, pilih Firewall IP ke Aktif.

Di bawah Daftar alamat IP yang diizinkan, tentukan rentang IP yang diizinkan dalam format perutean antardomain tanpa kelas (CIDR) sesuai RFC 4632. Jika Anda memiliki beberapa rentang IP, pisahkan dengan koma. Bidang ini menerima hingga 4.000 karakter alfanumerik dan memungkinkan maksimum 200 rentang IP. Alamat IPv6 diizinkan baik dalam format heksadesimal maupun terkompresi.

Pilih pengaturan lanjutan lainnya, sebagaimana mestinya:

- Daftar tag layanan yang diizinkan: Dari daftar, pilih tag layanan yang dapat melewati batasan firewall IP.

- Izinkan akses untuk layanan tepercaya Microsoft: Pengaturan ini memungkinkan layanan tepercaya Microsoft seperti pemantauan dan dukungan pengguna , dll. untuk melewati batasan firewall IP untuk mengakses Power Platform lingkungan Dataverse. Diaktifkan secara default.

- Izinkan akses untuk semua pengguna aplikasi: Setelan ini memungkinkan semua pengguna aplikasi, akses pihak ketiga dan pihak pertama ke Dataverse API. Diaktifkan secara default. Jika Anda menghapus nilai ini, nilai ini hanya memblokir pengguna aplikasi pihak ketiga.

- Aktifkan firewall IP dalam mode khusus audit: Pengaturan ini mengaktifkan firewall IP tetapi mengizinkan permintaan terlepas dari alamat IP-nya. Diaktifkan secara default.

- Alamat IP proxy terbalik: Jika organisasi Anda memiliki proxy terbalik yang dikonfigurasi, masukkan alamat IP yang dipisahkan dengan koma. Pengaturan proksi terbalik berlaku untuk pengikatan cookie berbasis IP dan firewall IP. Hubungi administrator jaringan Anda untuk mendapatkan alamat IP proxy terbalik.

Catatan

Proksi terbalik harus dikonfigurasi untuk mengirim alamat IP klien pengguna di header yang diteruskan .

Pilih Simpan.

Aktifkan firewall IP di tingkat grup lingkungan

Untuk mengonfigurasi pengaturan firewall IP di tingkat grup lingkungan, selesaikan langkah-langkah berikut. Masuk ke pusat admin Power Platform.

Di panel navigasi, pilih Keamanan.

Di panel Keamanan , pilih Identitas dan akses.

Pilih panel firewall IP.

Di panel yang ditampilkan, pilih tab Grup lingkungan yang Anda inginkan untuk menerapkan pengaturan keamanan. Kemudian pilih Siapkan firewall IP.

Di panel Siapkan firewall IP, pilih IP Firewall ke Aktif.

Di bawah Daftar alamat IP yang diizinkan, tentukan rentang IP yang diizinkan dalam format perutean antardomain tanpa kelas (CIDR) sesuai RFC 4632. Jika Anda memiliki beberapa rentang IP, pisahkan dengan koma. Bidang ini menerima hingga 4.000 karakter alfanumerik dan memungkinkan maksimum 200 rentang IP. Alamat IPv6 diizinkan baik dalam format heksadesimal maupun terkompresi.

Pilih pengaturan lanjutan lainnya, sebagaimana mestinya:

- Daftar tag layanan yang diizinkan: Dari daftar, pilih tag layanan yang dapat melewati batasan firewall IP.

- Izinkan akses untuk layanan tepercaya Microsoft: Pengaturan ini memungkinkan layanan tepercaya Microsoft seperti pemantauan dan dukungan pengguna , dll. untuk melewati batasan firewall IP untuk mengakses Power Platform lingkungan Dataverse. Diaktifkan secara default.

- Izinkan akses untuk semua pengguna aplikasi: Setelan ini memungkinkan semua pengguna aplikasi, akses pihak ketiga dan pihak pertama ke Dataverse API. Diaktifkan secara default. Jika Anda menghapus nilai ini, nilai ini hanya memblokir pengguna aplikasi pihak ketiga.

- Aktifkan firewall IP dalam mode khusus audit: Pengaturan ini mengaktifkan firewall IP tetapi mengizinkan permintaan terlepas dari alamat IP-nya. Diaktifkan secara default.

- Alamat IP proxy terbalik: Jika organisasi Anda memiliki proxy terbalik yang dikonfigurasi, masukkan alamat IP yang dipisahkan dengan koma. Pengaturan proksi terbalik berlaku untuk pengikatan cookie berbasis IP dan firewall IP. Hubungi administrator jaringan Anda untuk mendapatkan alamat IP proxy terbalik.

Pilih Simpan.

Catatan

Proksi terbalik harus dikonfigurasi untuk mengirim alamat IP klien pengguna di header yang diteruskan .

Pengaturan yang dipilih diterapkan ke semua lingkungan dalam grup lingkungan tersebut.

Aktifkan firewall IP menggunakan Dataverse API OData

Anda dapat menggunakan Dataverse API OData untuk mengambil dan memodifikasi nilai dalam Power Platform lingkungan. Untuk panduan terperinci, lihat Mengkueri data menggunakan API Web dan Memperbarui dan menghapus baris tabel menggunakan API Web (Microsoft Dataverse).

Anda memiliki fleksibilitas untuk memilih alat yang Anda sukai. Gunakan dokumentasi berikut untuk mengambil dan memodifikasi nilai melalui Dataverse API OData:

- Gunakan Insomnia dengan Dataverse Web API

- API Web Mulai Cepat dengan PowerShell dan Visual Studio Kode

Mengonfigurasi firewall IP dengan menggunakan API OData

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Payload

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule– Aktifkan fitur dengan mengatur nilai ke true, atau nonaktifkan dengan mengatur nilai ke false.allowediprangeforfirewall— Cantumkan rentang IP yang harus diizinkan. Berikan dalam notasi CIDR, dipisahkan dengan koma.Penting

Pastikan nama tag layanan sama persis dengan apa yang Anda lihat di halaman pengaturan firewall IP. Jika ada perbedaan, pembatasan IP mungkin tidak berfungsi dengan benar.

enableipbasedfirewallruleinauditmode– Nilai true menunjukkan mode khusus audit, sedangkan nilai false menunjukkan mode penegakan.allowedservicetagsforfirewall– Cantumkan tag layanan yang harus diizinkan, dipisahkan dengan koma. Jika Anda tidak ingin mengonfigurasi tag layanan apa pun, biarkan nilainya null.allowapplicationuseraccess– Nilai defaultnya adalah true.allowmicrosofttrustedservicetags– Nilai defaultnya adalah true.

Penting

Saat Izinkan Akses untuk layanan tepercaya Microsoft dan Izinkan akses untuk semua pengguna aplikasi dinonaktifkan, beberapa layanan yang menggunakan Dataverse, seperti Power Automate alur, mungkin tidak lagi berfungsi.

Menguji firewall IP

Anda harus menguji firewall IP untuk memverifikasi bahwa firewall tersebut berfungsi.

Dari alamat IP yang tidak ada dalam daftar alamat IP yang diizinkan untuk lingkungan, telusuri ke URI lingkungan Anda Power Platform .

Permintaan Anda harus ditolak dengan pesan yang mengatakan, "Permintaan yang Anda coba buat ditolak karena akses ke IP Anda diblokir. Hubungi administrator Anda untuk informasi selengkapnya."

Dari alamat IP yang ada dalam daftar alamat IP yang diizinkan untuk lingkungan, telusuri ke URI lingkungan Anda Power Platform .

Anda harus memiliki akses ke lingkungan yang ditentukan oleh peran keamanan Anda.

Anda harus menguji firewall IP di lingkungan pengujian terlebih dahulu, diikuti dengan mode khusus audit di lingkungan Produksi sebelum menerapkan firewall IP di lingkungan Produksi Anda.

Catatan

Secara default, titik akhir TDS diaktifkan dalam Power Platform lingkungan.

Pemfilteran SPN untuk pengguna aplikasi

Fitur IP Firewall memungkinkan Power Platform administrator untuk membatasi akses ke lingkungan berdasarkan rentang alamat IP. Untuk skenario di mana pengguna aplikasi tertentu (Nama Prinsipal Layanan atau SPN) perlu melewati batasan ini, Anda dapat mengaktifkan pemfilteran SPN menggunakan pendekatan berbasis API.

Langkah-langkah untuk mengaktifkan pemfilteran SPN

- Tambahkan pengguna aplikasi. Jika belum ditambahkan, tambahkan pengguna aplikasi ke lingkungan target dan tetapkan peran keamanan yang sesuai. Contoh: Tambahkan pengguna aplikasi dengan ID 123 dan beri nama TestSPN ke lingkungan dan tetapkan peran yang diperlukan

- Ambil ID pengguna sistem.

Gunakan panggilan API berikut untuk mengambil

systemuseriduntuk pengguna aplikasi:

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- Daftar yang diizinkan pengguna aplikasi.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Payload

[

{

"isallowedbyipfirewall": true

}

]

- Konfigurasikan pengaturan firewall IP di PPAC. Arahkan ke Power Platform Pusat Admin (PPAC) dan konfigurasikan pengaturan IP Firewall. Pastikan opsi "Izinkan akses untuk semua pengguna aplikasi" tidak dicentang untuk menerapkan pemfilteran.

Persyaratan lisensi untuk firewall IP

Firewall IP hanya diterapkan pada lingkungan yang diaktifkan untuk Lingkungan Terkelola. Lingkungan Terkelola disertakan sebagai hak dalam lisensi mandiri Power Apps, Power Automate,, Microsoft Copilot Studio, Power Pages, dan Dynamics 365 yang memberikan hak penggunaan premium. Pelajari selengkapnya tentang pemberian lisensi Lingkungan Terkelola dengan Gambaran umum lisensi untuk Microsoft Power Platform.

Selain itu, akses ke menggunakan IP firewall untuk Dataverse mengharuskan pengguna di lingkungan tempat IP firewall diberlakukan untuk memiliki salah satu langganan berikut:

- Microsoft 365 atau Office 365 A5/E5/G5

- Kepatuhan Microsoft 365 A5/E5/F5/G5

- Keamanan dan Kepatuhan Microsoft 365 F5

- Perlindungan Informasi dan Tata Kelola Microsoft 365 A5/E5/F5/G5

- Manajemen Risiko dari Dalam Microsoft 365 A5/E5/F5/G5

Pelajari lisensi lebih lanjut Microsoft 365

Tanya jawab (FAQ)

Apa yang tercakup Power Platform dalam firewall IP?

Firewall IP didukung di lingkungan apa pun Power Platform yang menyertakan Dataverse.

Seberapa cepat perubahan pada daftar alamat IP diterapkan?

Perubahan pada daftar alamat IP atau rentang yang diizinkan biasanya berlaku dalam waktu sekitar 5-10 menit.

Apakah fitur ini berfungsi secara real time?

Perlindungan firewall IP bekerja secara real time. Karena fitur bekerja di lapisan jaringan, fitur ini mengevaluasi permintaan setelah permintaan autentikasi selesai.

Apakah fitur ini diaktifkan secara default di semua lingkungan?

Firewall IP tidak diaktifkan secara default. Power Platform Administrator perlu mengaktifkannya untuk Lingkungan Terkelola.

Apa itu mode khusus audit?

Dalam mode khusus audit, firewall IP mengidentifikasi alamat IP yang melakukan panggilan ke lingkungan dan mengizinkan semuanya, baik dalam rentang yang diizinkan atau tidak. Ini sangat membantu saat Anda mengonfigurasi pembatasan pada Power Platform lingkungan. Kami menyarankan Anda mengaktifkan mode khusus audit setidaknya selama seminggu dan menonaktifkannya hanya setelah meninjau log audit dengan cermat.

Apakah fitur ini tersedia di semua lingkungan?

Firewall IP hanya tersedia untuk Lingkungan Terkelola .

Apakah ada batasan jumlah alamat IP yang dapat saya tambahkan di kotak teks alamat IP?

Anda dapat menambahkan hingga 200 rentang alamat IP dalam format CIDR sesuai RFC 4632, dipisahkan oleh koma.

Apa yang harus saya lakukan jika permintaan mulai Dataverse gagal?

Konfigurasi rentang IP yang salah untuk firewall IP mungkin menyebabkan masalah ini. Anda dapat memeriksa dan memverifikasi rentang IP di halaman pengaturan firewall IP. Sebaiknya aktifkan firewall IP dalam mode Audit saja sebelum menerapkannya.

Bagaimana cara mengunduh log audit untuk mode khusus audit?

Gunakan Dataverse OData API untuk mengunduh data log audit dalam format JSON. Format API log audit adalah:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Ganti [orgURI] dengan URI lingkungan Dataverse .

- Atur nilai tindakan ke 118 untuk peristiwa ini.

- Atur jumlah item yang akan dikembalikan di top=1 atau tentukan nomor yang ingin Anda kembalikan.

Alur saya Power Automate tidak berfungsi seperti yang diharapkan setelah mengonfigurasi firewall IP di lingkungan saya Power Platform . Apa yang harus saya lakukan

Dalam pengaturan firewall IP, izinkan tag layanan yang tercantum dalam Alamat IP keluar konektor terkelola.

Saya telah mengonfigurasi alamat proxy terbalik dengan benar, tetapi firewall IP tidak berfungsi. Apa yang harus saya lakukan

Pastikan proksi terbalik Anda dikonfigurasi untuk mengirim alamat IP klien di header yang diteruskan.

Fungsionalitas audit firewall IP tidak berfungsi di lingkungan saya. Apa yang harus saya lakukan

Log audit firewall IP tidak didukung di penyewa yang diaktifkan untuk kunci enkripsi bawa kunci Anda sendiri (BYOK). Jika penyewa Anda diaktifkan untuk membawa kunci Anda sendiri, maka semua lingkungan dalam penyewa yang mendukung BYOK hanya dikunci ke SQL, oleh karena itu log audit hanya dapat disimpan di SQL. Sebaiknya migrasikan ke kunci yang dikelola pelanggan. Untuk bermigrasi dari BYOK ke kunci yang dikelola pelanggan (CMKv2), ikuti langkah-langkah di lingkungan Migrasikan lingkungan bawa kunci Anda sendiri (BYOK) ke kunci yang dikelola pelanggan.

Apakah firewall IP mendukung rentang IP IPv6?

Ya, firewall IP mendukung rentang IP IPv6.