Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Pelanggan memiliki persyaratan privasi dan kepatuhan data untuk mengamankan data mereka dengan mengenkripsi data mereka saat tidak aktif. Cara ini mengamankan data dari paparan jika salinan database dicuri. Dengan enkripsi data saat tidak aktif, data database yang dicuri dilindungi agar tidak dipulihkan ke server lain tanpa kunci enkripsi.

Semua data pelanggan yang disimpan di Power Platform dienkripsi saat tidak aktif menggunakan kunci enkripsi kuat yang dikelola Microsoft secara default. Microsoft menyimpan dan mengelola kunci enkripsi database untuk semua data Anda sehingga Anda tidak perlu melakukannya. Namun, Power Platform menyediakan kunci enkripsi yang dikelola pelanggan (CMK) ini untuk kontrol perlindungan data tambahan Anda di mana Anda dapat mengelola sendiri kunci enkripsi database yang terkait dengan lingkungan Microsoft Dataverse Anda. Ini memungkinkan Anda untuk memutar atau menukar kunci enkripsi sesuai permintaan, dan juga memungkinkan Anda mencegah akses Microsoft ke data pelanggan saat Anda mencabut akses kunci ke layanan kami kapan saja.

Untuk mempelajari lebih lanjut tentang kunci yang dikelola pelanggan di Power Platform, saksikan video kunci yang dikelola pelanggan.

Operasi kunci enkripsi ini tersedia dengan kunci yang dikelola pelanggan (CMK):

- Buat kunci RSA (RSA-HSM) dari Azure Key Vault Anda.

- Buat kebijakan Power Platform untuk kunci enterprise Anda.

- Berikan izin kebijakan enterprise di Power Platform untuk mengakses brankas kunci Anda.

- Berikan admin layanan Power Platform untuk membaca kebijakan enterprise.

- Terapkan kunci enkripsi ke lingkungan Anda.

- Kembalikan/hapus enkripsi CMK lingkungan ke kunci yang dikelola Microsoft.

- Ubah kunci dengan membuat kebijakan enterprise baru, menghapus lingkungan dari CMK dan menerapkan kembali CMK dengan kebijakan enterprise baru.

- Kunci lingkungan CMK dengan mencabut brankas kunci CMK dan/atau izin kunci.

- Migrasikan lingkungan bawa kunci Anda sendiri (BYOK) ke CMK dengan menerapkan kunci CMK.

Saat ini, semua data pelanggan Anda yang disimpan hanya di aplikasi dan layanan berikut, yang dapat dienkripsi dengan kunci yang dikelola pelanggan:

Cloud komersial

- Dataverse (Solusi kustom dan layanan Microsoft)

- Copilot Dataverse untuk aplikasi yang diarahkan model

- Power Automate

- Obrolan untuk Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Keuangan dan operasi)

- Dynamics 365 Intelligent Order Management (Keuangan dan operasi)

- Dynamics 365 Project Operations (Keuangan dan operasi)

- Dynamics 365 Supply Chain Management (Keuangan dan operasi)

- Dynamics 365 Fraud Protection (Keuangan dan operasi)

- Studio Copilot

Awan kedaulatan - GCC High

- Dataverse (Solusi kustom dan layanan Microsoft)

- Copilot Dataverse untuk aplikasi yang diarahkan model

- Obrolan untuk Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Studio Copilot

Catatan

- Hubungi perwakilan untuk layanan yang tidak tercantum di atas untuk informasi tentang dukungan kunci yang dikelola pelanggan.

- Nuance Conversational IVR dan konten selamat datang pembuat dikecualikan dari enkripsi kunci yang dikelola pelanggan.

- Pengaturan koneksi untuk konektor akan terus dienkripsi dengan kunci yang dikelola Microsoft.

- Nama tampilan, deskripsi, dan metadata koneksi Power Apps akan terus dienkripsi dengan kunci yang dikelola Microsoft.

- Tautan hasil unduhan dan data lain yang dihasilkan oleh penegakan pemeriksa solusi selama pemeriksaan solusi terus dienkripsi dengan kunci yang dikelola Microsoft.

Lingkungan dengan aplikasi keuangan dan operasi tempat integrasi Power Platform diaktifkan juga dapat dienkripsi. Lingkungan keuangan dan operasi tanpa integrasi Power Platform terus menggunakan kunci default yang dikelola Microsoft untuk mengenkripsi data. Pelajari lebih lanjut di Enkripsi di aplikasi keuangan dan operasi.

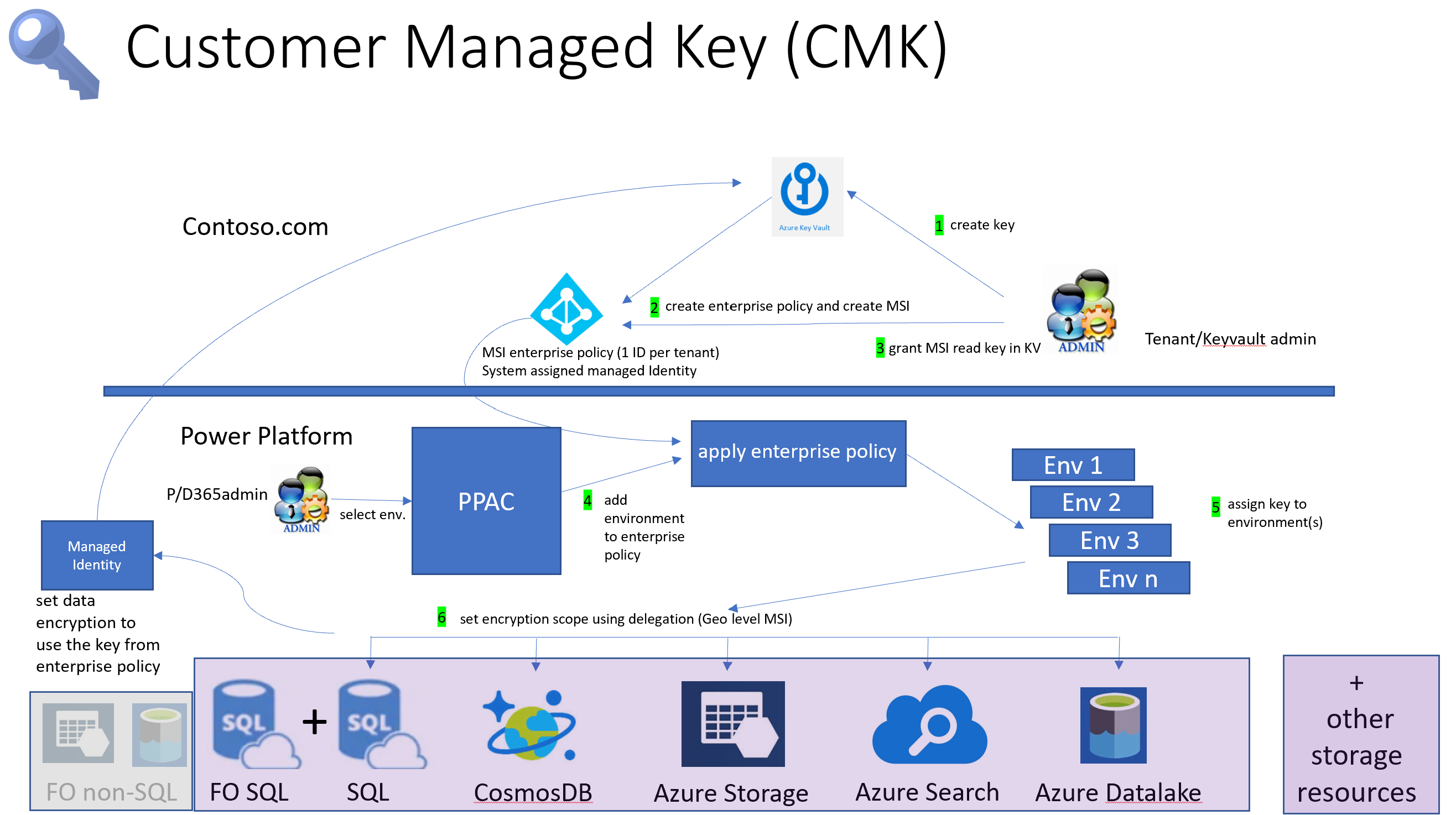

Pengantar kunci yang dikelola pelanggan

Dengan kunci yang dikelola pelanggan, administrator dapat menyediakan kunci enkripsi mereka sendiri dari Azure Key Vault mereka sendiri ke layanan penyimpanan Power Platform untuk mengenkripsi data pelanggan mereka. Microsoft tidak memiliki akses langsung ke Azure Key Vault Anda. Untuk layanan Power Platform untuk mengakses kunci enkripsi dari Azure Key Vault Anda, administrator membuat kebijakan enterprise di Power Platform, yang mereferensikan kunci enkripsi dan memberikan akses kebijakan enterprise ini untuk membaca kunci dari Azure Key Vault Anda.

Administrator layanan Power Platform kemudian dapat menambahkan lingkungan Dataverse ke kebijakan enterprise untuk mulai mengenkripsi semua data pelanggan di lingkungan dengan kunci enkripsi Anda. Administrator dapat mengubah kunci enkripsi lingkungan dengan membuat kebijakan enterprise lain dan menambahkan lingkungan (setelah menghapusnya) ke kebijakan enterprise baru. Jika lingkungan tidak perlu lagi dienkripsi menggunakan kunci yang dikelola pelanggan Anda, administrator dapat menghapus lingkungan Dataverse dari kebijakan enterprise untuk mengembalikan enkripsi data kembali ke kunci yang dikelola Microsoft.

Administrator dapat mengunci lingkungan kunci yang dikelola pelanggan dengan mencabut akses kunci dari kebijakan enterprise dan membuka kunci lingkungan dengan memulihkan akses kunci. Informasi lebih lanjut: Mengunci lingkungan dengan mencabut brankas kunci dan/atau akses izin kunci

Untuk menyederhanakan tugas manajemen utama, tugas dipecah menjadi tiga area utama:

- Membuat kunci enkripsi.

- Membuat kebijakan enterprise dan memberikan akses.

- Mengelola enkripsi lingkungan.

Peringatan

Saat lingkungan terkunci, lingkungan tersebut tidak dapat diakses oleh siapa pun, termasuk dukungan Microsoft. Lingkungan yang terkunci menjadi dinonaktifkan dan kehilangan data dapat terjadi.

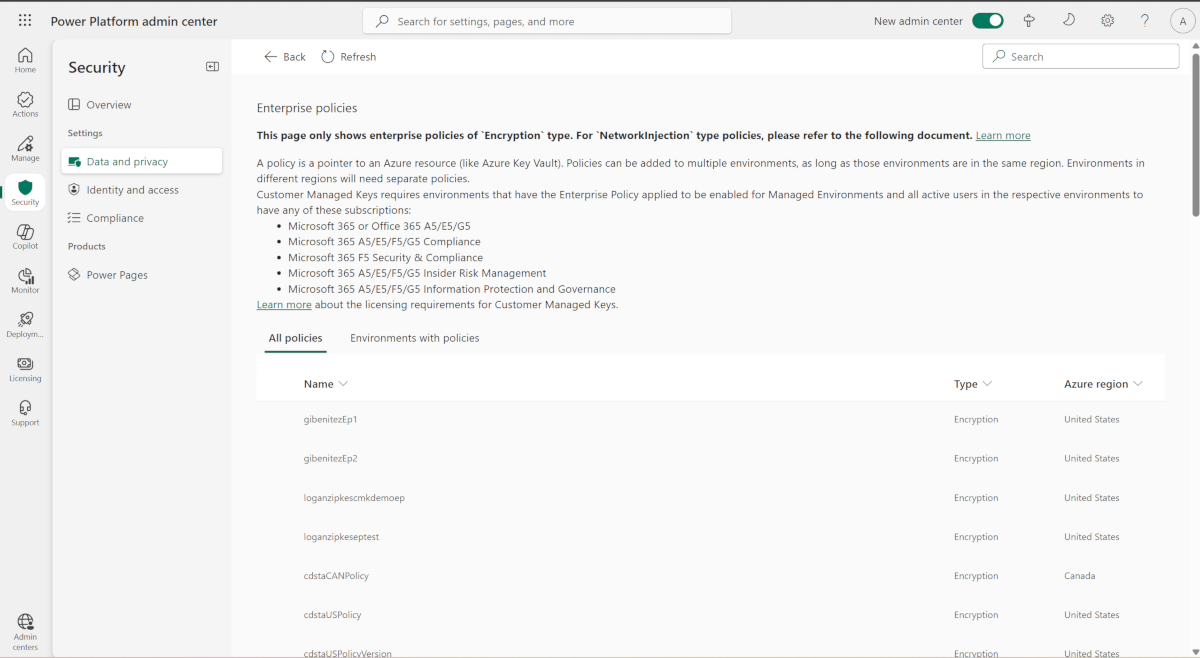

Persyaratan lisensi untuk kunci yang dikelola pelanggan

Kebijakan kunci yang dikelola pelanggan hanya akan diterapkan di lingkungan yang diaktifkan untuk Lingkungan Terkelola. Lingkungan Terkelola disertakan sebagai hak dalam lisensi mandiri Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages, dan Dynamics 365 yang memberikan hak penggunaan premium. Pelajari lebih lanjut tentang Lisensi Lingkungan Terkelola, dengan Ikhtisar lisensi untuk Microsoft Power Platform.

Selain itu, akses untuk menggunakan kunci yang dikelola pelanggan untuk Microsoft Power Platform dan Dynamics 365 mengharuskan pengguna di lingkungan tempat kebijakan kunci enkripsi diterapkan untuk memiliki salah satu langganan berikut:

- Microsoft 365 atau Office 365 A5/E5/G5

- Kepatuhan Microsoft 365 A5/E5/F5/G5

- Keamanan & Kepatuhan Microsoft 365 F5

- Tata Kelola dan Perlindungan Informasi Microsoft 365 A5/E5/G5

- Manajemen Risiko Dari Dalam Microsoft 365 A5/E5/F5/G5

Pelajari lebih lanjut tentang lisensi ini.

Pahami potensi risiko ketika Anda mengatur kunci Anda

Seperti dengan aplikasi penting bisnis, personil dalam organisasi Anda yang memiliki akses tingkat administratif harus terpercaya. Sebelum Anda menggunakan fitur manajemen kunci, Anda harus memahami risiko ketika Anda mengatur kunci enkripsi database Anda. Dapat dibayangkan bahwa seorang administrator yang berbahaya (orang yang diberikan atau telah memperoleh akses tingkat administrator tetapi memiliki niat untuk membahayakan keamanan atau proses bisnis organisasi) yang bekerja di organisasi Anda, mungkin menggunakan fitur kunci terkelola untuk membuat sebuah kunci dan menggunakannya untuk mengunci lingkungan di penyewa.

Pertimbangkan urutan peristiwa berikut.

Administrator brankas kunci berbahaya membuat kunci dan kebijakan enterprise di portal Azure. Administrator Azure Key Vault membuka pusat admin Power Platform, dan menambahkan lingkungan ke kebijakan enterprise. Administrator jahat kemudian kembali ke portal Azure dan mencabut akses kunci ke kebijakan enterprise sehingga mengunci semua lingkungan. Hal ini menyebabkan gangguan bisnis karena semua lingkungan menjadi tidak dapat diakses, dan jika aktivitas ini tidak diselesaikan, yaitu akses kunci dipulihkan, data lingkungan berpotensi hilang.

Catatan

- Azure Key Vault memiliki perlindungan bawaan yang membantu memulihkan kunci yang memerlukan pengaturan brankas kunci perlindungan Penghapusan dan pembersihan lunak diaktifkan.

- Perlindungan lain yang harus dipertimbangkan adalah memastikan bahwa ada pemisahan tugas di mana administrator Azure Key Vault tidak diberikan akses ke pusat admin Power Platform.

Pemisahan tugas untuk memitigasi risiko

Bagian ini menjelaskan tugas fitur utama yang dikelola pelanggan yang menjadi tanggung jawab setiap peran admin. Memisahkan tugas-tugas ini membantu mengurangi risiko yang terlibat dengan kunci yang dikelola pelanggan.

Tugas admin layanan Azure Key Vault dan Power Platform/Dynamics 365

Untuk mengaktifkan kunci yang dikelola pelanggan, pertama-tama administrator brankas kunci membuat kunci di brankas kunci Azure dan membuat kebijakan enterprise di Power Platform. Saat kebijakan enterprise dibuat, identitas terkelola khusus Microsoft Entra ID dibuat. Selanjutnya, administrator brankas kunci kembali ke Azure Key Vault dan memberikan kebijakan enterprise/akses identitas terkelola ke kunci enkripsi.

Administrator brankas kunci kemudian memberikan akses baca admin layanan terkait Power Platform/Dynamics 365 ke kebijakan enterprise. Setelah izin baca diberikan, admin layanan Power Platform/Dynamics 365 dapat membuka Pusat Admin Power Platform dan menambahkan lingkungan ke kebijakan enterprise. Semua data pelanggan lingkungan yang ditambahkan kemudian dienkripsi dengan kunci yang dikelola pelanggan yang ditautkan ke kebijakan enterprise ini.

Prasyarat

- Langganan Azure yang menyertakan modul keamanan perangkat keras terkelola Azure Key Vault atau Azure Key Vault.

- Microsoft Entra ID dengan:

- Izin kontributor untuk langganan Microsoft Entra.

- Izin untuk membuat Azure Key Vault dan kunci.

- Akses untuk membuat grup sumber daya. Ini diperlukan untuk menyiapkan brankas kunci.

Membuat kunci dan memberikan akses menggunakan Azure Key Vault

Administrator Azure Key Vault melakukan tugas-tugas ini di Azure.

- Membuat langganan berbayar Azure dan Key Vault. Abaikan langkah ini jika Anda sudah memiliki langganan yang menyertakan Azure Key Vault.

- Buka layanan Azure Key Vault, dan buat kunci. Informasi lebih lanjut: Membuat kunci di brankas kunci

- Mengaktifkan layanan kebijakan enterprise di Power Platform untuk langganan Azure Anda. Lakukan ini hanya sekali. Untuk informasi lebih lanjut: Mengaktifkan layanan kebijakan enterprise di Power Platform untuk langganan Azure Anda

- Membuat kebijakan enterprise di Power Platform. Informasi lebih lanjut: Membuat kebijakan enterprise

- Memberikan izin kebijakan enterprise untuk mengakses brankas kunci. Informasi lebih lanjut: Memberikan izin kebijakan enterprise untuk mengakses brankas kunci

- Memberikan izin administrator Power Platform dan Dynamics 365 untuk membaca kebijakan enterprise. Informasi lebih lanjut: Memberikan hak istimewa admin Power Platform untuk membaca kebijakan enterprise

Tugas pusat admin Power Platform admin layanan Power Platform/Dynamics 365

Prasyarat

Administrator Power Platform harus ditetapkan ke peran Microsoft Entra administrator Layanan Power Platform atau Dynamics 365.

Mengelola enkripsi lingkungan di pusat admin Power Platform

Administrator Power Platform mengelola tugas kunci yang dikelola pelanggan yang terkait dengan lingkungan di pusat admin Power Platform.

- Tambahkan lingkungan Power Platform ke kebijakan enterprise untuk mengenkripsi data dengan kunci yang dikelola pelanggan. Informasi lebih lanjut: Menambahkan lingkungan ke kebijakan enterprise untuk mengenkripsi data

- Hapus lingkungan dari kebijakan enterprise untuk mengembalikan enkripsi ke kunci yang dikelola Microsoft. Informasi lebih lanjut: Menghapus lingkungan dari kebijakan untuk kembali ke kunci yang dikelola Microsoft

- Ubah kunci dengan menghapus lingkungan dari kebijakan enterprise lama dan menambahkan lingkungan ke kebijakan enterprise baru. Informasi lebih lanjut: Membuat kunci enkripsi dan memberikan akses

- Migrasi dari BYOK. Jika Anda menggunakan fitur kunci enkripsi yang dikelola sendiri sebelumnya, Anda dapat memigrasikan kunci Anda ke kunci yang dikelola pelanggan. Pelajari lebih lanjut di Migrasikan lingkungan bawa kunci Anda sendiri ke kunci yang dikelola pelanggan.

Membuat kunci enkripsi dan memberikan akses

Membuat brankas kunci dan langganan Azure berbayar

Di Azure, lakukan langkah-langkah berikut:

Buat langganan Prabayar atau langganan Azure yang setara. Langkah ini tidak diperlukan jika penyewa sudah memiliki langganan.

Membuat grup sumber daya. Informasi lebih lanjut: Membuat grup sumber daya

Catatan

Buat atau gunakan grup sumber daya yang memiliki lokasi, misalnya, AS Tengah, yang cocok dengan wilayah lingkungan Power Platform, seperti Amerika Serikat.

Buat brankas kunci menggunakan langganan berbayar yang menyertakan perlindungan penghapusan dan pembersihan sementara dengan grup sumber daya yang Anda buat di langkah sebelumnya.

Penting

Untuk memastikan bahwa lingkungan Anda terlindungi dari penghapusan kunci enkripsi yang tidak disengaja, brankas kunci harus mengaktifkan perlindungan penghapusan dan pembersihan sementara. Anda tidak akan dapat mengenkripsi lingkungan Anda dengan kunci Anda sendiri tanpa mengaktifkan pengaturan ini. Informasi lebih lanjut: Ikhtisar penghapusan sementara Azure Key Vault Informasi lebih lanjut: Membuat brankas kunci menggunakan portal Azure

Membuat kunci di brankas kunci

- Pastikan Anda memenuhi prasyarat ini.

- Buka portal Azure>Key Vault dan temukan brankas kunci tempat Anda ingin membuat kunci enkripsi.

- Verifikasi pengaturan Azure Key Vault:

- Pilih Properti di Pengaturan.

- Di Penghapusan sementara, atur atau verifikasi bahwa ini diatur ke Penghapusan sementara telah diaktifkan di opsi brankas kunci ini.

- Di Perlindungan pembersihan, atur atau verifikasi bahwa Mengaktifkan perlindungan pembersihan (menjalankan periode retensi wajib untuk vault yang dihapus dan objek vault) diaktifkan.

- Jika Anda membuat perubahan, pilih Simpan.

Membuat kunci RSA

Membuat atau mengimpor kunci yang memiliki properti berikut:

- Di halaman properti Key Vault, pilih Kunci.

- Pilih Buat/impor.

- Di layar Buat kunci, atur nilai berikut, lalu pilih Buat.

- Opsi: Buat

- Nama: Berikan nama untuk kunci tersebut

- Jenis kunci: RSA

- Ukuran kunci RSA: 2048 atau 3072

Penting

Jika Anda mengatur kedaluwarsa di kunci Anda dan kunci telah kedaluwarsa, semua lingkungan yang dienkripsi dengan kunci ini akan mati. Atur peringatan untuk memantau sertifikat kedaluwarsa dengan pemberitahuan email untuk admin lokal Power Platform dan admin Azure Key Vault Anda sebagai pengingat untuk memperbarui kedaluwarsa. Ini penting untuk mencegah pemadaman sistem yang tidak direncanakan.

Impor kunci yang dilindungi untuk Modul Keamanan Perangkat Keras (HSM)

Anda dapat menggunakan kunci yang dilindungi untuk modul keamanan perangkat keras (HSM) untuk mengenkripsi lingkungan Dataverse Power Platform Anda. Kunci Anda yang dilindungi HSM harus diimpor ke brankas kunci agar kebijakan Enterprise dapat dibuat. Untuk informasi lebih lanjut, lihat HSM yang DidukungImpor kunci yang dilindungi HSM ke Key Vault (BYOK).

Membuat kunci di HSM yang Dikelola Azure Key Vault

Anda dapat menggunakan kunci enkripsi yang dibuat dari HSM yang dikelola Azure Key Vault untuk mengenkripsi data lingkungan Anda. Ini memberi Anda dukungan FIPS 140-2 Level 3.

Membuat kunci RSA-HSM

Buka Portal Azure.

Buat HSM Terkelola:

Aktifkan Perlindungan Pembersihan di HSM Terkelola Anda.

Berikan peran Pengguna Kripto HSM Terkelola kepada orang yang membuat brankas kunci HSM Terkelola.

- Akses brankas kunci HSM Terkelola di portal Azure.

- Arahkan ke RBAC Lokal dan pilih + Tambah.

- Di daftar drop down Peran, pilih peran Pengguna Kripto HSM Terkelola di halaman Penetapan peran.

- Pilih Semua kunci dalam Cakupan.

- Pilih Pilih pokok keamanan, lalu pilih admin di halaman Tambahkan Prinsipal.

- Pilih Buat.

Membuat kunci RSA-HSM:

- Opsi: Buat

- Nama: Berikan nama untuk kunci tersebut

- Jenis kunci: RSA-HSM

- Ukuran kunci RSA: 2048

Catatan

Ukuran kunci RSA-HSM yang didukung: 2048-bit dan 3072-bit.

Mengenkripsi lingkungan dengan kunci dari Azure Key Vault dengan private link

Anda dapat memperbarui jaringan Azure Key Vault Anda dengan mengaktifkan titik akhir privat dan menggunakan kunci tersebut di brankas kunci untuk mengenkripsi lingkungan Power Platform Anda.

Anda dapat membuat brankas kunci baru dan menetapkan koneksi private link atau menetapkan koneksi private link ke brankas kunci yang ada, dan membuat kunci dari brankas kunci ini dan menggunakannya untuk mengenkripsi lingkungan Anda. Anda juga dapat membuat koneksi private link ke brankas kunci yang ada setelah Anda membuat kunci dan menggunakannya untuk mengenkripsi lingkungan Anda.

Enkripsi data dengan kunci dari brankas kunci dengan private link

Buat Azure Key vault dengan opsi ini:

- Aktifkan Perlindungan Pembersihan

- Jenis kunci: RSA

- Ukuran kunci: 2048 atau 3072

Salin URL brankas kunci dan URL kunci enkripsi yang akan digunakan untuk membuat kebijakan enterprise.

Catatan

Setelah menambahkan titik akhir privat ke brankas kunci atau menonaktifkan jaringan akses publik, Anda tidak akan dapat melihat kunci kecuali Anda memiliki izin yang sesuai.

Buat jaringan virtual.

Kembali ke brankas kunci Anda dan tambahkan koneksi titik akhir privat ke Azure Key Vault Anda.

Catatan

Anda perlu memilih opsi jaringan Nonaktifkan akses publik dan aktifkan Izinkan layanan Microsoft tepercaya untuk memintas pengecualian firewall ini.

Membuat kebijakan enterprise di Power Platform. Informasi lebih lanjut: Membuat kebijakan enterprise

Memberikan izin kebijakan enterprise untuk mengakses brankas kunci. Informasi lebih lanjut: Memberikan izin kebijakan enterprise untuk mengakses brankas kunci

Memberikan izin administrator Power Platform dan Dynamics 365 untuk membaca kebijakan enterprise. Informasi lebih lanjut: Memberikan hak istimewa admin Power Platform untuk membaca kebijakan enterprise

Admin pusat admin Power Platform memilih lingkungan untuk mengenkripsi dan mengaktifkan Lingkungan terkelola. Informasi lebih lanjut: Aktifkan Lingkungan terkelola untuk ditambahkan ke kebijakan enterprise

Admin pusat admin Power Platform menambahkan Lingkungan terkelola ke kebijakan enterprise. Informasi lebih lanjut: Menambahkan lingkungan ke kebijakan enterprise untuk mengenkripsi data

Mengaktifkan layanan kebijakan enterprise di Power Platform untuk langganan Azure Anda

Daftar Power Platform sebagai penyedia sumber daya. Anda hanya perlu melakukan tugas ini sekali untuk setiap langganan Azure tempat Azure Key Vault Anda berada. Anda harus memiliki hak akses ke langganan untuk mendaftarkan penyedia sumber.

- Masuk ke portal Azure dan buka Langganan>Penyedia sumber.

- Dalam daftar Penyedia sumber, cari Microsoft.PowerPlatform, dan Daftar.

Membuat kebijakan enterprise

- Instal PowerShell MSI. Informasi lebih lanjut: Instal PowerShell di Windows, Linux, dan macOS

- Setelah MSI PowerShell diinstal, kembali ke Menyebarkan templat kustom di Azure.

- Pilih Buat templat Anda sendiri di tautan editor.

- Salin templat JSON ini ke editor teks seperti Notepad. Informasi lebih lanjut: Templat json kebijakan enterprise

- Ganti nilai di templat JSON untuk: EnterprisePolicyName, lokasi tempat EnterprisePolicy harus dibuat, keyVaultId, dan keyName. Informasi lebih lanjut: Definisi bidang untuk templat json

- Salin templat yang diperbarui dari editor teks Anda, lalu tempelkan ke Edit templat pada Penyebaran kustom di Azure, dan pilih Simpan.

- Pilih Langganan dan Grup sumber daya tempat kebijakan enterprise akan dibuat.

- Pilih Tinjau + buat, lalu pilih Buat.

Penyebaran dimulai. Setelah selesai, kebijakan enterprise dibuat.

Templat json kebijakan enterprise

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definisi bidang untuk templat JSON

nama. Nama kebijakan enterprise. Ini adalah nama kebijakan yang muncul di pusat admin Power Platform.

lokasi. Salah satu yang berikut. Ini adalah lokasi kebijakan enterprise dan harus sesuai dengan wilayah lingkungan Dataverse:

- '"amerikaserikat"'

- '"afrikaselatan"'

- '"inggris"'

- '"jepang"'

- '"india"'

- '"prancis"'

- '"eropa"'

- '"jerman"'

- '"swiss"'

- '"kanada"'

- '"brasil"'

- '"australia"'

- '"asia"'

- '"uea"'

- '"korea"'

- '"norwegia"'

- '"singapura"'

- '"swedia"'

Salin nilai-nilai ini dari properti brankas kunci Anda di portal Azure:

- keyVaultId: Buka Brankas kunci> pilih brankas kunci Anda >Ikhtisar. Di samping Esensial pilih Tampilan JSON. Salin ID Sumber Daya ke clipboard dan rekatkan seluruh konten ke templat JSON.

- keyName: Buka Brankas kunci> pilih brankas kunci Anda >Kunci. Perhatikan Nama kunci dan ketik namanya ke templat JSON Anda.

Memberikan izin kebijakan enterprise untuk mengakses brankas kunci

Setelah kebijakan enterprise dibuat, administrator brankas kunci memberikan akses identitas terkelola kebijakan enterprise ke kunci enkripsi.

- Masuk ke portal Azure dan buka Brankas kunci.

- Pilih brankas kunci tempat kunci ditetapkan ke kebijakan enterprise.

- Pilih tab Kontrol akses (IAM), lalu pilih + Tambah.

- Pilih Tambahkan penetapan peran dari daftar drop-down,

- Cari dan pilih Pengguna Enkripsi Layanan Kripto Brankas Kunci.

- Pilih Selanjutnya.

- Pilih + Pilih anggota.

- Cari kebijakan enterprise yang telah Anda buat.

- Pilih kebijakan enterprise, lalu pilih Pilih.

- Pilih Tinjau + tetapkan.

Pengaturan izin di atas didasarkan pada Model izin brankas kunci Anda pada kontrol akses berbasis peran Azure. Jika brankas kunci Anda diatur ke Kebijakan akses Vault, Anda disarankan untuk bermigrasi ke model berbasis peran. Untuk memberikan akses kebijakan enterprise ke brankas kunci menggunakan Kebijakan akses vault, buat Kebijakan akses, pilih Lanjutkan di Operasi manajemen kunci dan Buka kunci dan Wrap kunci di Operasi Kriptografi.

Catatan

Untuk mencegah pemadaman sistem yang tidak direncanakan, penting agar kebijakan enterprise memiliki akses ke kunci. Pastikan:

- Brankas kunci aktif.

- Kunci aktif dan tidak kedaluwarsa.

- Kuncinya tidak dihapus.

- Izin kunci di atas tidak dicabut.

Lingkungan yang menggunakan kunci ini dinonaktifkan saat kunci enkripsi tidak dapat diakses.

Berikan hak istimewa admin Power Platform untuk membaca kebijakan enterprise

Administrator yang memiliki peran administrasi Dynamics 365 atau Power Platform dapat mengakses pusat admin Power Platform untuk menetapkan lingkungan ke kebijakan enterprise. Untuk mengakses kebijakan enterprise, admin dengan akses Azure key vault diharuskan memberikan peran Pembaca kepada admin Power Platform. Setelah peran Pembaca diberikan, administrator Power Platform dapat melihat kebijakan enterprise di pusat admin Power Platform.

Catatan

Hanya administrator Power Platform dan Dynamics 365 yang diberikan peran pembaca ke kebijakan enterprise yang dapat menambahkan lingkungan ke kebijakan. Administrator lain Power Platform atau Dynamics 365 mungkin dapat melihat kebijakan enterprise, tetapi mereka menemukan kesalahan saat mencoba Menambahkan lingkungan ke kebijakan tersebut.

Berikan peran pembaca kepada administrator Power Platform

- Masuk ke portal Azure.

- Salin ID objek admin Power Platform atau Dynamics 365. Untuk melakukannya:

- Buka area Pengguna di Azure.

- Dalam daftar Semua pengguna, temukan pengguna dengan izin admin Power Platform atau Dynamics 365 menggunakan Cari pengguna.

- Buka rekaman pengguna, di tab Ikhtisar, salin ID Objek pengguna. Rekatkan ini ke editor teks seperti NotePad untuk nanti.

- Salin ID sumber daya kebijakan enterprise. Untuk melakukannya:

- Buka Penjelajah Resource Graph di Azure.

- Masuk ke

microsoft.powerplatform/enterprisepoliciesdi kotak Cari, lalu pilih sumber daya microsoft.powerplatform/enterprisepolicies. - Pilih Jalankan kueri di bilah perintah. Daftar semua kebijakan enterprise Power Platform ditampilkan.

- Temukan kebijakan enterprise tempat Anda ingin memberikan akses.

- Gulir ke kanan pada kebijakan enterprise dan pilih Lihat detail.

- Di halaman Detail, salin id.

- Mulai Azure Cloud Shell, dan jalankan perintah berikut yang menggantikan objId dengan ID objek pengguna dan Id Sumber Daya EP dengan

enterprisepoliciesID yang disalin pada langkah-langkah sebelumnya:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Mengelola enkripsi lingkungan

Untuk mengelola enkripsi lingkungan, Anda memerlukan izin berikut:

- Pengguna aktif Microsoft Entra yang memiliki peran keamanan admin Power Platform dan/atau Dynamics 365.

- Pengguna Microsoft Entra yang memiliki peran admin layanan Power Platform atau Dynamics 365.

Admin brankas kunci memberi tahu admin Power Platform bahwa kunci enkripsi dan kebijakan enterprise telah dibuat dan memberikan kebijakan enterprise kepada admin Power Platform. Untuk mengaktifkan kunci yang dikelola pelanggan, admin Power Platform menetapkan lingkungan mereka ke kebijakan enterprise. Setelah lingkungan ditetapkan dan disimpan, Dataverse memulai proses enkripsi untuk mengatur semua data lingkungan, dan mengenkripsinya dengan kunci yang dikelola pelanggan.

Mengaktifkan Lingkungan terkelola untuk ditambahkan ke kebijakan enterprise

- Masuk ke pusat admin Power Platform.

- Di panel navigasi, pilih Kelola.

- Di panel Kelola, pilih Lingkungan, lalu pilih lingkungan dari daftar lingkungan yang tersedia.

- Pilih Mengaktifkan Lingkungan Terkelola.

- Klik Aktifkan.

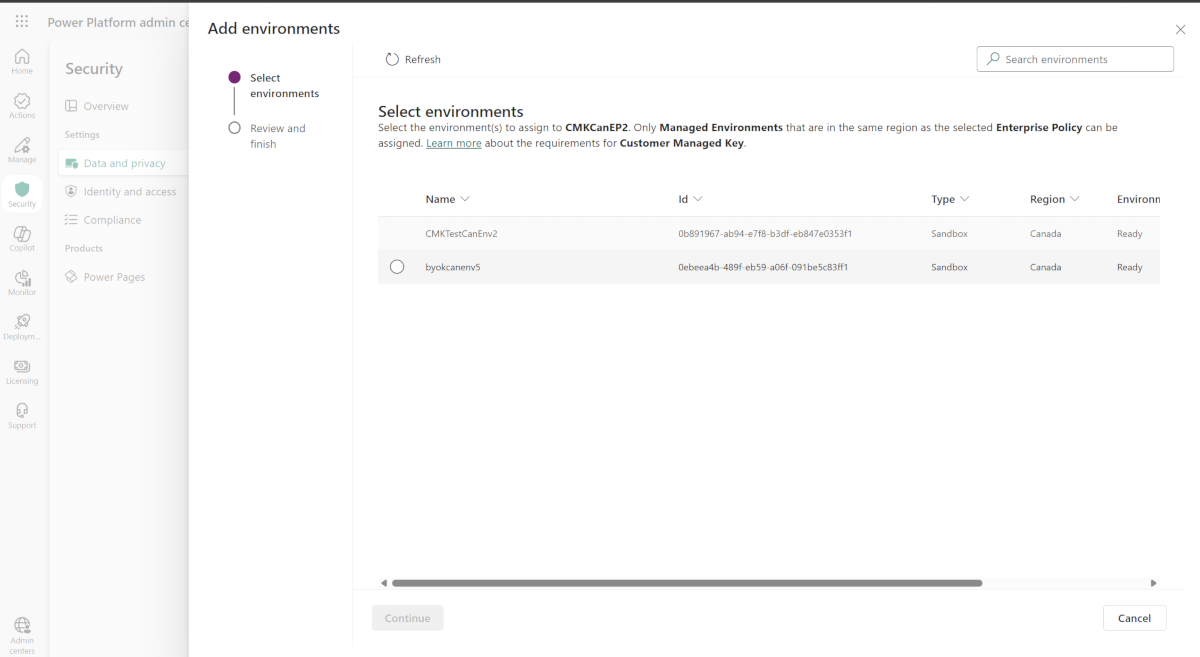

Menambahkan lingkungan ke kebijakan enterprise untuk mengenkripsi data

Penting

Lingkungan dinonaktifkan saat ditambahkan ke kebijakan enterprise untuk enkripsi data. Durasi waktu henti sistem tergantung pada ukuran database. Kami menyarankan agar Anda melakukan uji coba dengan membuat salinan lingkungan target ke lingkungan pengujian untuk menentukan perkiraan waktu henti sistem. Waktu henti sistem dapat ditentukan dengan memeriksa status enkripsi lingkungan. Waktu henti sistem adalah antara status Mengenkripsi dan Mengenkripsi - online . Untuk mengurangi waktu henti sistem, kami mengubah status enkripsi menjadi Enkripsi - online ketika semua langkah enkripsi inti yang mengharuskan sistem tidak aktif selesai. Sistem dapat digunakan oleh pengguna Anda sementara layanan penyimpanan yang tersisa, seperti pencarian dan indeks Copilot, terus mengenkripsi data dengan kunci yang dikelola pelanggan Anda.

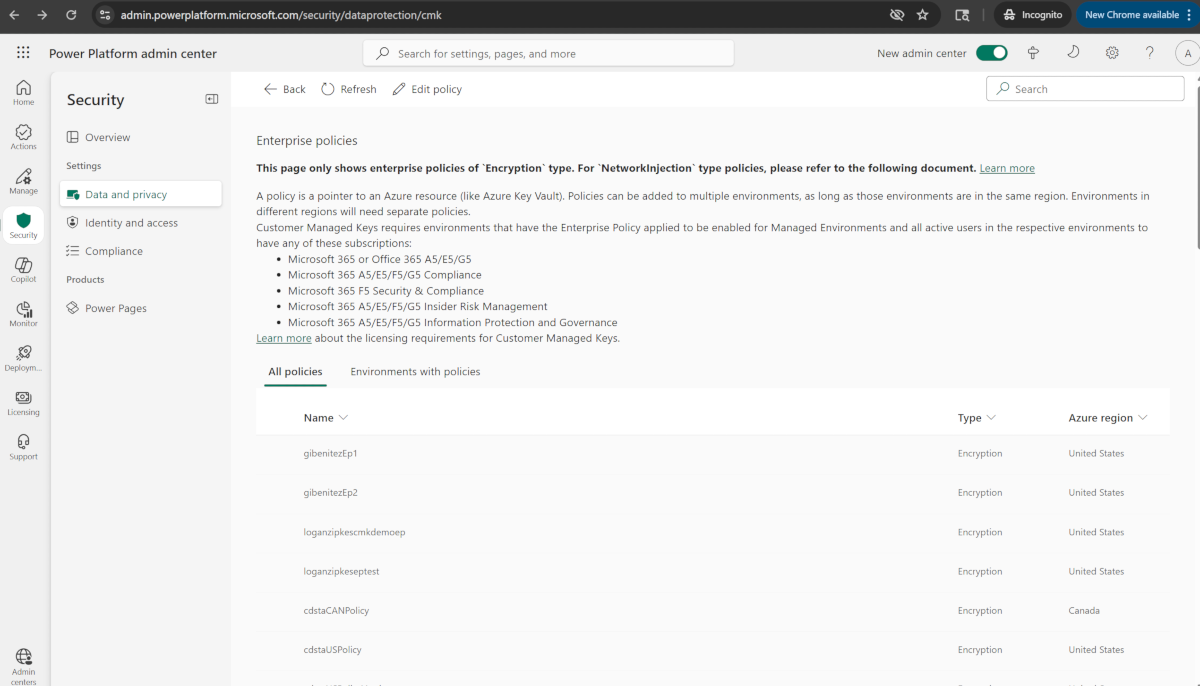

- Masuk ke pusat admin Power Platform.

- Di panel navigasi, pilih Keamanan.

- Di panel Keamanan, pilih Data dan Privasi di Pengaturan.

- Pilih Kunci enkripsi yang dikelola pelanggan untuk membuka halaman Kebijakan Enterprise.

- Pilih kebijakan, lalu pilih Edit kebijakan.

- Pilih Tambahkan lingkungan, pilih lingkungan yang Anda inginkan, lalu pilih Lanjutkan.

- Pilih Simpan, lalu pilih Konfirmasi.

Penting

- Hanya lingkungan yang berada di wilayah yang sama dengan kebijakan enterprise yang ditampilkan dalam daftar Tambahkan lingkungan.

- Enkripsi dapat memakan waktu hingga empat hari untuk selesai, tetapi lingkungan mungkin diaktifkan sebelum operasi Tambahkan lingkungan selesai.

- Operasi mungkin tidak selesai dan jika gagal, data Anda terus dienkripsi dengan kunci yang dikelola Microsoft. Anda dapat menjalankan kembali operasi Tambahkan lingkungan lagi.

Catatan

Anda hanya dapat menambahkan lingkungan yang diaktifkan sebagai Lingkungan Terkelola. Jenis lingkungan uji coba dan Teams tidak dapat ditambahkan ke kebijakan enterprise.

Menghapus lingkungan dari kebijakan untuk kembali ke kunci yang dikelola Microsoft

Ikuti langkah-langkah ini jika Anda ingin kembali ke kunci enkripsi yang dikelola Microsoft.

Penting

Lingkungan dinonaktifkan saat dihapus dari kebijakan enterprise untuk mengembalikan enkripsi data menggunakan kunci yang dikelola Microsoft.

- Masuk ke pusat admin Power Platform.

- Di panel navigasi, pilih Keamanan.

- Di panel Keamanan, pilih Data dan Privasi di Pengaturan.

- Pilih Kunci enkripsi yang dikelola pelanggan untuk membuka halaman Kebijakan Enterprise.

- Pilih tab Lingkungan dengan kebijakan , lalu temukan lingkungan yang ingin Anda hapus dari kunci yang dikelola pelanggan.

- Pilih tab Semua kebijakan, pilih lingkungan yang Anda verifikasi di langkah 2, lalu pilih Edit kebijakan pada bilah perintah.

- Pilih Hapus lingkungan di bilah perintah, pilih lingkungan yang ingin Anda hapus, lalu pilih Lanjutkan.

- Pilih Simpan.

Penting

Lingkungan dinonaktifkan saat dihapus dari kebijakan enterprise untuk mengembalikan enkripsi data untuk kunci yang dikelola Microsoft. Jangan menghapus atau menonaktifkan kunci, menghapus atau menonaktifkan brankas kunci, atau menghapus izin kebijakan enterprise ke brankas kunci. Akses kunci dan brankas kunci diperlukan untuk mendukung pemulihan database. Anda dapat menghilangkan dan menghapus izin kebijakan enterprise setelah 30 hari.

Meninjau status enkripsi lingkungan

Meninjau status enkripsi dari Kebijakan enterprise

Masuk ke pusat admin Power Platform.

Di panel navigasi, pilih Keamanan.

Di panel Keamanan, pilih Data dan Privasi di Pengaturan.

Pilih Kunci enkripsi yang dikelola pelanggan untuk membuka halaman Kebijakan Enterprise.

Pilih kebijakan, lalu di bilah perintah, pilih Edit Kebijakan.

Tinjau status Enkripsi lingkungan di bagian Lingkungan dengan kebijakan ini.

Catatan

Status enkripsi lingkungan dapat berupa:

Mengenkripsi - Proses enkripsi kunci yang dikelola pelanggan berjalan dan sistem dinonaktifkan untuk penggunaan online.

Mengenkripsi - online - Semua enkripsi layanan inti yang memerlukan waktu henti sistem selesai dan sistem diaktifkan untuk penggunaan online.

Terenkripsi - Kunci enkripsi kebijakan enterprise aktif dan lingkungan dienkripsi dengan kunci Anda.

Mengembalikan - Kunci enkripsi diubah dari kunci yang dikelola pelanggan ke kunci yang dikelola Microsoft dan sistem dinonaktifkan untuk penggunaan online.

Mengembalikan - online - Semua enkripsi layanan inti yang memerlukan waktu henti sistem telah mengembalikan kunci dan sistem diaktifkan untuk penggunaan online.

Kunci yang Dikelola Microsoft - Enkripsi kunci yang dikelola Microsoft aktif.

Gagal - Kunci enkripsi kebijakan enterprise tidak digunakan oleh semua layanan penyimpanan Dataverse. Mereka membutuhkan lebih banyak waktu untuk memproses dan Anda dapat menjalankan ulang operasi Tambahkan lingkungan. Hubungi Dukungan jika operasi ulangan gagal.

Status enkripsi Gagal tidak memengaruhi data lingkungan Anda dan operasinya. Ini berarti bahwa beberapa layanan penyimpanan Dataverse mengenkripsi data Anda dengan kunci Anda dan beberapa terus menggunakan kunci yang dikelola Microsoft. Pengembalian tidak disarankan karena ketika Anda menjalankan ulang operasi Tambahkan lingkungan, layanan dilanjutkan dari tempat terakhir ditinggalkan.

Peringatan - Kunci enkripsi kebijakan enterprise aktif dan salah satu data layanan terus dienkripsi dengan kunci yang dikelola Microsoft. Pelajari lebih lanjut di pesan peringatan aplikasi CMK Power Automate.

Meninjau status enkripsi dari halaman Riwayat Lingkungan

Anda dapat melihat riwayat lingkungan.

Masuk ke pusat admin Power Platform.

Di panel navigasi, pilih Kelola.

Di panel Kelola, pilih Lingkungan, lalu pilih lingkungan dari daftar lingkungan yang tersedia.

Di baris perintah, pilih Riwayat.

Temukan riwayat untuk Perbarui Kunci yang Dikelola Pelanggan.

Catatan

Status menampilkan Berjalan saat enkripsi sedang berlangsung. Menampilkan Berhasil saat enkripsi selesai. Status menampilkan Gagal ketika ada masalah dengan salah satu layanan yang tidak dapat menerapkan kunci enkripsi.

Status Gagal dapat menjadi peringatan dan Anda tidak perlu menjalankan kembali opsi Tambahkan lingkungan. Anda dapat mengonfirmasi apakah itu sebuah peringatan.

Ubah kunci enkripsi lingkungan dengan kunci dan kebijakan enterprise yang baru

Untuk mengubah kunci enkripsi Anda, buat kunci baru dan kebijakan enterprise yang baru. Anda kemudian dapat mengubah kebijakan enterprise dengan menghapus lingkungan, kemudian menambahkan lingkungan tersebut ke kebijakan enterprise yang baru. Sistem mati dua kali saat mengubah ke kebijakan enterprise yang baru - 1) untuk mengembalikan enkripsi ke kunci yang dikelola Microsoft dan 2) untuk menerapkan kebijakan enterprise yang baru.

Tip

Untuk memutar kunci enkripsi, sebaiknya gunakan brankas kunci Versi baru atau mengatur Kebijakan Rotasi.

- Di portal Azure, buat kunci baru dan kebijakan enterprise baru. Informasi lebih lanjut: Membuat kunci enkripsi dan memberikan akses dan Membuat kebijakan enterprise

- Berikan kebijakan enterprise yang baru akses ke kunci lama.

- Setelah kunci dan kebijakan enterprise yang baru dibuat, masuk ke pusat admin Power Platform.

- Di panel navigasi, pilih Keamanan.

- Di panel Keamanan, pilih Data dan Privasi di Pengaturan.

- Pilih Kunci enkripsi yang dikelola pelanggan untuk membuka halaman Kebijakan Enterprise.

- Pilih tab Lingkungan dengan kebijakan , lalu temukan lingkungan yang ingin Anda hapus dari kunci yang dikelola pelanggan.

- Pilih tab Semua kebijakan, pilih lingkungan yang Anda verifikasi di langkah 2, lalu pilih Edit kebijakan pada bilah perintah.

- Pilih Hapus lingkungan di bilah perintah, pilih lingkungan yang ingin Anda hapus, lalu pilih Lanjutkan.

- Pilih Simpan.

- Ulangi langkah 2-10 hingga semua lingkungan dalam kebijakan enterprise telah dihapus.

Penting

Lingkungan dinonaktifkan saat dihapus dari kebijakan enterprise untuk mengembalikan enkripsi data untuk kunci yang dikelola Microsoft. Jangan menghapus atau menonaktifkan kunci, menghapus atau menonaktifkan brankas kunci, atau menghapus izin kebijakan enterprise ke brankas kunci. Memberikan kebijakan enterprise yang baru akses ke brankas kunci lama. Akses kunci dan brankas kunci diperlukan untuk mendukung pemulihan database. Anda dapat menghilangkan dan menghapus izin kebijakan enterprise setelah 30 hari.

- Setelah semua lingkungan dihapus, dari pusat admin Power Platform, buka Kebijakan enterprise.

- Pilih kebijakan enterprise baru, lalu pilih Edit kebijakan.

- Pilih Tambahkan lingkungan, pilih lingkungan yang Anda ingin tambahkan, lalu pilih Lanjutkan.

Penting

Lingkungan dinonaktifkan saat ditambahkan ke kebijakan enterprise yang baru.

Merotasi kunci enkripsi lingkungan dengan versi kunci baru

Anda dapat mengubah kunci enkripsi lingkungan dengan membuat versi kunci baru. Saat Anda membuat versi kunci baru, versi kunci baru diaktifkan secara otomatis. Semua sumber daya penyimpanan mendeteksi versi kunci baru dan mulai menerapkannya untuk mengenkripsi data Anda.

Saat Anda memodifikasi kunci atau versi kunci, perlindungan kunci enkripsi root berubah, tetapi data dalam penyimpanan selalu tetap dienkripsi dengan kunci Anda. Tidak ada lagi tindakan yang diperlukan di pihak Anda untuk memastikan bahwa data Anda terlindungi. Merotasi versi kunci tidak memengaruhi performa. Tidak ada waktu henti yang terkait dengan memutar versi kunci. Diperlukan waktu 24 jam bagi semua penyedia sumber daya untuk menerapkan versi kunci baru di latar belakang. Versi kunci sebelumnya tidak boleh dinonaktifkan karena diperlukan layanan untuk menggunakannya untuk enkripsi ulang dan untuk dukungan pemulihan database.

Untuk merotasi kunci enkripsi dengan membuat versi kunci baru, gunakan langkah-langkah berikut.

- Buka portal Azure>Key Vault dan temukan brankas kunci tempat Anda ingin membuat versi kunci baru.

- Arahkan ke Kunci.

- Pilih kunci yang diaktifkan saat ini.

- Pilih + Versi Baru.

- PengaturanDiaktifkan default ke Ya, artinya bahwa versi kunci baru otomatis diaktifkan saat pembuatan.

- Pilih Buat.

Tip

Untuk mematuhi kebijakan rotasi kunci, Anda dapat merotasi kunci enkripsi menggunakan Kebijakan rotasi. Anda dapat mengonfigurasi kebijakan rotasi atau merotasi, sesuai permintaan, dengan memanggil Rotasi sekarang.

Penting

Versi kunci baru secara otomatis dirotasi di latar belakang dan tidak ada tindakan yang diperlukan dari admin Power Platform. Penting agar versi kunci sebelumnya tidak boleh dinonaktifkan atau dihapus selama setidaknya 28 hari untuk mendukung pemulihan database. Menonaktifkan atau menghapus versi kunci sebelumnya terlalu dini dapat membuat lingkungan Anda offline.

Melihat daftar lingkungan terenkripsi

- Masuk ke pusat admin Power Platform.

- Di panel navigasi, pilih Keamanan.

- Di panel Keamanan, pilih Data dan Privasi di Pengaturan.

- Pilih Kunci enkripsi yang dikelola pelanggan untuk membuka halaman Kebijakan Enterprise.

- Di halaman Kebijakan enterprise, pilih tab Lingkungan dengan kebijakan. Daftar lingkungan yang ditambahkan ke kebijakan enterprise ditampilkan.

Catatan

Mungkin ada situasi di mana status Lingkungan atau status Enkripsi menampilkan status Gagal. Ketika ini terjadi, Anda dapat mencoba menjalankan kembali operasi Tambahkan lingkungan atau kirim permintaan Dukungan Microsoft untuk mendapatkan bantuan.

Operasi database lingkungan

Penyewa pelanggan dapat memiliki lingkungan yang dienkripsi menggunakan kunci yang dikelola Microsoft dan lingkungan yang dienkripsi dengan kunci yang dikelola pelanggan. Untuk memelihara integritas data dan perlindungan data, kontrol berikut tersedia saat mengelola operasi database lingkungan.

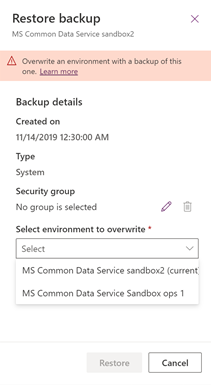

Pulihkan Lingkungan untuk ditimpa (dipulihkan ke lingkungan) dibatasi pada lingkungan yang sama yang cadangannya diambil dari atau untuk lingkungan lain yang dienkripsi dengan kunci yang dikelola pelanggan yang sama.

-

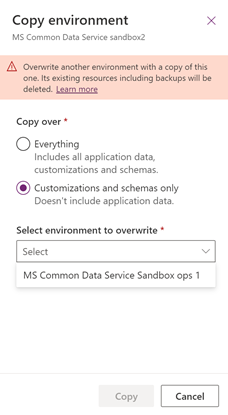

Lingkungan untuk ditimpa (penyalinan pada lingkungan) dibatasi pada lingkungan lain yang dienkripsi dengan kunci yang sama yang dikelola pelanggan.

Catatan

Jika lingkungan Penyelidikan Dukungan dibuat untuk menangani masalah dukungan di lingkungan yang dikelola pelanggan, kunci enkripsi untuk lingkungan Investigasi Dukungan harus diubah ke kunci yang dikelola pelanggan sebelum operasi lingkungan penyalinan dapat dilakukan.

Atur ulang Data yang dienkripsi lingkungan dihapus termasuk cadangan. Setelah lingkungan diatur ulang, enkripsi lingkungan akan kembali ke kunci yang dikelola Microsoft.