Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Power Platform memproses data pribadi dan data pelanggan. Pelajari selengkapnya tentang data pribadi dan data pelanggan di Pusat Kepercayaan Microsoft.

Residensi data

Penyewa Microsoft Entra menyimpan informasi yang relevan dengan organisasi dan keamanannya. Saat penyewa Microsoft Entra mendaftar untuk Power Platform layanan, negara atau wilayah yang dipilih penyewa dipetakan ke geografi Azure yang paling sesuai di mana penyebaran Power Platform ada. Power Platform menyimpan data pelanggan di geografi Azure yang ditetapkan penyewa, atau geografi rumah, kecuali organisasi menyebarkan layanan di beberapa wilayah.

Beberapa organisasi memiliki kehadiran global. Misalnya, sebuah bisnis mungkin berkantor pusat di Amerika Serikat tetapi berbisnis di Australia. Ia tertentu memerlukan Power Platform tertentu disimpan di Australia agar sesuai dengan peraturan lokal. Bila layanan Power Platform disebarkan di lebih dari satu geografi Azure, layanan tersebut disebut sebagai penyebaran multi-geografis . Dalam kasus ini, hanya metadata yang terkait dengan lingkungan yang disimpan di geografis awal. Semua metadata dan data produk di lingkungan tersebut disimpan di geografis jarak jauh.

Power Platform layanan tersedia di geografi Azure tertentu. Untuk informasi selengkapnya tentang di mana Power Platform layanan tersedia, di mana data Anda disimpan dan direplikasi untuk ketahanan, dan cara penggunaannya, buka Pusat Kepercayaan Microsoft. Komitmen tentang lokasi data pelanggan saat tidak aktif ada dalam Persyaratan Pemrosesan Data dari Persyaratan Layanan Online Microsoft. Microsoft juga menyediakan pusat data untuk entitas berdaulat.

Menangani data

Bagian ini menjelaskan cara Power Platform menyimpan, memproses, dan memindahkan data pelanggan.

data tidak aktif

Kecuali dinyatakan lain dalam dokumentasi, data pelanggan tetap berada di sumber asli (misalnya, Dataverse atau SharePoint). Power Platform aplikasi disimpan di Azure Storage sebagai bagian dari lingkungan. Data aplikasi seluler dienkripsi dan disimpan di SQL Express. Seringnya, aplikasi menggunakan Azure Storage untuk mempertahankan data layanan Power Platform dan Database Azure SQL untuk mempertahankan metadata layanan. Data yang dimasukkan oleh pengguna aplikasi disimpan dalam daftar sumber data untuk layanan, misalnya Dataverse.

Power Platform mengenkripsi semua data yang disimpan secara default menggunakan kunci yang dikelola Microsoft. Data pelanggan yang tersimpan di Database Azure SQL dienkripsi sepenuhnya menggunakan teknologi TDE (Enkripsi Data Transparan) Azure SQL. Data pelanggan yang disimpan di Azure Blob Storage dienkripsi menggunakan enkripsi Azure Storage.

Data yang diproses

Data sedang dalam pemrosesan saat sedang digunakan sebagai bagian dari skenario interaktif atau ketika proses latar belakang, seperti refresh, menyentuhnya. Power Platform memuat data dalam pemrosesan ke ruang memori satu atau beberapa beban kerja layanan. Untuk memudahkan fungsi beban kerja, data yang tersimpan dalam memori tidak dienkripsi.

Data dalam perjalanan

Power Platform mengenkripsi semua lalu lintas HTTP yang masuk menggunakan TLS 1.2 atau lebih tinggi. Permintaan yang mencoba menggunakan TLS 1.1 atau yang lebih rendah ditolak.

Fitur keamanan tingkat lanjut

Beberapa Power Platform fitur keamanan lanjutan mungkin memiliki persyaratan lisensi khusus.

Tag Layanan

Tag layanan adalah sekelompok awalan alamat IP dari layanan Azure tertentu. Anda dapat menggunakan tag layanan untuk menentukan kontrol akses jaringan di Grup Keamanan Jaringan atau Azure Firewall.

Tag layanan membantu meminimalkan kompleksitas pembaruan yang sering terjadi pada aturan keamanan jaringan. Anda dapat menggunakan tag layanan sebagai tempat alamat IP tertentu saat membuat aturan keamanan, misalnya mengizinkan atau menolak lalu lintas untuk layanan terkait.

Microsoft mengelola awalan alamat dalam tag layanan dan secara otomatis memperbaruinya saat alamat berubah. Untuk informasi lebih lanjut, lihat Rentang IP dan Tag Layanan Azure – Cloud Publik.

Kebijakan data

Power Platform menyertakan fitur kebijakan data yang luas untuk membantu mengelola keamanan data.

Pembatasan IP Tanda Tangan Akses Bersama (SAS) Penyimpanan

Catatan

Sebelum mengaktifkan salah satu fitur SAS ini, pelanggan harus terlebih dahulu mengizinkan akses ke domain atau https://*.api.powerplatformusercontent.com sebagian besar fungsi SAS tidak akan berfungsi.

Kumpulan fitur ini adalah fungsionalitas khusus penyewa yang membatasi token Storage Shared Access Signature (SAS) dan dikontrol melalui menu di Power Platform pusat admin. Pengaturan ini membatasi siapa, berdasarkan IP (IPv4 dan IPv6) yang dapat menggunakan token SAS perusahaan.

Setelan ini dapat ditemukan di setelan Privasi + Keamanan lingkungan di pusat admin. Anda harus mengaktifkan opsi aturan Tanda Tangan Akses Bersama (SAS) Penyimpanan berbasis alamat IP.

Admin dapat memilih salah satu dari empat opsi ini untuk pengaturan ini:

| Opsi | Pengaturan | Description |

|---|---|---|

| 1 | Hanya Pengikatan IP | Ini membatasi kunci SAS ke IP pemohon. |

| 2 | Hanya IP Firewall | Ini membatasi penggunaan kunci SAS untuk hanya berfungsi dalam rentang yang ditentukan admin. |

| 3 | Pengikatan IP dan Firewall | Ini membatasi penggunaan kunci SAS untuk bekerja dalam rentang yang ditentukan admin dan hanya ke IP pemohon. |

| 4 | Pengikatan IP atau Firewall | Memungkinkan kunci SAS digunakan dalam rentang yang ditentukan. Jika permintaan berasal dari luar rentang, Pengikatan IP diterapkan. |

Catatan

Admin yang memilih untuk mengizinkan IP Firewall (Opsi 2, 3, dan 4 yang tercantum dalam tabel di atas) harus memasukkan rentang IPv4 dan IPv6 jaringan mereka untuk memastikan jangkauan yang tepat dari penggunanya.

Peringatan

Opsi 1 dan 3 menggunakan IP Binding, yang tidak berfungsi dengan benar jika pelanggan memiliki gateway yang mendukung IP Pools, Reverse Proxy, atau Network Address Translation (NAT) yang digunakan dalam jaringan mereka. Hal ini mengakibatkan alamat IP pengguna berubah terlalu sering agar pemohon dapat memiliki IP yang sama dengan andal di antara operasi baca/tulis SAS.

Opsi 2 dan 4 berfungsi sebagaimana mestinya.

Produk yang menegakkan Pengikatan IP saat diaktifkan:

- Dataverse

- Power Automate

- Konektor Kustom

- Power Apps

Dampak pada pengalaman pengguna

Saat pengguna, yang tidak memenuhi batasan alamat IP lingkungan, membuka aplikasi: Pengguna akan mendapatkan pesan error yang mengutip masalah IP generik.

Saat pengguna, yang memenuhi batasan alamat IP, membuka aplikasi: Peristiwa berikut terjadi:

- Pengguna mungkin mendapatkan spanduk yang akan segera menghilang yang memberi tahu pengguna bahwa setelan IP telah ditetapkan dan menghubungi admin untuk mengetahui detail atau untuk menyegarkan halaman apa pun yang kehilangan koneksi.

- Lebih penting lagi, karena validasi IP yang digunakan pengaturan keamanan ini, beberapa fungsi mungkin bekerja lebih lambat daripada jika dinonaktifkan.

Perbarui pengaturan secara terprogram

Admin dapat menggunakan otomatisasi untuk mengatur dan memperbarui pengaturan pengikatan IP versus firewall, rentang IP yang diizinkan, dan sakelar Pengelogan . Pelajari selengkapnya di Tutorial: Membuat, memperbarui, dan mencantumkan Pengaturan Manajemen Lingkungan.

Pencatatan panggilan SAS

Pengaturan ini memungkinkan semua panggilan SAS di dalamnya Power Platform masuk ke Purview. Pencatatan ini menunjukkan metadata yang relevan untuk semua peristiwa pembuatan dan penggunaan dan dapat diaktifkan secara independen dari batasan IP SAS di atas. Power Platform layanan saat ini melakukan onboarding panggilan SAS pada tahun 2024.

| Nama bidang | Deskripsi lapangan |

|---|---|

| response.status_message | Menginformasikan apakah acara berhasil atau tidak: SASSuccess atau SASAuthorizationError. |

| response.status_code | Menginformasikan apakah acara berhasil atau tidak: 200, 401, atau 500. |

| ip_binding_mode | Mode pengikatan IP yang ditetapkan oleh admin penyewa, jika diaktifkan. Hanya berlaku untuk peristiwa pembuatan SAS. |

| admin_provided_ip_ranges | Rentang IP yang ditetapkan oleh admin penyewa, jika ada. Hanya berlaku untuk peristiwa pembuatan SAS. |

| computed_ip_filters | Set akhir filter IP yang terikat ke URI SAS berdasarkan mode pengikatan IP dan rentang yang ditetapkan oleh admin penyewa. Berlaku untuk peristiwa pembuatan dan penggunaan SAS. |

| analytics.resource.sas.uri | Data yang mencoba diakses atau dibuat. |

| enduser.ip_address | IP publik penelepon. |

| analytics.resource.sas.operation_id | Pengidentifikasi unik dari peristiwa pembuatan. Pencarian dengan ini menunjukkan semua peristiwa penggunaan dan pembuatan yang terkait dengan panggilan SAS dari peristiwa pembuatan. Dipetakan ke header respons "x-ms-sas-operation-id". |

| request.service_request_id | Pengidentifikasi unik dari permintaan atau respons dan dapat digunakan untuk mencari satu rekaman. Dipetakan ke header respons "x-ms-service-request-id". |

| versi | Versi skema log ini. |

| jenis | Tanggapan generik. |

| analytics.activity.name | Jenis aktivitas acara ini adalah: Pembuatan atau Penggunaan. |

| analytics.activity.id | ID unik catatan di Purview. |

| analytics.resource.organization.id | ID Organisasi |

| analytics.resource.environment.id | ID Lingkungan |

| analytics.resource.tenant.id | ID Penyewa |

| enduser.id | GUID dari Microsoft Entra ID pembuat dari peristiwa pembuatan. |

| enduser.principal_name | UPN/alamat email pembuatnya. Untuk peristiwa penggunaan, ini adalah respons umum: "system@powerplatform". |

| Pengguna akhir.peran | Respons generik: Reguler untuk peristiwa pembuatan dan Sistem untuk peristiwa penggunaan. |

Mengaktifkan pengelogan audit Purview

Agar log ditampilkan di instans Purview, Anda harus terlebih dahulu ikut serta untuk setiap lingkungan yang Anda inginkan untuk log. Pengaturan ini dapat diperbarui di Power Platform pusat admin oleh admin penyewa.

- Masuk ke pusat admin Power Platform dengan kredensial admin penyewa.

- Di panel navigasi, pilih Kelola.

- Di panel Kelola, pilih Lingkungan.

- Pilih lingkungan yang ingin Anda aktifkan pengelogan adminnya.

- Pilih Pengaturan di bilah perintah.

- Pilih Privasi + Keamanan> Produk.

- Di bawah Pengaturan Keamanan Tanda Tangan Akses Bersama (SAS) Penyimpanan (Pratinjau), aktifkan fitur Aktifkan Pengelogan SAS di Purview .

Log audit pencarian

Admin penyewa dapat menggunakan Purview untuk melihat log audit yang dipancarkan untuk operasi SAS, dan dapat mendiagnosis sendiri kesalahan yang mungkin dikembalikan dalam masalah validasi IP. Log Purview adalah solusi yang paling andal.

Gunakan langkah-langkah berikut untuk mendiagnosis masalah atau lebih memahami pola penggunaan SAS dalam penyewa Anda.

Pastikan pengelogan audit diaktifkan untuk lingkungan. Lihat Mengaktifkan pengelogan audit Purview.

Buka portal kepatuhan Microsoft Purview dan masuk dengan kredensial admin penyewa.

Di panel navigasi kiri, pilih Audit. Jika opsi ini tidak tersedia untuk Anda, itu berarti pengguna yang login tidak memiliki akses admin ke log audit kueri.

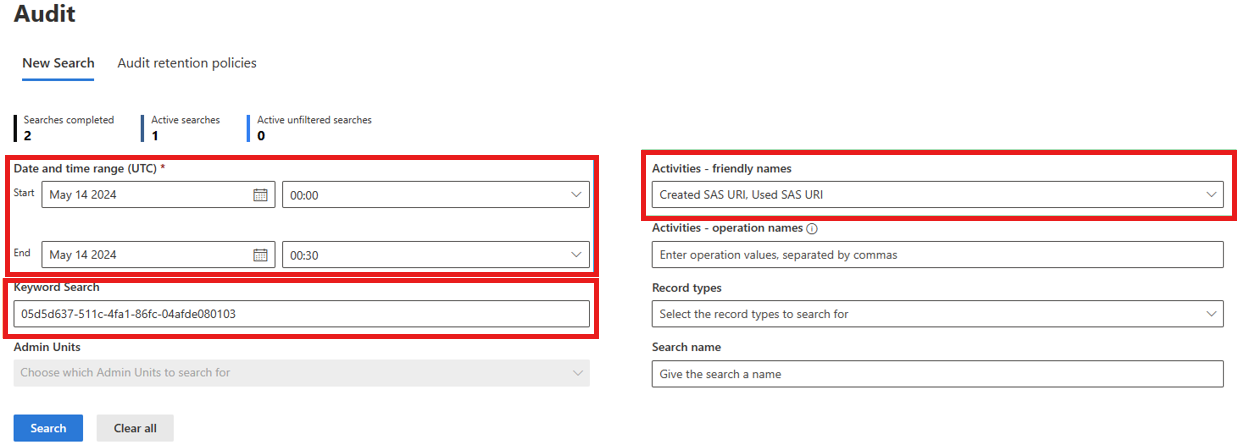

Pilih rentang tanggal dan waktu di UTC untuk mencari log. Misalnya, ketika kesalahan 403 Terlarang dengan kode kesalahan unauthorized_caller ditampilkan.

Dari daftar dropdown Aktivitas - nama yang ramah, cari Power Platform operasi penyimpanan dan pilih URI SAS Dibuat dan URI SAS Bekas.

Tentukan kata kunci di Penelusuran Kata Kunci. Lihat Memulai pencarian di dokumentasi Purview untuk mempelajari bidang ini lebih lanjut. Anda dapat menggunakan nilai dari salah satu bidang yang dijelaskan dalam tabel di atas tergantung pada skenario Anda, tetapi di bawah ini adalah bidang yang direkomendasikan untuk dicari (dalam urutan preferensi):

- Nilai header respons x-ms-service-request-id . Ini memfilter hasil ke satu peristiwa Pembuatan URI SAS atau satu peristiwa penggunaan URI SAS, tergantung pada jenis permintaan asal header. Ini berguna saat menyelidiki kesalahan 403 Forbidden yang dikembalikan ke pengguna. Ini juga dapat digunakan untuk meraih nilai powerplatform.analytics.resource.sas.operation_id .

- Nilai header respons x-ms-sas-operation-id . Ini memfilter hasil ke satu peristiwa pembuatan URI SAS dan satu atau beberapa peristiwa penggunaan untuk URI SAS tersebut tergantung pada berapa kali URI tersebut diakses. Ini memetakan ke bidang powerplatform.analytics.resource.sas.operation_id .

- URI SAS penuh atau sebagian, dikurangi tanda tangan. Ini mungkin mengembalikan banyak pembuatan URI SAS dan banyak peristiwa penggunaan URI SAS, karena URI yang sama dimungkinkan untuk dibuat sebanyak yang diperlukan.

- Alamat IP penelepon. Mengembalikan semua peristiwa pembuatan dan penggunaan untuk IP tersebut.

- ID Lingkungan. Ini mungkin mengembalikan sekumpulan data besar yang dapat menjangkau banyak penawaran yang berbeda, jadi hindari Power Platform jika memungkinkan atau pertimbangkan untuk mempersempit jendela pencarian.

Peringatan

Kami tidak menyarankan untuk mencari Nama Utama Pengguna atau ID Objek karena hanya disebarkan ke peristiwa pembuatan, bukan peristiwa penggunaan.

Pilih Cari dan tunggu hasilnya muncul.

Peringatan

Penyerapan log ke Purview mungkin tertunda hingga satu jam atau lebih, jadi ingatlah hal itu saat menelusuri peristiwa terbaru.

Memecahkan masalah kesalahan 403 Terlarang/unauthorized_caller

Anda dapat menggunakan log pembuatan dan penggunaan untuk menentukan mengapa panggilan akan menghasilkan kesalahan 403 Terlarang dengan kode kesalahan unauthorized_caller .

- Temukan log di Purview seperti yang dijelaskan di bagian sebelumnya. Pertimbangkan untuk menggunakan x-ms-service-request-id atau x-ms-sas-operation-id dari header respons sebagai kata kunci pencarian.

- Buka peristiwa penggunaan,Used SAS URI, dan cari bidang powerplatform.analytics.resource.sas.computed_ip_filters di bawah PropertyCollection. Rentang IP inilah yang digunakan panggilan SAS untuk menentukan apakah permintaan diizinkan untuk dilanjutkan atau tidak.

- Bandingkan nilai ini dengan bidang Alamat IP log, yang seharusnya cukup untuk menentukan mengapa permintaan gagal.

- Jika menurut Anda nilai powerplatform.analytics.resource.sas.computed_ip_filters salah, lanjutkan dengan langkah berikutnya.

- Buka peristiwa pembuatan,Created SAS URI, dengan mencari menggunakan nilai header respons x-ms-sas-operation-id (atau nilai bidang powerplatform.analytics.resource.sas.operation_id dari log pembuatan).

- Dapatkan nilai bidang powerplatform.analytics.resource.sas.ip_binding_mode . Jika hilang atau kosong, itu berarti pengikatan IP tidak diaktifkan untuk lingkungan tersebut pada saat permintaan tertentu.

- Dapatkan nilai powerplatform.analytics.resource.sas.admin_provided_ip_ranges . Jika hilang atau kosong, itu berarti rentang firewall IP tidak ditentukan untuk lingkungan tersebut pada saat permintaan tertentu.

- Dapatkan nilai powerplatform.analytics.resource.sas.computed_ip_filters, yang harus identik dengan peristiwa penggunaan dan diturunkan berdasarkan mode pengikatan IP dan rentang firewall IP yang disediakan admin. Lihat logika derivasi di Penyimpanan dan tata kelola Data di. Power Platform

Informasi ini membantu admin penyewa memperbaiki kesalahan konfigurasi dalam pengaturan pengikatan IP lingkungan.

Peringatan

Perubahan pada pengaturan lingkungan untuk pengikatan IP SAS mungkin memerlukan waktu setidaknya 30 menit untuk diterapkan. Bisa lebih jika tim mitra memiliki cache sendiri.

Artikel terkait

Gambaran umum keamanan

Mengautentikasi ke Power Platform layanan

Menghubungkan dan mengautentikasi ke sumber data

Power Platform FAQ keamanan