Mengonfigurasi dan menginstal pemindai klasik Perlindungan Informasi Azure

Sebelum Anda mulai mengonfigurasi dan menginstal pemindai Perlindungan Informasi Azure, verifikasi bahwa sistem Anda mematuhi prasyarat yang diperlukan.

Saat Anda siap, lanjutkan dengan langkah-langkah berikut:

Lakukan prosedur konfigurasi tambahan berikut sesuai kebutuhan untuk sistem Anda:

| Prosedur | Deskripsi |

|---|---|

| Mengubah jenis file mana yang akan dilindungi | Anda mungkin ingin memindai, mengklasifikasikan, atau melindungi jenis file yang berbeda dari default. Untuk informasi selengkapnya, lihat Proses pemindaian AIP. |

| Meningkatkan pemindai Anda | Tingkatkan pemindai Anda untuk memanfaatkan fitur dan peningkatan terbaru. |

| Mengedit pengaturan repositori data secara massal | Gunakan opsi impor dan ekspor untuk membuat perubahan secara massal untuk beberapa repositori data. |

| Menggunakan pemindai dengan konfigurasi alternatif | Gunakan pemindai tanpa mengonfigurasi label dengan kondisi apa pun |

| Mengoptimalkan performa | Panduan untuk mengoptimalkan performa pemindai Anda |

Untuk informasi selengkapnya, lihat juga Daftar cmdlet untuk pemindai.

Mengonfigurasi pemindai di portal Azure

Sebelum Anda menginstal pemindai, atau meningkatkannya dari versi ketersediaan umum pemindai yang lebih lama, buat pekerjaan pemindaian kluster dan konten untuk pemindai di portal Azure.

Kemudian, konfigurasikan pekerjaan pemindaian kluster dan konten dengan pengaturan pemindai dan repositori data untuk dipindai.

Untuk mengonfigurasi pemindai Anda:

Masuk ke portal Azure, dan navigasi ke panel Perlindungan Informasi Azure.

Misalnya, di kotak pencarian sumber daya, layanan, dan dokumen: Ketik Informasi dan pilih Microsoft Azure Information Protection.

Temukan opsi menu Pemindai , dan pilih Kluster.

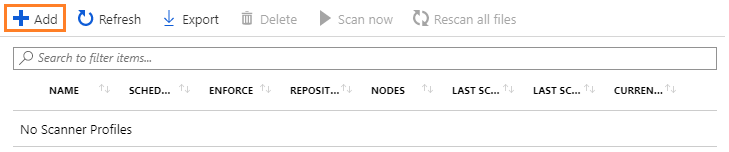

Pada panel Perlindungan Informasi Azure - Kluster , pilih Tambahkan:

Pada panel Tambahkan kluster baru :

Tentukan nama yang bermakna untuk pemindai. Nama ini digunakan untuk mengidentifikasi pengaturan konfigurasi pemindai dan repositori data untuk dipindai.

Misalnya, Anda dapat menentukan Eropa untuk mengidentifikasi lokasi geografis repositori data yang akan dicakup pemindai Anda. Ketika nanti Anda menginstal atau meningkatkan pemindai, Anda harus menentukan nama kluster yang sama.

Secara opsional, tentukan deskripsi untuk tujuan administratif, untuk membantu Anda mengidentifikasi nama kluster pemindai.

Pilih Simpan.

Temukan opsi menu Pemindai , dan pilih Pekerjaan pemindaian konten.

Pada panel Perlindungan Informasi Azure - Pekerjaan pemindaian konten , pilih Tambahkan.

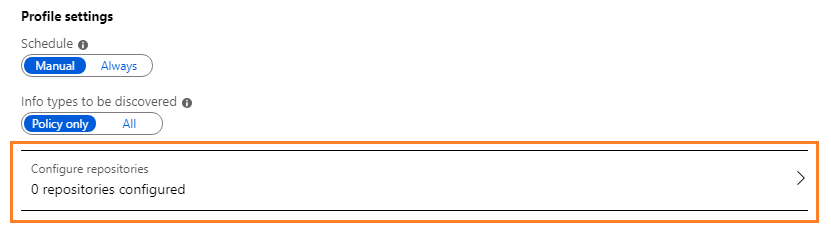

Untuk konfigurasi awal ini, konfigurasikan pengaturan berikut, lalu pilih Simpan tetapi jangan tutup panel:

Bagian Pengaturan Pengaturan pekerjaan pemindaian konten - Jadwal: Pertahankan default jenis Info Manual

- yang akan ditemukan: Ubah ke Kebijakan hanya

- Konfigurasikan repositori: Jangan konfigurasikan saat ini karena pekerjaan pemindaian konten harus disimpan terlebih dahulu.Kebijakan sensitivitas - Terapkan: Pilih Nonaktifkan

- file Label berdasarkan konten: Pertahankan defaultlabelDefault

- : Pertahankan defaultfile Relabeldefault

- Kebijakan: Jaga default NonaktifMengonfigurasi pengaturan file - Pertahankan "Tanggal dimodifikasi", "Terakhir dimodifikasi" dan "Dimodifikasi oleh": Pertahankan default Pada

- Jenis file untuk memindai: Pertahankan jenis file default untuk Kecualikan

- Pemilik default: Pertahankan default Akun PemindaiSekarang setelah pekerjaan pemindaian konten dibuat dan disimpan, Anda siap untuk kembali ke opsi Konfigurasi repositori untuk menentukan penyimpanan data yang akan dipindai.

Tentukan jalur UNC, dan URL Server SharePoint untuk SharePoint pustaka dan folder dokumen lokal.

Catatan

SharePoint Server 2019, SharePoint Server 2016, dan SharePoint Server 2013 didukung untuk SharePoint. SharePoint Server 2010 juga didukung ketika Anda telah memperluas dukungan untuk versi SharePoint ini.

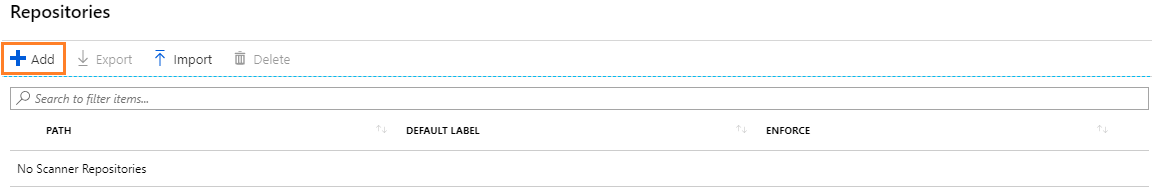

Untuk menambahkan penyimpanan data pertama Anda, saat berada di panel pekerjaan Tambahkan pemindaian konten baru , pilih Konfigurasikan repositori untuk membuka panel Repositori :

Pada panel Repositori , pilih Tambahkan:

Pada panel Repositori , tentukan jalur untuk repositori data, lalu pilih Simpan.

Contohnya:

- Untuk berbagi jaringan, gunakan

\\Server\Folder. - Untuk pustaka SharePoint, gunakan

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Catatan

Kartubebas tidak didukung dan lokasi WebDav tidak didukung.

Gunakan sintaks berikut saat menambahkan jalur SharePoint:

Jalur Sintaks Jalur akar http://<SharePoint server name>

Memindai semua situs, termasuk kumpulan situs apa pun yang diizinkan untuk pengguna pemindai.

Memerlukan izin tambahan untuk menemukan konten akar secara otomatisSubsitus atau koleksi SharePoint tertentu Salah satu hal berikut ini:

-http://<SharePoint server name>/<subsite name>-http://SharePoint server name>/<site collection name>/<site name>

Memerlukan izin tambahan untuk menemukan konten kumpulan situs secara otomatisPustaka SharePoint tertentu Salah satu hal berikut ini:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Folder SharePoint tertentu http://<SharePoint server name>/.../<folder name>Untuk pengaturan yang tersisa di panel ini, jangan ubah untuk konfigurasi awal ini, tetapi simpan sebagai tugas pemindaian Konten secara default. Pengaturan default berarti bahwa repositori data mewarisi pengaturan dari pekerjaan pemindaian konten.

- Untuk berbagi jaringan, gunakan

Jika Anda ingin menambahkan repositori data lain, ulangi langkah 8 dan 9.

Tutup panel Repositori dan panel pekerjaan pemindaian konten .

Kembali ke panel pekerjaan Perlindungan Informasi Azure - Pemindaian konten, nama pemindaian konten Anda ditampilkan, bersama dengan kolom JADWAL memperlihatkan Manual dan kolom TERLAKUKAN kosong.

Anda sekarang siap untuk menginstal pemindai dengan pekerjaan pemindai konten yang telah Anda buat. Lanjutkan dengan Instal pemindai.

Menginstal pemindai

Setelah Mengonfigurasi pemindai Perlindungan Informasi Azure di portal Azure, lakukan langkah-langkah di bawah ini untuk menginstal pemindai:

Masuk ke komputer Windows Server yang akan menjalankan pemindai. Gunakan akun yang memiliki hak administrator lokal dan yang memiliki izin untuk menulis ke database master SQL Server.

Penting

Untuk informasi selengkapnya, lihat Prasyarat untuk menginstal dan menyebarkan pemindai Perlindungan Informasi Azure.

Buka sesi Windows PowerShell dengan opsi Jalankan sebagai administrator.

Jalankan cmdlet Install-AIPScanner, menentukan instans SQL Server Anda untuk membuat database untuk pemindai Perlindungan Informasi Azure, dan nama kluster pemindai yang Anda tentukan di bagian sebelumnya:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Contoh, menggunakan nama profil Eropa:

Untuk instans default:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropeUntuk instans bernama:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropeUntuk SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

Ketika Anda diminta, berikan kredensial untuk akun layanan pemindai (

\<domain\user name>) dan kata sandi.Verifikasi bahwa layanan sekarang diinstal dengan menggunakan Layanan Alat> Administratif.

Layanan yang diinstal diberi nama Azure Information Protection Scanner dan dikonfigurasi untuk dijalankan dengan menggunakan akun layanan pemindai yang Anda buat.

Sekarang setelah Anda menginstal pemindai, Anda perlu mendapatkan token Azure AD untuk akun layanan pemindai untuk mengautentikasi, sehingga pemindai dapat berjalan tanpa pengamatan.

Mendapatkan token Azure AD untuk pemindai

Token Azure AD memungkinkan pemindai untuk mengautentikasi ke layanan Perlindungan Informasi Azure.

Untuk mendapatkan token Azure AD:

Kembali ke portal Azure untuk membuat dua aplikasi Azure AD untuk menentukan token akses untuk autentikasi. Token ini memungkinkan pemindai berjalan secara non-interaktif.

Untuk informasi selengkapnya, lihat Cara melabeli file secara non-interaktif untuk Microsoft Azure Information Protection.

Dari komputer Windows Server, jika akun layanan pemindai Anda telah diberikan hak Masuk secara lokal untuk penginstalan, masuk dengan akun ini dan mulai sesi PowerShell.

Jalankan Set-AIPAuthentication, menentukan nilai yang Anda salin dari langkah sebelumnya:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Saat diminta, tentukan kata sandi untuk kredensial akun layanan Anda untuk Azure AD, lalu klik Terima.

Contohnya:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Tip

Jika akun layanan pemindai Anda tidak dapat diberikan hak Masuk secara lokal , Tentukan dan gunakan parameter Token untuk Set-AIPAuthentication.

Pemindai sekarang memiliki token untuk mengautentikasi ke Azure AD, yang berlaku selama satu tahun, dua tahun, atau tidak pernah, sesuai dengan konfigurasi Aplikasi web /API Anda di Azure AD.

Saat token kedaluwarsa, Anda harus mengulangi langkah 1 dan 2.

Anda sekarang siap untuk menjalankan pemindaian pertama Anda dalam mode penemuan. Untuk informasi selengkapnya, lihat Menjalankan siklus penemuan dan melihat laporan untuk pemindai.

Jika Anda sudah menjalankan pemindaian penemuan, lanjutkan dengan Mengonfigurasi pemindai untuk menerapkan klasifikasi dan perlindungan.

Mengonfigurasi pemindai untuk menerapkan klasifikasi dan proteksi

Pengaturan default mengonfigurasi pemindai untuk dijalankan sekali, dan dalam mode khusus pelaporan.

Untuk mengubah pengaturan ini, edit pekerjaan pemindaian konten:

Di portal Azure, pada panel Perlindungan Informasi Azure - Pekerjaan pemindaian konten, pilih tugas pemindaian kluster dan konten untuk mengeditnya.

Pada panel Pekerjaan pemindaian konten, ubah yang berikut ini, lalu pilih Simpan:

- Dari bagian Pekerjaan pemindaian konten : Ubah Jadwal menjadi Selalu

- Dari bagian Kebijakan sensitivitas : Ubah Berlakukan ke Aktif

Tip

Anda mungkin ingin mengubah pengaturan lain pada panel ini, seperti apakah atribut file diubah dan apakah pemindai dapat melabeli kembali file. Gunakan bantuan popup informasi untuk mempelajari informasi selengkapnya tentang setiap pengaturan konfigurasi.

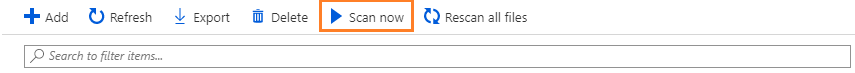

Catat waktu saat ini dan mulai kembali pemindai dari panel Perlindungan Informasi Azure - Pekerjaan pemindaian konten :

Atau, jalankan perintah berikut di sesi PowerShell Anda:

Start-AIPScanUntuk melihat laporan file berlabel, klasifikasi apa yang diterapkan, dan apakah perlindungan diterapkan, pantau log peristiwa untuk jenis informasi 911 dan stempel waktu terbaru.

Periksa laporan untuk detailnya, atau gunakan portal Azure untuk menemukan informasi ini.

Pemindai sekarang dijadwalkan untuk berjalan terus menerus. Ketika pemindai bekerja dengan caranya melalui semua file yang dikonfigurasi, pemindai secara otomatis memulai siklus baru sehingga file baru dan yang diubah ditemukan.

Mengubah tipe file mana yang akan dilindungi

Secara default, pemindai AIP hanya melindungi Office jenis file dan file PDF. Untuk mengubah perilaku ini, seperti untuk mengonfigurasi pemindai untuk melindungi semua jenis file, seperti yang dilakukan klien, atau untuk melindungi jenis file tambahan tertentu, edit registri sebagai berikut:

- Tentukan tipe file tambahan yang ingin Anda lindungi

- Tentukan jenis perlindungan yang ingin Anda terapkan (asli atau generik)

Dalam dokumentasi ini untuk pengembang, perlindungan generik disebut sebagai "PFile".

Untuk menyelaraskan jenis file yang didukung dengan klien, di mana semua file secara otomatis dilindungi dengan perlindungan asli atau generik:

Tentukan:

- Kartubebas

*sebagai kunci registri Encryptionsebagai nilai (REG_SZ)Defaultsebagai data nilai

- Kartubebas

Verifikasi apakah kunci MSIPC dan FileProtection ada. Buat secara manual jika tidak, lalu buat subkunci untuk setiap ekstensi nama file.

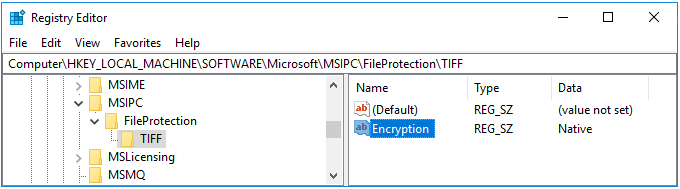

Misalnya, agar pemindai melindungi gambar TIFF selain Office file dan PDF, registri akan terlihat mirip dengan yang berikut ini setelah Anda mengeditnya:

Catatan

Sebagai file gambar, file TIFF mendukung perlindungan asli dan ekstensi nama file yang dihasilkan adalah .ptiff.

Untuk file yang tidak mendukung perlindungan asli, tentukan ekstensi nama file sebagai kunci baru, dan PFile untuk perlindungan generik. Ekstensi nama file yang dihasilkan untuk file yang dilindungi adalah .pfile.

Untuk daftar jenis file teks dan gambar yang sama-sama mendukung perlindungan asli tetapi harus ditentukan dalam registri, lihat Jenis file yang didukung untuk klasifikasi dan perlindungan.

Meningkatkan pemindai Anda

Jika sebelumnya Anda telah menginstal pemindai dan ingin meningkatkan, lihat Meningkatkan pemindai Perlindungan Informasi Azure.

Kemudian, konfigurasikan dan gunakan pemindai Anda seperti biasa, lewati langkah-langkah untuk menginstal pemindai Anda.

Catatan

Jika Anda memiliki versi pemindai yang lebih lama dari 1.48.204.0 dan Anda belum siap untuk memutakhirkannya, lihat Menyebarkan versi pemindai Perlindungan Informasi Azure sebelumnya untuk mengklasifikasikan dan melindungi file secara otomatis.

Mengedit pengaturan repositori data secara massal

Gunakan tombol Ekspor dan Impor untuk membuat perubahan untuk pemindai Anda di beberapa repositori.

Dengan cara ini, Anda tidak perlu membuat perubahan yang sama beberapa kali, secara manual, dalam portal Azure.

Misalnya, jika Anda memiliki jenis file baru pada beberapa repositori data SharePoint, Anda mungkin ingin memperbarui pengaturan untuk repositori tersebut secara massal.

Untuk membuat perubahan secara massal di seluruh repositori:

Di portal Azure pada panel Repositori, pilih opsi Ekspor. Contohnya:

Edit file yang diekspor secara manual untuk membuat perubahan Anda.

Gunakan opsi Impor pada halaman yang sama untuk mengimpor kembali pembaruan di seluruh repositori Anda.

Menggunakan pemindai dengan konfigurasi alternatif

Pemindai Perlindungan Informasi Azure biasanya mencari kondisi yang ditentukan untuk label Anda untuk mengklasifikasikan dan melindungi konten Anda sesuai kebutuhan.

Dalam skenario berikut, pemindai Perlindungan Informasi Azure juga dapat memindai konten Anda dan mengelola label, tanpa kondisi apa pun yang dikonfigurasi:

- Menerapkan label default ke semua file dalam repositori data

- Mengidentifikasi semua kondisi kustom dan jenis informasi sensitif yang diketahui

Menerapkan label default ke semua file dalam repositori data

Dalam konfigurasi ini, semua file yang tidak berlabel di repositori diberi label default yang ditentukan untuk repositori atau pekerjaan pemindaian konten. File diberi label tanpa inspeksi.

Konfigurasikan pengaturan berikut:

- Memberi label file berdasarkan konten: Atur ke Nonaktif

- Label default: Atur ke Kustom, lalu pilih label yang akan digunakan

Mengidentifikasi semua kondisi kustom dan jenis informasi sensitif yang diketahui

Konfigurasi ini memungkinkan Anda menemukan informasi sensitif yang mungkin tidak Anda sadari, dengan mengorbankan tingkat pemindaian untuk pemindai.

Atur jenis Info yang akan ditemukan ke Semua.

Untuk mengidentifikasi kondisi dan jenis informasi untuk pelabelan, pemindai menggunakan kondisi kustom yang ditentukan untuk label, dan daftar jenis informasi yang tersedia untuk ditentukan untuk label, seperti yang tercantum dalam kebijakan Perlindungan Informasi Azure.

Untuk informasi selengkapnya, lihat Mulai Cepat: Menemukan informasi sensitif apa yang Anda miliki.

Mengoptimalkan performa pemindai

Catatan

Jika Anda ingin meningkatkan responsivitas komputer pemindai daripada performa pemindai, gunakan pengaturan klien tingkat lanjut untuk membatasi jumlah utas yang digunakan oleh pemindai.

Gunakan opsi dan panduan berikut untuk membantu Anda mengoptimalkan performa pemindai:

| Opsi | Deskripsi |

|---|---|

| Memiliki koneksi jaringan berkecepatan tinggi dan andal antara komputer pemindai dan penyimpanan data yang dipindai | Misalnya, letakkan komputer pemindai di LAN yang sama, atau sebaiknya, di segmen jaringan yang sama dengan penyimpanan data yang dipindai. Kualitas koneksi jaringan mempengaruhi performa pemindai karena, untuk memeriksa file, pemindai mentransfer konten file ke komputer yang menjalankan layanan pemindai. Mengurangi atau menghilangkan hop jaringan yang diperlukan agar data dapat bepergian juga mengurangi beban di jaringan Anda. |

| Pastikan komputer pemindai memiliki sumber daya prosesor yang tersedia | Memeriksa konten file dan mengenkripsi dan mendekripsi file adalah tindakan intensif prosesor. Pantau siklus pemindaian umum untuk penyimpanan data yang Anda tentukan untuk mengidentifikasi apakah kurangnya sumber daya prosesor berdampak negatif pada performa pemindai. |

| Menginstal beberapa instans pemindai | Pemindai Perlindungan Informasi Azure mendukung beberapa database konfigurasi pada instans server SQL yang sama saat Anda menentukan nama kluster kustom (profil) untuk pemindai. |

| Memberikan hak tertentu dan menonaktifkan tingkat integritas rendah | Konfirmasikan bahwa akun layanan yang menjalankan pemindai hanya memiliki hak yang di dokumentasikan dalam Persyaratan akun layanan. Kemudian, konfigurasikan pengaturan klien tingkat lanjut untuk menonaktifkan tingkat integritas rendah untuk pemindai. |

| Periksa penggunaan konfigurasi alternatif Anda | Pemindai berjalan lebih cepat ketika Anda menggunakan konfigurasi alternatif untuk menerapkan label default ke semua file karena pemindai tidak memeriksa konten file. Pemindai berjalan lebih lambat ketika Anda menggunakan konfigurasi alternatif untuk mengidentifikasi semua kondisi kustom dan jenis informasi sensitif yang diketahui. |

| Mengurangi batas waktu pemindai | Kurangi batas waktu pemindai dengan pengaturan klien tingkat lanjut. Penurunan batas waktu pemindai memberikan tingkat pemindaian yang lebih baik dan konsumsi memori yang lebih rendah. Catatan: Mengurangi batas waktu pemindai berarti beberapa file mungkin dilewati. |

Faktor tambahan yang memengaruhi performa

Faktor tambahan yang memengaruhi performa pemindai meliputi:

| Faktor | Deskripsi |

|---|---|

| Waktu muat/respons | Waktu pemuatan dan respons penyimpanan data saat ini yang berisi file yang akan dipindai juga akan memengaruhi performa pemindai. |

| Mode pemindai (Penemuan/ Terlaksanakan) | Mode penemuan biasanya memiliki tingkat pemindaian yang lebih tinggi daripada mode pemberlakuan. Penemuan memerlukan tindakan baca file tunggal, sedangkan mode penerapan memerlukan tindakan baca dan tulis. |

| Perubahan kebijakan | Performa pemindai Anda mungkin terpengaruh jika Anda telah membuat perubahan pada kondisi dalam kebijakan Perlindungan Informasi Azure . Siklus pemindaian pertama Anda, ketika pemindai harus memeriksa setiap file, akan memakan waktu lebih lama dari siklus pemindaian berikutnya yang secara default, hanya memeriksa file baru dan yang diubah. Jika Anda mengubah kondisi, semua file akan dipindai lagi. Untuk informasi selengkapnya, lihat Memindai ulang file. |

| Konstruksi regex | Performa pemindai dipengaruhi oleh bagaimana ekspresi regex Anda untuk kondisi kustom dibangun. Untuk menghindari konsumsi memori berat dan risiko waktu habis (15 menit per file), tinjau ekspresi regex Anda untuk pencocokan pola yang efisien. Misalnya: - Hindari kuantifer serakah- Gunakan grup yang tidak menangkap seperti (?:expression) alih-alih (expression) |

| Tingkat log | Opsi tingkat log termasuk Debug, Info, Kesalahan, dan Nonaktif untuk laporan pemindai. - Hasil off dalam performa - terbaik Debug sangat memperlambat pemindai dan harus digunakan hanya untuk pemecahan masalah. Untuk informasi selengkapnya, lihat parameter ReportLevel untuk cmdlet Set-AIPScannerConfiguration . |

| File sedang dipindai | - Dengan pengecualian file Excel, file Office lebih cepat dipindai daripada file PDF. - File yang tidak terlindungi lebih cepat untuk dipindai daripada file yang dilindungi. - File besar jelas membutuhkan waktu lebih lama untuk dipindai daripada file kecil. |

Daftar cmdlet untuk pemindai

Bagian ini mencantumkan cmdlet PowerShell yang didukung untuk pemindai Perlindungan Informasi Azure.

Catatan

Pemindai Perlindungan Informasi Azure dikonfigurasi dari portal Azure. Oleh karena itu, cmdlet yang digunakan dalam versi sebelumnya untuk mengonfigurasi repositori data dan daftar jenis file yang dipindai sekarang tidak digunakan lagi.

Cmdlet yang didukung untuk pemindai meliputi:

Langkah berikutnya

Setelah menginstal dan mengonfigurasi pemindai, mulailah memindai file Anda.

Lihat juga: Menyebarkan pemindai Perlindungan Informasi Azure untuk mengklasifikasikan dan melindungi file secara otomatis.

Informasi selengkapnya:

Tertarik dengan bagaimana tim Teknik dan Operasi Layanan Inti di Microsoft menerapkan pemindai ini? Baca studi kasus teknis: Mengotomatiskan perlindungan data dengan pemindai Perlindungan Informasi Azure.

Anda mungkin bertanya-tanya: Apa perbedaan antara Windows Server FCI dan pemindai Perlindungan Informasi Azure?

Anda juga dapat menggunakan PowerShell untuk mengklasifikasikan dan melindungi file secara interaktif dari komputer desktop Anda. Untuk informasi selengkapnya tentang ini dan skenario lain yang menggunakan PowerShell, lihat Menggunakan PowerShell dengan klien Perlindungan Informasi Azure.