Studi kasus ransomware Respons Insiden Microsoft

Ransomware yang dioperasikan manusia terus mempertahankan posisinya sebagai salah satu tren serangan cyber paling berdampak di seluruh dunia dan merupakan ancaman signifikan yang dihadapi banyak organisasi dalam beberapa tahun terakhir. Serangan ini memanfaatkan kesalahan konfigurasi jaringan dan berkembang pada keamanan interior organisasi yang lemah. Meskipun serangan ini menimbulkan bahaya yang jelas dan hadir bagi organisasi dan infrastruktur dan data IT mereka, mereka adalah bencana yang dapat dicegah.

Tim Respons Insiden Microsoft (sebelumnya DART/CRSP) merespons kompromi keamanan untuk membantu pelanggan menjadi tangguh terhadap cyber. Respons Insiden Microsoft menyediakan respons insiden reaktif di lokasi dan investigasi proaktif jarak jauh. Respons Insiden Microsoft memanfaatkan kemitraan strategis Microsoft dengan organisasi keamanan di seluruh dunia dan grup produk internal Microsoft untuk memberikan penyelidikan yang paling lengkap dan menyeluruh.

Artikel ini menjelaskan bagaimana Respons Insiden Microsoft menyelidiki insiden ransomware terbaru dengan detail tentang taktik serangan dan mekanisme deteksi.

Lihat Bagian 1 dan Bagian 2 dari panduan Respons Insiden Microsoft untuk memerangi ransomware yang dioperasikan manusia untuk informasi selengkapnya.

Serangan

Respons Insiden Microsoft memanfaatkan alat respons insiden dan taktik untuk mengidentifikasi perilaku pelaku ancaman untuk ransomware yang dioperasikan manusia. Informasi publik mengenai peristiwa ransomware berfokus pada dampak akhir, tetapi jarang menyoroti detail operasi dan bagaimana pelaku ancaman dapat meningkatkan akses mereka tanpa terdeteksi untuk menemukan, memonetisasi, dan memeras.

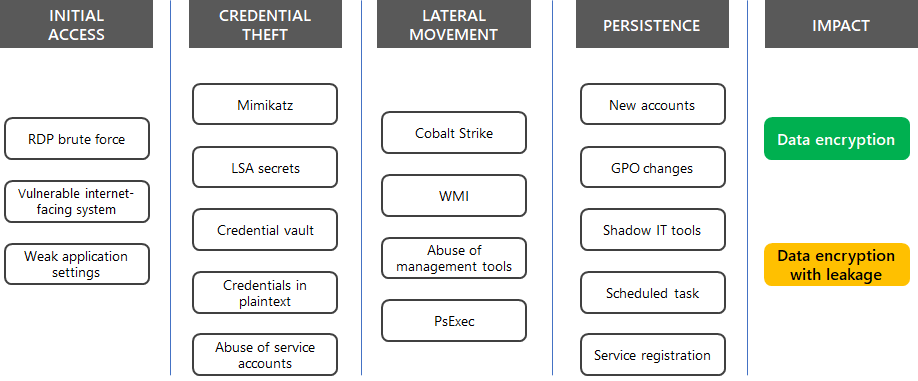

Berikut adalah beberapa teknik umum yang digunakan penyerang untuk serangan ransomware berdasarkan taktik MITRE ATT&CK.

Respons Insiden Microsoft menggunakan Microsoft Defender untuk Titik Akhir untuk melacak penyerang melalui lingkungan, membuat cerita yang menggambarkan insiden, lalu memberantas ancaman dan memulihkannya. Setelah disebarkan, Defender for Endpoint mulai mendeteksi logon yang berhasil dari serangan brute force. Setelah menemukan ini, Respons Insiden Microsoft meninjau data keamanan dan menemukan beberapa perangkat yang rentan terhadap Internet menggunakan Protokol Desktop Jarak Jauh (RDP).

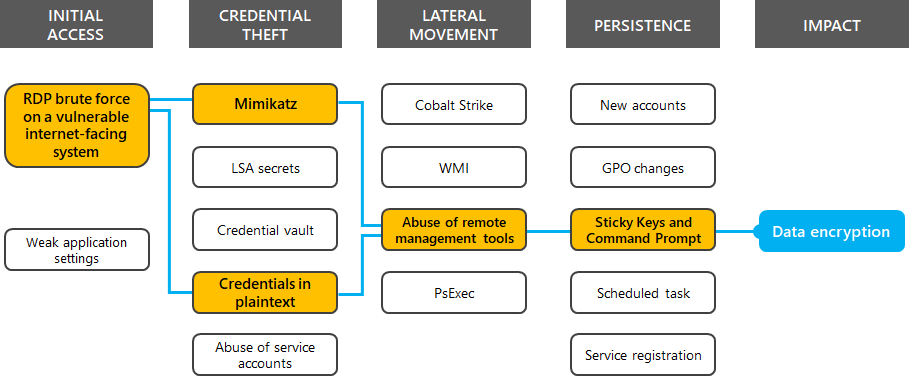

Setelah akses awal diperoleh, pelaku ancaman menggunakan alat panen kredensial Mimikatz untuk membuang hash kata sandi, dipindai untuk kredensial yang disimpan dalam teks biasa, membuat backdoor dengan manipulasi Sticky Key, dan dipindahkan secara lateral di seluruh jaringan menggunakan sesi desktop jarak jauh.

Untuk studi kasus ini, berikut adalah jalur yang disorot yang diambil penyerang.

Bagian berikut menjelaskan detail tambahan berdasarkan taktik MITRE ATT&CK dan menyertakan contoh bagaimana aktivitas pelaku ancaman terdeteksi dengan portal Pertahanan Microsoft.

Akses awal

Kampanye Ransomware menggunakan kerentanan terkenal untuk entri awal mereka, biasanya menggunakan email phishing atau kelemahan dalam pertahanan perimeter seperti perangkat dengan layanan Desktop Jarak Jauh yang diaktifkan yang diekspos di Internet.

Untuk insiden ini, Respons Insiden Microsoft berhasil menemukan perangkat yang memiliki port TCP 3389 untuk RDP yang terekspos ke Internet. Ini memungkinkan pelaku ancaman untuk melakukan serangan autentikasi brute-force dan mendapatkan pijakan awal.

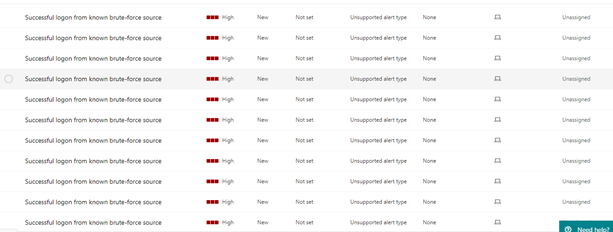

Defender for Endpoint menggunakan inteligensi ancaman untuk menentukan bahwa ada banyak rincian masuk dari sumber brute-force yang diketahui dan menampilkannya di portal Pertahanan Microsoft. Berikut adalah contoh.

Pengintaian

Setelah akses awal berhasil, enumerasi lingkungan dan penemuan perangkat dimulai. Aktivitas ini memungkinkan pelaku ancaman mengidentifikasi informasi tentang jaringan internal organisasi dan sistem penting target seperti pengendali domain, server cadangan, database, dan sumber daya cloud. Setelah enumerasi dan penemuan perangkat, pelaku ancaman melakukan aktivitas serupa untuk mengidentifikasi akun pengguna, grup, izin, dan perangkat lunak yang rentan.

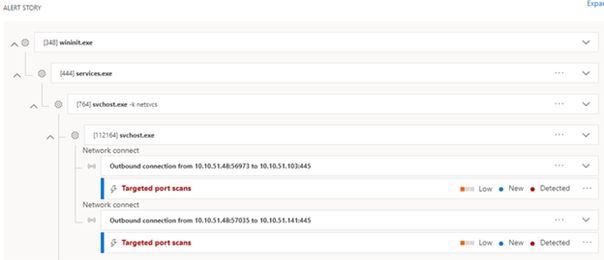

Pelaku ancaman memanfaatkan Pemindai IP Tingkat Lanjut, alat pemindaian alamat IP, untuk menghitung alamat IP yang digunakan di lingkungan dan melakukan pemindaian port berikutnya. Dengan memindai port terbuka, pelaku ancaman menemukan perangkat yang dapat diakses dari perangkat yang awalnya disusupi.

Aktivitas ini terdeteksi di Defender for Endpoint dan digunakan sebagai indikator kompromi (IoC) untuk penyelidikan lebih lanjut. Berikut adalah contoh.

Pencurian kredensial

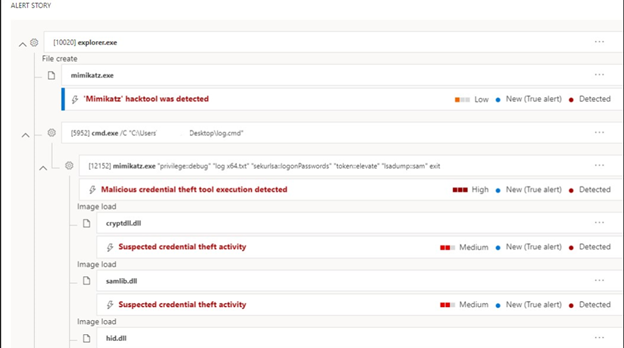

Setelah mendapatkan akses awal, pelaku ancaman melakukan panen kredensial menggunakan alat pengambilan kata sandi Mimikatz dan dengan mencari file yang berisi "kata sandi" pada sistem yang awalnya disusupi. Tindakan ini memungkinkan pelaku ancaman untuk mengakses sistem tambahan dengan kredensial yang sah. Dalam banyak situasi, pelaku ancaman menggunakan akun ini untuk membuat akun tambahan untuk menjaga kegigihan setelah akun awal yang disusupi diidentifikasi dan diremediasi.

Berikut adalah contoh penggunaan Mimikatz yang terdeteksi di portal Pertahanan Microsoft.

Gerakan lateral

Pergerakan di seluruh titik akhir dapat bervariasi di antara organisasi yang berbeda, tetapi pelaku ancaman biasanya menggunakan berbagai varietas perangkat lunak manajemen jarak jauh yang sudah ada di perangkat. Dengan menggunakan metode akses jarak jauh yang biasanya digunakan departemen TI dalam aktivitas sehari-hari mereka, pelaku ancaman dapat terbang di bawah radar untuk jangka waktu yang lama.

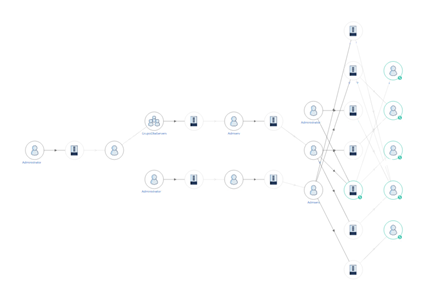

Dengan menggunakan Microsoft Defender untuk Identitas, Respons Insiden Microsoft dapat memetakan jalur yang diambil pelaku ancaman di antara perangkat, menampilkan akun yang digunakan dan diakses. Berikut adalah contoh.

Penghancutan pertahanan

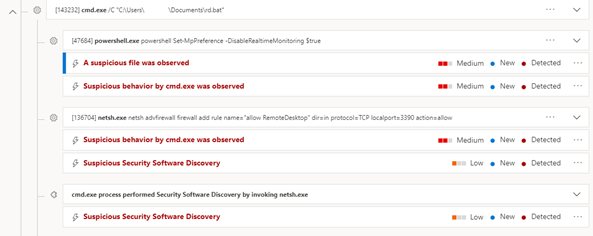

Untuk menghindari deteksi, pelaku ancaman menggunakan teknik penghindarian pertahanan untuk menghindari identifikasi dan mencapai tujuan mereka sepanjang siklus serangan. Teknik ini termasuk menonaktifkan atau mengubah produk anti-virus, menghapus instalan atau menonaktifkan produk atau fitur keamanan, memodifikasi aturan firewall, dan menggunakan teknik obfuscation untuk menyembunyikan artefak intrusi dari produk dan layanan keamanan.

Pelaku ancaman untuk insiden ini menggunakan PowerShell untuk menonaktifkan perlindungan real time untuk Pertahanan Microsoft pada perangkat Windows 11 dan Windows 10 dan alat jaringan lokal untuk membuka port TCP 3389 dan memungkinkan koneksi RDP. Perubahan ini mengurangi kemungkinan deteksi di lingkungan karena mereka memodifikasi layanan sistem yang mendeteksi dan memperingatkan aktivitas berbahaya.

Pertahanan untuk Titik Akhir, bagaimanapun, tidak dapat dinonaktifkan dari perangkat lokal dan dapat mendeteksi aktivitas ini. Berikut adalah contoh.

Persistensi

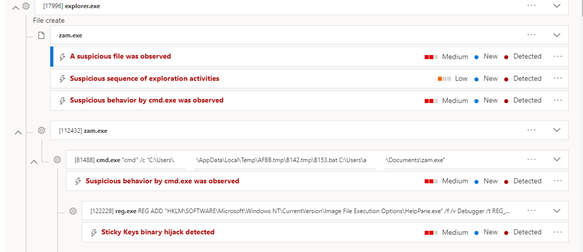

Teknik persistensi mencakup tindakan oleh pelaku ancaman untuk mempertahankan akses yang konsisten ke sistem setelah upaya dilakukan oleh staf keamanan untuk mendapatkan kembali kontrol sistem yang disusupi.

Pelaku ancaman untuk insiden ini menggunakan hack Sticky Keys karena memungkinkan eksekusi jarak jauh biner di dalam sistem operasi Windows tanpa autentikasi. Mereka kemudian menggunakan kemampuan ini untuk meluncurkan Prompt Perintah dan melakukan serangan lebih lanjut.

Berikut adalah contoh deteksi peretasan Kunci Lengket di portal Pertahanan Microsoft.

Dampak

Pelaku ancaman biasanya mengenkripsi file menggunakan aplikasi atau fitur yang sudah ada di dalam lingkungan. Penggunaan PsExec, Kebijakan Grup, dan Manajemen Konfigurasi Titik Akhir Microsoft adalah metode penyebaran yang memungkinkan aktor untuk dengan cepat menjangkau titik akhir dan sistem tanpa mengganggu operasi normal.

Pelaku ancaman untuk insiden ini memanfaatkan PsExec untuk meluncurkan Skrip PowerShell interaktif dari berbagai berbagi jarak jauh dari jarak jauh. Metode serangan ini mengacak titik distribusi dan membuat remediasi lebih sulit selama fase akhir serangan ransomware.

Eksekusi ransomware

Eksekusi ransomware adalah salah satu metode utama yang digunakan pelaku ancaman untuk memonetisasi serangan mereka. Terlepas dari metodologi eksekusi, kerangka kerja ransomware yang berbeda cenderung memiliki pola perilaku umum setelah disebarkan:

- Mengaburkan tindakan aktor ancaman

- Menetapkan persistensi

- Menonaktifkan pemulihan kesalahan windows dan perbaikan otomatis

- Menghentikan daftar layanan

- Mengakhiri daftar proses

- Menghapus salinan bayangan dan cadangan

- Mengenkripsi file, berpotensi menentukan pengecualian kustom

- Membuat catatan ransomware

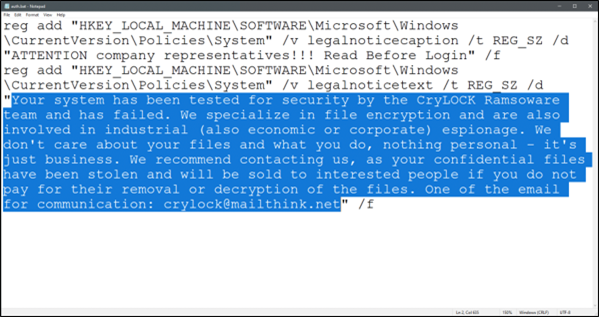

Berikut adalah contoh catatan ransomware.

Sumber daya ransomware tambahan

Informasi utama dari Microsoft:

- Ancaman ransomware yang berkembang, Microsoft Pada posting blog Masalah pada 20 Juli 2021

- Ransomware yang dioperasikan manusia

- Melindungi dengan cepat dari ransomware dan pemerasan

- Laporan Pertahanan Digital Microsoft 2021 (lihat halaman 10-19)

- Ransomware: Laporan analitik ancaman ancaman yang meresap dan berkelanjutan di portal Pertahanan Microsoft

- Pendekatan dan praktik terbaik ransomware Respons Insiden Microsoft

Microsoft 365:

- Menyebarkan perlindungan ransomware untuk penyewa Microsoft 365 Anda

- Memaksimalkan Ketahanan Ransomware dengan Azure dan Microsoft 365

- Pulih dari serangan ransomware

- Perlindungan terhadap malware dan ransomware

- Melindungi PC Windows 10 Anda dari ransomware

- Menangani ransomware di SharePoint Online

- Laporan analitik ancaman untuk ransomware di portal Pertahanan Microsoft

Microsoft Defender XDR:

Aplikasi Microsoft Defender untuk Cloud:

Microsoft Azure:

- Azure Defenses untuk Serangan Ransomware

- Memaksimalkan Ketahanan Ransomware dengan Azure dan Microsoft 365

- Rencana pencadangan dan pemulihan untuk melindungi dari ransomware

- Membantu melindungi dari ransomware dengan Microsoft Azure Backup (video 26 menit)

- Memulihkan dari penyusupan identitas sistemik

- Deteksi serangan multistage tingkat lanjut di Microsoft Azure Sentinel

- Deteksi Fusion untuk Ransomware di Microsoft Azure Sentinel

Posting blog tim Microsoft Security:

3 langkah untuk mencegah dan memulihkan dari ransomware (September 2021)

Panduan untuk memerangi ransomware yang dioperasikan manusia: Bagian 1 (September 2021)

Langkah-langkah utama tentang bagaimana Respons Insiden Microsoft melakukan penyelidikan insiden ransomware.

Panduan untuk memerangi ransomware yang dioperasikan manusia: Bagian 2 (September 2021)

Rekomendasi dan praktik terbaik.

-

Lihat bagian Ransomware .

Serangan ransomware yang dioperasikan manusia: Bencana yang dapat dicegah (Maret 2020)

Termasuk analisis rantai serangan dari serangan aktual.

Respons ransomware—untuk membayar atau tidak membayar? (Desember 2019)

Norsk Hydro menanggapi serangan ransomware dengan transparansi (Desember 2019)