Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam praktiknya, serangan ransomware memblokir akses ke data Anda sampai tebusan dibayarkan.

Bahkan, ransomware adalah jenis malware atau serangan keamanan cyber pengelabuan yang menghancurkan atau mengenkripsi file dan folder di komputer, server, atau perangkat.

Setelah perangkat atau file dikunci atau dienkripsi, penjahat cyber dapat memeras uang dari pemilik bisnis atau perangkat dengan imbalan kunci untuk membuka kunci data terenkripsi. Tetapi bahkan ketika dibayar, penjahat cyber mungkin tidak pernah memberikan kunci kepada pemilik bisnis atau perangkat dan menghentikan akses secara permanen.

Microsoft Security Copilot memanfaatkan AI untuk membantu mengurangi serangan ransomware. Untuk solusi Microsoft lainnya untuk ransomware, kunjungi pustaka solusi Ransomware kami.

Bagaimana cara kerja serangan ransomware?

Ransomware dapat diotomatisasi atau melibatkan tangan manusia pada keyboard - serangan yang dioperasikan manusia, seperti yang terlihat dalam serangan baru-baru ini menggunakan ransomware LockBit.

Serangan ransomware yang dioperasikan manusia melibatkan tahapan berikut:

Kompromi awal - Pelaku ancaman pertama kali mendapatkan akses ke sistem atau lingkungan setelah periode pengintaian untuk mengidentifikasi kelemahan dalam pertahanan.

Persistensi dan penghindaran pertahanan - Pelaku ancaman menetapkan pijakan dalam sistem atau lingkungan menggunakan backdoor atau mekanisme lain yang beroperasi secara tersembunyi untuk menghindari terdeteksi oleh tim respons insiden.

Gerakan lateral - Pelaku ancaman menggunakan titik awal entri untuk bermigrasi ke sistem lain yang terhubung ke perangkat atau lingkungan jaringan yang disusupi.

Akses kredensial - Pelaku ancaman menggunakan halaman masuk palsu untuk memanen kredensial pengguna atau sistem.

Pencurian data - Pelaku ancaman mencuri data keuangan atau data lain dari pengguna atau sistem yang disusupi.

Dampak - Pengguna atau organisasi yang terpengaruh mungkin mengalami kerusakan material atau reputasi.

Bagaimana layanan portal Defender membantu operasi keamanan terpadu

- Microsoft Defender XDR - Microsoft Defender XDR mencakup kemampuan gangguan serangan otomatis yang kuat yang dapat melindungi lingkungan Anda dari serangan canggih dan berdampak tinggi, termasuk ransomware yang dioperasikan manusia.

- Microsoft Sentinel - solusi SIEM yang menghentikan serangan ransomware di jalurnya dengan menggabungkan data yang berbeda—jaringan, identitas, SaaS, dan titik akhir dari sumber data Microsoft dan Mitra.

- Security Copilot - Selama serangan ransomware aktif, Security Copilot menggunakan pembelajaran mesin untuk memberikan konteks menyeluruh sehingga profesional keamanan dapat berbagi ringkasan insiden aktif yang jelas, ringkas, dan komprehensif. Ini memberi entitas yang ditargetkan pemahaman mendalam tentang situasi, bahkan ketika insiden terjadi setelah jam kerja.

Malware umum yang digunakan dalam kampanye ransomware

Qakbot – Menggunakan phishing untuk menyebarkan tautan berbahaya, lampiran berbahaya, dan untuk menghilangkan payload berbahaya seperti Cobalt Strike Beacon

Ryuk – Enkripsi data biasanya menargetkan Windows

Trickbot – Telah menargetkan aplikasi Microsoft seperti Excel dan Word. Trickbot biasanya dikirimkan melalui kampanye email yang menggunakan peristiwa saat ini atau umpan keuangan untuk memikat pengguna untuk membuka lampiran file berbahaya atau mengklik tautan ke situs web yang menghosting file berbahaya. Sejak 2022, mitigasi kampanye Microsoft menggunakan malware ini tampaknya telah mengganggu kegunaannya.

Aktor ancaman yang lazim terkait dengan kampanye ransomware

- LockBit – Kampanye ransomware-as-a-service (RaaS) yang termotivasi secara finansial dan pelaku ancaman ransomware paling produktif dalam periode waktu 2023-24

- Black Basta – Mendapatkan akses melalui email spear-phishing dan menggunakan PowerShell untuk meluncurkan payload enkripsi

- Storm-1674 (DarkGate dan ZLoader) - Storm-1674 adalah broker akses yang dikenal untuk mendistribusikan DarkGate, SectopRAT, dan Zloader dan menyerahkan akses ke pelaku ancaman seperti Storm-0506 dan Sangria Tempest.

Sementara itu, Storm-1811 adalah aktor ancaman yang dikenal karena serangan rekayasa sosial yang mengarah pada penyebaran BlackBasta menggunakan Qakbot dan malware lainnya. Pada akhir Oktober hingga awal November, Storm-1811 diamati membanjiri alamat email target dengan spam (serangan bom email), sebelum menyamar sebagai staf layanan bantuan yang menawarkan untuk membantu masalah spam. Dalam kampanye baru ini, Storm-1811 diamati menyebarkan pemuat malware baru bernama ReedBed.

Data Pertahanan Microsoft menunjukkan bahwa varian ransomware yang paling luas pada kuartal terakhir 2024 adalah Akira, FOG, Qilin, Lynx, dan RansomHub dan BlackBasta yang disebutkan di atas. Periode ini juga melihat varian ransomware baru SafePay dan Hellcat. Maret 2025 menyaksikan kemunculan kembali ransomware Qilin melalui pelaku ancaman Moonstone Sleet.

Bagaimana Microsoft dapat membantu serangan ransomware yang sedang berlangsung

Untuk membantu mengurangi serangan ransomware yang sedang berlangsung, Respons Insiden Microsoft dapat memanfaatkan dan menyebarkan Microsoft Defender untuk Identitas — solusi keamanan berbasis cloud yang membantu mendeteksi dan merespons ancaman terkait identitas. Membawa pemantauan identitas ke dalam respons insiden lebih awal mendukung tim operasi keamanan organisasi yang terpengaruh untuk mendapatkan kembali kontrol. Respons Insiden Microsoft menggunakan Defender for Identity untuk membantu mengidentifikasi cakupan insiden dan akun yang terkena dampak, melindungi infrastruktur penting, dan mengeluarkan pelaku ancaman. Tim respons kemudian mengerahkan Microsoft Defender for Endpoint untuk melacak pergerakan pelaku ancaman dan mengganggu upaya mereka dalam menggunakan akun yang disusupi untuk dapat masuk kembali ke lingkungan. Setelah mengendalikan insiden dan mengembalikan kontrol administratif penuh atas lingkungan, Microsoft Incident Response berkolaborasi dengan pelanggan untuk membantu mencegah serangan siber di masa mendatang.

Serangan ransomware otomatis

Serangan ransomware jenis komoditas sering kali otomatis. Serangan cyber ini dapat menyebar seperti virus, menginfeksi perangkat melalui metode seperti pengelabuan email dan pengiriman malware, dan memerlukan remediasi malware.

Oleh karena itu, Anda dapat melindungi sistem email Anda menggunakan Microsoft Defender untuk Office 365 yang melindungi dari malware dan pengiriman phishing. Microsoft Defender untuk Titik Akhir bekerja bersama Defender untuk Office 365 untuk secara otomatis mendeteksi dan memblokir aktivitas mencurigakan di perangkat Anda, sementara Microsoft Defender XDR mendeteksi malware dan upaya phishing lebih awal.

Serangan ransomware yang dioperasikan manusia

Ransomware yang dioperasikan manusia adalah hasil dari serangan aktif oleh penjahat cyber yang menyusup ke infrastruktur IT lokal atau cloud organisasi, meningkatkan hak istimewa mereka, dan menyebarkan ransomware ke data penting.

Serangan "hands-on-keyboard" ini biasanya menargetkan organisasi, bukan satu perangkat.

Dioperasikan manusia juga berarti ada pelaku ancaman manusia menggunakan wawasan mereka tentang sistem umum dan kesalahan konfigurasi keamanan. Mereka bertujuan untuk menyusup ke organisasi, menavigasi jaringan, dan beradaptasi dengan lingkungan dan kelemahannya.

Ciri khas dari serangan ransomware yang dioperasikan manusia ini biasanya mencakup pencurian kredensial dan pergerakan lateral dengan peningkatan hak istimewa pada akun yang dicuri.

Aktivitas mungkin berlangsung selama jendela pemeliharaan dan melibatkan kesenjangan konfigurasi keamanan yang ditemukan oleh penjahat cyber. Tujuannya adalah penyebaran payload ransomware ke sumber daya berdampak tinggi pada bisnis yang dipilih pelaku ancaman.

Penting

Serangan ini dapat menjadi katastrofik bagi operasi bisnis dan sulit untuk diatasi, membutuhkan pengusiran total musuh untuk melindungi dari serangan di masa depan. Tidak seperti ransomware komoditas yang biasanya hanya memerlukan remediasi malware, ransomware yang dikendalikan manusia akan terus mengancam operasi bisnis Anda setelah serangan awal.

Dampak dan kemungkinan serangan ransomware yang dioperasikan manusia akan terus berlanjut

Perlindungan ransomware untuk organisasi Anda

Pertama, cegah pengiriman phishing dan malware dengan Microsoft Defender untuk Office 365 untuk melindungi dari pengiriman malware dan phishing, Microsoft Defender untuk Titik Akhir untuk secara otomatis mendeteksi dan memblokir aktivitas mencurigakan di perangkat Anda, dan Microsoft Defender XDR untuk mendeteksi malware dan upaya phishing lebih awal.

Untuk pandangan komprehensif tentang ransomware dan pemerasan dan cara melindungi organisasi Anda, gunakan informasi dalam presentasi PowerPoint Rencana Project Mitigasi Ransomware yang Dioperasikan Manusia.

Ikuti pendekatan Respons Insiden Microsoft untuk pencegahan dan mitigasi ransomware.

Menilai situasi dengan menganalisis aktivitas mencurigakan yang memperingatkan tim Anda tentang serangan tersebut.

Jam/tanggal berapa Anda pertama kali mengetahui insiden tersebut? Log apa yang tersedia dan apakah ada indikasi bahwa aktor saat ini mengakses sistem?

Identifikasi aplikasi lini bisnis (LOB) yang terpengaruh, dan dapatkan sistem yang terkena dampak kembali online. Apakah aplikasi yang terpengaruh memerlukan identitas yang mungkin telah disusupi?

Apakah cadangan aplikasi, konfigurasi, dan data tersedia dan diverifikasi secara teratur menggunakan latihan pemulihan?

Tentukan proses pemulihan kompromi (CR) untuk menghapus pelaku ancaman dari lingkungan.

Berikut adalah ringkasan panduan Rencana Proyek Mitigasi Ransomware yang Dioperasikan Manusia Microsoft:

Ringkasan panduan dalam Rencana Proyek Mitigasi Ransomware yang Dioperasikan Manusia

- Risiko serangan berbasis ransomware dan pemerasan tinggi.

- Namun, serangan memiliki kelemahan yang dapat mengurangi kemungkinan Anda diserang.

- Ada tiga langkah untuk mengonfigurasi infrastruktur Anda untuk mengeksploitasi kelemahan serangan.

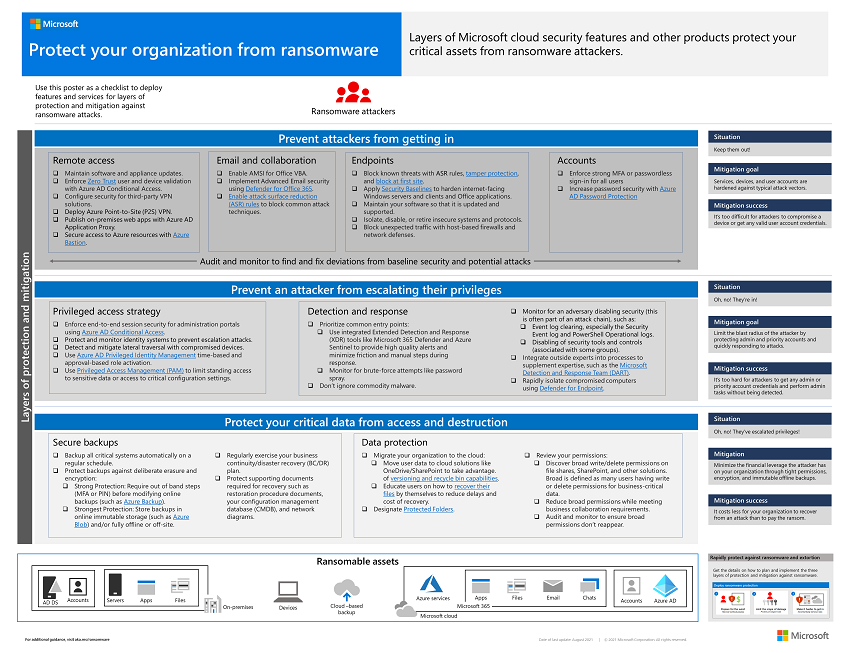

Untuk tiga langkah untuk mengeksploitasi kelemahan serangan, lihat solusi Melindungi organisasi Anda dari ransomware dan pemerasan untuk mengonfigurasi infrastruktur TI Anda dengan cepat untuk perlindungan terbaik:

- Siapkan organisasi Anda untuk pulih dari serangan tanpa harus membayar tebusan.

- Batasi cakupan kerusakan serangan ransomware dengan melindungi peran istimewa.

- Jadikan lebih sulit bagi pelaku ancaman untuk mengakses lingkungan Anda dengan menghapus risiko secara bertahap.

Unduh poster Lindungi organisasi Anda dari ransomware untuk gambaran umum tiga fase sebagai lapisan perlindungan terhadap serangan ransomware.

Sumber daya pencegahan ransomware tambahan

Informasi utama dari Microsoft:

Tren ransomware terbaru dari Microsoft, blog ransomware terbaru Microsoft

2024 Laporan Pertahanan Digital Microsoft Microsoft 365:

Menyebarkan perlindungan ransomware untuk penyewa Microsoft 365 Anda

Microsoft Defender XDR:

Aplikasi Microsoft Defender untuk Cloud:

Microsoft Azure:

Microsoft Copilot for Security:

Strategi utama mitigasi ransomware dari OpenAI, dalam kata-kata ChatGPT sendiri, meliputi:

Kurasi data pelatihan

Lapisan dan filter keamanan

Pengujian empiris dan red teaming

Pemantauan berkelanjutan

Penyelarasan dan penelitian keamanan

Pelaporan dan umpan balik komunitas

Kemitraan dan kebijakan

Untuk informasi lebih rinci, lihat dokumentasi resmi OpenAI tentang pendekatan mereka terhadap keselamatan AI dan penyalahgunaan mitigasi.

Sumber daya untuk mitigasi ransomware dari Microsoft Security:

Lihat daftar terbaru artikel ransomware di Blog Keamanan Microsoft.