Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

![]()

Infrastruktur mewakili vektor ancaman penting. Infrastruktur TI, baik lokal atau multicloud, didefinisikan sebagai semua perangkat keras (fisik, virtual, kontainer), perangkat lunak (sumber terbuka, pihak pertama dan ketiga, PaaS, SaaS), layanan mikro (fungsi, API), infrastruktur jaringan, fasilitas, dan sebagainya, yang diperlukan untuk mengembangkan, menguji, mengirimkan, memantau, mengontrol, atau mendukung layanan TI. Ini adalah area di mana Microsoft telah menginvestasikan sumber daya yang luar biasa untuk mengembangkan serangkaian kemampuan komprehensif untuk mengamankan infrastruktur cloud dan lokal Anda di masa depan.

Keamanan modern dengan strategi Zero Trust end-to-end memudahkan Anda untuk:

- Menilai versi.

- Lakukan manajemen konfigurasi.

- Gunakan hak istimewa administratif Just-In-Time dan Just-Enough-Access (JIT/JEA) untuk memperkuat pertahanan.

- Gunakan telemetri untuk mendeteksi serangan dan anomali.

- Blokir dan bendera perilaku berisiko secara otomatis dan ambil tindakan perlindungan.

Sama pentingnya, Microsoft Azure Blueprints dan kemampuan terkait memastikan bahwa sumber daya dirancang, diimplementasikan, dan dipertahankan dengan cara yang sesuai dengan kebijakan, standar, dan persyaratan organisasi.

Azure Blueprints, Azure Policies, Microsoft Defender untuk Cloud, Microsoft Sentinel, dan Azure Sphere dapat sangat berkontribusi untuk meningkatkan keamanan infrastruktur yang Anda sebarkan. Bersama-sama, mereka memungkinkan pendekatan yang berbeda untuk mendefinisikan, merancang, menyediakan, menyebarkan, dan memantau infrastruktur Anda.

Tujuan penyebaran Infrastructure Zero Trust

Tip

Sebelum sebagian besar organisasi memulai perjalanan Zero Trust, pendekatan mereka terhadap keamanan infrastruktur ditandai dengan yang berikut:

- Izin dikelola secara manual di seluruh lingkungan.

- Manajemen konfigurasi VM dan server tempat beban kerja berjalan.

|

Saat menerapkan kerangka kerja Zero Trust end-to-end untuk mengelola dan memantau infrastruktur Anda, kami sarankan Anda fokus terlebih dahulu pada tujuan penyebaran awal ini: |

|

|

|

I. Beban kerja dipantau dan diperingatkan untuk perilaku abnormal. II. Setiap beban kerja diberi identitas aplikasi—dan dikonfigurasi dan disebarkan secara konsisten. |

|

Setelah tujuan awal selesai, fokus pada tujuan penyebaran tambahan ini: |

|

|

|

IV. Penyebaran yang tidak sah diblokir, dan pemberitahuan dipicu. V. Visibilitas granular dan kontrol akses tersedia di seluruh beban kerja. VI. Akses pengguna dan sumber daya tersegmentasi untuk setiap beban kerja. |

Panduan penyebaran Infrastructure Zero Trust

Panduan ini memandu Anda melalui langkah-langkah yang diperlukan untuk mengamankan infrastruktur Anda mengikuti prinsip kerangka kerja keamanan Zero Trust.

Sebelum memulai, pastikan Anda telah memenuhi tujuan penyebaran infrastruktur dasar ini.

Mengatur Garis Besar Penyewa Microsoft

Garis besar yang diprioritaskan harus diatur untuk bagaimana Infrastruktur Anda dikelola. Menerapkan panduan industri seperti NIST 800-53, Anda dapat memperoleh serangkaian persyaratan untuk mengelola infrastruktur Anda. Di Microsoft, kami telah menetapkan garis besar minimal ke daftar persyaratan berikut:

-

Akses ke data, jaringan, layanan, utilitas, alat, dan aplikasi harus dikontrol oleh mekanisme autentikasi dan otorisasi.

-

Data harus dienkripsi saat transit dan saat tidak aktif.

-

Membatasi arus lalu lintas jaringan.

-

Visibilitas tim keamanan ke semua aset.

-

Pemantauan dan audit harus diaktifkan dan dikonfigurasi dengan benar sesuai dengan panduan organisasi yang ditentukan.

-

Anti-malware harus diperbarui dan berjalan.

-

Pemindaian kerentanan harus dilakukan, dan kerentanan diperbaiki, sesuai dengan panduan organisasi yang ditentukan.

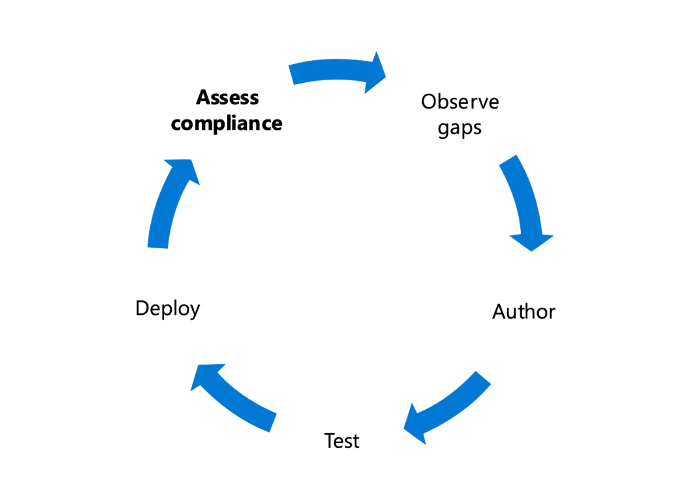

Untuk mengukur dan mendorong kepatuhan terhadap minimal ini—atau garis besar kami—yang diperluas, kami mulai dengan mendapatkan visibilitas di tingkat Penyewa, dan di seluruh lingkungan lokal Anda, dengan menerapkan peran Pembaca Keamanan di seluruh Penyewa Azure. Dengan peran Pembaca Keamanan di tempat, ia dapat mendapatkan visibilitas lebih lanjut melalui Microsoft Defender untuk Cloud dan Kebijakan Azure yang dapat digunakan untuk menerapkan garis besar industri (misalnya, Azure CIS, PCI, ISO 27001) atau garis besar kustom yang telah ditentukan organisasi Anda.

Izin dikelola secara manual di seluruh lingkungan

Dari tingkat penyewa ke sumber daya individual dalam setiap langganan iklan grup sumber daya, kontrol akses berbasis peran yang sesuai harus diterapkan.

Tip

Pelajari tentang menerapkan strategi Zero Trust identitas end-to-end.

Manajemen konfigurasi VMS dan server tempat beban kerja berjalan

Sama seperti kami telah mengelola lingkungan pusat data lokal, kami juga harus memastikan bahwa kami secara efektif mengelola sumber daya cloud kami. Manfaat memanfaatkan Azure adalah kemampuan untuk mengelola semua VM Anda dari satu platform menggunakan Azure Arc (pratinjau). Dengan menggunakan Azure Arc, Anda dapat memperluas Garis Besar Keamanan dari Azure Policy, kebijakan Microsoft Defender untuk Cloud, dan evaluasi Skor Aman, serta mencatat dan memantau semua sumber daya Anda di satu tempat. Di bawah ini adalah beberapa tindakan untuk memulai.

Menerapkan Azure Arc (pratinjau)

Azure Arc memungkinkan organisasi memperluas kontrol keamanan Azure yang sudah dikenal ke lokal dan tepi infrastruktur organisasi. Administrator memiliki beberapa opsi untuk menyambungkan sumber daya lokal ke Azure Arc. Ini termasuk portal Azure, PowerShell, dan Penginstalan Windows dengan skrip Perwakilan Layanan.

Pelajari selengkapnya tentang teknik ini.

Menerapkan garis besar keamanan melalui Azure Policy, termasuk penerapan kebijakan dalam tamu

Dengan mengaktifkan Defender untuk Cloud, Anda akan dapat menggabungkan serangkaian kontrol garis besar melalui definisi kebijakan bawaan Azure Policy untuk Microsoft Defender untuk Cloud. Kumpulan kebijakan garis besar akan tercermin dalam skor aman Defender untuk Cloud, di mana Anda dapat mengukur kepatuhan Anda dengan kebijakan tersebut.

Anda dapat memperluas cakupan kebijakan di luar Defender untuk Cloud yang ditetapkan dan membuat kebijakan kustom jika bawaan tidak tersedia. Anda juga dapat menggabungkan kebijakan Konfigurasi Tamu, yang mengukur kepatuhan di dalam VM tamu Anda dalam langganan Anda.

Menerapkan kontrol Defender untuk Cloud Perlindungan Titik Akhir dan Manajemen Kerentanan

Perlindungan titik akhir sangat penting untuk memastikan infrastruktur tetap aman dan tersedia. Sebagai bagian dari strategi apa pun untuk perlindungan titik akhir dan pengelolaan kerentanan, Anda akan dapat mengukur kepatuhan secara terpusat untuk memastikan perlindungan malware diaktifkan dan dikonfigurasi melalui penilaian dan rekomendasi perlindungan Titik Akhir di Microsoft Defender untuk Cloud.

Visibilitas terpusat garis besar Anda di beberapa langganan

Dengan menerapkan roll pembaca penyewa, Anda bisa mendapatkan visibilitas di seluruh penyewa Anda tentang status setiap kebijakan yang dievaluasi sebagai bagian dari Defender untuk Cloud skor aman, Azure Policy, dan kebijakan Konfigurasi Tamu. Anda menyalurkan itu ke dasbor kepatuhan organisasi Anda untuk pelaporan pusat status penyewa Anda.

Selain itu, sebagai bagian dari Defender untuk Server, Anda dapat menggunakan kebijakan Aktifkan solusi penilaian kerentanan bawaan pada komputer virtual (didukung oleh Qualys) untuk memindai VM Anda untuk kerentanan, dan memintanya tercermin langsung dalam Defender untuk Cloud. Jika Anda sudah memiliki solusi pemindaian Kerentanan yang disebarkan di perusahaan Anda, Anda dapat menggunakan solusi penilaian Kerentanan kebijakan alternatif, yang harus diinstal pada komputer virtual Anda untuk Menyebarkan solusi pemindaian kerentanan mitra.

|

|

Tujuan penyebaran awal |

Setelah memenuhi tujuan infrastruktur dasar, Anda dapat fokus menerapkan infrastruktur modern dengan strategi Zero Trust end-to-end.

I. Beban kerja dipantau dan diberi tahu perilaku abnormal

Saat membuat infrastruktur baru, Anda perlu memastikan bahwa Anda juga membuat aturan untuk memantau dan menaikkan pemberitahuan. Ini adalah kunci untuk mengidentifikasi kapan sumber daya menampilkan perilaku tak terduga.

Sebaiknya aktifkan Microsoft Defender untuk Cloud dan rencananya untuk melindungi jenis sumber daya yang didukung, termasuk Defender for Servers, Defender for Storage, Defender for Containers, Defender for SQL, dll.

Untuk memantau identitas, sebaiknya aktifkan Microsoft Defender untuk Identitas dan Analitik Ancaman Tingkat Lanjut untuk memungkinkan pengumpulan sinyal mengidentifikasi, mendeteksi, dan menyelidiki ancaman tingkat lanjut, identitas yang disusupi, dan tindakan orang dalam berbahaya yang diarahkan ke organisasi Anda.

Mengintegrasikan sinyal ini dari Defender untuk Cloud, Defender for Identity, Advanced Threat Analytics, dan sistem pemantauan dan audit lainnya dengan Microsoft Azure Sentinel, solusi manajemen peristiwa informasi keamanan (SIEM) dan orkestrasi keamanan (SOAR), akan memungkinkan Security Operations Center (SOC) Anda bekerja dari satu panel kaca untuk memantau peristiwa keamanan di seluruh perusahaan Anda.

Tip

Pelajari tentang menerapkan strategi Zero Trust identitas end-to-end.

II. Setiap beban kerja diberi identitas aplikasi—dan dikonfigurasi dan disebarkan secara konsisten

Sebaiknya Gunakan kebijakan yang ditetapkan dan diberlakukan saat membuat sumber daya/beban kerja. Kebijakan dapat mengharuskan tag diterapkan ke sumber daya setelah pembuatan, mengamanatkan penetapan grup sumber daya, dan membatasi/langsung karakteristik teknis, seperti wilayah yang diizinkan, spesifikasi VM (misalnya, jenis VM, disk, kebijakan jaringan yang diterapkan).

III. Akses manusia ke sumber daya memerlukan Just-In-Time

Personel harus menggunakan akses administratif dengan hemat. Ketika fungsi administratif diperlukan, pengguna harus menerima akses administratif sementara.

Organisasi harus membuat program Lindungi Administrator . Karakteristik program ini meliputi:

- Pengurangan yang ditargetkan dalam jumlah pengguna dengan izin administratif.

- Mengaudit akun dan peran izin yang ditingkatkan.

- Membuat zona infrastruktur Aset Bernilai Tinggi (HVA) khusus untuk mengurangi area permukaan.

- Memberi administrator Stasiun Kerja Admin Aman (SAW) khusus untuk mengurangi kemungkinan pencurian kredensial.

Semua item ini membantu organisasi menjadi lebih menyadari bagaimana izin administratif digunakan, di mana izin ini masih diperlukan, dan memberikan peta jalan tentang cara beroperasi dengan lebih aman.

|

|

Tujuan penyebaran tambahan |

Setelah menyelesaikan tiga tujuan awal, Anda dapat fokus pada tujuan tambahan seperti memblokir penyebaran yang tidak sah.

IV. Penyebaran yang tidak sah diblokir, dan pemberitahuan dipicu

Ketika organisasi pindah ke cloud, kemungkinannya tidak terbatas. Itu tidak selalu hal yang baik. Untuk berbagai alasan, organisasi harus dapat memblokir penyebaran yang tidak sah dan memicu pemberitahuan untuk membuat pemimpin dan manajer mengetahui masalah tersebut.

Microsoft Azure menawarkan Azure Blueprints untuk mengatur bagaimana sumber daya disebarkan, memastikan bahwa hanya sumber daya yang disetujui (misalnya, templat ARM) yang dapat disebarkan. Cetak biru dapat memastikan bahwa sumber daya yang tidak memenuhi kebijakan Blueprint atau aturan lain diblokir dari penyebaran. Pelanggaran Cetak Biru aktual atau yang dicoba dapat menaikkan peringatan sesuai kebutuhan dan membuat pemberitahuan, mengaktifkan webhook atau runbook otomatisasi, atau bahkan membuat tiket manajemen layanan.

V. Visibilitas terperinci dan kontrol akses tersedia di seluruh beban kerja

Microsoft Azure menawarkan berbagai metode untuk mencapai visibilitas sumber daya. Dari Portal Microsoft Azure, pemilik sumber daya dapat menyiapkan banyak metrik dan kemampuan pengumpulan dan analisis log. Visibilitas ini dapat digunakan tidak hanya untuk memberi makan operasi keamanan tetapi juga dapat mendukung efisiensi komputasi dan tujuan organisasi. Ini termasuk kemampuan seperti Virtual Machine Scale Sets, yang memungkinkan penskalaan dan penskalaan sumber daya yang aman dan efisien berdasarkan metrik.

Di sisi kontrol akses, Kontrol Akses Berbasis Peran (RBAC) dapat digunakan untuk menetapkan izin ke sumber daya. Ini memungkinkan izin untuk ditetapkan dan dicabut secara seragam di tingkat individu dan grup dengan menggunakan berbagai peran bawaan atau kustom.

VI. Akses pengguna dan sumber daya tersegmentasi untuk setiap beban kerja

Microsoft Azure menawarkan banyak cara untuk mengesegmentasi beban kerja untuk mengelola akses pengguna dan sumber daya. Segmentasi jaringan adalah pendekatan keseluruhan, dan, dalam Azure, sumber daya dapat diisolasi di tingkat langganan dengan Jaringan virtual (VNet), aturan peering VNet, Kelompok Keamanan Jaringan (NSG), Kelompok Keamanan Aplikasi (ASG), dan Azure Firewall. Ada beberapa pola desain untuk menentukan pendekatan terbaik untuk mengesegmentasi beban kerja.

Produk yang tercakup dalam panduan ini

Microsoft Azure

Microsoft Defender untuk Cloud

Templat Azure Resource Manager (ARM)

Kesimpulan

Infrastruktur adalah pusat dari strategi Zero Trust yang sukses. Untuk informasi lebih lanjut atau bantuan tentang implementasi, silakan hubungi tim Keberhasilan Pelanggan Anda, atau lanjutkan membaca bab lain dari panduan ini, yang mencakup semua pilar Zero Trust.

Seri panduan penyebaran Zero Trust