Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

![]()

Identitas adalah sarana kontrol utama untuk mengelola akses di tempat kerja modern dan sangat penting untuk menerapkan Zero Trust. Dukungan solusi identitas:

- Zero Trust melalui autentikasi dan kebijakan akses yang kuat.

- Akses paling terbatas dengan izin dan akses yang terperinci.

- Kontrol dan kebijakan yang mengelola akses ke sumber daya yang aman dan meminimalkan radius ledakan serangan.

Panduan integrasi ini menjelaskan bagaimana vendor perangkat lunak independen (ISV) dan mitra teknologi dapat berintegrasi dengan ID Microsoft Entra untuk membuat solusi Zero Trust yang aman bagi pelanggan.

Panduan integrasi Zero Trust for Identity

Panduan integrasi ini mencakup ID Microsoft Entra dan ID Eksternal Microsoft.

ID Microsoft Entra adalah layanan manajemen identitas dan akses berbasis cloud Microsoft. Firewall Manager menyediakan fitur-fitur berikut:

- Autentikasi masuk sekali

- Akses Bersyarat

- Autentikasi tanpa kata sandi dan multifaktor

- Provisi pengguna otomatis

- Dan banyak lagi fitur yang memungkinkan perusahaan untuk melindungi dan mengotomatiskan proses identitas dalam skala besar

MICROSOFT Entra External ID adalah solusi manajemen akses identitas bisnis ke pelanggan (CIAM). Pelanggan menggunakan MICROSOFT Entra External ID untuk menerapkan solusi autentikasi label putih aman yang menskalakan dengan mudah dan menyatu dengan pengalaman aplikasi web dan seluler bermerek. Pelajari tentang panduan integrasi di bagian ID Eksternal Microsoft Entra.

Microsoft Entra ID

Ada banyak cara untuk mengintegrasikan solusi Anda dengan MICROSOFT Entra ID. Integrasi dasar adalah tentang melindungi pelanggan Anda menggunakan kemampuan keamanan bawaan MICROSOFT Entra ID. Integrasi tingkat lanjut mengambil solusi Anda selangkah lebih jauh dengan kemampuan keamanan yang ditingkatkan.

Integrasi dasar

Integrasi dasar melindungi pelanggan Anda dengan kemampuan keamanan bawaan MICROSOFT Entra ID.

Mengaktifkan masuk satu kali dan verifikasi penerbit

Untuk mengaktifkan login tunggal, sebaiknya mempublikasikan aplikasi Anda pada galeri aplikasi. Pendekatan ini meningkatkan kepercayaan pelanggan, karena mereka tahu bahwa aplikasi Anda divalidasi kompatibel dengan ID Microsoft Entra. Anda dapat menjadi penerbit terverifikasi sehingga pelanggan yakin bahwa Anda adalah penerbit aplikasi yang mereka tambahkan ke penyewa mereka.

Penerbitan di galeri aplikasi memudahkan admin TI untuk mengintegrasikan solusi ke penyewa mereka dengan pendaftaran aplikasi otomatis. Pendaftaran manual adalah penyebab umum masalah dukungan dengan aplikasi. Menambahkan aplikasi Anda ke galeri menghindari masalah ini dengan aplikasi Anda.

Untuk aplikasi seluler, kami merekomendasikan Anda untuk menggunakan Microsoft Authentication Library dan browser sistem untuk menerapkan login tunggal.

Mengintegrasikan provisi pengguna

Mengelola identitas dan akses untuk organisasi dengan ribuan pengguna sangat menantang. Jika organisasi besar menggunakan solusi Anda, pertimbangkan untuk menyinkronkan informasi tentang pengguna dan akses antara aplikasi Anda dan ID Microsoft Entra. Ini membantu menjaga akses pengguna tetap konsisten saat perubahan terjadi.

SCIM (System for Cross-Domain Identity Management) adalah standar terbuka untuk bertukar informasi identitas pengguna. Anda dapat menggunakan API manajemen pengguna SCIM untuk memprovisikan pengguna dan grup secara otomatis antara aplikasi Anda dan ID Microsoft Entra.

Mengembangkan titik akhir SCIM untuk provisi pengguna ke aplikasi dari MICROSOFT Entra ID menjelaskan cara membangun titik akhir SCIM dan berintegrasi dengan layanan provisi Microsoft Entra.

Integrasi tingkat lanjut

Integrasi tingkat lanjut meningkatkan keamanan aplikasi Anda lebih jauh.

Konteks autentikasi Akses Bersyarah

Konteks autentikasi Akses Bersyarat memungkinkan aplikasi untuk melakukan penegakan kebijakan saat pengguna mengakses data atau tindakan sensitif, menjaga produktivitas pengguna dan keamanan sumber daya sensitif Anda.

Evaluasi akses berkelanjutan

Evaluasi akses berkelanjutan (CAE) memungkinkan token akses dicabut berdasarkan peristiwa penting dan evaluasi kebijakan daripada mengandalkan kedaluwarsa token berdasarkan masa pakai. Untuk beberapa API sumber daya, karena risiko dan kebijakan dievaluasi secara real time, ini dapat meningkatkan masa pakai token hingga 28 jam, yang membuat aplikasi Anda lebih tangguh dan berkinerja.

API Keamanan

Dalam pengalaman kami, banyak vendor perangkat lunak independen menganggap API ini berguna.

API pengguna dan grup

Jika aplikasi Anda perlu membuat pembaruan untuk pengguna dan grup di penyewa, Anda dapat menggunakan API pengguna dan grup melalui Microsoft Graph untuk menulis kembali ke penyewa Microsoft Entra. Anda dapat membaca selengkapnya tentang menggunakan API di referensi

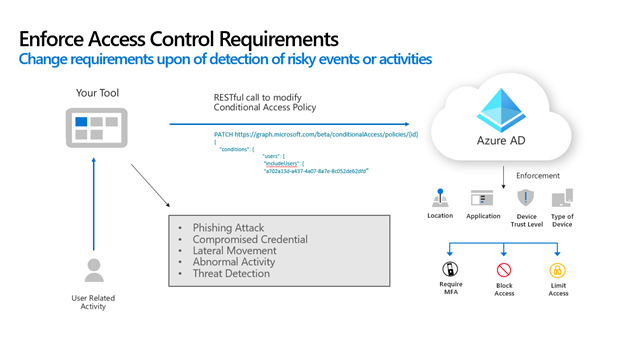

API Akses Bersyarah

akses bersyarat adalah bagian utama dari Zero Trust karena membantu memastikan pengguna yang tepat memiliki akses yang tepat ke sumber daya yang tepat. Mengaktifkan Akses Bersyarat memungkinkan MICROSOFT Entra ID membuat keputusan akses berdasarkan risiko komputasi dan kebijakan yang telah dikonfigurasi sebelumnya.

Vendor perangkat lunak independen dapat memanfaatkan akses bersyarat dengan memunculkan opsi untuk menerapkan kebijakan akses bersyarat jika relevan. Misalnya, jika pengguna sangat berisiko, Anda dapat menyarankan pelanggan mengaktifkan Akses Bersyarat untuk pengguna tersebut melalui UI Anda, dan mengaktifkannya secara terprogram di ID Microsoft Entra.

Untuk informasi selengkapnya, lihat sampel mengonfigurasi kebijakan akses bersyarat menggunakan Microsoft Graph API di GitHub.

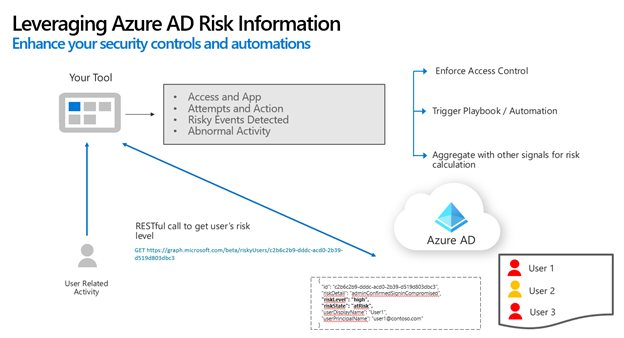

Konfirmasi kompromi dan API pengguna yang berisiko

Terkadang vendor perangkat lunak independen mungkin menyadari kompromi yang berada di luar cakupan ID Microsoft Entra. Untuk setiap peristiwa keamanan, terutama yang termasuk penyusupan akun, Microsoft, dan vendor perangkat lunak independen dapat berkolaborasi dengan berbagi informasi dari kedua belah pihak. API mengonfirmasi kompromi memungkinkan Anda menetapkan tingkat risiko pengguna yang ditargetkan ke tinggi. API ini memungkinkan MICROSOFT Entra ID merespons dengan tepat, misalnya dengan mengharuskan pengguna untuk mengautentikasi ulang atau dengan membatasi akses mereka ke data sensitif.

Di arah lain, MICROSOFT Entra ID terus mengevaluasi risiko pengguna berdasarkan berbagai sinyal dan pembelajaran mesin. Risky User API menyediakan akses programatik ke semua pengguna berisiko di aplikasi penyewa Microsoft Entra. Vendor perangkat lunak independen dapat menggunakan API ini untuk memastikan mereka menangani pengguna dengan tepat ke tingkat risiko mereka saat ini. sumber daya jenis riskyUser.

Skenario produk unik

Panduan berikut adalah untuk vendor perangkat lunak independen yang menawarkan jenis solusi tertentu.

Integrasi akses hibrid aman Banyak aplikasi bisnis dibuat untuk bekerja di dalam jaringan perusahaan yang dilindungi, dan beberapa aplikasi ini menggunakan metode autentikasi lama. Saat perusahaan ingin membangun strategi Zero Trust dan mendukung lingkungan kerja hibrid dan cloud-first, mereka memerlukan solusi yang menghubungkan aplikasi ke ID Microsoft Entra dan menyediakan solusi autentikasi modern untuk aplikasi warisan. Gunakan panduan ini untuk membuat solusi yang menyediakan autentikasi cloud modern untuk aplikasi lokal warisan.

Menjadi vendor kunci keamanan FIDO2 yang kompatibel dengan Microsoft kunci keamanan FIDO2 dapat menggantikan kredensial yang lemah dengan kredensial kunci publik/privat yang didukung perangkat keras yang kuat yang tidak dapat digunakan kembali, diputar ulang, atau dibagikan di seluruh layanan. Anda dapat menjadi vendor kunci keamanan FIDO2 yang kompatibel dengan Microsoft dengan mengikuti proses dalam dokumen ini.

Microsoft Entra External ID

MICROSOFT Entra External ID menggabungkan solusi canggih untuk bekerja dengan orang di luar organisasi Anda. Dengan kemampuan ID Eksternal, Anda dapat mengizinkan identitas eksternal untuk mengakses aplikasi dan sumber daya Anda dengan aman. Baik Anda bekerja dengan mitra eksternal, konsumen, atau pelanggan bisnis, pengguna dapat membawa identitas mereka sendiri. Identitas ini dapat berkisar dari akun perusahaan atau akun yang dikeluarkan oleh pemerintah hingga penyedia identitas sosial seperti Google atau Facebook. Untuk informasi selengkapnya tentang mengamankan aplikasi Anda untuk mitra eksternal, konsumen, atau pelanggan bisnis, lihat Pengenalan ID Eksternal Microsoft.

Integrasikan dengan endpoint RESTful

Vendor perangkat lunak independen dapat mengintegrasikan solusi mereka melalui titik akhir RESTful untuk mengaktifkan autentikasi multifaktor (MFA) dan kontrol akses berbasis peran (RBAC), mengaktifkan verifikasi dan pemeriksaan identitas, meningkatkan keamanan dengan deteksi bot dan perlindungan penipuan, dan memenuhi persyaratan Autentikasi Pelanggan Aman (SCA) Payment Services Directive 2 (PSD2).

Kami memiliki panduan tentang cara menggunakan endpoint RESTful kami dan contoh panduan langkah demi langkah mitra yang telah terintegrasi dengan API RESTful:

- verifikasi identitas dan pembuktian, yang memungkinkan pelanggan untuk memverifikasi identitas pengguna akhir mereka

- kontrol akses berbasis Peran, yang memungkinkan kontrol akses terperinci kepada pengguna akhir

- Mengamankan akses hibrid ke aplikasi lokal, yang memungkinkan pengguna akhir mengakses aplikasi lokal dan warisan dengan protokol autentikasi modern

- perlindungan penipuan, yang memungkinkan pelanggan untuk melindungi aplikasi dan pengguna akhir mereka dari upaya masuk yang bersifat penipuan dan serangan bot.

Firewall aplikasi web

Web Application Firewall (WAF) memberikan perlindungan terpusat untuk aplikasi web dari eksploitasi dan kerentanan umum. MICROSOFT Entra External ID memungkinkan vendor perangkat lunak independen untuk mengintegrasikan layanan WAF mereka. Semua lalu lintas ke domain kustom (misalnya, login.contoso.com) selalu melewati layanan WAF untuk memberikan lapisan keamanan lain.

Untuk menerapkan solusi WAF, konfigurasikan domain kustom ID Eksternal Microsoft Entra. Gambaran Umum domain URL kustom untuk MICROSOFT Entra External ID menjelaskan cara mengonfigurasi ID Eksternal Microsoft Entra di domain URL kustom di penyewa eksternal.