Mengamankan akses hibrid dengan integrasi Microsoft Entra

MICROSOFT Entra ID mendukung protokol autentikasi modern yang membantu menjaga aplikasi tetap aman. Namun, banyak aplikasi bisnis bekerja di jaringan perusahaan yang dilindungi, dan beberapa menggunakan metode autentikasi lama. Saat perusahaan membangun strategi Zero Trust dan mendukung lingkungan hibrid dan cloud, ada solusi yang menghubungkan aplikasi ke ID Microsoft Entra dan menyediakan autentikasi untuk aplikasi warisan.

Pelajari lebih lanjut: Keamanan Zero Trust

Microsoft Entra ID secara asli mendukung protokol modern:

- Security Assertion Markup Language (SAML)

- Federasi Layanan Web (WS-Fed)

- OpenID Connect (OIDC)

Proksi aplikasi Microsoft Entra, atau proksi aplikasi Microsoft Entra mendukung Kerberos dan autentikasi berbasis header. Protokol lain, seperti Secure Shell (SSH), (Microsoft Windows NT LAN Manager) NTLM, Lightweight Directory Access Protocol (LDAP), dan cookie, tidak didukung. Namun, vendor perangkat lunak independen (ISV) dapat membuat solusi untuk menghubungkan aplikasi ini dengan ID Microsoft Entra.

ISV dapat membantu pelanggan menemukan dan memigrasikan aplikasi perangkat lunak sebagai layanan (SaaS) ke dalam ID Microsoft Entra. Mereka dapat menghubungkan aplikasi yang menggunakan metode autentikasi warisan dengan ID Microsoft Entra. Pelanggan dapat mengonsolidasikan ke ID Microsoft Entra untuk menyederhanakan manajemen aplikasi mereka dan menerapkan prinsip Zero Trust.

Ikhtisar solusi

Solusi yang Anda bangun dapat mencakup bagian-bagian berikut:

- Penemuan aplikasi - Seringkali, pelanggan tidak menyadari setiap aplikasi yang digunakan

- Penemuan aplikasi menemukan aplikasi, memfasilitasi aplikasi yang terintegrasi dengan ID Microsoft Entra

- Migrasi aplikasi - Membuat alur kerja untuk mengintegrasikan aplikasi dengan ID Microsoft Entra tanpa menggunakan pusat admin Microsoft Entra

- Mengintegrasikan aplikasi yang digunakan pelanggan saat ini

- Dukungan autentikasi warisan - Menyambungkan aplikasi dengan metode autentikasi lama dan akses menyeluruh (SSO)

- Akses Bersyar - Memungkinkan pelanggan menerapkan kebijakan Microsoft Entra ke aplikasi dalam solusi Anda tanpa menggunakan pusat admin Microsoft Entra

Pelajari selengkapnya: Apa itu Akses Bersyar?

Lihat bagian berikut untuk pertimbangan teknis dan rekomendasi.

Menerbitkan aplikasi ke Marketplace Azure

Azure Marketplace adalah sumber aplikasi tepercaya untuk admin TI. Aplikasi kompatibel dengan MICROSOFT Entra ID dan mendukung SSO, mengotomatiskan provisi pengguna, dan berintegrasi ke penyewa eksternal dengan pendaftaran aplikasi otomatis.

Anda dapat mengintegrasikan aplikasi anda sebelumnya dengan Microsoft Entra ID untuk mendukung SSO dan provisi otomatis. Lihat, Mengirimkan permintaan untuk menerbitkan aplikasi Anda di galeri aplikasi Microsoft Entra.

Sebaiknya Anda menjadi penerbit terverifikasi, sehingga pelanggan tahu bahwa Anda adalah penerbit tepercaya. Lihat, Verifikasi penerbit.

Mengaktifkan akses menyeluruh untuk admin TI

Ada beberapa cara untuk mengaktifkan SSO bagi administrator TI ke solusi Anda. Lihat, Merencanakan penyebaran akses menyeluruh, opsi SSO.

Microsoft Graph menggunakan OIDC/OAuth. Pelanggan menggunakan OIDC untuk masuk ke solusi Anda. Gunakan masalah ID Microsoft Entra JSON Web Token (JWT) untuk berinteraksi dengan Microsoft Graph. Lihat, OpenID Connect di platform identitas Microsoft.

Jika solusi Anda menggunakan SAML untuk SSO administrator TI, token SAML tidak akan memungkinkan solusi Anda berinteraksi dengan Microsoft Graph. Anda dapat menggunakan SAML untuk SSO administrator TI, tetapi solusi Anda perlu mendukung integrasi OIDC dengan MICROSOFT Entra ID, sehingga bisa mendapatkan JWT dari ID Microsoft Entra untuk berinteraksi dengan Microsoft Graph. Lihat, Bagaimana platform identitas Microsoft menggunakan protokol SAML.

Anda dapat menggunakan salah satu pendekatan SAML berikut:

- Pendekatan SAML yang direkomendasikan: Buat pendaftaran baru di Marketplace Azure, yang merupakan aplikasi OIDC. Pelanggan menambahkan aplikasi SAML dan OIDC ke penyewa mereka. Jika aplikasi Anda tidak berada di galeri Microsoft Entra, Anda dapat memulai dengan aplikasi multi-penyewa non-galeri.

- Pendekatan SAML alternatif: Pelanggan dapat membuat pendaftaran aplikasi OIDC di penyewa Microsoft Entra mereka dan mengatur URI, titik akhir, dan izin

Gunakan jenis pemberian kredensial klien, yang memerlukan solusi untuk memungkinkan pelanggan memasukkan ID klien dan rahasia. Solusinya juga mengharuskan Anda menyimpan informasi ini. Dapatkan JWT dari ID Microsoft Entra, lalu gunakan untuk berinteraksi dengan Microsoft Graph. Lihat, Dapatkan token. Sebaiknya Anda merepare dokumentasi pelanggan tentang cara membuat pendaftaran aplikasi di penyewa Microsoft Entra mereka. Sertakan titik akhir, URI, dan izin.

Catatan

Sebelum aplikasi digunakan untuk administrator TI atau SSO pengguna, administrator IT pelanggan harus menyetujui aplikasi di penyewa mereka. Lihat, Memberikan persetujuan admin di seluruh penyewa untuk aplikasi.

Alur autentikasi

Alur autentikasi solusi mendukung skenario berikut:

- Administrator TI pelanggan masuk dengan SSO untuk mengelola solusi Anda

- Administrator TI pelanggan menggunakan solusi Anda untuk mengintegrasikan aplikasi dengan ID Microsoft Entra dengan Microsoft Graph

- Pengguna masuk ke aplikasi warisan yang diamankan oleh solusi Anda dan ID Microsoft Entra

Administrator TI pelanggan Anda melakukan akses menyeluruh ke solusi Anda

Solusi Anda dapat menggunakan SAML atau OIDC untuk SSO, saat administrator TI pelanggan masuk. Sebaiknya administrator TI masuk ke solusi Anda dengan kredensial Microsoft Entra mereka, yang memungkinkan penggunaan kontrol keamanan saat ini. Integrasikan Anda dengan MICROSOFT Entra ID untuk SSO melalui SAML atau OIDC.

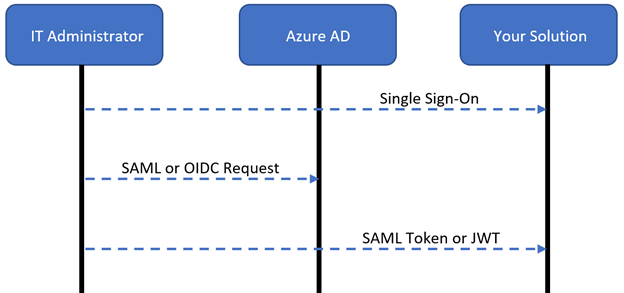

Diagram berikut mengilustrasikan alur autentikasi pengguna:

- Administrator TI masuk ke solusi Anda dengan kredensial Microsoft Entra mereka

- Solusi ini mengalihkan administrator TI ke MICROSOFT Entra ID dengan SAML atau permintaan masuk OIDC

- Microsoft Entra mengautentikasi administrator TI dan mengalihkannya ke solusi Anda, dengan token SAML atau JWT yang akan diotorisasi dalam solusi Anda

Administrator TI mengintegrasikan aplikasi dengan ID Microsoft Entra

Administrator TI mengintegrasikan aplikasi dengan ID Microsoft Entra dengan menggunakan solusi Anda, yang menggunakan Microsoft Graph untuk membuat pendaftaran aplikasi dan kebijakan Akses Bersyar Microsoft Entra.

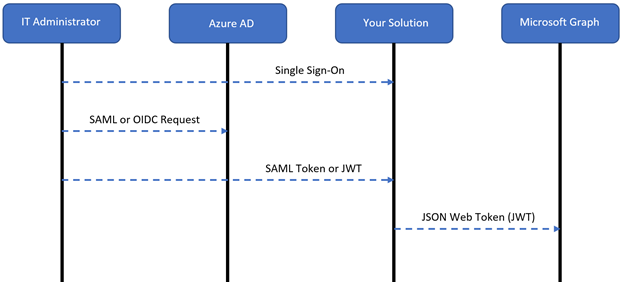

Diagram berikut mengilustrasikan alur autentikasi pengguna:

- Administrator TI masuk ke solusi Anda dengan kredensial Microsoft Entra mereka

- Solusi ini mengalihkan administrator TI ke MICROSOFT Entra ID dengan SAML atau permintaan masuk OIDC

- Microsoft Entra mengautentikasi administrator TI dan mengalihkannya ke solusi Anda dengan token SAML atau JWT untuk otorisasi

- Saat administrator TI mengintegrasikan aplikasi dengan MICROSOFT Entra ID, solusi memanggil Microsoft Graph dengan JWT mereka untuk mendaftarkan aplikasi, atau menerapkan kebijakan Akses Bersyarkat Microsoft Entra

Pengguna masuk ke aplikasi

Saat pengguna masuk ke aplikasi, mereka menggunakan OIDC atau SAML. Jika aplikasi perlu berinteraksi dengan Microsoft Graph atau MICROSOFT Entra protected API, kami sarankan Anda mengonfigurasinya untuk menggunakan OICD. Konfigurasi ini memastikan JWT diterapkan untuk berinteraksi dengan Microsoft Graph. Jika tidak perlu aplikasi berinteraksi dengan Microsoft Graph, atau API yang dilindungi Microsoft Entra, gunakan SAML.

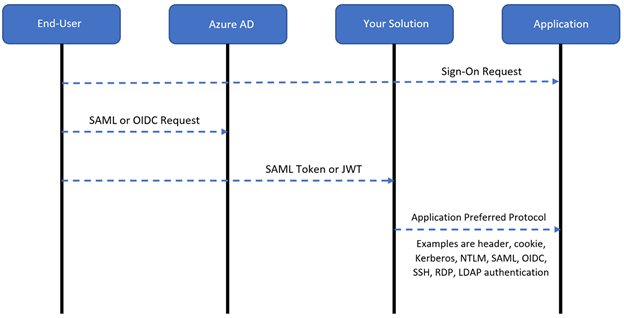

Diagram berikut menunjukkan alur autentikasi pengguna:

- Pengguna masuk ke aplikasi

- Solusi mengalihkan pengguna ke ID Microsoft Entra dengan SAML atau permintaan masuk OIDC

- Microsoft Entra mengautentikasi pengguna dan mengalihkannya ke solusi Anda dengan token SAML atau JWT untuk otorisasi

- Solusi ini memungkinkan permintaan dengan menggunakan protokol aplikasi

API Microsoft Graph

Sebaiknya gunakan API berikut. Gunakan ID Microsoft Entra untuk mengonfigurasi izin yang didelegasikan atau izin aplikasi. Untuk solusi ini, gunakan izin yang didelegasikan.

- API templat aplikasi - Dalam Marketplace Azure, gunakan API ini untuk menemukan templat aplikasi yang cocok

- Izin diperlukan: Application.Read.All

- API pendaftaran aplikasi - Membuat pendaftaran aplikasi OIDC atau SAML bagi pengguna untuk masuk ke aplikasi yang diamankan dengan solusi Anda

- Izin diperlukan: Application.Read.All, Application.ReadWrite.All

- API perwakilan layanan - Setelah Anda mendaftarkan aplikasi, perbarui objek perwakilan layanan untuk mengatur properti SSO

- Izin diperlukan: Application.ReadWrite.All, Directory.AccessAsUser.All, AppRoleAssignment.ReadWrite.All (untuk penugasan)

- API Akses Bersyar - Menerapkan kebijakan Akses Bersyar Microsoft Entra ke aplikasi pengguna

- Izin diperlukan: Policy.Read.All, Policy.ReadWrite.ConditionalAccess, dan Application.Read.All

Pelajari selengkapnya Menggunakan Microsoft Graph API

Skenario Microsoft Graph API

Gunakan informasi berikut untuk menerapkan pendaftaran aplikasi, menyambungkan aplikasi warisan, dan mengaktifkan kebijakan Akses Bersyar. Pelajari cara mengotomatiskan persetujuan admin, mendapatkan sertifikat penandatanganan token, dan menetapkan pengguna dan grup.

Menggunakan Microsoft Graph API untuk mendaftarkan aplikasi dengan ID Microsoft Entra

Menambahkan aplikasi di Marketplace Azure

Beberapa aplikasi yang digunakan pelanggan Anda ada di Marketplace Azure. Anda dapat membuat solusi yang menambahkan aplikasi ke penyewa eksternal. Gunakan contoh berikut dengan Microsoft Graph API untuk mencari Marketplace Azure templat.

Catatan

Di API Templat Aplikasi, nama tampilan peka huruf besar/kecil.

Authorization: Required with a valid Bearer token

Method: Get

https://graph.microsoft.com/v1.0/applicationTemplates?$filter=displayname eq "Salesforce.com"

Jika Anda menemukan kecocokan dari panggilan API, ambil ID. Lakukan panggilan API berikut dan berikan nama tampilan untuk aplikasi di isi JSON:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/cd3ed3de-93ee-400b-8b19-b61ef44a0f29/instantiate

{

"displayname": "Salesforce.com"

}

Setelah melakukan panggilan API, Anda membuat objek perwakilan layanan. Ambil ID aplikasi dan ID perwakilan layanan untuk digunakan dalam panggilan API berikutnya.

Patch objek perwakilan layanan dengan protokol SAML dan URL masuk:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.salesforce.com"

}

Patch objek aplikasi dengan URI pengalihan dan URI pengidentifikasi:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.salesforce.com"]},

"identifierUris":["https://www.salesforce.com"]

}

Menambahkan aplikasi yang tidak ada di Marketplace Azure

Jika tidak ada kecocokan dalam Marketplace Azure, atau untuk mengintegrasikan aplikasi kustom, daftarkan aplikasi kustom di ID Microsoft Entra dengan ID templat: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Kemudian, lakukan panggilan API berikut dan berikan nama tampilan aplikasi di isi JSON:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Setelah melakukan panggilan API, Anda membuat objek perwakilan layanan. Ambil ID aplikasi dan ID perwakilan layanan untuk digunakan dalam panggilan API berikutnya.

Patch objek perwakilan layanan dengan protokol SAML dan URL masuk:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Patch objek aplikasi dengan URI pengalihan dan URI pengidentifikasi:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Menggunakan akses menyeluruh Microsoft Entra

Setelah aplikasi SaaS terdaftar di ID Microsoft Entra, aplikasi harus mulai menggunakan ID Microsoft Entra sebagai Penyedia Identitas (IdP):

- Aplikasi mendukung SSO satu klik - MICROSOFT Entra ID memungkinkan aplikasi. Di pusat admin Microsoft Entra, pelanggan melakukan SSO satu klik dengan kredensial administratif untuk aplikasi SaaS yang didukung.

- Pelajari lebih lanjut: Konfigurasi aplikasi sekali klik dari akses menyeluruh

- Aplikasi tidak mendukung SSO satu klik - Pelanggan memungkinkan aplikasi untuk menggunakan ID Microsoft Entra.

Menyambungkan aplikasi ke ID Microsoft Entra dengan autentikasi warisan

Solusi Anda dapat memungkinkan pelanggan untuk menggunakan fitur SSO dan Microsoft Entra, bahkan aplikasi yang tidak didukung. Untuk mengizinkan akses dengan protokol warisan, aplikasi Anda memanggil ID Microsoft Entra untuk mengautentikasi pengguna dan menerapkan kebijakan Akses Bersyar Microsoft Entra. Aktifkan integrasi ini dari konsol Anda. Buat SAML atau pendaftaran aplikasi OIDC antara solusi Anda dan ID Microsoft Entra.

Membuat pendaftaran aplikasi baru

Gunakan ID templat aplikasi kustom berikut: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Kemudian, lakukan panggilan API berikut dan berikan nama tampilan di isi JSON:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Setelah melakukan panggilan API, Anda membuat objek perwakilan layanan. Ambil ID aplikasi dan ID perwakilan layanan untuk digunakan dalam panggilan API berikutnya.

Patch objek perwakilan layanan dengan protokol SAML dan URL masuk:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Patch objek aplikasi dengan URI pengalihan dan URI pengidentifikasi:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Membuat pendaftaran aplikasi OIDC

Gunakan ID templat berikut untuk aplikasi kustom: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Lakukan panggilan API berikut dan berikan nama tampilan di isi JSON:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom OIDC App"

}

Dari panggilan API, ambil ID aplikasi dan ID perwakilan layanan untuk digunakan dalam panggilan API berikutnya.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/{Application Object ID}

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["[https://www.samlapp.com"],

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "7427e0e9-2fba-42fe-b0c0-848c9e6a8182",

"type": "Scope"

},

{

"id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d",

"type": "Scope"

},

{

"id": "37f7f235-527c-4136-accd-4a02d197296e",

"type": "Scope"

}]

}]

}

Catatan

Izin API dalam simpul resourceAccess memberi aplikasi izin openid, User.Read, dan offline_access, yang memungkinkan masuk. Lihat, Gambaran Umum izin Microsoft Graph.

Menerapkan kebijakan Akses Bersyarat

Pelanggan dan mitra dapat menggunakan Microsoft Graph API untuk membuat atau menerapkan kebijakan Akses Bersyar per aplikasi. Untuk mitra, pelanggan dapat menerapkan kebijakan ini dari solusi Anda tanpa menggunakan pusat admin Microsoft Entra. Ada dua opsi untuk menerapkan kebijakan Akses Bersyar microsoft Entra:

- Menetapkan aplikasi ke kebijakan Akses Bersyar

- Buat kebijakan Akses Bersyar baru dan tetapkan aplikasi ke dalamnya

Menggunakan kebijakan Akses Bersyar

Untuk daftar kebijakan Akses Bersyariah, jalankan kueri berikut. Dapatkan ID objek kebijakan untuk dimodifikasi.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

Untuk menambal kebijakan, sertakan ID objek aplikasi yang akan berada dalam cakupan includeApplications, dalam isi JSON:

Authorization: Required with a valid Bearer token

Method: PATCH

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/{policyid}

{

"displayName":"Existing Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications":

{

"includeApplications":[

"00000003-0000-0ff1-ce00-000000000000",

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls":

{

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

Membuat kebijakan Akses Bersyarat baru

Tambahkan ID objek aplikasi untuk berada dalam cakupan includeApplications, dalam isi JSON:

Authorization: Required with a valid Bearer token

Method: POST

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/

{

"displayName":"New Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

#Policy Template for Requiring Compliant Device

{

"displayName":"Enforce Compliant Device",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"compliantDevice",

"domainJoinedDevice"

]

}

}

#Policy Template for Block

{

"displayName":"Block",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"block"

]

}

}

Mengotomatiskan persetujuan admin

Jika pelanggan menambahkan aplikasi dari solusi Anda ke ID Microsoft Entra, Anda dapat mengotomatiskan persetujuan administrator dengan Microsoft Graph. Anda memerlukan ID objek utama layanan aplikasi yang Anda buat dalam panggilan API, dan ID objek utama layanan Microsoft Graph dari penyewa eksternal.

Dapatkan ID objek utama layanan Microsoft Graph dengan melakukan panggilan API berikut:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/serviceprincipals/?$filter=appid eq '00000003-0000-0000-c000-000000000000'&$select=id,appDisplayName

Untuk mengotomatiskan persetujuan admin, lakukan panggilan API berikut:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId":"{Service Principal Object ID of Application}",

"consentType":"AllPrincipals",

"principalId":null,

"resourceId":"{Service Principal Object ID Of Microsoft Graph}",

"scope":"openid user.read offline_access}"

}

Mendapatkan sertifikat penandatanganan token

Untuk mendapatkan bagian publik dari sertifikat penandatanganan token, gunakan GET dari titik akhir metadata Microsoft Entra untuk aplikasi:

Method:GET

https://login.microsoftonline.com/{Tenant_ID}/federationmetadata/2007-06/federationmetadata.xml?appid={Application_ID}

Tetapkan pengguna dan grup

Setelah memublikasikan aplikasi ke ID Microsoft Entra, Anda dapat menetapkan aplikasi ke pengguna dan grup untuk memastikan aplikasi tersebut muncul di portal Aplikasi Saya. Penugasan ini ada pada objek perwakilan layanan yang dihasilkan saat Anda membuat aplikasi. Lihat, Aplikasi Saya gambaran umum portal.

Dapatkan AppRole instans yang mungkin telah dikaitkan dengan aplikasi tersebut. Adalah umum bagi aplikasi SaaS untuk memiliki berbagai AppRole contoh yang terkait dengannya. Biasanya, untuk aplikasi kustom, ada satu instans default AppRole . Dapatkan ID instans yang AppRole ingin Anda tetapkan:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

Dari ID Microsoft Entra, dapatkan ID objek pengguna atau grup yang ingin Anda tetapkan ke aplikasi. Ambil ID peran aplikasi dari panggilan API sebelumnya dan kirimkan dengan isi patch pada perwakilan layanan:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"principalId":"{Principal Object ID of User -or- Group}",

"resourceId":"{Service Principal Object ID}",

"appRoleId":"{App Role ID}"

}

Kemitraan

Untuk membantu melindungi aplikasi warisan, saat menggunakan pengontrol jaringan dan pengiriman, Microsoft memiliki kemitraan dengan penyedia pengontrol pengiriman aplikasi (ADC) berikut.

- Akamai Enterprise Application Access

- Citrix ADC

- Manajer Kebijakan Akses F5 BIG-IP

- Kemp LoadMaster

- Pulse Secure Virtual Traffic Manager

Penyedia solusi VPN berikut terhubung dengan MICROSOFT Entra ID untuk mengaktifkan metode autentikasi dan otorisasi modern seperti SSO dan autentikasi multifaktor (MFA).

- Cisco Secure Firewall - Klien Aman

- Fortinet FortiGate

- Manajer Kebijakan Akses F5 BIG-IP

- Palo Alto Networks GlobalProtect

- Pulse Connect Secure

Penyedia solusi perimeter yang ditentukan perangkat lunak (SDP) berikut terhubung dengan ID Microsoft Entra untuk metode autentikasi dan otorisasi seperti SSO dan MFA.

- Datawiza Access Broker

- Perimeter 81

- Platform Autentikasi Silverfort

- Strata Maverics Identity Orchestrator

- Zscaler Private Access