Tutorial: Menyiapkan autentikasi Microsoft Entra untuk SQL Server

Berlaku untuk: SQL Server 2022 (16.x)

Artikel ini menjelaskan proses langkah demi langkah untuk menyiapkan autentikasi dengan ID Microsoft Entra, dan menunjukkan cara menggunakan metode autentikasi Microsoft Entra yang berbeda.

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Dalam tutorial ini, Anda akan mempelajari cara:

- Membuat dan mendaftarkan aplikasi Microsoft Entra

- Memberikan izin ke aplikasi Microsoft Entra

- Membuat dan menetapkan sertifikat

- Mengonfigurasi autentikasi Microsoft Entra untuk SQL Server melalui portal Azure

- Membuat login dan pengguna

- Menyambungkan dengan metode autentikasi yang didukung

Prasyarat

Windows Server fisik atau virtual lokal dengan instans SQL Server 2022 (16.x).

Untuk SQL Server di Komputer Virtual Azure, tinjau Autentikasi Microsoft Entra untuk SQL Server 2022 di Azure VM.

Server dan instans yang diaktifkan oleh Azure Arc. Untuk informasi selengkapnya, lihat Menyambungkan SQL Server Anda ke Azure Arc.

Akses ke ID Microsoft Entra tersedia untuk tujuan autentikasi. Untuk informasi selengkapnya, lihat Autentikasi Microsoft Entra untuk SQL Server.

SQL Server Management Studio (SSMS) versi 18.0 atau yang lebih tinggi diinstal pada komputer klien. Atau unduh Azure Data Studio terbaru.

Prasyarat autentikasi

Catatan

Fungsionalitas yang diperluas telah diterapkan di Azure untuk memungkinkan pembuatan otomatis sertifikat Azure Key Vault dan aplikasi Microsoft Entra selama menyiapkan admin Microsoft Entra untuk SQL Server. Untuk informasi selengkapnya, lihat Tutorial: Menggunakan otomatisasi untuk menyiapkan admin Microsoft Entra untuk SQL Server.

Pendaftaran aplikasi Microsoft Entra untuk SQL Server. Mendaftarkan instans SQL Server sebagai aplikasi Microsoft Entra memungkinkan instans untuk mengkueri ID Microsoft Entra, dan memungkinkan aplikasi Microsoft Entra untuk mengautentikasi atas nama instans SQL Server. Pendaftaran aplikasi juga memerlukan beberapa izin, yang digunakan oleh SQL Server untuk kueri tertentu.

SQL Server menggunakan sertifikat untuk autentikasi ini, yang disimpan di Azure Key Vault (AKV). Agen Azure Arc mengunduh sertifikat ke host instans SQL Server.

Peringatan

Koneksi yang diautentikasi oleh ID Microsoft Entra selalu dienkripsi. Jika SQL Server menggunakan sertifikat yang ditandatangani sendiri, Anda harus menambahkan trust server cert = true string koneksi. Koneksi terautentikasi SQL Server dan Windows tidak memerlukan enkripsi, tetapi sangat disarankan.

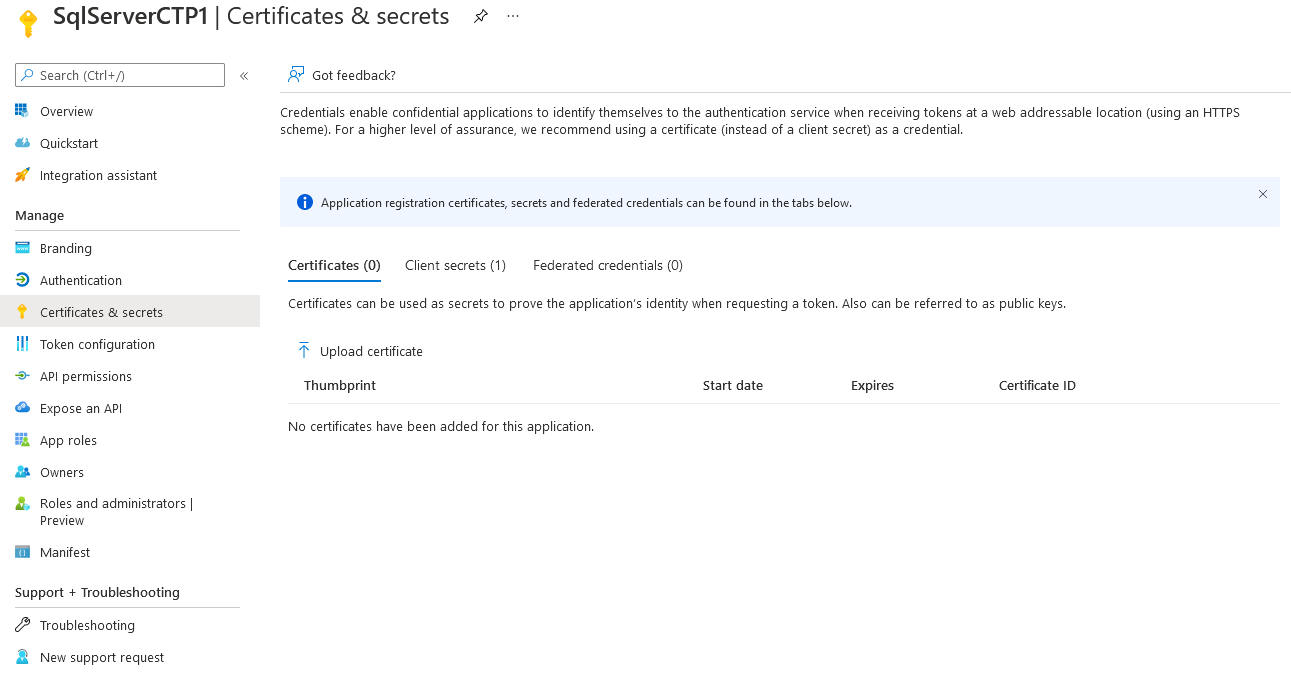

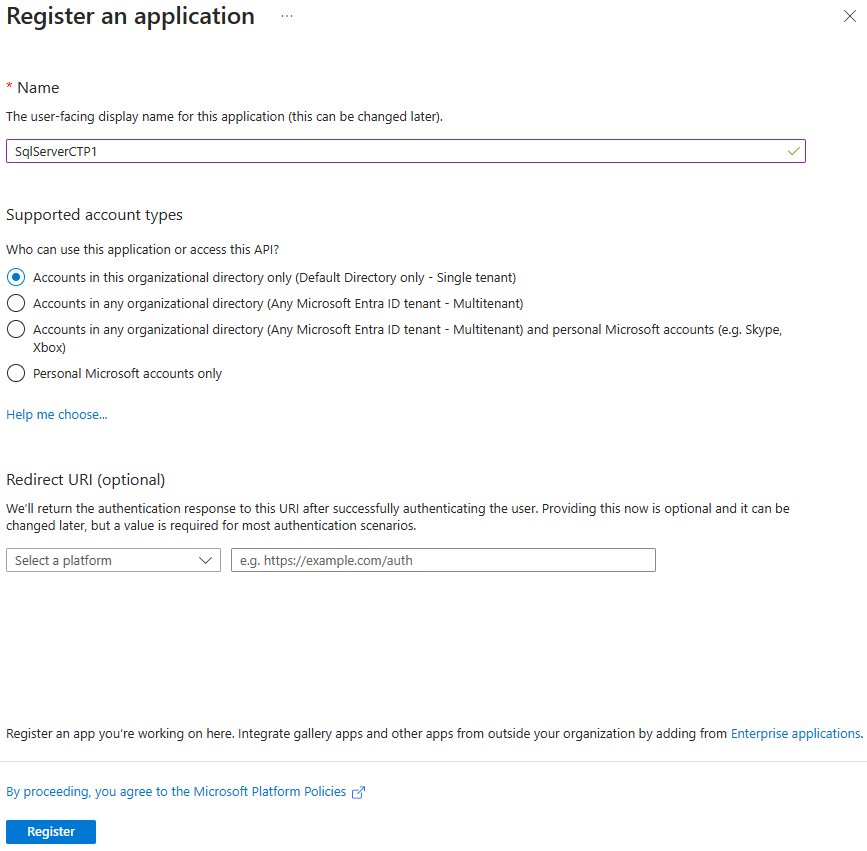

Membuat dan mendaftarkan aplikasi Microsoft Entra

- Buka portal Azure, pilih Pendaftaran Baru Pendaftaran>Aplikasi Microsoft Entra ID.>

- Tentukan nama - Contoh dalam artikel ini menggunakan SQLServerCTP1.

- Pilih Jenis akun yang didukung dan gunakan Akun dalam direktori organisasi ini saja

- Jangan atur URI pengalihan

- Pilih Daftar

Lihat pendaftaran aplikasi di bawah ini:

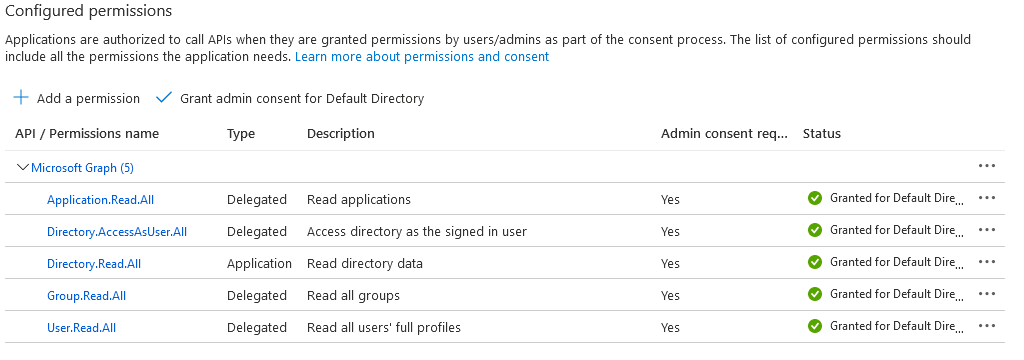

Memberikan izin aplikasi

Pilih aplikasi yang baru dibuat, dan di menu sisi kiri, pilih Izin API.

Pilih Tambahkan izin>Aplikasi Microsoft Graph>

- Periksa Directory.Read.All

- Pilih Tambahkan izin

Pilih Tambahkan izin>Microsoft Graph>Izin yang Didelegasikan

- Periksa Application.Read.All

- Periksa Directory.AccessAsUser.All

- Periksa Group.Read.All

- Periksa User.Read.All

- Pilih Tambahkan izin

Pilih Berikan persetujuan admin

Catatan

Untuk memberikan persetujuan Admin atas izin di atas, akun Microsoft Entra Anda memerlukan peran Administrator Global atau Administrator Peran Istimewa.

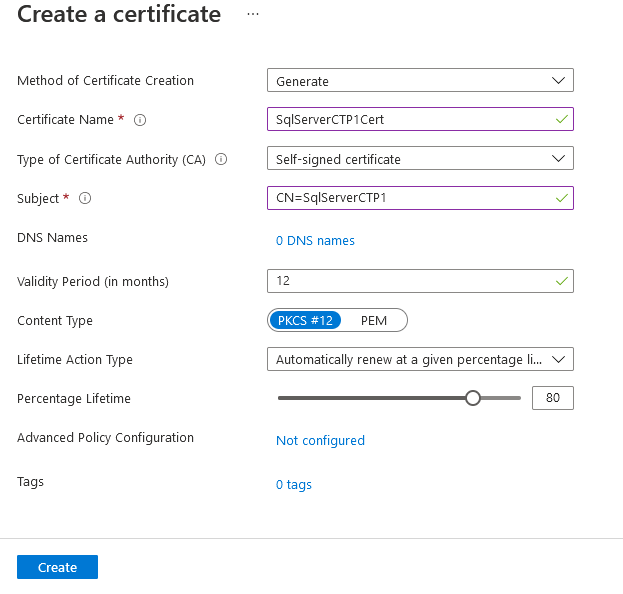

Membuat dan menetapkan sertifikat

Buka portal Azure, pilih Brankas kunci, dan pilih brankas kunci yang ingin Anda gunakan atau buat yang baru. Pilih Buat/Impor Sertifikat>

Untuk Metode pembuatan sertifikat, gunakan Hasilkan.

Tambahkan nama dan subjek sertifikat.

Periode validitas yang direkomendasikan paling lama 12 bulan. Nilai lainnya dapat dibiarkan sebagai default.

Pilih Buat.

Catatan

Setelah sertifikat dibuat, sertifikat mungkin mengatakan sertifikat dinonaktifkan. Refresh situs dan akan menampilkan sertifikat sebagai diaktifkan.

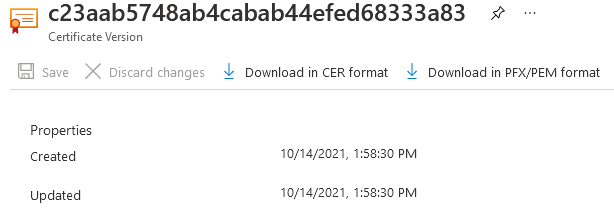

Navigasikan ke sertifikat baru, dan pilih baris untuk versi terbaru sertifikat. Pilih Unduh dalam format CER untuk menyimpan kunci umum sertifikat.

Catatan

Ini tidak perlu dilakukan pada host SQL Server. Sebaliknya, setiap klien yang akan mengakses portal Azure untuk langkah berikutnya.

Di portal Azure, navigasikan ke pendaftaran aplikasi yang dibuat di atas dan pilih Daftar sertifikat

- Pilih unggah sertifikat.

- Pilih kunci publik (file .cer) yang diunduh di langkah terakhir.

- Pilih Tambahkan.

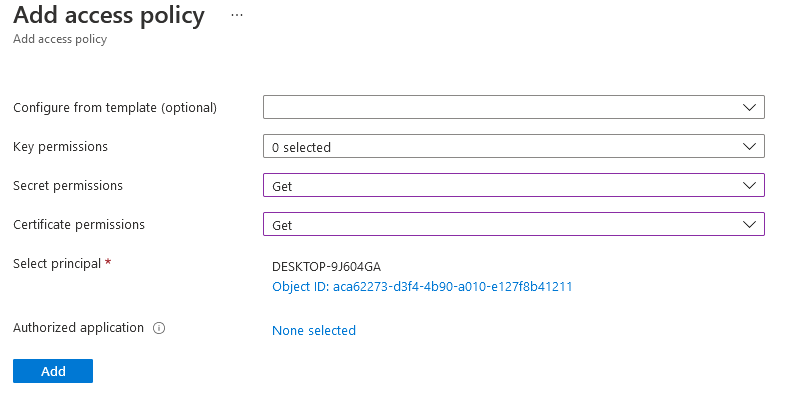

Di portal Azure, navigasikan ke instans Azure Key Vault tempat sertifikat disimpan, dan pilih Kebijakan akses dari menu navigasi.

Pilih Buat.

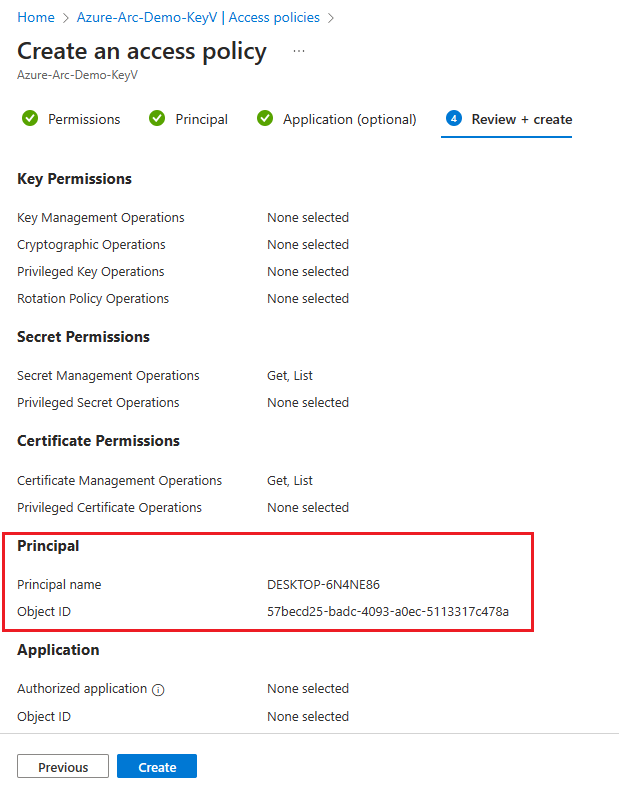

Untuk Izin rahasia, pilih Dapatkan dan Daftar.

Untuk Izin sertifikat, pilih Dapatkan dan Daftar.

Pilih Selanjutnya.

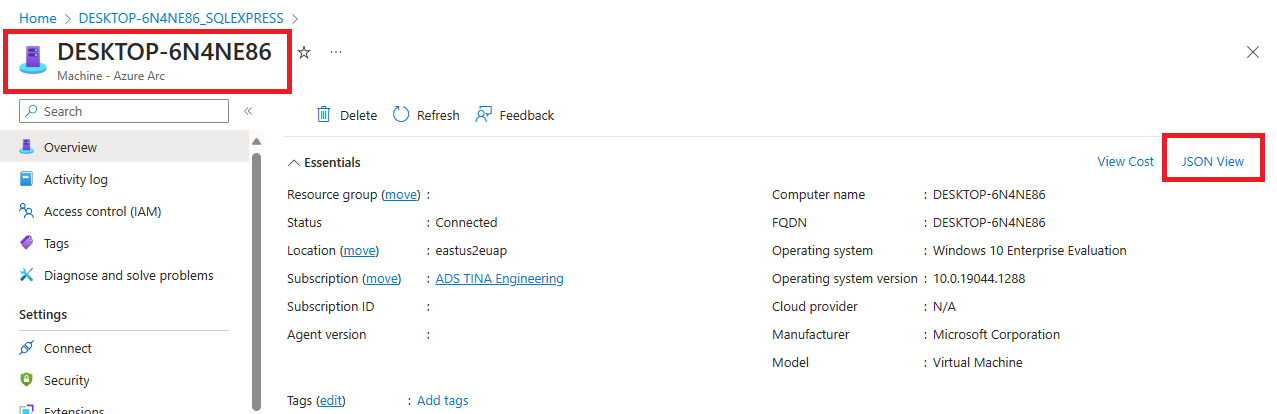

Pada halaman Utama , cari nama komputer Anda - instans Azure Arc, yang merupakan nama host host SQL Server.

Lewati halaman Aplikasi (opsional) dengan memilih Berikutnya dua kali, atau pilih Tinjau + buat.

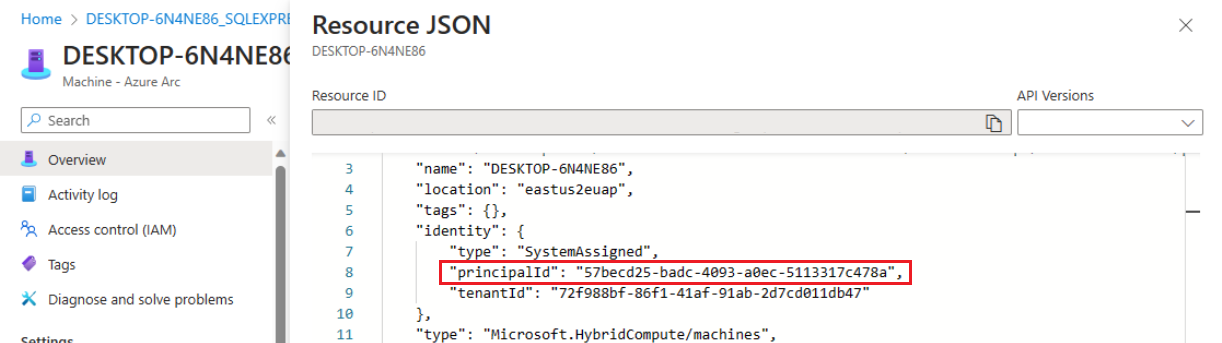

Verifikasi bahwa "ID Objek" Dari Prinsipal cocok dengan ID Utama identitas terkelola yang ditetapkan ke instans.

Untuk mengonfirmasi, buka halaman sumber daya dan pilih Tampilan JSON di kanan atas kotak Esensial di halaman Gambaran Umum. Di bawah identitas , Anda akan menemukan principalId

Pilih Buat.

Anda harus memilih Buat untuk memastikan bahwa izin diterapkan. Untuk memastikan izin telah disimpan, refresh jendela browser, dan periksa apakah baris untuk instans Azure Arc Anda masih ada.

Mengonfigurasi autentikasi Microsoft Entra untuk SQL Server melalui portal Azure

Catatan

Menggunakan templat Azure CLI, PowerShell, atau ARM untuk menyiapkan admin Microsoft Entra untuk SQL Server tersedia.

Buka portal Azure, dan pilih SQL Server – Azure Arc, dan pilih instans untuk host SQL Server Anda.

Periksa status sumber daya SQL Server - Azure Arc Anda dan lihat apakah sumber daya tersebut tersambung dengan masuk ke menu Properti. Untuk informasi selengkapnya, lihat Memvalidasi SQL Server - Sumber daya Azure Arc.

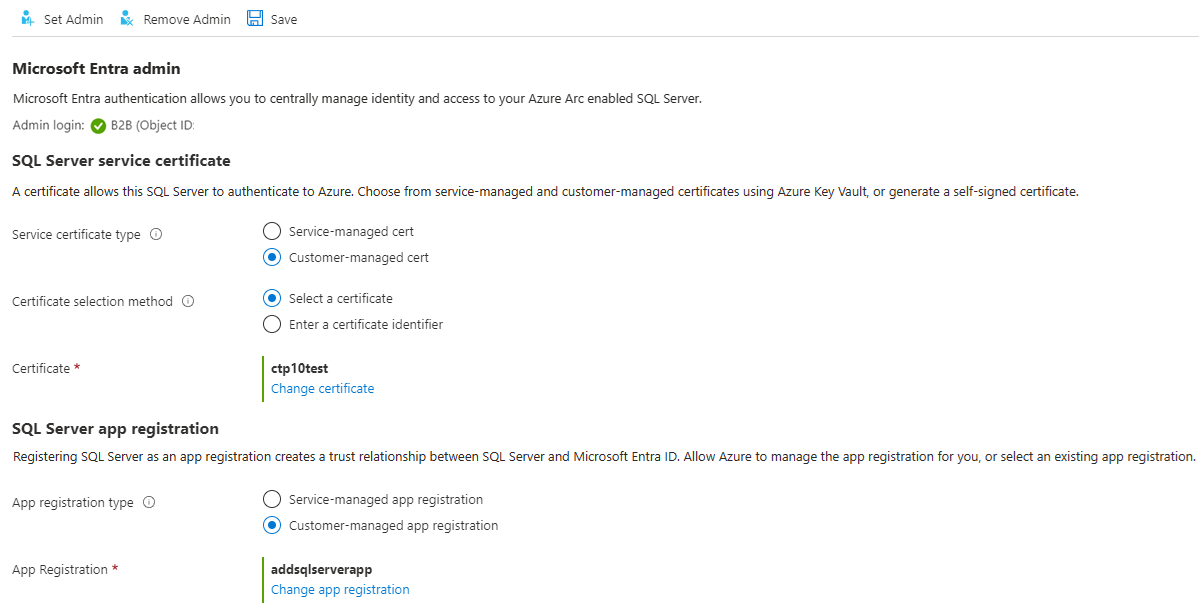

Pilih ID Microsoft Entra dan Purview di bawah Pengaturan di menu sumber daya.

Pilih Atur Admin untuk membuka panel ID Microsoft Entra, dan pilih akun yang akan diatur sebagai login admin untuk SQL Server.

Pilih Sertifikasi yang dikelola pelanggan dan Pilih sertifikat.

Pilih Ubah sertifikat, dan pilih instans dan sertifikat AKV yang Anda buat sebelumnya di panel baru.

Pilih Pendaftaran aplikasi yang dikelola pelanggan.

Pilih Ubah pendaftaran aplikasi, dan pilih pendaftaran aplikasi yang Anda buat sebelumnya.

Pilih Simpan. Ini mengirimkan permintaan ke agen server Arc, yang mengonfigurasi autentikasi Microsoft Entra untuk instans SQL Server tersebut.

Dibutuhkan beberapa menit untuk mengunduh sertifikat dan mengonfigurasi pengaturan. Setelah mengatur semua parameter dan memilih Simpan di portal Azure, pesan berikut mungkin muncul:

SQL Server's Azure Arc agent is currently processing a request. Values below may be incorrect. Please wait until the agent is done before continuing. Tunggu hingga proses penyimpanan dikonfirmasi denganSaved successfully, sebelum mencoba masuk Microsoft Entra.Agen server Azure Arc hanya dapat memperbarui setelah tindakan sebelumnya selesai. Ini berarti bahwa menyimpan konfigurasi Microsoft Entra baru sebelum yang terakhir diselesaikan dapat menyebabkan kegagalan. Jika Anda melihat pesan Panggilan diperpanjang gagal saat Anda memilih Simpan, tunggu 5 menit lalu coba lagi.

Catatan

Setelah login admin Microsoft Entra diberikan

sysadminperan, mengubah admin Microsoft Entra di portal Azure tidak menghapus login sebelumnya yang tetap sebagaisysadmin. Untuk menghapus login, log masuk harus dihilangkan secara manual.Perubahan admin Microsoft Entra untuk instans SQL Server terjadi tanpa menghidupkan ulang server, setelah proses selesai dengan agen Azure Arc SQL Server. Agar admin baru ditampilkan di

sys.server_principals, instans SQL Server harus dimulai ulang, dan sampai saat itu, admin lama ditampilkan. Admin Microsoft Entra saat ini dapat diperiksa di portal Azure.

Membuat login dan pengguna

Setelah agen Azure Arc pada host SQL Server menyelesaikan operasinya, akun admin yang dipilih di menu ID Microsoft Entra di portal akan menjadi sysadmin pada instans SQL Server. Masuk ke SQL Server dengan akun admin Microsoft Entra yang memiliki sysadmin izin di server menggunakan klien seperti SSMS atau Azure Data Studio.

Catatan

Semua koneksi ke SQL Server yang dilakukan dengan autentikasi Microsoft Entra memerlukan koneksi terenkripsi. Jika Administrator Database (DBA) belum menyiapkan sertifikat SSL/TLS tepercaya untuk server, login kemungkinan akan gagal dengan pesan Rantai sertifikat dikeluarkan oleh otoritas yang tidak tepercaya. Untuk memperbaikinya, konfigurasikan instans SQL Server untuk menggunakan sertifikat SSL/TLS yang dipercaya oleh klien atau pilih sertifikat server kepercayaan di properti koneksi tingkat lanjut. Untuk informasi selengkapnya, lihat Mengaktifkan koneksi terenkripsi ke Mesin Basis Data.

Membuat sintaksis login

Sintaks yang sama untuk membuat login dan pengguna Microsoft Entra di Azure SQL Database dan Azure SQL Managed Instance sekarang dapat digunakan di SQL Server.

Catatan

Di SQL Server, akun apa pun yang memiliki ALTER ANY LOGIN izin atau ALTER ANY USER masing-masing dapat membuat login atau pengguna Microsoft Entra. Akun tidak perlu masuk Microsoft Entra.

Untuk membuat login untuk akun Microsoft Entra, jalankan perintah T-SQL berikut dalam master database:

CREATE LOGIN [principal_name] FROM EXTERNAL PROVIDER;

Untuk pengguna, nama utama harus dalam format user@tenant.com. Di MICROSOFT Entra ID, ini adalah nama utama pengguna. Untuk semua jenis akun lainnya, seperti grup atau aplikasi Microsoft Entra, nama utamanya adalah nama objek Microsoft Entra.

Berikut beberapa contohnya:

-- login creation for Microsoft Entra user

CREATE LOGIN [user@contoso.com] FROM EXTERNAL PROVIDER;

GO

-- login creation for Microsoft Entra group

CREATE LOGIN [my_group_name] FROM EXTERNAL PROVIDER;

GO

-- login creation for Microsoft Entra application

CREATE LOGIN [my_app_name] FROM EXTERNAL PROVIDER;

GO

Untuk mencantumkan login Microsoft Entra dalam master database, jalankan perintah T-SQL:

SELECT * FROM sys.server_principals

WHERE type IN ('E', 'X');

Untuk memberikan keanggotaan pengguna Microsoft Entra ke sysadmin peran (misalnya admin@contoso.com), jalankan perintah berikut di master:

CREATE LOGIN [admin@contoso.com] FROM EXTERNAL PROVIDER;

GO

ALTER SERVER ROLE sysadmin ADD MEMBER [admin@contoso.com];

GO

Prosedur sp_addsrvrolemember tersimpan harus dijalankan sebagai anggota peran server SQL Server sysadmin .

Membuat sintaksis pengguna

Anda dapat membuat pengguna database dari ID Microsoft Entra baik sebagai pengguna database yang terkait dengan prinsipal server (masuk), atau sebagai pengguna database mandiri.

Untuk membuat pengguna Microsoft Entra dari login Microsoft Entra dalam database SQL Server, gunakan sintaks berikut:

CREATE USER [principal_name] FROM LOGIN [principal_name];

Sintaksnya principal_name sama dengan untuk login.

Berikut adalah beberapa contoh:

-- for Azure AD user

CREATE USER [user@contoso.com] FROM LOGIN [user@contoso.com];

GO

-- for Azure AD group

CREATE USER [my_group_name] FROM LOGIN [my_group_name];

GO

-- for Azure AD application

CREATE USER [my_app_name] FROM LOGIN [my_app_name];

GO

Untuk membuat pengguna database mandiri Microsoft Entra, yang merupakan pengguna yang tidak terkait dengan login server, sintaks berikut dapat dijalankan:

CREATE USER [principal name] FROM EXTERNAL PROVIDER;

Gunakan nama grup Microsoft Entra atau nama aplikasi Microsoft Entra seperti <principal name> saat membuat pengguna database Microsoft Entra dari grup atau aplikasi.

Berikut adalah beberapa contoh:

-- for Azure AD contained user

CREATE USER [user@contoso.com] FROM EXTERNAL PROVIDER;

GO

-- for Azure AD contained group

CREATE USER [my_group_name] FROM EXTERNAL PROVIDER;

GO

--for Azure AD contained application

CREATE USER [my_group_name] FROM EXTERNAL PROVIDER;

GO

Untuk mencantumkan pengguna yang dibuat dalam database, jalankan perintah T-SQL berikut:

SELECT * FROM sys.database_principals;

Pengguna database baru diberi izin Sambungkan secara default. Semua izin SQL Server lainnya harus diberikan secara eksplisit oleh pemberi izin yang berwenang.

Akun tamu Microsoft Entra

Sintaks CREATE LOGIN dan CREATE USER juga mendukung pengguna tamu. Misalnya, jika testuser@outlook.com diundang ke contoso.com penyewa, itu dapat ditambahkan sebagai login ke SQL Server dengan sintaks yang sama seperti membuat pengguna atau login Microsoft Entra lainnya. Saat membuat pengguna tamu dan masuk, gunakan email asal akun tamu, bukan nama utama penggunanya di penyewa. Dalam contoh, outlook.com disediakan meskipun akun terdaftar di contoso.com penyewa.

Membuat pengguna tamu dari login yang sudah ada

CREATE USER [testuser@outlook.com] FROM LOGIN [testuser@outlook.com];

Membuat pengguna tamu sebagai pengguna mandiri

CREATE USER [testuser@outlook.com] FROM EXTERNAL PROVIDER;

Menyambungkan dengan metode autentikasi yang didukung

SQL Server mendukung beberapa metode autentikasi Microsoft Entra:

- Default

- Nama pengguna dan kata sandi

- Terintegrasi

- Universal dengan autentikasi multifaktor

- Perwakilan layanan

- Identitas terkelola

- Token akses

Gunakan salah satu metode ini untuk menyambungkan ke instans SQL Server. Untuk informasi selengkapnya, lihat Autentikasi Microsoft Entra untuk SQL Server.

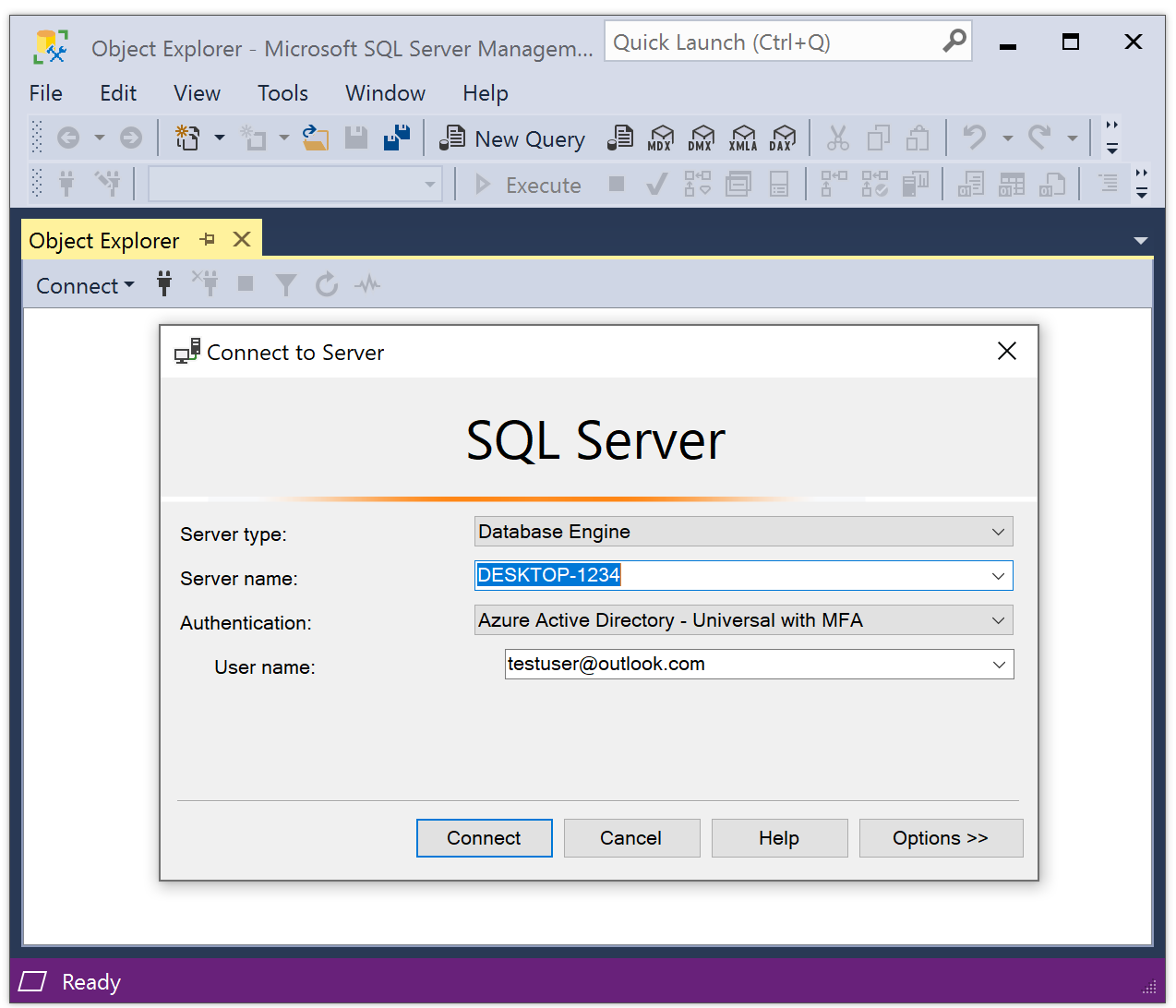

Contoh autentikasi menggunakan SSMS

Catatan

Meskipun MICROSOFT Entra ID adalah nama baru untuk Azure Active Directory (Azure AD), untuk mencegah mengganggu lingkungan yang ada, Azure AD masih tetap berada di beberapa elemen yang dikodekan secara permanen seperti bidang UI, penyedia koneksi, kode kesalahan, dan cmdlet. Dalam artikel ini, dua nama tersebut dapat dipertukarkan.

Di bawah ini adalah rekam jepret halaman koneksi SQL Server Management Studio (SSMS) menggunakan metode autentikasi Azure Active Directory - Universal dengan MFA.

Selama proses autentikasi, database tempat pengguna dibuat harus secara eksplisit ditunjukkan dalam SSMS. Perluas Opsi Properti > Koneksi Sambungkan ke database: . database_name>

Untuk informasi selengkapnya, lihat Menggunakan autentikasi multifaktor Microsoft Entra.

Alat SQL Server yang mendukung autentikasi Microsoft Entra untuk Azure SQL juga didukung untuk SQL Server 2022 (16.x).

Lokasi tempat parameter ID Microsoft Entra disimpan

Peringatan

Parameter ID Microsoft Entra dikonfigurasi oleh agen Azure Arc dan tidak boleh dikonfigurasi ulang secara manual.

Di Linux, parameter ID Microsoft Entra disimpan di mssql-conf. Untuk informasi selengkapnya tentang opsi konfigurasi di Linux, lihat Mengonfigurasi SQL Server di Linux dengan alat mssql-conf.

Masalah umum

- Memperbarui sertifikat tidak menyebar:

Setelah autentikasi Microsoft Entra dikonfigurasi untuk SQL Server, memperbarui sertifikat di SQL Server - ID Microsoft Entra sumber daya Azure Arc dan panel Purview mungkin tidak disebarluaskan sepenuhnya. Ini menghasilkan penyimpanan yang berhasil tetapi nilai lama masih ditampilkan. Untuk memperbarui sertifikat, lakukan hal berikut:

- Pilih Hapus Admin.

- Pilih Simpan.

- Pilih Atur Admin dan konfigurasi ulang autentikasi Microsoft Entra dengan sertifikat baru.

- Pilih Simpan.