Konsep utama di Windows LAPS

Pelajari tentang konsep desain dan keamanan dasar untuk Windows Local Administrator Password Solution (Windows LAPS), termasuk:

- Sistem

- Alur skenario dasar

- Siklus pemrosesan kebijakan latar belakang

- Kata sandi Microsoft Entra

- Kata sandi Direktori Aktif Windows Server

- Reset kata sandi setelah autentikasi

- Perlindungan pengubahan kata sandi akun

- Mode aman Windows

Arsitektur Windows LAPS

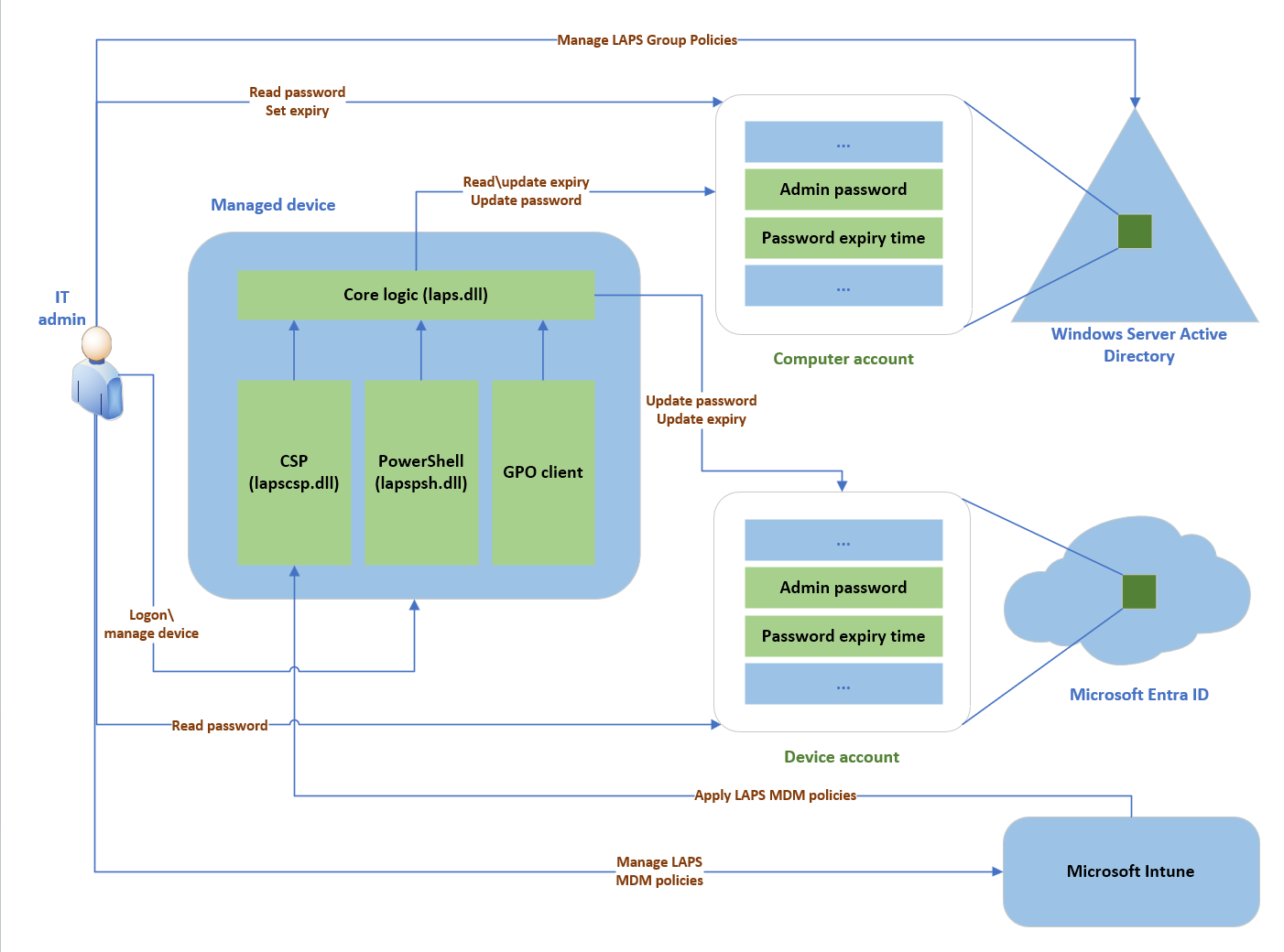

Gambar berikut menggambarkan arsitektur Windows LAPS:

Diagram arsitektur Windows LAPS memiliki beberapa komponen utama:

Admin TI: Mewakili secara kolektif berbagai peran admin TI yang mungkin terlibat dalam penyebaran Windows LAPS. Peran admin TI terlibat dengan konfigurasi kebijakan, kedaluwarsa atau pengambilan kata sandi tersimpan, dan berinteraksi dengan perangkat terkelola.

Perangkat terkelola: Mewakili perangkat yang bergabung dengan Microsoft Entra atau Windows Server Active Directory yang ingin Anda kelola akun administrator lokalnya. Fitur ini terdiri dari beberapa biner utama: laps.dll untuk logika inti, lapscsp.dll untuk logika penyedia layanan konfigurasi (CSP), dan lapspsh.dll untuk logika cmdlet PowerShell. Anda juga dapat mengonfigurasi Windows LAPS dengan menggunakan Kebijakan Grup. Windows LAPS merespons pemberitahuan perubahan Objek Kebijakan Grup (GPO). Perangkat terkelola dapat menjadi pengontrol domain Direktori Aktif Windows Server dan dikonfigurasi untuk mencadangkan kata sandi akun Mode Perbaikan Layanan Direktori (DSRM).

Windows Server Active Directory: Penyebaran Windows Server Active Directory lokal.

ID Microsoft Entra: penyebaran Microsoft Entra yang berjalan di cloud.

Microsoft Intune Solusi manajemen kebijakan perangkat Microsoft pilihan, juga berjalan di cloud.

Alur skenario dasar

Langkah pertama dalam skenario Windows LAPS dasar adalah mengonfigurasi kebijakan Windows LAPS untuk organisasi Anda. Kami menyarankan agar Anda menggunakan opsi konfigurasi berikut:

Perangkat yang bergabung dengan Microsoft Entra: Gunakan Microsoft Intune.

Perangkat yang bergabung dengan Windows Server Active Directory: Gunakan Kebijakan Grup.

Perangkat gabungan hibrid Microsoft Entra yang terdaftar dengan Microsoft Intune: Gunakan Microsoft Intune.

Setelah perangkat terkelola dikonfigurasi dengan kebijakan yang mengaktifkan Windows LAPS, perangkat mulai mengelola kata sandi akun lokal yang dikonfigurasi. Ketika kata sandi kedaluwarsa, perangkat menghasilkan kata sandi acak baru yang sesuai dengan persyaratan panjang dan kompleksitas kebijakan saat ini.

Ketika kata sandi baru divalidasi, perangkat menyimpan kata sandi di direktori yang dikonfigurasi, baik Windows Server Active Directory atau ID Microsoft Entra. Waktu kedaluwarsa kata sandi terkait, yang didasarkan pada pengaturan usia kata sandi kebijakan saat ini, juga dihitung dan disimpan di direktori. Perangkat memutar kata sandi secara otomatis ketika waktu kedaluwarsa kata sandi tercapai.

Ketika kata sandi akun lokal disimpan di direktori yang relevan, admin TI yang berwenang dapat mengakses kata sandi. Kata sandi yang disimpan di ID Microsoft Entra diamankan melalui model kontrol akses berbasis peran. Kata sandi yang disimpan di Direktori Aktif Windows Server diamankan melalui daftar kontrol akses (ACL) dan juga secara opsional melalui enkripsi kata sandi.

Anda dapat memutar kata sandi sebelum waktu kedaluwarsa yang diharapkan secara normal. Putar kata sandi sebelum kedaluwarsa terjadwal dengan menggunakan salah satu metode berikut:

- Putar kata sandi secara manual pada perangkat terkelola itu sendiri, menggunakan

Reset-LapsPasswordcmdlet . - Panggil tindakan ResetPassword Execute di Windows LAPS CSP.

- Ubah waktu kedaluwarsa kata sandi di direktori (hanya berlaku untuk Windows Server Active Directory).

- Picu rotasi otomatis saat akun terkelola digunakan untuk mengautentikasi ke perangkat terkelola.

Siklus pemrosesan kebijakan latar belakang

Windows LAPS menggunakan tugas latar belakang yang bangun setiap jam untuk memproses kebijakan yang saat ini aktif. Tugas ini tidak diimplementasikan dengan tugas Windows Task Scheduler dan tidak dapat dikonfigurasi.

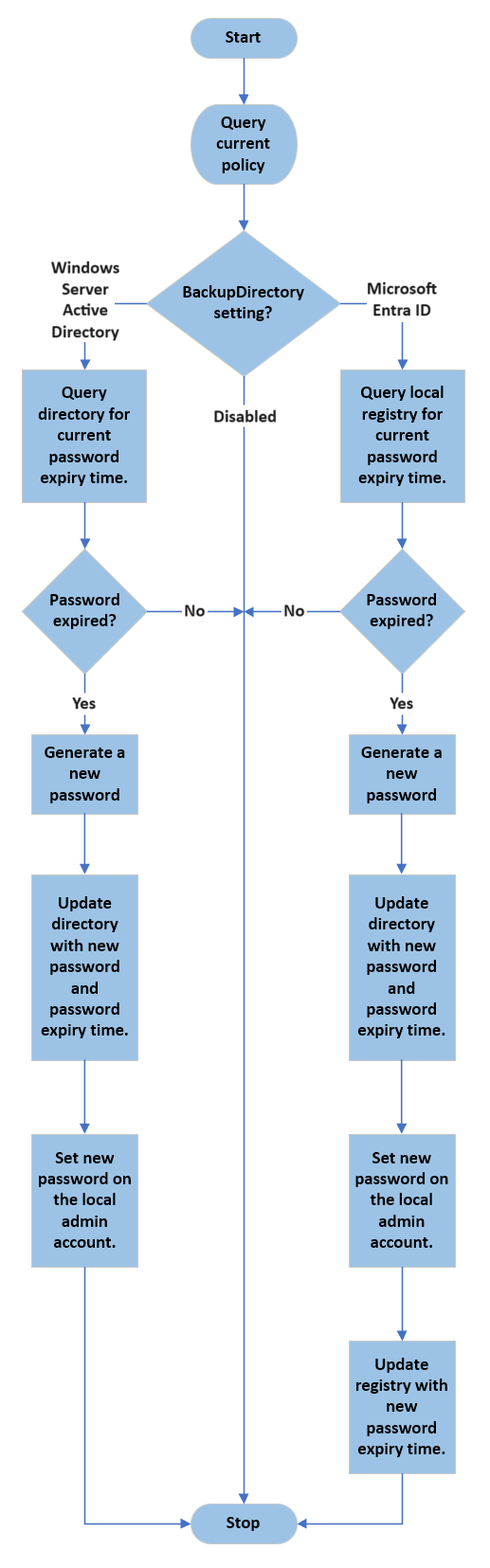

Saat tugas latar belakang berjalan, tugas menjalankan alur dasar berikut:

Perbedaan utama yang jelas antara alur ID Microsoft Entra dan alur Direktori Aktif Windows Server terkait dengan bagaimana waktu kedaluwarsa kata sandi diperiksa. Dalam kedua skenario, waktu kedaluwarsa kata sandi disimpan berdampingan dengan kata sandi terbaru di direktori.

Dalam skenario Microsoft Entra, perangkat terkelola tidak melakukan polling ID Microsoft Entra. Sebagai gantinya, waktu kedaluwarsa kata sandi saat ini dipertahankan secara lokal pada perangkat.

Dalam skenario Direktori Aktif Windows Server, perangkat terkelola secara teratur melakukan polling direktori untuk mengkueri waktu kedaluwarsa kata sandi, dan bertindak ketika kata sandi kedaluwarsa.

Memulai siklus pemrosesan kebijakan secara manual

Windows LAPS merespons pemberitahuan perubahan Kebijakan Grup. Anda dapat memulai siklus pemrosesan kebijakan secara manual dengan dua cara:

Paksa refresh Kebijakan Grup. Berikut contohnya:

gpupdate.exe /target:computer /forceJalankan cmdlet

Invoke-LapsPolicyProcessing. Metode ini lebih disukai karena lebih tercakup.

Tip

Microsoft LAPS (warisan Microsoft LAPS) yang dirilis sebelumnya dibangun sebagai Ekstensi Sisi Klien (CSE) Kebijakan Grup (GPO). CSEs GPO dimuat dan dipanggil di setiap siklus refresh Kebijakan Grup. Frekuensi siklus polling Microsoft LAPS warisan sama dengan frekuensi siklus refresh Kebijakan Grup. Windows LAPS tidak dibangun sebagai CSE, sehingga siklus pollingnya dikodekan secara permanen hingga sekali per jam. Windows LAPS tidak terpengaruh oleh siklus refresh Kebijakan Grup.

Kata sandi Microsoft Entra

Saat Anda mencadangkan kata sandi ke ID Microsoft Entra, kata sandi akun lokal terkelola disimpan di objek perangkat Microsoft Entra. Windows LAPS mengautentikasi ke ID Microsoft Entra dengan menggunakan identitas perangkat perangkat terkelola. Data yang disimpan di ID Microsoft Entra sangat aman, tetapi untuk perlindungan ekstra, kata sandi dienkripsi lebih lanjut sebelum dipertahankan. Lapisan enkripsi tambahan ini dihapus sebelum kata sandi dikembalikan ke klien yang berwenang.

Secara default, hanya anggota peran Administrator Global, Administrator Perangkat Cloud, dan Administrator Intune yang dapat mengambil kata sandi teks yang jelas.

Kata sandi Direktori Aktif Windows Server

Bagian berikut ini memberi Anda informasi penting tentang menggunakan Windows LAPS dengan Windows Server Active Directory.

Keamanan kata sandi

Ketika Anda mencadangkan kata sandi ke Windows Server Active Directory, kata sandi akun lokal terkelola disimpan pada objek komputer. Windows LAPS mengamankan kata sandi ini dengan menggunakan dua mekanisme:

- ACLs

- Kata sandi terenkripsi

ACLs

Garis depan keamanan kata sandi di Direktori Aktif Windows Server menggunakan ACL yang disiapkan pada objek komputer yang berisi Unit Organisasi (OU). ACL diwariskan ke objek komputer itu sendiri. Anda dapat menentukan siapa yang dapat membaca berbagai atribut kata sandi dengan menggunakan Set-LapsADReadPasswordPermission cmdlet. Demikian pula, Anda dapat menentukan siapa yang dapat membaca dan mengatur atribut waktu kedaluwarsa kata sandi dengan menggunakan Set-LapsADResetPasswordPermission cmdlet.

Kata sandi terenkripsi

Baris kedua keamanan kata sandi menggunakan fitur enkripsi kata sandi Direktori Aktif Windows Server. Untuk menggunakan enkripsi kata sandi Windows Server Active Directory, domain Anda harus berjalan di Tingkat Fungsional Domain (DFL) Windows Server 2016 atau yang lebih baru. Saat diaktifkan, kata sandi terlebih dahulu dienkripsi sehingga hanya prinsip keamanan tertentu (grup atau pengguna) yang dapat mendekripsinya. Enkripsi kata sandi terjadi pada perangkat terkelola itu sendiri sebelum perangkat mengirim kata sandi ke direktori.

Penting

- Kami sangat menyarankan Agar Anda mengaktifkan enkripsi kata sandi saat menyimpan kata sandi Windows LAPS di Windows Server Active Directory.

- Microsoft tidak mendukung pengambilan kata sandi LAPS yang didekripsi sebelumnya di domain yang menjalankan DFL lebih awal dari DFL Windows Server 2016. Operasi mungkin atau mungkin tidak berhasil bergantung pada apakah pengendali domain yang menjalankan versi yang lebih lama dari Windows Server 2016 dipromosikan ke domain.

Izin grup pengguna

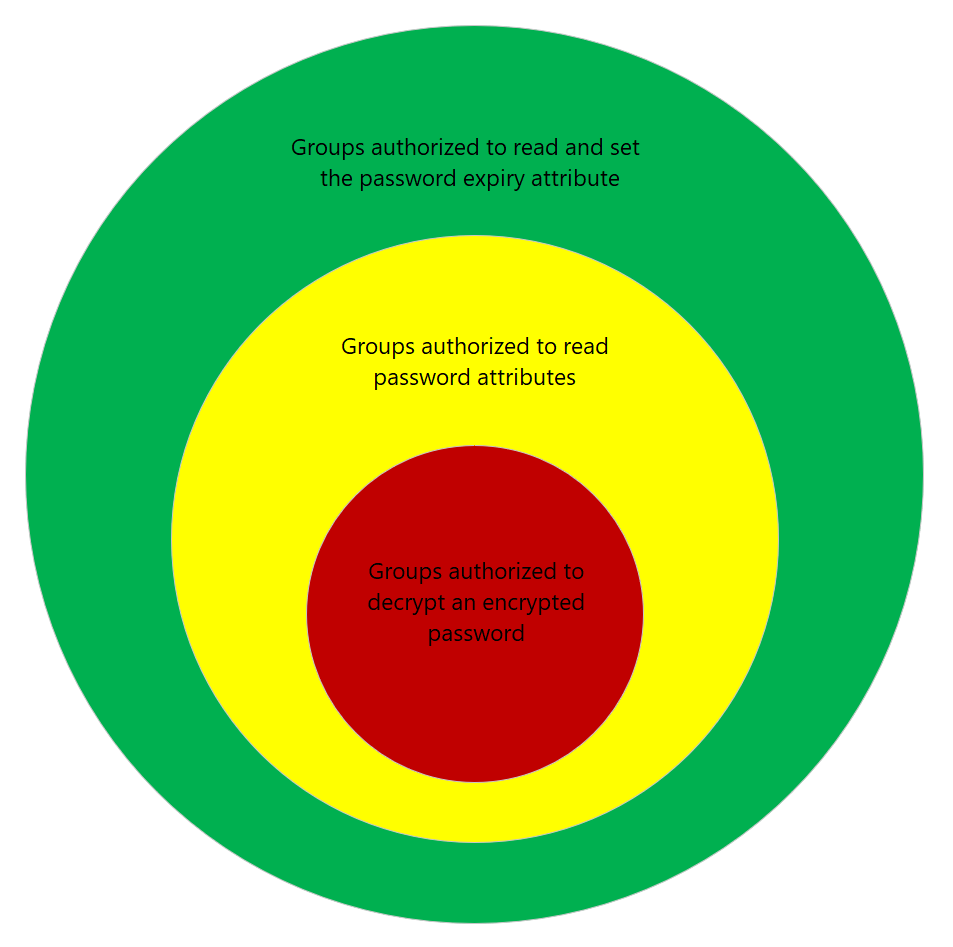

Saat Anda merancang model keamanan pengambilan kata sandi, pertimbangkan informasi dalam gambar berikut:

Diagram ini mengilustrasikan lapisan keamanan kata sandi Windows Server Active Directory yang disarankan dan hubungannya satu sama lain.

Lingkaran terluar (hijau) terdiri dari prinsip keamanan yang diberikan izin untuk membaca atau mengatur atribut waktu kedaluwarsa kata sandi pada objek komputer di direktori. Kemampuan ini adalah izin sensitif tetapi dianggap tidak merusak. Penyerang yang memperoleh izin ini dapat memaksa perangkat terkelola untuk memutar perangkat terkelola mereka lebih sering.

Lingkaran tengah (kuning) terdiri dari prinsip keamanan yang diberikan izin untuk membaca atau mengatur atribut kata sandi pada objek komputer di direktori. Kemampuan ini adalah izin sensitif dan harus dipantau dengan cermat. Pendekatan yang paling aman adalah memesan tingkat izin ini untuk anggota grup keamanan Admin Domain.

Lingkaran dalam (merah) hanya berlaku ketika enkripsi kata sandi diaktifkan. Lingkaran dalam terdiri dari grup atau pengguna yang diberikan izin dekripsi untuk atribut kata sandi terenkripsi pada objek komputer di direktori. Seperti izin di lingkaran tengah, kemampuan ini adalah izin sensitif dan harus dipantau dengan hati-hati. Pendekatan yang paling aman adalah memesan tingkat izin ini untuk anggota grup Admin Domain.

Penting

Pertimbangkan untuk menyesuaikan lapisan keamanan Anda agar sesuai dengan sensitivitas komputer terkelola di organisasi Anda. Misalnya, mungkin dapat diterima bagi perangkat pekerja TI garis depan agar dapat diakses oleh administrator help desk, tetapi Anda mungkin ingin mengatur batas yang lebih ketat untuk laptop eksekutif perusahaan.

Enkripsi kata sandi

Fitur enkripsi kata sandi Windows LAPS didasarkan pada API Kriptografi: Next Generation Data Protection API (CNG DPAPI). CNG DPAPI mendukung beberapa mode enkripsi, tetapi Windows LAPS mendukung enkripsi kata sandi hanya terhadap satu prinsip keamanan Direktori Aktif Windows Server (pengguna atau grup). Enkripsi yang mendasar didasarkan pada enkripsi kunci Standar Enkripsi Lanjutan 256-bit (AES-256).

Anda dapat menggunakan pengaturan kebijakan ADPasswordEncryptionPrincipal untuk mengatur prinsip keamanan tertentu untuk mengenkripsi kata sandi. Jika ADPasswordEncryptionPrincipal tidak ditentukan, Windows LAPS mengenkripsi kata sandi terhadap grup Admin Domain domain perangkat terkelola. Sebelum perangkat terkelola mengenkripsi kata sandi, perangkat selalu memverifikasi bahwa pengguna atau grup yang ditentukan dapat diselesaikan.

Tip

- Windows LAPS mendukung enkripsi kata sandi hanya terhadap satu prinsip keamanan. CNG DPAPI memang mendukung enkripsi terhadap beberapa prinsip keamanan, tetapi mode ini tidak didukung oleh Windows LAPS karena menyebabkan kembungnya ukuran buffer kata sandi terenkripsi. Jika Anda perlu memberikan izin dekripsi kepada beberapa prinsip keamanan, untuk mengatasi batasan, Anda dapat membuat grup pembungkus yang memiliki semua prinsip keamanan yang relevan sebagai anggota.

- Prinsip keamanan yang berwenang untuk mendekripsi kata sandi tidak dapat diubah setelah kata sandi dienkripsi.

Riwayat kata sandi terenkripsi

Windows LAPS mendukung fitur riwayat kata sandi untuk klien dan pengendali domain yang bergabung dengan domain Windows Server Active Directory. Riwayat kata sandi hanya didukung ketika enkripsi kata sandi diaktifkan. Riwayat kata sandi tidak didukung jika Anda menyimpan kata sandi teks-jelas di Windows Server Active Directory.

Ketika riwayat kata sandi terenkripsi diaktifkan dan saatnya untuk memutar kata sandi, perangkat terkelola terlebih dahulu membaca versi kata sandi terenkripsi saat ini dari Windows Server Active Directory. Kata sandi saat ini kemudian ditambahkan ke riwayat kata sandi. Versi kata sandi sebelumnya dalam riwayat dihapus sesuai kebutuhan untuk mematuhi batasan riwayat maksimum yang dikonfigurasi.

Tip

Agar fitur riwayat kata sandi berfungsi, perangkat terkelola harus diberikan izin SELF untuk membaca versi kata sandi terenkripsi saat ini dari Windows Server Active Directory. Persyaratan ini ditangani secara otomatis saat Anda menjalankan Set-LapsADComputerSelfPermission cmdlet.

Penting

Kami menyarankan agar Anda tidak pernah memberikan izin ke perangkat terkelola untuk mendekripsi kata sandi terenkripsi untuk perangkat apa pun, termasuk untuk perangkat itu sendiri.

Dukungan kata sandi DSRM

Windows LAPS mendukung pencadangan kata sandi akun DSRM pada pengontrol domain Windows Server. Kata sandi akun DSRM hanya dapat dicadangkan ke Direktori Aktif Windows Server dan jika enkripsi kata sandi diaktifkan. Jika tidak, fitur ini bekerja hampir identik dengan cara kerja dukungan kata sandi terenkripsi untuk klien yang bergabung dengan Windows Server Active Directory.

Mencadangkan kata sandi DSRM ke ID Microsoft Entra tidak didukung.

Penting

Ketika pencadangan kata sandi DSRM diaktifkan, kata sandi DSRM saat ini untuk pengendali domain apa pun dapat diambil jika setidaknya satu pengontrol domain di domain tersebut dapat diakses.

Tetapi pertimbangkan skenario bencana di mana semua pengontrol domain di domain tidak berfungsi. Dalam skenario ini, tidak ada kata sandi DSRM yang akan tersedia. Untuk alasan ini, kami sarankan Anda menggunakan dukungan Windows LAPS DSRM hanya sebagai komponen pertama dari strategi pencadangan dan pemulihan domain yang lebih besar. Kami sangat menyarankan agar kata sandi DSRM diekstraksi secara teratur dari direktori dan dicadangkan ke penyimpanan aman di luar Windows Server Active Directory. Windows LAPS tidak menyertakan strategi pencadangan penyimpanan eksternal.

Reset kata sandi setelah autentikasi

Windows LAPS mendukung putar kata sandi akun administrator lokal secara otomatis jika mendeteksi bahwa akun administrator lokal digunakan untuk autentikasi. Fitur ini dimaksudkan untuk mengikat jumlah waktu kata sandi teks-jelas dapat digunakan. Anda dapat mengonfigurasi masa tenggang untuk memberi pengguna waktu untuk menyelesaikan tindakan yang dimaksudkan.

Reset kata sandi setelah autentikasi tidak didukung untuk akun DSRM pada pengendali domain.

Perlindungan pengubahan kata sandi akun

Ketika Windows LAPS dikonfigurasi untuk mengelola kata sandi akun administrator lokal, akun tersebut dilindungi dari perusakan yang tidak disengaja atau ceroboh. Perlindungan ini meluas ke akun DSRM, ketika Windows LAPS mengelola akun tersebut pada pengontrol domain Direktori Aktif Windows Server.

Windows LAPS menolak upaya tak terduga untuk mengubah kata sandi akun dengan STATUS_POLICY_CONTROLLED_ACCOUNT kesalahan (0xC000A08B) atau ERROR_POLICY_CONTROLLED_ACCOUNT (0x21CE\8654). Setiap penolakan tersebut dicatat dengan peristiwa 10031 di saluran log peristiwa Windows LAPS.

Dinonaktifkan dalam mode aman Windows

Ketika Windows dimulai dalam mode aman, mode DSRM, atau dalam mode boot non-normal lainnya, Windows LAPS dinonaktifkan. Kata sandi akun terkelola tidak dicadangkan selama waktu ini meskipun dalam status kedaluwarsa.

Integrasi Windows LAPS dengan kebijakan kartu pintar

Akun yang dikelola Windows LAPS dikecualikan ketika kebijakan "Masuk interaktif: Memerlukan Windows Hello untuk Bisnis atau kartu pintar" (juga dikenal sebagai SCForceOption) diaktifkan. Lihat Pengaturan Kebijakan Grup kartu pintar tambahan dan kunci registri.

Deteksi dan mitigasi putar kembali citra OS Windows LAPS

Ketika gambar OS langsung dikembalikan ke versi sebelumnya, hasilnya seringkali merupakan situasi "status robek" di mana kata sandi yang disimpan di direktori tidak lagi cocok dengan kata sandi yang disimpan secara lokal di perangkat. Misalnya, masalah mungkin terjadi ketika komputer virtual Hyper-V dipulihkan ke rekam jepret sebelumnya.

Setelah masalah terjadi, admin TI tidak dapat masuk ke perangkat menggunakan kata sandi Windows LAPS yang bertahan. Masalah tidak diselesaikan sampai Windows LAPS memutar kata sandi - tetapi itu mungkin tidak terjadi selama hari atau minggu tergantung pada tanggal kedaluwarsa kata sandi saat ini.

Windows LAPS memecahkan masalah ini dengan menulis GUID acak ke direktori pada saat yang sama kata sandi baru sedang dipertahankan, diikuti dengan menyimpan salinan lokal. GUID disimpan dalam atribut msLAPS-CurrentPasswordVersion. Selama setiap siklus pemrosesan, guid msLAPS-CurrentPasswordVersion dikueri dan dibandingkan dengan salinan lokal. Jika dua GUID berbeda, kata sandi segera diputar.

Fitur ini hanya didukung saat mencadangkan kata sandi hingga Direktori Aktif. ID Microsoft Entra tidak didukung.

Penting

Fitur deteksi dan mitigasi putar kembali gambar WINDOWS LAPS OS didukung di Windows Server 2025 dan yang lebih baru. Fitur ini tidak akan berfungsi sampai cmdlet PowerShell Update-LapsADSchema terbaru dijalankan, yang menambahkan atribut skema msLAPS-CurrentPasswordVersion baru ke skema Direktori Aktif.

Lihat juga

Langkah berikutnya

Sekarang setelah Anda memahami konsep dasar desain Windows LAPS, mulailah dengan salah satu skenario berikut:

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk