Mulai menggunakan Windows LAPS dan ID Microsoft Entra

Pelajari cara memulai Solusi Kata Sandi Administrator Lokal Windows (Windows LAPS) dan ID Microsoft Entra. Artikel ini menjelaskan prosedur dasar untuk menggunakan Windows LAPS untuk mencadangkan kata sandi ke ID Microsoft Entra dan cara mengambilnya.

Cloud Azure yang didukung

Lihat Solusi Kata Sandi Administrator Lokal Windows di ID Microsoft Entra dan dukungan Microsoft Intune untuk Windows LAPS untuk informasi tentang cloud tertentu yang didukung.

Mengaktifkan LAPS di pengaturan perangkat Microsoft Entra

Penting

Secara default, ID Microsoft Entra tidak mengizinkan perangkat terkelola untuk memposting kata sandi Windows LAPS baru ke ID Microsoft Entra. Anda HARUS terlebih dahulu mengaktifkan fitur di tingkat penyewa Microsoft Entra. Untuk informasi selengkapnya, lihat Mengaktifkan Windows LAPS dengan MICROSOFT Entra ID.

Mengonfigurasi kebijakan perangkat

Untuk mengonfigurasi kebijakan perangkat, selesaikan tugas-tugas ini:

- Memilih mekanisme penyebaran kebijakan

- Memahami kebijakan yang berlaku untuk mode Microsoft Entra

- Mengonfigurasi kebijakan tertentu

Memilih mekanisme penyebaran kebijakan

Langkah pertama adalah memilih cara menerapkan kebijakan ke perangkat Anda.

Opsi yang disukai untuk perangkat yang bergabung dengan Microsoft Entra adalah menggunakan Microsoft Intune dengan penyedia layanan konfigurasi (CSP) Windows LAPS.

Jika perangkat Anda bergabung dengan Microsoft Entra tetapi Tidak menggunakan Microsoft Intune, Anda masih dapat menyebarkan Windows LAPS untuk ID Microsoft Entra. Dalam skenario ini, Anda harus menyebarkan kebijakan secara manual (misalnya, baik dengan menggunakan modifikasi registri langsung atau dengan menggunakan Kebijakan Grup Komputer Lokal). Untuk informasi selengkapnya, lihat Mengonfigurasi pengaturan kebijakan Windows LAPS.

Catatan

Jika perangkat Anda tergabung dengan hibrid ke Windows Server Active Directory lokal, Anda dapat menyebarkan kebijakan dengan menggunakan Kebijakan Grup Windows LAPS.

Kebijakan yang berlaku untuk mode Microsoft Entra

Objek Kebijakan Grup Windows LAPS CSP dan Windows LAPS keduanya mengelola pengaturan yang sama, tetapi hanya subset pengaturan ini yang berlaku untuk Windows LAPS dalam mode Azure.

Pengaturan berikut berlaku saat mencadangkan kata sandi hingga ID Microsoft Entra:

- BackupDirectory

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- AdministratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

Lebih jelasnya: pengaturan kebijakan khusus Direktori Aktif Windows Server tidak masuk akal, dan tidak didukung, saat mencadangkan kata sandi hingga ID Microsoft Entra.

Mengonfigurasi kebijakan tertentu

Minimal, Anda harus mengonfigurasi pengaturan BackupDirectory ke nilai 1 (kata sandi cadangan ke ID Microsoft Entra).

Jika Anda tidak mengonfigurasi pengaturan AdministratorAccountName, Windows LAPS default untuk mengelola akun administrator lokal bawaan default. Akun bawaan ini secara otomatis diidentifikasi menggunakan pengidentifikasi relatif (RID) yang terkenal dan tidak boleh diidentifikasi dengan namanya. Nama akun administrator lokal bawaan bervariasi tergantung pada lokal default perangkat.

Jika Anda ingin mengonfigurasi akun administrator lokal kustom, Anda harus mengonfigurasi pengaturan AdministratorAccountName dengan nama akun tersebut.

Penting

Jika Anda mengonfigurasi Windows LAPS untuk mengelola akun administrator lokal kustom, Anda harus memastikan bahwa akun dibuat. Windows LAPS tidak membuat akun. Kami menyarankan agar Anda menggunakan CSP Akun untuk membuat akun.

Anda dapat mengonfigurasi pengaturan lain, seperti PasswordLength, sesuai kebutuhan untuk organisasi Anda.

Memperbarui kata sandi di ID Microsoft Entra

Windows LAPS memproses kebijakan aktif saat ini secara berkala (setiap jam). Untuk menghindari menunggu setelah menerapkan kebijakan, Anda dapat menjalankan Invoke-LapsPolicyProcessing cmdlet PowerShell.

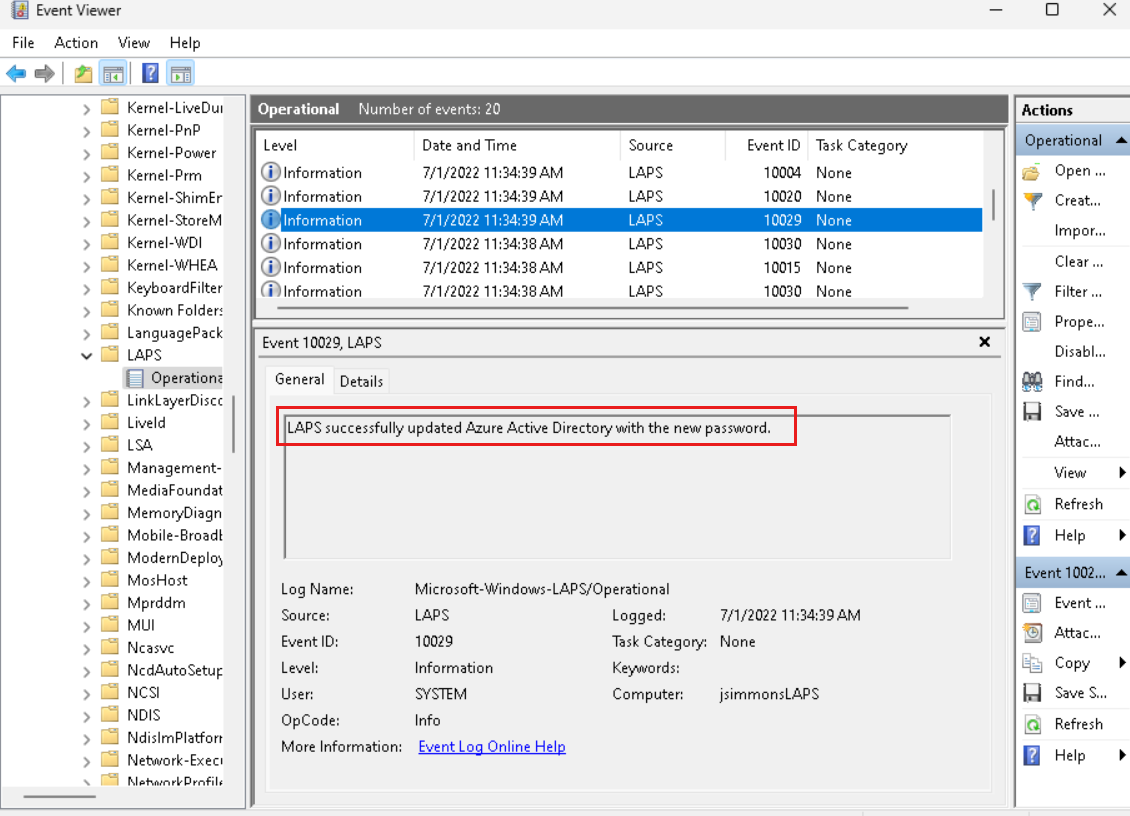

Untuk memverifikasi bahwa kata sandi berhasil diperbarui di ID Microsoft Entra, lihat di log peristiwa untuk peristiwa 10029:

Mengambil kata sandi dari ID Microsoft Entra

Mengambil kata sandi Windows LAPS yang disimpan di MICROSOFT Entra ID didukung dengan menggunakan Microsoft Graph. Windows LAPS menyertakan cmdlet PowerShell (Get-LapsAADPassword) yang merupakan pembungkus di sekitar pustaka Microsoft Graph PowerShell. Anda juga dapat menggunakan ID Microsoft Entra dan\atau portal manajemen Intune untuk pengalaman pengambilan kata sandi berbasis UI. Windows LAPS tidak menyediakan opsi antarmuka pengguna apa pun dalam Windows untuk pengambilan kata sandi Microsoft Entra.

Instruksi lainnya menjelaskan cara menggunakan Get-LapsAADPassword cmdlet untuk mengambil kata sandi Windows LAPS dari ID Microsoft Entra menggunakan Microsoft Graph.

Menginstal pustaka Microsoft Graph PowerShell

Langkah pertama adalah menginstal pustaka Microsoft Graph PowerShell:

Install-Module Microsoft.Graph -Scope AllUsers

Anda mungkin perlu mengonfigurasi repositori sebagai Tepercaya agar perintah berhasil:

Set-PSRepository PSGallery -InstallationPolicy Trusted

Membuat aplikasi terdaftar Microsoft Entra untuk mengambil kata sandi Windows LAPS

Langkah selanjutnya adalah membuat aplikasi Microsoft Entra yang dikonfigurasi dengan izin yang diperlukan. Untuk meninjau instruksi dasar untuk membuat aplikasi Microsoft Entra, lihat Mulai Cepat: Mendaftarkan aplikasi dengan platform identitas Microsoft

Aplikasi ini perlu dikonfigurasi dengan dua izin: Device.Read.All dan atau DeviceLocalCredential.ReadBasic.AllDeviceLocalCredential.Read.All. DeviceManagementManagedDevices.Read.All mungkin juga diperlukan untuk mengkueri kata sandi untuk perangkat Microsoft Managed Desktop.

Penting

- Gunakan

DeviceLocalCredential.ReadBasic.Alluntuk memberikan izin untuk membaca metadata yang tidak sensitif tentang kata sandi Windows LAPS yang dipertahankan. Contohnya termasuk waktu kata sandi dicadangkan ke Azure dan waktu kedaluwarsa kata sandi yang diharapkan. Tingkat izin ini sesuai untuk aplikasi pelaporan dan kepatuhan. - Gunakan

DeviceLocalCredential.Read.Alluntuk memberikan izin penuh untuk membaca segala sesuatu tentang kata sandi Windows LAPS yang dipertahankan, termasuk kata sandi teks yang jelas itu sendiri. Tingkat izin ini sensitif dan harus digunakan dengan hati-hati.

Mengambil kata sandi dari ID Microsoft Entra

Anda hampir selesai! Pertama, masuk ke Microsoft Graph. Kemudian, gunakan Get-LapsAADPassword cmdlet untuk mengambil kata sandi.

Untuk masuk ke Microsoft Graph, gunakan Connect-MgGraph cmdlet. Anda harus mengetahui ID penyewa Azure dan ID aplikasi aplikasi Microsoft Entra yang Anda buat sebelumnya. Jalankan cmdlet sekali untuk masuk. Contohnya:

PS C:\> Connect-MgGraph -Environment Global -TenantId acca2622-272f-413f-865f-a67416923a6b -ClientId 1c2e514c-2ef1-486d-adbb-8da208457957

Welcome To Microsoft Graph!

Tip

Connect-MgGraph Agar cmdlet berhasil, Anda mungkin perlu mengubah kebijakan eksekusi PowerShell Anda. Misalnya, Anda mungkin perlu menjalankan Set-ExecutionPolicy -ExecutionPolicy Unrestrictedterlebih dahulu .

Setelah masuk ke Microsoft Graph, Anda dapat mengambil kata sandi.

Pertama, panggil Get-LapsAADPassword cmdlet dan berikan nama perangkat:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

Tip

Teruskan -Verbose parameter untuk melihat info terperinci tentang apa yang Get-LapsAADPassword dilakukan cmdlet (atau cmdlet lain dalam modul Windows LAPS PowerShell).

Contoh sebelumnya mengharuskan klien diberikan DeviceLocalCredential.Read.Basic izin. Contoh berikut mengharuskan DeviceLocalCredential.Read.All klien diberikan izin.

Selanjutnya, panggil Get-LapsAADPassword cmdlet untuk meminta kata sandi aktual dikembalikan:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Kata sandi yang dikembalikan dalam SecureString objek.

Terakhir, untuk tujuan pengujian atau ad-hoc, Anda dapat meminta agar kata sandi muncul dalam teks yang jelas dengan menggunakan -AsPlainText parameter :

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Putar kata sandi

Windows LAPS secara lokal mengingat kapan kata sandi terakhir yang disimpan kedaluwarsa, dan secara otomatis memutar kata sandi ketika kata sandi kedaluwarsa. Dalam beberapa situasi (misalnya, setelah pelanggaran keamanan atau untuk pengujian ad-hoc), Anda mungkin perlu memutar kata sandi lebih awal. Untuk memaksa rotasi kata sandi secara manual, Anda dapat menggunakan Reset-LapsPassword cmdlet. Contohnya:

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

Penting

- ID Microsoft Entra tidak mendukung kedaluwarsa kata sandi perangkat yang saat ini disimpan melalui modifikasi tanda waktu kedaluwarsa kata sandi di ID Microsoft Entra. Ini adalah perbedaan desain dari Windows LAPS berbasis Windows Server Active Directory.

- Hindari penggunaan cmdlet yang

Reset-LapsPasswordterlalu sering. Jika terdeteksi, aktivitas mungkin dibatasi.

Windows LAPS dan Microsoft Entra Koneksi di lingkungan hibrid

Windows LAPS tidak bergantung pada Microsoft Entra Koneksi, dan tidak ada dependensi antara kedua teknologi ini. Perangkat Windows LAPS terkelola yang mencadangkan kata sandi mereka ke ID Microsoft Entra melakukannya langsung melalui https, tanpa keterganungan apa pun pada sinkronisasi data.

Selain itu, ID Microsoft Entra dan portal manajemen perangkat Intune hanya dapat melihat dan mengelola kata sandi yang telah langsung dicadangkan dari perangkat Windows LAPS. Mengonfigurasi Microsoft Entra Koneksi untuk menyinkronkan atribut Active Directory lokal Windows LAPS ke ID Microsoft Entra bukanlah skenario yang diuji. Menyinkronkan atribut WINDOWS LAPS Active Directory lokal secara manual ke ID Microsoft Entra tidak akan mengakibatkan atribut tersebut muncul di portal manajemen perangkat Microsoft Entra ID atau Intune.

Meskipun tidak diperlukan agar Windows LAPS beroperasi, setiap kali Anda memperluas skema Active Directory lokal sebagai praktik terbaik, Anda juga harus me-refresh skema direktori Microsoft Entra Koneksi Anda. Lihat Merefresh skema direktori.

Lihat juga

- Memperkenalkan Solusi Kata Sandi Administrator Lokal Windows dengan ID Microsoft Entra

- Solusi Kata Sandi Administrator Lokal Windows di ID Microsoft Entra

- Microsoft Intune

- Dukungan Microsoft Intune untuk Windows LAPS

- Windows LAPS CSP

- Mulai cepat: Mendaftarkan aplikasi di platform identitas Microsoft

- Panduan Pemecahan Masalah Windows LAPS

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk