Mulai menggunakan Windows LAPS dan Windows Server Active Directory

Pelajari cara mulai menggunakan Windows Local Administrator Password Solution (Windows LAPS) dan Windows Server Active Directory. Artikel ini menjelaskan prosedur dasar untuk menggunakan Windows LAPS untuk mencadangkan kata sandi ke Direktori Aktif Windows Server dan cara mengambilnya.

Tingkat fungsional domain dan persyaratan versi OS pengendali domain

Jika domain Anda dikonfigurasi di bawah Tingkat Fungsional Domain (DFL) 2016, Anda tidak dapat mengaktifkan periode enkripsi kata sandi Windows LAPS. Tanpa enkripsi kata sandi, klien hanya dapat dikonfigurasi untuk menyimpan kata sandi dalam teks yang jelas (diamankan oleh ACL Direktori Aktif) dan DC tidak dapat dikonfigurasi untuk mengelola akun DSRM lokal mereka.

Setelah domain Anda mencapai DFL 2016, Anda dapat mengaktifkan enkripsi kata sandi Windows LAPS. Namun jika Anda masih menjalankan WS2016 DC, DC WS2016 tersebut tidak mendukung Windows LAPS dan karenanya tidak dapat menggunakan fitur manajemen akun DSRM.

Tidak masalah untuk menggunakan sistem operasi yang didukung yang lebih lama dari WS2016 pada pengendali domain Anda selama Anda mengetahui batasan ini.

Tabel berikut ini meringkas berbagai skenario yang didukung atau tidak:

| Detail domain | Penyimpanan kata sandi teks-bersih didukung | Penyimpanan kata sandi terenkripsi didukung (untuk klien yang bergabung dengan domain) | Manajemen akun DSRM didukung (untuk DC) |

|---|---|---|---|

| Di bawah 2016 DFL | Ya | No | Tidak |

| DFL 2016 dengan satu atau beberapa DC WS2016 | Ya | Ya | Ya tetapi hanya untuk WS2019 dan DC yang lebih baru |

| DFL 2016 hanya dengan WS2019 dan DC yang lebih baru | Ya | Ya | Ya |

Microsoft sangat merekomendasikan peningkatan pelanggan ke sistem operasi terbaru yang tersedia pada klien, server, dan pengendali domain untuk memanfaatkan fitur terbaru dan peningkatan keamanan.

Memperbarui skema Windows Server Active Directory

Skema Windows Server Active Directory harus diperbarui sebelum menggunakan Windows LAPS. Tindakan ini dilakukan dengan menggunakan Update-LapsADSchema cmdlet. Ini adalah operasi satu kali untuk seluruh hutan. Update-LapsADSchema Cmdlet dapat dijalankan secara lokal pada pengontrol domain Windows Server 2022 atau Windows Server 2019 yang diperbarui dengan Windows LAPS, tetapi juga dapat dijalankan pada pengontrol non-domain selama mendukung modul Windows LAPS PowerShell.

PS C:\> Update-LapsADSchema

Tip

Teruskan -Verbose parameter untuk melihat info terperinci tentang apa yang Update-LapsADSchema dilakukan cmdlet (atau cmdlet lain dalam modul LAPS PowerShell).

Memberikan izin pembaruan kata sandi perangkat terkelola

Perangkat terkelola perlu diberikan izin untuk memperbarui kata sandinya. Tindakan ini dilakukan dengan mengatur izin yang dapat diwariskan pada Unit Organisasi (OU) tempat perangkat berada. Set-LapsADComputerSelfPermission digunakan untuk tujuan ini, misalnya:

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Tip

Jika Anda lebih suka mengatur izin yang dapat diwariskan pada akar domain, ini dimungkinkan dengan menentukan seluruh akar domain menggunakan sintaks DN. Misalnya, tentukan 'DC=laps,DC=com' untuk parameter -Identity.

Izin Hak Yang Diperluas Kueri

Beberapa pengguna atau grup mungkin sudah diberikan izin Extended Rights pada unit organisasi perangkat terkelola. Izin ini bermasalah karena memberikan kemampuan untuk membaca atribut rahasia (semua atribut kata sandi Windows LAPS ditandai sebagai rahasia). Salah satu cara untuk memeriksa untuk melihat siapa yang diberikan izin ini adalah dengan menggunakan Find-LapsADExtendedRights cmdlet. Contohnya:

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

Dalam output dalam contoh ini, hanya entitas tepercaya (ADMIN SISTEM dan Domain) yang memiliki hak istimewa. Tidak ada tindakan lain yang diperlukan.

Mengonfigurasi kebijakan perangkat

Selesaikan beberapa langkah untuk mengonfigurasi kebijakan perangkat.

Memilih mekanisme penyebaran kebijakan

Langkah pertama adalah memilih cara menerapkan kebijakan di perangkat Anda.

Sebagian besar lingkungan menggunakan Kebijakan Grup Windows LAPS untuk menyebarkan pengaturan yang diperlukan ke perangkat windows Server Active Directory-domain-joined.

Jika perangkat Anda juga bergabung dengan Microsoft Entra ID, Anda dapat menyebarkan kebijakan dengan menggunakan Microsoft Intune dengan penyedia layanan konfigurasi (CSP) Windows LAPS.

Mengonfigurasi kebijakan tertentu

Minimal, Anda harus mengonfigurasi pengaturan BackupDirectory ke nilai 2 (kata sandi cadangan ke Windows Server Active Directory).

Jika Anda tidak mengonfigurasi pengaturan AdministratorAccountName, Windows LAPS default untuk mengelola akun administrator lokal bawaan default. Akun bawaan ini secara otomatis diidentifikasi menggunakan pengidentifikasi relatif (RID) yang terkenal dan tidak boleh diidentifikasi menggunakan namanya. Nama akun administrator lokal bawaan bervariasi tergantung pada lokal default perangkat.

Jika Anda ingin mengonfigurasi akun administrator lokal kustom, Anda harus mengonfigurasi pengaturan AdministratorAccountName dengan nama akun tersebut.

Penting

Jika Anda mengonfigurasi Windows LAPS untuk mengelola akun administrator lokal kustom, Anda harus memastikan bahwa akun dibuat. Windows LAPS tidak membuat akun. Kami menyarankan agar Anda menggunakan RestrictedGroups CSP untuk membuat akun.

Anda dapat mengonfigurasi pengaturan lain, seperti PasswordLength, sesuai kebutuhan untuk organisasi Anda.

Saat Anda tidak mengonfigurasi pengaturan tertentu, nilai default diterapkan - pastikan untuk memahami default tersebut. Misalnya jika Anda mengaktifkan enkripsi kata sandi tetapi tidak mengonfigurasi pengaturan ADPasswordEncryptionPrincipal, kata sandi dienkripsi sehingga hanya Admin Domain yang dapat mendekripsinya. Anda dapat mengonfigurasi ADPasswordEncryptionPrincipal dengan pengaturan yang berbeda jika Anda ingin Admin non-Domain dapat mendekripsi.

Memperbarui kata sandi di Windows Server Active Directory

Windows LAPS memproses kebijakan aktif saat ini secara berkala (setiap jam) dan merespons pemberitahuan perubahan Kebijakan Grup. Ini merespons berdasarkan kebijakan dan mengubah pemberitahuan.

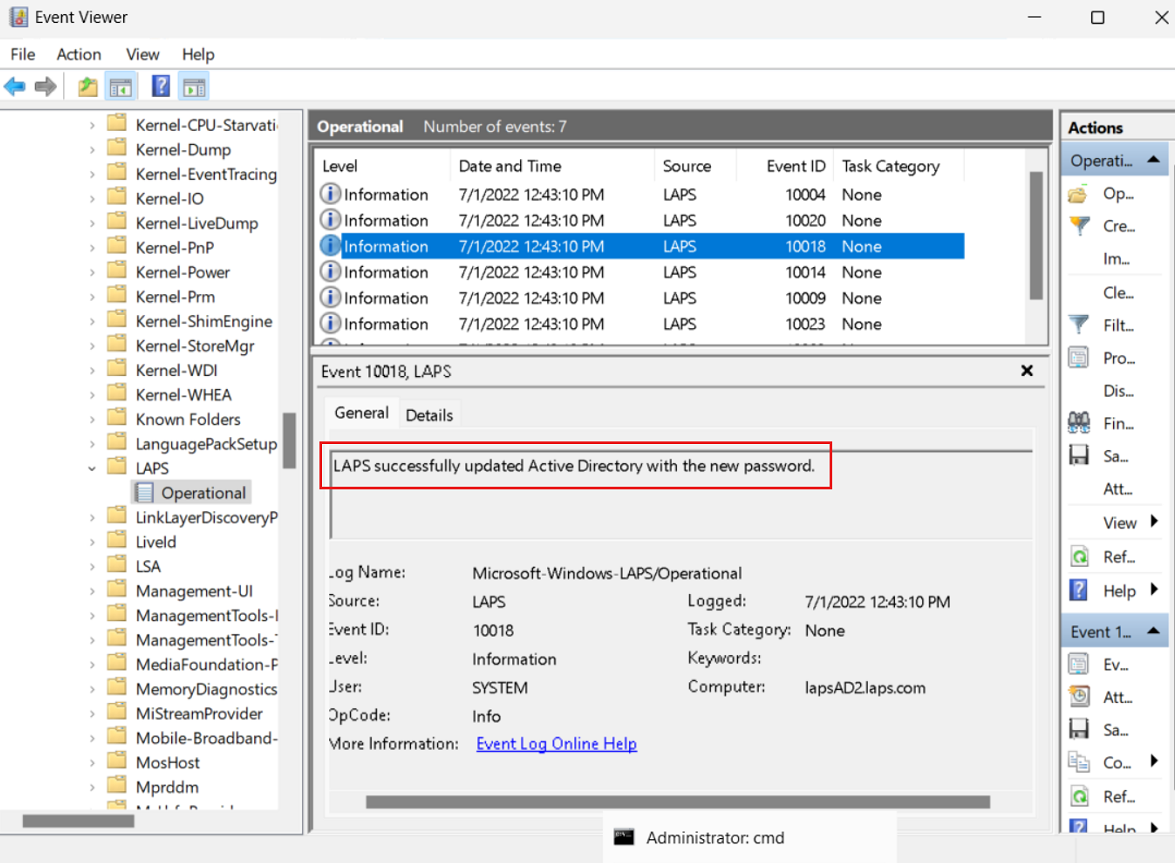

Untuk memverifikasi bahwa kata sandi berhasil diperbarui di Direktori Aktif Windows Server, lihat di log peristiwa untuk peristiwa 10018:

Untuk menghindari menunggu setelah menerapkan kebijakan, Anda dapat menjalankan Invoke-LapsPolicyProcessing cmdlet PowerShell.

Mengambil kata sandi dari Windows Server Active Directory

Get-LapsADPassword Gunakan cmdlet untuk mengambil kata sandi dari Windows Server Active Directory. Contohnya:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : Zlh+lzC[0e0/VU

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

Hasil output ini menunjukkan bahwa enkripsi kata sandi diaktifkan (lihat Source). Enkripsi kata sandi mengharuskan domain Anda dikonfigurasi untuk Tingkat Fungsional Domain Windows Server 2016 atau yang lebih baru.

Putar kata sandi

Windows LAPS membaca waktu kedaluwarsa kata sandi dari Windows Server Active Directory selama setiap siklus pemrosesan kebijakan. Jika kata sandi kedaluwarsa, kata sandi baru dibuat dan segera disimpan.

Dalam beberapa situasi (misalnya, setelah pelanggaran keamanan atau untuk pengujian ad-hoc), Anda mungkin ingin memutar kata sandi lebih awal. Untuk memaksa rotasi kata sandi secara manual, Anda dapat menggunakan Reset-LapsPassword cmdlet.

Anda dapat menggunakan Set-LapsADPasswordExpirationTime cmdlet untuk mengatur waktu kedaluwarsa kata sandi terjadwal seperti yang disimpan di Direktori Aktif Windows Server. Contohnya:

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

Lain kali Windows LAPS bangun untuk memproses kebijakan saat ini, ia melihat waktu kedaluwarsa kata sandi yang dimodifikasi dan memutar kata sandi. Jika Anda tidak ingin menunggu, Anda dapat menjalankan Invoke-LapsPolicyProcessing cmdlet.

Anda dapat menggunakan Reset-LapsPassword cmdlet untuk memaksa rotasi langsung kata sandi secara lokal.

Mengambil kata sandi selama skenario pemulihan bencana AD

Pengambilan kata sandi Windows LAPS (termasuk kata sandi DSRM) biasanya mengharuskan setidaknya satu pengontrol domain Direktori Aktif tersedia. Namun, pertimbangkan skenario bencana di mana semua pengontrol domain di domain tidak berfungsi. Bagaimana Anda memulihkan kata sandi dalam situasi tersebut?

Praktik terbaik manajemen Direktori Aktif menyarankan untuk menyimpan cadangan rutin secara teratur dari semua pengendali domain. Kata sandi Windows LAPS yang disimpan dalam database AD cadangan yang dipasang dapat dikueri menggunakan Get-LapsADPassword cmdlet PowerShell dengan menentukan -Port parameter . Get-LapsADPassword Cmdlet baru-baru ini ditingkatkan sehingga ketika -Port parameter dan -RecoveryMode keduanya ditentukan, pemulihan kata sandi akan berhasil tanpa perlu menghubungi pengendali domain. Selanjutnya, Get-LapsADPassword sekarang mendukung dijalankan dalam mode ini pada komputer grup kerja (non-domain-joined).

Contoh berikut mengasumsikan bahwa database cadangan AD dipasang secara lokal pada port 50000:

PS C:\> Get-LapsADPassword -Identity lapsDC -AsPlainText -Port 50000 -RecoveryMode

ComputerName : LAPSDC

DistinguishedName : CN=LAPSDC,OU=Domain Controllers,DC=laps,DC=com

Account : Administrator

Password : ArrowheadArdentlyJustifyingKryptonVixen

PasswordUpdateTime : 8/15/2024 10:31:51 AM

ExpirationTimestamp : 9/14/2024 10:31:51 AM

Source : EncryptedDSRMPassword

DecryptionStatus : Success

AuthorizedDecryptor : S-1-5-21-2127521184-1604012920-1887927527-35197

Penting

Ketika kata sandi Windows LAPS terenkripsi diambil dari database cadangan AD yang dipasang pada komputer grup kerja, bidang AuthorizedDecryptor akan selalu ditampilkan dalam format SID mentah karena komputer grup kerja tidak dapat menerjemahkan SID tersebut ke dalam nama yang ramah.

Penting

Kemampuan pengambilan kata sandi Get-LapsADPassword yang ditingkatkan didukung di Windows Insider build 27695 dan yang lebih baru, untuk versi OS klien dan server.

Lihat juga

- Memperkenalkan Solusi Kata Sandi Administrator Lokal Windows dengan ID Microsoft Entra

- Solusi Kata Sandi Administrator Lokal Windows di ID Microsoft Entra

- RestrictedGroups CSP

- Microsoft Intune

- Dukungan Microsoft Intune untuk Windows LAPS

- Windows LAPS CSP

- Panduan Pemecahan Masalah Windows LAPS