Eseguire l'onboarding di fornitori attendibili per collaborare in Microsoft 365

Se l'organizzazione ha un processo di approvazione per fornitori esterni o altre organizzazioni, è possibile usare le funzionalità in Microsoft Entra ID e Teams per bloccare l'accesso agli utenti di organizzazioni non approvate e aggiungere nuove organizzazioni quando vengono approvate.

Usando gli elenchi di domini consentiti, è possibile bloccare i domini delle organizzazioni che non sono state approvate tramite i processi interni. Ciò consente di garantire che gli utenti dell'organizzazione collaborino solo con fornitori approvati.

Questo articolo descrive le funzionalità che è possibile usare come parte del processo di approvazione per l'onboarding di nuovi fornitori.

Se la condivisione guest non è stata configurata per l'organizzazione, vedere Collaborare con gli utenti guest in un sito o Collaborare con gli utenti guest di un team (amministratori IT).

Integrazione di SharePoint e OneDrive con Microsoft Entra B2B

Le procedure descritte in questo articolo presuppongono che sia stata abilitata l'integrazione di SharePoint e OneDrive con Microsoft Entra B2B. Se non è stata abilitata l'integrazione B2B di Microsoft Entra per SharePoint e OneDrive, gli elenchi consentiti e gli elenchi di blocchi del dominio B2B di Microsoft Entra non influiscono sulla condivisione di file e cartelle. In questo caso, usare Limita la condivisione del contenuto di SharePoint e OneDrive per dominio.

Consentire il dominio del fornitore nelle impostazioni di collaborazione esterna di Microsoft Entra

Con le impostazioni di collaborazione esterna di Microsoft Entra, è possibile consentire o bloccare gli inviti a determinati domini. Creando un elenco di indirizzi consentiti, è possibile consentire gli inviti guest solo a tali domini e tutti gli altri sono bloccati. È possibile usarlo per consentire gli inviti guest ai fornitori approvati, bloccandoli ai fornitori che non sono stati approvati.

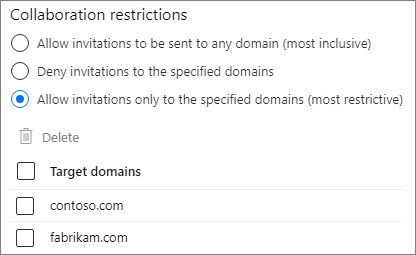

Per consentire la condivisione di inviti solo da domini specificati:

Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore del provider di identità esterno.

Espandere Identità e quindi Identità esterne.

Selezionare Impostazioni collaborazione esterna.

In Restrizioni di collaborazione selezionare Consenti inviti solo ai domini specificati e quindi digitare i domini che si desidera consentire.

Selezionare Salva.

Per altre informazioni sull'uso di elenchi consentiti o blocchi in Microsoft Entra ID, vedere Consentire o bloccare gli inviti a utenti B2B di organizzazioni specifiche

Consenti domini per altre organizzazioni di Microsoft 365

Se il fornitore approvato usa anche Microsoft 365, sono disponibili impostazioni aggiuntive in Microsoft Entra ID e Teams che è possibile configurare per gestire questi domini e creare un'esperienza più integrata per gli utenti.

Aggiungendo l'organizzazione fornitore alle impostazioni di accesso tra tenant di Microsoft Entra, è possibile specificare:

- Quali utenti dell'organizzazione fornitore possono essere invitati all'organizzazione

- Quali utenti dell'organizzazione fornitore possono partecipare ai canali condivisi in Microsoft Teams

- Applicazioni a cui gli utenti hanno accesso nell'organizzazione

- Indica se i criteri di accesso condizionale accettano attestazioni da altre organizzazioni Microsoft Entra quando gli utenti dell'altra organizzazione accedono alle risorse.

Aggiungendo l'organizzazione fornitore all'elenco di utenti consentiti per l'accesso esterno di Teams:

- Gli utenti dell'organizzazione e dell'organizzazione fornitore possono chattare e incontrarsi senza che il fornitore debba accedere come guest.

Consentire il dominio del fornitore nelle impostazioni di accesso tra tenant di Microsoft Entra

Per specificare le impostazioni, ad esempio chi può essere invitato dall'organizzazione del fornitore e quali applicazioni possono usare, aggiungere prima di tutto l'organizzazione nelle impostazioni di accesso tra tenant di Microsoft Entra.

Per aggiungere un'organizzazione:

Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore del provider di identità esterno.

Espandere Identità e quindi Identità esterne.

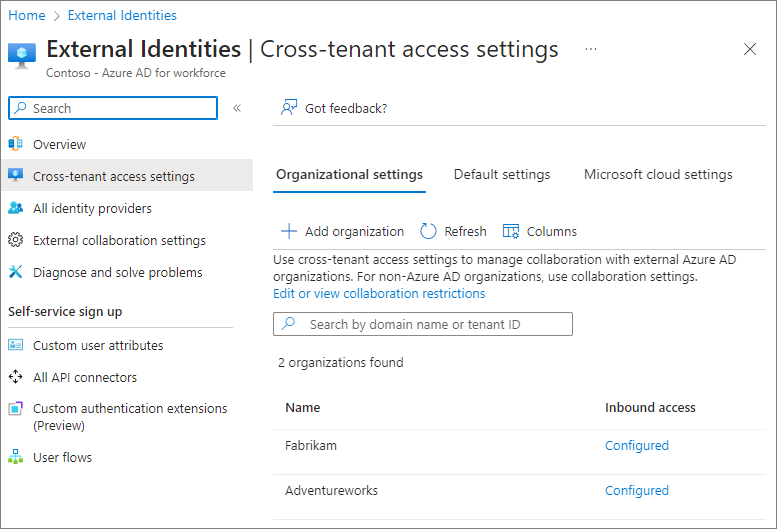

Selezionare Impostazioni di accesso tra tenant.

Selezionare Impostazioni organizzative.

Selezionare Aggiungi organizzazione.

Nel riquadro Aggiungi organizzazione digitare il nome di dominio completo (o l'ID tenant) dell'organizzazione.

Selezionare l'organizzazione nei risultati della ricerca e quindi selezionare Aggiungi.

Per specificare chi gli utenti possono invitare come guest dell'organizzazione fornitore:

Nella scheda Impostazioni dell'organizzazione selezionare il collegamento Accesso in ingresso per l'organizzazione da configurare.

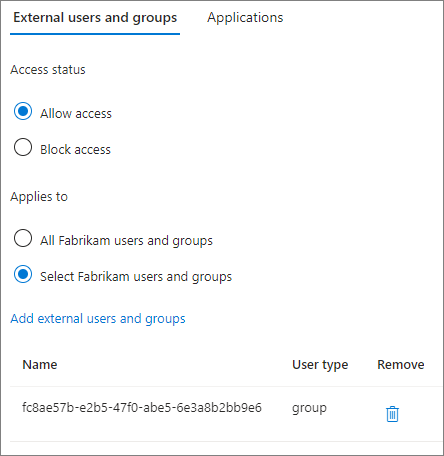

Nella scheda Collaborazione B2B selezionare Personalizza impostazioni

Nella scheda Utenti e gruppi esterni scegliere Seleziona <utenti e gruppi dell'organizzazione> e quindi selezionare Aggiungi utenti e gruppi esterni.

Aggiungere gli ID degli utenti e dei gruppi da includere e quindi selezionare Invia.

Selezionare Salva.

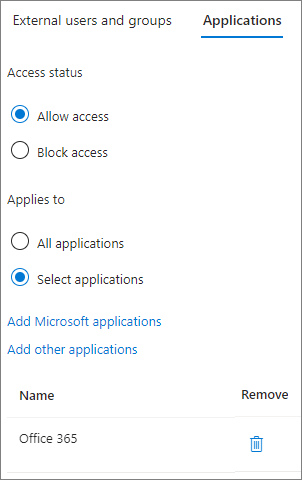

Per specificare quali applicazioni guest dell'organizzazione fornitore possono usare:

Nella scheda Impostazioni dell'organizzazione selezionare il collegamento Accesso in ingresso per l'organizzazione da configurare.

Nella scheda Collaborazione B2B selezionare Personalizza impostazioni

Nella scheda Applicazioni scegliere Seleziona applicazioni e quindi aggiungi applicazioni Microsoft o Aggiungi altre applicazioni.

Selezionare le applicazioni che si desidera consentire e quindi scegliere Seleziona.

Selezionare Salva.

Per altre informazioni sulle opzioni disponibili nelle impostazioni di accesso tra tenant, inclusa l'accettazione di attestazioni di accesso condizionale da altre organizzazioni, vedere Configurare le impostazioni di accesso tra tenant per la collaborazione B2B.

Se si prevede di usare i canali condivisi di Teams con l'organizzazione del fornitore, entrambe le organizzazioni devono configurare le impostazioni di accesso tra tenant per Microsoft Entra B2B direct connect. Per informazioni dettagliate, vedere Collaborare con partecipanti esterni in un canale condiviso.

Consentire l'accesso esterno al dominio del fornitore in Teams

Per consentire agli utenti dell'organizzazione e all'organizzazione fornitore di chattare e incontrarsi senza che il fornitore debba accedere come guest, consentire al dominio in Teams l'accesso esterno.

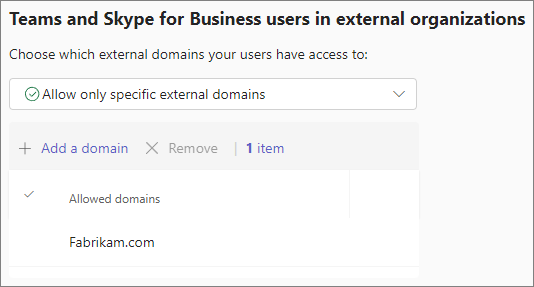

Per consentire a un'organizzazione in Teams l'accesso esterno:

Nell'interfaccia di amministrazione di Teams espandere Utenti e quindi selezionare Accesso esterno.

In Scegliere i domini a cui gli utenti hanno accesso scegliere Consenti solo domini esterni specifici.

Selezionare Consenti domini.

Nella casella Dominio, digitare il dominio che si desidera consentire e selezionare Fine.

Se si desidera consentire un altro dominio, selezionare Aggiungi dominio.

Selezionare Salva.

La pagina delle impostazioni di accesso esterno nell'interfaccia di amministrazione di Teams include le impostazioni per gli account Teams non gestiti da un'organizzazione e da utenti Skype. È possibile disattivarli se questi account non soddisfano i requisiti dell'organizzazione per i fornitori approvati.

Per altre informazioni sulle opzioni di accesso esterno di Teams, vedere Gestire riunioni esterne e chattare con persone e organizzazioni usando le identità Microsoft.

Limitare gli utenti autorizzati a invitare utenti guest

È possibile limitare gli utenti dell'organizzazione che possono invitare guest dai fornitori attendibili. Questo può essere utile se gli inviti guest richiedono l'approvazione o se si vuole che gli utenti esercino un corso di formazione prima di poter invitare gli utenti guest. Per informazioni su come eseguire questa operazione, vedere Limitare chi può invitare guest.

Impedire l'accesso non autenticato

Esistono due funzionalità che consentono a un utente esterno all'organizzazione di accedere alle risorse dell'organizzazione senza accedere:

- Partecipazione a riunioni anonime

- Condivisione di file e cartelle non autenticati

Se i requisiti per i fornitori attendibili richiedono a tutti di accedere prima di accedere alle risorse dell'organizzazione, è possibile disattivare queste opzioni.

Per impedire agli utenti di partecipare alle riunioni come partecipanti anonimi, è possibile disattivare Gli utenti anonimi possono partecipare a una riunione nei criteri delle riunioni di Teams. Per altre informazioni, vedere Gestire l'accesso anonimo dei partecipanti alle riunioni di Teams (amministratori IT).

Per impedire la condivisione di file e cartelle non autenticati, è necessario impedire l'uso di collegamenti di condivisione chiunque . È possibile eseguire questa operazione per l'intera organizzazione o per siti di SharePoint specifici. Per altre informazioni, vedere Gestire le impostazioni di condivisione per SharePoint e OneDrive in Microsoft 365 e Modificare le impostazioni di condivisione per un sito.

Argomenti correlati

Documentazione dell'ID esterno di Microsoft Entra

Usare l'accesso guest e l'accesso esterno per collaborare con persone esterne all'organizzazione