Aggiungere indicatori in blocco all'intelligence sulle minacce di Microsoft Sentinel da un file CSV o JSON

In questa guida pratica si aggiungeranno indicatori da un file CSV o JSON all'intelligence sulle minacce di Microsoft Sentinel. La condivisione di intelligence sulle minacce avviene ancora in gran parte tramite e-mail e altri canali informali durante un'indagine in corso. La possibilità di importare indicatori direttamente nell'intelligence sulle minacce di Microsoft Sentinel consente di conoscere rapidamente le minacce emergenti per il team e renderle disponibili per l'analisi avanzata, ad esempio la produzione di avvisi di sicurezza, eventi imprevisti e risposte automatizzate.

Importante

La funzionalità è attualmente disponibile in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Prerequisiti

- È necessario disporre delle autorizzazioni di lettura e scrittura per l'area di lavoro di Microsoft Sentinel per archiviare gli indicatori delle minacce.

Selezionare un modello di importazione per gli indicatori

Aggiungere più indicatori all'intelligence sulle minacce con un file CSV o JSON appositamente creato. Scaricare i modelli di file per acquisire familiarità con i campi e il relativo mapping ai dati disponibili. Esaminare i campi obbligatori per ogni tipo di modello per convalidare i dati prima dell'importazione.

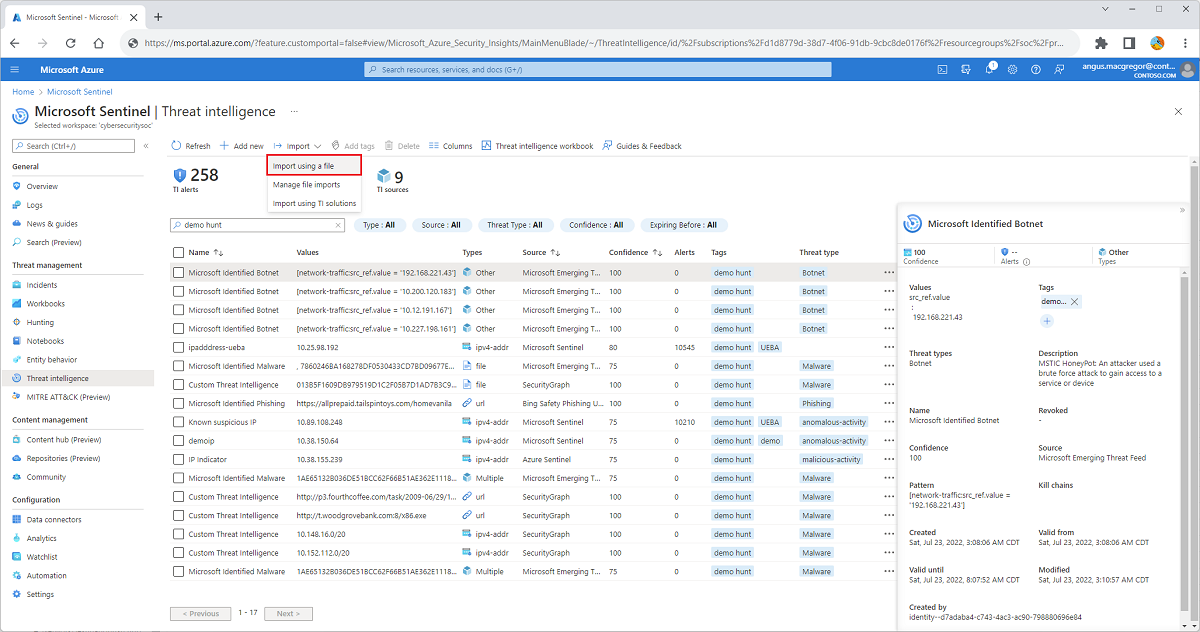

Per Microsoft Sentinel nel portale di Azure, in Gestione delle minacce, selezionare Intelligence sulle minacce.

Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Gestione delle minacce>Intelligence sulle minacce.Selezionare Importa>Importa usando un file.

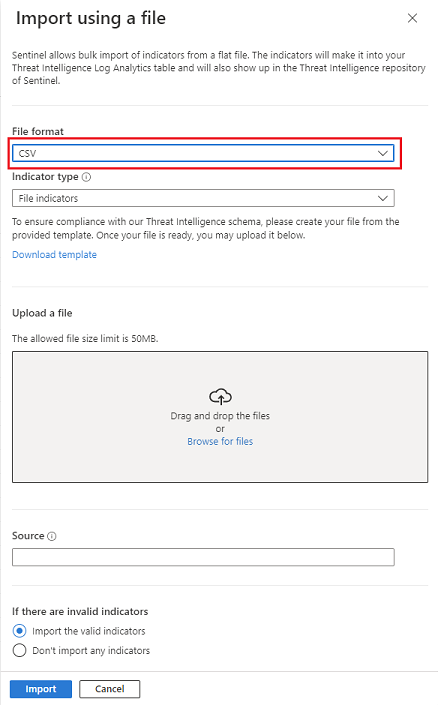

Scegliere CSV o JSON dal menu a discesa Formato di file.

Selezionare il collegamento Scarica modello dopo aver scelto un modello di caricamento in blocco.

Valutare la possibilità di raggruppare gli indicatori in base all'origine perché ogni caricamento di file ne richiede uno.

I modelli forniscono tutti i campi necessari per creare un singolo indicatore valido, inclusi i campi obbligatori e i parametri di convalida. Replicare tale struttura per popolare indicatori aggiuntivi in un file. Per altre informazioni sui modelli, vedere Informazioni sui modelli di importazione.

Caricare il file dell'indicatore

Modificare il nome del file dal modello predefinito, ma mantenere l'estensione del file come .csv o .json. Quando si crea un nome file univoco, è più semplice monitorare le importazioni dal riquadro Gestisci importazioni di file.

Trascinare il file degli indicatori nella sezione Caricare un file oppure cercare il file usando il collegamento.

Immettere un'origine per gli indicatori nella casella di testo Origine. Questo valore viene stampato su tutti gli indicatori inclusi nel file. Visualizzare questa proprietà come campo

SourceSystem. L'origine viene visualizzata anche nel riquadro Gestisci importazioni di file. Per altre informazioni, vedere Usare gli indicatori delle minacce.Scegliere come si vuole che Microsoft Sentinel gestisca le voci di indicatore non valide selezionando uno dei pulsanti di opzione nella parte inferiore del riquadro Importa usando un file.

- Importare solo gli indicatori validi e lasciare da parte eventuali indicatori non validi dal file.

- Non importare indicatori se un singolo indicatore nel file non è valido.

Seleziona il pulsante Importa.

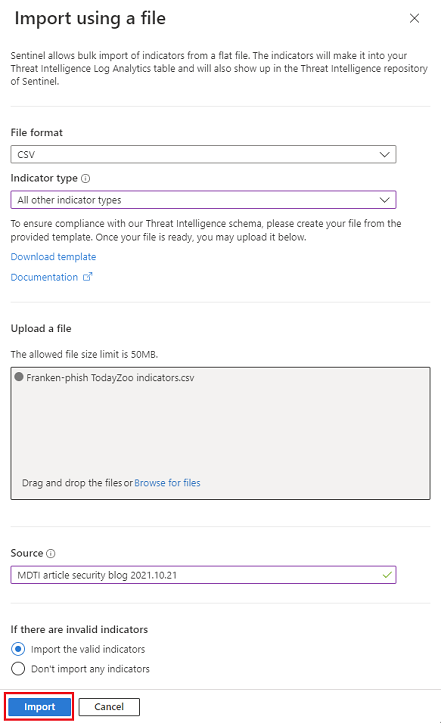

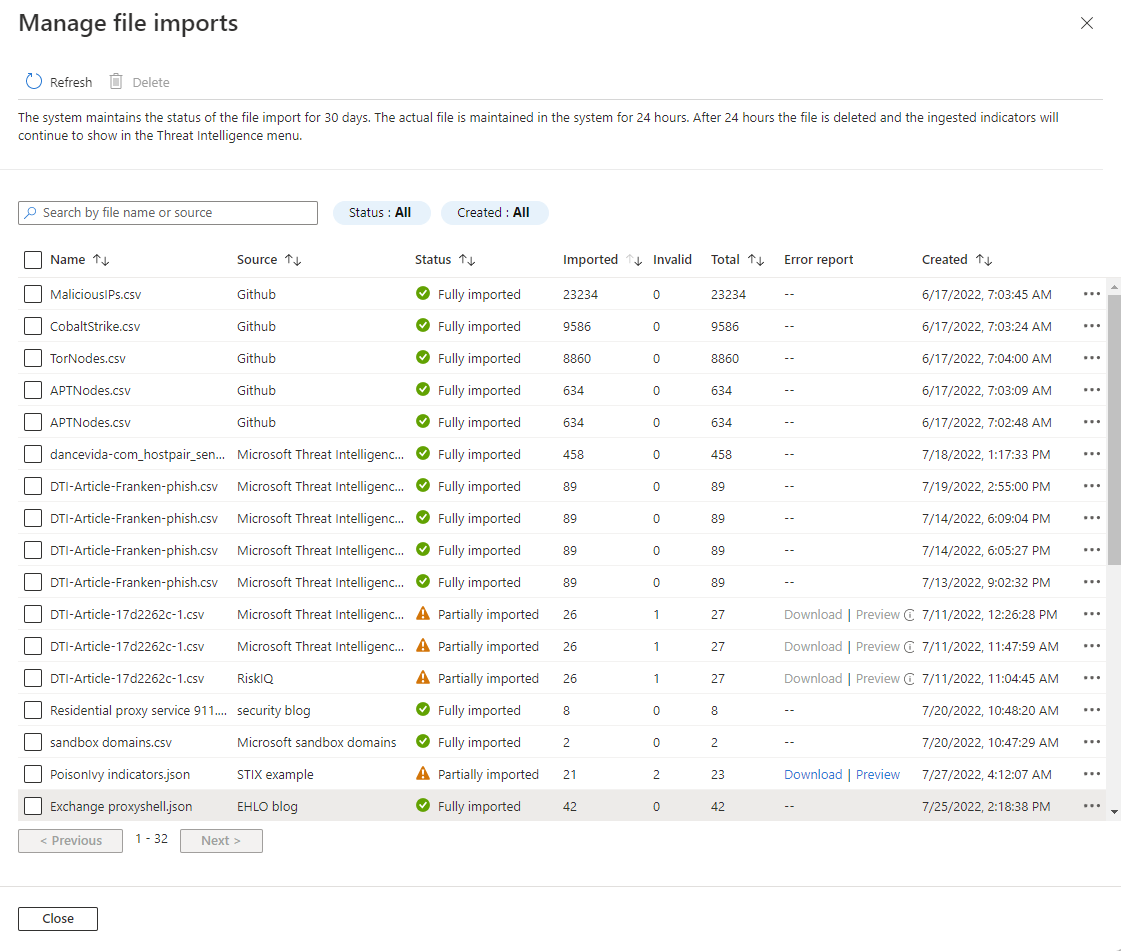

Gestire le importazioni di file

Monitorare le importazioni e visualizzare i report degli errori per le importazioni parzialmente importate o non riuscite.

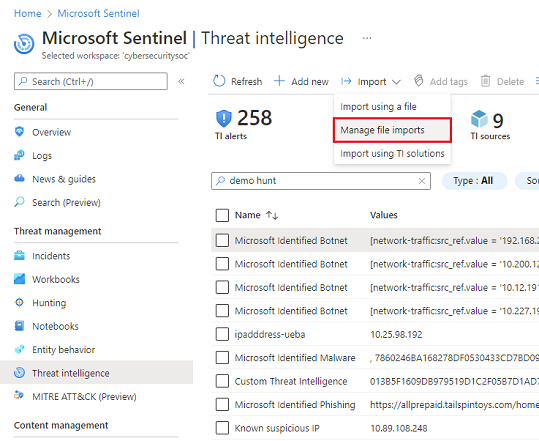

Selezionare Importa>Gestisci importazioni di file.

Esaminare lo stato dei file importati e il numero di voci di indicatore non valide. Il conteggio degli indicatori valido viene aggiornato dopo l'elaborazione del file. Attendere il completamento dell'importazione per ottenere il conteggio aggiornato degli indicatori validi.

Visualizzare e ordinare le importazioni selezionando Origine, Nomedel file indicatore, numero Importato, numero Totale di indicatori in ogni file o data di Creazione.

Selezionare l'anteprima del file di errore o scaricare il file di errore contenente gli errori relativi agli indicatori non validi.

Microsoft Sentinel mantiene lo stato dell'importazione di file per 30 giorni. Il file effettivo e il file di errore associato vengono mantenuti nel sistema per 24 ore. Dopo 24 ore il file e il file di errore vengono eliminati, ma tutti gli indicatori inseriti continuano a essere visualizzati in Intelligence sulle minacce.

Informazioni sui modelli di importazione

Esaminare ogni modello per assicurarsi che gli indicatori vengano importati correttamente. Assicurarsi di fare riferimento alle istruzioni nel file del modello e alle indicazioni supplementari seguenti.

Struttura del modello CSV

Scegliere tra l'opzione Indicatori file o Tutti gli altri tipi di indicatori dal menu a discesa Tipo di indicatore quando si seleziona CSV.

Il modello CSV richiede più colonne per supportare il tipo di indicatore di file perché questi ultimi possono avere più tipi hash come MD5, SHA256 e altri ancora. Tutti gli altri tipi di indicatore, ad esempio gli indirizzi IP, richiedono solo il tipo osservabile e il valore osservabile.

Le intestazioni di colonna per il modello CSV Tutti gli altri tipi di indicatori includono campi come

threatTypes, uno o piùtags,confidenceetlpLevel. Il protocollo TLP (Traffic Light Protocol) è un titolo di riservatezza che consente di prendere decisioni sulla condivisione di intelligence sulle minacce.Sono necessari solo i campi

validFrom,observableTypeeobservableValue.Eliminare l'intera prima riga dal modello per rimuovere i commenti prima del caricamento.

Tenere presente che le dimensioni massime del file per un'importazione di file CSV sono di 50 MB.

Ecco un indicatore di nome di dominio di esempio usando il modello CSV.

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

Struttura del modello JSON

È disponibile un solo modello JSON per tutti i tipi di indicatore. Il modello JSON si basa sul formato STIX 2.1.

L'elemento

patternsupporta i tipi di indicatore: file, ipv4-addr, ipv6-addr, domain-name, URL, user-account, email-addr e windows-registry-key types.Rimuovere i commenti del modello prima del caricamento.

Chiudere l'ultimo indicatore nella matrice usando il

}senza una virgola.Tenere presente che le dimensioni massime del file per un'importazione di file JSON sono di 250 MB.

Di seguito è riportato un indicatore ipv4-addr di esempio usando il modello JSON.

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

}

]

Contenuto correlato

Questo articolo ha illustrato come rafforzare manualmente l'intelligence sulle minacce importando gli indicatori raccolti in file flat. Consultare questi collegamenti per informazioni su come gli indicatori alimentano altre analisi in Microsoft Sentinel.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per