Questo articolo descrive come una soluzione SIEM (Security Information and Event Management) basata sul cloud come Microsoft Sentinel può usare gli indicatori di minaccia per rilevare, fornire contesto e informare le risposte alle minacce informatiche esistenti o potenziali.

Architettura

Scaricare un file Visio di questa architettura.

Workflow

È possibile usare Microsoft Sentinel per eseguire queste operazioni:

- Importare indicatori di minaccia da server STIX (Structured Threat Information Expression) e TRUSTED Automated Exchange of Intelligence Information (TAXII) o da qualsiasi soluzione tip (Threat Intelligence Platform).

- Visualizzare ed eseguire query sui dati dell'indicatore delle minacce.

- Creare regole di analisi per generare avvisi di sicurezza, eventi imprevisti e risposte automatizzate dai dati di Cyber Threat Intelligence (CTI).

- Visualizzare le informazioni CTI chiave nelle cartelle di lavoro.

Connettori dati degli indicatori di minaccia

Microsoft Sentinel importa indicatori di minaccia, come tutti gli altri dati degli eventi, usando connettori dati. I due connettori dati di Microsoft Sentinel per gli indicatori di minaccia sono:

- Intelligence sulle minacce - TAXII

- Piattaforme di intelligence sulle minacce

A seconda della posizione in cui l'organizzazione ottiene i dati dell'indicatore delle minacce, è possibile usare uno o entrambi i connettori dati. Abilitare i connettori dati in ogni area di lavoro in cui si vogliono ricevere i dati.

Connettore dati Intelligence sulle minacce -TAXII

Lo standard di settore più diffuso per la trasmissione di intelligence sulle minacce informatiche è la combinazione di formato dati STIX e protocollo TAXII. Le organizzazioni che ottengono indicatori di minaccia dalle soluzioni STIX/TAXII versione 2.x correnti possono importare i relativi indicatori di minaccia in Microsoft Sentinel usando il connettore dati Intelligence per le minacce - TAXII. Il client TAXII di Microsoft Sentinel predefinito importa l'intelligence sulle minacce dai server TAXII 2.x.

Per altre informazioni su come importare i dati degli indicatori di minaccia STIX/TAXII in Microsoft Sentinel, vedere Importare indicatori di minaccia con il connettore dati TAXII.

Connettore dati Piattaforma di intelligence sulle minacce

Molte organizzazioni usano soluzioni TIP come MISP, Anomali ThreatStream, Threat Connessione o Palo Alto Networks MineMeld per aggregare feed di indicatori di minaccia da varie origini. Le organizzazioni usano il suggerimento per curare i dati. Quindi scelgono gli indicatori di minaccia da applicare a soluzioni di sicurezza come dispositivi di rete, soluzioni di protezione avanzata dalle minacce o SIEM come Microsoft Sentinel. Il connettore dati Piattaforma di intelligence sulle minacce consente alle organizzazioni di usare la propria soluzione TIP con Microsoft Sentinel.

Il connettore dati Piattaforma di intelligence sulle minacce usa l'API tiIndicators di Microsoft Graph Security. Qualsiasi organizzazione con un suggerimento personalizzato può usare questo connettore dati per usare l'API tiIndicators e inviare indicatori a Microsoft Sentinel e ad altre soluzioni di sicurezza Microsoft come Defender ATP.

Per altre informazioni su come importare dati TIP in Microsoft Sentinel, vedere Importare indicatori di minaccia con il connettore dati Piattaforme.

Log degli indicatori di minaccia

Dopo aver importato gli indicatori delle minacce in Microsoft Sentinel usando i connettori dati di Intelligence per le minacce - TAXII o piattaforme di intelligence per le minacce, è possibile visualizzare i dati importati nella tabella ThreatIntelligenceIndicator nei log, in cui vengono archiviati tutti i dati degli eventi di Microsoft Sentinel. Anche funzionalità di Microsoft Sentinel come Analisi e Cartelle di lavoro usano questa tabella.

Per altre informazioni su come usare il log degli indicatori di minaccia, vedere Usare gli indicatori di minaccia in Microsoft Sentinel.

Analisi di Microsoft Sentinel

L'uso più importante per gli indicatori di minaccia nelle soluzioni SIEM consiste nell'eseguire analisi avanzate che corrispondono agli eventi con gli indicatori di minaccia per produrre avvisi di sicurezza, eventi imprevisti e risposte automatizzate. Le funzioni di analisi di Microsoft Sentinel creano regole da attivare in base alla pianificazione per generare avvisi. È possibile esprimere i parametri delle regole come query. Configurare quindi la frequenza con cui viene eseguita la regola, i risultati della query generano avvisi di sicurezza ed eventi imprevisti e le risposte automatiche agli avvisi.

È possibile creare nuove regole di analisi da zero o un set di modelli di regole predefiniti di Microsoft Sentinel che è possibile usare o modificare per soddisfare le proprie esigenze. I modelli di regola di analisi che corrispondono agli indicatori di minaccia con i dati degli eventi sono tutti denominati a partire dalla mappa TI. Tutti funzionano in modo analogo.

Le differenze tra i modelli sono il tipo di indicatori di minaccia da usare, ad esempio dominio, posta elettronica, hash di file, indirizzo IP o URL e i tipi di evento da associare. Ogni modello elenca le origini dati necessarie per il funzionamento della regola, quindi è possibile verificare se sono già stati importati gli eventi necessari in Microsoft Sentinel.

Per altre informazioni su come creare una regola di analisi da un modello, vedere Creare una regola di analisi da un modello.

In Microsoft Sentinel le regole di analisi abilitate sono presenti nella scheda Regole attive della sezione Analisi. È possibile modificare, abilitare, disabilitare, duplicare o eliminare le regole attive.

Gli avvisi di sicurezza generati sono presenti nella tabella SecurityAlert della sezione Log di Microsoft Sentinel. Gli avvisi di sicurezza generano anche eventi imprevisti di sicurezza nella sezione Eventi imprevisti . I team delle operazioni di sicurezza possono esaminare e analizzare gli eventi imprevisti per determinare le risposte appropriate. Per altre informazioni, vedere Esercitazione: Analizzare gli eventi imprevisti con Microsoft Sentinel.

È anche possibile definire l'automazione da attivare quando le regole di Sentinel generano avvisi di sicurezza. L'automazione in Microsoft Sentinel usa playbook basati su App per la logica di Azure. Per altre informazioni, vedere Esercitazione: Configurare le risposte automatiche alle minacce in Microsoft Sentinel.

Cartella di lavoro di intelligence sulle minacce di Microsoft Sentinel

Le cartelle di lavoro offrono dashboard interattivi potenti che contengono informazioni dettagliate su tutti gli aspetti di Microsoft Sentinel. È possibile usare una cartella di lavoro di Microsoft Sentinel per visualizzare le informazioni di intelligence sulle minacce informatiche principali. I modelli forniscono un punto di partenza ed è possibile personalizzarli facilmente per le esigenze aziendali. È possibile creare nuovi dashboard che combinano molte origini dati diverse e visualizzano i dati in modi univoci. Le cartelle di lavoro di Microsoft Sentinel si basano sulle cartelle di lavoro di Monitoraggio di Azure, quindi è disponibile una vasta gamma di risorse di documentazione e di modelli estesi.

Per altre informazioni su come visualizzare e modificare la cartella di lavoro di Intelligence sulle minacce di Microsoft Sentinel, vedere Visualizzare e modificare la cartella di lavoro di Intelligence sulle minacce.

Alternative

- Gli indicatori di minaccia forniscono un contesto utile in altre esperienze di Microsoft Sentinel, ad esempio la ricerca e i notebook. Per altre informazioni sull'uso di CTI nei notebook, vedere Notebook di Jupyter in Sentinel.

- Qualsiasi organizzazione che dispone di una soluzione TIP personalizzata può usare l'API tiIndicators di sicurezza di Microsoft Graph per inviare indicatori di minaccia ad altre soluzioni per la sicurezza Microsoft, ad esempio Defender ATP.

- Microsoft Sentinel offre molti altri connettori dati predefiniti per soluzioni come Microsoft Threat Protection, origini Microsoft 365 e app Microsoft Defender per il cloud. Sono disponibili anche connettori predefiniti all'ecosistema di sicurezza più ampio per soluzioni non Microsoft. Per connettere le origini dati con Azure Sentinel, è possibile usare Common Event Format, Syslog o API REST. Per altre informazioni, vedere Connettere le origini dati.

Dettagli dello scenario

L'intelligence sulle minacce informatiche può provenire da molte origini, ad esempio feed di dati open source, community di condivisione di intelligence sulle minacce, feed di intelligence a pagamento e indagini sulla sicurezza all'interno delle organizzazioni.

L'interfaccia CTI può variare da report scritti sulle motivazioni, sull'infrastruttura e sulle tecniche di un attore di minaccia a osservazioni specifiche di indirizzi IP, domini e hash di file. e offre un contesto essenziale per attività insolite, in modo che il personale addetto alla sicurezza possa agire rapidamente per proteggere persone e risorse.

La forma di intelligence sulle minacce informatiche più usata in soluzioni SIEM come Microsoft Sentinel è rappresentata dai dati degli indicatori di minaccia, denominati talvolta indicatori di compromissione. Gli indicatori di minaccia associano URL, hash di file, indirizzi IP e altri dati con attività di minaccia note, ad esempio phishing, botnet o malware.

Questa forma di intelligence per le minacce è spesso detta intelligence sulle minacce tattiche perché i prodotti di sicurezza e l'automazione possono usarla su larga scala per proteggere e rilevare potenziali minacce. Microsoft Sentinel consente di rilevare attività informatiche dannose, di rispondervi e di offrire il contesto per l'intelligence sulle minacce.

Potenziali casi d'uso

- Connessione ai dati degli indicatori di minaccia open source dai server pubblici per identificare e analizzare le attività di minaccia e per rispondervi.

- Usare piattaforme di intelligence per le minacce esistenti o soluzioni personalizzate con l'API Microsoft Graph

tiIndicatorsper connettersi e controllare l'accesso ai dati degli indicatori di minaccia. - Offerta del contesto per l'intelligence sulle minacce informatiche e creazione di report per gli stakeholder e i responsabili delle indagini sulla sicurezza.

Considerazioni

- I connettori dati Intelligence sulle minacce di Microsoft Sentinel sono attualmente in anteprima pubblica. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate.

- Microsoft Sentinel usa il controllo degli accessi in base al ruolo di Azure per assegnare i ruoli predefiniti Collaboratore, Lettore e Risponditore a utenti, gruppi e servizi di Azure. Questi ruoli possono interagire con i ruoli di Azure (proprietario, collaboratore, lettore) e log analytics (lettore log analytics, collaboratore log analytics). È possibile creare ruoli personalizzati e usare il controllo degli accessi in base al ruolo avanzato di Azure sui dati archiviati in Microsoft Sentinel. Per altre informazioni, vedere Autorizzazioni in Microsoft Sentinel.

- Microsoft Sentinel è gratuito per i primi 31 giorni in qualsiasi area di lavoro Log Analytics di Monitoraggio di Azure. Successivamente, è possibile usare modelli con pagamento in base al consumo o Prenotazioni di capacità per i dati inseriti e archiviati. Per altre informazioni, vedere Prezzi di Microsoft Sentinel.

Distribuire lo scenario

Le sezioni seguenti illustrano come:

- Abilitare i connettori dati Intelligence sulle minacce - TAXII e Piattaforme di intelligence sulle minacce.

- Creare una regola di analisi di Microsoft Sentinel per generare avvisi di sicurezza ed eventi imprevisti da dati di intelligence sulle minacce informatiche.

- Visualizzare e modificare la cartella di lavoro di intelligence sulle minacce di Microsoft Sentinel.

Importare indicatori di minaccia con il connettore dati TAXII

Avviso

Le istruzioni seguenti usano il feed STIX/TAXII gratuito di Limo. Questo feed ha raggiunto la fine della vita e non viene più aggiornato. Le istruzioni seguenti non possono essere completate come scritto. È possibile sostituire questo feed con un altro feed compatibile con le API a cui è possibile accedere.

I server TAXII 2.x annunciano radici API, ovvero URL che ospitano raccolte di intelligence sulle minacce. Se si conosce già la radice dell'API del server TAXII e l'ID raccolta da usare, è possibile procedere e abilitare il connettore TAXII in Microsoft Sentinel.

Se la radice dell'API non è disponibile, in genere è possibile ottenerla dalla pagina della documentazione del provider di intelligence per le minacce, ma a volte le uniche informazioni disponibili sono l'URL dell'endpoint di individuazione. È possibile trovare la radice dell'API usando l'endpoint di individuazione. L'esempio seguente usa l'endpoint di individuazione del server ThreatStream TAXII 2.0 di Anomali Limo.

Da un browser passare all'endpoint di individuazione server ThreatStream TAXII 2.0,

https://limo.anomali.com/taxii. Accedere usando il guest del nome utente utente e la password guest. Dopo l'accesso, vengono visualizzate le informazioni seguenti:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Per esplorare le raccolte, immettere la radice dell'API ottenuta dal passaggio precedente nel browser:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. Vengono visualizzate le informazioni seguenti:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Sono ora disponibili le informazioni necessarie per connettere Microsoft Sentinel a una o più raccolte di server TAXII disponibili in Anomali Limo. Ad esempio:

| Radice API | ID raccolta |

|---|---|

| Phish Tank | 107 |

| CyberCrime | 41 |

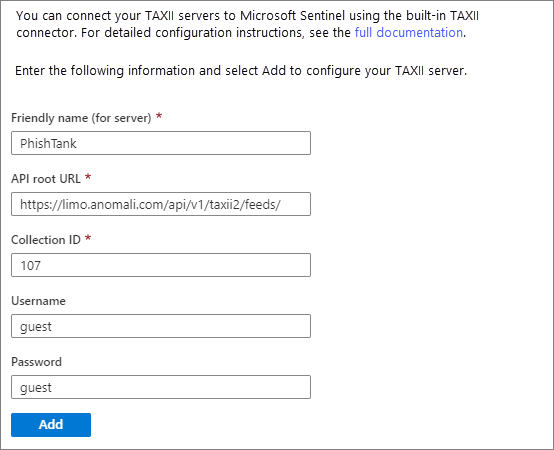

Per abilitare il connettore dati Intelligence sulle minacce - TAXII in Microsoft Sentinel:

Nel portale di Azure cercare e selezionare Microsoft Sentinel.

Selezionare l'area di lavoro in cui importare gli indicatori di minaccia dal servizio TAXII.

Selezionare Connettori dati nel riquadro più a sinistra. Cercare e selezionare Intelligence per le minacce - TAXII (anteprima) e selezionare Apri pagina connettore.

Nella pagina Configurazione immettere un valore nome descrittivo (per server), ad esempio il titolo della raccolta. Immettere l'URL radice dell'API e l'ID raccolta da importare. Immettere un nome utente e una password, se necessario, e selezionare Aggiungi.

La connessione viene visualizzata in un elenco di server TAXII 2.0 configurati. Ripetere la configurazione per ogni raccolta da connettere dallo stesso server TAXII o da server TAXII diversi.

Importare indicatori di minaccia con il connettore dati Piattaforma di intelligence sulle minacce

L'API tiIndicators richiede l'ID applicazione (client), l'ID directory (tenant) e il segreto client dalla soluzione TIP o personalizzata per connettersi e inviare indicatori di minaccia a Microsoft Sentinel. Per ottenere queste informazioni, registrare l'app TIP o solution in Microsoft Entra ID e concedere le autorizzazioni necessarie.

Per altre informazioni, vedere Connessione piattaforma di intelligence per le minacce in Microsoft Sentinel.

Creare una regola di analisi da un modello

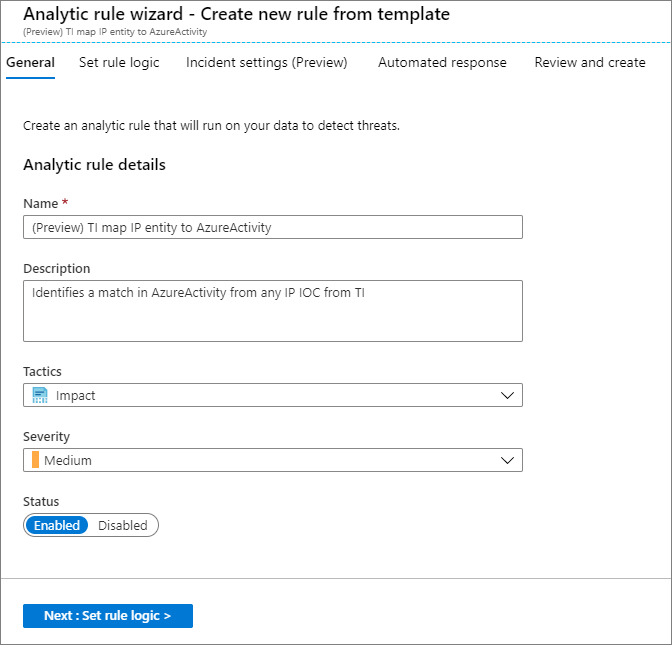

Questo esempio usa il modello di regola denominato TI map IP entity to AzureActivity, che confronta tutti gli indicatori di minaccia di tipo indirizzo IP con tutti gli eventi di tipo indirizzo IP in attività di Azure. Ogni corrispondenza genera un avviso di sicurezza e un evento imprevisto correlato per l'analisi da parte del team delle operazioni di sicurezza.

L'esempio presuppone che siano stati usati uno o entrambi i connettori dati di Intelligence per le minacce per importare gli indicatori di minaccia e il connettore dati attività di Azure per importare gli eventi a livello di sottoscrizione di Azure. Per usare correttamente questa regola di analisi, sono necessari entrambi i tipi di dati.

Nel portale di Azure cercare e selezionare Microsoft Sentinel.

Selezionare l'area di lavoro in cui sono stati importati gli indicatori di minaccia con il connettore dati di Intelligence per le minacce.

Nel riquadro all'estrema sinistra selezionare Analisi.

Nella scheda Modelli di regola cercare e selezionare l'entità IP mappata (anteprima) TI all'entità AzureActivity. Seleziona Crea regola.

Nella prima procedura guidata regola analitica - Crea nuova regola dalla pagina modello verificare che lo stato della regola sia impostato su Abilitato. Modificare il nome o la descrizione della regola, se necessario. Selezionare Avanti: Imposta la logica della regola.

La pagina della logica delle regole contiene la query per la regola, le entità di cui eseguire il mapping, la pianificazione delle regole e il numero di risultati della query che generano un avviso di sicurezza. Le impostazioni del modello vengono eseguite una volta all'ora. Identificano tutti gli indirizzi IP IoC che corrispondono a qualsiasi indirizzo IP dagli eventi di Azure. Generano anche avvisi di sicurezza per tutte le corrispondenze. È possibile mantenere queste impostazioni o modificarle per soddisfare le proprie esigenze. Al termine, selezionare Avanti: Impostazioni degli eventi imprevisti (anteprima).

In Impostazioni evento imprevisto (anteprima) assicurarsi che Create incidents from alerts triggered by this analytics rule (Crea eventi imprevisti dagli avvisi attivati da questa regola di analisi) sia impostato su Abilitato. Selezionare Avanti: Risposta automatica.

Questo passaggio consente di configurare l'automazione da attivare quando la regola genera un avviso di sicurezza. L'automazione in Microsoft Sentinel usa playbook basati su App per la logica di Azure. Per altre informazioni, vedere Esercitazione: Configurare le risposte automatiche alle minacce in Microsoft Sentinel. Per questo esempio, selezionare Avanti: Revisione. Dopo aver esaminato le impostazioni, selezionare Crea.

La regola viene attivata immediatamente al momento della creazione e quindi viene attivata in base alla pianificazione regolare.

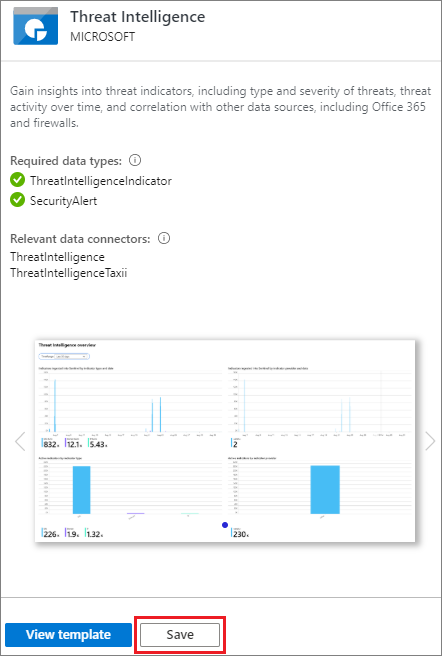

Visualizzare e modificare la cartella di lavoro di intelligence sulle minacce

Nel portale di Azure cercare e selezionare Microsoft Sentinel.

Selezionare l'area di lavoro in cui sono stati importati gli indicatori di minaccia con uno dei due connettori dati di intelligence di minaccia.

Nel riquadro all'estrema sinistra selezionare Cartelle di lavoro.

Cercare e selezionare la cartella di lavoro Intelligence sulle minacce.

Assicurarsi di disporre dei dati e delle connessioni necessari, come illustrato. Seleziona Salva.

Nella finestra popup selezionare un percorso e quindi selezionare OK. Questo passaggio salva la cartella di lavoro in modo che sia possibile modificarla e salvare le modifiche.

Selezionare Visualizza la cartella di lavoro salvata per aprire la cartella di lavoro e visualizzare i grafici predefiniti presenti nel modello.

Per modificare la cartella di lavoro, selezionare Modifica. È possibile selezionare Modifica accanto a qualsiasi grafico per modificare la query e le impostazioni relative.

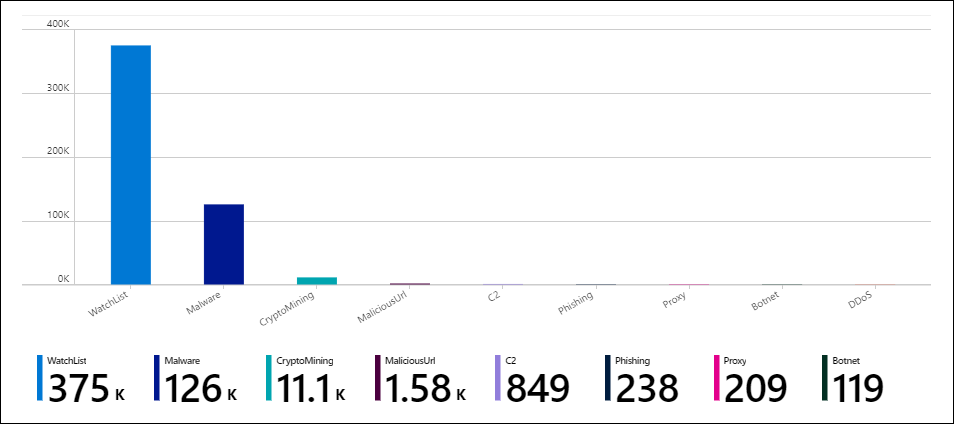

Per aggiungere un nuovo grafico che mostra gli indicatori di minaccia in base al tipo di minaccia:

Seleziona Modifica. Scorrere fino alla fine della pagina e selezionare Aggiungi>query.

In Log Analytics workspace Logs Query (Query sui log dell'area di lavoro Log Analytics) immettere la query seguente:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeSelezionare Grafico a barre nell'elenco a discesa Visualizzazione e selezionare Modifica completata.

Nella parte superiore della pagina selezionare Modifica completata. Selezionare l'icona Salva per salvare il nuovo grafico e la nuova cartella di lavoro.

Passaggi successivi

Passare al repository di Microsoft Sentinel su GitHub per visualizzare i contributi della community in generale e da Microsoft. Qui sono disponibili nuove idee, modelli e conversazioni su tutte le aree di funzionalità di Microsoft Sentinel.

Le cartelle di lavoro di Microsoft Sentinel si basano sulle cartelle di lavoro di Monitoraggio di Azure, quindi è disponibile una vasta gamma di risorse di documentazione e di modelli estesi. Un ottimo punto di partenza è l'articolo Creare report interattivi con le cartelle di lavoro di Monitoraggio di Azure. È disponibile una raccolta di modelli di cartella di lavoro basati sulla community di Monitoraggio di Azure in GitHub da scaricare.

Per altre informazioni sulle tecnologie in primo piano, vedere:

- Che cos'è Microsoft Azure Sentinel?

- Avvio rapido: Onboarding in Microsoft Sentinel

- API tiIndicators di sicurezza di Microsoft Graph

- Esercitazione: Analizzare gli eventi imprevisti con Microsoft Sentinel

- Esercitazione: Configurare le risposte automatiche alle minacce in Microsoft Sentinel